更新时间:2025-06-20

![]() SASE-SWG&ZTNA业务网络连通性故障定位思路.docx ( 5.52M ,下载次数:25)

SASE-SWG&ZTNA业务网络连通性故障定位思路.docx ( 5.52M ,下载次数:25)

一、 简述

SASE-SWG&ZTNA作为SASE业务重要的两个能力,分别承载办公网用户上网安全和远程接入,所以以上两个组件在提供互联网安全访问和远程接入充当重要角色,由于SASE业务的独特性,相比传统硬件方案更依赖于云端能力,当遇到网络连通性故障的时候,故障的定位相对复杂一些,特输出本文档说明SASE-SWG&ZTNA两个订阅产品网络连通性常见故障定位思路。

二、 业务访问流梳理

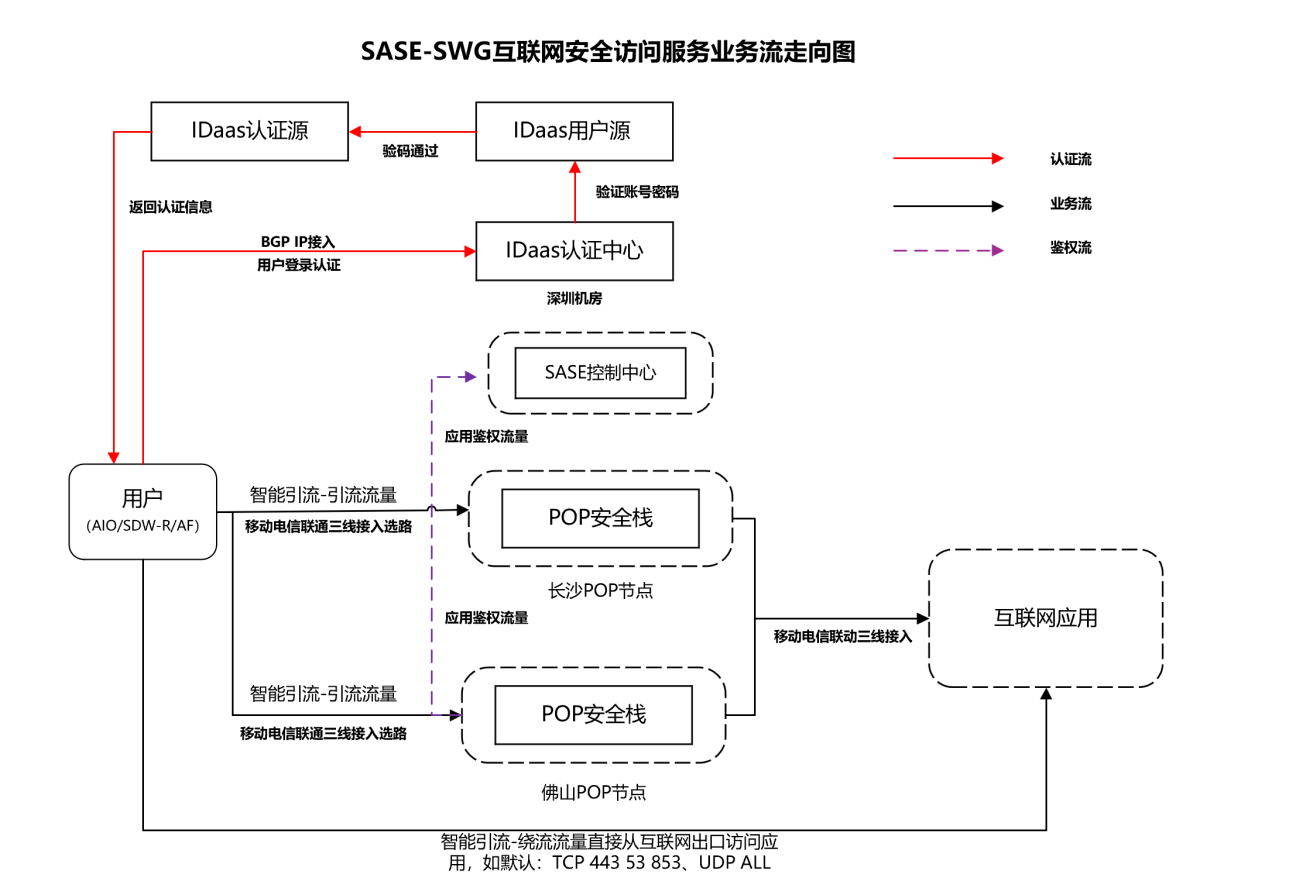

SWG最为核心的关键链路有三条(如下图):

- 用户认证流(红色):承载的是用户认证过程的交互,保障终端用户可以正常认证的过程。

- 业务数据流(黑色):承载的是用户通过引流互联网流量做审计和管控,保障互联网应用访问的连通性。

- 鉴权数据流(紫色):承载的是用户接入后互联网应用访问,鉴别用户互联网应用访问权限。

SWG组件说明:

|

组件

|

功能

|

部署位置

|

|

客户端/引流器

|

作为用户接入互联网安全访问服务的工具,常见的有AIO客户端、AF&SDW-R硬件引流器,AIO客户端通常在互联网环境,硬件引流器通常在客户内网

|

互联网/客户内网

|

|

IDaaS认证中心

|

用户认证能力,主要包含账号密码认证、短信认证、邮箱认证,以及TOTP、扫码认证等

|

云端

|

|

SASE控制中心

|

作为SASE控制面管理SASE租户的审计、管控等策略,提供日志查询等

|

云端

|

|

POP节点

|

为用户提供就近接入,保障用户上网体验,同时提供安全审计、管控、威胁管理等安全栈

|

云端

|

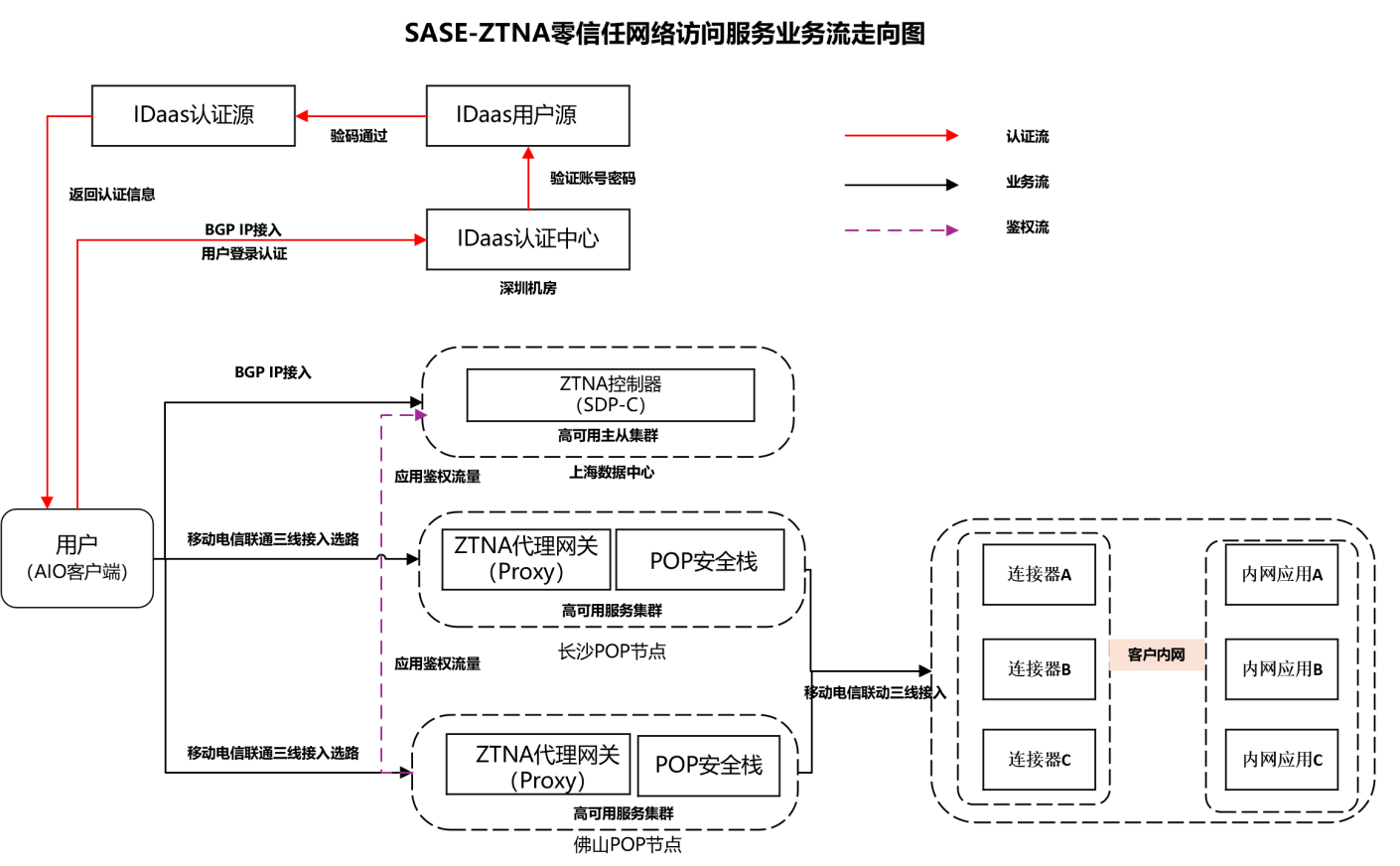

ZTNA最为核心的关键链路有三条(如下图):

- 用户认证流(红色):承载的是用户认证过程的交互,保障终端用户可以正常认证的过程。

- 业务数据流(黑色):承载的是零信任接入后内网应用访问,保障内网应用访问的连通性。

- 业务数据流(紫色):承载的是用户零信任接入后后鉴别用户内网应用访问权限。

组件说明:

|

关键网络连接点

|

组件

|

功能

|

部署位置

|

|

客户端(AIO)

|

客户端(AIO)

|

作为用户接入零信任网络访问服务的客户端工具,通常在互联网环境

|

互联网

|

|

控制平台

|

ZTNA控制器(SDP-C)

|

零信任的控制器,用于零信任配置管理,提供应用访问的鉴权,判断用户能够访问哪些应用、不能访问哪些应用

|

云端

|

|

IDaaS认证中心

|

用户认证能力,主要包含账号密码认证、短信认证、邮箱认证,以及TOTP、扫码认证等

|

云端

|

|

POP节点

|

ZTNA代理网关(Proxy)

|

代理网关用于建立终端用户和内网连接的隧道,打通终端用户到内网的网络

|

云端

|

|

连接器

|

连接器

|

部署在客户内网,用于pop节点和内网建立链接隧道,采用反连的机制实现了零暴露面

|

客户内网

|

|

内网应用

|

内网应用

|

客户内网要发布到的业务应用

|

客户内网

|

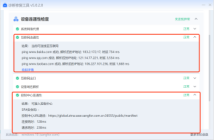

三、 网络连通性故障定位思路

|

阶段描述

|

业务流(起点->终点)

|

不符合预期诊断思路

|

截图

|

|

第一阶段:用户通过客户端跳转浏览器获取认证策略,并跳转到IDaas认证中心

|

客户端->SASE控制器中心

|

① 用户可以通过https://127.0.0.1:30001或https://saauthglobal.sangfor.com.cn/ 查看是否通过认证

② 也可以通过客户端【诊断修复】-【客户端健康检查】SWG认证状态检查

|

|

|

第一阶段:客户端跳转到IDaas认证中心进行认证

|

客户端->IDaas认证中心

|

① 检查是否配置完整认证策略,如认证源等;

|

|

|

第二阶段:IDaas认证通过后,客户端通过互联网接入POP节点

|

客户端->POP节点

|

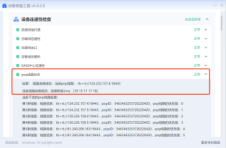

② 通过客户端【互联网安全访问已连接】-【详情】检查POP节点是否成功分配接入地址或通过认证成功页面;

③ 通过客户端【诊断修复】-【设备连通性检查】-【pop线路状态】检查pop线路是否选路成功

|

|

|

第三阶段:POP节点向互联网应用发起访问

|

POP节点->互联网应用

|

④ 通过客户端【诊断修复】-【资源连通性检查】-【资源访问权限检测】检查匹配的管控规则

⑤ 通过客户端【诊断修复】-【资源连通性检查】-【资源连通性检测】分别探测本机直接访问和POP访问互联网应用建立连接状态

|

|

原则:SASE-ZNTA网络连通性故障定位整体采用“分段诊断”的思路,即:从用户客户端接入为起点,需要访问的应用为终点,进行分段诊断。

|

阶段描述

|

业务流(起点->终点)

|

不符合预期诊断思路

|

截图

|

|

第一阶段:客户端通过ZTNA接入地址接入SDP-C控制器,获取认证策略

|

客户端->ZTNA控制器(SDP-C)

|

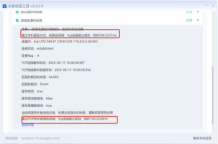

③ 查看客户端接入地址(ZNTA授权激活后云端会自动配置部署SDP-C、Proxy并分配接入地址);

④ 通过客户端【诊断修复】-【设备连通性检查】-【互联网连通性/控制中心连通性】探测接入地址网络连通性,可以诊断出客户端是否可以访问互联网,是否可以访问接入地址;

|

|

|

第一阶段:客户端接入SDP-C控制器获取认证策略后,跳转到IDaas认证中心进行认证

|

客户端->IDaas认证中心

|

⑥ 检查是否配置完整认证策略,如认证源等;

|

|

|

第二阶段:IDaas认证通过后,客户端通过互联网接入POP节点

|

客户端->POP节点

|

⑦ 通过客户端【办公网络连接】-【详情】检查POP节点是否成功分配ZTNA代理网关(Proxy),已分配代表SDP-C和连接器隧道建立;

|

|

|

第二阶段:IDaas认证通过后,ZTNA代理网关(Proxy)和内网连接器成功建立访问隧道

|

ZTNA代理网关(Proxy)->连接器

|

⑧ 检查确认内网连接器状态正常;

⑨ 通过客户端【诊断修复】-【资源连通性检查】-【代理网关线路检测】诊断代理网关Proxy与内网连接器是否建立访问隧道;

|

|

|

第三阶段:ZTNA代理网关(Proxy)和内网连接器成功建立访问隧道后,由连接器向内网应用发起访问

|

连接器->内网应用

|

⑩ 通过客户端【诊断修复】-【资源连通性检查】-【资源访问权限检测】检查是否发布该资源

⑪ 通过客户端【诊断修复】-【资源连通性检查】-【资源连通性检测】检查客户端->代理网关或代理网关->内网业务建立连接状态;

⑫ 检查确认内网应用健康状态是否正常;(也可以直接在连接器主机上直接访问内网应用测试)

|

|