更新时间:2024-01-17

安全告警是指深信服安全检测与响应平台XDR检测到的您现网资产中存在的威胁,这些威胁通常是某个恶意IP对您资产进行的攻击。

导航栏检索

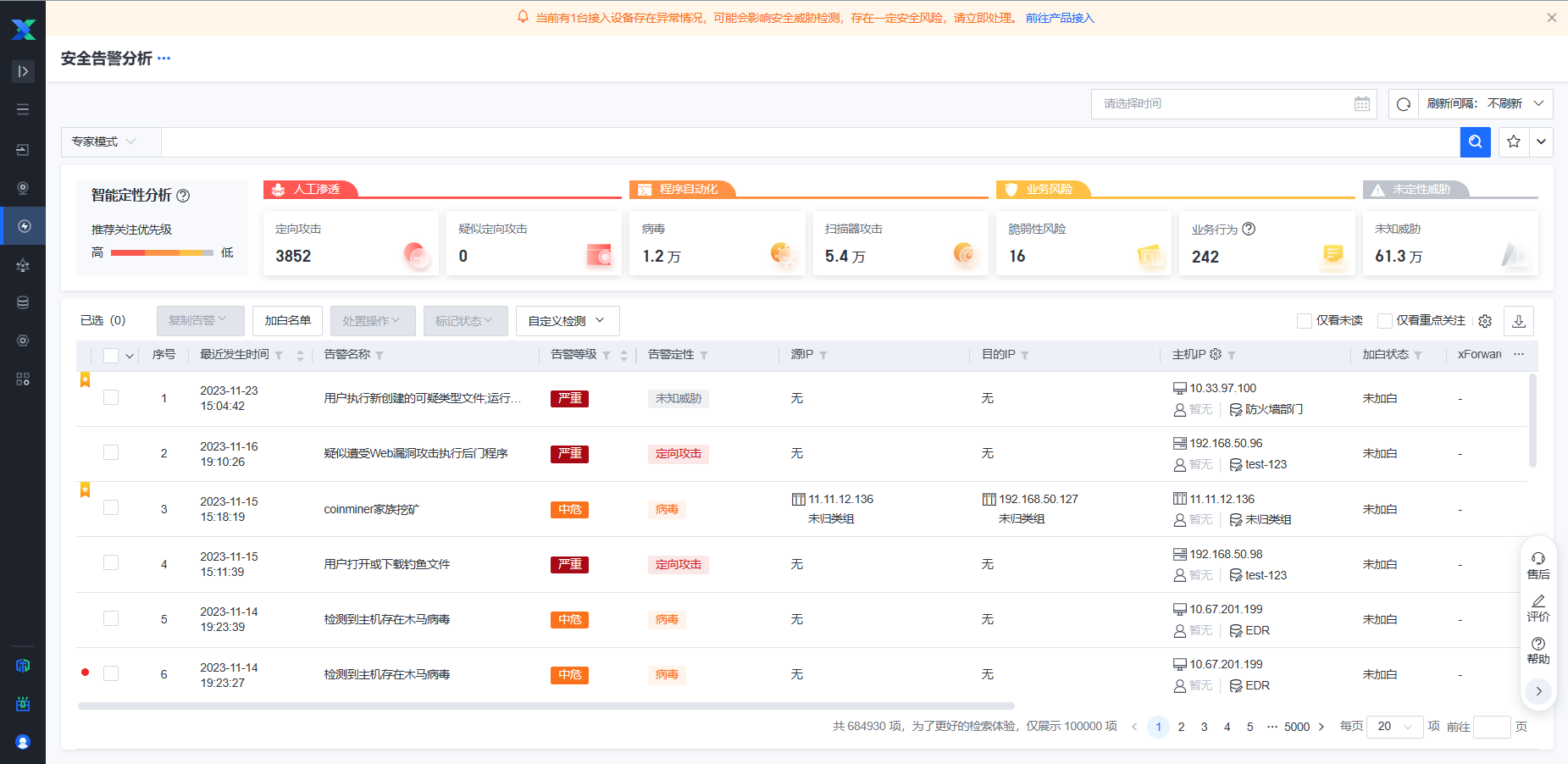

在安全告警分析导航栏,支持以24小时、7天等频率展示该统计时间安全事件结果;支持以15秒、1分钟、5分钟等刷新频率自动刷新展示安全告警,在重保、攻防对抗等关键时期,可以设置自动刷新频率,省去重复性点击动作,结合过滤条件帮助您更好聚焦安全研判。例如间隔5分钟自动刷新XDR检出的严重等级安全告警。

在安全告警分析导航栏,支持以告警等级(严重、高危、中危、低危等)、告警三级分类标签(如脆弱性风险、邮件攻击、漏洞攻击等)、攻击结果(成功、失陷、尝试、失败)以及访问方向(无、内到外、外到内、内对内)等条件快速过滤展示,帮助您更聚焦目标时间段内高价值安全告警。例如过滤对10.33.97.100主机攻击结果为失陷的安全告警。

IP全文检索

- 用户可以在告警列表快速通过IP找到相关的数据,而不需要指定特定的IP去检索,只需要在专家模式输入任意IP,就可以全文检索告警列表所有的IP字段并命中相关结果

- 检索语法:专家模式输入框输入IP 如1.1.1.1,不要加双引号

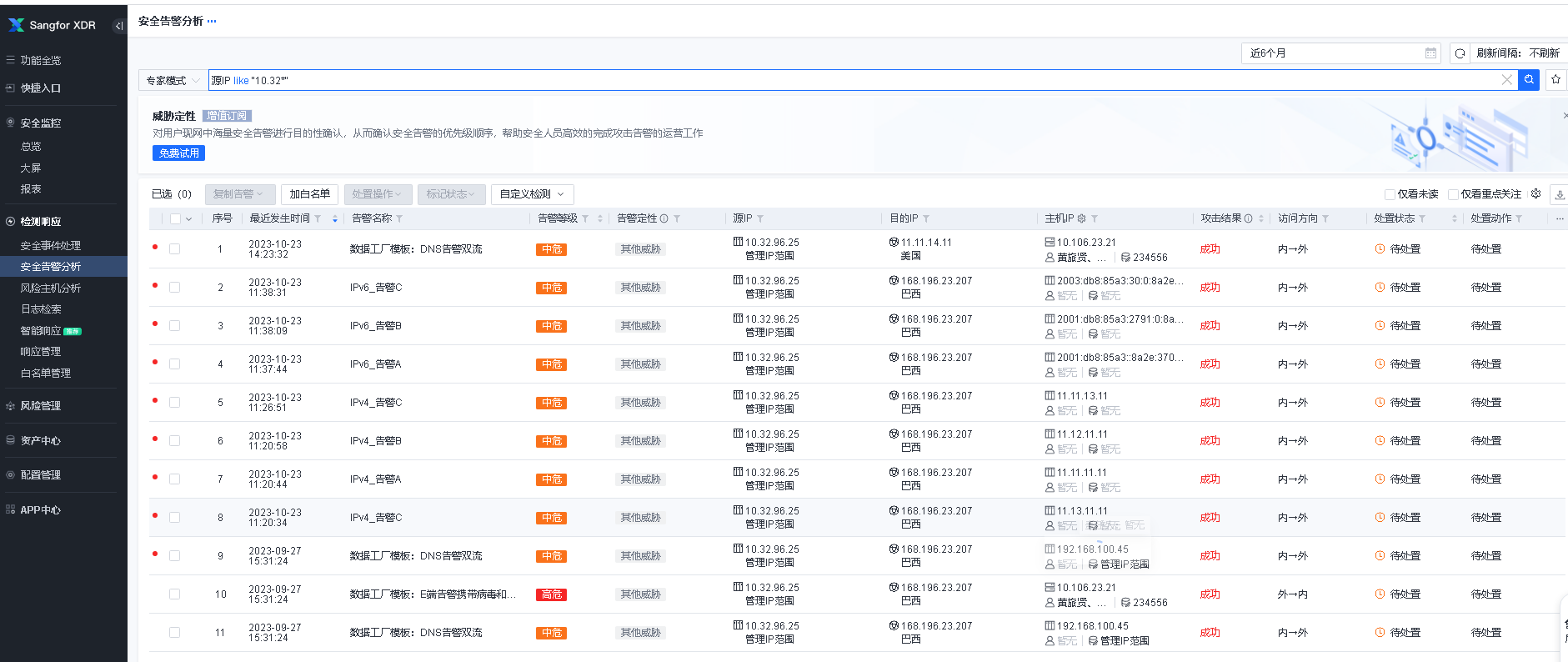

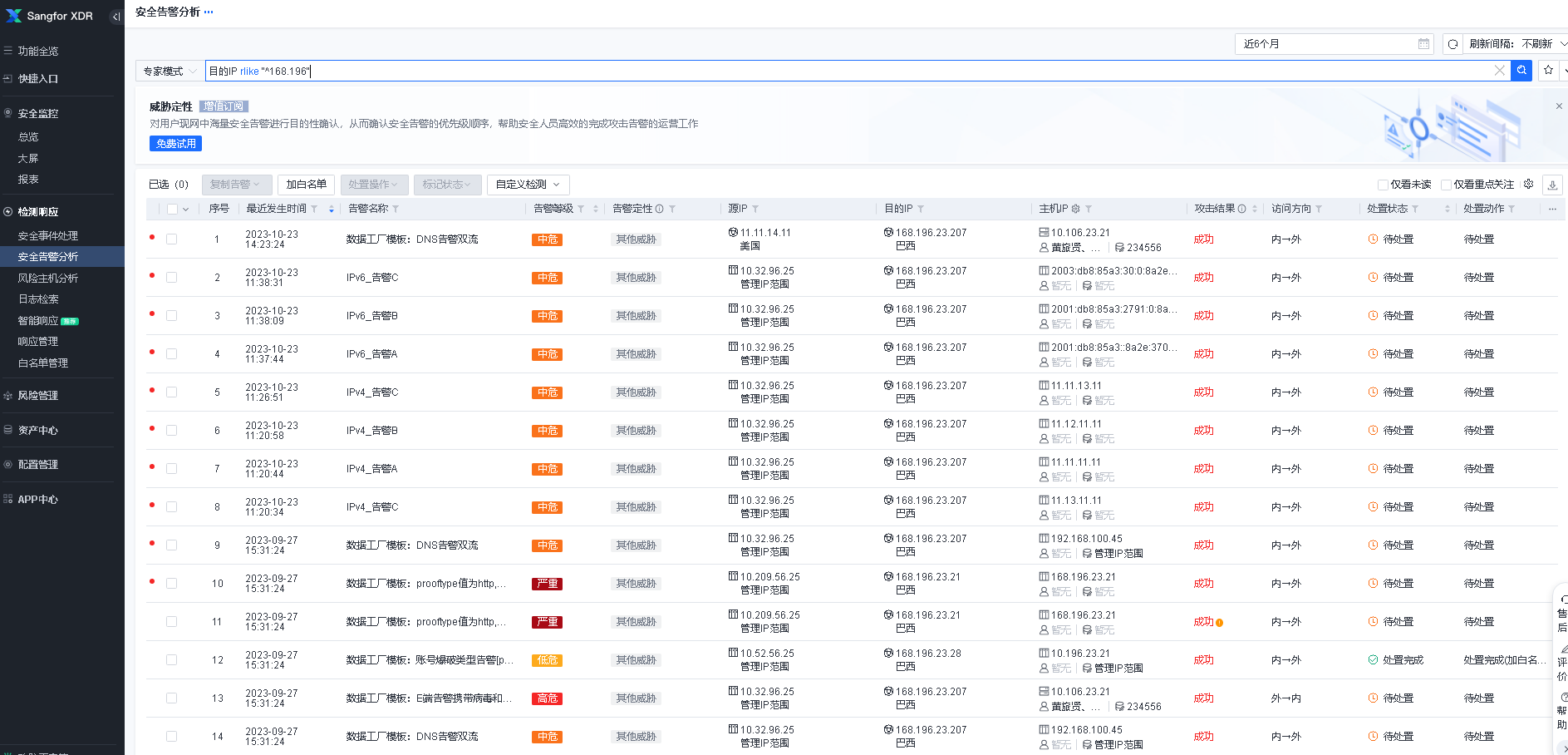

IP支持模糊搜索

- 安全告警分析专家模式,新增对安全告警的like和rlike检索支持;

-

- 源IP、主机IP、目的IP支持rlike语句正则搜索

安全告警搜索优化

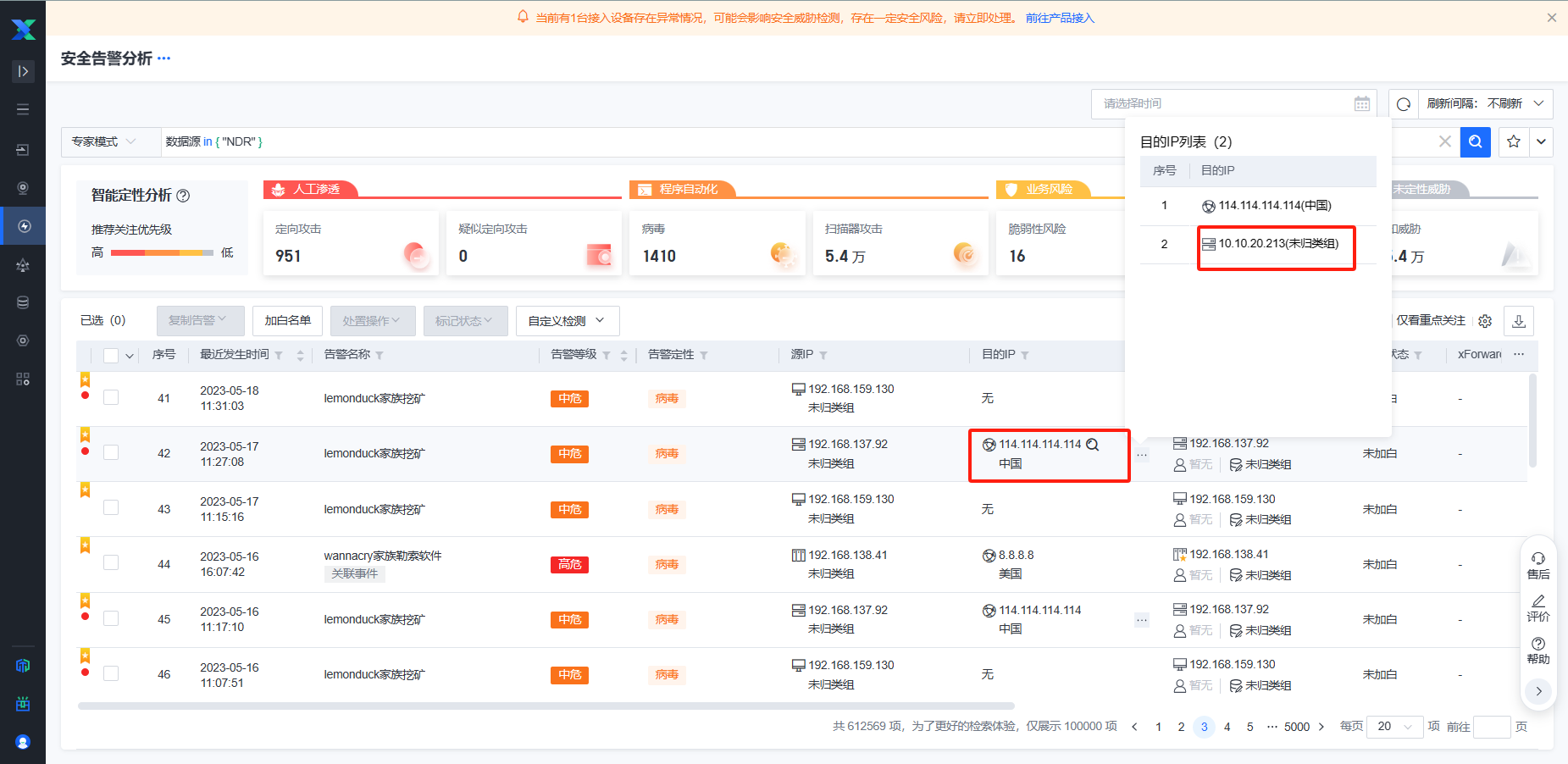

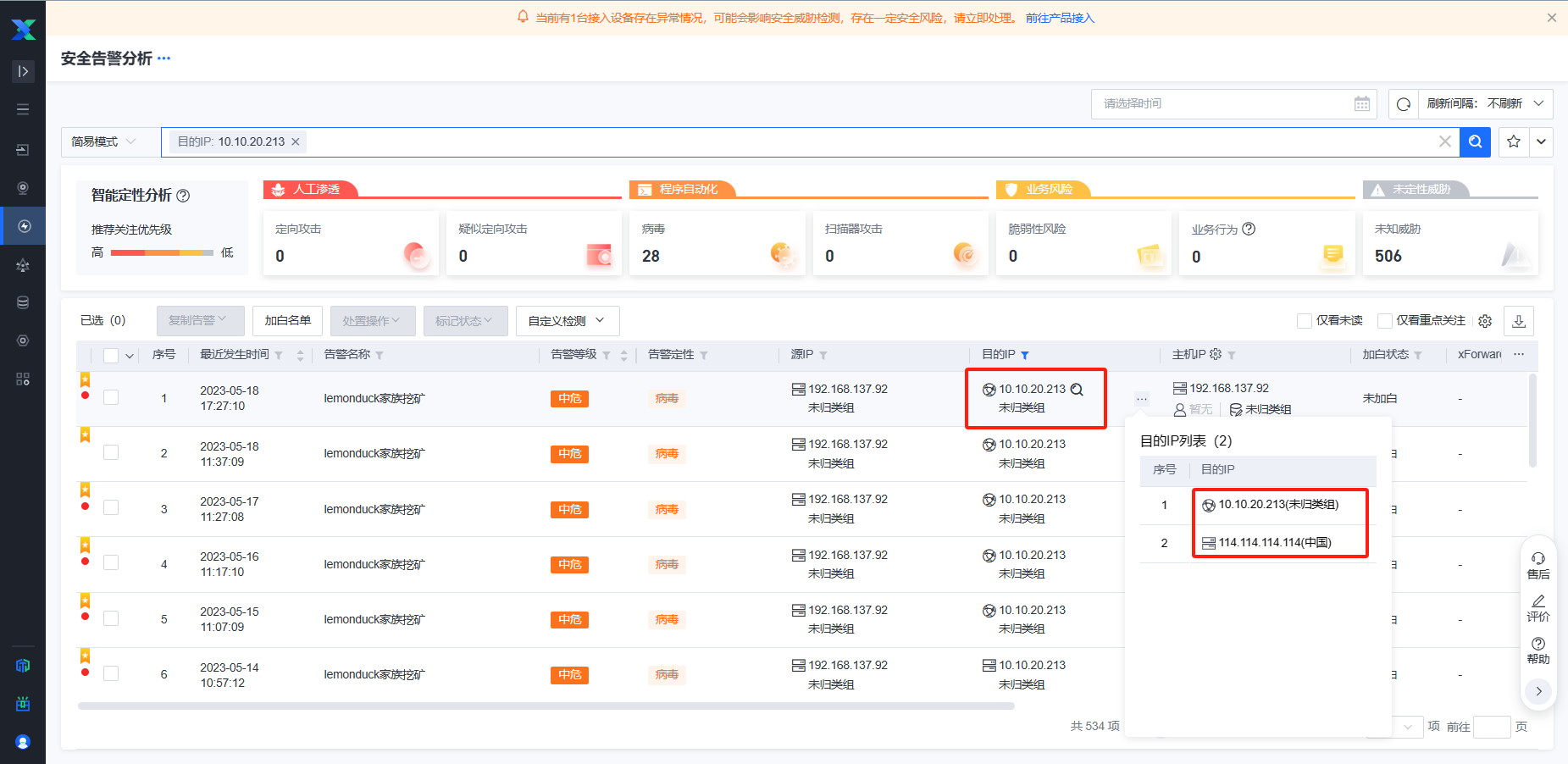

- 在安全告警页面搜索IP时,若存在多个IP,命中的IP放在首位展示。

搜索之后,IP顺序发生改变,优先展示搜索过的IP。

安全告警分析

NDR告警结合E侧进程链,展示进程链

- 价值说明:单N侧的告警,无法研判是不是误报;这时候辅助一些端侧的信息(端侧的告警或者端的行为日志的进程信息),从而判断告警是不是误报。

- 场景: 对仅N侧生产安全告警,通过E侧信息,进行辅助判断是否为误判。

- 在安全告警检索"检测引擎"为"NAE引擎"的告警,查看告警详情中的终端举证,辅助判断是否为误报

威胁定性

威胁定性可以帮助用户更好地了解安全威胁的类型、来源、影响等信息,从而提高用户的安全意识和防范能力,帮助安全管理员更好地了解安全威胁的特征和行为模式,从而加强安全防御措施,提高安全防御的准确性和效率,帮助企业更好地了解安全威胁的风险和影响,从而优化安全投入,提高安全投入的效益和回报。

安全告警的威胁定型将安全分为9类告警,分别为:

- 定向攻击:定向的渗透行为、隐蔽的攻击行为,常见于部分活跃的勒索团伙、数据窃取、APT组织活动;

- 攻防演练:由重保活动、红队服务产生的告警;

- 内部测试:由内部渗透测试、工具扫描、POC测试引起的告警;

- 监管通报:访问被监管单位、上级单位通报过的特殊IP、域名、网站等所产生的告警;

- 病毒:常见的病毒、木马、蠕虫行为,例如:挖矿、僵尸网络、流氓软件、感染型病毒;

- 扫描器攻击:由工具类扫描器引发的告警,通常为攻击者的预先信息收集、漏洞验证行为,为后续攻击做准备;

- 脆弱性风险:由业务风险引发的告警,包含弱密码、未授权访问、未修复的漏洞等风险;

- 业务不规范:由于业务存在一定特殊性导致命中安全检测规则,所产生的业务误报;

- 未知威胁:包含无法直接定性的威胁、历史遗留告警、未配置告警定性字段的自定义规则所产生的告警(可通过配置优化);

告警处置

针对安全告警的操作主要有以下几种,分别为标记状态、封禁地址、隔离主机、处置文件、信任文件、加白名单、发起工单以及执行SOAR。

- 标记状态代表对安全告警进行状态标记,比如标为待处置、标为处置中、标为误报、忽略等;

- 封禁地址、隔离主机、处置文件、信任文件分别代表联动组件执行具体处置动作;

- 加白名单代表将告警的属性信息增加白名单;

- 发起工单代表根据事先预定好的流程工单发起处置流程

- 执行SOAR代表根据事先定义好的剧本进行自动化事件响应。

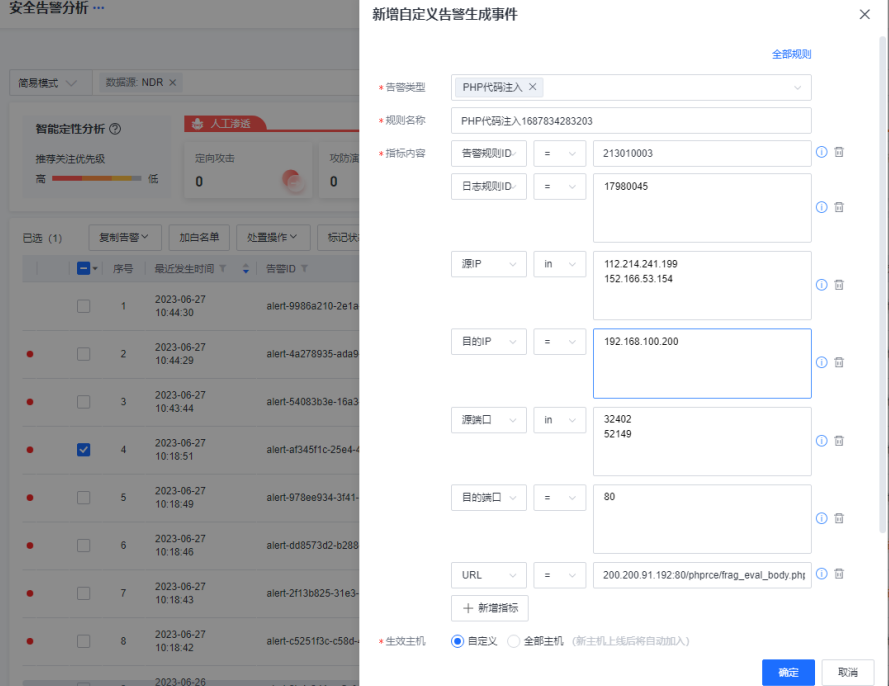

- 自定义检测配置:支持自动IOC告警规则、自定义告警生成事件

同样支持将鼠标移动至具体安全告警上右键对安全告警进行操作。右键菜单栏内置小工具,如复制单元格以及复制整行支持快速将值复制到剪贴板,解码工具支持多种格式编码转换,省去手动打开解码网站进行Payload解码查看。

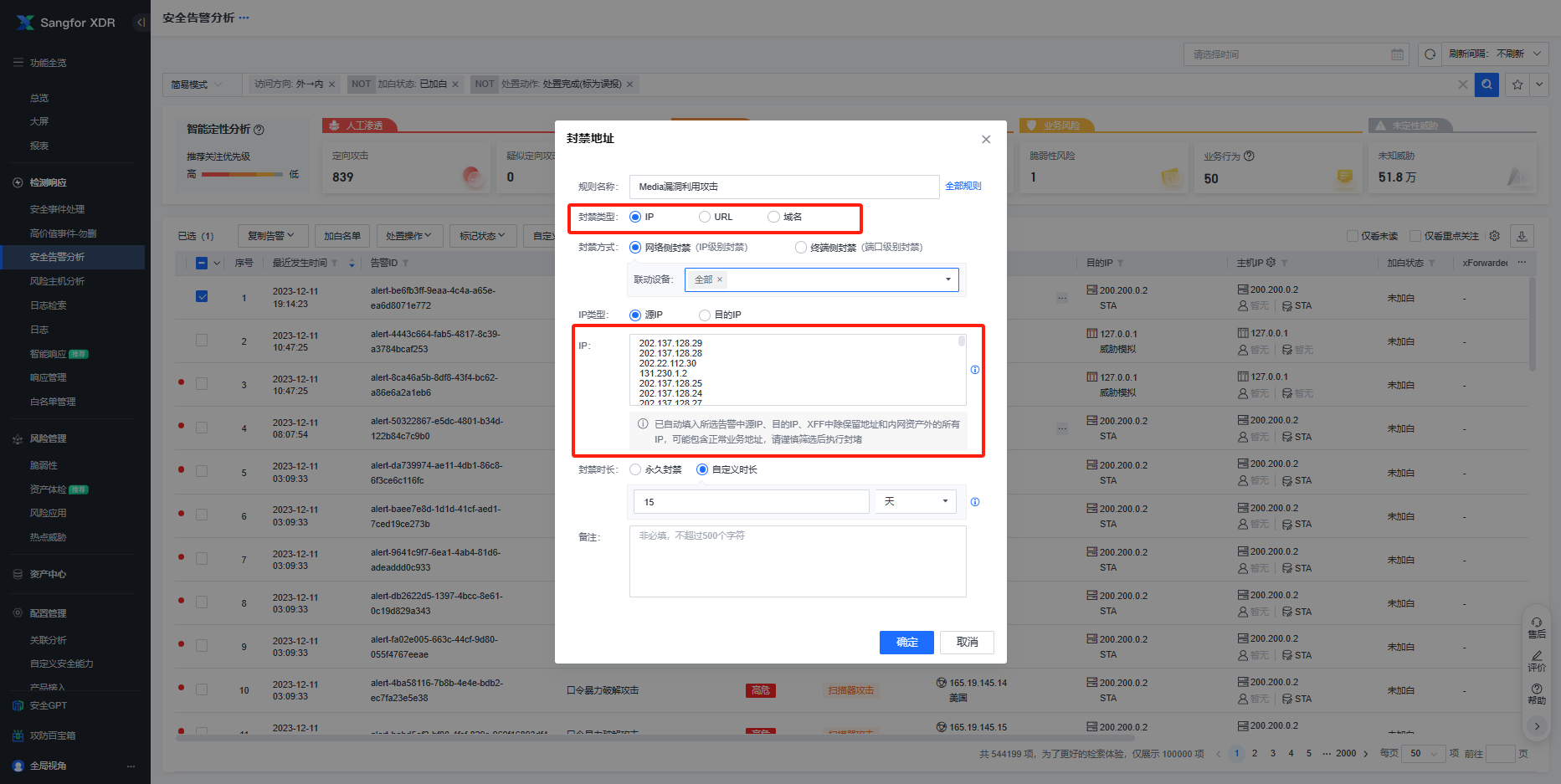

封禁地址

处置告警的时候,点击封禁IP,支持自动填充需要封禁的IP、域名、URL,提高处置效率。

自定义告警生成事件

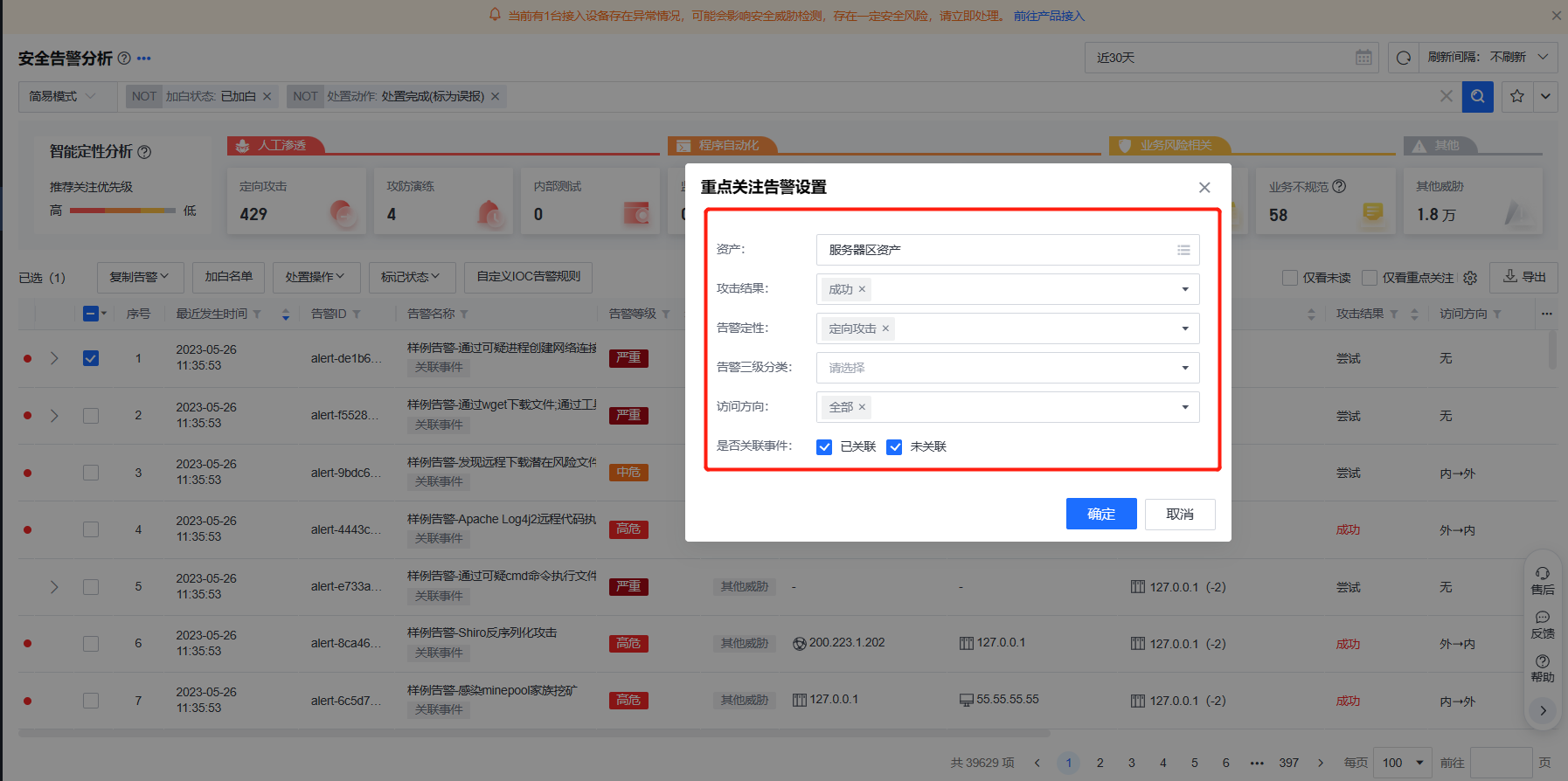

重点关注告警

在安全告警分析导航栏下,点击页面中右侧齿轮状按钮,在弹出窗口中配置重点关注告警属性,包含资产、攻击结果、告警定性、告警类型、访问方向、是否关联事件。

举例:比如重点关注资产有服务器资产,攻击结果为成功,告警定性为定向攻击,告警类型为全部、访问方向为全部,是否关联事件为已关联、未关联。

配置完成后,点击”仅看重点关注“,展开重点关注告警。

安全GPT解读