更新时间:2024-01-16

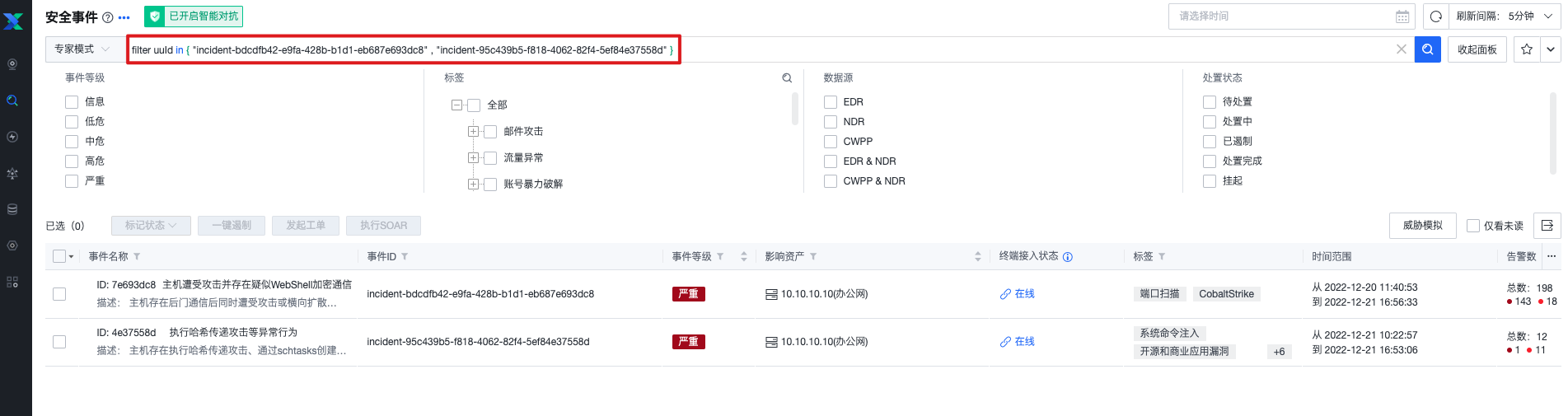

在安全事件导航栏,点击查看安全事件详情,可以直观看到该安全事件结合网络侧、终端侧呈现的完整攻击故事线、该安全事件中ATT&CK矩阵覆盖情况以及XDR平台关联到该资产历史攻击数据。通过ATT&CK矩阵覆盖情况可以清晰得知攻击者在攻击过程中使用的具体技战术,通过时间线清晰回顾攻击者是如何到达被攻击设备以及进行哪些恶意行为,在安全加固过程中针对性进行加强补齐差距,进一步完善企业安全建设。

:

:

1、ATT&CK是由MITRE机构开发的攻击模型框架,其全称为Adversarial Tactics, Techniques, and Common Knowledge(对抗性战术,技术以及公共知识库),将已知攻击者的行为汇总成战术和技术的一种结构化列表,由于此列表相当全面的呈现了攻击者在攻击网络时所采用的战术,因此对于各种攻击和防御评估机制十分有用。

查看XDR生成的攻击故事线,默认展示黑客入侵过程中关键故事线,完整故事线可以将鼠标移动到进程上点击+号展开查看;并且对应进程行为新增显示情报标签,包括IP、域名、文件、进程等,并且增加关键进程描述和常见恶意利用手法,有效帮助安全运营以及事件研判。

点击关键进程举证,可以看到安全事件关联的IOA引擎检出的威胁告警,并且通过多个威胁告警聚合生成安全事件,点击查看详细的威胁告警,可以清晰看到该告警涉及的进程、进程匹配云端威胁情报状态、文件路径、ATT&CK命中技术以及详细执行的命令。综合以上信息降低研判难度。

通过父进程可直接查看子进程中关键举证数据,降低操作复杂度,提升研判速度。

点击时间线按钮,可以拿到该安全事件关联的所有告警的时间线顺序,可以通过XDR提供的告警时间轴,快速回顾攻击者攻击路径,并且可以通过点击关联事件标签查看对应告警关联到所有的安全事件。

点击右侧告警列表按钮通过告警聚合视角查看安全事件关联告警信息

点击页面响应处置按钮,可以看到XDR分析引擎结合上下文自动提取出的威胁实体,包含内外网IP地址、域名、主机、文件以及进程。并且针对处置实体进行数据富化,增加威胁情报标签、资产测绘标签等数据。

针对需要进行封锁IP地址,进行勾选,点击封禁地址,联动防火墙设备进行地址封禁。

:

:

1、确认该IP是否是内网资产,如果是请联系深信服安全专家对该内网资产进行深度排查;

2、排查该IP是否是CDN、运营商出口等封禁后影响大量用户的使用,请谨慎封堵该告警IP。

针对IP地址、域名以及进程内置云端威胁情报,降低操作复杂度,提升研判效率。

点击查看情报,跳转深信服威胁情报中心,一键使用云端IOC情报。

通过XDR的举证信息可以清晰得知该事件为正报,结合攻击故事线的关键举证信息了解黑客在入侵之后进行了哪些恶意操作,如运行了哪些命令、下载了哪些恶意文件、以及是否进行持久化。