更新时间:2022-01-19

配置案例1:用户自定义属性配置案例,当用户的内置的属性无法满足配置需求时,可以给用户添加自定义属性,通过自定义属性,可以针对同一属性的用户设置上网策略和流控策略。

内网网段192.168.1.0/255.255.255.0,内网用户使用本地密码认证,给用户设置自定义属性,通过自定义属性区分内网用户的性别。针对女员工,设置上网策略:禁止访问购物、娱乐类网站;针对男员工,设置上网策略:禁止使用游戏应用。

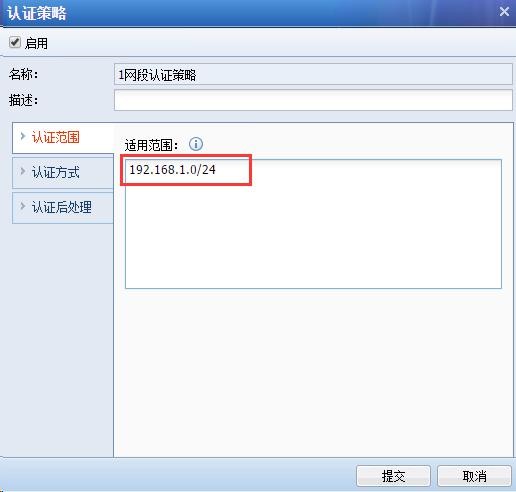

第一步:客户需求是:192.168.1.0/255.255.255.0网段的电脑采用本地密码认证。所以首先需要设置这个网段用户的认证方式。

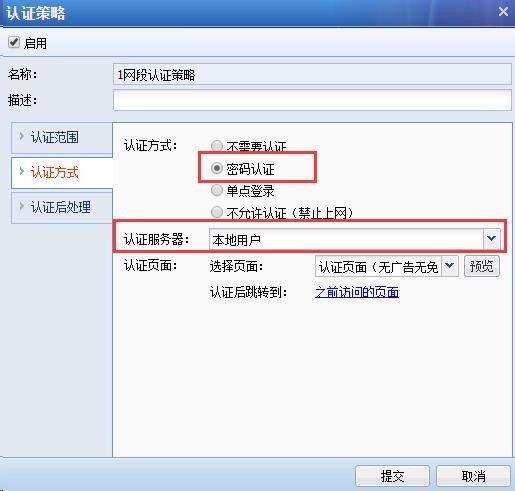

在『portal认证』→『认证策略』中设置认证策略:

认证范围:设置192.168.1.0/24

认证方式:选择密码认证;认证服务器选择:本地用户

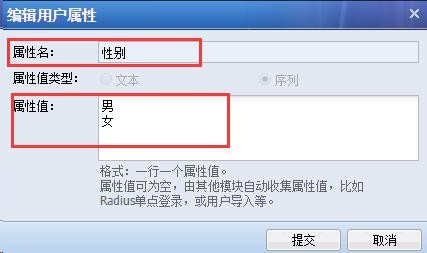

第二步:在『认证高级选项』→『自定义属性』中设置自定义属性:属性名:性别

属性值:设置成序列,包括两个值:男和女

第三步:在『用户管理』→『本地组/用户』→『本地用户』中添加本地用户组和本地用户。参考章节3.4.2.1.1。

添加用户时,设置用户的属性值:

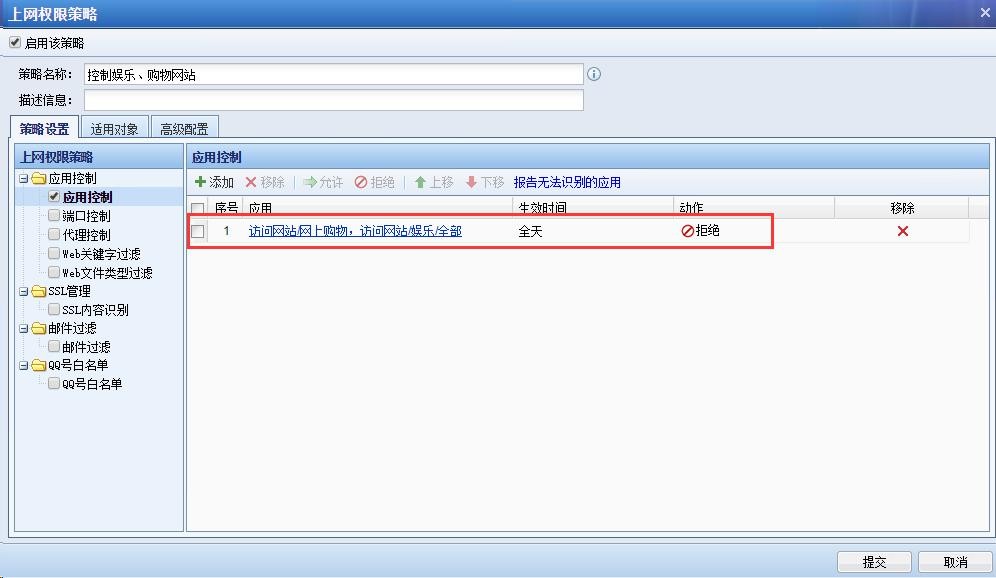

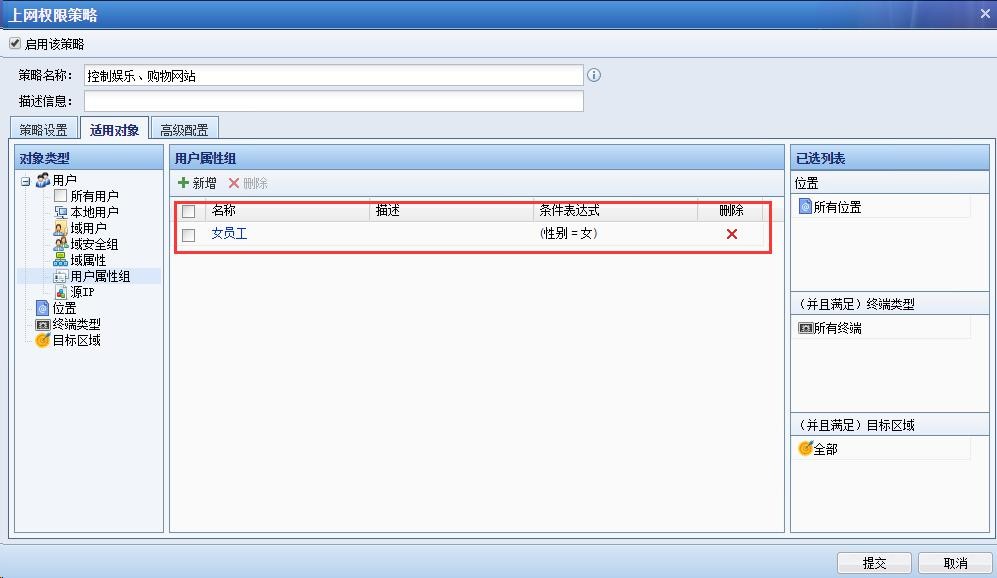

第四步:针对女员工,设置上网策略:禁止访问购物、娱乐类网站:

适用对象:设置“性别属性值为女”的用户匹配这条策略。

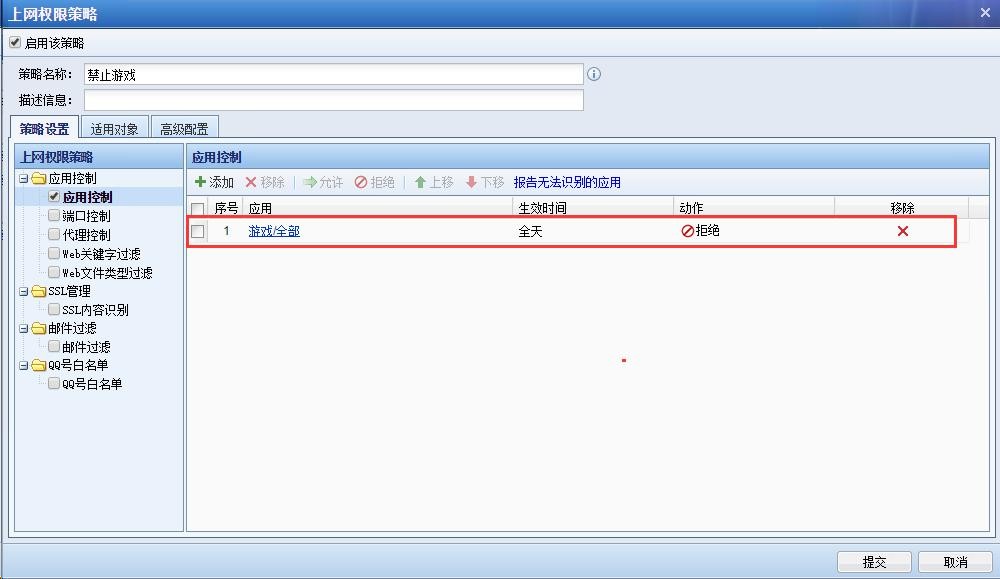

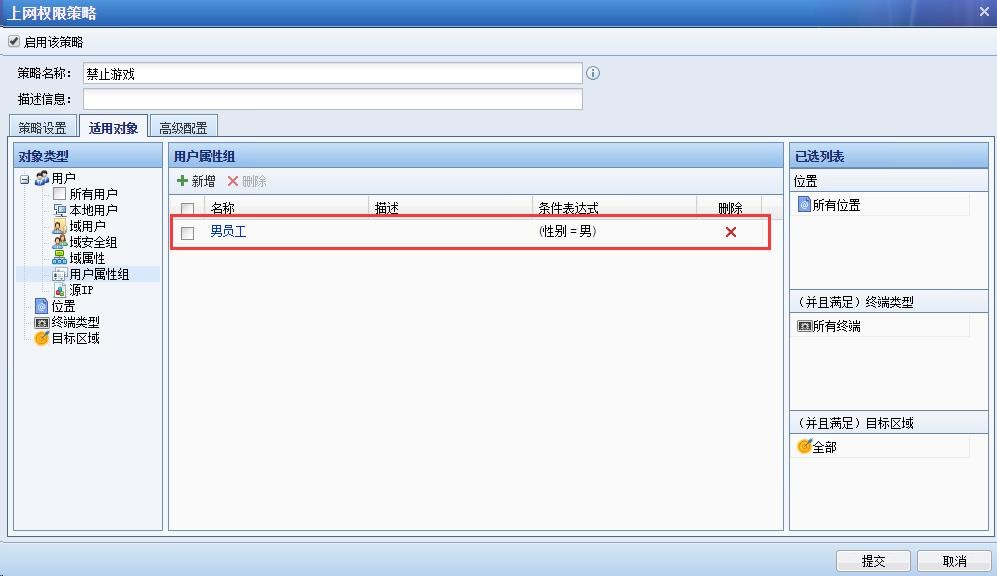

第四步:针对男员工,设置上网策略:禁止使用游戏应用

适用对象:设置“性别属性值为男”的用户匹配这条策略。

配置案例2:内网用户使用密码认证的方式,在客户公司外网托管有自己的WEB服务器,访问方式http://www.sangfor.com.cn现用户要求内网所有用户未认证之前就能访问到公司服务器,如何实现?

配置步骤如下:

第一步:将需要放通的url设置一个自定义的URL组:

进入『对象定义』→『URL分类库』页面,点击新增URL组:

第二步:设置一条上网策略,将上面创建的URL组放通。

进入『策略管理』→『上网策略』页面,点击新增上网权限策略:

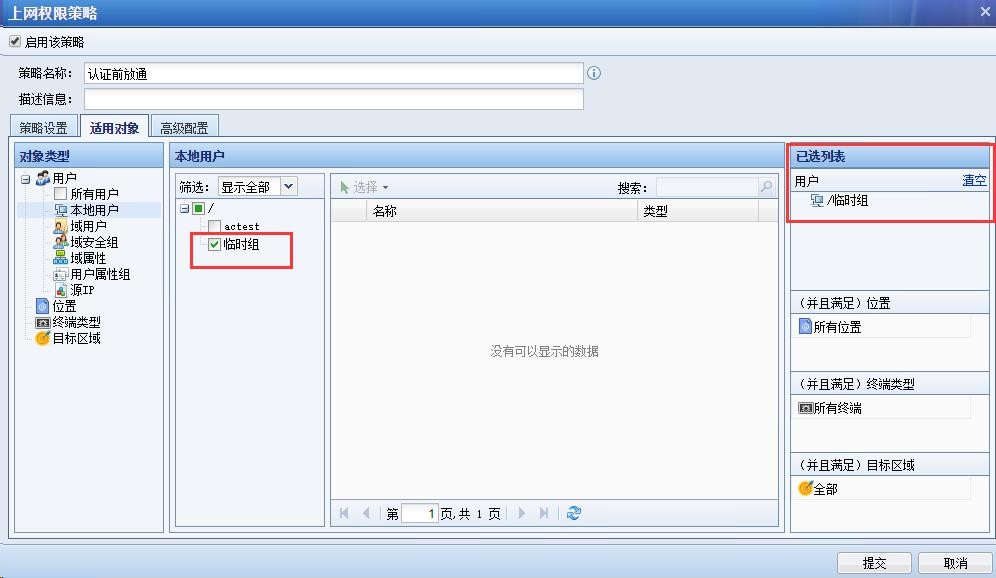

并将策略关联到“/临时组/”:

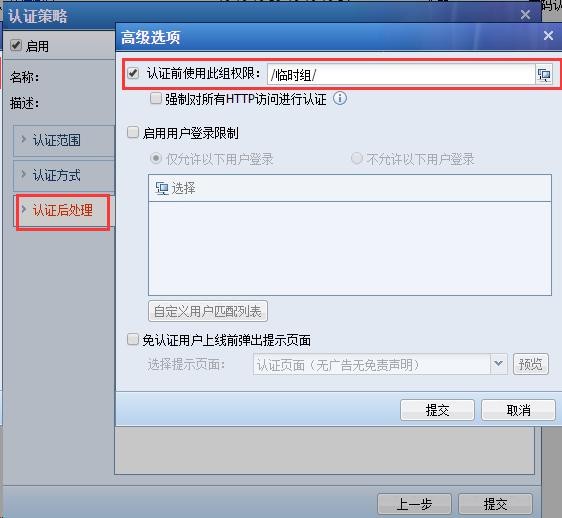

第三步:设置认证策略,根据需要使用密码的用户的IP或MAC设置认证策略,点击『portal认证』→『认证策略』→『新增认证策略』进行配置。

[认证方式]:选择密码认证

[认证后处理]:高级选项设置中,勾选[认证前使用此组权限],选择上一步中关联放通策略的“/临时组/”

第四步:设置完成后,用户上网,打开其他网页时,会重定向到AC的认证页面。访问

www.sangfor.com.cn这个网站时不会重定向,会直接放通。

配置案例3:客户内网有AD域服务器,需要内网用户通过AD域单点登录的方式进行认证,要求如果有单点登录失败的用户,则在访问网页时弹出提示页面,页面上可以下载手动认证工具,客户通过下载工具手动运行后,通过单点登录认证。

第一步:设置认证AD域服务器,点击进入『接入认证』→『portal认证』→『认证服务器』进行设置。

第二步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『portal认证』→『认证策略』→『新增认证策略』进行配置:

[认证方式]:选择单点登录,对于单点登录失败的用户,选择[跳转到]—[内置提示页面]。这个内置提示页面上有单点登录手动工具下载。

第三步:在设备上启用单点登录,选择单点登录模式并设置共享密钥。点击进入『portal认证』→『单点登录选项』→『微软AD域』编辑页面。

勾选[启用域单点登录];

勾选[通过域自动下发,执行指定的登录脚本,获取登录信息],表示使用域脚本下发登录脚本的模式实现单点登录。在[共享密钥]中输入共享密钥,如下图所示:

共享密钥用于AD与服务器和设备的加密通讯,需要在登录脚本中设置相同的共享密钥。点击下载域单点登录程序下载登录注销脚本,下载脚本后进行第四五步的设置。

第四步:在AD域服务器上配置登录脚本程序。参考章节3.4.3.2.3.1。第五步:用户单点登录成功后,可以直接上网。

单点登录不成功的用户,打开网页时提示如下:

下载后,手动运行此程序:

手动运行后,用户单点登录认证成功。

配置案例4:客户环境中有一台ISA服务器,内网用户上网是通过ISA代理上网的,部署AC在ISA和交换机之间,做控制和审计。内网用户使用不需要认证的方式上网,在AC上以IP地址做用户名。

第一步:设置AC网桥模式部署,内网口接交换机,外网口接ISA服务器。

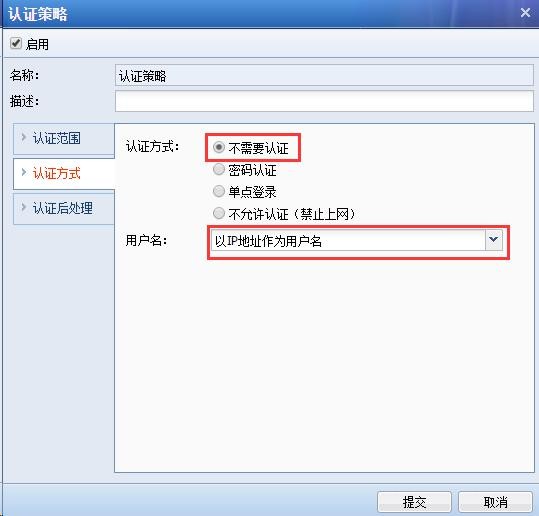

第二步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『portal认证』→『认证策略』→『新增认证策略』进行配置:

[认证方式]:选择不需要认证,用户名选择以IP作为用户名:

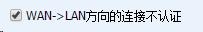

第三步:由于AC的内网口接交换机,从公网回复的数据也会通过AC的内网口进,外网口出转发到ISA上,为防止有公网IP加到AC在线用户列表,需要对公网的数据做排除,设置方法是:

进入『用户认证与管理』→『认证高级选项』→『认证选项』页面,勾选[WAN->LAN方向的连接不认证]

第四步:在PC的代理设置中,将AC的地址排除。