更新时间:2023-10-24

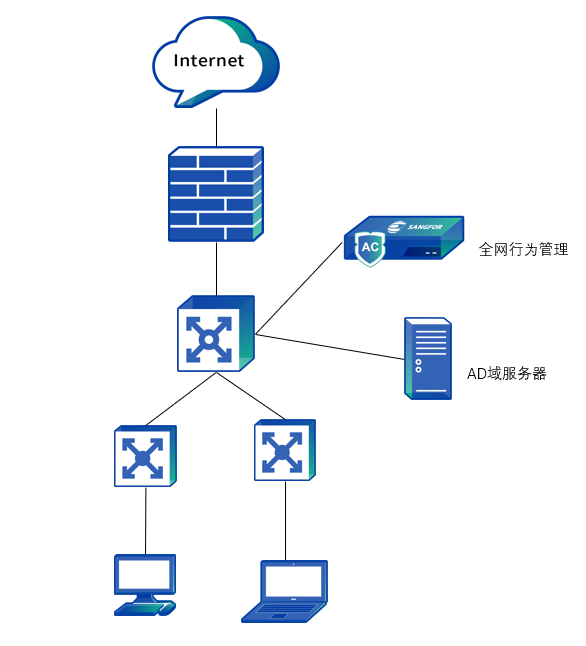

该场景是结合AD域用户对接入终端做802.1X认证,交换机开启802.1X,终端输入域上的用户名和密码完成认证。

配置思路:

- 确保PC与AD域能通信且PC已经加入对应AD域。

- 在AC上下载MSI安装包并拷贝到AD域控服务器上。

- 配置域控服务器组策略推送安装准入客户端。

配置步骤

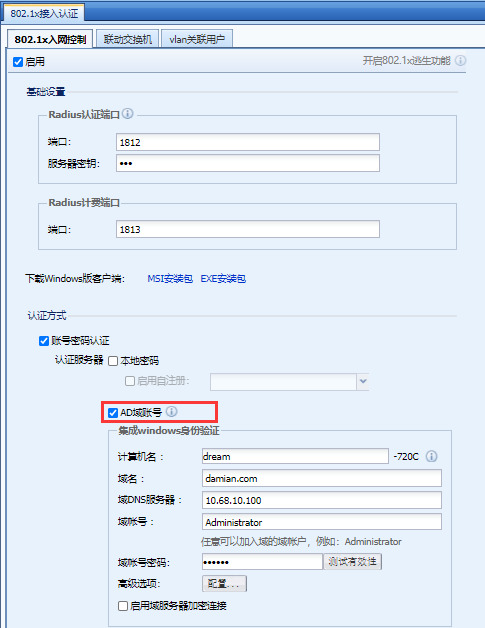

步骤1.AC开启802.1X认证:

勾选启用复选框,并配置Radius认证和计费端口;另外,这里配置的 Radius端口不能与联动对接设置中Radius认证服务器冲突(AC内置两套Radius服务器,802.1X认证使用FreeRadius,联动对接设置中的Radius是在Portal对接中使用,两者端口不冲突的情况下可以同时开启);若冲突,请修改联动对接设置中Radius认证服务器的端口,配置为其他端口。

步骤2.点击导航菜单中的[接入管理/接入认证/802.1X接入认证],勾选启用按钮开始配置。在[认证服务器]启用[AD域账号]认证。如下图所示:

步骤3.设置AC设备加入域的计算机名,后四位固定为网关序号的后四位,前面的字段可以用户自己定义,只支持字母,数字以及连接符“-”,最多支持10个字节。域名为需要加入域的域名,设置域对应的DNS服务器IP地址。设置AC加入AD域使用的域账号和密码,该账号要具备Domain Admin的权限,不一定需要administrator账号。

步骤4.点击测试有效性,检测各个参数是否有效,测试通过后点击提交。如果域服务器是Windows Server 2000以前的版本,还需要在[高级选项/配置]这里设置下域名。

步骤5.对接交换机802.1X配置:

对应交换机启用802.1x功能,认证服务器选择radius,radius服务器指向AC,交换机配置请参考《交换机802.1x配置工具V2.0》 。

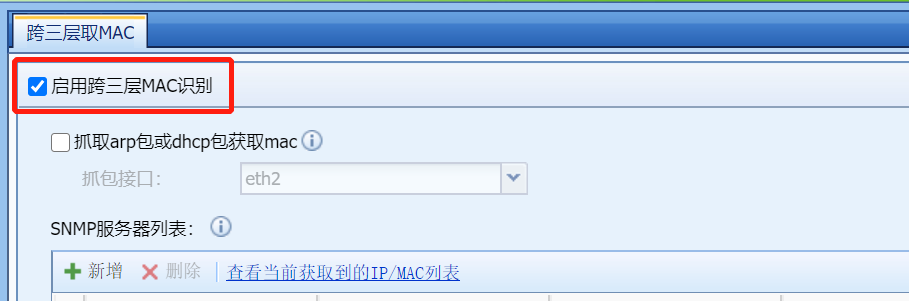

步骤6.使用户能在AC上线:可以通过交换机配置计费报文带IP或者镜像口,接入到AC镜像口,通过抓取ARP或者DHCP包获取mac,也可以通过SNMP获取MAC地址。

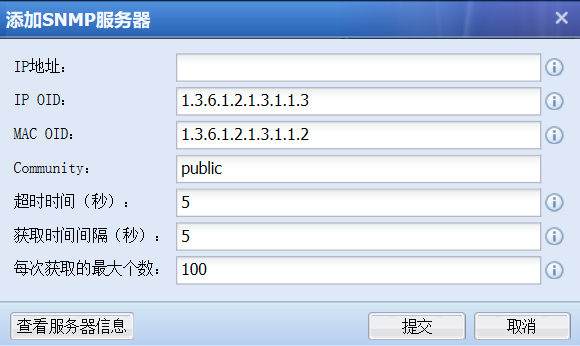

步骤7.配置SNMP服务器,需要交换机开启相关服务。

步骤8.认证助手配置(这里介绍通过手动安装MSI包来安装准入客户端)

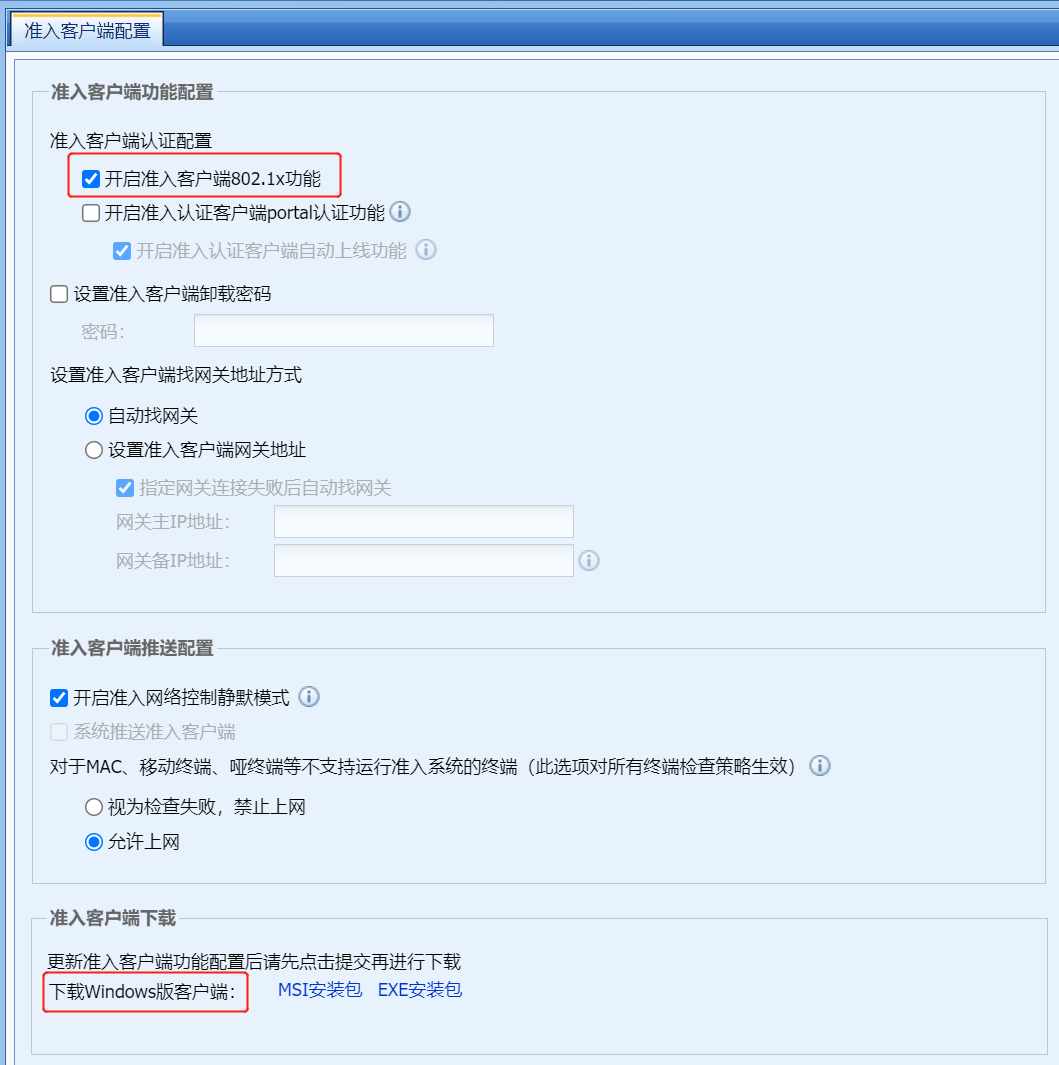

到AC平台下载准入客户端,如下图。

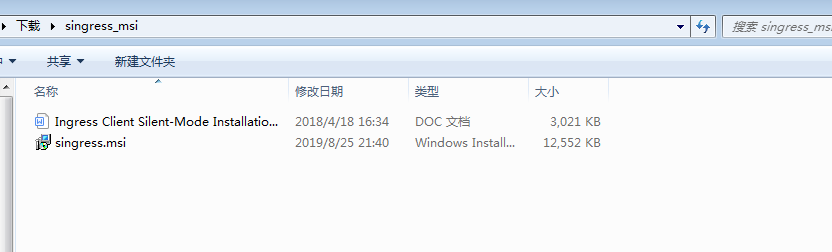

步骤9.解压之后以管理员权限安装singress.msi,注意勾选开启准入认证客户端802.1X功能才会生成快捷方式。

步骤10.安装完成之后会在桌面生成快捷方式。

效果展示

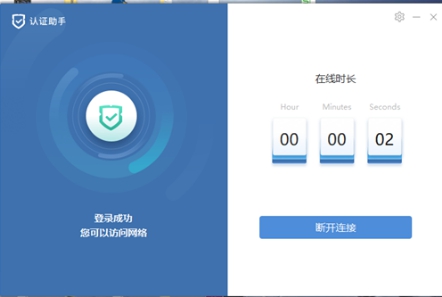

- 使用域账号密码登录成功,会显示在线时长。

- 在[入网管理/在线用户管理]可以看得在线用户的情况和认证的方式。

:

:

PC配置了802.1X认证,但是认证不成功,可以用抓包工具来抓包,看数据是否发到交换机,筛选条件为eap||eapol认证助手只支持Windows客户端。