更新时间:2025-11-24

守内安邮件安全网关对接:

1、点击<新增>按钮,设备类型选择<守内安邮件安全网关>,设备名称可自定义,IP端口根据实际填入,选择设备类型后将自动生成认证信息,点击<复制认证信息并保存>。

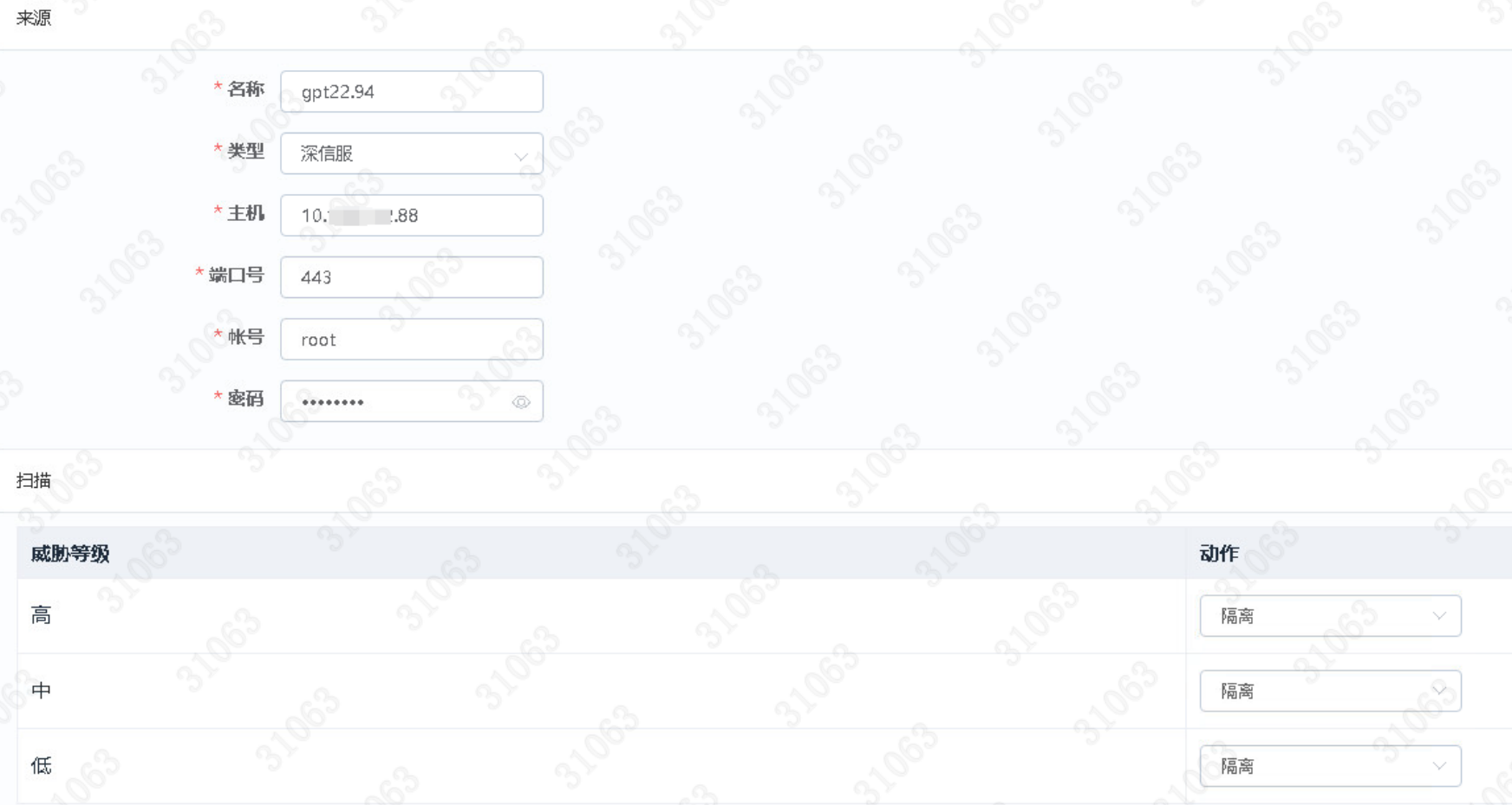

2、 登录守内安管理平台,打开[威胁/外部扫描/来源],点击<新增>。

3、 名称可自定义,类型选择“深信服”,主机IP填写防钓鱼大模型IP,端口为443,账号和密码填写1.1章节生成的用户名密码,威胁等级选择隔离。

4、 在[威胁/外部扫描/设置]中设置超时策略,时间保持默认5分钟,动作建议选择无,并启用告警通知给管理员。

注:动作若选择隔离则扫描超时后邮件仍然会被隔离;动作若选择审核则需要管理员审核后放行或隔离,可能会导致正常邮件无法正常接收,建议选择动作无,确保客户业务正常并通知管理员检查超时原因。

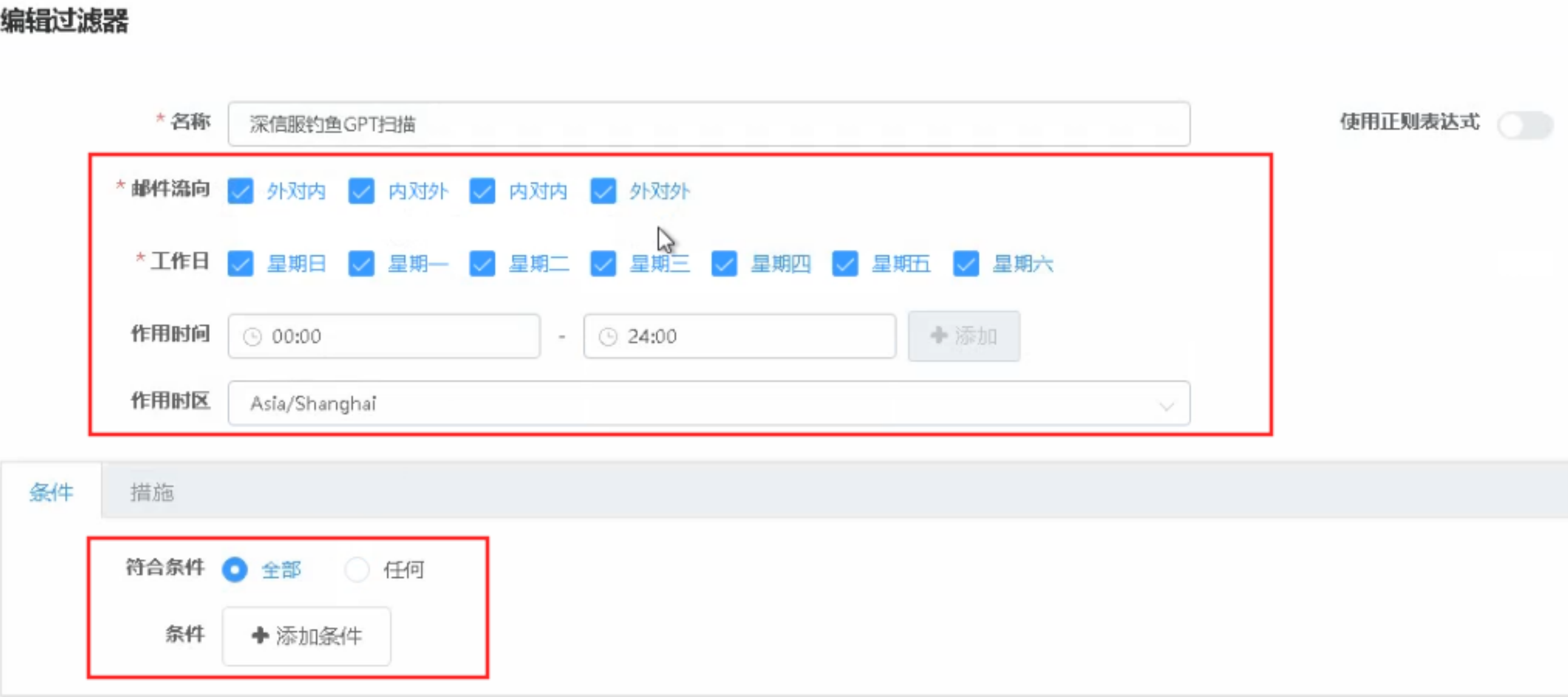

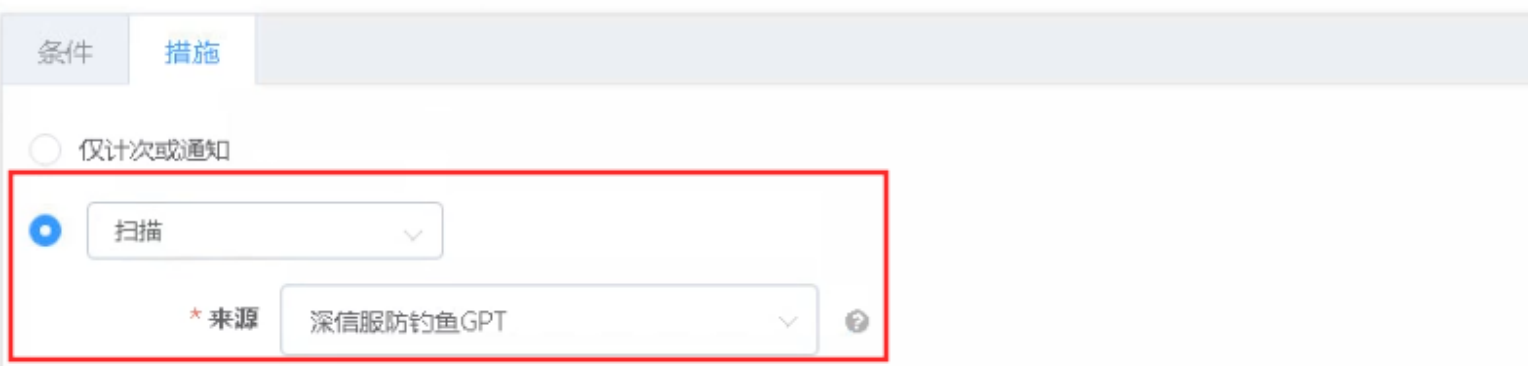

5、进入[邮件/邮件总管]点击<添加>。

6、 根据需求选择需要进行扫描的邮件流与其他设置条件,措施调用深信服GPT进行扫描。

亚信邮件安全网关对接:

1、登录亚信邮件系统web页面,打开[帮助/关于]页面获取API密钥。

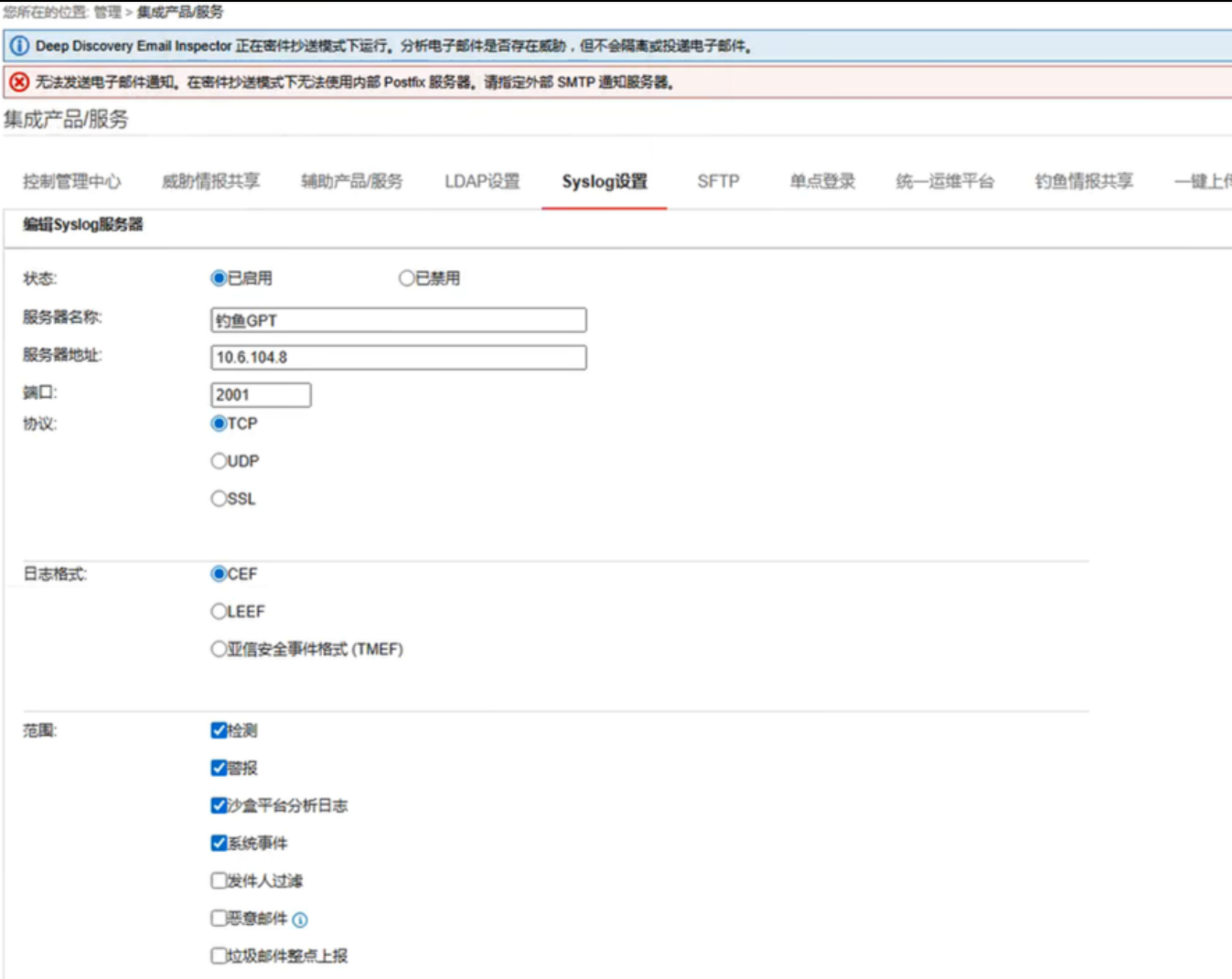

2、在[管理/集成管理/服务/syslog设置]中配置对接钓鱼GPT的IP和端口,协议使用TCP协议,日志格式选择CEF,范围选择检测、警报、沙盒平台分析日志和系统事件。

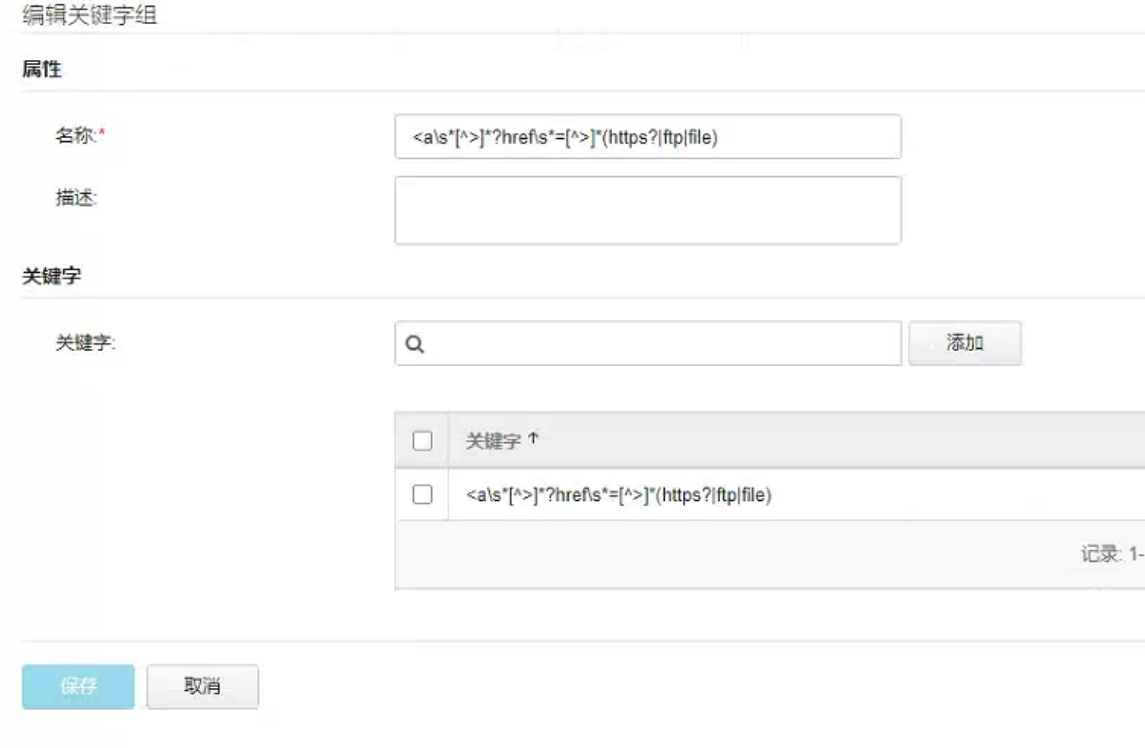

3、 在[策略/策略对象/关键字组]中点击<添加>,新增一个名称和关键字都为<a\s*[^>]*?href\s*=[^>]*(https?|ftp|file)的关键字组。

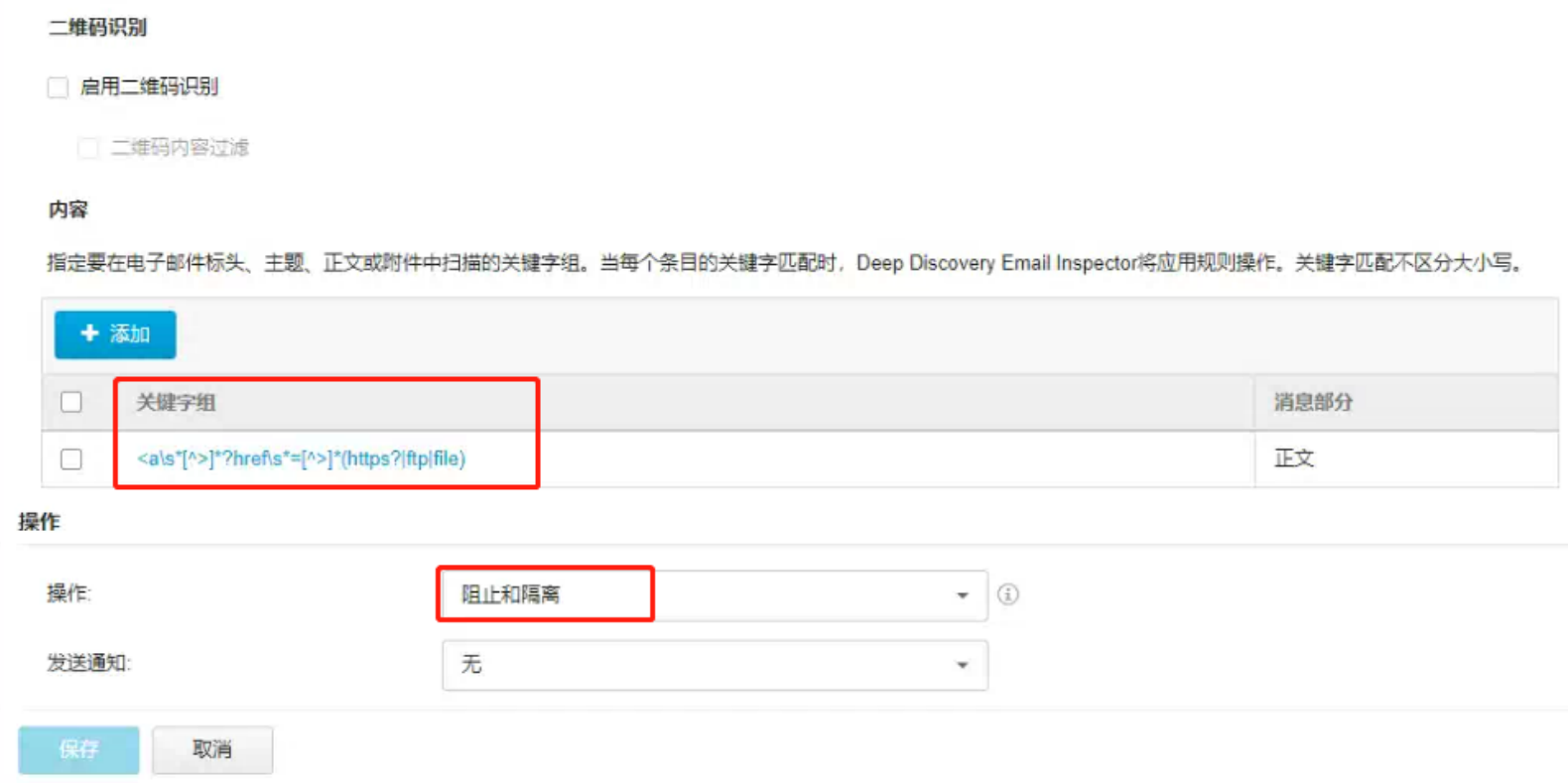

4、 在[策略/策略管理/内容过滤规则]中添加过滤规则

5、创建深信服防钓鱼GPT链接检测,内容选择刚刚创建的关键字组,动作选择阻止和隔离,其他地方不需要配置,点击<保存>。

6、创建深信服防钓鱼GPT二维码检测,勾选启用二维码识别,操作选择阻止和隔离,其他无需配置,点击<保存>。

7、 创建深信服防钓鱼GPT附件检测,勾选附件数>=1,操作选择组织和隔离,其他无需配置,点击<保存>。

8、 在[策略/策略管理/策略列表]中编辑缺省策略,在内容过滤中将创建的三条策略放到最下面点击<保存>即可。

9、在SAAS钓鱼邮件安全接入页面,设备类型选择“亚信邮件安全网关”,设备名称可自定义,IP端口根据实际填入,填写API密钥,设置在亚信网关上配置的送检策略,并根据检测结果配置放行策略。

注:送检和放行策略名称需要和亚信配置内容过滤的名称保持一致;若放行策略选择检测后自动放行,则邮件进入隔离区后到GPT检测,检测完成后基于策略释放或隔离钓鱼邮件,检测完后不会再匹配反垃圾邮件和反病毒检测等后续策略,若希望匹配后续策略,则建议选择检测后恢复处理;与亚信网关API对接,亚信新版本默认API一秒只能调用3次,调用次数少会导致GPT拉取邮件失败从而影响邮件的正常投递,碰到此类场景,建议客户找亚信的技术支持,将API调用修改为20次/s,同时设备上的策略改成与之相同