更新时间:2025-08-15

需求背景:

在客户APP暴露面收缩的场景下,因APP自身机制的原因,某些业务系统会涉及到消息通知接收的场景。

此时通过零信任aTrust将app的相关内网业务系统进行了暴露面收缩,就会导致消息通知接口无法接收来自消息服务器发送的信息,进而无法满足客户述求

解决方案:

1. 数据原理

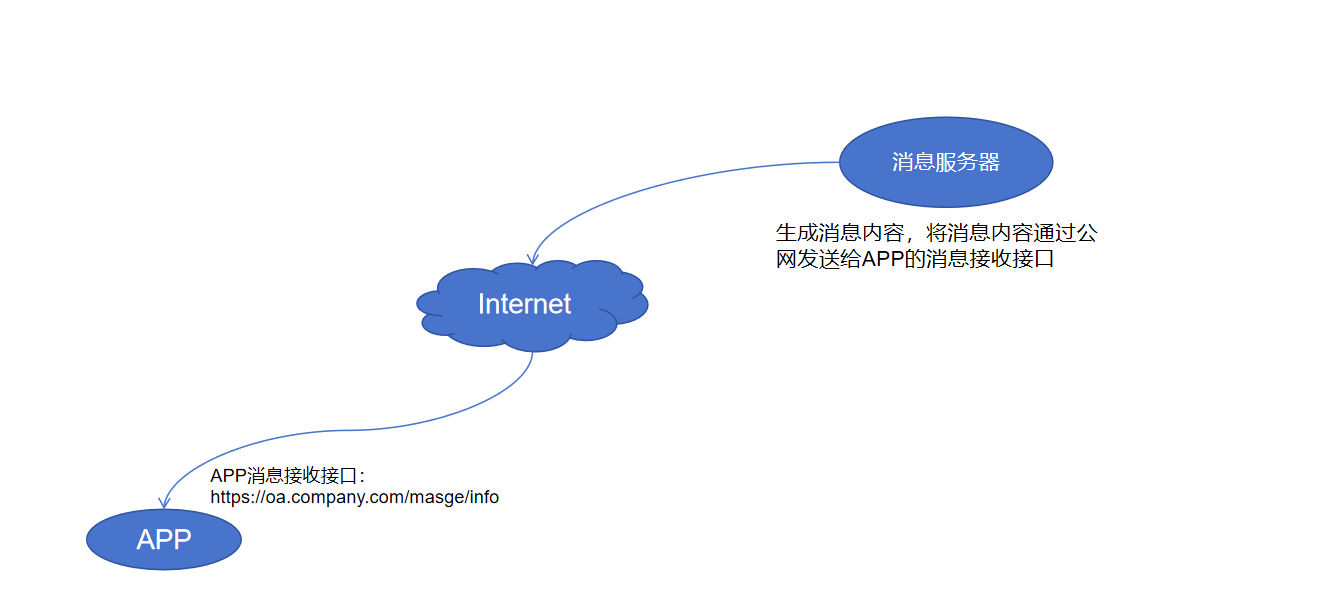

为了解决此类问题,我们可以先了解消息接收的机制是怎样的,如下图:

2. 解决思路

从消息机制的流量图可知,APP的某个业务系统(如OA系统)会有消息接收接口,如:https://oa.company.com/masge/info

在进行oa业务系统暴露面收缩的时候,是直接把https://oa.company.com收缩到aTrust设备后面,进而需要通过用户认证后才可访问。若用户不认证,则无法接收消息服务器发送的消息通知信息,所以此时我们考虑将oa的消息接收接口,发布为免认证应用

具体操作配置如下:

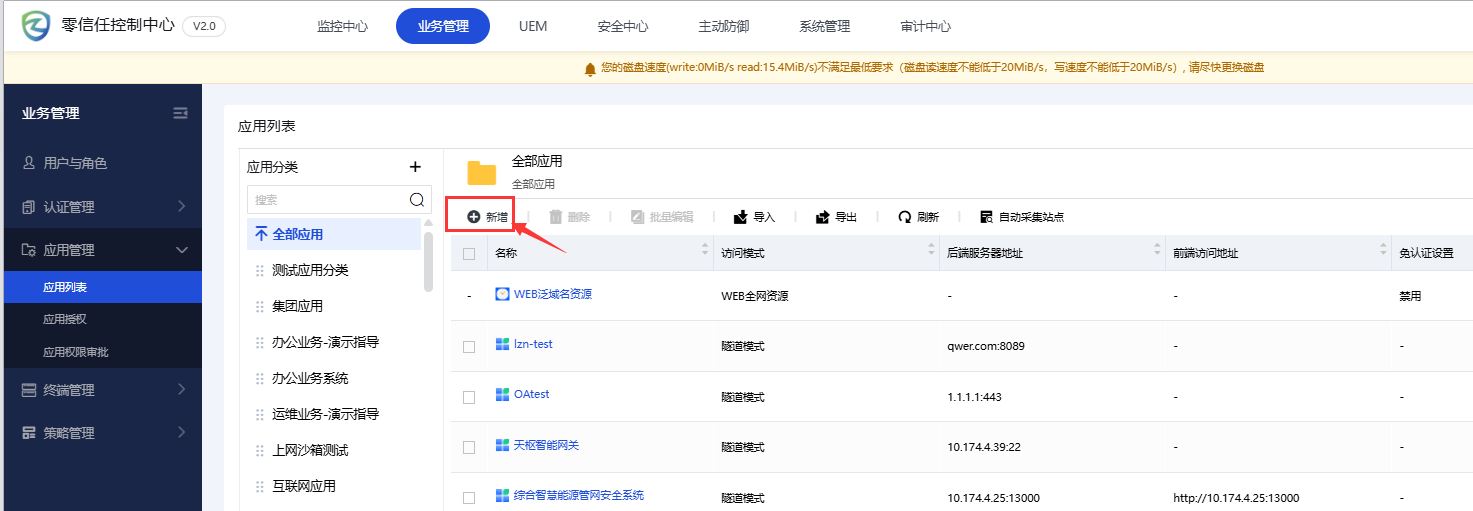

a. 管理员进入aTrust控制中心控制台【业务管理/应用管理/应用列表】点击<新增>,如下:

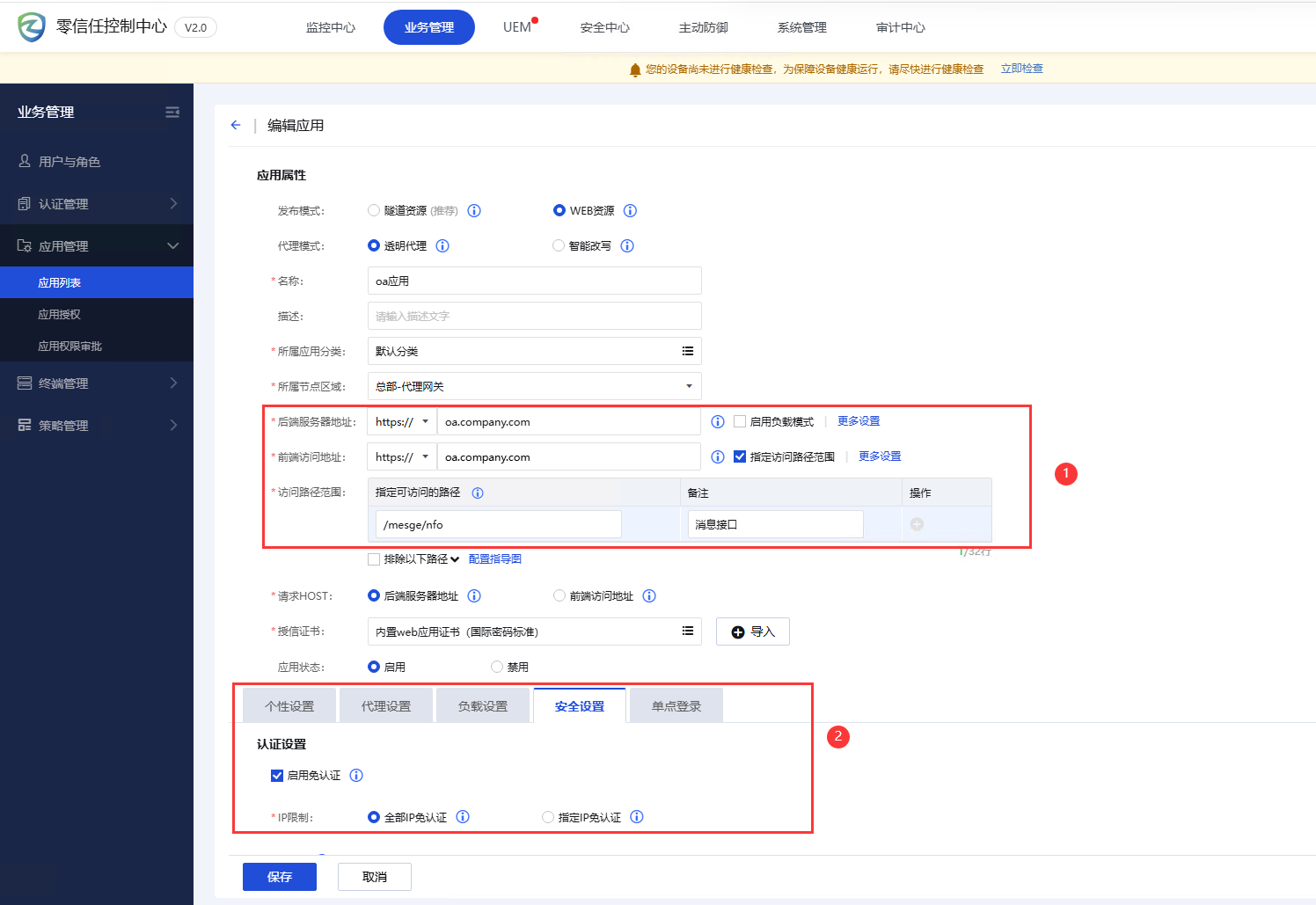

b. 进入资源发布页面,完成相关资源配置发布,具体如下:

- 发布模式:选择WEB资源

- 名称:可自定义,如APP消息接口

- 所属应用分类:选择所属的代理网关区域

- 后端服务器地址:填写业务服务器的真实服务器域名/IP地址(其中,若填写的是域名,则需要能支持域名解析到业务系统的真实服务器IP地址),本文如:https://oa.compnay.com

- 前端访问地址:填写业务服务器公网接收的域名地址(其中,域名需解析到代理网关的公网IP地址,实现数据引流),本文如:https://oa.company.om

- 勾选访问路径范围:填写接口消息接口的具体路径,如 /mesge/nfo

- 安全设置

- 勾选<启用免认证>

- IP限制:选择:全部IP免认证

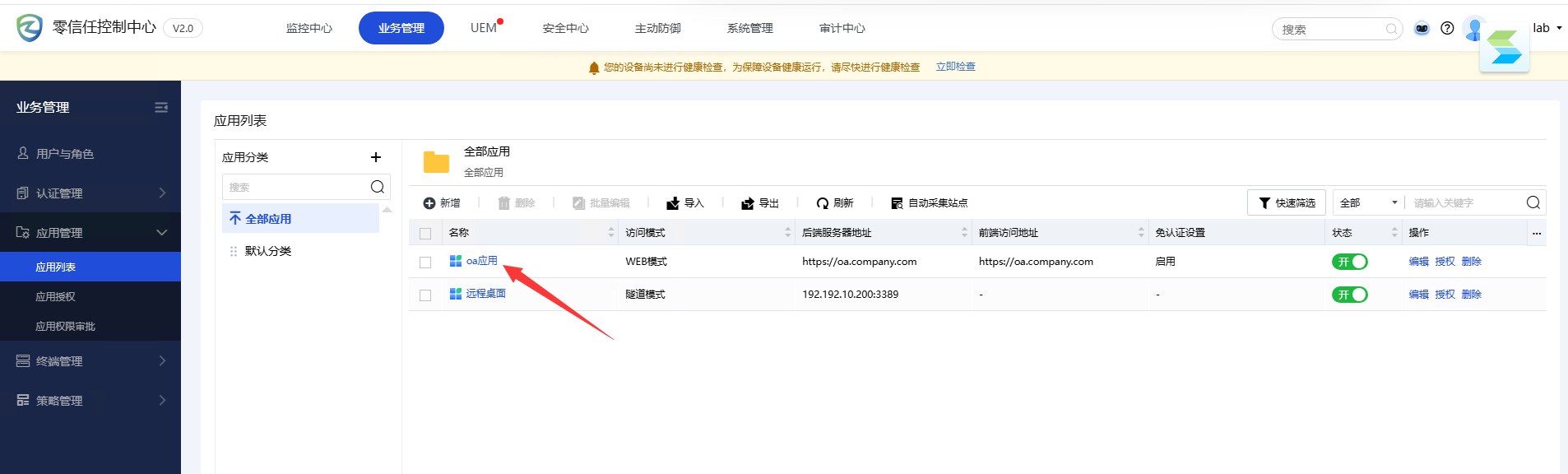

点击<保存>完成发布,如下图:

注意事项:

1. 发布WEB资源,前端访问地址需要A记录解析到aTrust代理网关公网IP地址;后端服务器填写域名时,需要确保aTrust代理网关解析到业务系统的真实服务器地址

// 说明:若代理网关域名无法解析,可进入到控制中心控制台【网络部署/HOSTS】点击<新增>添加后端服务器域名地址的解析记录,如下:

2. 因此场景是通过免认证应用的方式对外发布的,不需要用户认证即可访问,故会存在一定的安全风险。建议发布的时候,明确具体的api接口路径(如:只发布暴露 /mesge/info),可大幅降低安全风险问题