更新时间:2024-08-12

新增规则

新增终端类规则

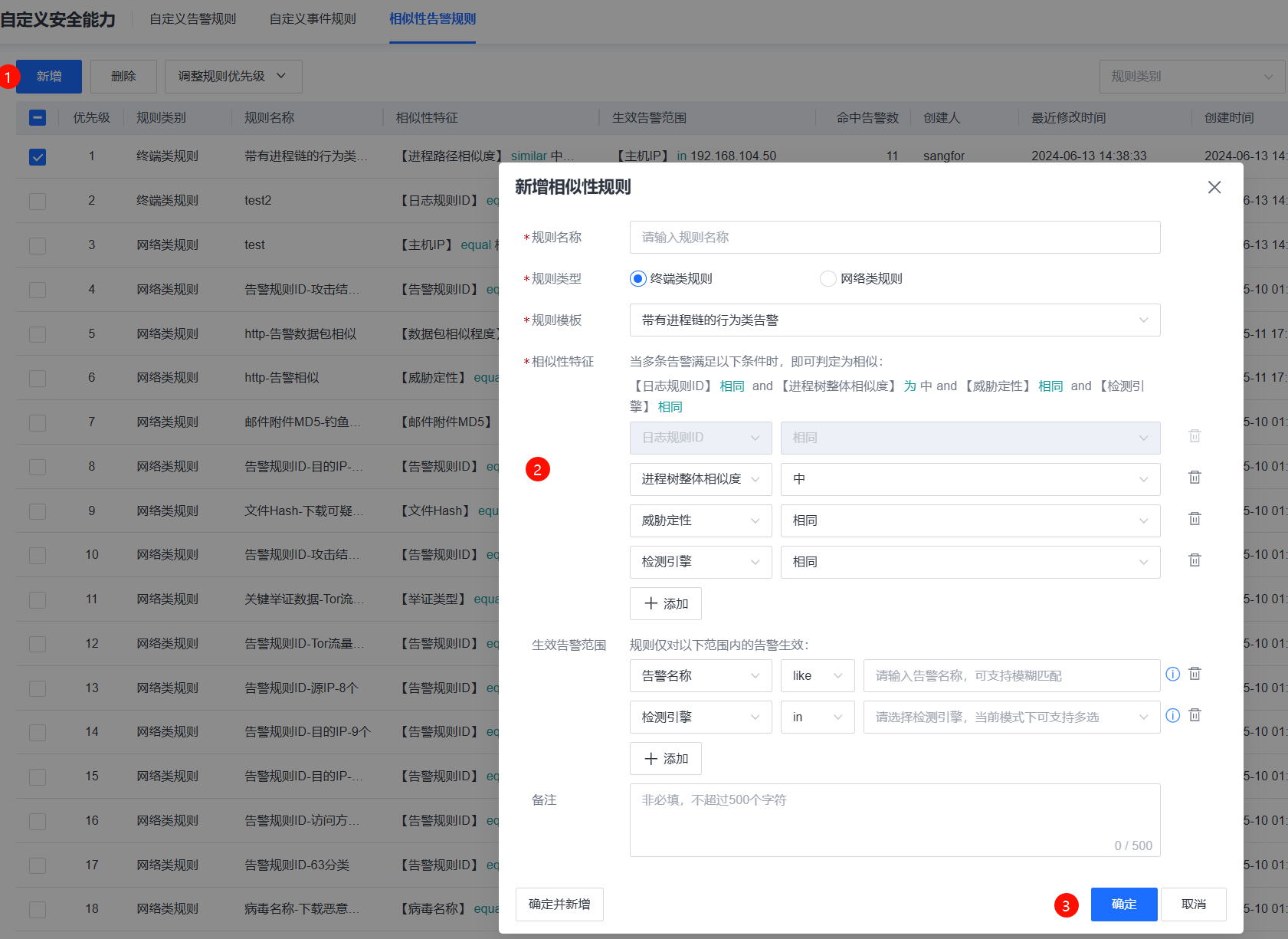

点击“新增”,创建终端类规则(需要提前对告警进行分析),终端类型规则信息如下:

- 规则名称:自定义规则名称

- 规则类型:终端类规则

- 规则模板:带有进程链的行为类告警、文件静态信息类告警、扫描爆破等其他类型告警

- 相似性特征:当多条告警满足以下条件时,即可判定为相似:【日志规则ID】相同and【进程树整体相似度】为中and【威胁定性】相同and【检测引擎】相同

- 支持配置指标:日志规则ID、进程路径相似度、命令行相似度、进程名称相似度、注册表名称相似度、进程树整体相似度、DNS节点、网络连接节点、二进制加载节点、驱动加载节点、远程线程行为节点、威胁定性、检测引擎

- 生效范围告警配置指标:威胁定性、主机IP、主机IP资产组、告警名称、威胁三级分类、日志规则ID、攻击结果、访问方向、检测引擎、数据源-原始

- 备注:非必填,不超过500字符

新增网络类规则

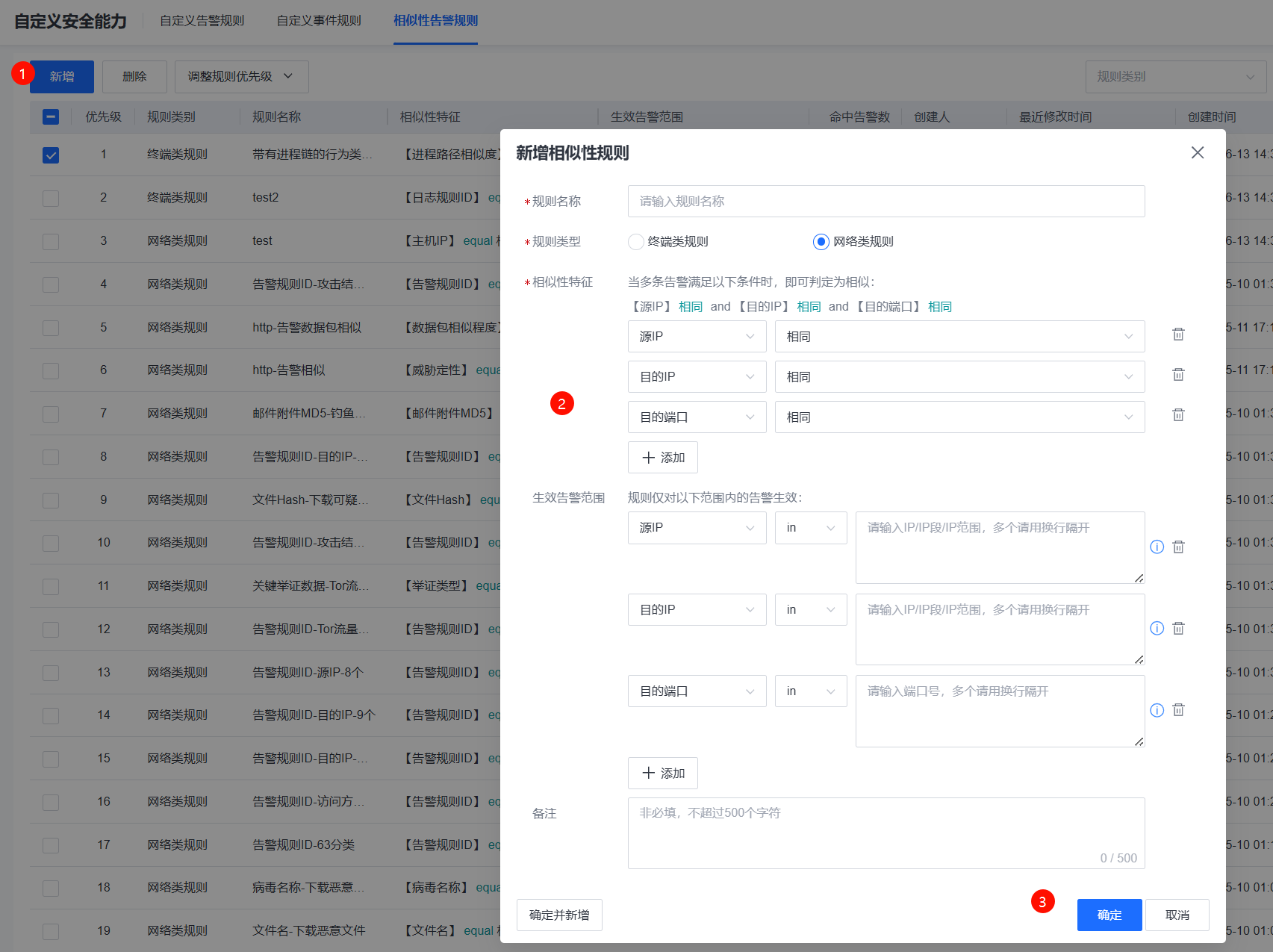

点击“新增”,创建网络类规则(需要提前对告警进行分析),网络类规则信息如下:

- 规则名称:自定义规则名称

- 规则类型:网络类规则

- 相似性特征:当多条告警满足以下条件时,即可判定为相似:【源IP】相同and【目的IP】相同and【目的端口】相同

- 支持配置指标:数据包相似程度、威胁定性、源IP、源IP资产组、目的IP、目的IP、资产组、目的端口、主机IP、主机IP资产组、X-Forwarded-For、资产类型、告警名称、威胁三级分类、日志规则ID、告警规则ID、攻击结果、访问方向、检测引擎、数据源-原始、URL、User-Agent、请求头等字段

- 生效范围告警配置指标:威胁定性、源IP、源IP资产组、目的IP、目的IP、资产组、目的端口、主机IP、主机IP资产组、X-Forwarded-For、资产类型、告警名称、威胁三级分类、日志规则ID、告警规则ID、攻击结果、访问方向、检测引擎、数据源-原始、URL、User-Agent、请求头等字段

- 备注:非必填,不超过500字符

规则管理

调整优先级

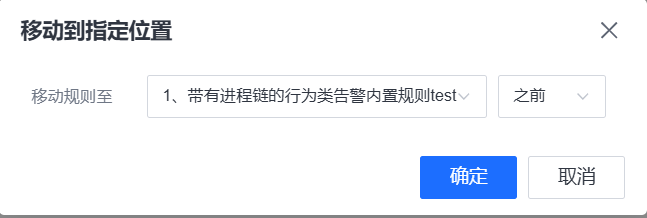

相似性告警规则有优先级排序,可以选中规则调整优先级,包括以下四种方式:

- 置顶:将规则优先级调整到最高

- 上移:向上调整规则优先级

- 下移:向下调整规则优先级

- 移动到指定位置:将规则移动某条规则之前或之后

规则执行操作

支持对告警相似性规则执行启用、停用、编辑、复制、删除操作。

规则检索

相似性告警规则支持通过以下几种方式进行检索:

- 规则类别:终端类规则、网络类规则

- 启用状态:启用、禁用

- 字段:规则名称、规则ID、备注