更新时间:2024-12-02

功能介绍

本文档将为您介绍云安全访问服务中IDaaS的AzureAD认证功能。前身为Azure Active Directory (Azure AD) 的Microsoft Entra ID 是Microsoft 提供的一项身分识别和存取权管理解决方案,可协助组织保护和管理混合和多云端环境的身分识别。

前提条件

1、已开通SASE、IDaaS认证平台

2、已有Azure AD账号(如无则创建,见下文1.1)

配置操作

1、AzureAD相关前置设置

1.1创建Azure账号(如有,则忽略):

https://azure.microsoft.com/zh-cn/free/search/?ef_id=_k_EAIaIQobChMIqsvRqYzcggMVJGsPAh3EoA5sEAAYAiAAEgK2-vD_BwE_k_&OCID=AIDcmmiqezz3h5_SEM__k_EAIaIQobChMIqsvRqYzcggMVJGsPAh3EoA5sEAAYAiAAEgK2-vD_BwE_k_&gad_source=1&gclid=EAIaIQobChMIqsvRqYzcggMVJGsPAh3EoA5sEAAYAiAAEgK2-vD_BwE

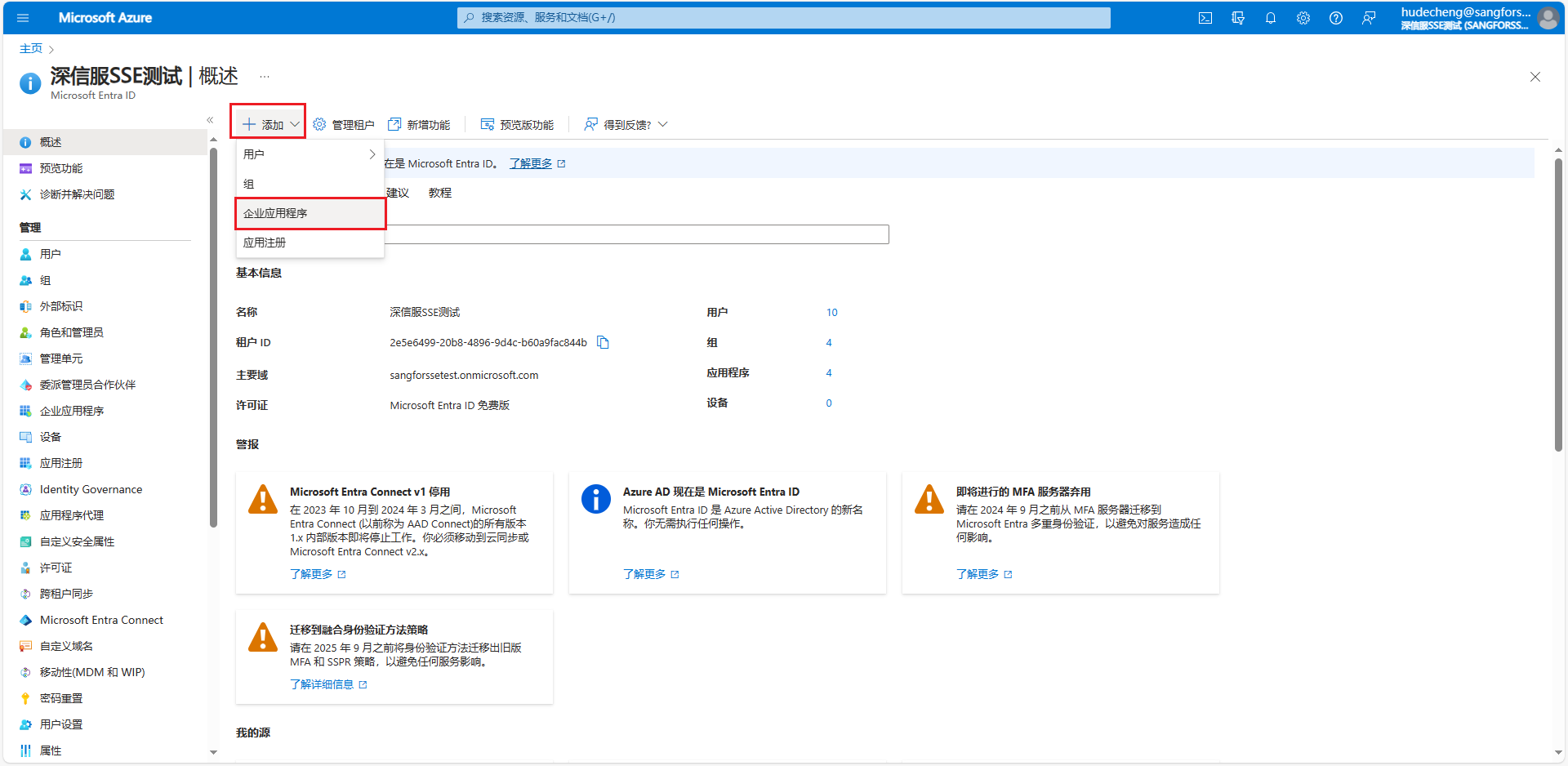

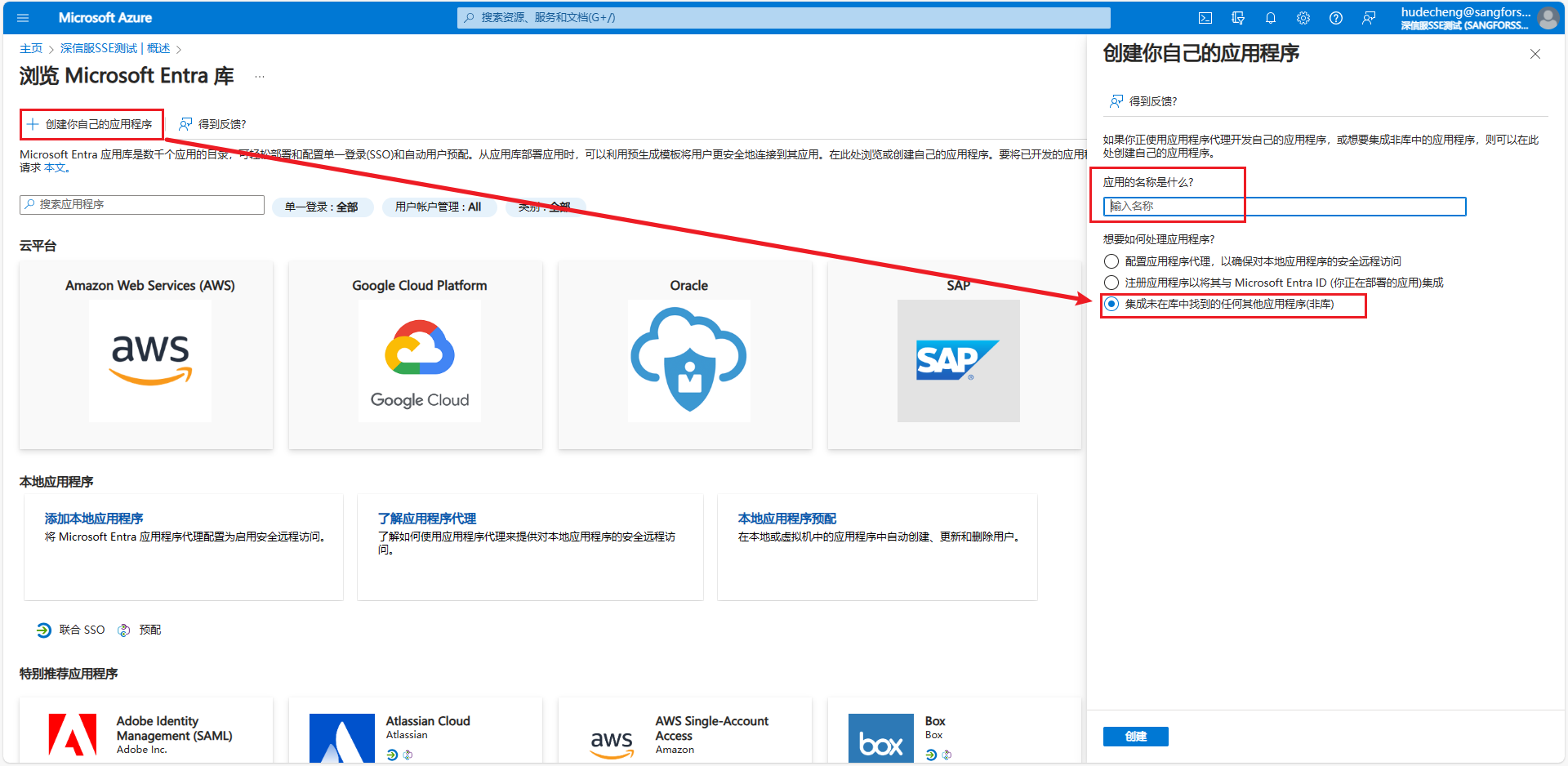

1.2创建idaas同步的应用程序:AzureAD首页>点击“管理 Microsoft Entra ID”查看>添加>企业应用程序>创建你自己的应用程序>填写名称,并选择“集成未在库中找到的任何其他应用程序(非库)”

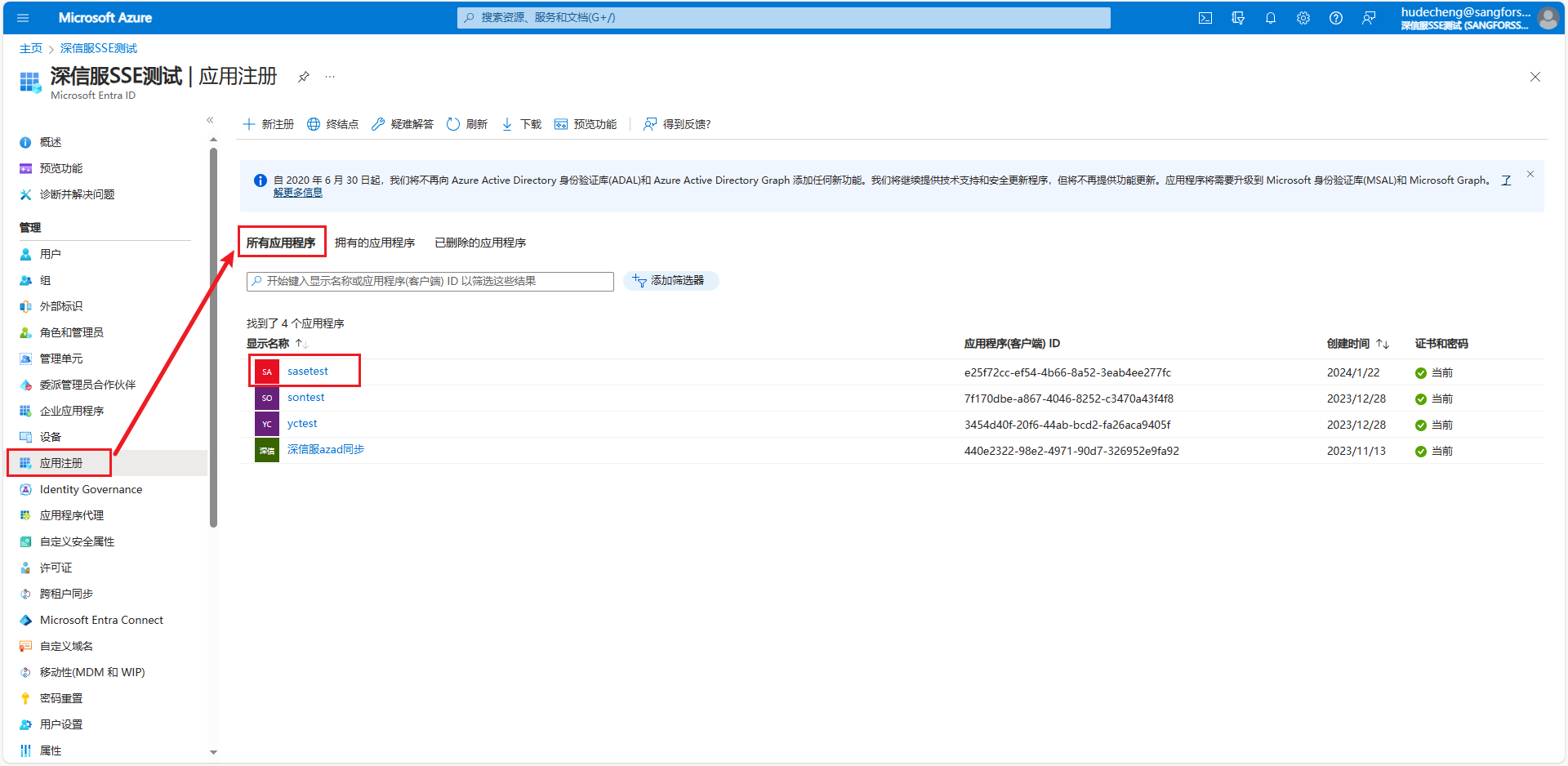

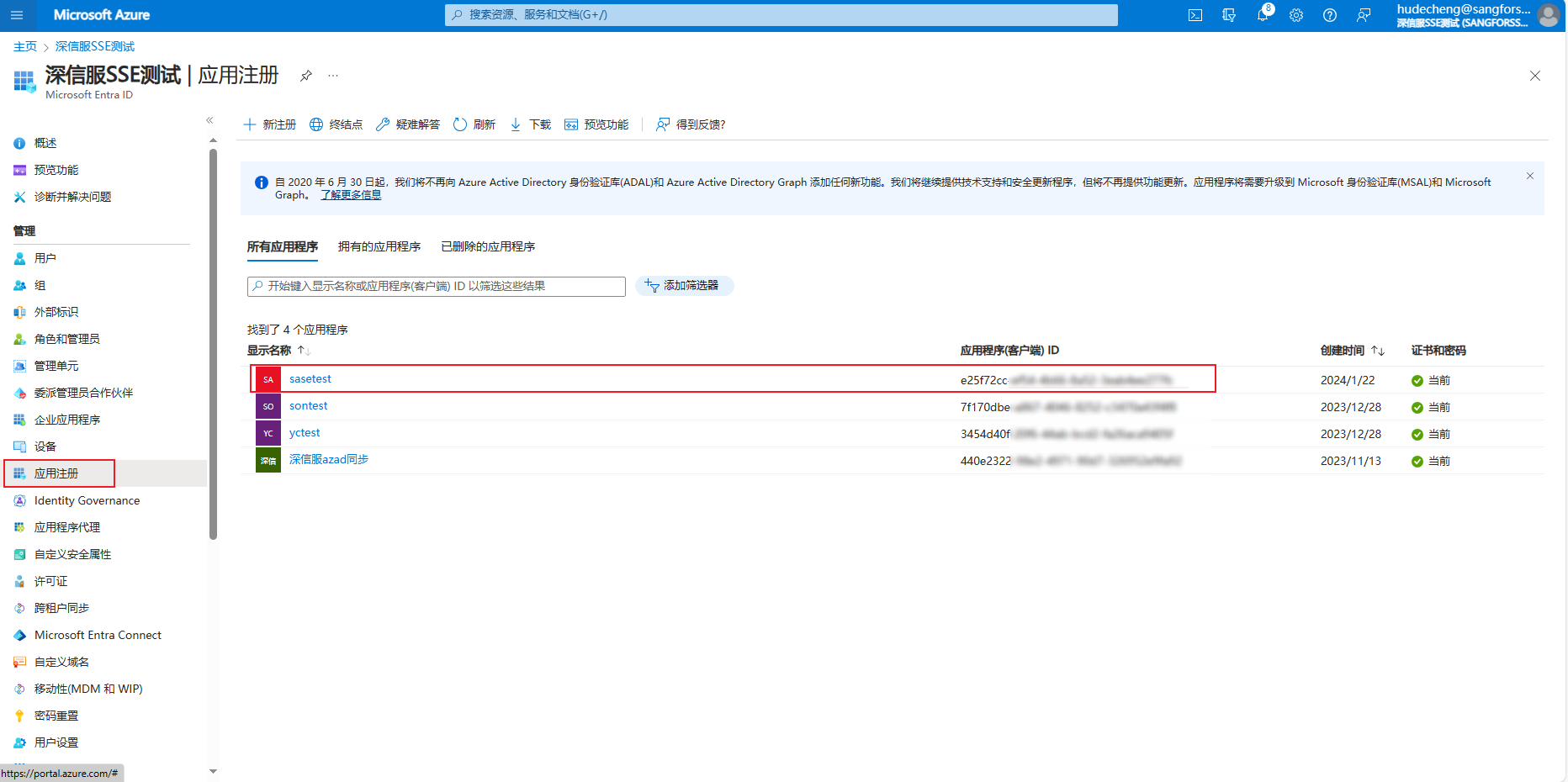

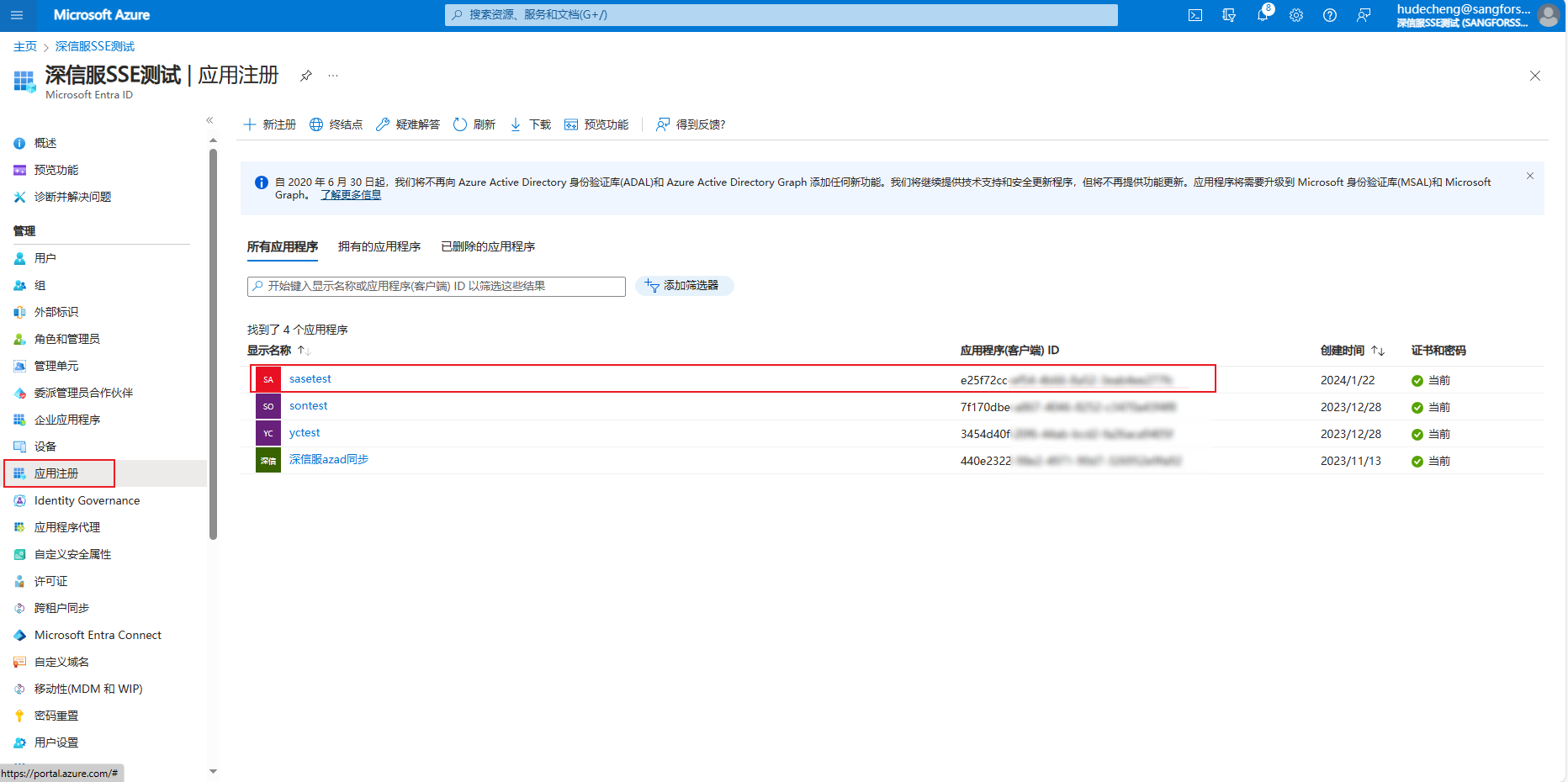

随后可以在应用注册>所有应用程序看到刚注册用来idaas配置的应用程序。

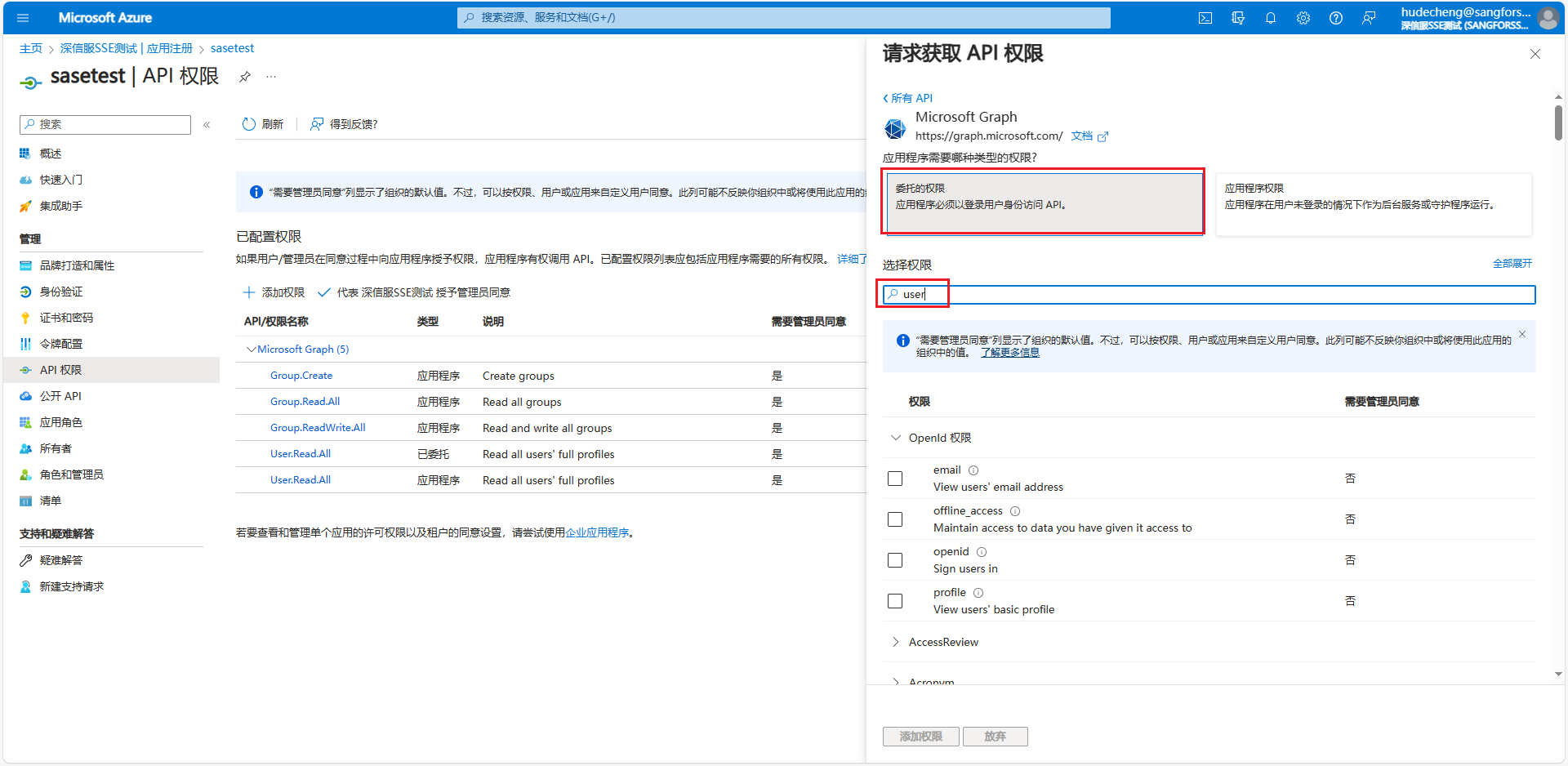

1.3将该应用程序的API权限,读取用户和组的权限授予。

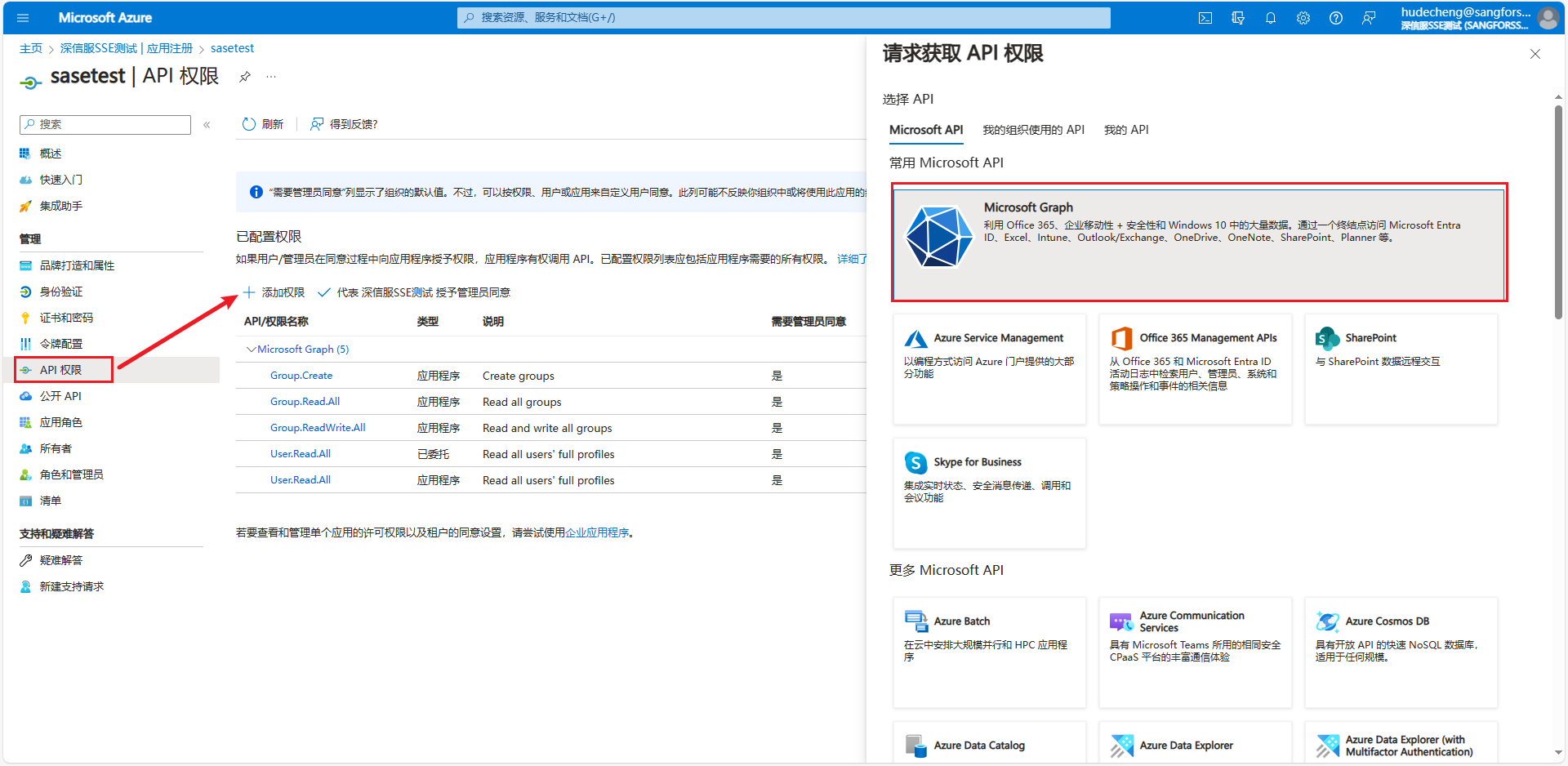

AzureAD首页>点击“管理 Microsoft Entra ID”查看>应用注册,找到对应的应用程序>API权限>添加权限> Microsoft Graph。

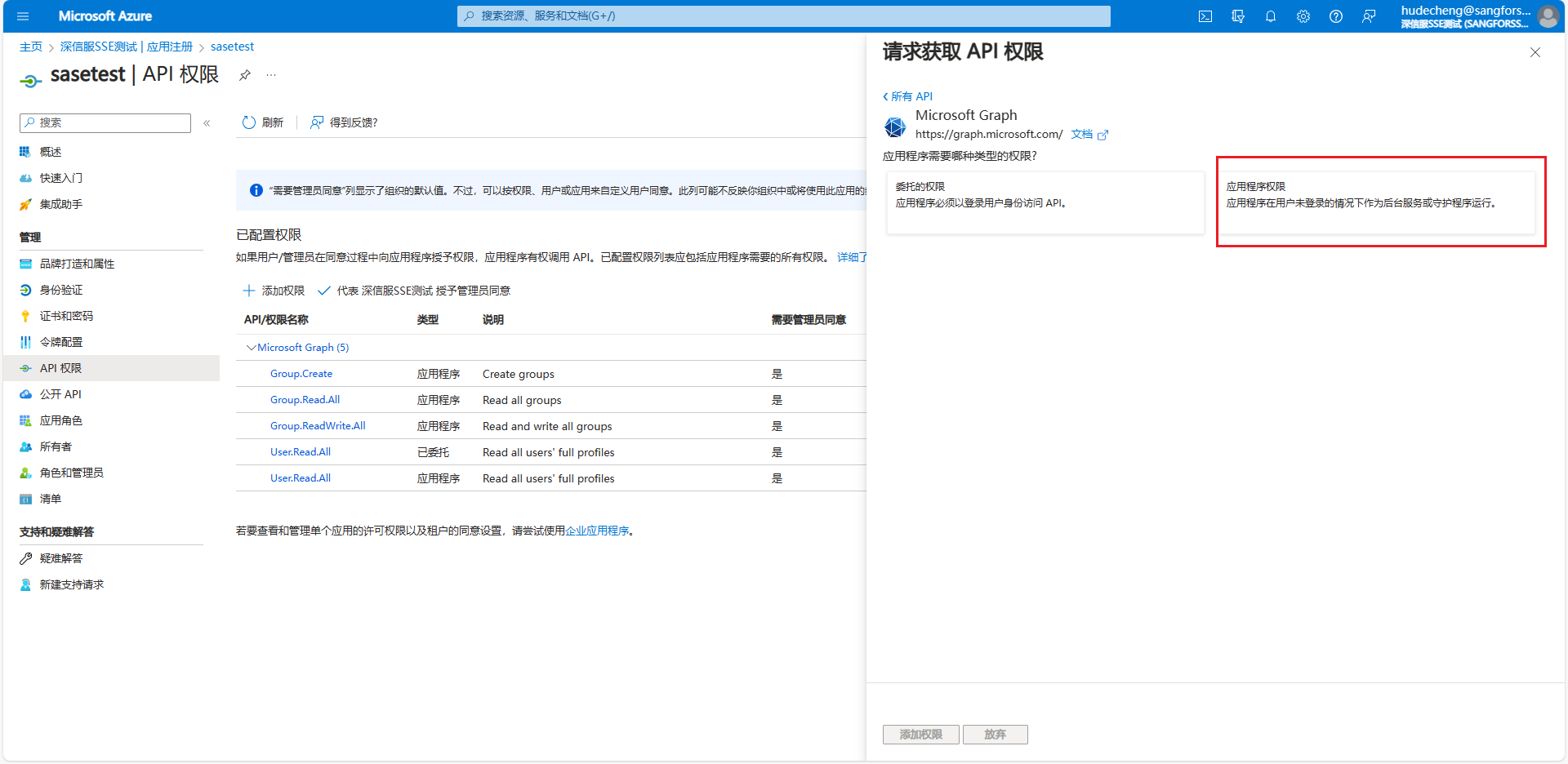

先选择“应用程序权限”

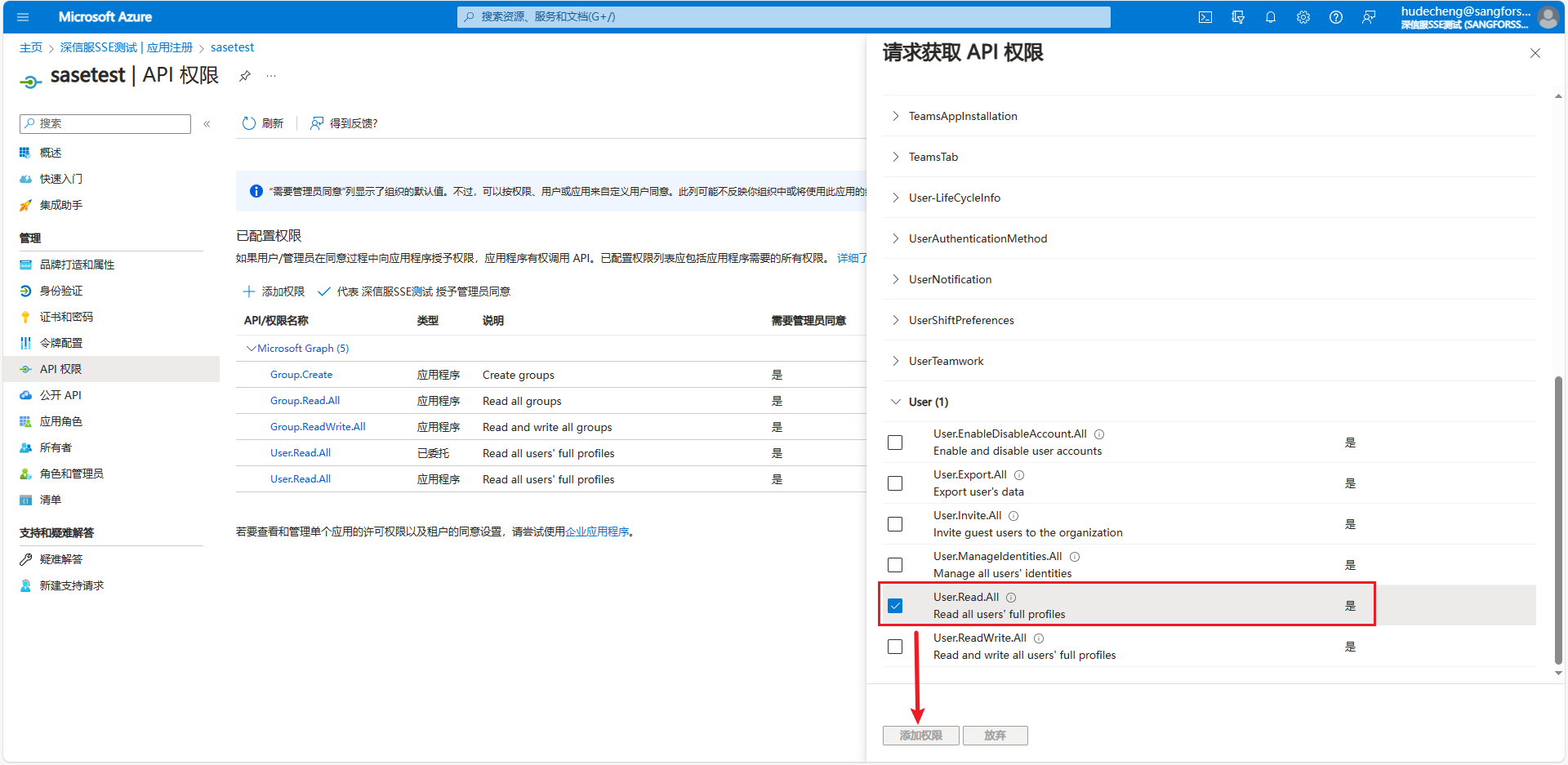

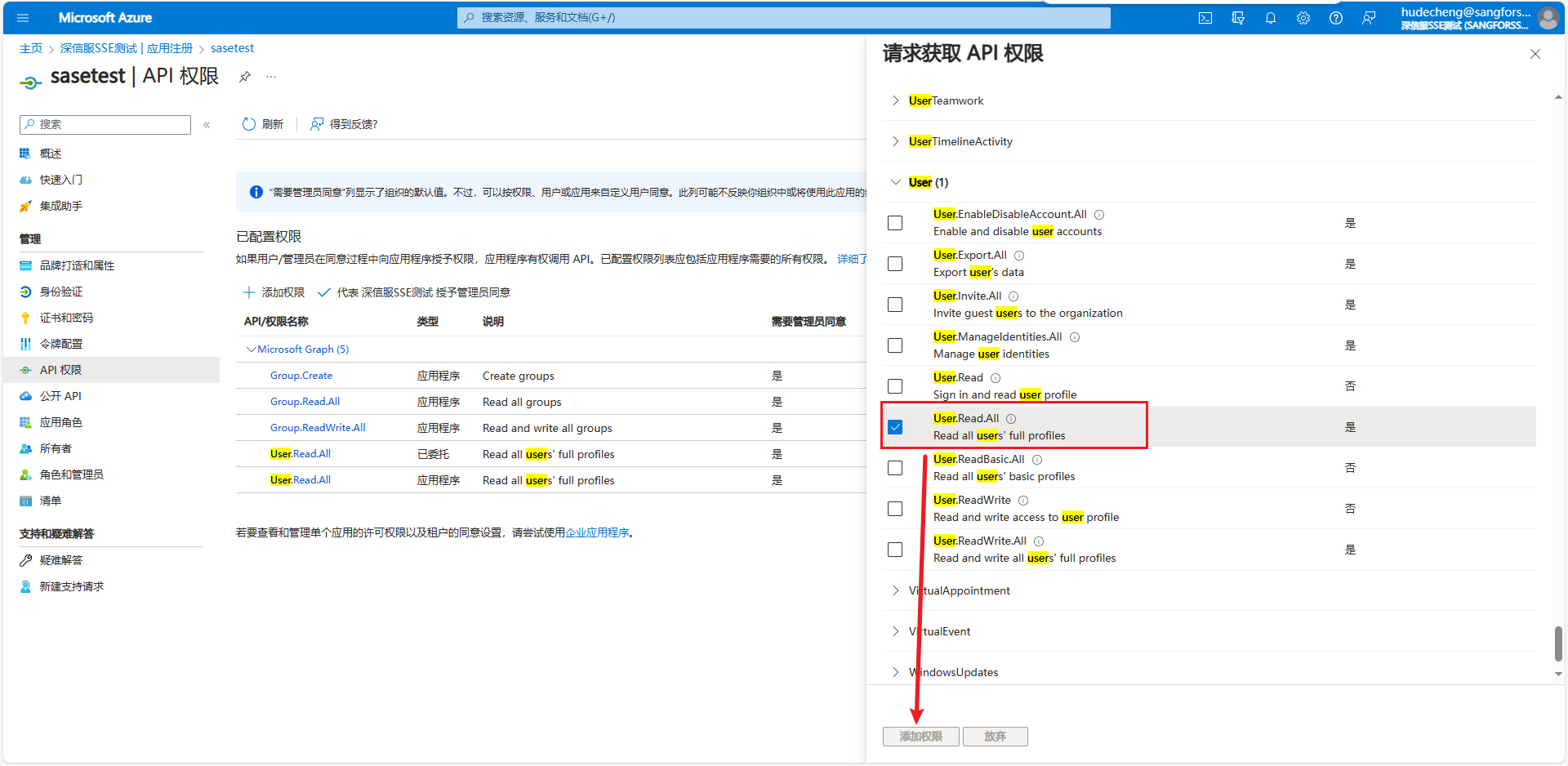

搜索“user”并选择“User.Read.All”,添加权限。

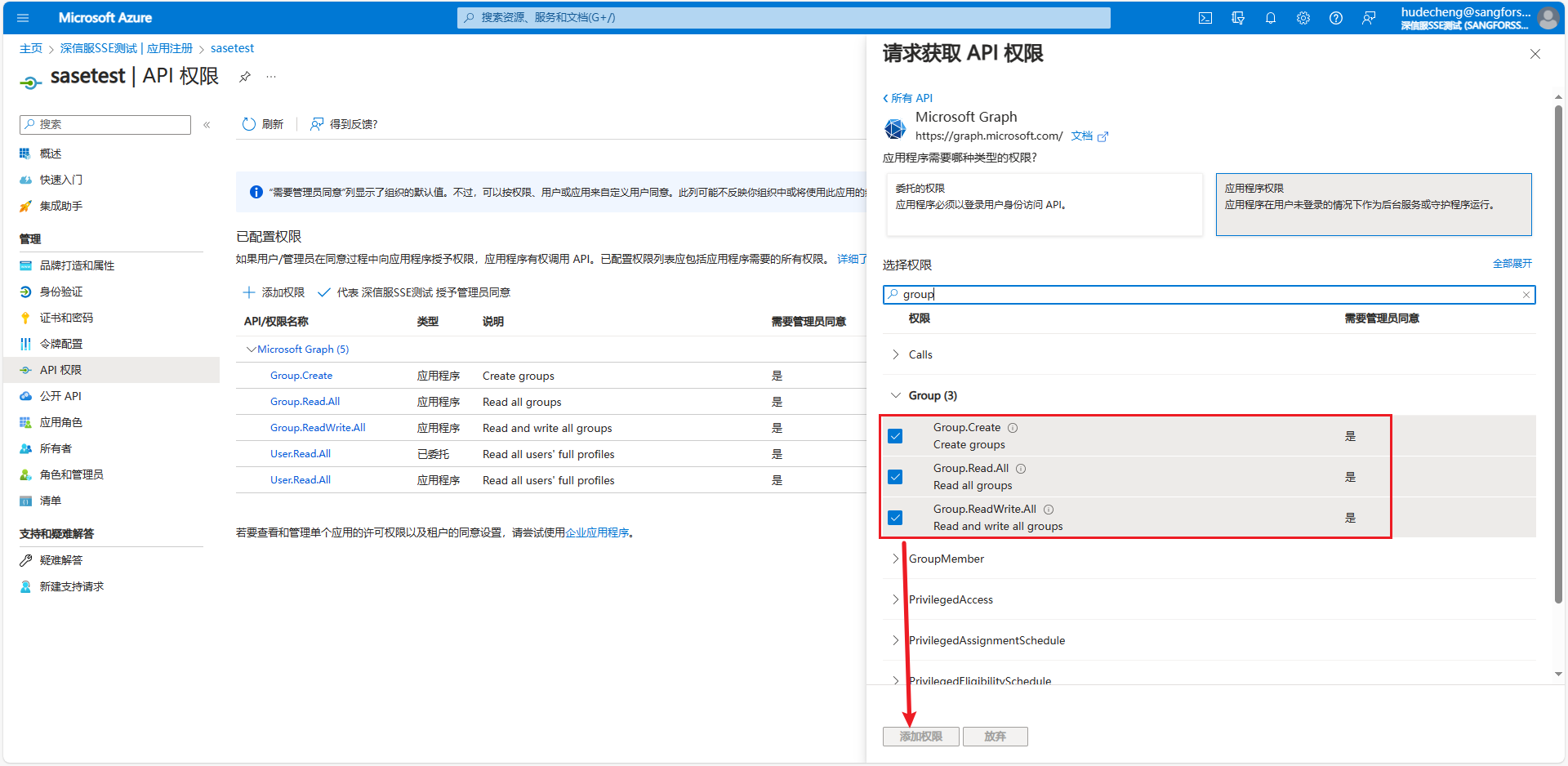

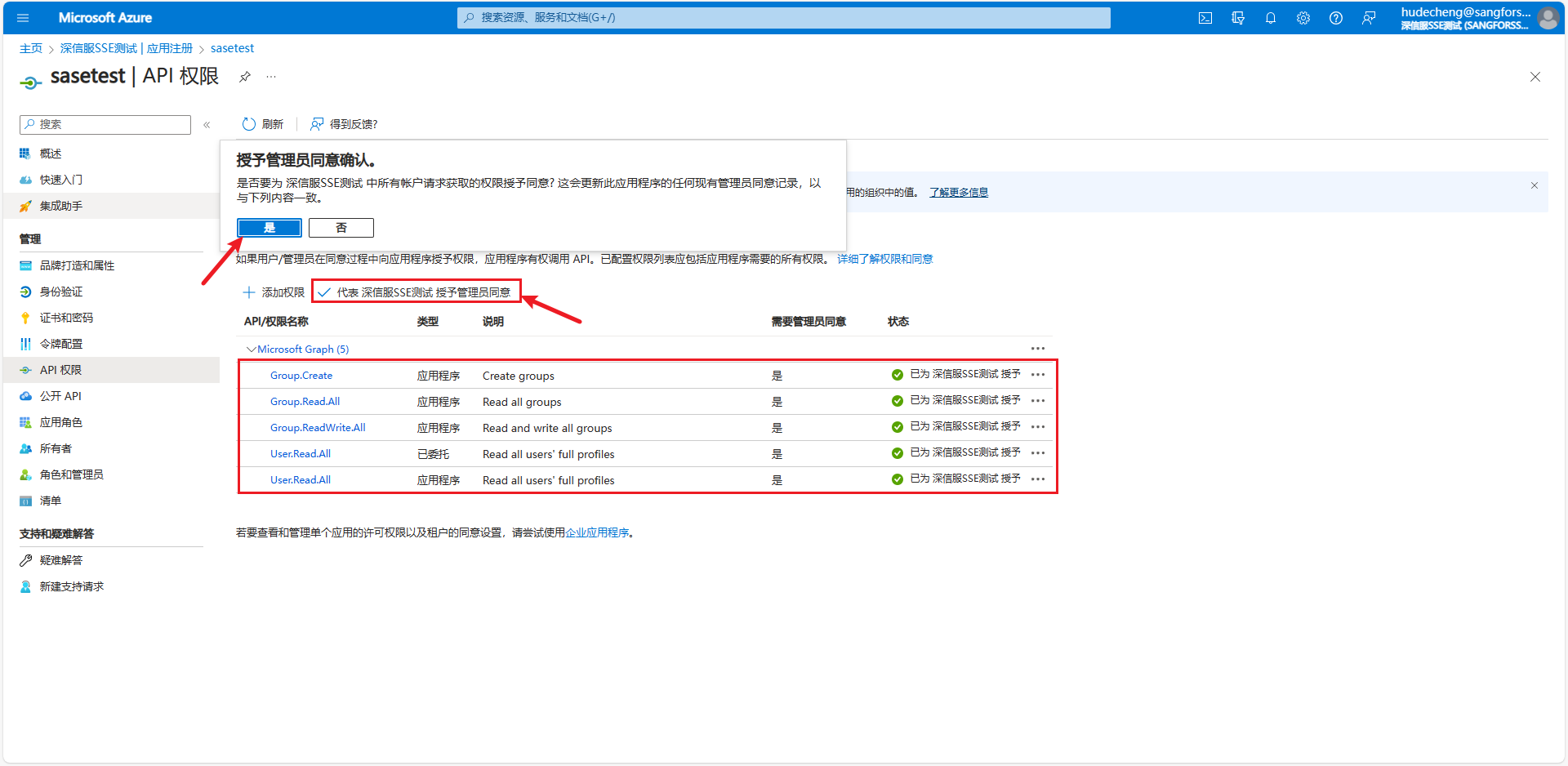

搜索“group”并选择“Group.Create、Group.Read.All、Group.ReadWrite.All”,添加权限。

再回去选择“委托的权限”,选择“User.Read.All”,添加权限。

1.4最后检查是有5个API权限的,全部都需要被授予权限。

2、IDaaS用户源

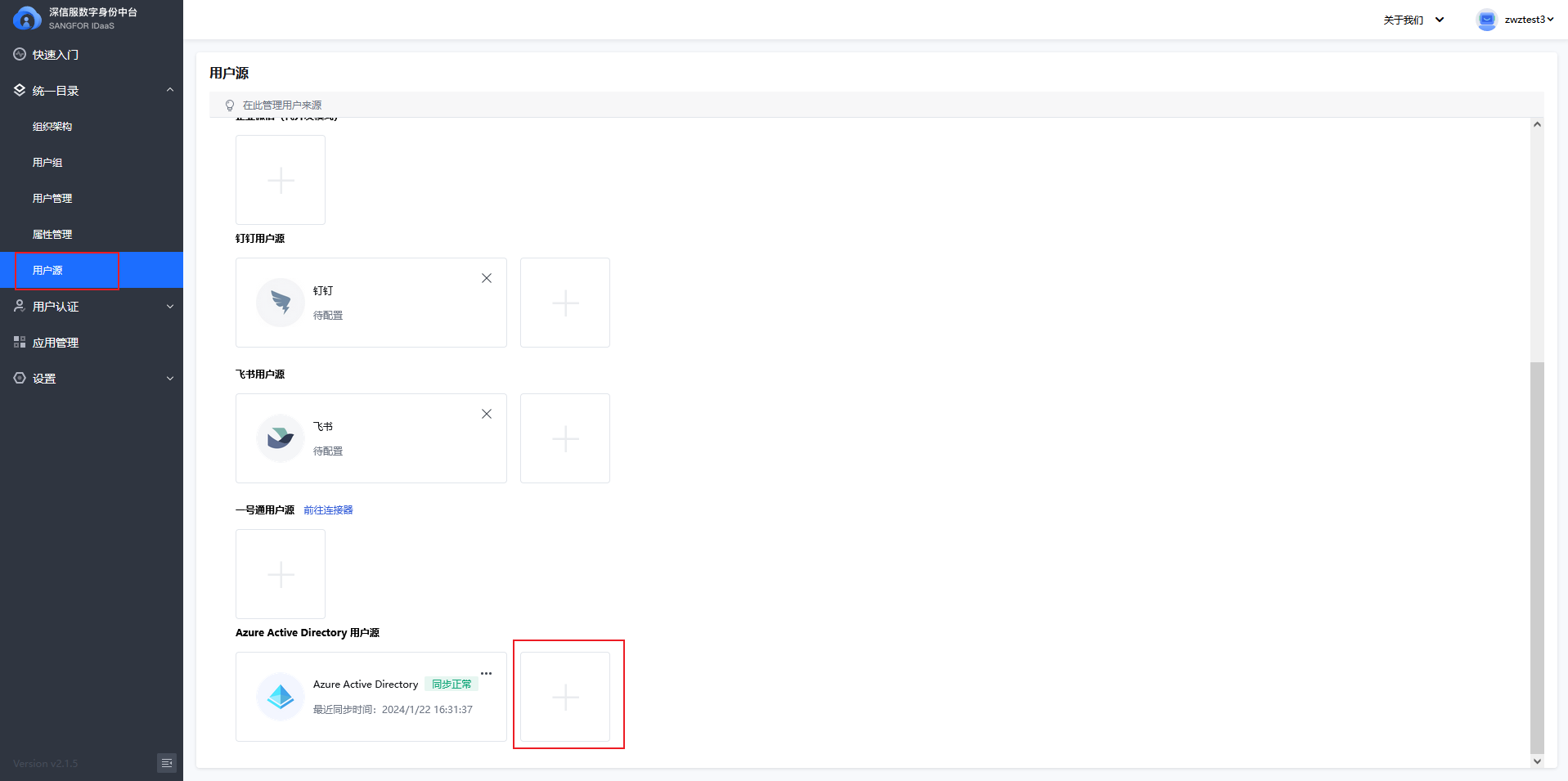

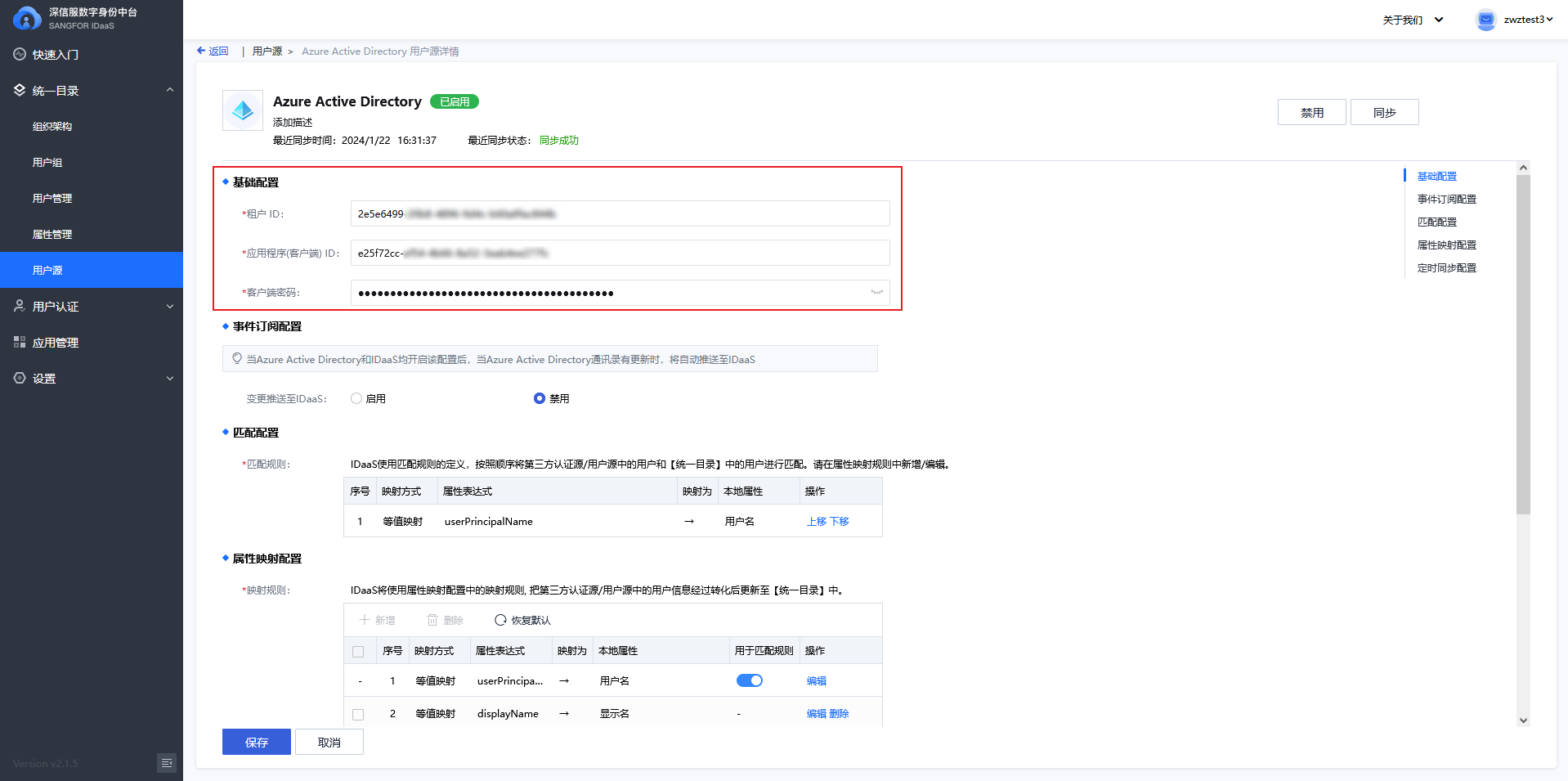

2.1登录IDaaS控制台>统一目录>用户源>Azure Active Directory 用户源,新建用户源。

2.2基础配置的三个参数,分别到AzureAD找到并填入。

【参数说明】

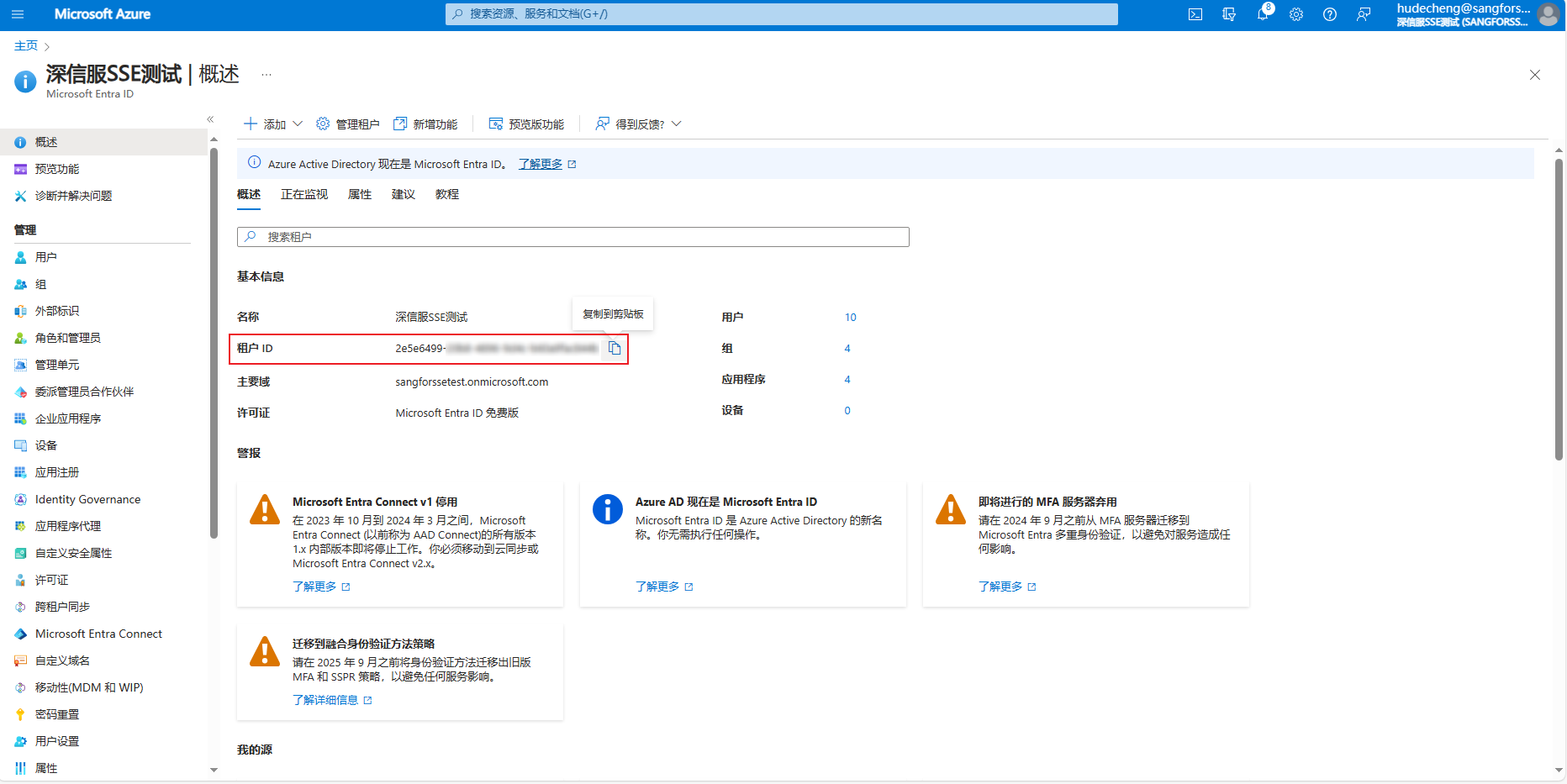

- 租户ID:AzureAD首页>点击“管理 Microsoft Entra ID”查看,租户ID。

- 应用程序(客户端) ID:AzureAD首页>点击“管理 Microsoft Entra ID”查看>应用注册,找到对应的应用程序>复制应用程序ID。

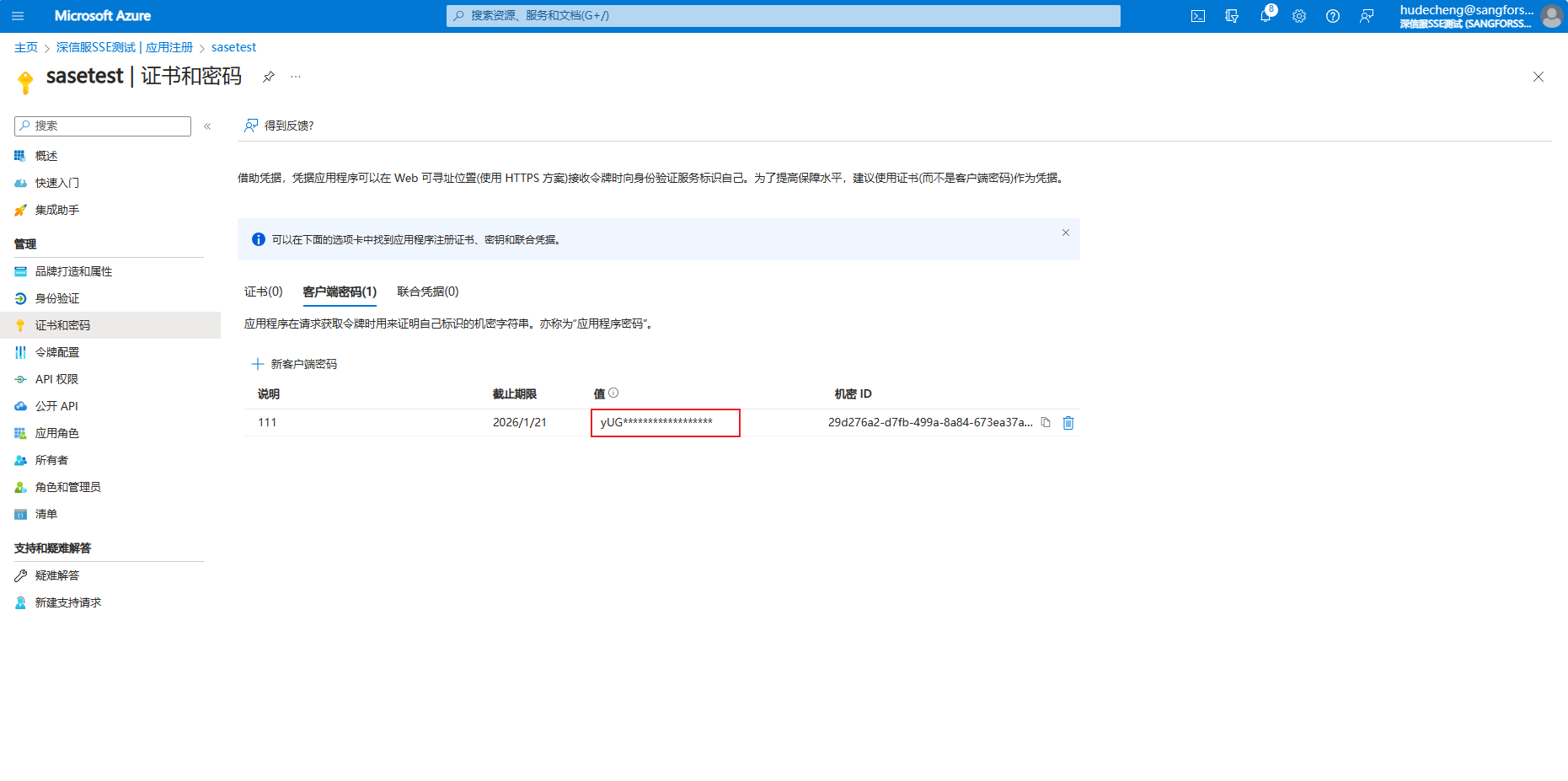

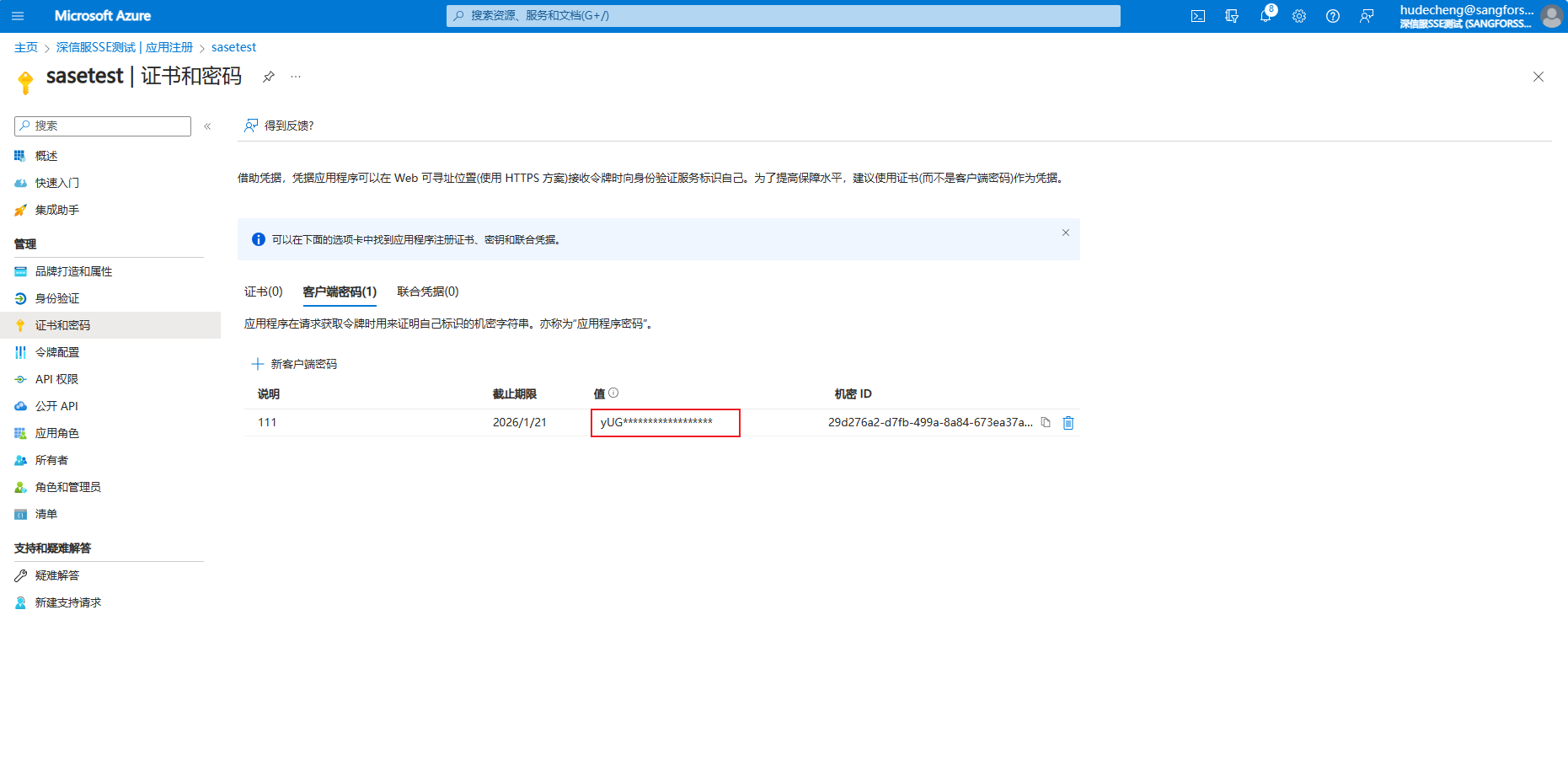

- 客户端密码:AzureAD首页>点击“管理 Microsoft Entra ID”查看>应用注册,点击对应的应用程序>证书和密码(如果没有,就新建客户端密码,注意,新建之后只有唯一一次看到完整密码的机会,记得复制粘贴下来!!!)。

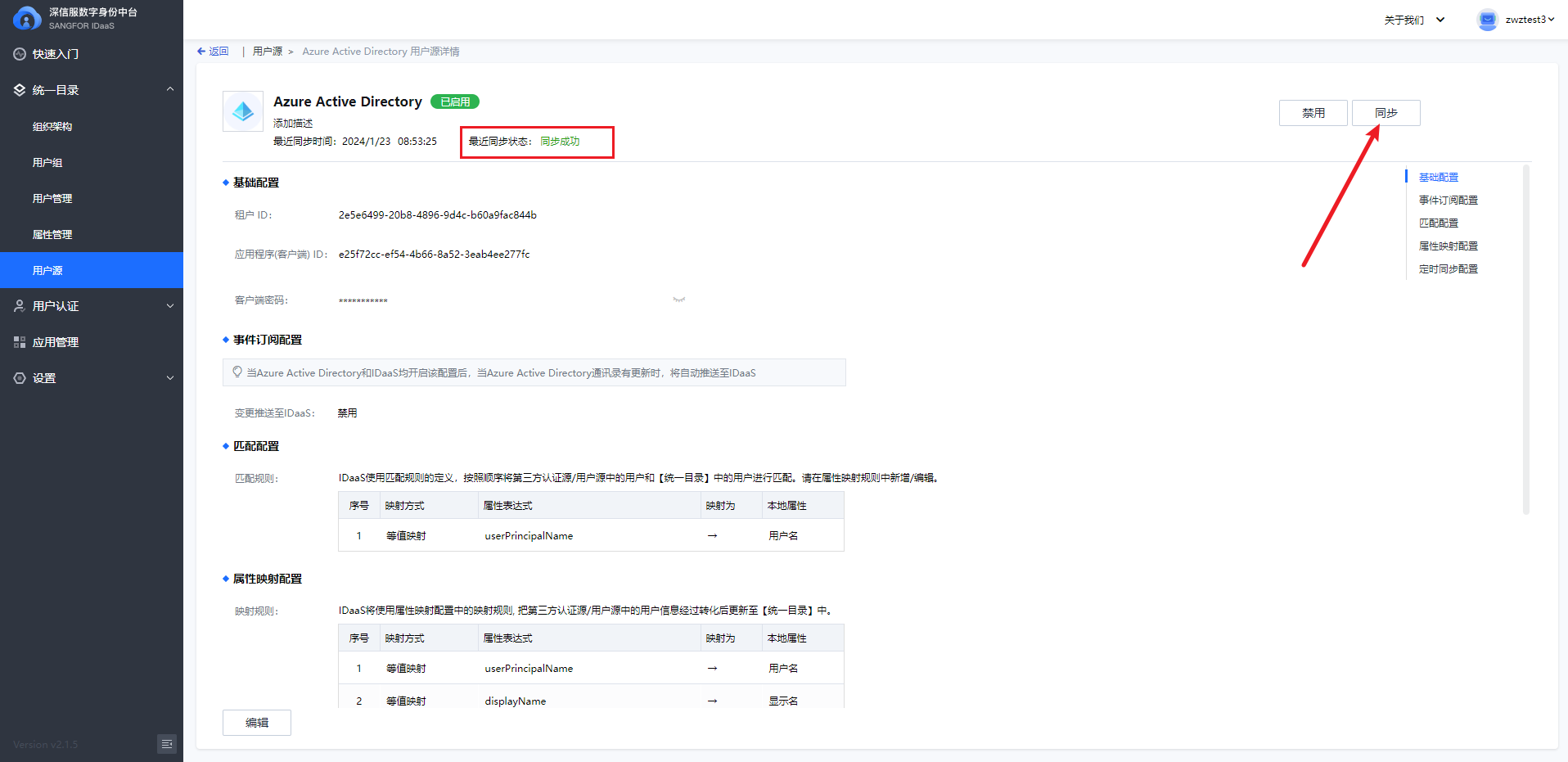

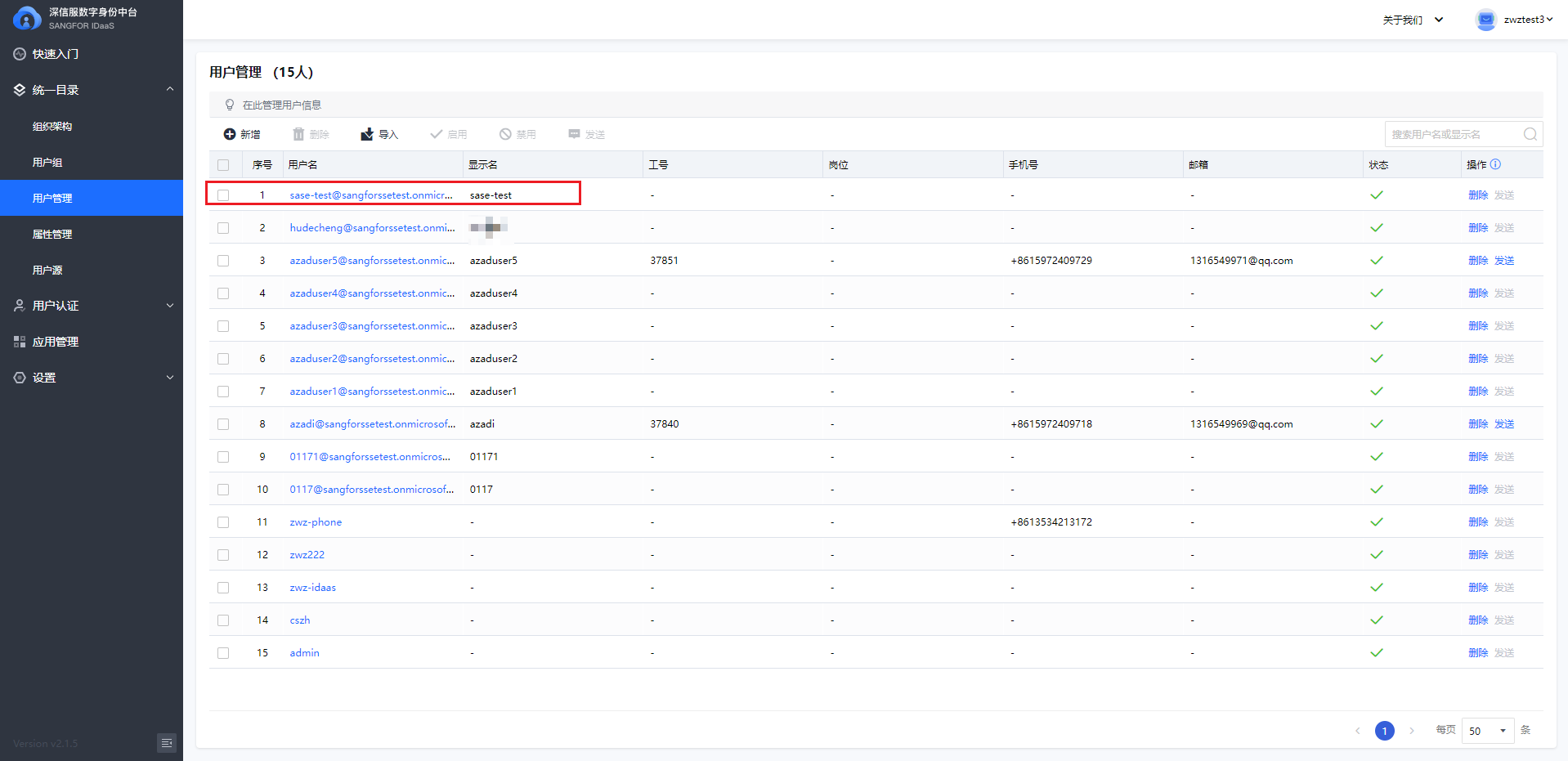

2.3点击同步用户,可以看到从AzureAD同步过来的域用户。

3、IDaaS认证源

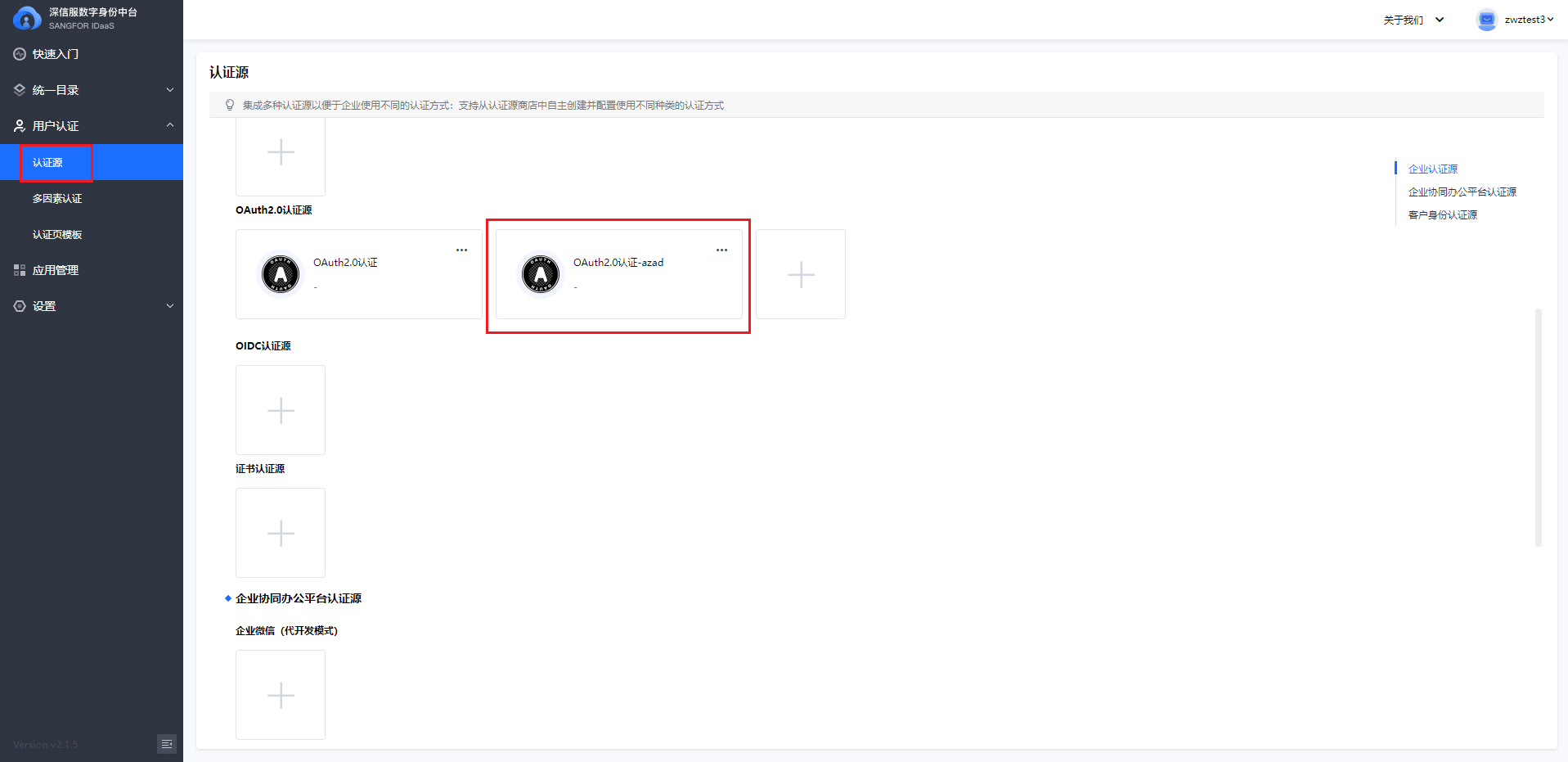

3.1新建一个Oauth2.0认证源。

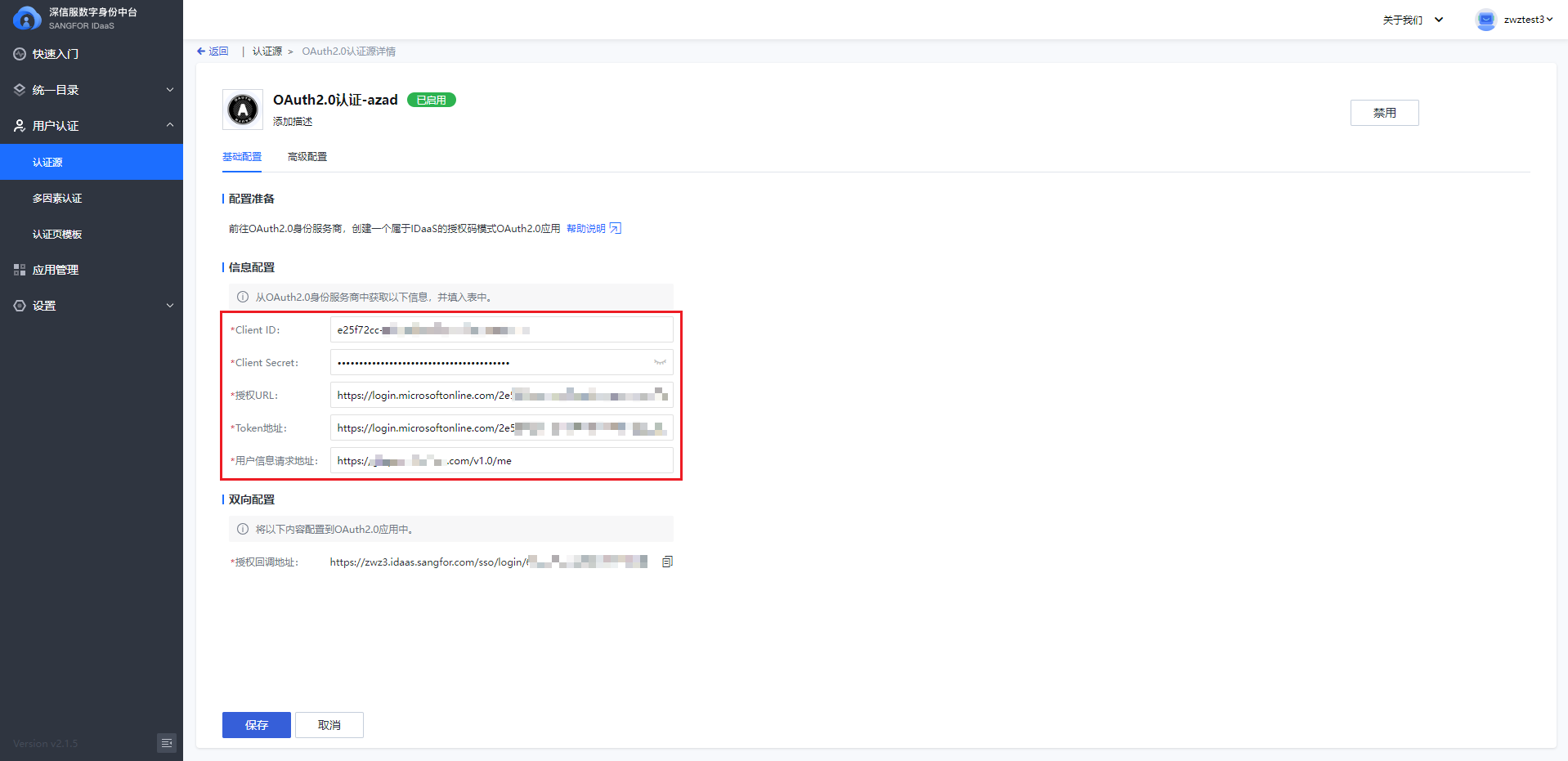

3.2从对应的AzureAD平台,将相关参数填入。

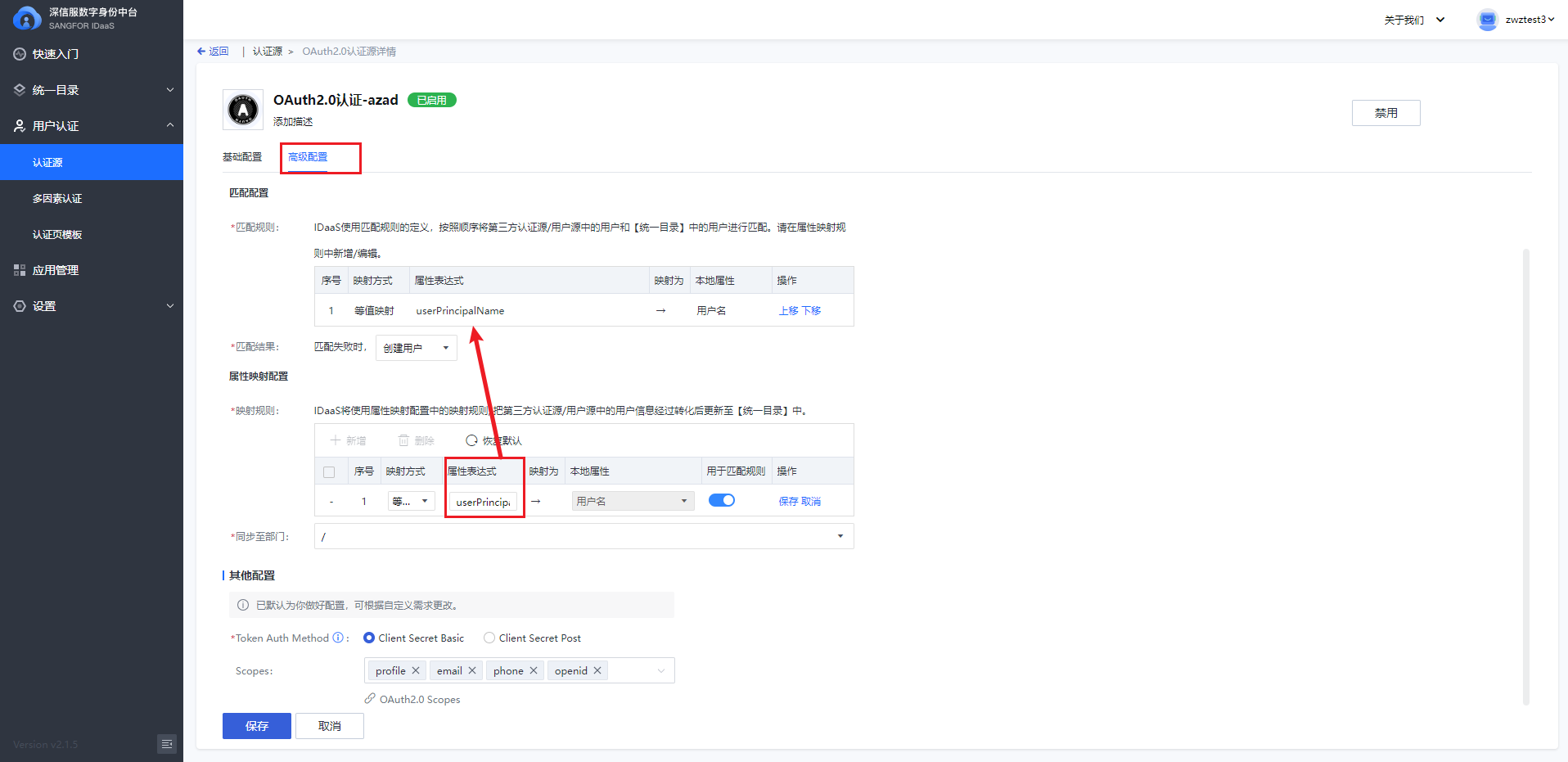

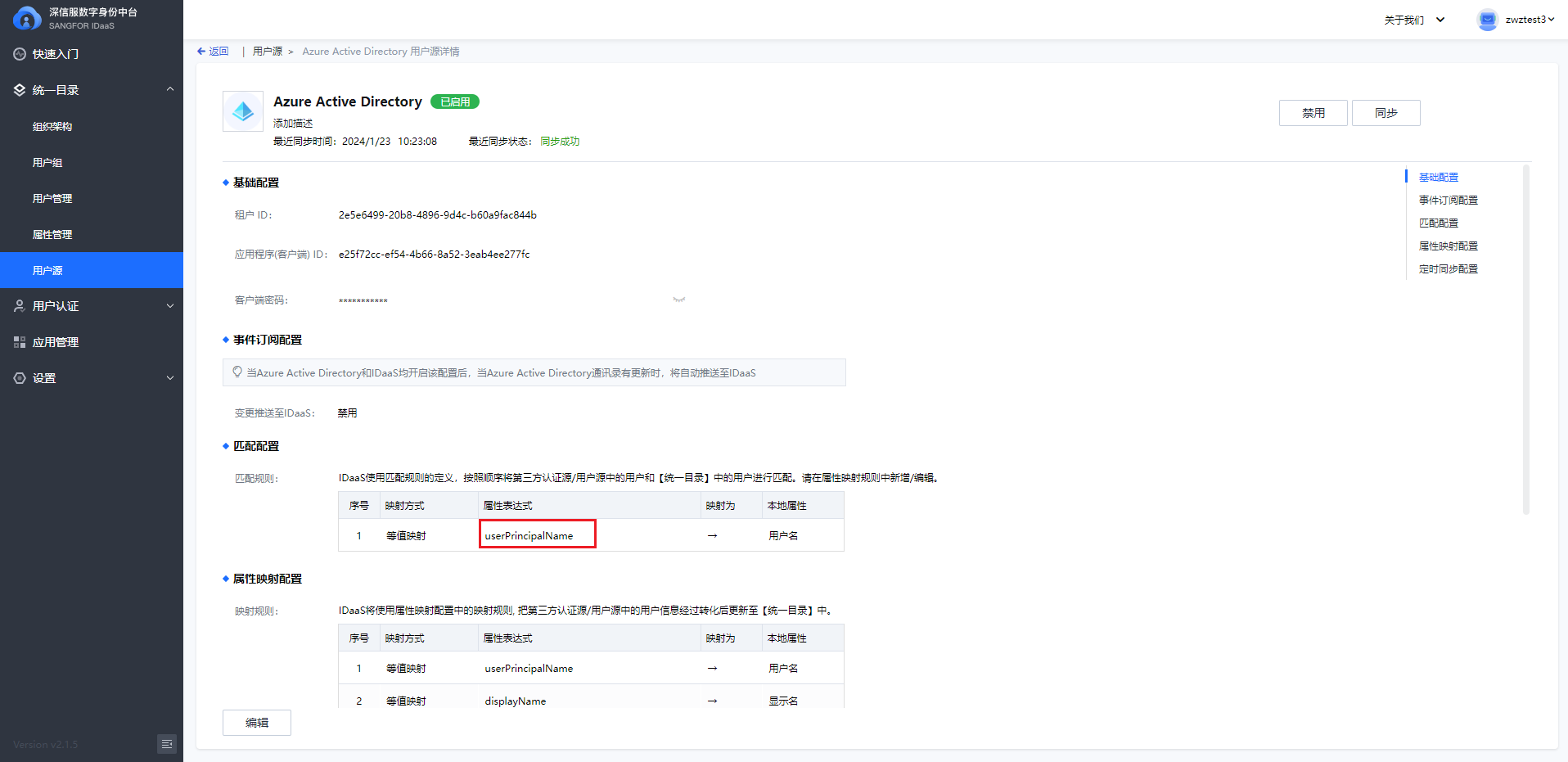

高级配置的用户名,属性表达式默认为空,需要填入和用户源一样的属性表达式。

Tips:可以在用户源匹配规则找到

【参数说明】

- Client ID:AzureAD首页>点击“管理 Microsoft Entra ID”查看>应用注册,找到对应的应用程序>复制应用程序ID。

- Client Secret:AzureAD首页>点击“管理 Microsoft Entra ID”查看>应用注册,点击对应的应用程序>证书和密码(如果没有,就新建客户端密码,注意,新建之后只有唯一一次看到完整密码的机会,记得复制粘贴下来!!!)。

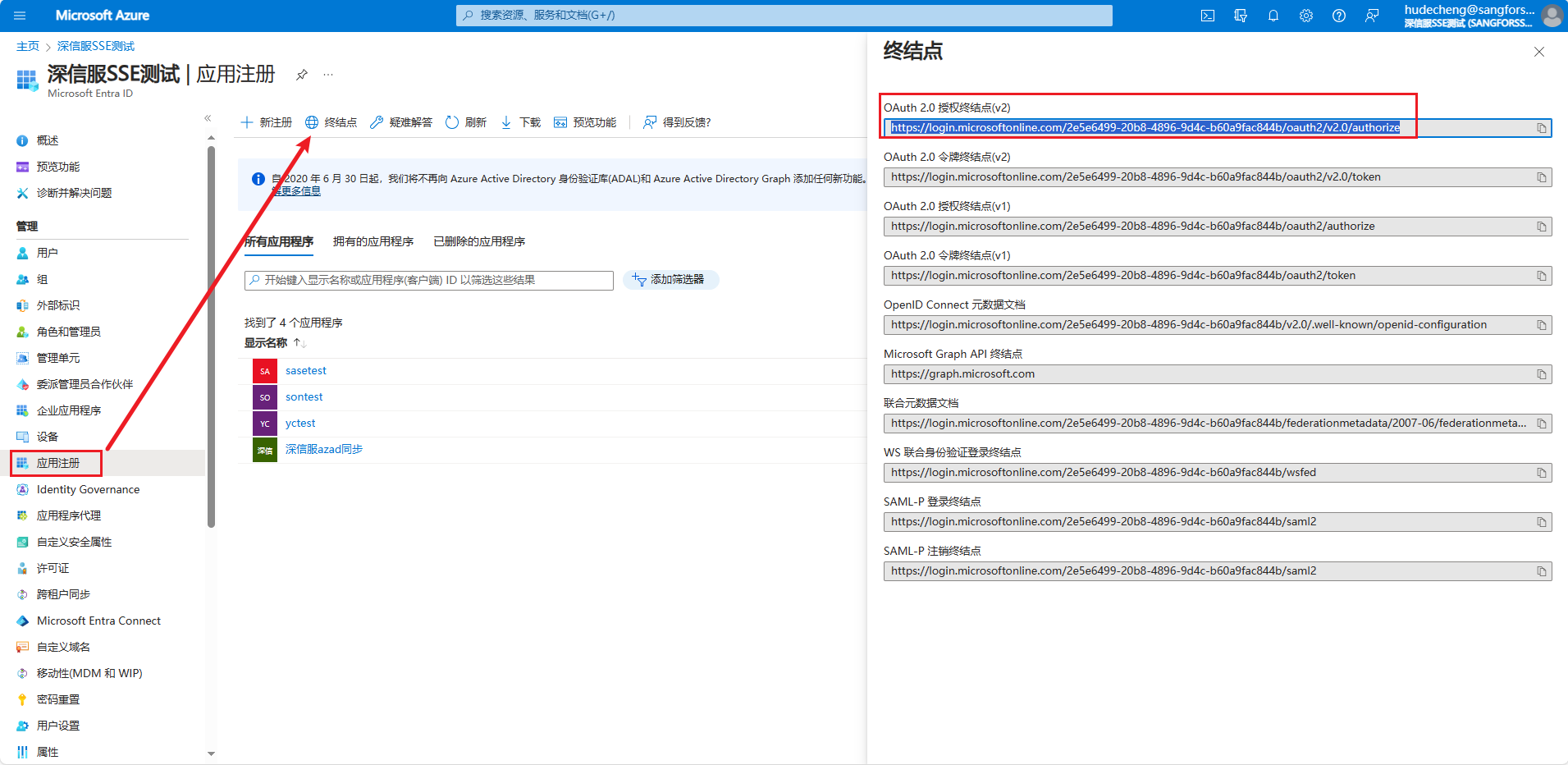

- 授权URL:AzureAD首页>点击“管理”查看>应用注册>终结点>OAuth 2.0 授权终结点(v2)

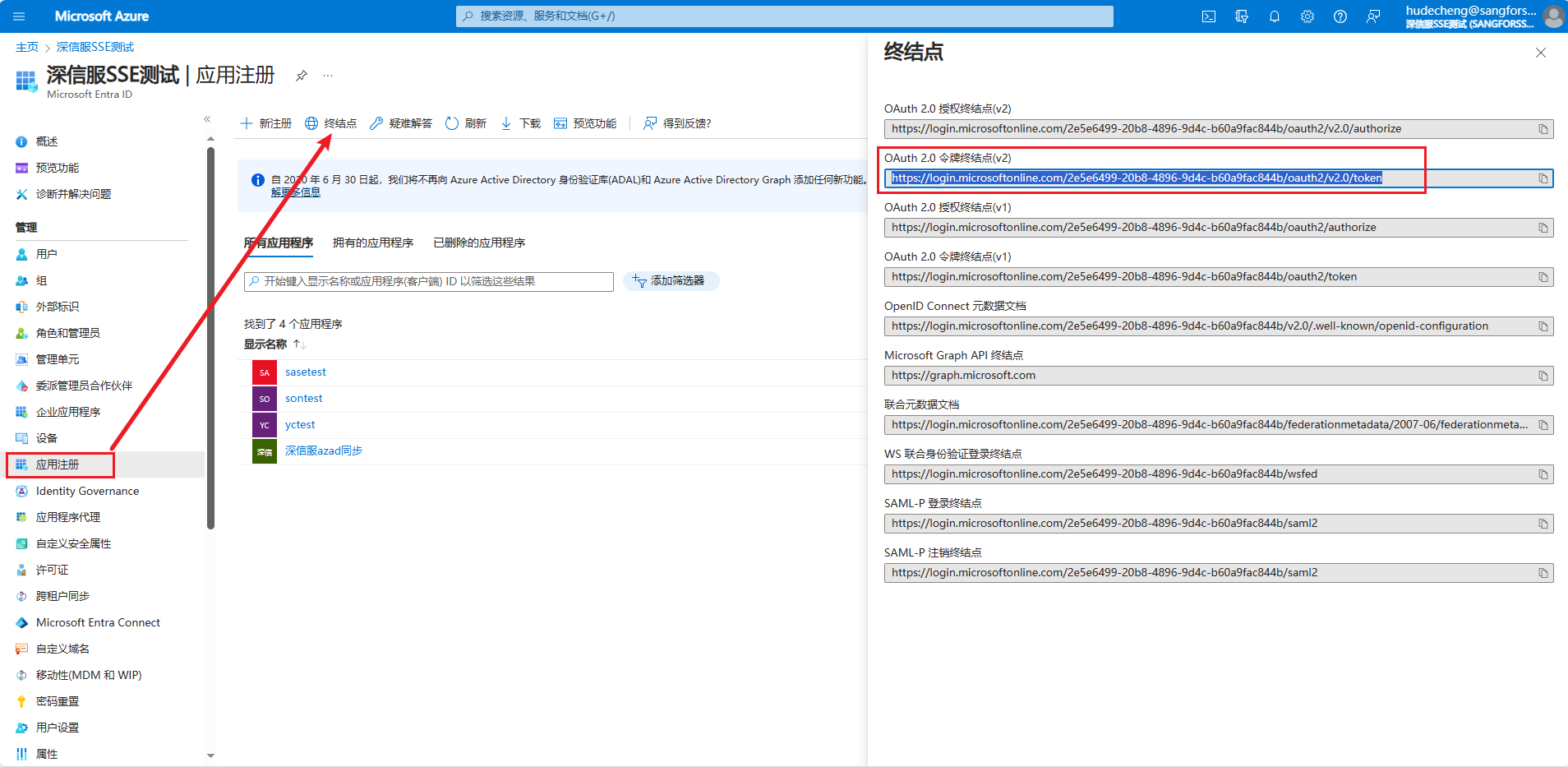

- Token地址:AzureAD首页>点击“管理”查看>应用注册>终结点>OAuth 2.0 令牌终结点(v2)

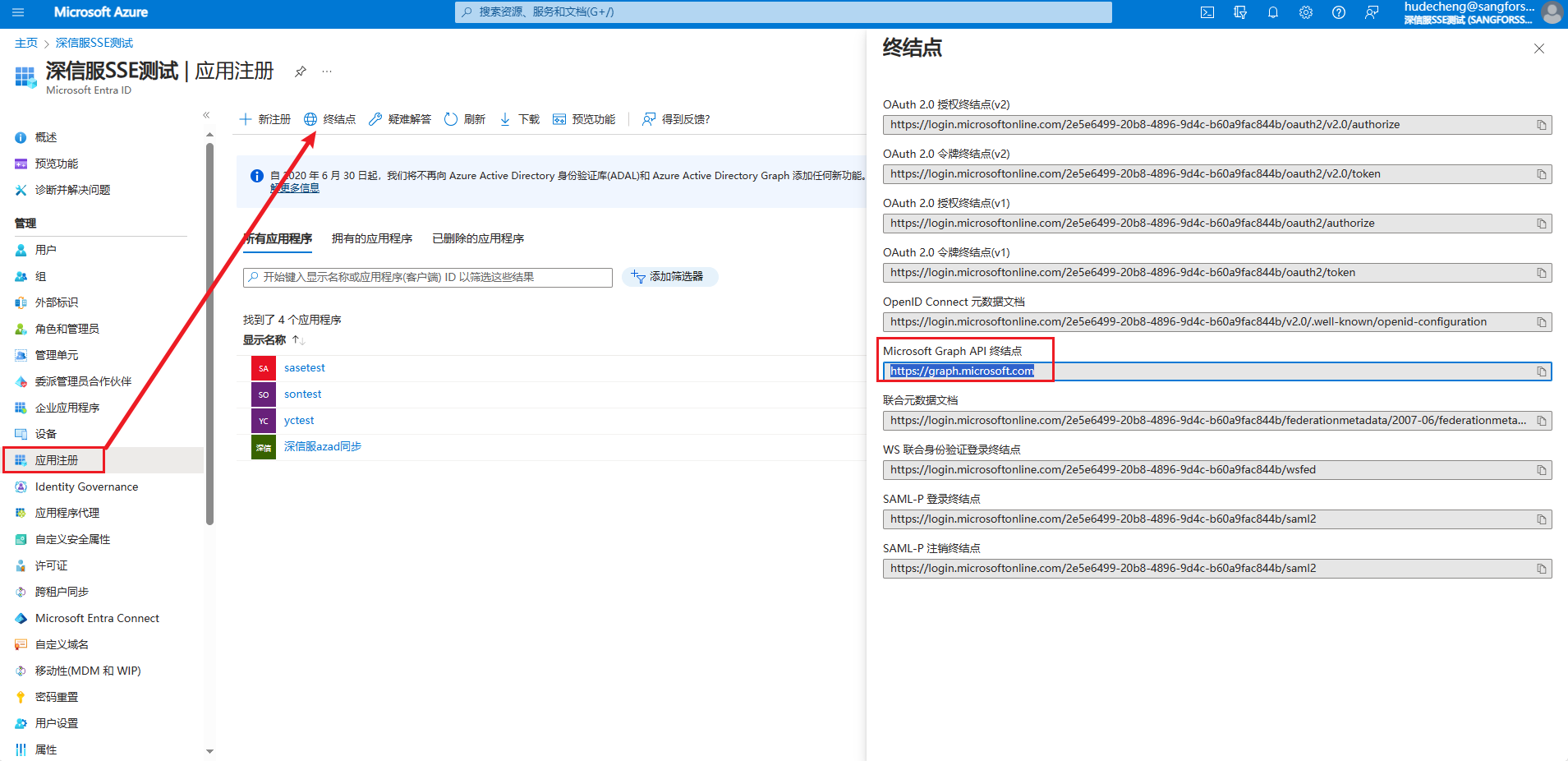

- 用户信息请求地址:AzureAD首页>点击“管理”查看>应用注册>终结点>Microsoft Graph API 终结点,将该域名复制,再在后面追加/v1.0/me

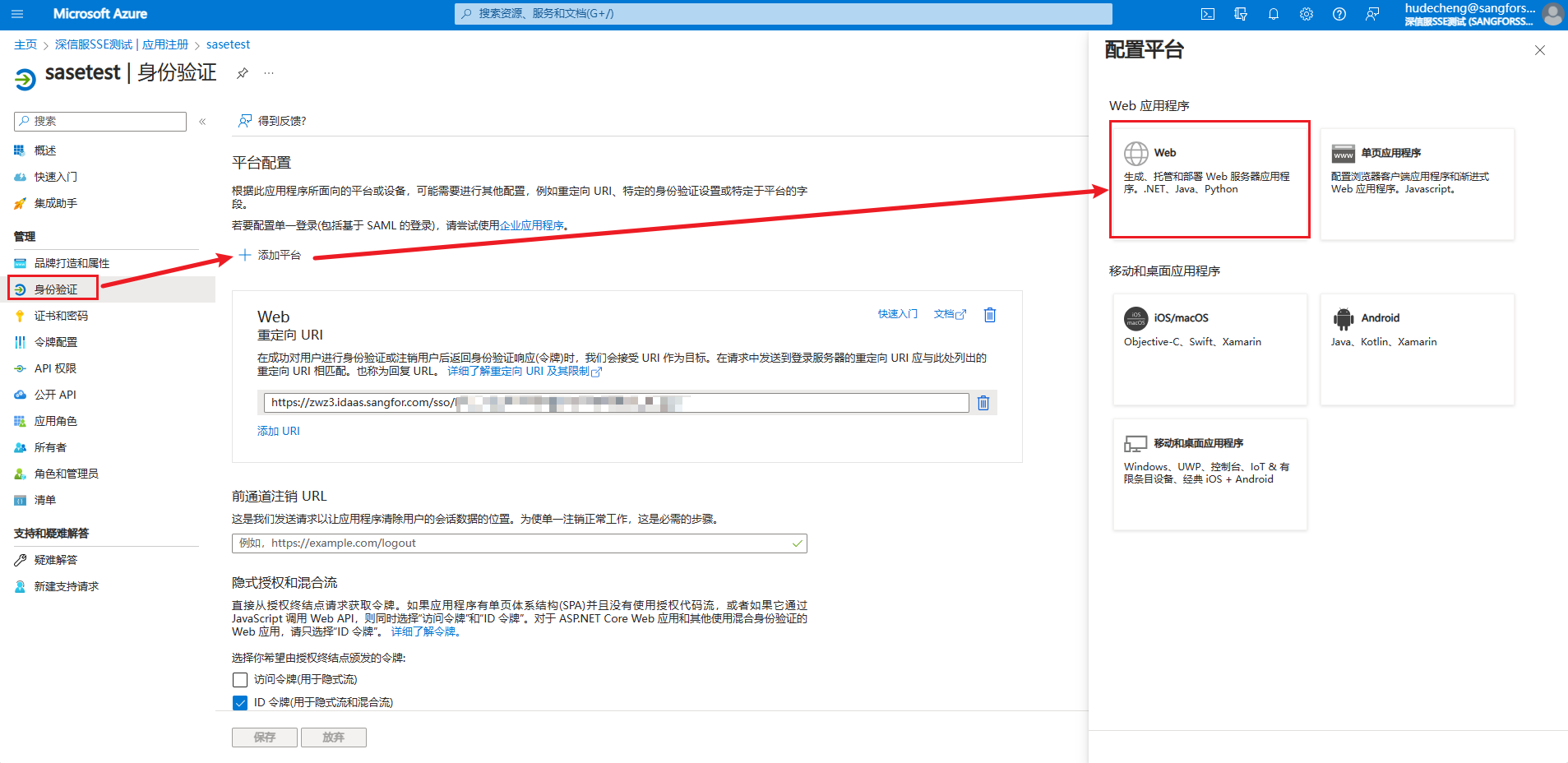

- 授权回调地址:AzureAD首页>点击“管理 Microsoft Entra ID”查看>应用注册,点击对应的应用程序>身份验证>平台配置,添加平台>WEB,将IDAAS上的回调地址填入此处。

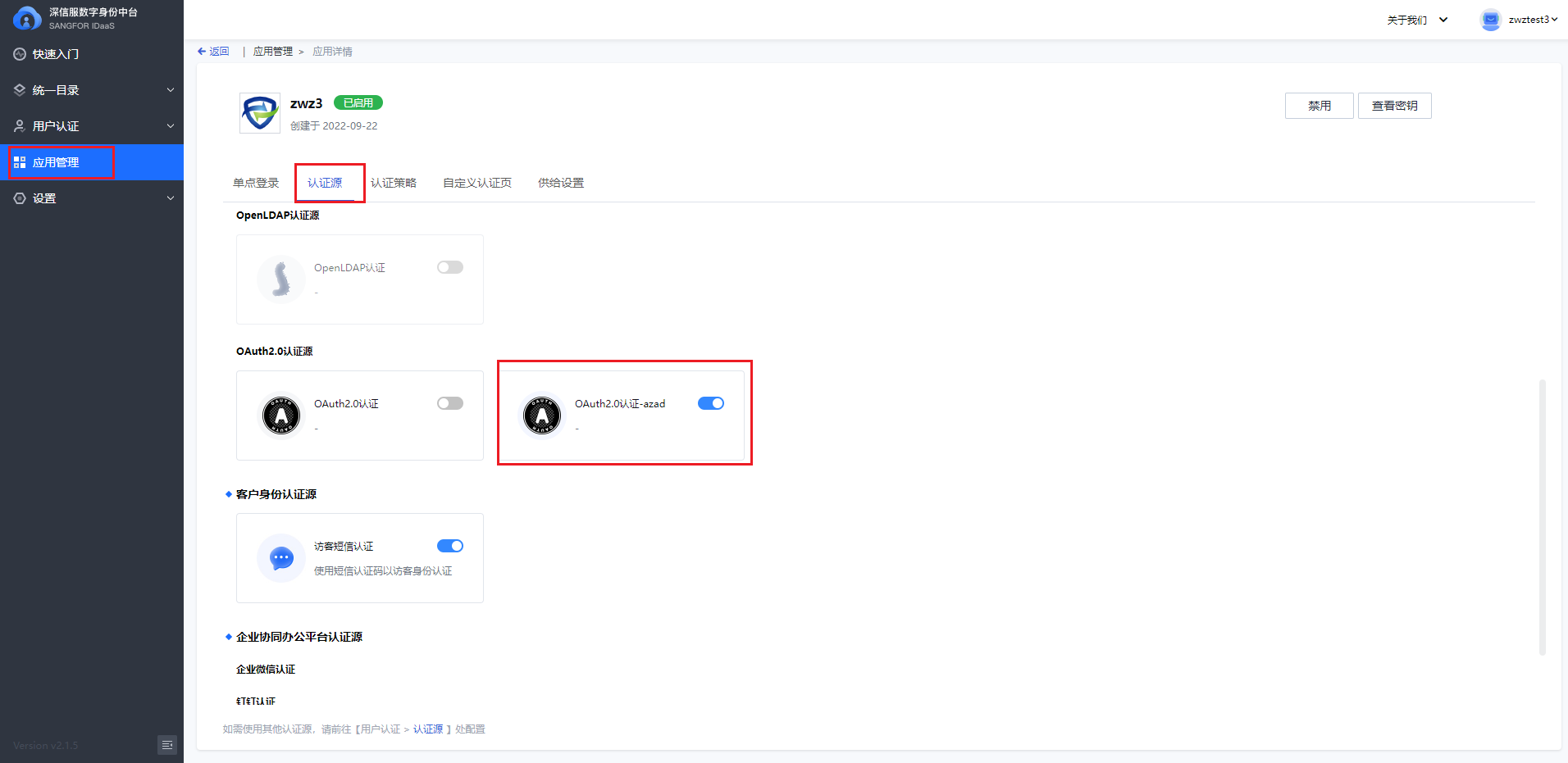

3.3 到IDaaS应用管理>认证源,开启对应的Oauth2.0认证模块。

4、SASE平台配置

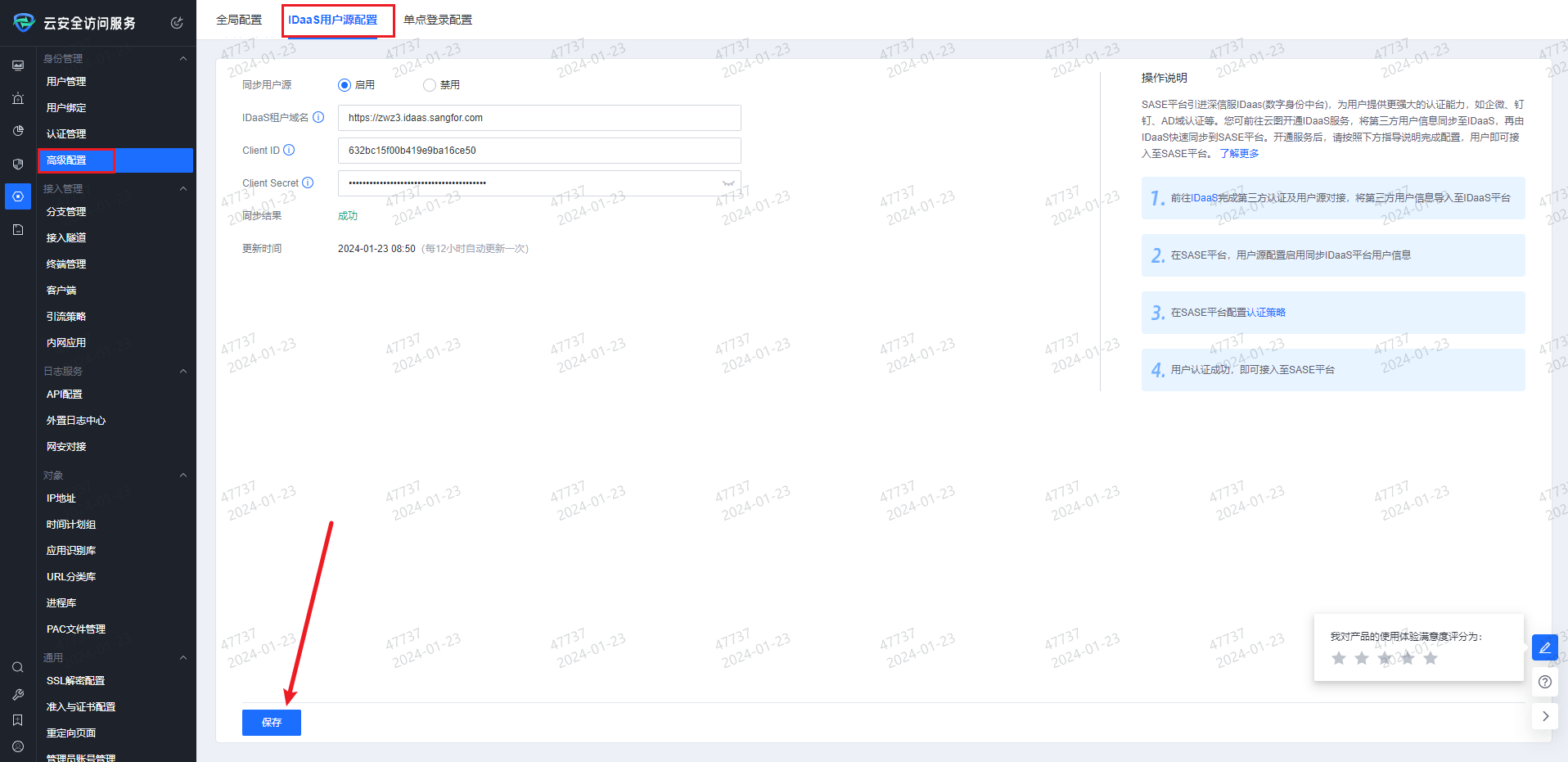

4.1触发IDaaS用户同步到SASE平台:在云安全访问服务>管理>身份管理>高级配置>IDaaS用户源配置,点击保存触发手动同步。

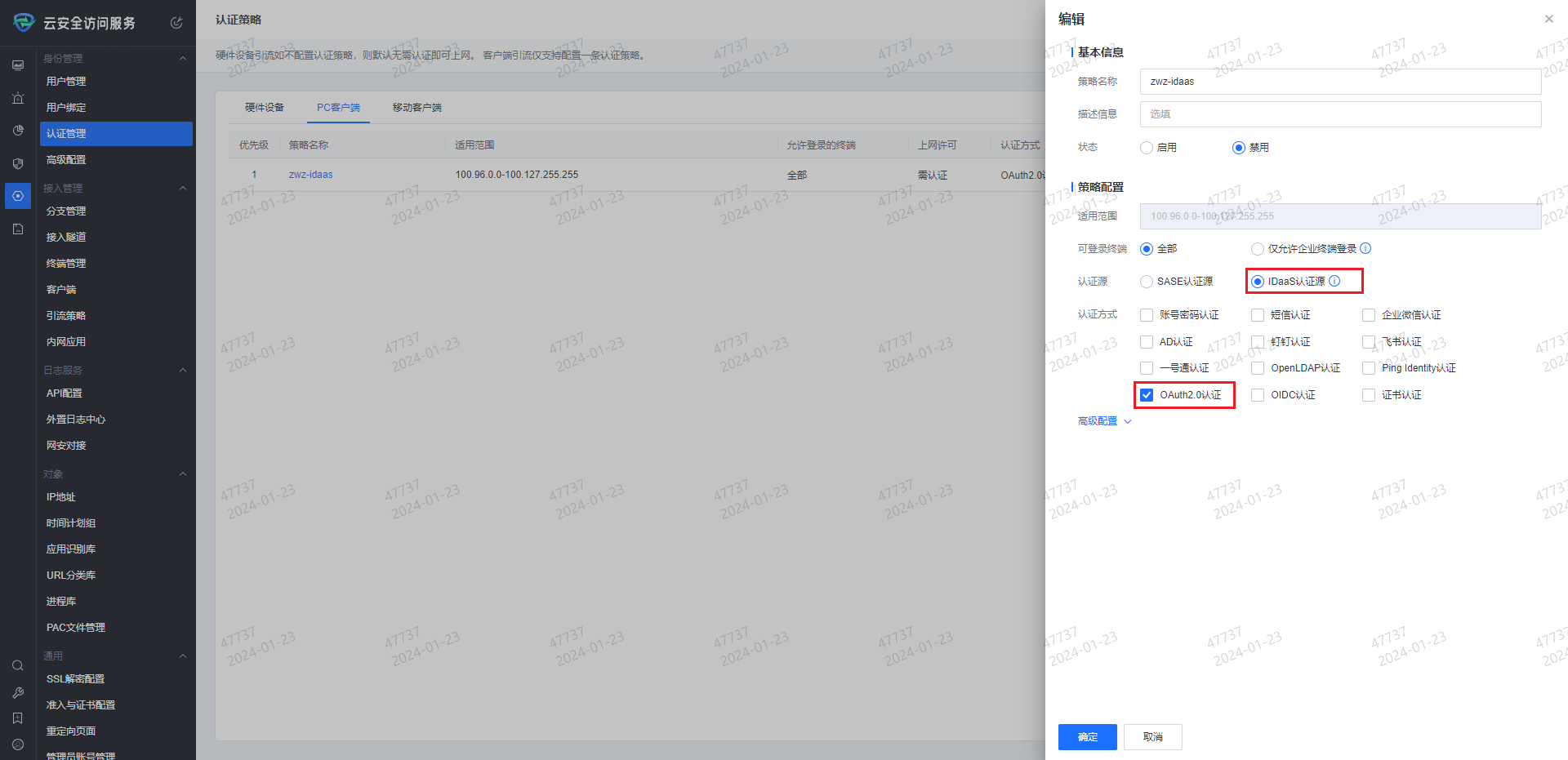

4.2设置认证方式:在云安全访问服务>管理>身份管理>认证管理,选择对应的设备新增策略,勾选Oauth2.0认证方式。

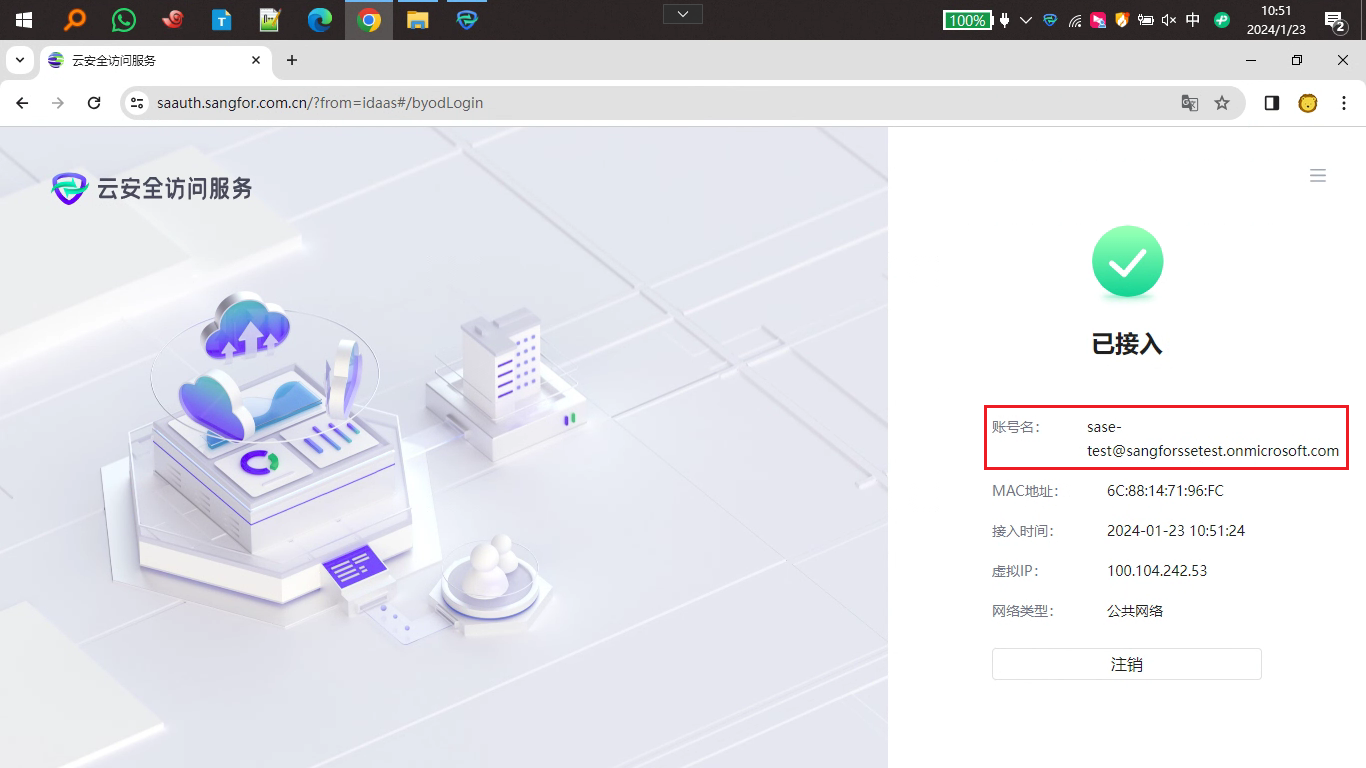

【效果验证】

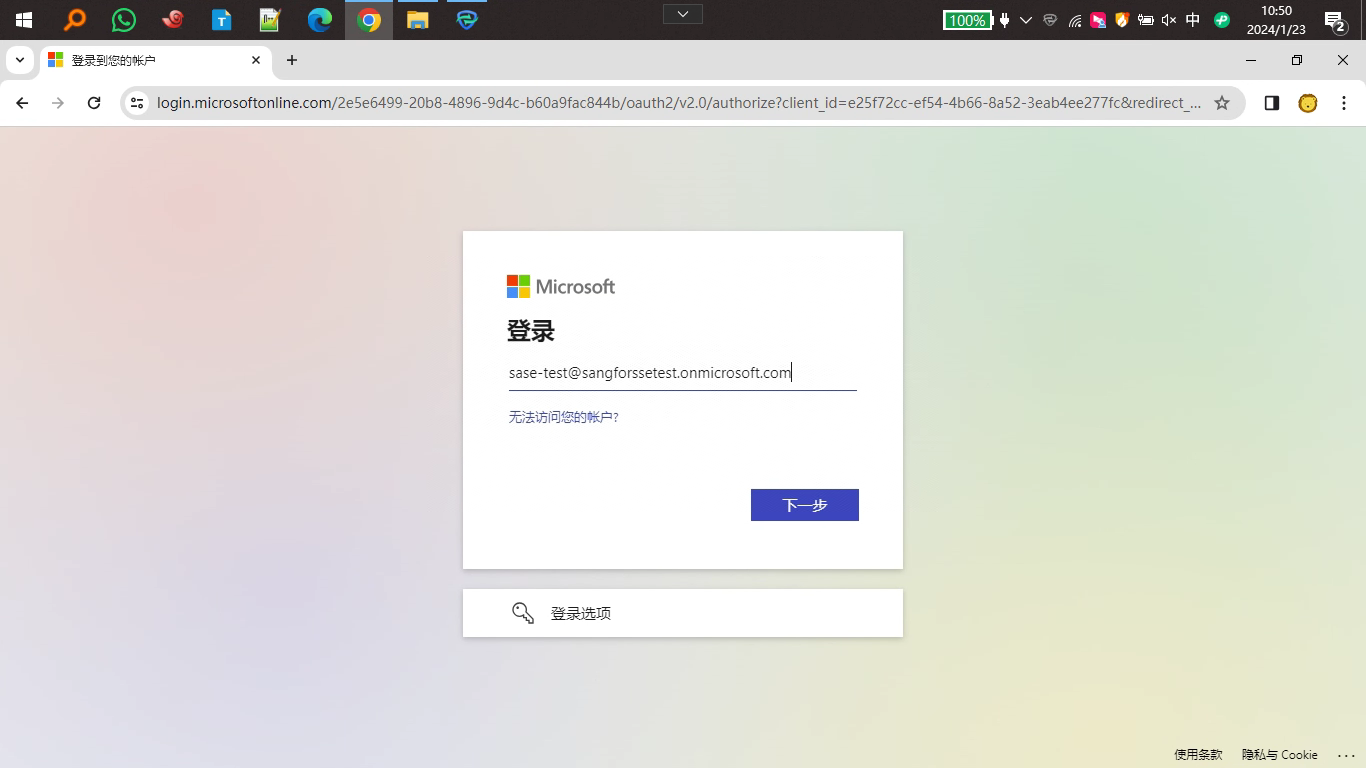

- 点击客户端登陆,浏览器会重定向跳转到IDaaS的Oauth认证界面

- 跳转AzureAD的登录界面,并输入域账号密码登录。

3、认证成功