更新时间:2023-12-20

自定义IOA告警规则是指用户可以根据自己的需求,设置告警规则,用于监测网络中的资产情况,当网络出现问题时,可以立即发现并处理。设置的告警规则包括进程创建、文件创建、域名访问等。当XDR平台检测到您现网环境中存在可以匹配上的规则内容的威胁信息,将会生成对应等级的安全告警,并且将对应的进程链自动溯源后展示相关逻辑。目前该功能仅支持任意版本XDR联动EDR(3.7.2.578 以上版本生效)、EDR-探针版(3.5.35.107以上生效)。

场景一:例如您可以在自定义IOA告警规则中设置当发现业务人员在电脑上使用命令行查询域控相关信息时,识别为异常行为并触发告警。

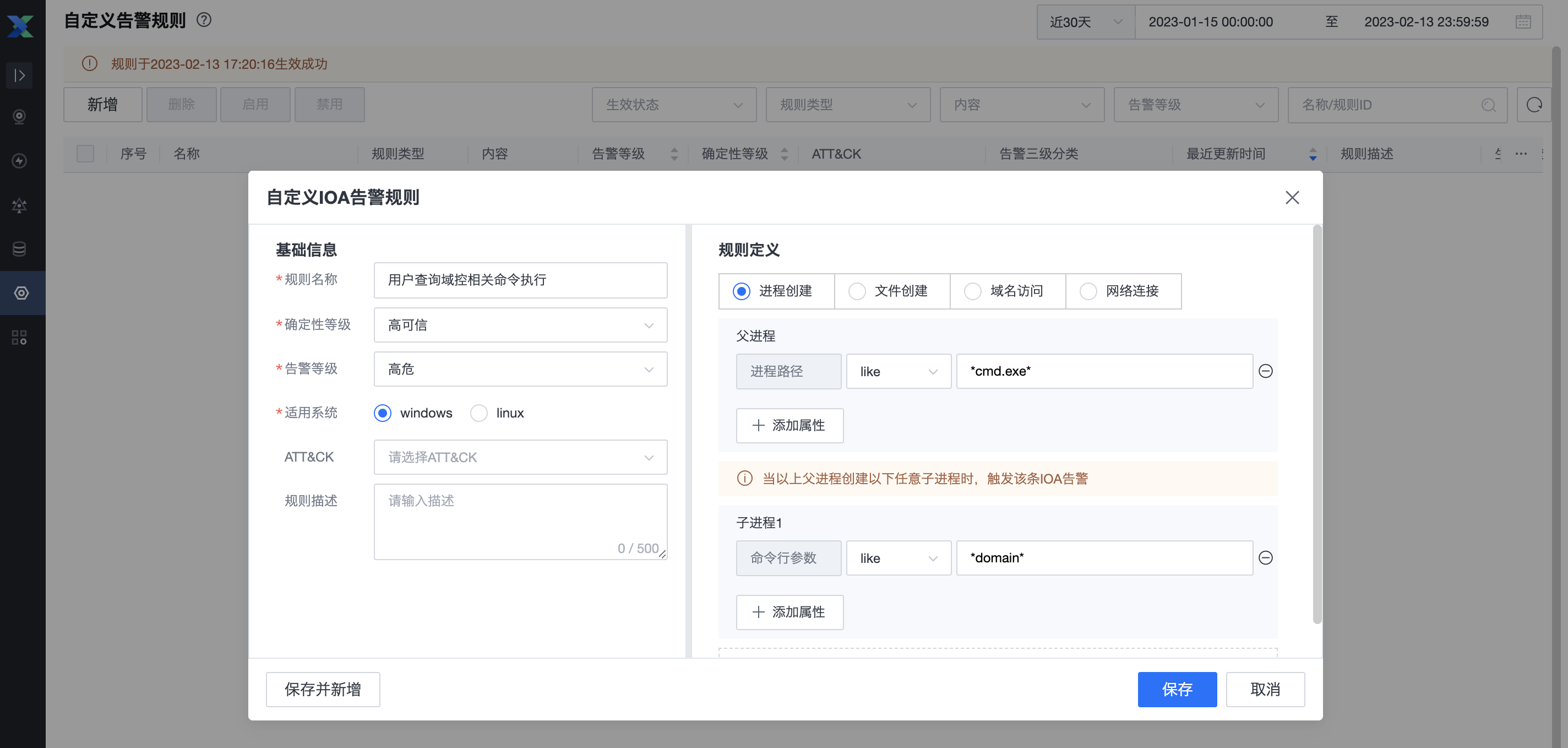

点击配置管理->自定义告警规则导航栏,点击新增,新增自定义IOA规则,规则名称填写为用户查询域控相关命令执行,确定性等级选择高可信,告警等级为高危,适用系统为Windows,ATT&CK跟规则描述为选填,如下图所示。

规则定义处选择改规则所属分类为进程创建,父进程参数选择进程路径,运算符选择like(正则匹配),参数值为*cmd.exe*,子进程参数选择命令行参数,运算符选择like(正则匹配),参数值为*domain*

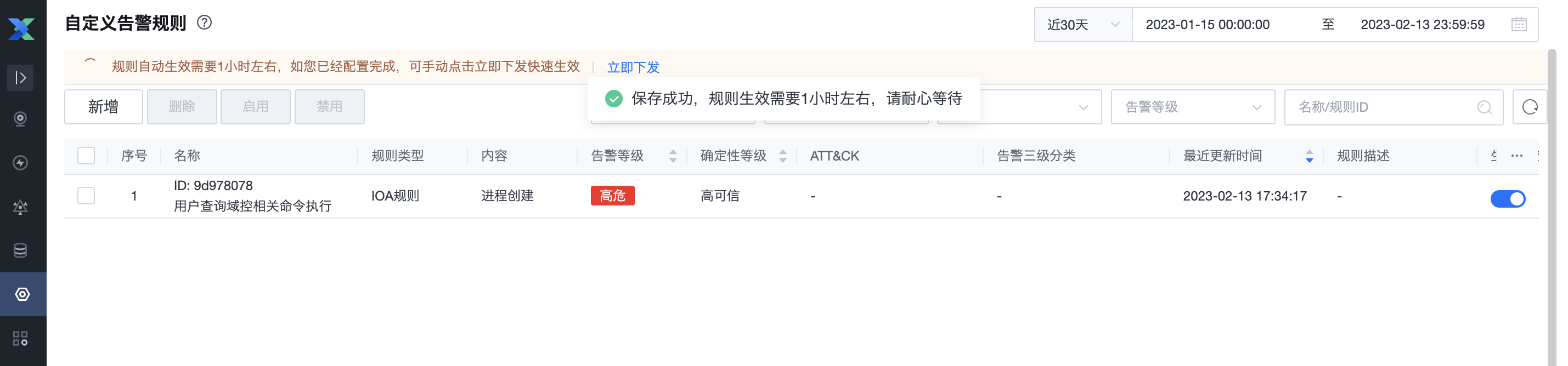

点击保存后,选择立即下发(立即生效,但30分钟内只能点击立即下发一次)或者周期下发(一个小时内生效)对应规则会实时下发到EDR控制端生效该规则。

当有业务用户终端(已安装agent)执行相关命令后,XDR平台检测到相关IOA告警,提示您该主机可能存在风险。

场景二:例如识别到业务服务器通过powershell下载可执行文件,这与正常行为不符,需要发出警报,提示该行为可能存在问题。

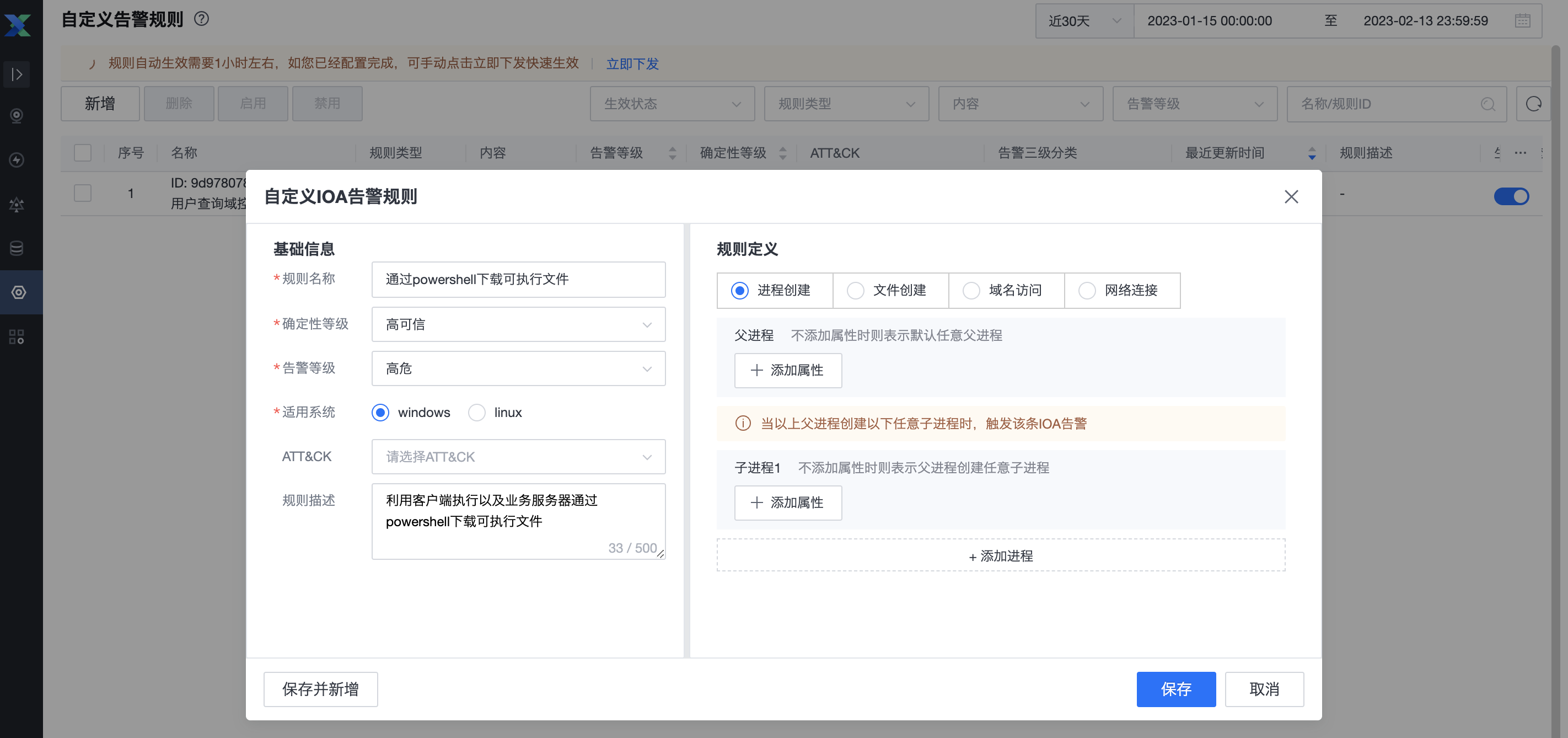

点击配置管理->自定义告警规则导航栏,点击新增,规则名称填写为通过powershell下载可执行文件,确定性等级选择高可信,告警等级为高危,是用系统为Windows,ATT&CK跟规则描述为选填,此处填写为利用客户端执行以及业务服务器通过powershell下载可执行文件,如下图所示。

规则定义处选择改规则所属分类为进程创建,父进程参数选择进程路径,运算符选择like(正则匹配),参数值为*powershell.exe*,子进程参数选择命令行参数,运算符选择like(正则匹配),参数值为*.exe*

点击保存后,选择立即下发(立即生效,但30分钟内只能点击立即下发一次)或者周期下发(一个小时内生效)对应规则会实时下发到EDR控制端生效该规则。

当有用户终端(已安装agent)执行相关命令后,XDR平台检测到相关IOA告警,提示您该主机可能存在风险。