更新时间:2024-08-30

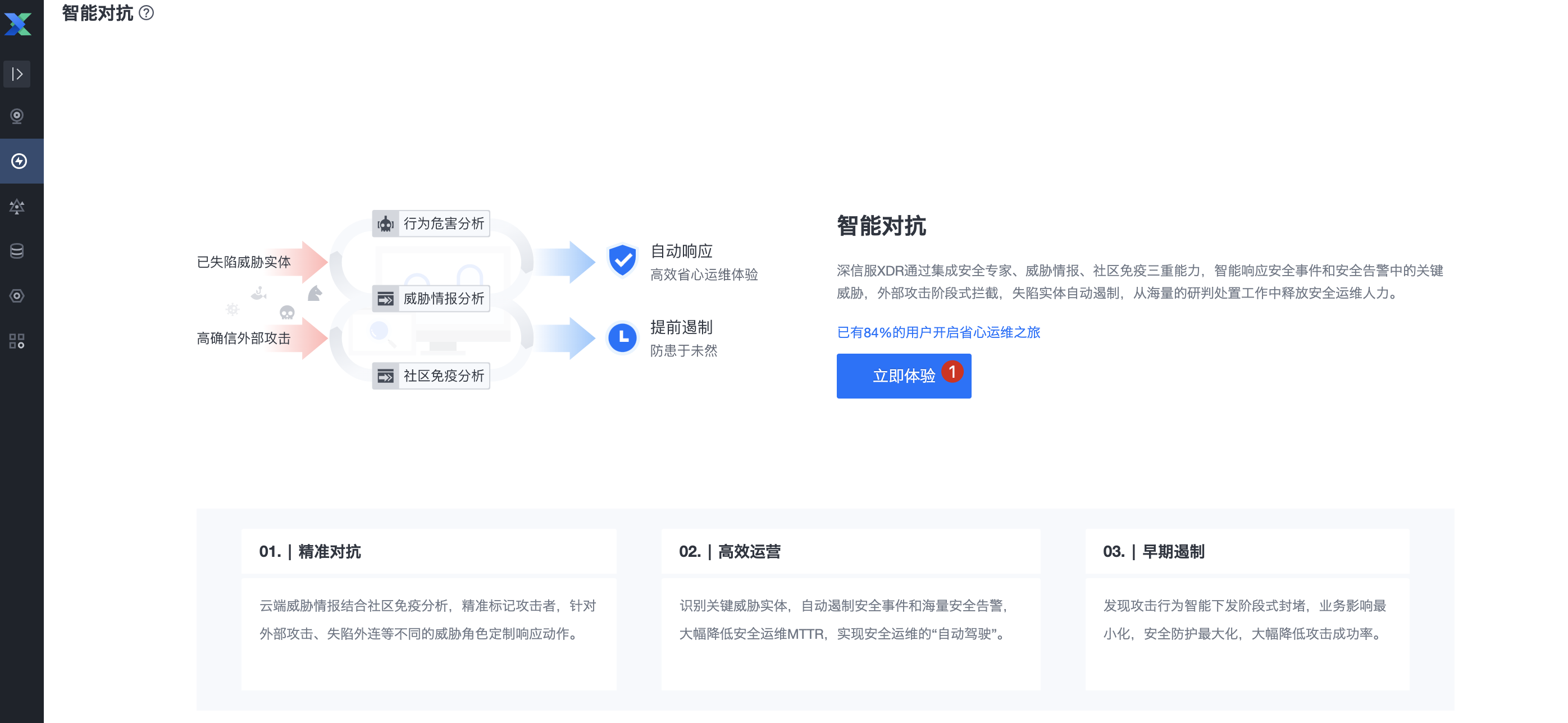

在日常的安全运营中,安全运营工程师总是受困于各种各样的病毒事件,分析研判的精力也被逐步消耗殆尽,这种类型的病毒、挖矿事件层出不穷,但处置优先级通常不高,无形之中也消耗了安全运营工程师的精力,让安全运营工程师疲于应对真正的高级威胁事件。

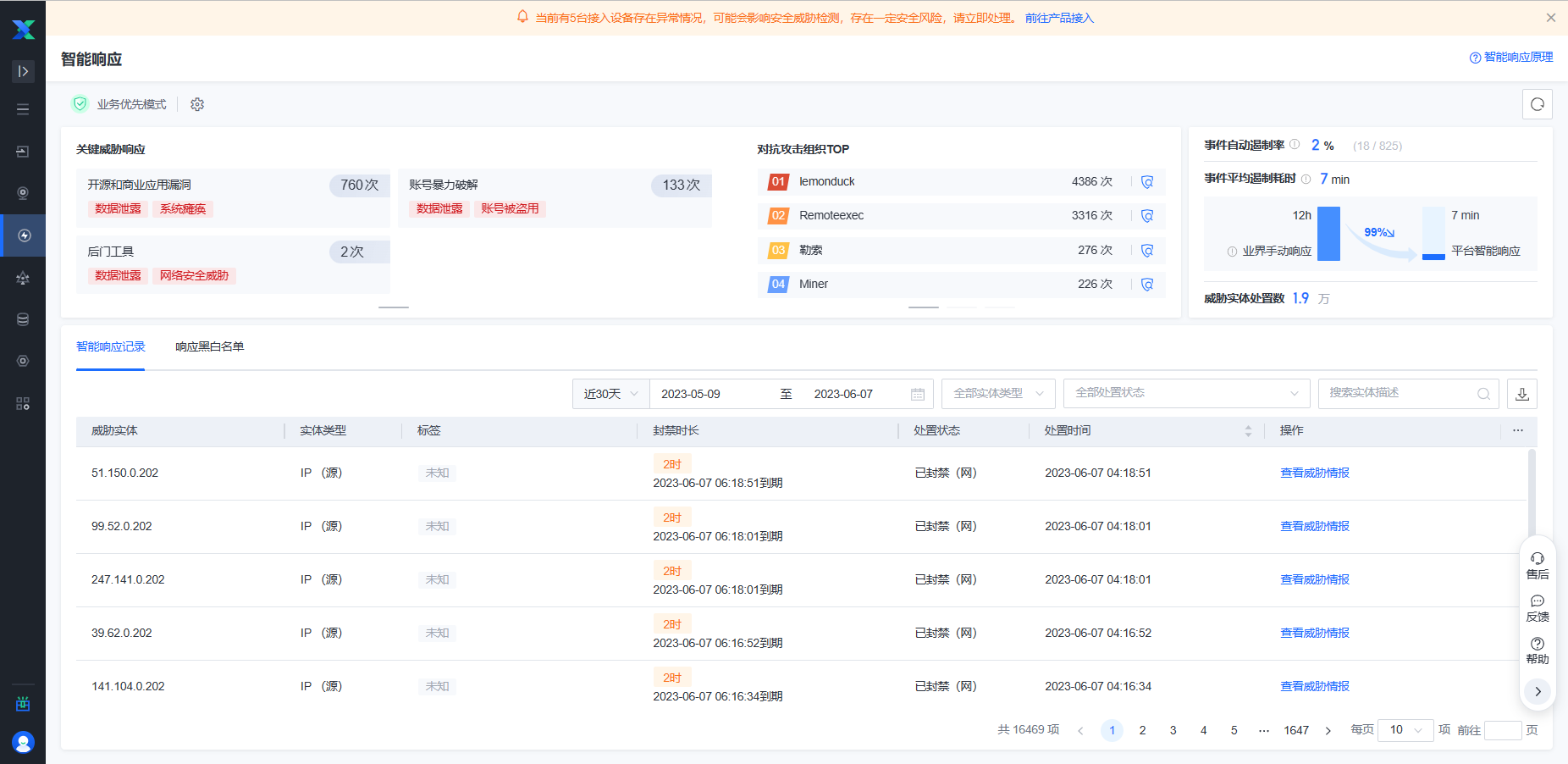

基于安全运营该现状,深信服XDR提供智能响应用于解决大量病毒、挖矿等安全事件的处置闭环,针对一些置信度高的事件,进行自动封禁处置,将安全运营工程精力释放出来,用于面对高级威胁事件研判分析处置。

智能响应提供基于威胁实体的智能响应,目前支持的实体有IP、域名、MD5。针对外网IP以及域名智能响应结合组件引擎、威胁情报、规则库以及安全专家历史分析结论,加上XDR强大的云端算力进行评分,判断满足智能响应条件自动联动AF对外网IP下发源地址以及目的地址的永久封禁规则;针对MD5智能响应结合安全专家分析结论、EDR信誉库以及威胁情报进行评分,判断满足智能响应条件自动联动EDR对病毒进行杀毒,实体文件进行隔离。

智能响应设置

三种响应模式选择

智能响应分为三个模式:业务优先模式、安全优先模式、监测模式(默认开启);通过分级的自动响应策略,解决用户和一线都不敢开启,担心误报的关键障碍。

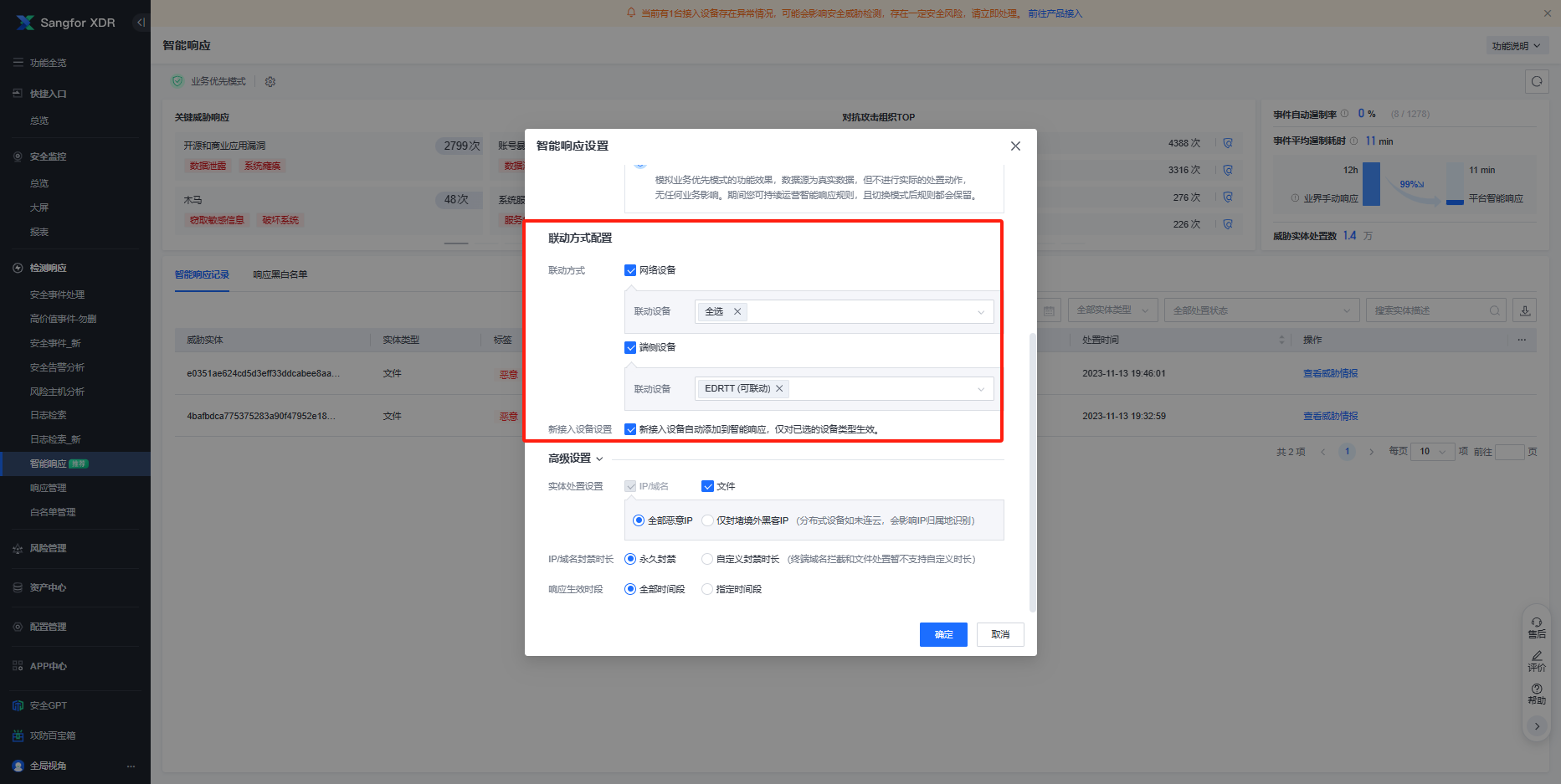

联动方式配置

联动方式包括选择网络设备、端侧设备,以及配置新接入设备。支持仅有AF或EDR其中一种安全设备时,也能通过XDR进行威胁遏制。

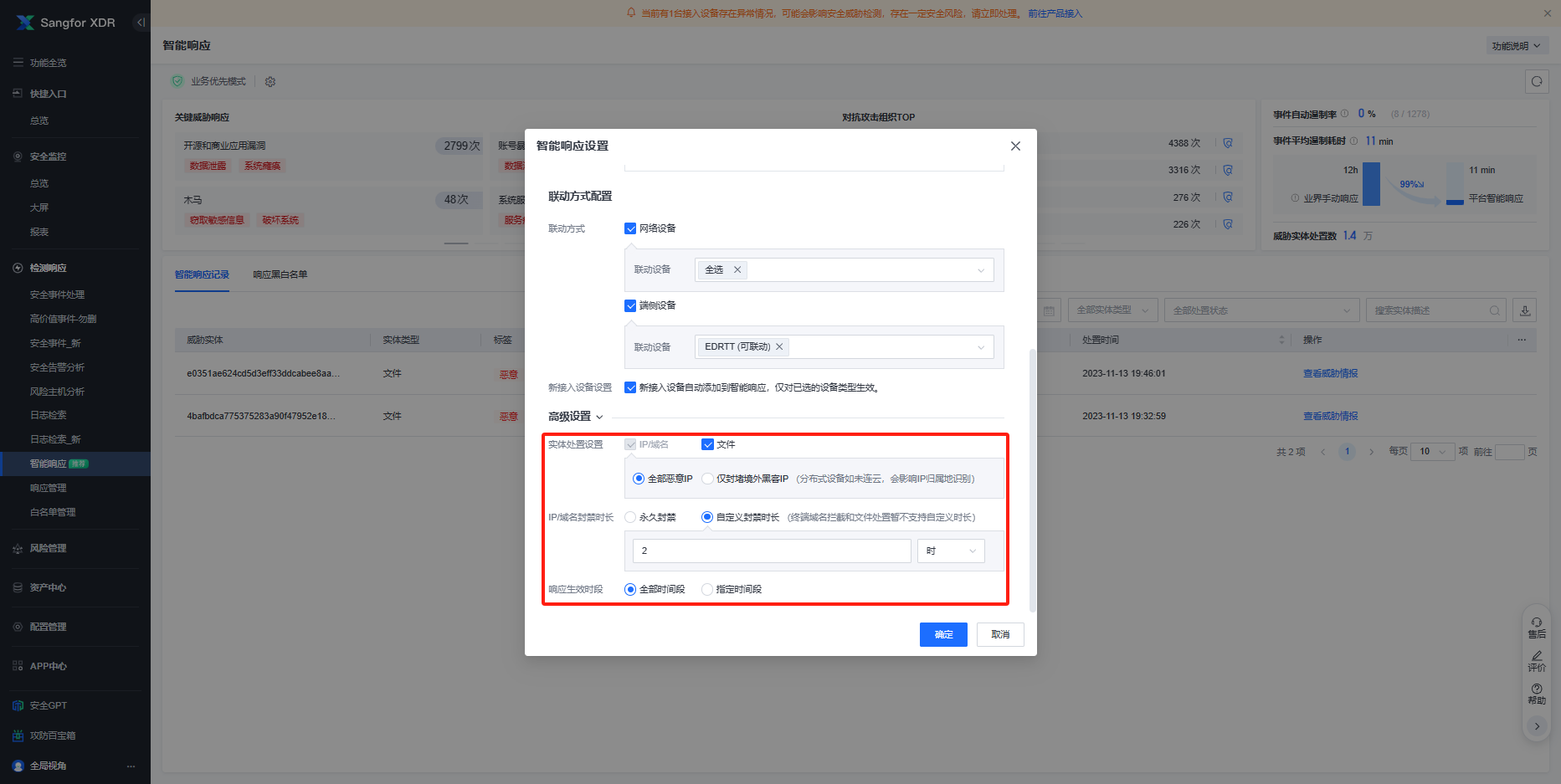

高级设置

- IP封堵设置:可以选择封堵全部恶意IP或仅封堵境外黑客IP,这里区分的依据是根据该IP查询到的情报信息;

- IP域名/封禁时长:支持永久封禁和自定义封禁时长;

- 响应生效时段:可以配置智能对抗生效的时间段,如果当前时间不在生效时间段内,即使满足其他下发条件也不会下发。

智能响应场景演示

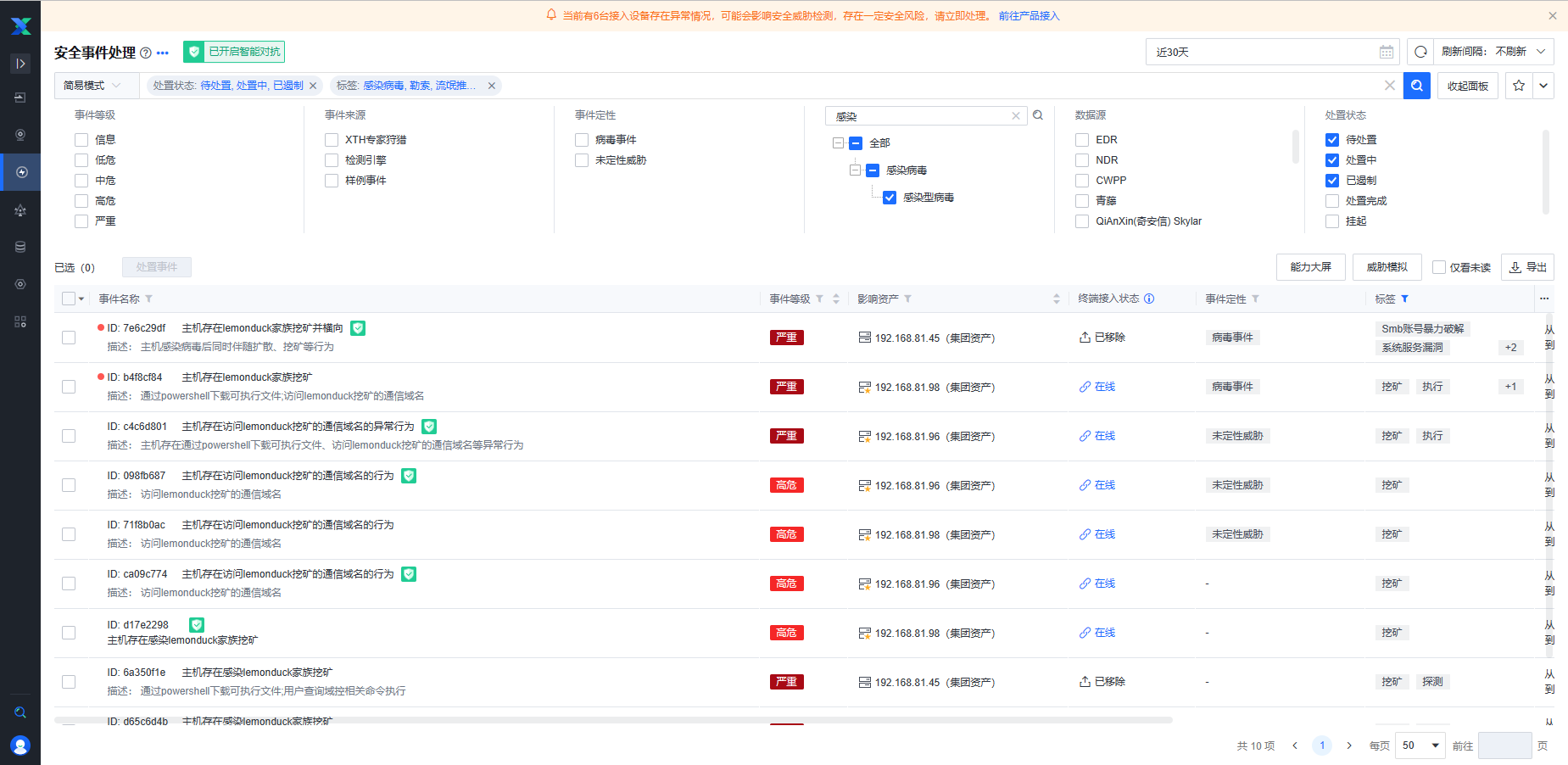

场景一:A客户发现最近办公网环境中大量电脑由于员工操作不规范,频繁出现终端感染病毒,在XDR上生成大量病毒事件,希望可以针对这一类型办公终端感染病毒事件进行自动处置。

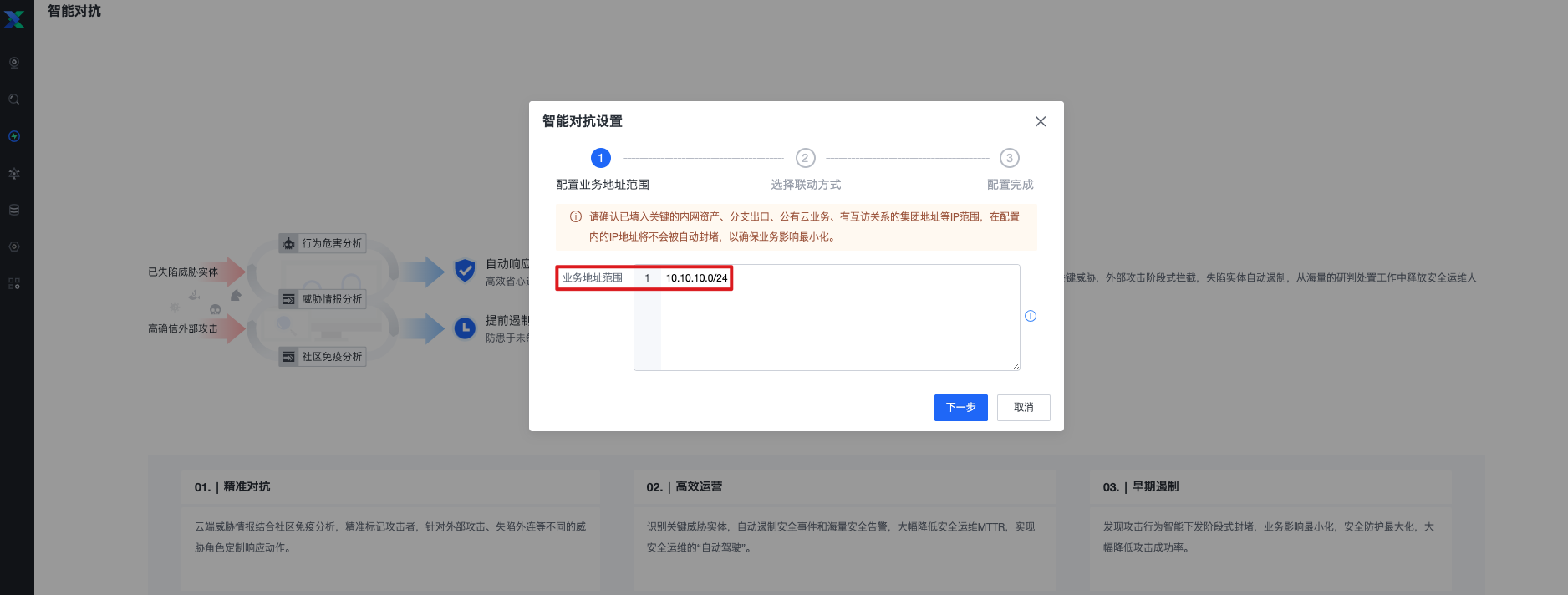

针对该需求,判断深信服XDR智能响应功能可以很好满足客户需求,梳理出来办公网网段为10.10.10.0/24,需要对该业务地址段开启智能响应,自动处置这些高可信病毒事件。

步骤一:点击检测响应->智能响应导航栏,点击立即体验

步骤二:在弹出的窗口中配置业务地址范围,按照实际网络划分进行填写,按照上面环境梳理需要对10.10.10.0/24网段开启智能响应

步骤三:联动方式默认全部勾选网侧AF设备,按需勾选端侧设备,勾选后自动关联端侧设备

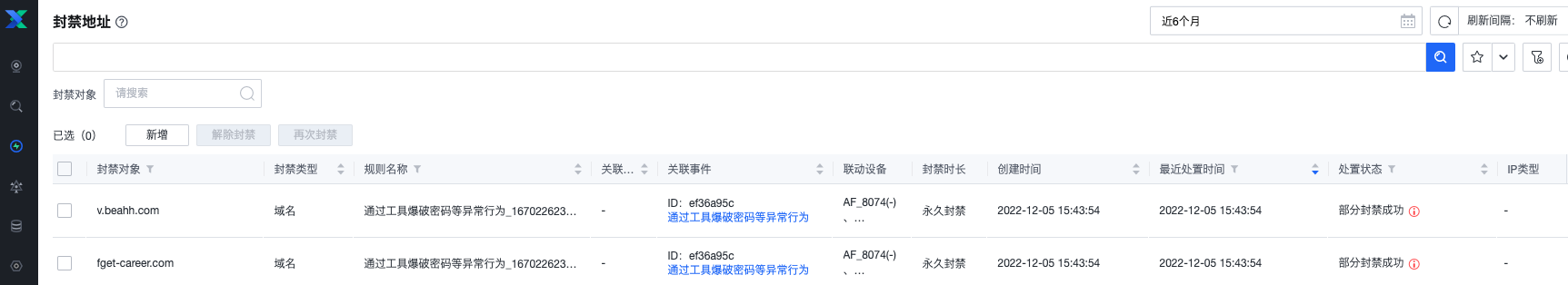

当10.10.10.0/24网段办公主机再次发生感染病毒安全事件时,XDR自动联动组件设备对威胁实体进行自动拦截。可以在智能响应导航栏中看到对应的对抗记录。并且对应的智能响应记录会同步到响应->封禁地址导航栏。

场景二:A客户在深信服XDR上开启智能响应后自动处置终端感染的病毒,在日常运营过程中发现最近新上的内网业务使用了威胁情报中恶意域名,导致被XDR判断为符合智能响应条件进行了自动封锁,希望针对该业务域名进行放通,不进行自动处置。

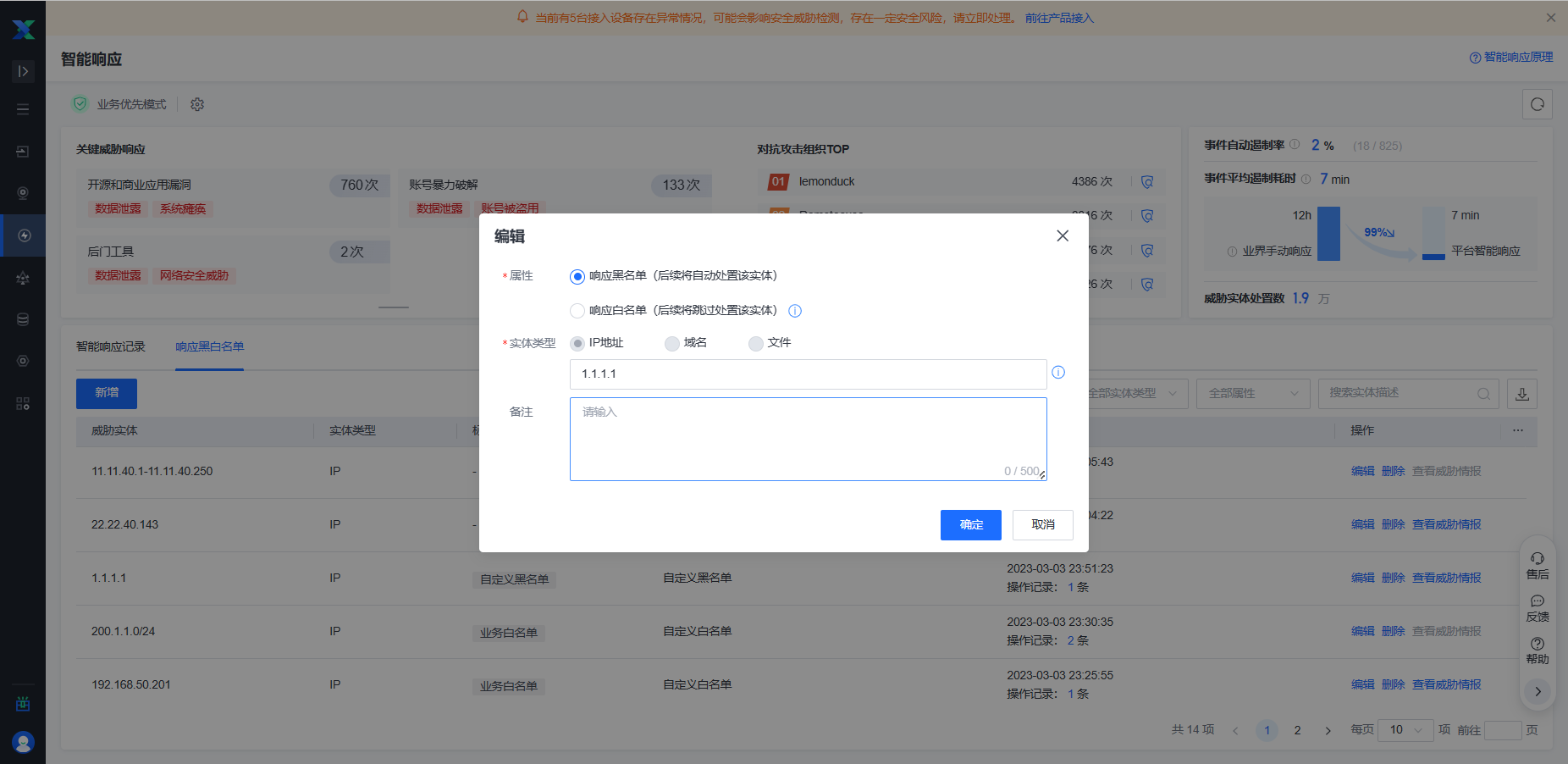

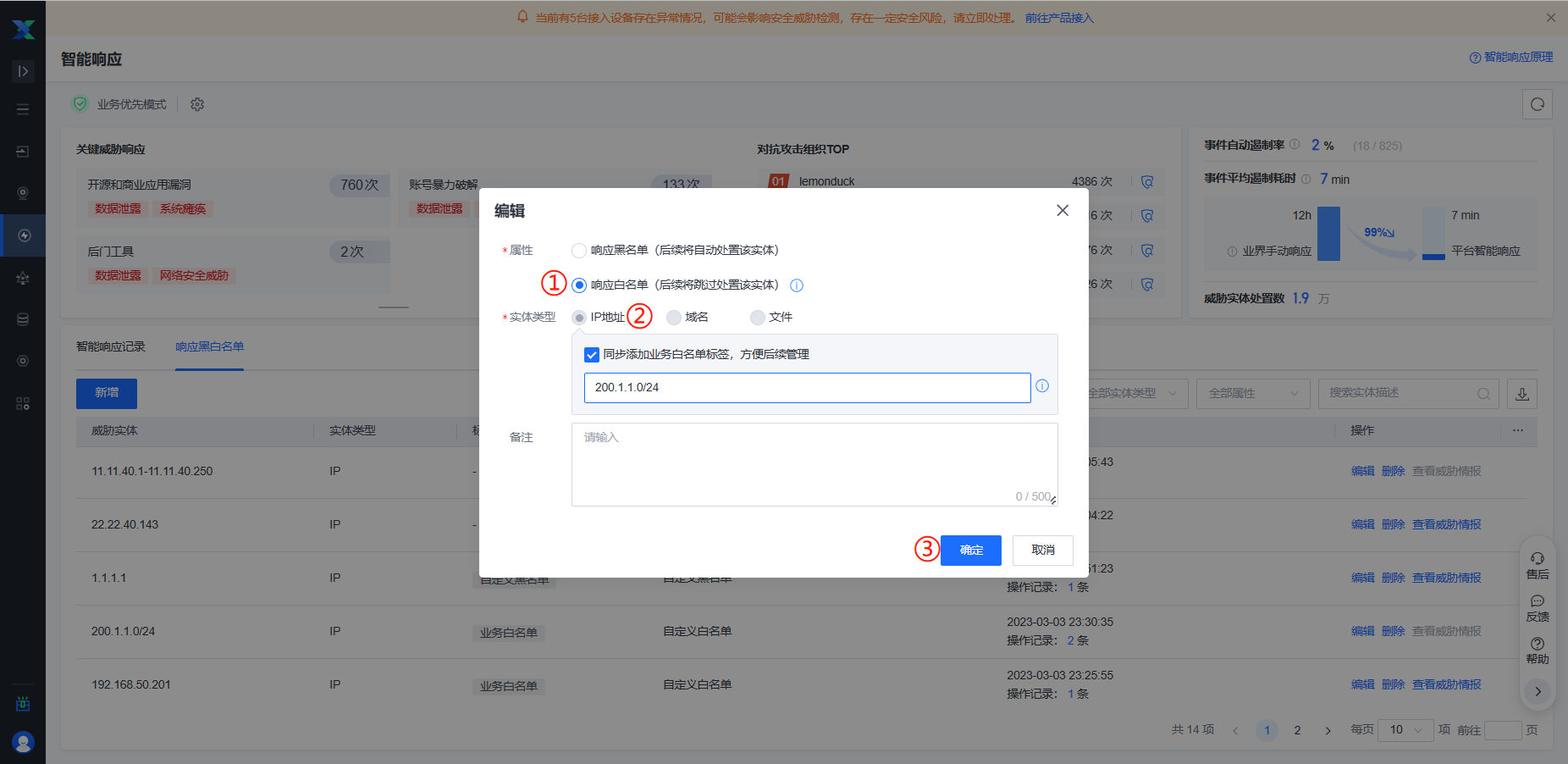

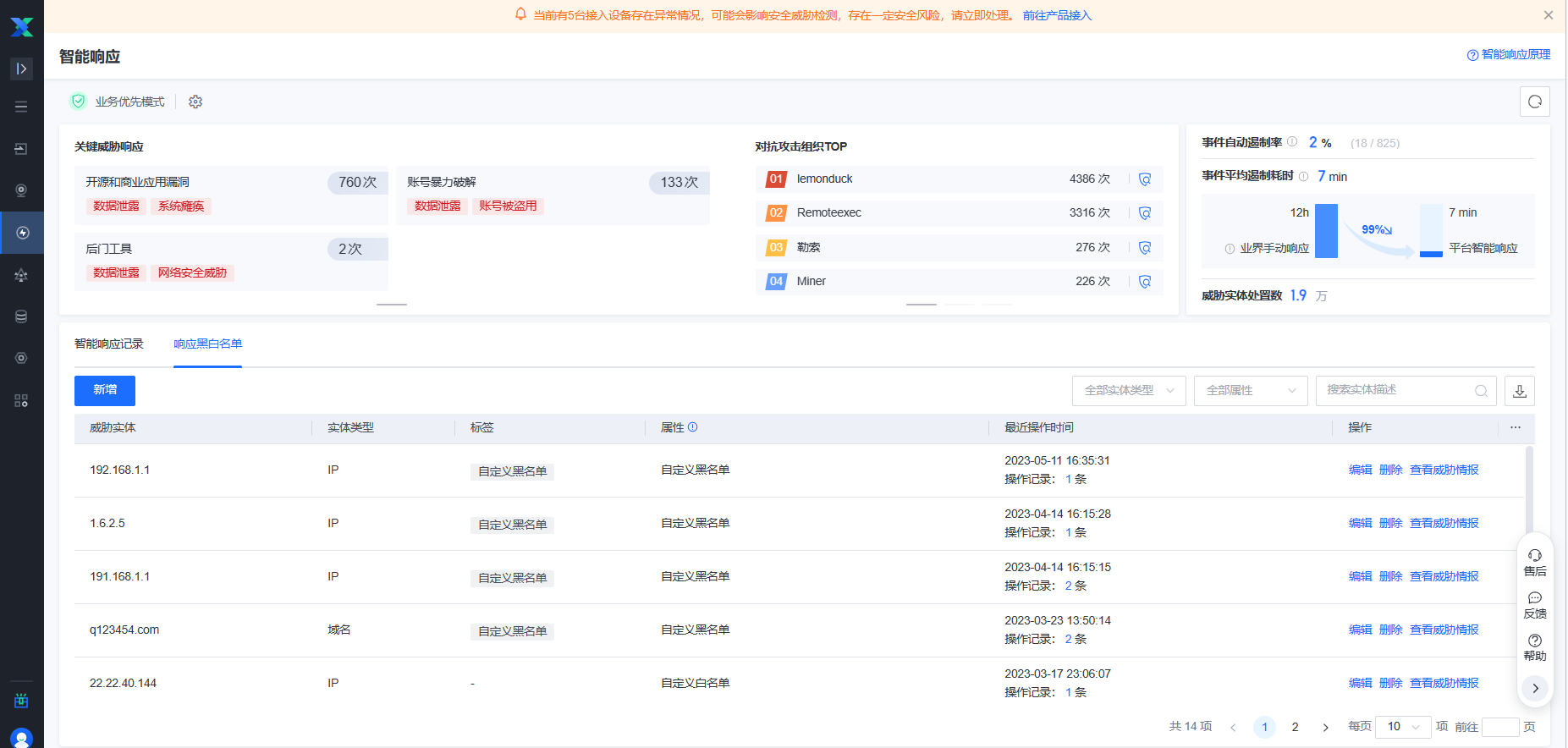

智能响应黑白名单配置

步骤一:登录XDR,选择响应->智能响应导航栏,点击自定义【响应黑名单】,点击新增

步骤二:在弹出的新窗口中选择自定义白名单。

步骤三:点击确定后续在智能响应生效的业务地址范围上对该域名将不进行自动处置,避免内网业务被影响。

智能响应使用约束与限制

- 联动设备

- IP、域名、文件MD5实体处置方式

- IP(外网、内网):支持AF、EDR封禁

- 域名:支持网侧AF封禁 + 端侧EDR拦截

- 文件:只支持EDR处置

- 白名单与黑名单

- 如果该IP、域名或文件存在于白名单中,不会下发自动处置

- 如果该该IP、域名或文件存在于黑名单中,即使能力部没有打标签,依然会下发自动处置

- 白名单优先级高于黑名单

- 智能响应为会需要处置的实体打上自动处置标签,标签逻辑如下

- 外对内:

- 外网IP情报为黑,标记源IP为自动处置

- 告警为高危且高可信,标记源IP为自动处置

- 内对外:

- 告警中,外网IP情报为黑,标记目的IP为自动处置

- dns请求域名的情报为黑,标记域名为自动处置

- 文件MD5:

- 告警中,告警类型为病毒,病毒文件情报为黑,标记文件为自动处置

- 事件中,进程或文件对应的文件情报为黑,标记为自动处置

注意事项

- 默认默认开启为监控模式;

- 如果选择仅封堵境外黑客IP,且没有查到该IP的情报信息,则默认按照全部恶意IP进行处置;

- 生效时间段最多可配置10条;