更新时间:2024-01-05

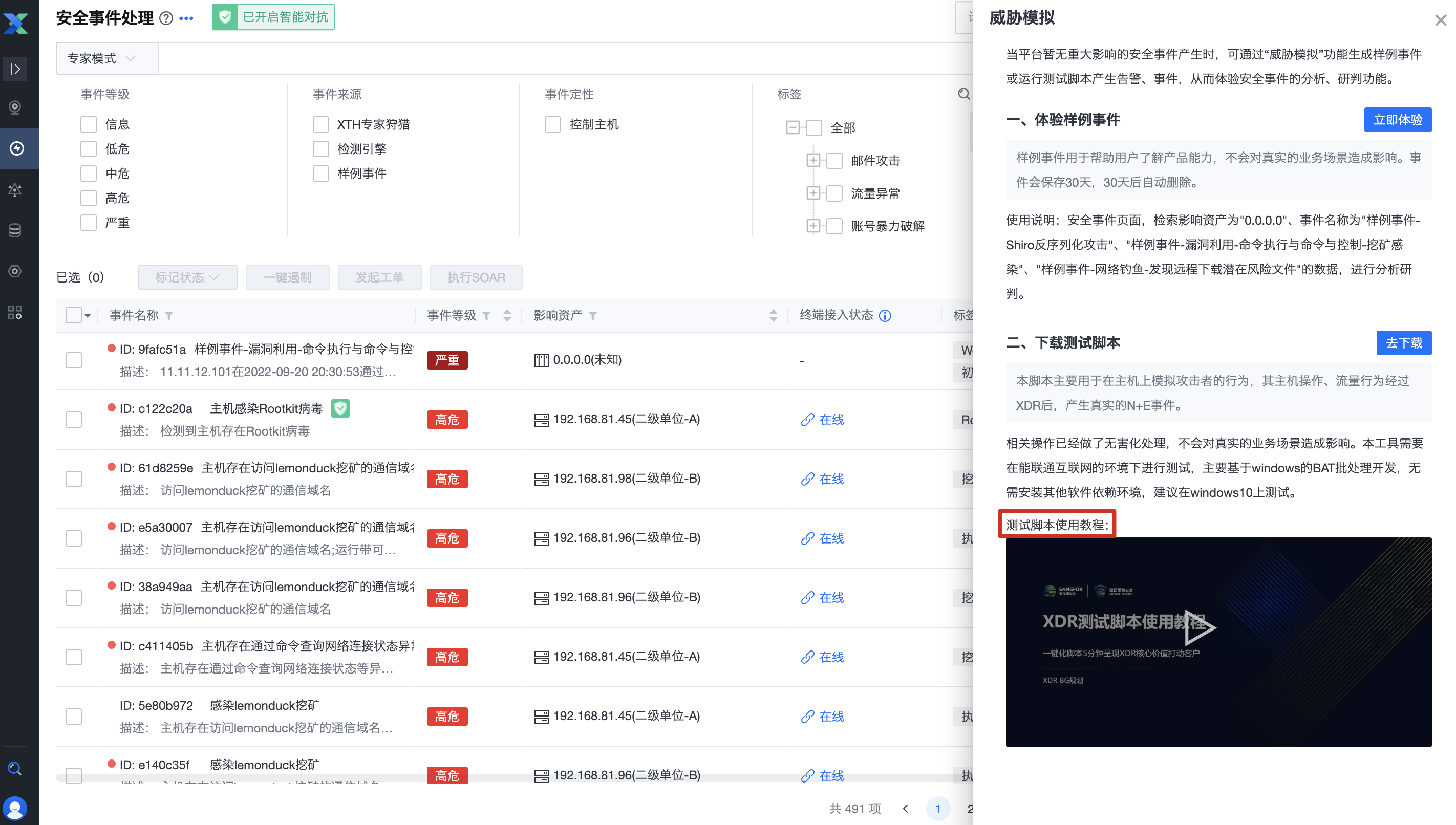

威胁模拟主要用于快速生成XDR平台内置样例事件,产生安全告警以及安全事件,体验XDR平台安全分析能力以及研判模拟。威胁模拟一共有两种模式,分为样例事件体验以及下载测试样本。

场景一:通过样例事件体验

- 平台直接生成样例安全告警、安全事件。

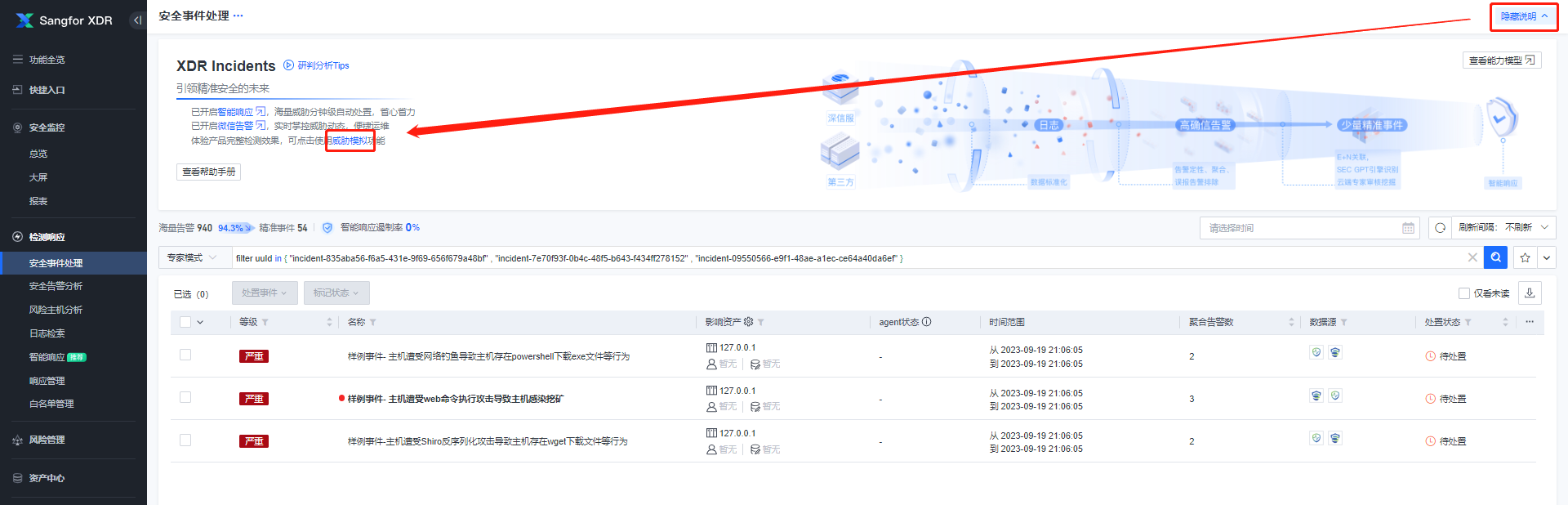

- 使用说明:点击安全事件处理->功能说明(右上角隐藏说明的位置)->威胁模拟,在弹出窗口中点击立即体验。XDR平台在几秒之内生成样例数据,事件名称以样例事件开头,比如样例事件-Shiro反序列化攻击,可以通过条件快速进行过滤展示。

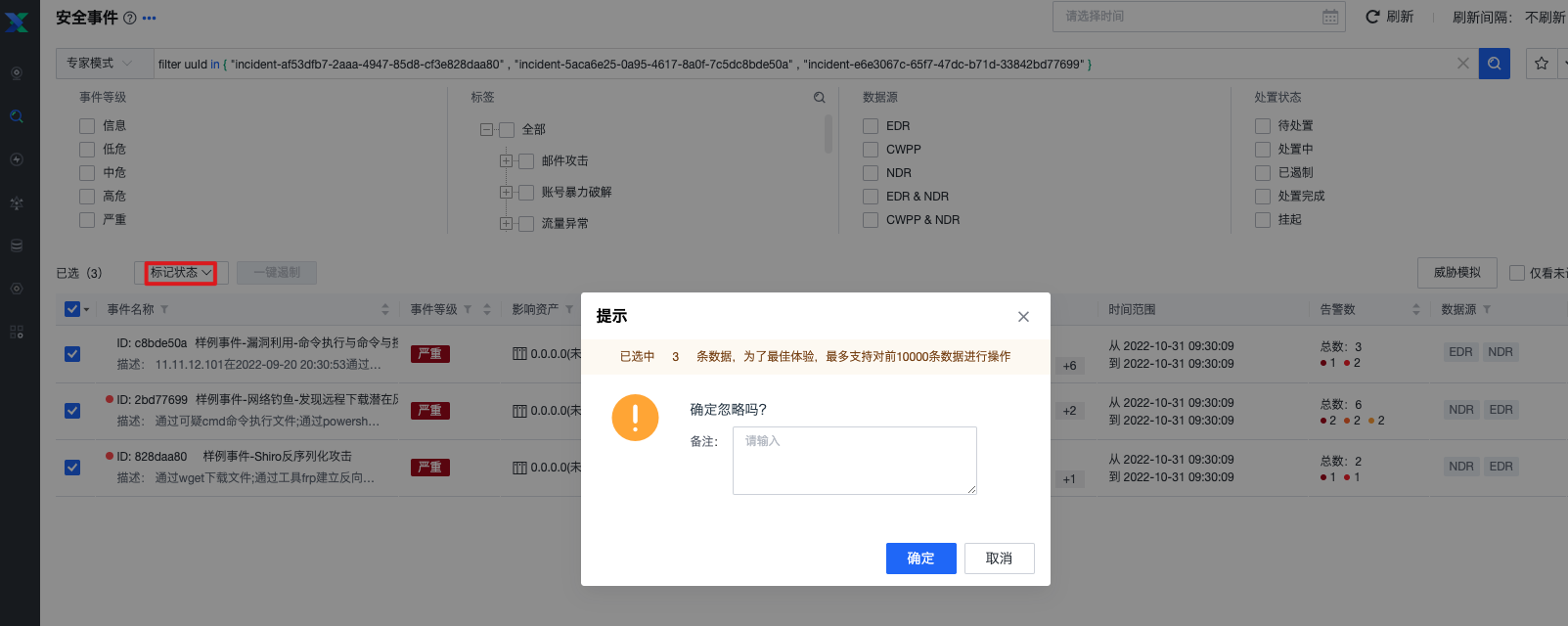

体验完成之后,可以勾选所有样例事件在标记状态中选择忽略,下次体验时重新通过上述方式生成样例事件。

场景二:通过下载测试脚本体验

- 本脚本主要用于在主机上模拟已失陷的场景,在主机上触发失陷主机恶意行为,上报至XDR之后进行关联分析,产生安全事件。

- 在威胁模拟页面下载,在深信服社区中下载对应的测试脚本 XDR_POC_Script_V1.5.zip。将下载的样本在已安装了EDR或者CWPP的agent终端(推荐Windows10)上进行执行。为了真实模拟已失陷的场景下攻击绕过场景,需要在执行脚本前进行一些EDR(CWPP不需要)初始化操作。

EDR侧配置:EDR服务端(MGR)策略中心病毒查杀设置仅上报不处置,实时防护设置仅上报不处置。

最后需要到安装agent的终端(推荐Windows10)上取消告警弹窗。

完成初始化操作之后,在安装agent的终端(推荐Windows10)上双击运行样本,详细执行过程可参考弹出窗口中的视频。