更新时间:2022-01-18

深信服设备可以为接入的VPN用户指定相应的访问权限,可以限制分支用户内网的某个IP、某个移动用户只能访问内网的特定计算机的特定服务和与第三方设备互连时设置出入站策略的服务参数。通过适当的权限设置对服务进行访问授权即可实现VPN隧道内的安全管理。

设置“内网服务权限”分为两个步骤:1、创建内网服务;2、为特定的用户指定权限。缺省状况下系统没有对VPN接入用户的访问权限做任何限制,下面例子作为说明。

当实现授权仅允许分支用户branch1的内网IP 172.16.1.200访问总部的FTP服务器192.168.1.20,其它IP发起的访问请求或对其它服务的访问请求全部拒绝,具体操作步骤如下:

-

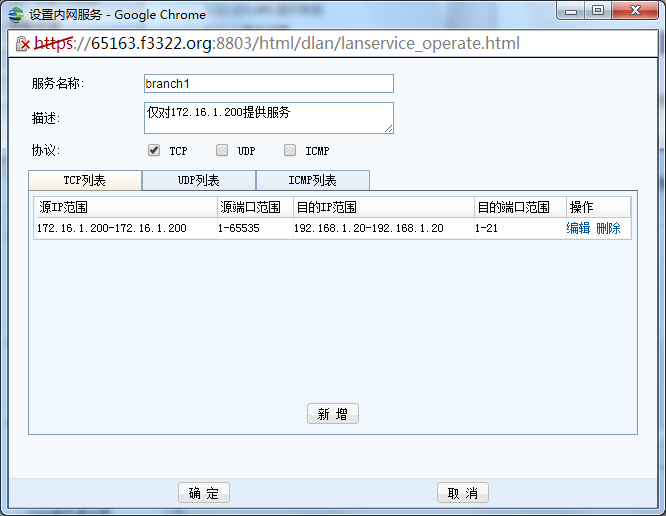

在[内网服务设置]中点击<新增>出现[设置内网服务]对话框,[服务名称]可自定义一个便于识别的名称,勾选协议类型(本例中FTP服务使用TCP协议),页面如下。

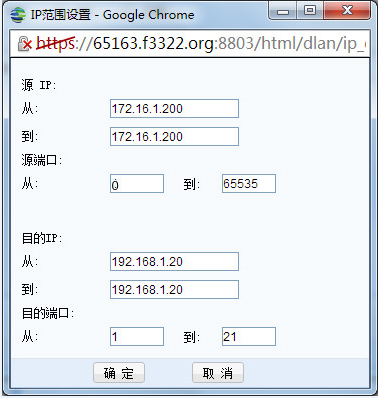

2.点击<新增>出现[IP范围设置]对话框,逐项进行设置,页面如下。

源IP:本例中应设置为分支对端的内网IP 172.16.1.200。

源端口:1-65535。

目的IP:本例中应设置为总部内网的FTP服务器IP 192.168.1.20。

目的端口:FTP的服务端口20-21。

这里的内网服务设置只是一种“定义”,定义好服务之后,需要在[用户管理]里面为用户账号分配内网权限来最终实现“VPN内网权限”的设定。内网服务设置还可应用于[第三方对接]中设置[出站策略]的[本端服务]参数和[入站策略]的[对端服务]参数,具体设置可参考[第三方对接]相关章节。

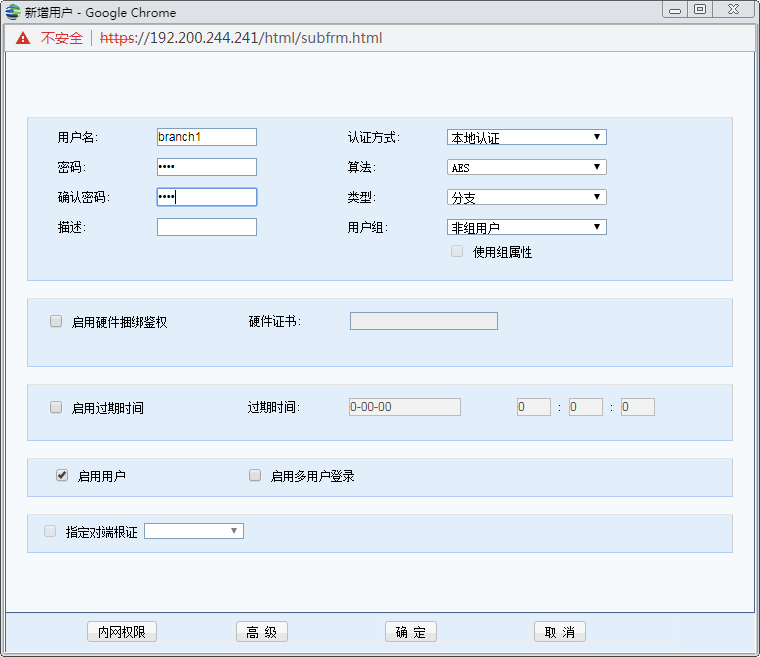

3.在[用户管理]中选择编辑用户Branch1,点击<内网权限>,页面如下。

4.在内网权限对话框中将设置好的Branch1服务右移到服务列表中,设置为允许,因为本例中仅允许该服务,故将缺省动作设置为[缺省拒绝],页面如下。

-

完成以上三步设置后,即实现仅允许分支用户branch1的内网IP172.16.1.200访问总部的FTP服务器192.168.1.20,分支Branch1内网的其它IP发起的访问请求都会被拒绝。

:

:

这样设置完成后,总部其他电脑去访问分支Branch1也一样会访问不到。因为总部其他电脑发起访问分支的请求,分支电脑回应该请求时,因分支电脑发回的数据包里目标IP不是192.168.1.20这台服务器,也会被内网权限给拦掉。