更新时间:2022-01-10

案例背景

某客户网络拓扑如下图所示,总部出口处部署了防火墙,内网接三层交换机,三层交换机下面划分了内部员工区域和服务器区域,且单臂模式部署了 SANGFOR 的 VPN 设备实现与分公司的 VPN 互连。客户的分公司路由模式部署了 SSL 设备,实现代理分公司的内部员工上网,并与总部的 SSL 设备进行 VPN 互连,实现相互的访问。

配置步骤

总部防火墙上的配置:

由于 VPN 设备接在内网,且该设备做 VPN 连接时是以总部部署,所以需要在前置防火墙上做 TCP/UDP 的 4009(默认端口)端口映射。

由于总部内网网段跨三层环境,所以需要在前置防火墙上配置系统路由,到172.16.1.0/16 网段,其下一跳为 172.16.3.1。

各个厂家设置方法有所不同,以上配置此处不截图说明。

总部三层交换机上的配置:

添加到分支网段 192.168.1.0/24 网段的路由,其下一跳为 172.16.4.100,将数据交由VPN 设备进行封装处理。由于各个厂家设置方法有所不同,此处不截图说明。

总部 SSL 设备上的配置:

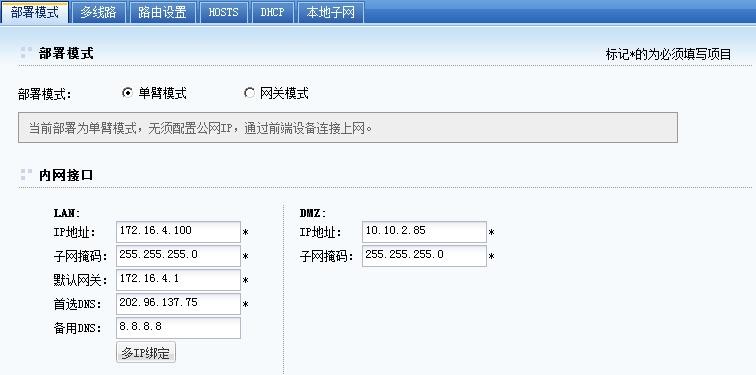

第一步:单臂模式部署设备。进入『系统设置』→『网络配置』,选择设备工作模式为单臂模式,配置 LAN 口 IP 地址、子网掩码、网关,并配置正确的 DNS,点击确定,界面如下:

第二步:配置WEBAGENT,进入『IPSEC VPN 设置』→『基本设置』,设置好主 webagent信息,MTU 和最小压缩值默认即可,监听端口采用默认值,本案例配置界面如下:

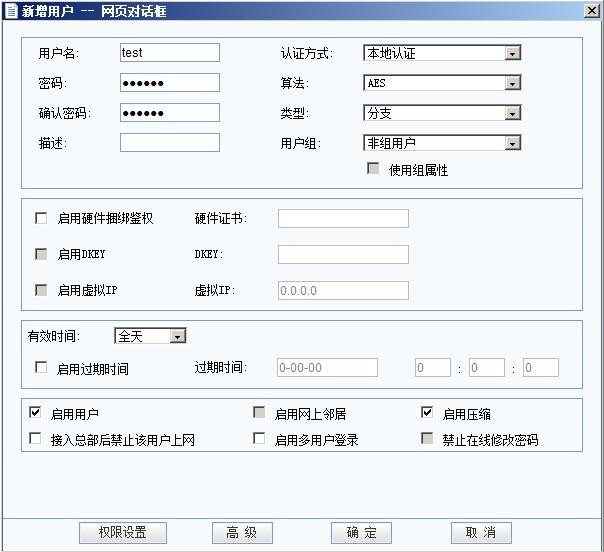

第三步:为分支建一个 VPN 账号,进入『IPSEC VPN 设置』→『用户管理』,新增一个 VPN 账号,选择类型为分支,配置界面如下:

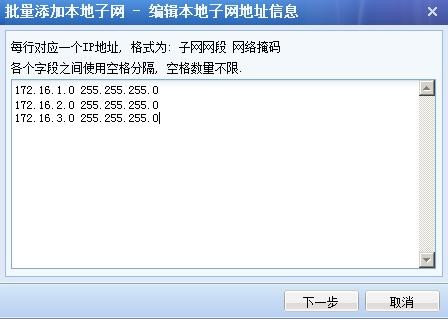

第四步:新增本地子网,宣告总部需要进行 VPN 互连的网段,进入『系统设置』→『网路配置』→『本地子网』,新增总部需要进行 VPN 互连的网段,配置界面如下:

以上步骤结束,总部配置完成。

分支 SSL 设备的配置:

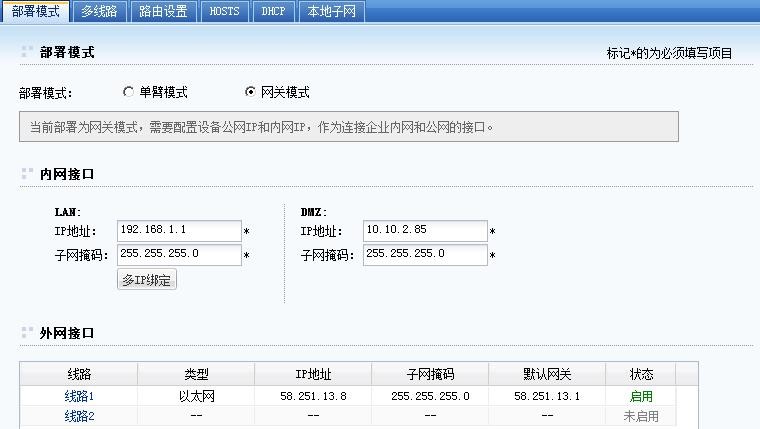

第一步:网关模式部署设置。进入『系统设置』→『网络配置』,选择设备工作模式为网关模式,设置好 LAN 口和 WAN 口地址,DNS 等信息,点击确定,界面如下:

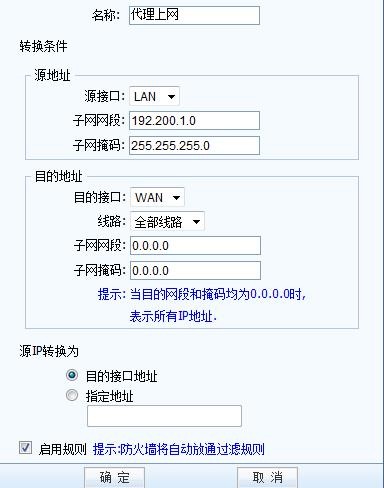

第二步:设置代理上网,进入『防火墙设置』→『NAT 设置』→『代理上网设置』,新增一条规则,定义规则名称,选择内网接口,并设置好子网网段和子网掩码,点击确定,界面如下:

第三步:建立 VPN 连接,进入『IPSEC VPN 设置』→『连接管理』,新建一个连接, 填写总部设置的 WEBAGNET,总部建的 VPN 账号,界面如下:

以上配置结束后,完成总部与分支 VPN 连接的所有步骤。可以通过运行状态查看IPSEC VPN 的连接情况。

注意: 两台设备做 VPN 互联时,必须保证至少有一台设备的 VPN 连接端口在公网上能通。