更新时间:2022-01-06

开启了用户认证,则认证区域的所有计算机上网前,都必须经过用户认证,以识别上网计算机的身份。[认证策略]决定了某个IP/网段/MAC地址上计算机的认证方式。通过[认证策略]设置内网用户的认证方式,以及新用户添加的策略。

管理员可以对所有的认证策略进行删除操作、批量编辑、启用和禁用、导入、上移/下移等操作,也能进行过滤选择。

表1.认证策略界面说明

| 字段名称 | 说明 |

| 新增策略 | 认证策略列表页面,可点击新增一条新的认证策略。 |

| 删除策略 | 认证策略列表页面,可点击删除相应的策略。 |

| 编辑/批量编辑 | 在认证策略列表页面,勾选需要编辑的认证策略,点击认证策略名称,设备会弹出认证策略的编辑页面,修改选中策略的相关信息。 批量编辑:勾选多个自定义的认证策略,可编辑策略的适用对象,其他信息不可以修改。 |

| 导入 | 支持认证策略的导入,点击导入,选中需要导入的认证策略文件,即可进行导入。 |

| 启用/禁用 | 选中已禁用的策略,点击启用,该策略即可生效,选中已启用的策略,点击禁用,该策略会失效。 |

| 上移/下移 | 由于策略是自上而下进行匹配,所以可以选中相应的策略,点击上移或者下移,或自定义移动,来进行优先匹配策略。 |

认证策略是从上往下逐条匹配的,可以通过页面上的移动按钮来调整认证策略优先级。通过认证策略可以为不同的网段配置不同的认证方式。

认证方式

设备的认证方式有以下几种:

1.不需要认证;

2.密码认证(包括本地密码认证和外部服务器认证);

3.单点登录;以上几种认证方式是由[认证策略]设置决定的,其中单点登录还需要在认证选项中进行设置。

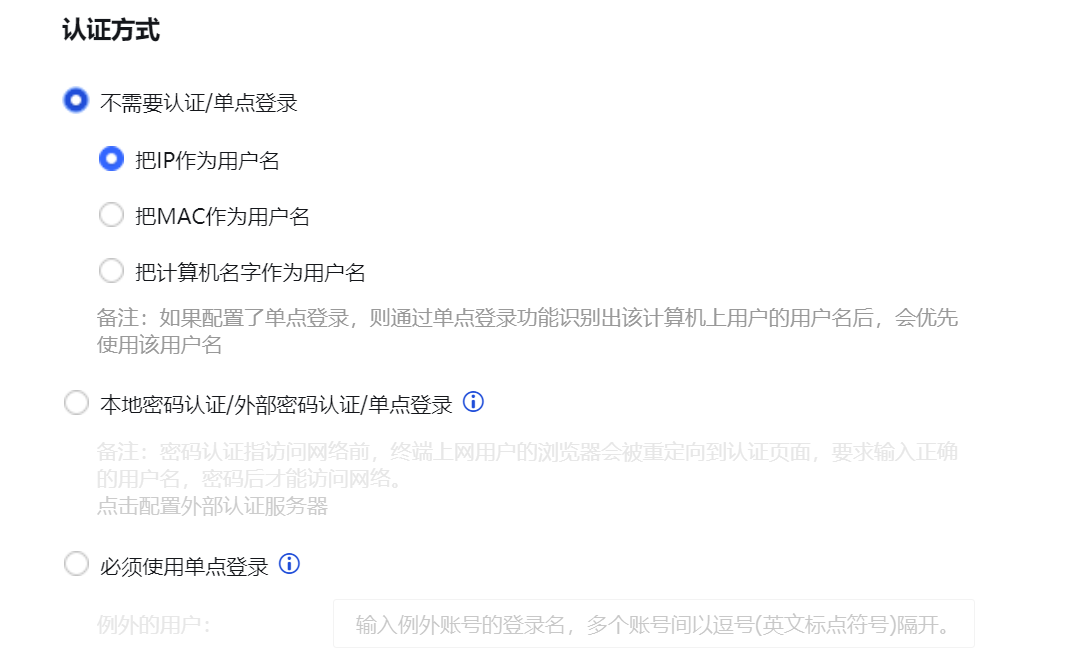

[认证策略]的认证方式有三种选择:不需要认证/单点登录、本地密码认证/外部密码认证/单点登录、必须使用单点登录。

这三种认证方式中都包含有单点登录的认证方式,如果在[认证选项]中配置了单点登录,则通过单点登录功能识别出某计算机上用户的用户名后,会优先使用该用户名上网。

1.不需要认证/单点登录

选择此种认证方式:如果[认证选项]中配置了单点登录,则通过单点登录功能识别出某计算机上用户的用户名后,会优先使用该用户名上网。

没有单点登录认证的情况下,设备根据数据包的源IP地址、源MAC地址、上网计算机的计算机名来识别用户。不需要认证的识别方式,优点是用户上网前浏览器中不会弹出认证框,要求输入用户名,密码才能上网。因此上网用户不会感知到设备的存在。

创建不需要认证的用户是方式:

在[认证策略]中设置不需要认证,创建用户时将用户和IP/MAC地址进行双向绑定,因为双向绑定时IP/MAC和用户是一对一的关系,此时可以根据IP/MAC识别到对应的用户。(注意[认证策略]中设置的IP/MAC范围需要包含绑定的IP/MAC)。

在[认证策略]中设置不需要认证,并以IP地址或者MAC地址或者计算机名作为用户名。内网用户认证时则根据IP地址或者MAC地址或者计算机名,匹配到对应的用户名。

2.本地密码认证/外部密码认证/单点登录

开启了用户认证,并选择此种认证方式:

没有单点登录认证或者单点登录不成功的情况下,用户上网时的认证流程如下。

1.浏览器会被重定向到用户名,密码输入页面,要求用户输入正确的用户名密码后才能上网。假设输入的用户名为:test,密码为:password。

2.系统尝试从本地用户中查找是否有test这个用户,如果存在该用户,并且该用户具有本地密码(也就是用户属性中,勾选了“本地密码”),则检查该用户的本地密码是否为password,如果密码正确,则认证成功,否则,认证失败。

3.如果本地用户不存在test用户,或者虽然存在该用户,但该用户并没有设定本地密码。则系统会尝试到外部认证服务器上去检查用户名,密码是否正确。如果用户名密码正确,则认证成功,否则,认证失败。

认证的顺序是先本地认证,再外部认证。

3.必须使用单点登录

勾选此项时,强制要求策略中指定的地址范围必须使用单点登录才能通过上网认证。

1.对指定的网段设置认证策略为:必须使用单点登录

2.在[认证选项]中,开启单点登录,如果是域单点登录的话还需要在域服务器上进行设置。

3.通过设置[例外的用户],排除一部分用户无需使用单点登录认证,通过手动输入用户名,密码的方式完成上网认证。

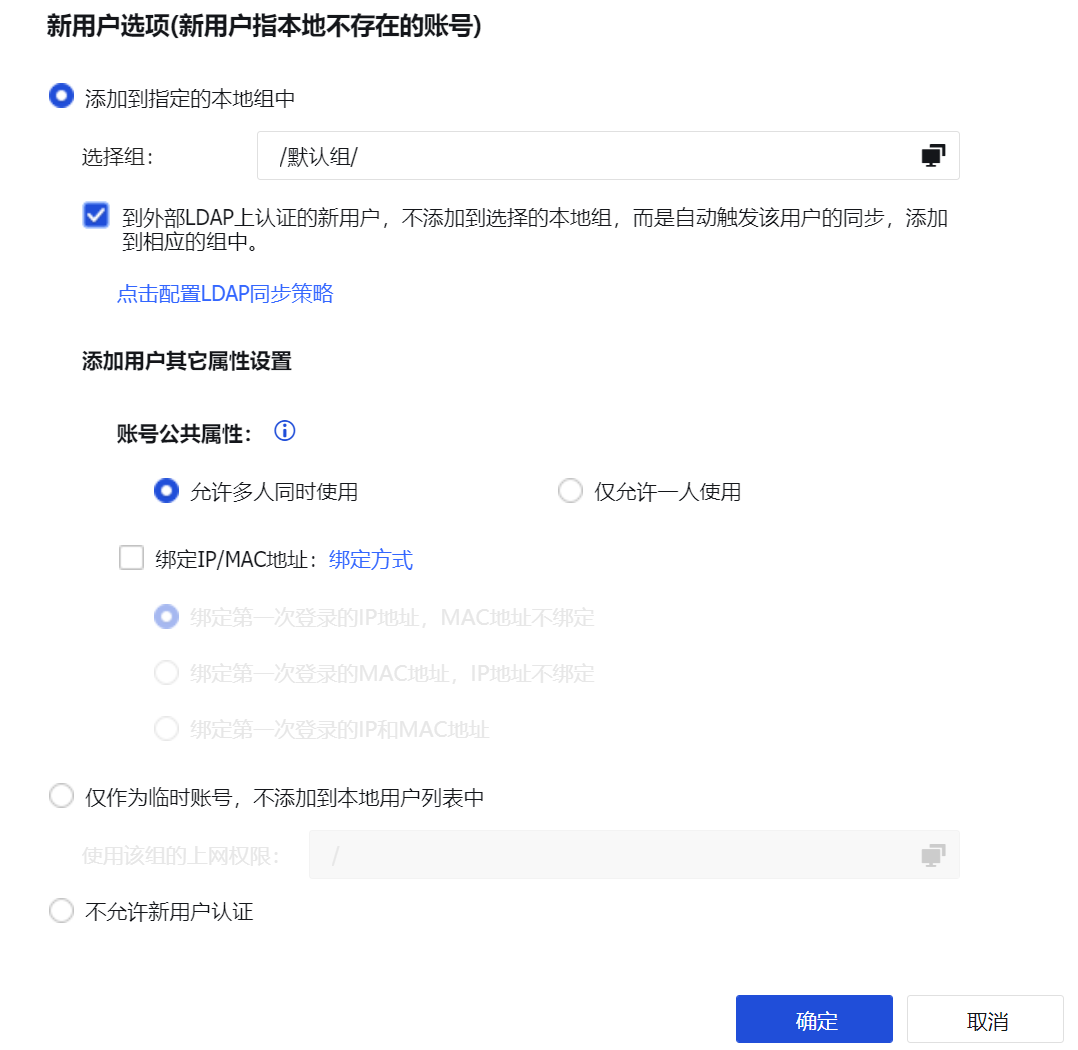

新用户处理方式

新用户是指设备中不存在的用户。对于这些新用户,设备会以IP或MAC地址匹配到[认证策略],根据[认证策略/新用户选项]判断是否自动添加新用户。

通过设备认证的用户可以自动添加。包括:[认证策略]选择不需要认证,新用户选择以IP地址作为用户名或者以MAC地址作为用户名或者以计算机名作为用户名;单点登录用户;外部密码认证用户。

根据需要管理员可以设置三种新用户处理方式:添加到指定的本地组中、仅作为临时账号,不添加到本地用户列表中、不允许新用户认证。

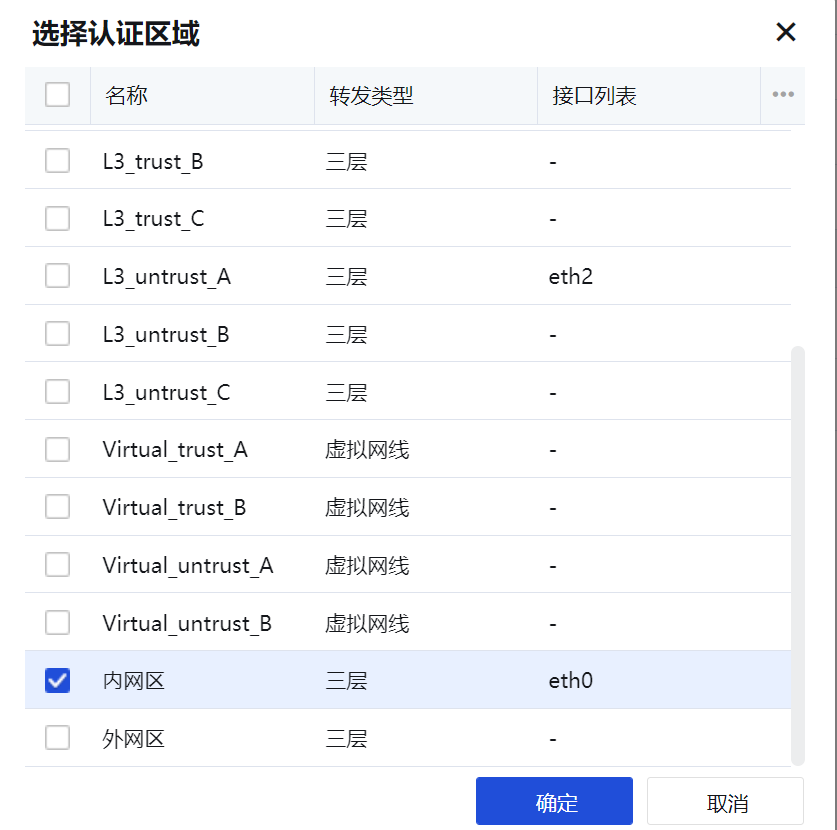

选择认证区域

在设置认证策略前,首选需要设置针对哪些区域开启认证。

1.勾选[开启用户认证]按钮;

2.选择需要认证的区域。

点击<确定>,即完成认证区域的选择。

一般情况下,选择内网口所在的区域作为认证区域即可。定义区域的时候也按内网口,外网口区域定义。例如ETH2口为WAN口,ETH1口为非WAN口。那么就可以定义ETH2口为外网区,ETH1口为内网区。

认证策略配置案例1

设置工程部192.168.1.0/255.255.255.0网段的计算机结合LDAP服务器做第三方密码认证,新用户自动添加到“/工程师”组,同时用户名要和IP绑定做双向绑定,即用户名要和IP一一对应。内网其他网段的用户不需要认证,以IP作为用户名,新用户自动添加到“/默认组”。(此例中以外部服务器LDAP为例,其他类型的外部认证服务器设置步骤类似)

1.设置[外部认证服务器],设置LDAP认证服务器。

2.设置[用户认证/认证策略],点击<新增>,弹出[认证策略]窗口。名称:填写认证策略的名称,必填项,描述:填写对策略的描述,补充说明,可选项。

策略适用IP/MAC范围:填写IP、IP段或者MAC地址,这里填写的地址是匹配条件,当未通过认证的用户通过设备上网时,设备会根据数据包的IP或MAC匹配用户对应的[认证策略]。此例中需要设置:192.168.1.0/255.255.255.0。

3.设置[认证策略/认证方式],用于设置匹配条件的用户采用何种认证方式。

[认证策略]的认证方式有三种选择:不需要认证/单点登录、本地密码认证/外部密码认证/单点登录、必须使用单点登录(三种认证方式的说明请参见本章概述部分)。

本例中需要做第三方服务器密码认证,勾选[本地密码认证/外部密码认证/单点登录]。

4.设置[认证策略/新用户选项],设置对新用户的处理方式。

勾选[添加到指定的本地组中]:表示用户可以自动添加到设备的用户列表中,在[选择组]:中选择新加用户需要加入的用户组,用户将自动添加到此组中。此例中将第三方认证自动添加的用户加到/工程师组,所以此处选择“/工程师”。

勾选[到外部LDAP上认证的新用户,不添加到选择的本地组,而是自动触发该用户的同步,添加到相应的组中]:此项勾选表示用户如果是LDAP第三方认证或者是单点登录的用户,并且设备上设置了相关的LDAP同步策略,那么此时会根据LDAP同步的策略将用户同步过来,并且加入相应的组中,上一步[选择组]:则不生效了。

[添加用户其他属性设置]包括账号公共属性和绑定IP/MAC地址。

账号公共属性:可以选择允许多人同时使用和仅允许一人使用,此选择对认证用户有效,对不需要认证的用户无效。

绑定IP/MAC地址:分两种绑定方式:单向绑定和双向绑定。

单向绑定:用户只能使用指定的地址认证,但其它用户也允许使用该地址进行认证。

双向绑定:用户只能使用指定的地址认证,并且指定的地址仅供该用户使用。

此例中需要选择双向绑定的绑定方式,并且勾选第一项[绑定第一次登录的IP地址,MAC地址不绑定]。

勾选[仅作为临时账号,不添加到本地用户列表中]表示新用户不添加到用户列表,仅以临时用户的权限进行上网,在[使用该组的上网权限]:中选择某个组,则临时用户以选择的指定组的权限进行上网。

勾选[不允许新用户上网],则不允许添加新用户,不在用户列表中的用户认证不通过,不允许上网,只能使用[用户认证/认证选项/其他认证选项]中设置未通过认证用户权限。

5.设置其他网段用户的认证策略,内网其他网段的用户不需要认证,以IP作为用户名,新用户自动添加到“/默认组”。编辑[认证策略]中的[默认策略],认证方式:勾选[不需要认证/单点登录]中的[以IP作为用户名]。

新用户选项:勾选[添加到指定的本地组中],并选择“/默认组/”。

认证策略是从上往下匹配的,所以本例中设置的两条认证策略,设置顺序如下图所示。

认证策略配置案例2

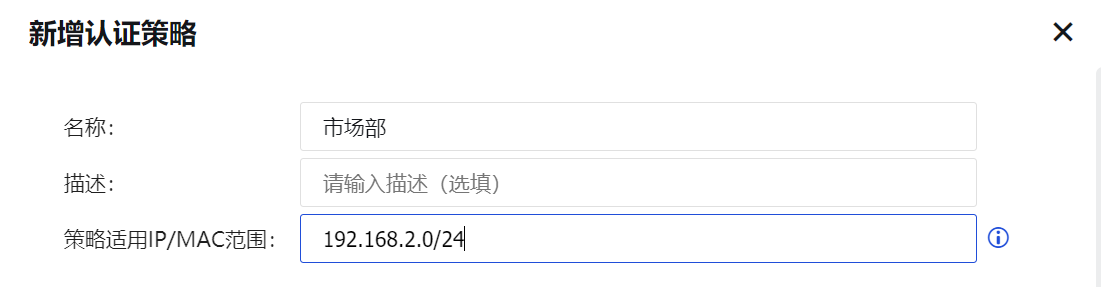

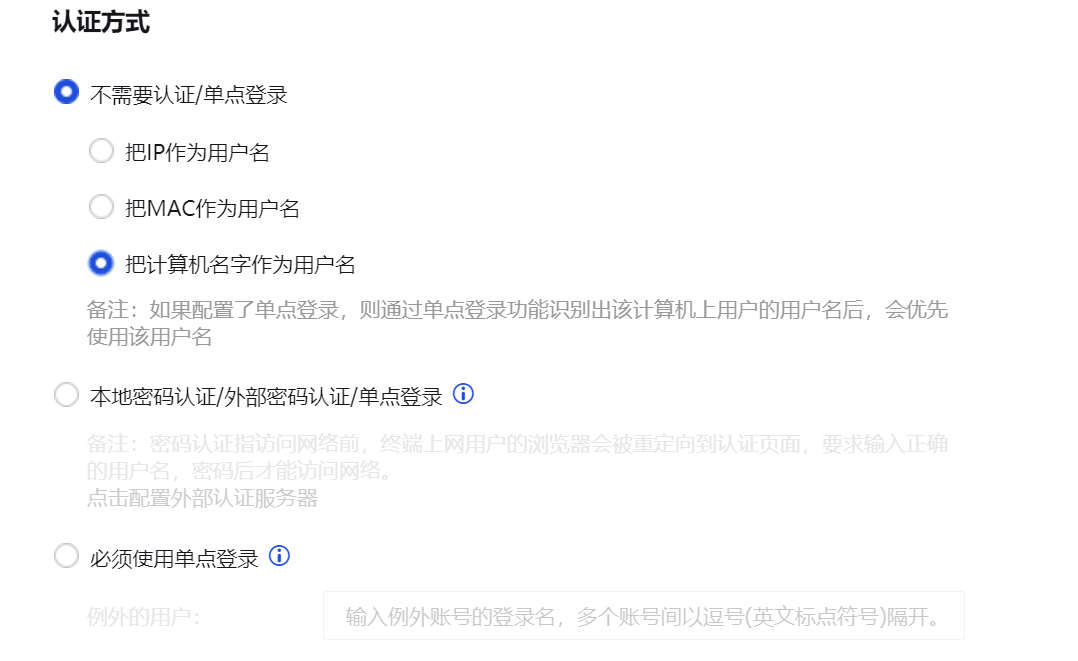

内网IP范围为192.168.2.1-192.168.2.255的计算机,自动以新用户添加,认证方式是不需要认证,以计算机名作为用户名并双向绑定MAC地址,新用户自动添加到“/市场部门”组。

1.在[用户认证/认证选项/跨三层MAC识别]中设置SNMP跨三层获取MAC的选项。

2.在[认证策略]窗口中,点击<新增>按钮。进入[认证策略]的新增窗口。填写上名称描述。

3.[认证方式]选择[不需要认证/单点登录],勾选[把计算机名字作为用户名]。

4.[新用户选项]中,勾选[添加到指定的本地组中]并选择用户组“/市场部门/”。

勾选[绑定IP/MAC地址]和[绑定第一次登录的MAC地址,IP不绑定],此例中因为内网是跨三层的,所以需要通过SNMP协议从交换机上获取到MAC地址,在[用户认证/认证选项/跨三层MAC识别]中设置。

5.点击<确定>按钮,完成策略编辑。

设备是通过 NETBIOS协议来获取上网计算机的计算机名,可能会出现获取不到计算机名的情况,遇到这种情况请查看一下几点:计算机上是否开启了NETBIOS协议;计算机上是否配置了多IP;计算机上是否有防火墙过滤了NETBIOS协议;网络路径中是否有设备做了NETBIOS协议的过滤。如果获取不到计算机名,则系统会把该计算机当成临时用户,用户名为:Unknown。Computer,且只会在在线用户列表中查看到,不会加到指定的本地组中。

如果上网用户的计算机到设备间,穿越了一台/多台三层交换设备,则因为上网用户的计算机源MAC地址已经被改变,因此无法获取到真正的源MAC地址,此种情况下,可以有以下方式识别出真正的源MAC地址。方法:通过SNMP协议,获取离上网计算机最近的三层交换机(也就是上网计算机指向的网关设备)的ARP表,以获得某个IP地址上真正的源MAC地址。

认证策略配置案例3

内网网段192.168.3.0/255.255.255.0的计算机使用AD域单点登录进行认证,即用户在登录系统通过AD域认证时,同时通过设备的认证,AD域中的用户可以同步到设备上。要求如果这个网段的计算机单点登录失败或者是没有登录域的时候,以IP地址做用户名,不需要认证上网,并自动添加“/默认组”。

1.设置[外部认证服务器]和[LDAP自动同步]。

2.在[认证策略]窗口中,点击<新增>按钮。进入[认证策略]的新增窗口。填写上名称描述。

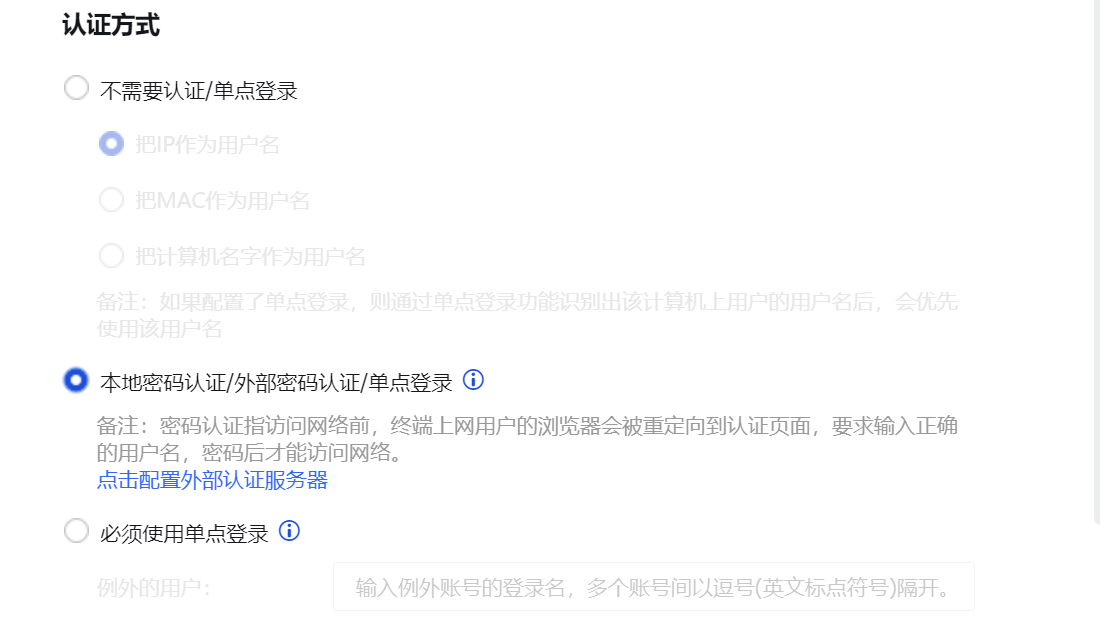

3.认证方式选择[不需要认证/单点登录],勾选[把IP作为用户名]。

4.[新用户选项]中,勾选[添加到指定的本地组中]:并选择用户组“/默认组/”,此时未做单点登录的用户会添加到默认组,使用默认组的上网策略。

勾选[到外部LDAP上认证的新用户,不添加到选择的本地组,而是自动触发该用户的同步,添加到相应的组中],使域单点登录的用户添加到同步规则中设置的组。

注意此处不能设置[绑定IP/MAC地址]:进行双向绑定,因为未做单点登录的用户自动添加新用户并双向绑定IP/MAC后,此IP/MAC只能给此用户使用,不能再使用单点登录认证了。设置单向绑定没有问题。

5.点击<确定>按钮,完成策略编辑。