更新时间:2022-01-06

服务器对外发布场景主要是内网有服务器提供给公网访问,需要AF部署在服务器区域网络前,对服务器进行安全防护,抵御来自公网的威胁。

需求背景

某企业将内网服务器192.168.1.3提供80端口的web服务提供给公网访问。出口路由器已经做好到该服务器80端口的目的地址转换,AF已经虚拟网线部署在服务器区域网络前,eth2口接核心交换机,eth3口接服务器区域交换机,AF虚拟网线模式的基本网络配置已经完成,现需要只允许访问服务器80端口的HTTP应用才能通过AF,并针对服务器进行业务防护,保护服务器不被攻击,同时在访问服务器管理页面http://192.168.1.3/DVWA/login.php 时需要进行二次认证,最后不允许美国地区IP来访问到服务器。

需求分析

针对这些需求,需要用应用控制策略来限制访问的服务和应用,用安全防护策略进行业务防护,使用默认模板即可,访问服务器管理页面进行二次认证可以配置服务器访问认证,最后通过地域访问控制来拒绝美国地区IP访问服务器。

配置步骤

1.定义区域,进入[网络/区域],新增两个区域,如[服务器区]选择eth3,[外网区]选择eth2,如下图所示。

2.配置应用控制策略,进入[策略/访问控制/应用控制策略/策略配置],新增应用控制策略,服务选择http,应用选择访问网站,具体配置如下图所示。

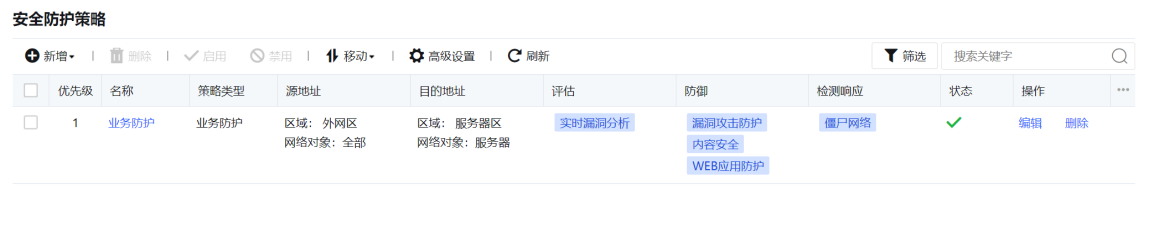

3.配置安全防护策略。进入[策略/安全策略/安全防护策略]新增业务防护策略,都选择业务防护场景中的默认模板,如下图所示。

4.配置服务器访问认证。进入[策略/安全策略/服务器访问认证],填写服务器内网IP和网站管理URL以及邮箱认证相关信息,如下图所示。

5.配置地域访问控制。进入[策略/访问控制/地域访问控制]新增拒绝美国地区的访问,如下图所示。

效果预览

1.公网用户通过网页访问 http://出口路由器IP 可以直接访问内网服务器,如下图所示。

2.从公网进行攻击测试,攻击不成功,查看[监控/日志/安全日志]有拒绝的信息,如下图所示。

3.从公网访问服务器管理后台,弹出需要邮箱认证的页面,如下图所示。

4.在[策略/访问控制/地域访问控制]中点击<已拒绝的IP列表>查看有访问行为但被拒绝访问的美国IP。