更新时间:2024-12-26

场景介绍

在使用深信服aTrust的沙箱(UEM)能力的同时需要XDLP组件实现文件在沙箱内及审批出来到沙箱外后进行外发的全过程数据流转态势,并可结合分析中心进行预警强化防泄密的能力,快速帮助管理员定位和追踪泄密事件。通常UEM主要分为以下两种类型:

1、业务沙箱:将数据隔离在独立的空间,该空间一般不允许联网,数据不允许复制出来,只允许数据继续流转到业务系统,此时最关注的是审批出来的数据是否存在滥用、外发问题。

2、上网沙箱:本地电脑一般不允许联网,只允许用户通过上网沙箱去上网,避免电脑中毒,减少外发通路,此时关注的是数据能不能复制到上网沙箱,复制到上网沙箱后如何使用的,允不允许外发等。

前置要求

1、aTrust版本需要2.4.10及以上才支持,建议服务端和客户端都使用2.5.10版本。

2、若开启UEM的文件加密能力,则360zip、bandizip、izarc三款压缩软件不支持在沙箱环境内跟踪,建议沙箱内禁止这三款软件的使用。

3、终端已部署安装XDLP组件且组件状态正常(组件运行状态查看方式<点击跳转>)

4、控制台已配置终端泄密审计策略(终端泄密审计配置<点击跳转>)

配置&效果

1. 沙箱内敏感文件流转态势感知

1)登录云图,进入云安全访问服务平台。进入【策略】-【数据防泄密】-【终端泄密审计】,确保审计策略已正常配置。

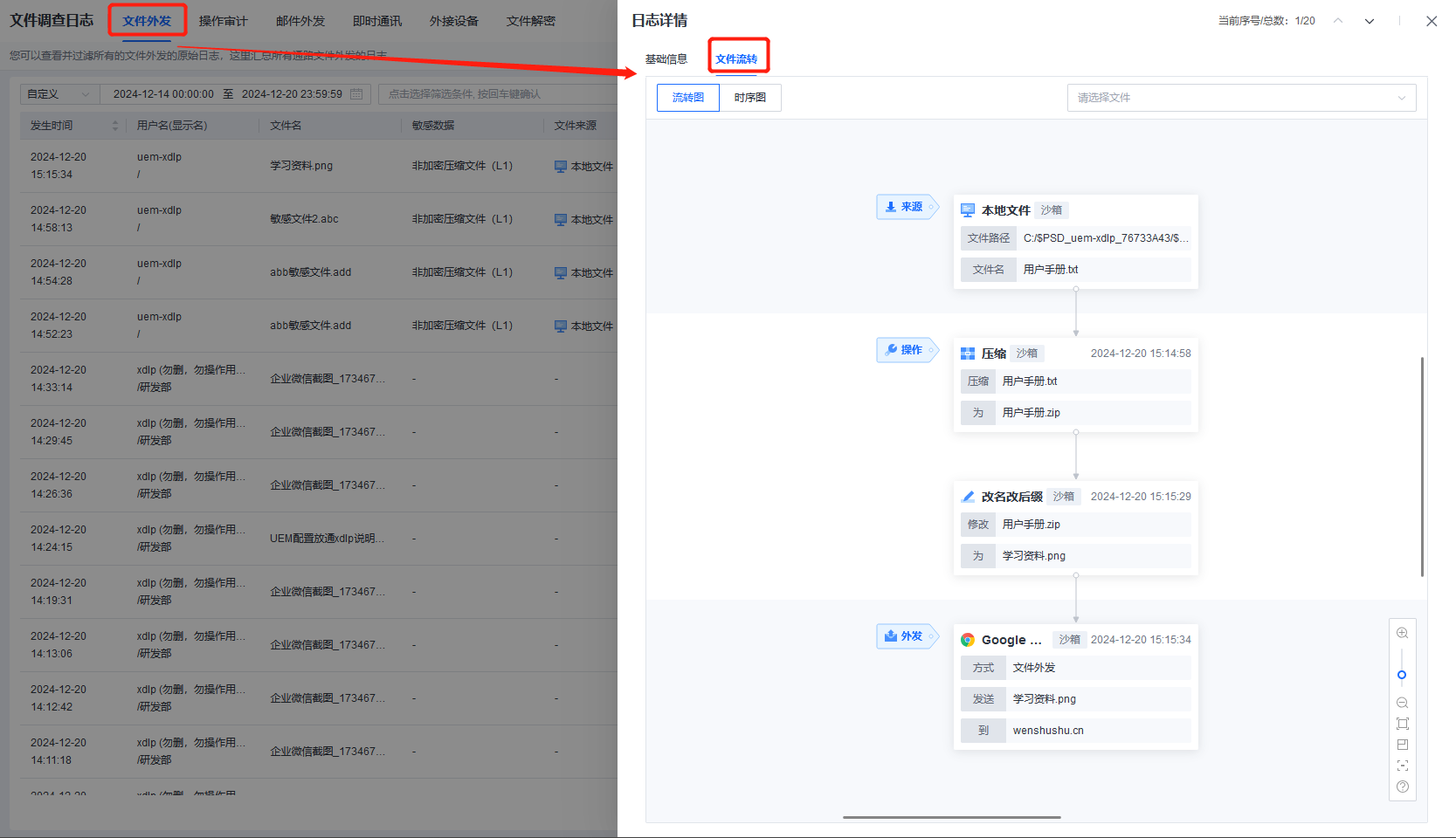

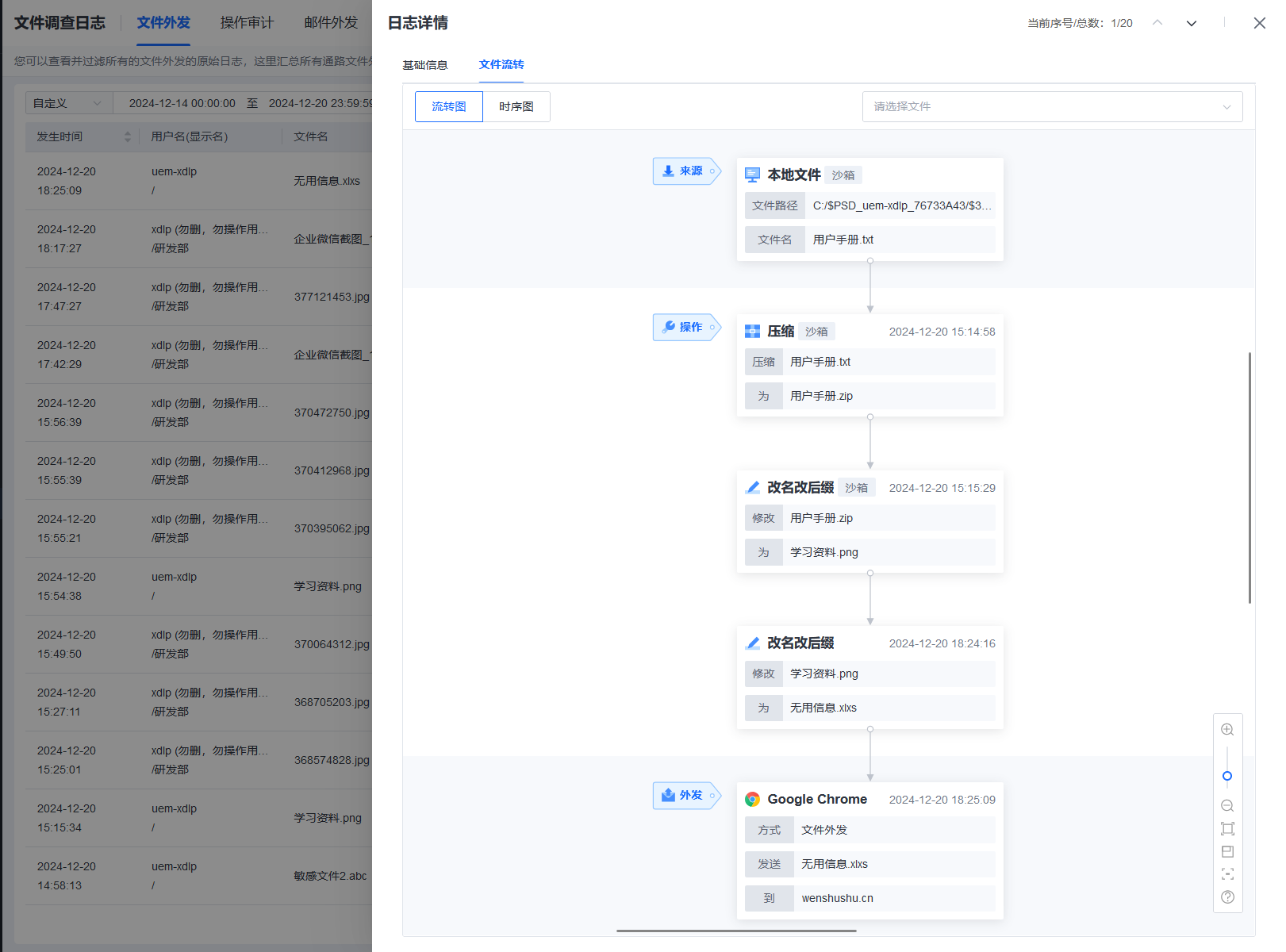

2)【上网沙箱场景】终端PC在沙箱内对敏感文件(以图例“机密文件.txt”)进行修改文件名称为“用户手册.txt”,随后压缩并修改文件和后缀为“学习材料.png”,最后通过Chrome浏览器文叔叔进行外发。

3)在云安全访问服务平台,进入【日志】-【数据防泄密】-【文件调查日志】-【文件外发】-【文件流转】可查看到对应文件态势图(并详细展示用户对文件的具体操作行为,态势图中也会有沙箱的标签)

2. 沙箱内敏感文件外发阻断

1)登录云图,进入云安全访问服务平台。进入【策略】-【数据防泄密】-【终端泄密审计】,确保审计策略已正常配置。

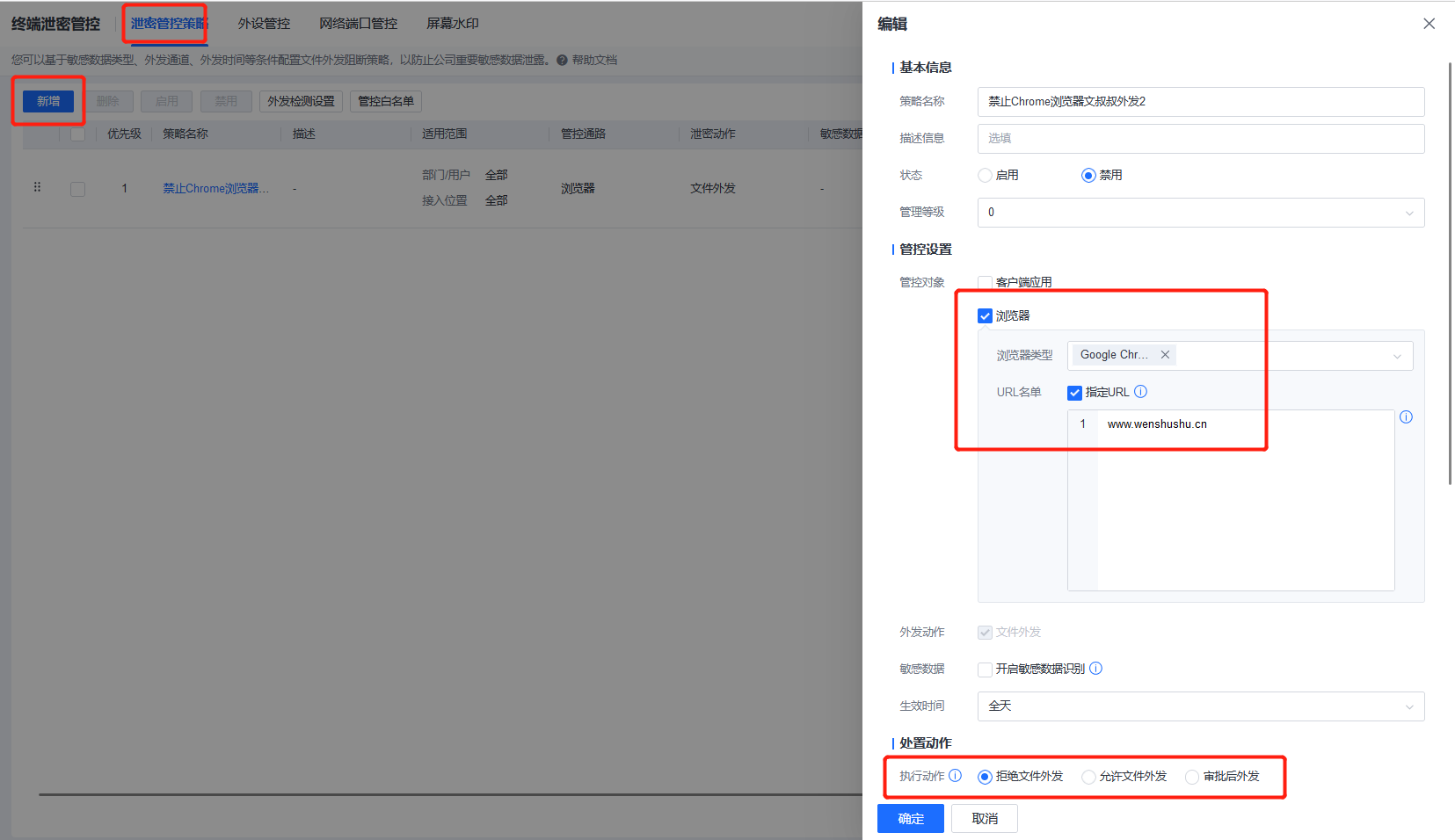

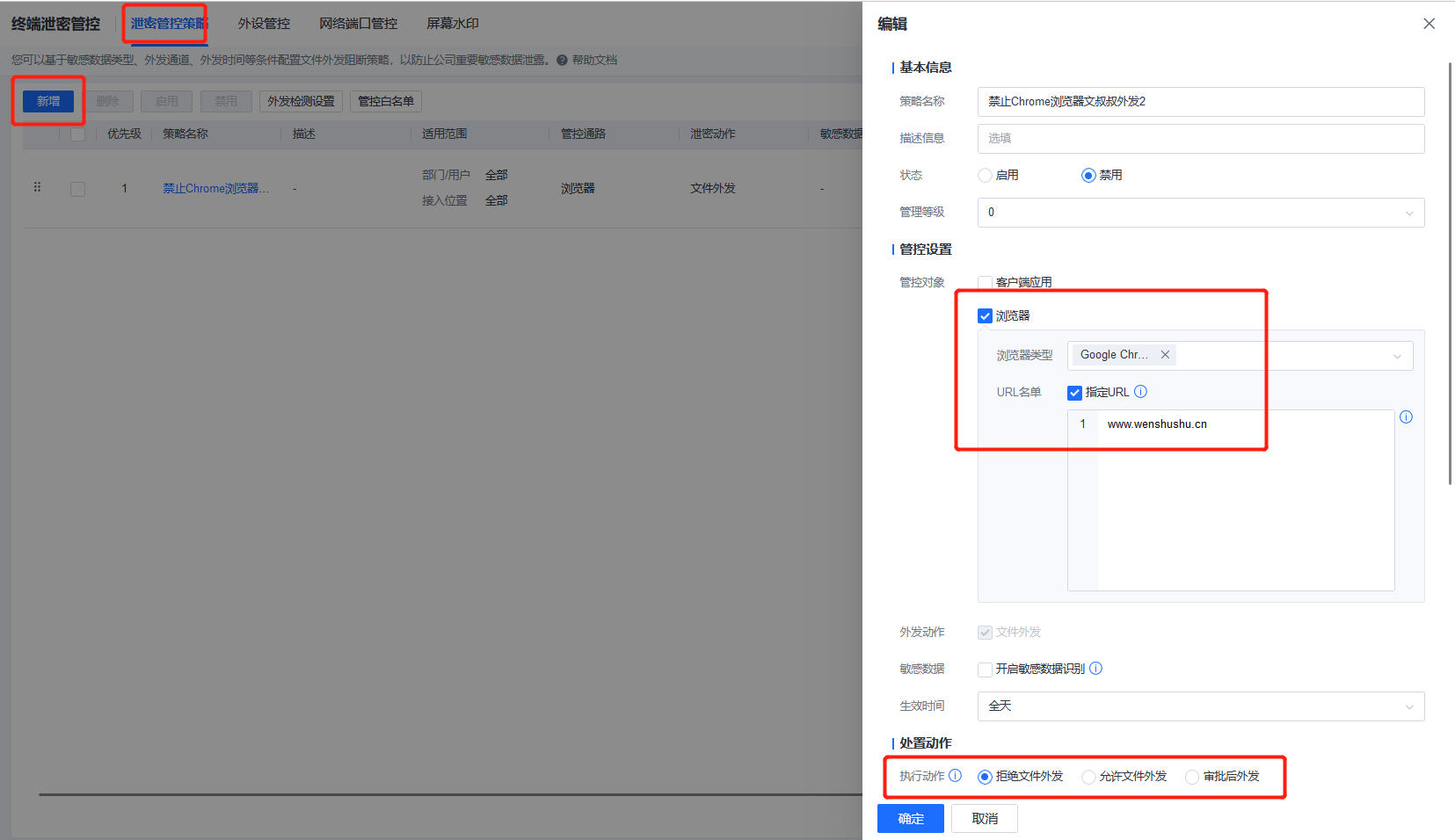

2)在云安全访问服务平台,进入【策略】-【数据防泄密】-【终端泄密管控】-【泄密管控策略】,新增一条禁止通过谷歌浏览器的文叔叔网站外发文件的管控策略。

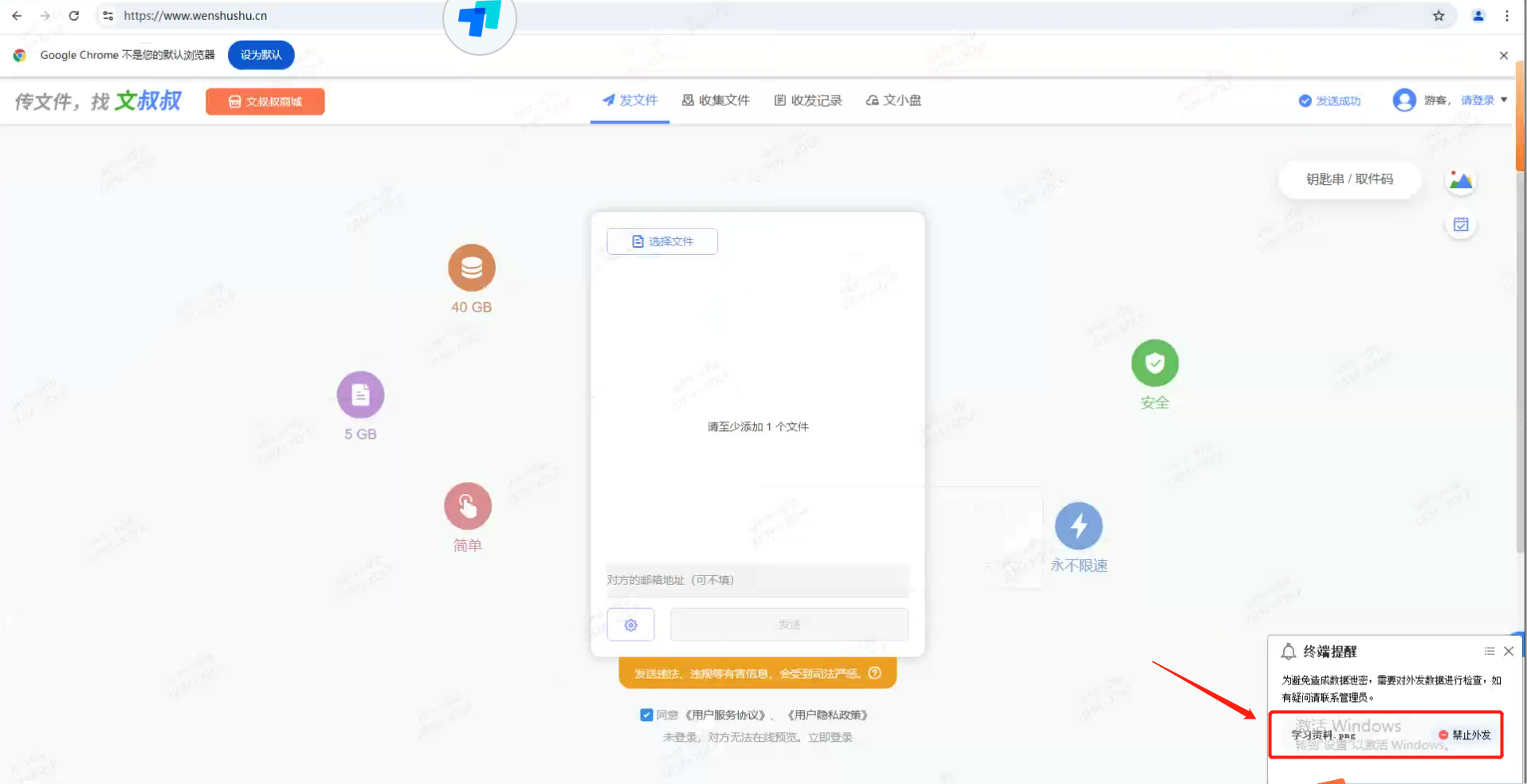

3)【上网沙箱场景】终端PC在沙箱内对敏感文件(以图例“机密文件.txt”)进行修改文件名称为“用户手册.txt”,随后压缩并修改文件和后缀为“学习材料.png”,最后通过Chrome浏览器文叔叔进行外发。

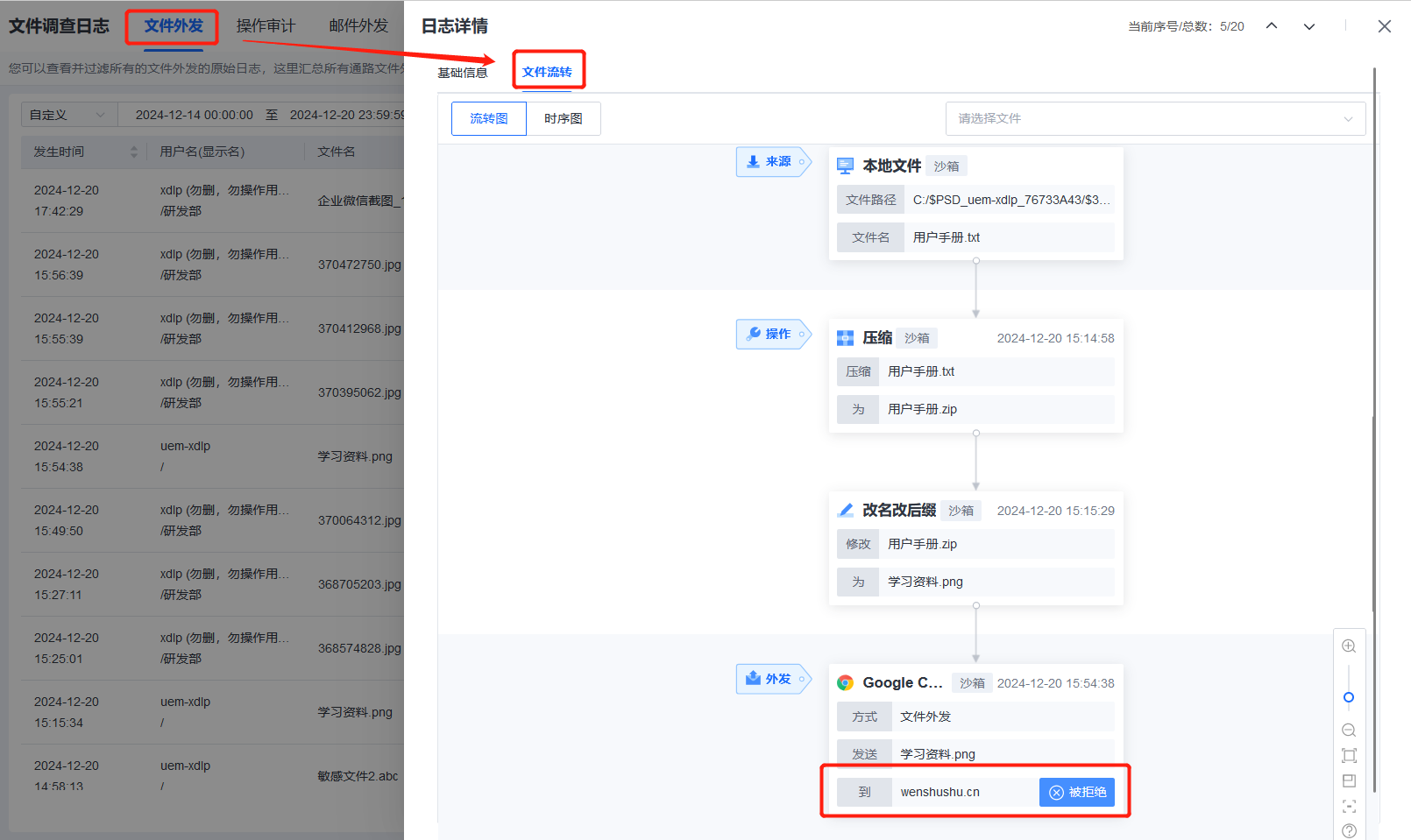

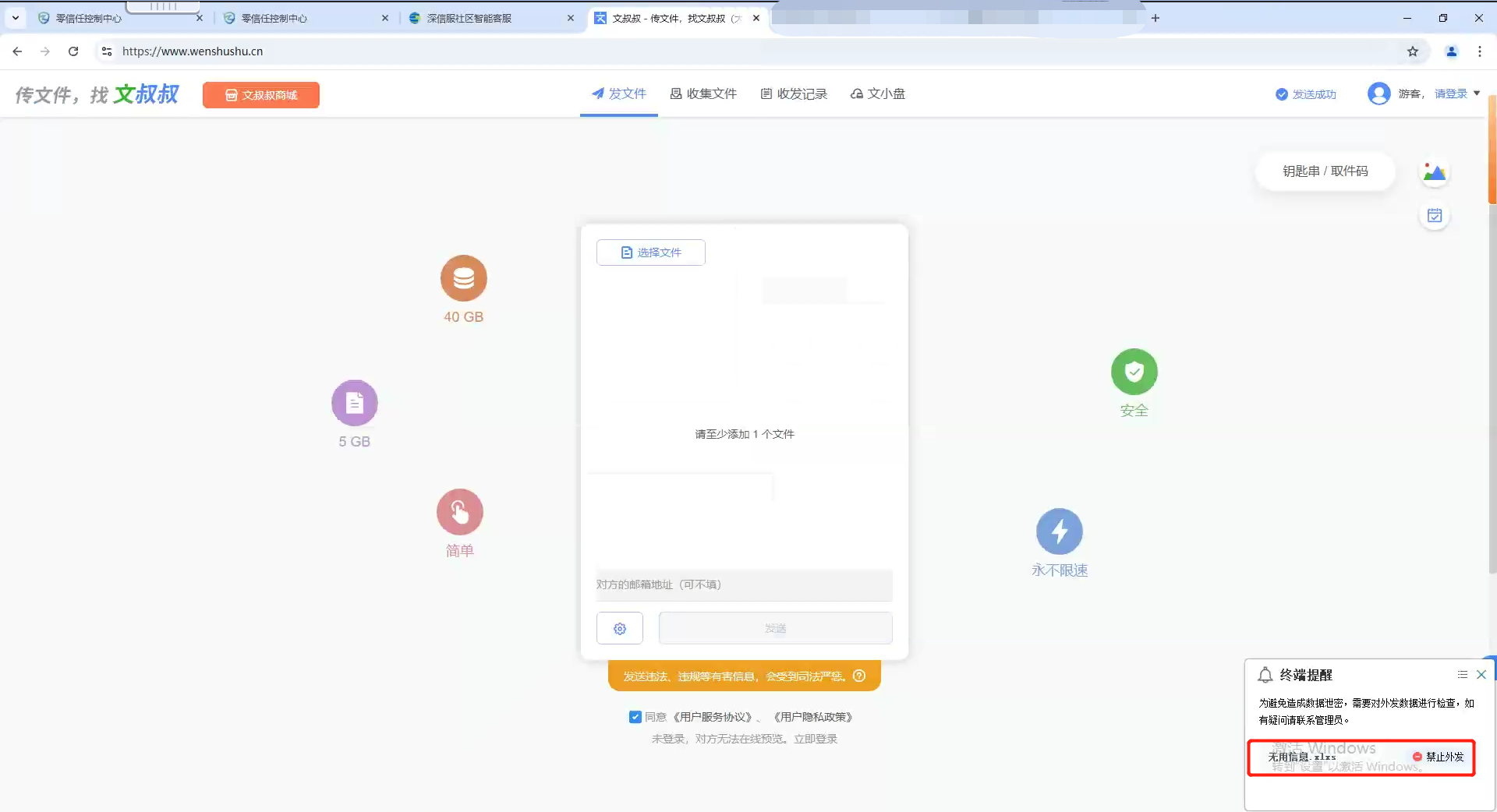

4)终端弹出告警提示框,并成功拦截文件的外发。

5)在云安全访问服务平台,进入【日志】-【数据防泄密】-【文件调查日志】-【文件外发】可查看到对应文件被管控的日志和流转态势图(态势图中会有沙箱的标签)。

3. 沙箱内审批出来的敏感文件态势感知

1)登录云图,进入云安全访问服务平台。进入【策略】-【数据防泄密】-【终端泄密审计】,确保审计策略已正常配置。

2)【上网沙箱/办公沙箱场景】终端PC在沙箱内对敏感文件(以图例“机密文件.txt”)进行修改文件名称为“用户手册.txt”,随后压缩并修改文件和后缀为“学习材料.png”,将文件导出至个人空间(即终端桌面)后,对文件再次进行改名改后缀为“无用信息.xlxs”,最后通过Chrome浏览器文叔叔进行外发。

3)在云安全访问服务平台,进入【日志】-【数据防泄密】-【文件调查日志】-【文件外发】可查看到对应文件态势图(并详细展示用户对文件的具体操作行为)

4. 沙箱内审批出来的敏感文件外发阻断

1)登录云图,进入云安全访问服务平台。进入【策略】-【数据防泄密】-【终端泄密审计】,确保审计策略已正常配置。

2)在云安全访问服务平台,进入【策略】-【数据防泄密】-【终端泄密管控】-【泄密管控策略】,新增一条禁止通过谷歌浏览器的文叔叔网站外发文件的管控策略。

3)【上网沙箱/办公沙箱场景】终端PC在沙箱内对敏感文件(以图例“机密文件.txt”)进行修改文件名称为“用户手册.txt”,随后压缩并修改文件和后缀为“学习材料.png”,将文件导出至个人空间(即终端桌面)后,对文件再次进行改名改后缀为“无用信息.xlxs”,最后通过Chrome浏览器文叔叔进行外发。

4)终端弹出告警提示框,并成功拦截文件的外发。

5)在云安全访问服务平台,进入【日志】-【数据防泄密】-【文件调查日志】-【操作审计】可查看到对应文件态势图(并详细展示用户对文件的具体操作行为)