更新时间:2024-11-27

功能介绍

本文档将为您介绍云安全访问服务中IDaaS的微软AD用户源同步功能。AD域为是由微软开发的目录服务,主要用户集中管理网络中的用户账户、计算机和其他安全主体。

前提条件

1、已开通SASE、IDaaS认证平台

2、本地有大家AD域

3、部署连接器并确定连接器接入【深信服数字身份中台】IDaaS状态正常。

配置操作

1、配置连接器:

打通云端IDaaS和企业内网AD,配置步骤详见用户手册[设置/连接器]章节进行IDaaS连接器安装;

2、添加AD用户源:

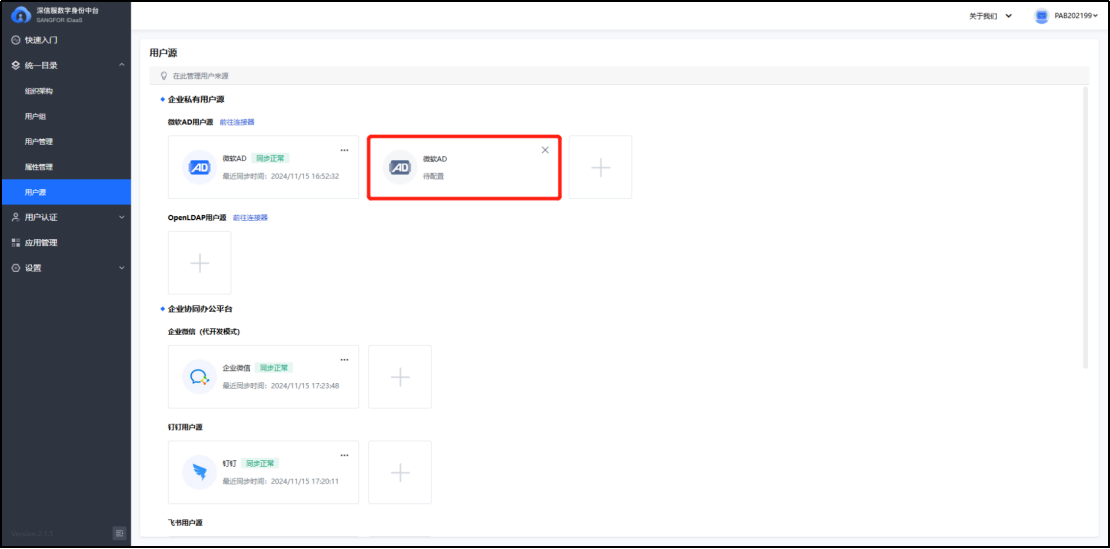

(1)在[统一目录/用户源]页面中添加微软AD用户源:

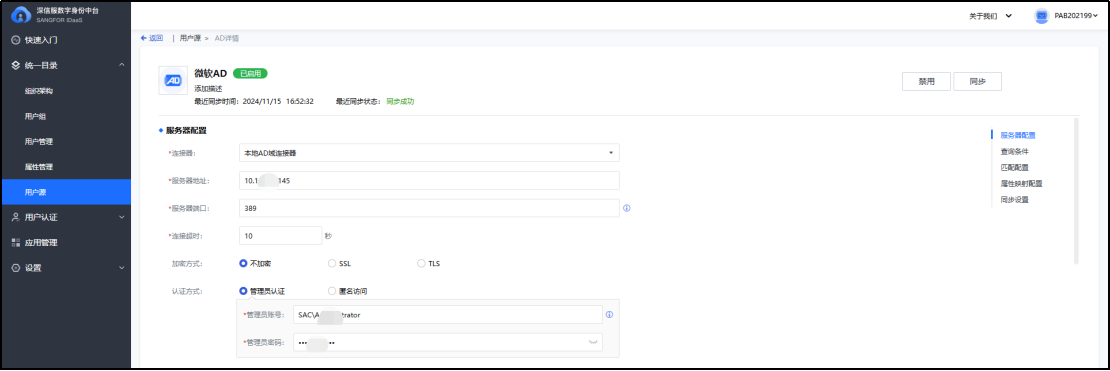

(2)然后进入到详情页面进行微软AD用户源配置:

连接器:选择步骤1搭建的IDAAS连接器

服务器地址:配置AD域服务器的IP地址

服务器端口:默认389端口

连接超时:默认10秒

加密方式:选择不加密

认证方式:选择管理员认证,填写AD域管理员的账号密码

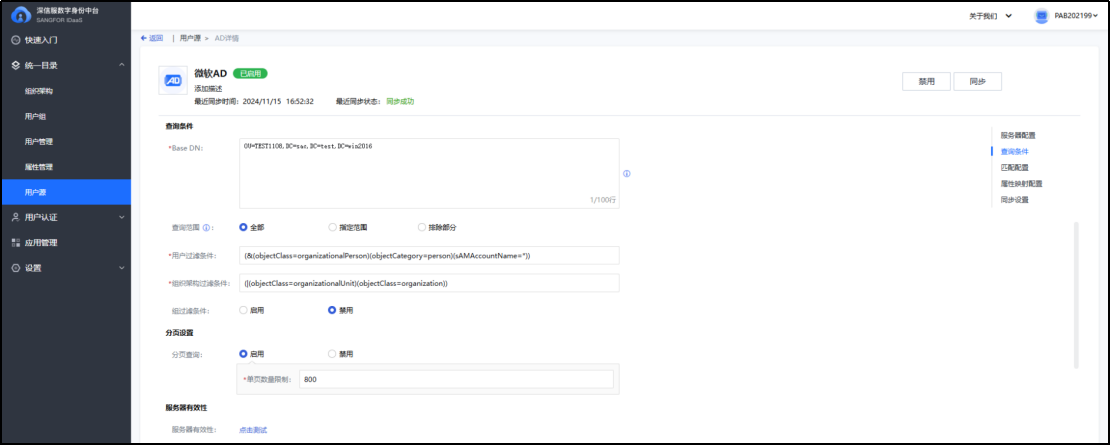

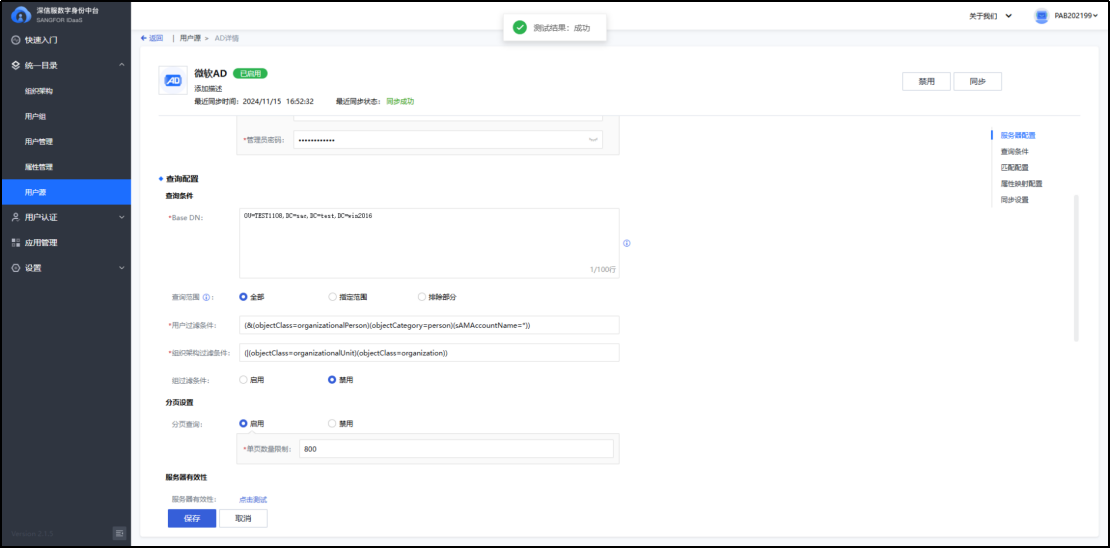

3、进行查询设置:

设置对应的管理员DN和密码

Base DN:填写AD域域名和需要同步的组别。

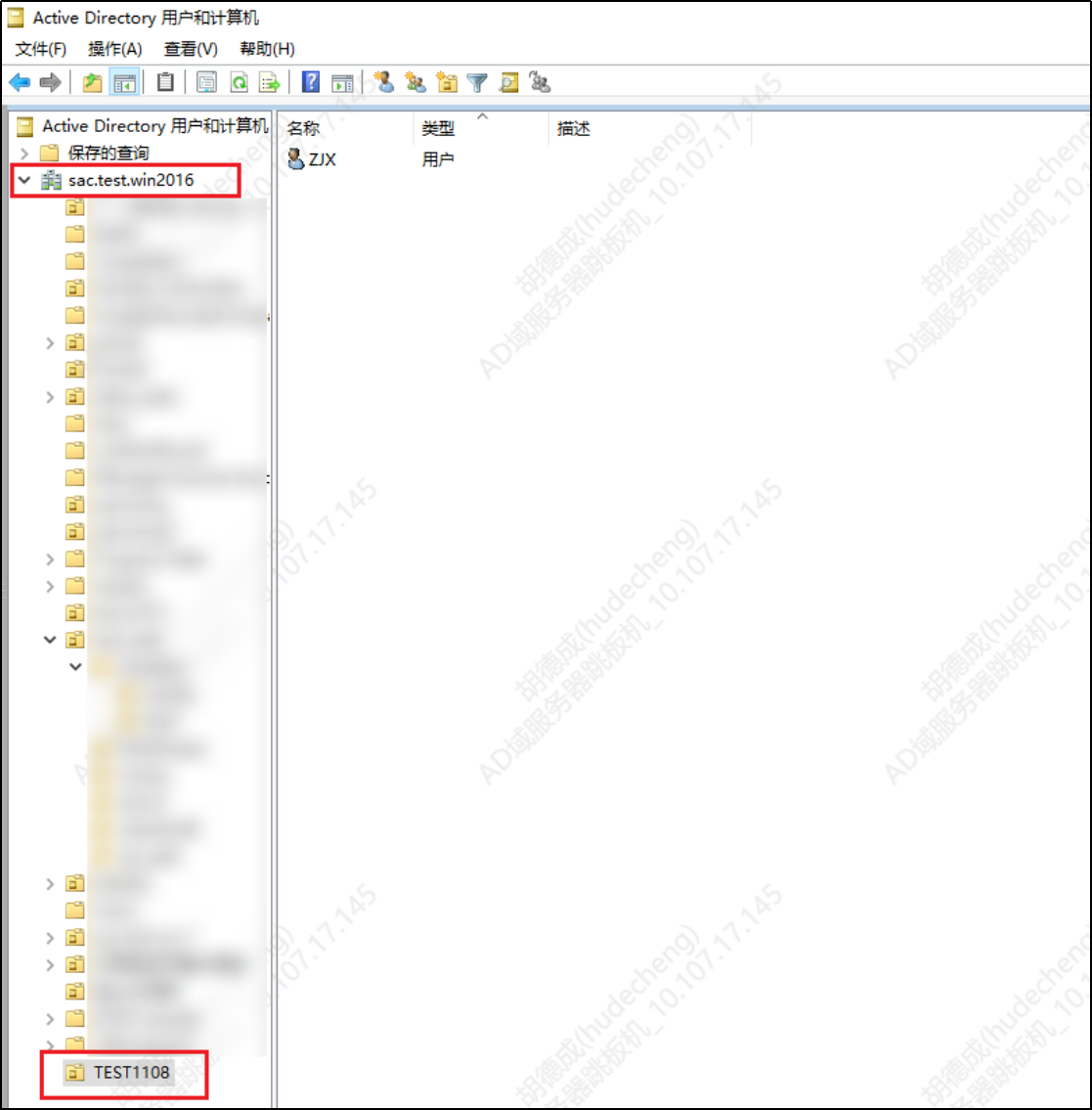

以下图为例,域名为sac.test.win2016,需要同步的组别为TEST1108。则在Base DN填写为OU=TEST1108,DC=sac,DC=test,DC=win2016。

查询范围:选择全部

用户过滤条件:保持默认

组织架构过滤条件:保持默认

组过滤条件:保持默认,选择禁用

分页查询:保持默认,选择启用;单页数量限制800

4、进行有效性测试:

输入一个AD中真实存在的账号名,点击 <开始测试>

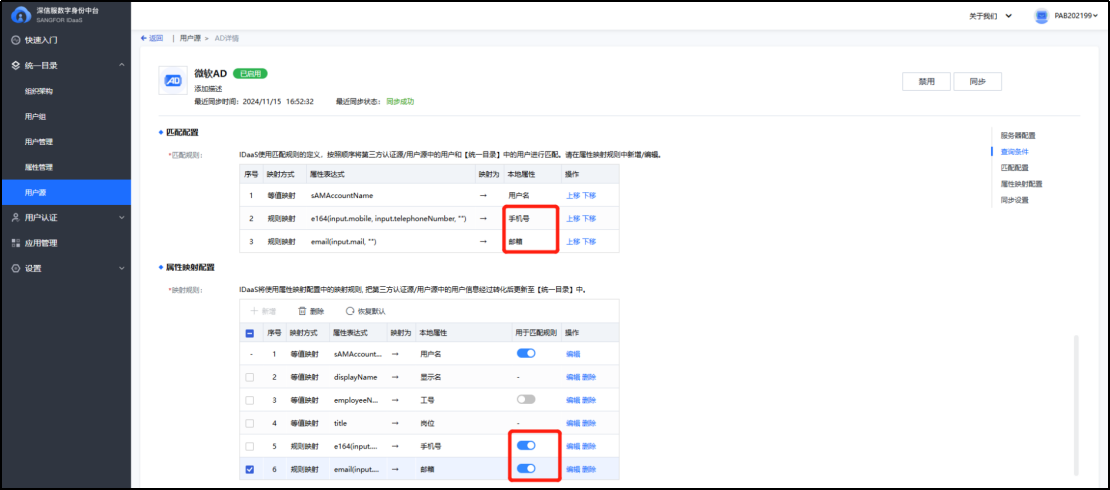

5、进行匹配设置:

即在属性映射配置中勾选对应的映射规则:

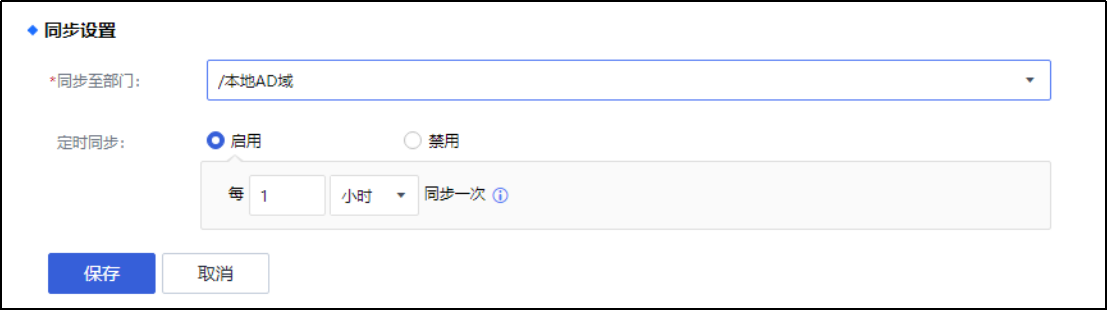

6、进行同步设置:

(1)同步至部门: 指定用户源的用户和部门同步到本地哪个部门下

(2)定时同步: 指定同步周期, IDaaS的同步引擎将会触发周期性的定时同步任务,将AD中的数据同步至IDaaS的统一目录中。

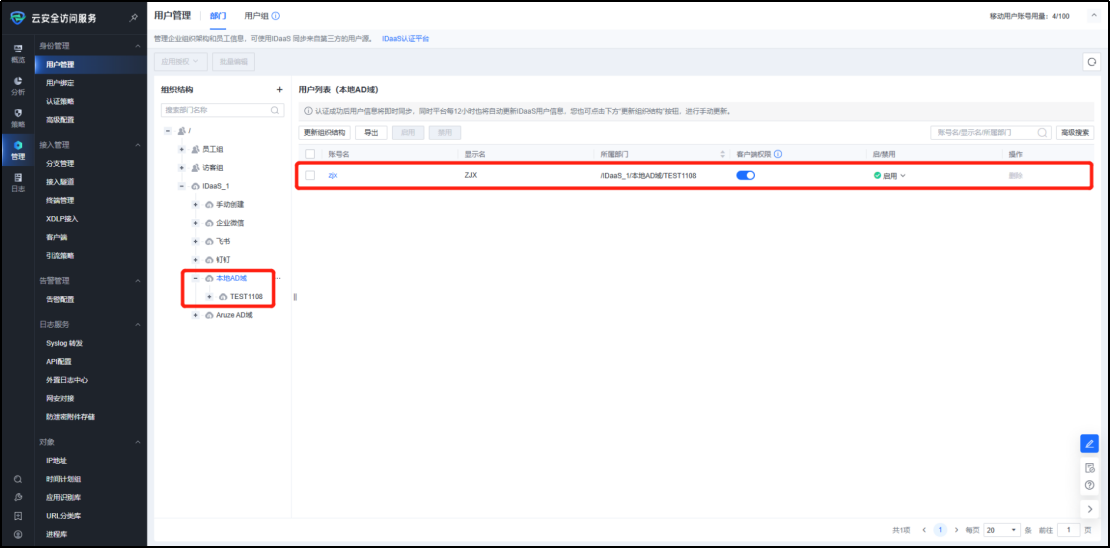

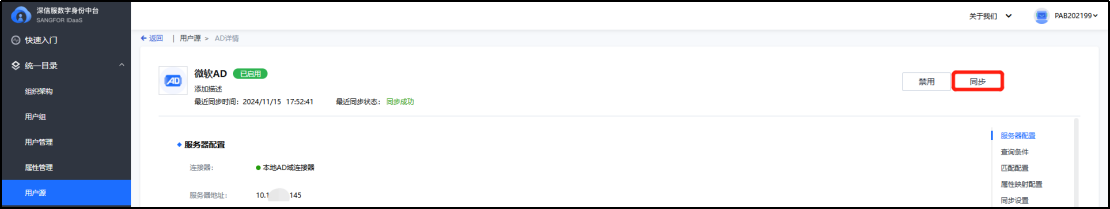

7、同步及效果展示:

至此全部配置完成, 同步触发: 管理员可以手动触发,或者等待IDaaS同步引擎定时触发(12H/次)。通过<同步>按钮,触发手动同步(注意: 手动同步为异步操作, 即点击<同步>按钮后不会立即返回同步结果, 会在IDaaS后台异步触发同步任务, 待同步完成后, 才能看到同步后的效果)

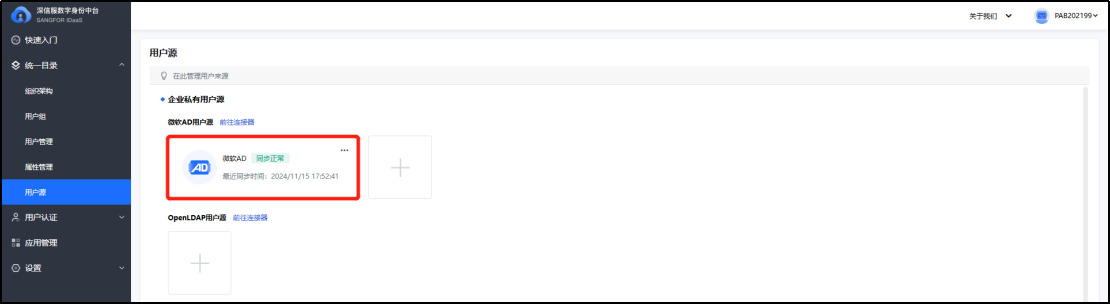

在[统一目录/用户源]页面中,微软AD用户源卡片显示同步正常。

在[统一目录/组织架构]页面中,有从AD域同步过来的组别和用户名。