更新时间:2024-08-12

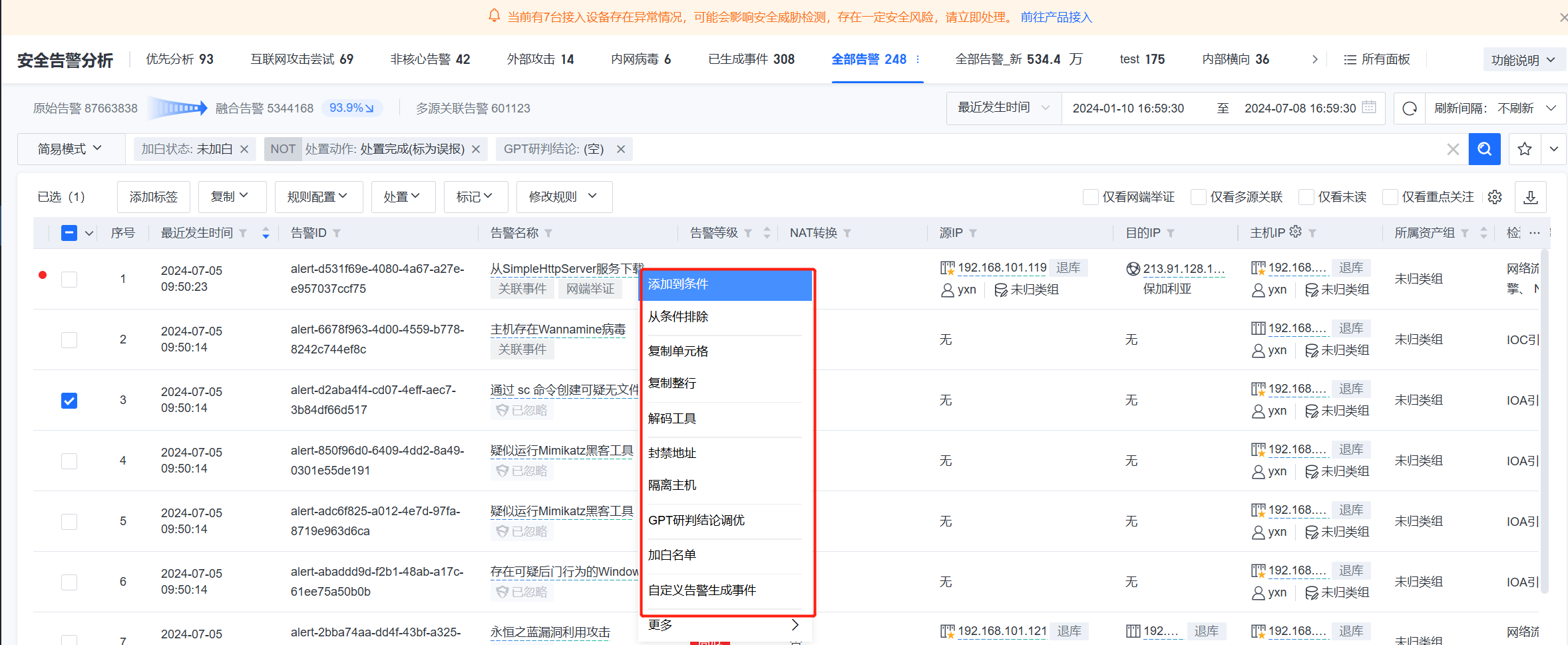

针对安全告警的操作主要有以下几种,分别为添加标签、复制、规则配置、处置、标记、修改规则。同样支持将鼠标移动至具体安全告警上右键对安全告警进行操作。右键菜单栏内置小工具,如复制单元格以及复制整行支持快速将值复制到剪贴板,解码工具支持多种格式编码转换,省去手动打开解码网站进行Payload解码查看。

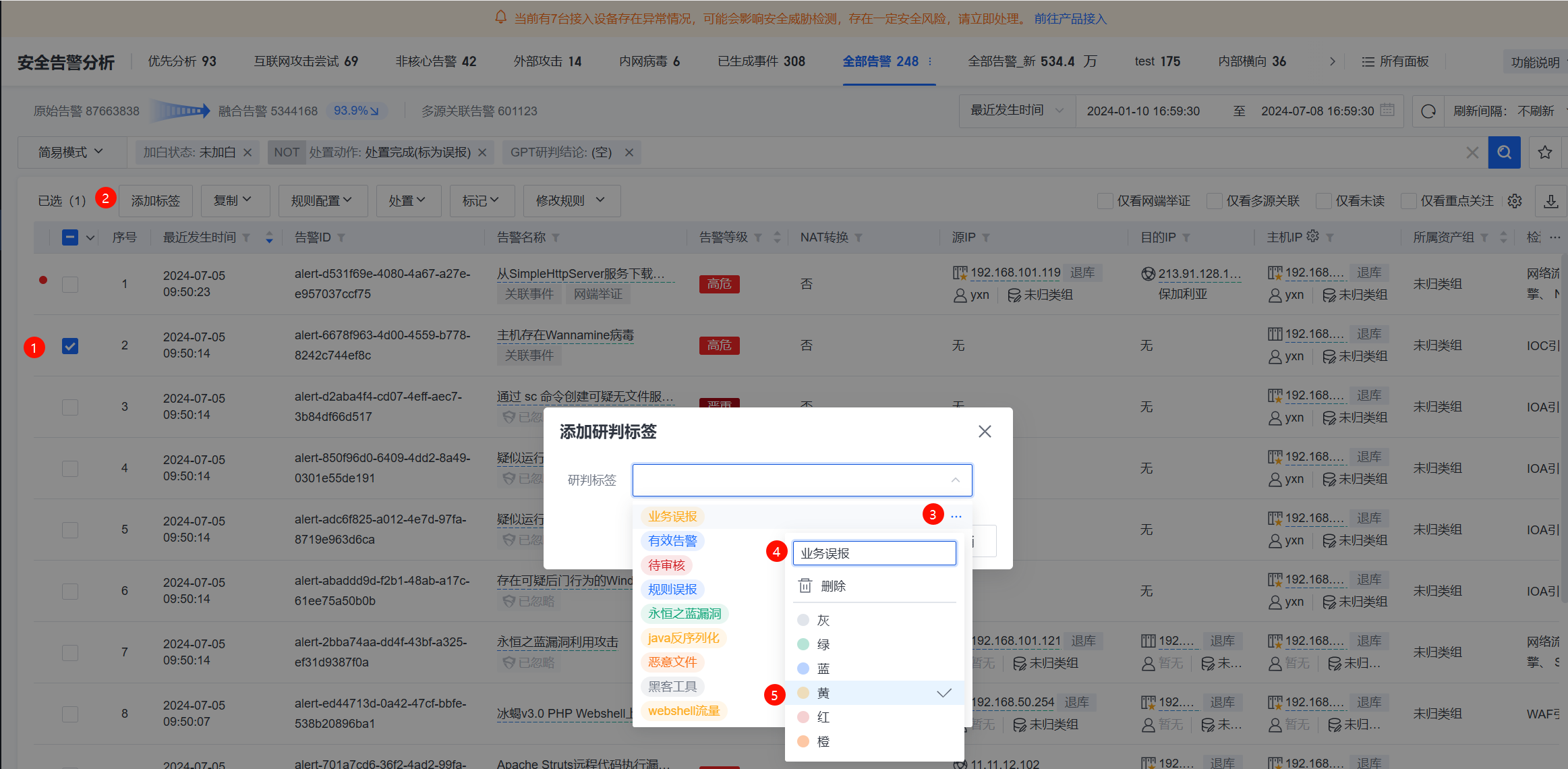

添加标签

选择一条或多条告警,为告警添加研判标签。标签包括有效告警、误报、待审核等,点击标签右侧的"..."可对标签内容和颜色进行修改。

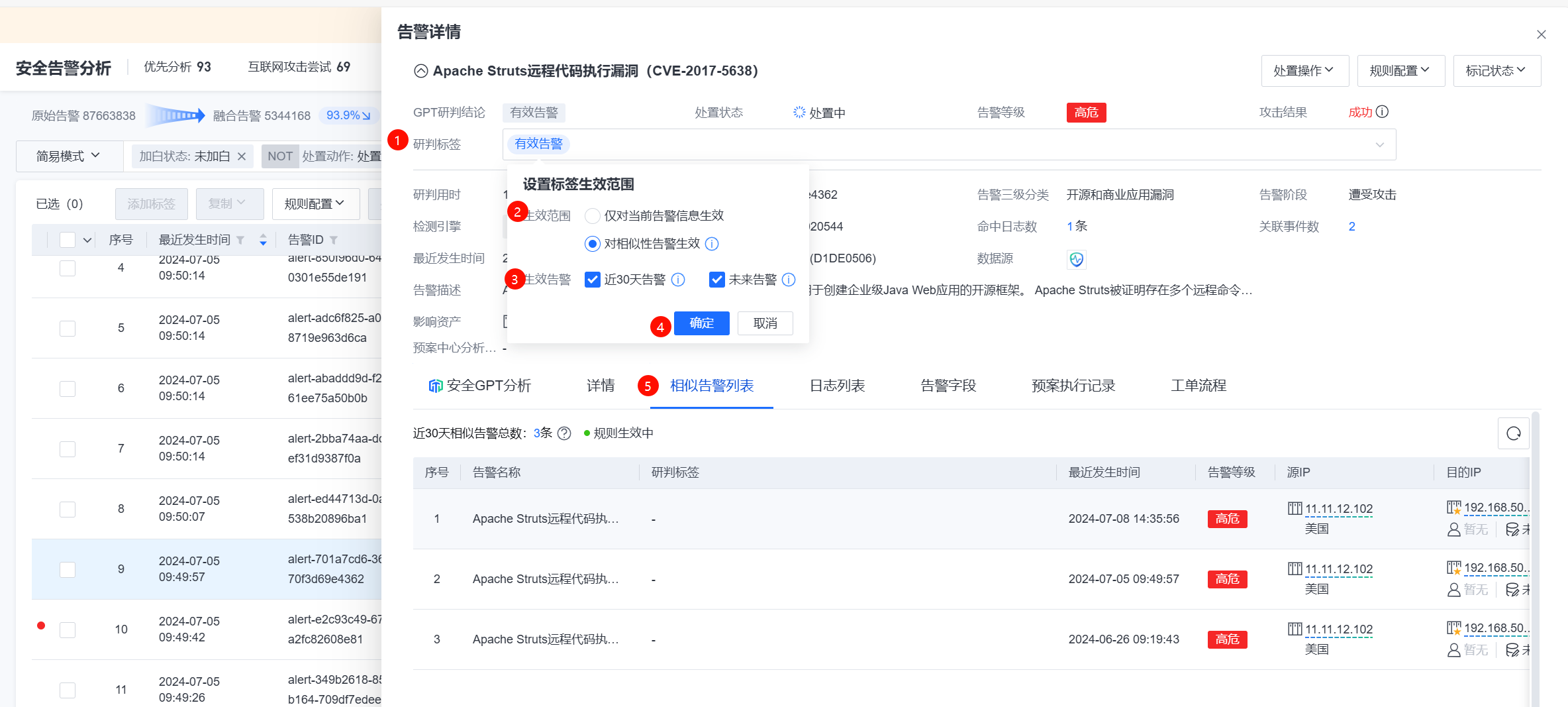

在安全告警详情中,添加研判标签,可以设置标签的生效范围:

- 生效范围:仅对当前告警生效、对相似性告警生效

- 生效告警:近30天告警、未来告警

配置完成相似性告警规则后,告警详情中会增加一个告警相似性列表。

复制

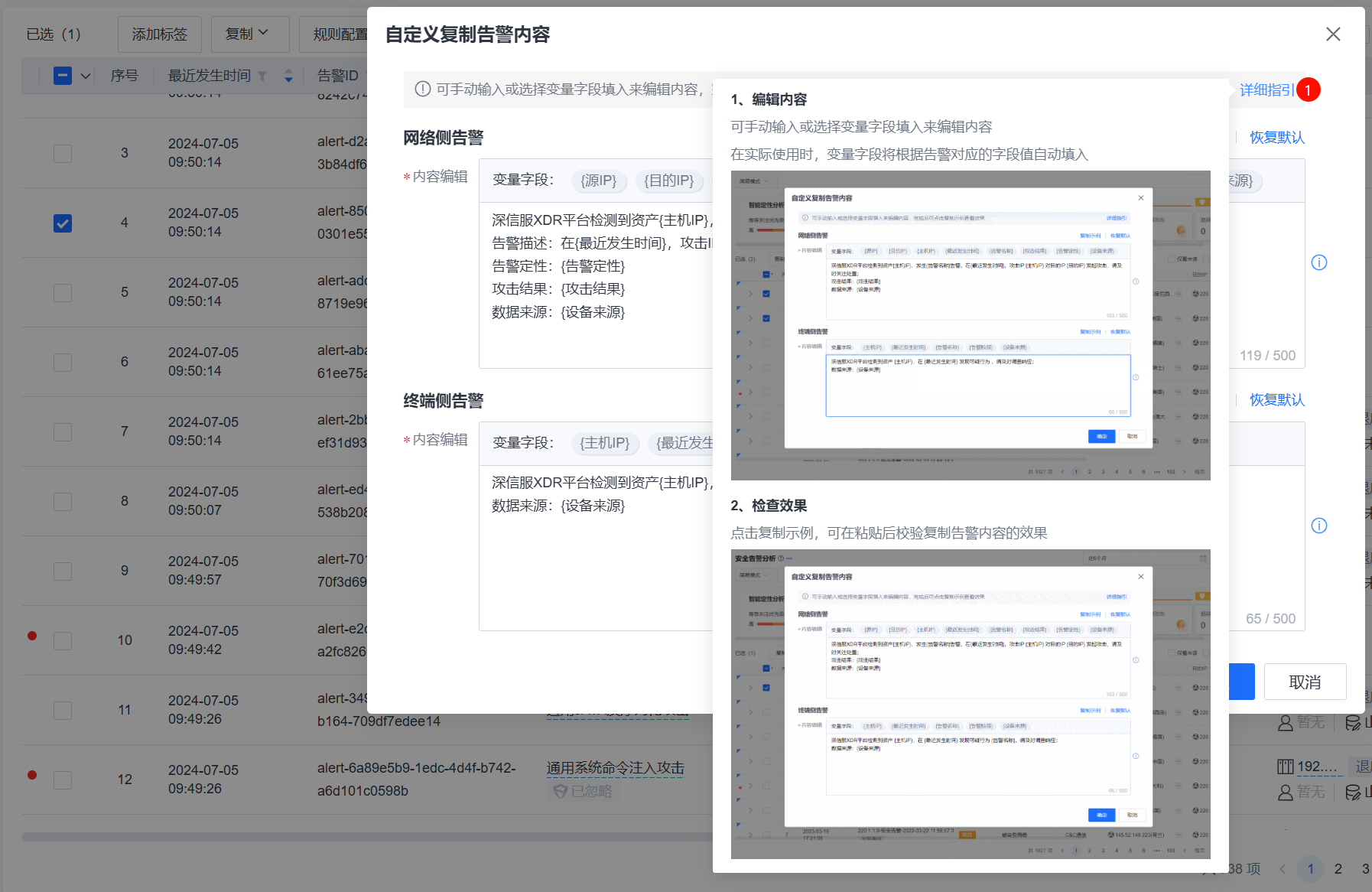

选择一条或多条告警可复制告警内容或复制源IP,点击“复制告警内容”后侧的齿轮可自定义复制告警内容。

针对网侧告警和端侧告警可以自定义配置需要复制的内容,点击“详细指引”可以查看配置方法和效果。

规则配置

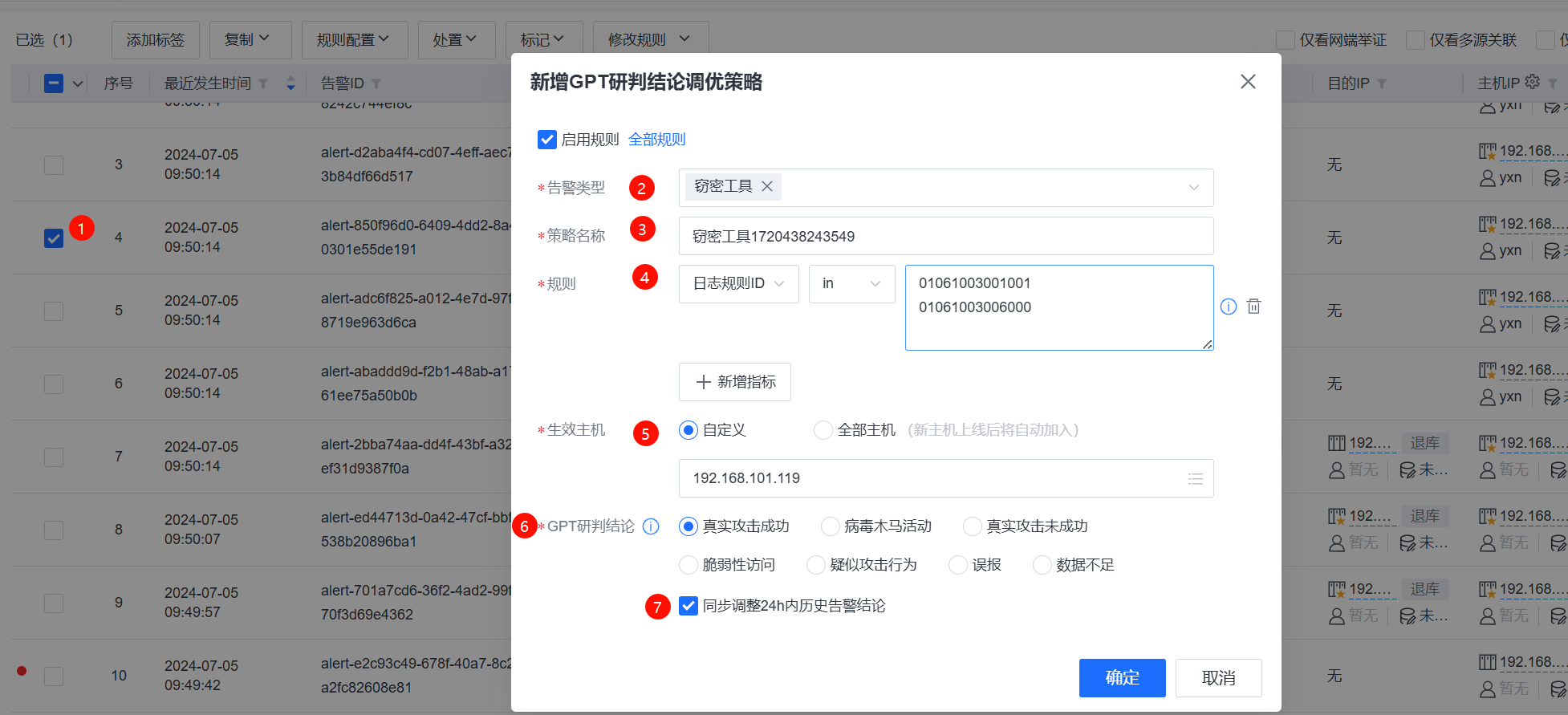

GPT研判结论调优

查看告警的GPT研判结论,如果结论不准确可以选择【规则配置/GPT研判结论调优】进行配置,调优策略可配置内容如下:

-

- 告警类型:选择安全告警三级分类

- 策略名称:自定义策略名称

- 规则:可以增加日志规则ID、告警等级、攻击结果等安全告警字段

- 生效主机:自定义主机、全部主机

- GPT研判结论:真实攻击成功、病毒木马活动等

- 同步调整24小时历史告警结论

加白名单

对告警进行研判,如果存在误报,可以选择告警添加白名单规则,规则可配置内容如下:

-

- 告警类型:选择安全告警三级分类

- 规则名称:自定义规则名称

- 规则:可以增加日志规则ID、告警等级、攻击结果等安全告警字段

- 生效主机:自定义主机、全部主机

- 加白时长:永久、7天、14天、自定义

处置

选择一条或多条告警进行处置,可处置动作包括:

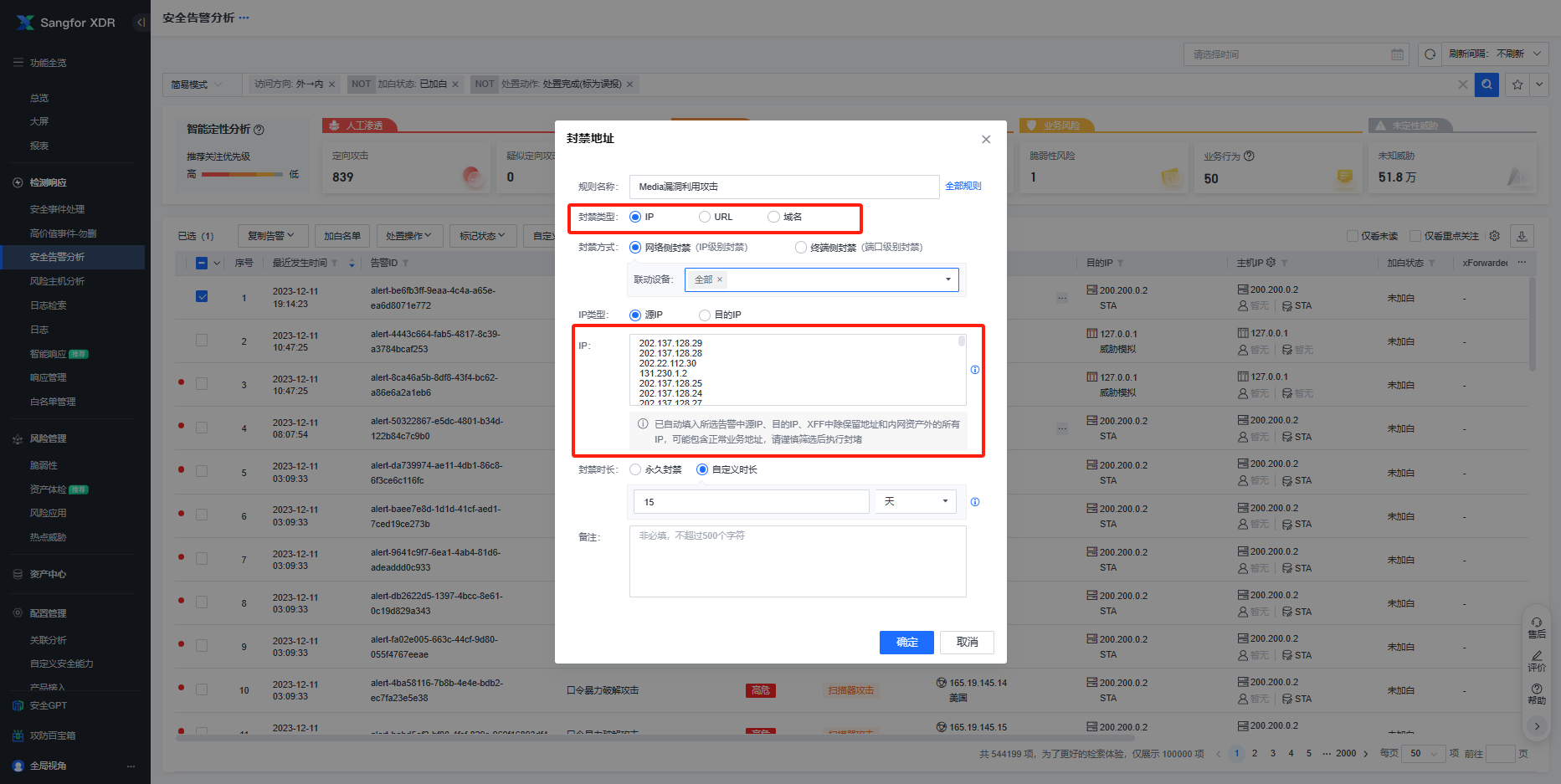

- 封禁地址:联动AF封禁IP地址、URL、域名

- 隔离主机:联动EDR/AES隔离主机

- 处置文件:联动EDR/AES处置文件

- 信任文件:联动EDR/AES信任文件

- 执行预案:针对告警发起已启用的预案

- 流程工单:针对告警发起已启用的流程工单

封禁地址

处置告警的时候,点击封禁IP,支持自动填充需要封禁的IP、域名、URL,提高处置效率。

标记

选择一条或多条告警进行标记,可标记的动作包括:待处置、处置中、处置完成、误报、忽略。

修改规则

选择一条或多条告警修改规则,包括:

- 自定义IOC告警规则:可通过配置自定义IOC告警规则, 提高告警检出的全面性和及时性;

- 创建事件:将选中的一条或多条告警,立即转为安全事件;

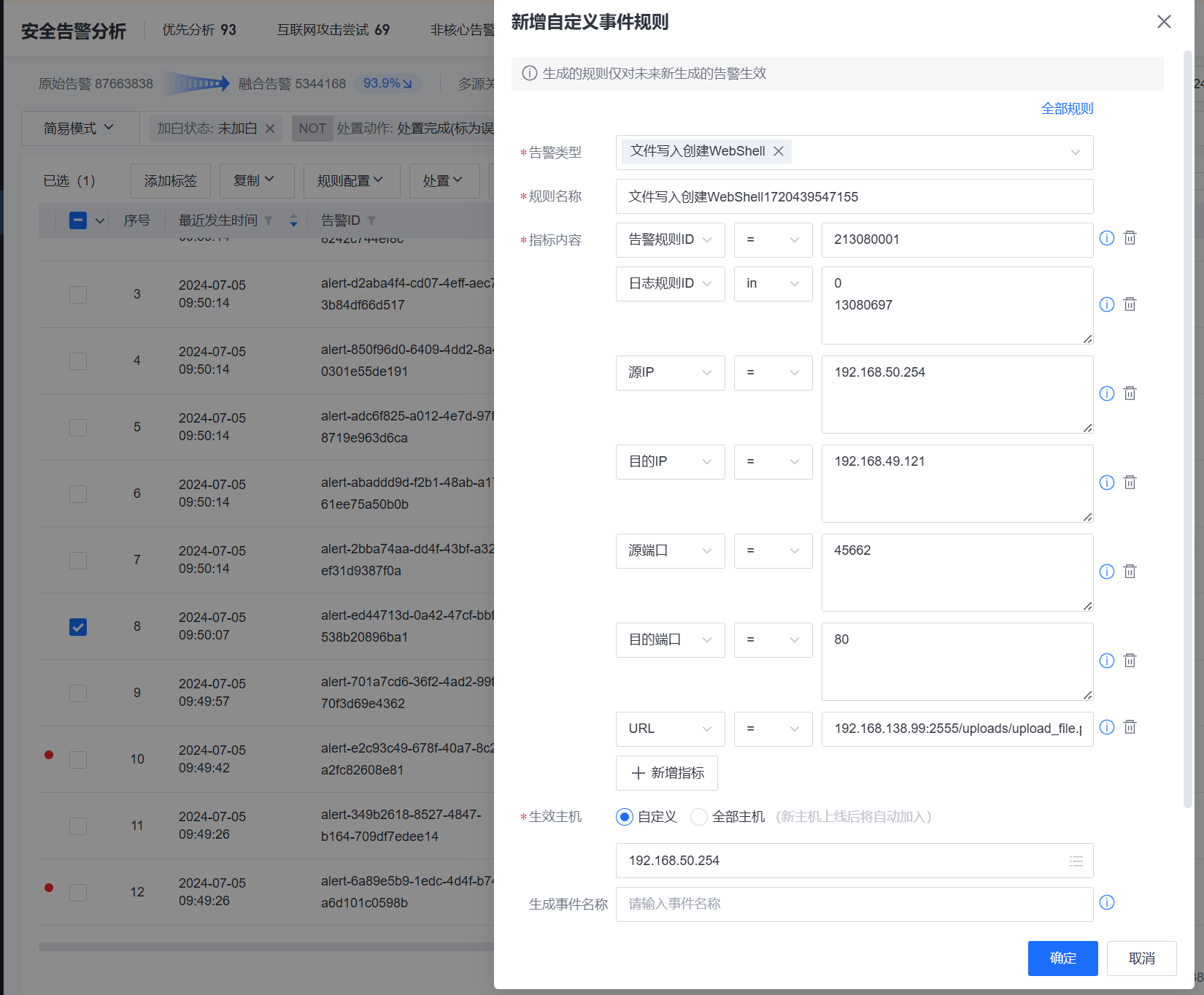

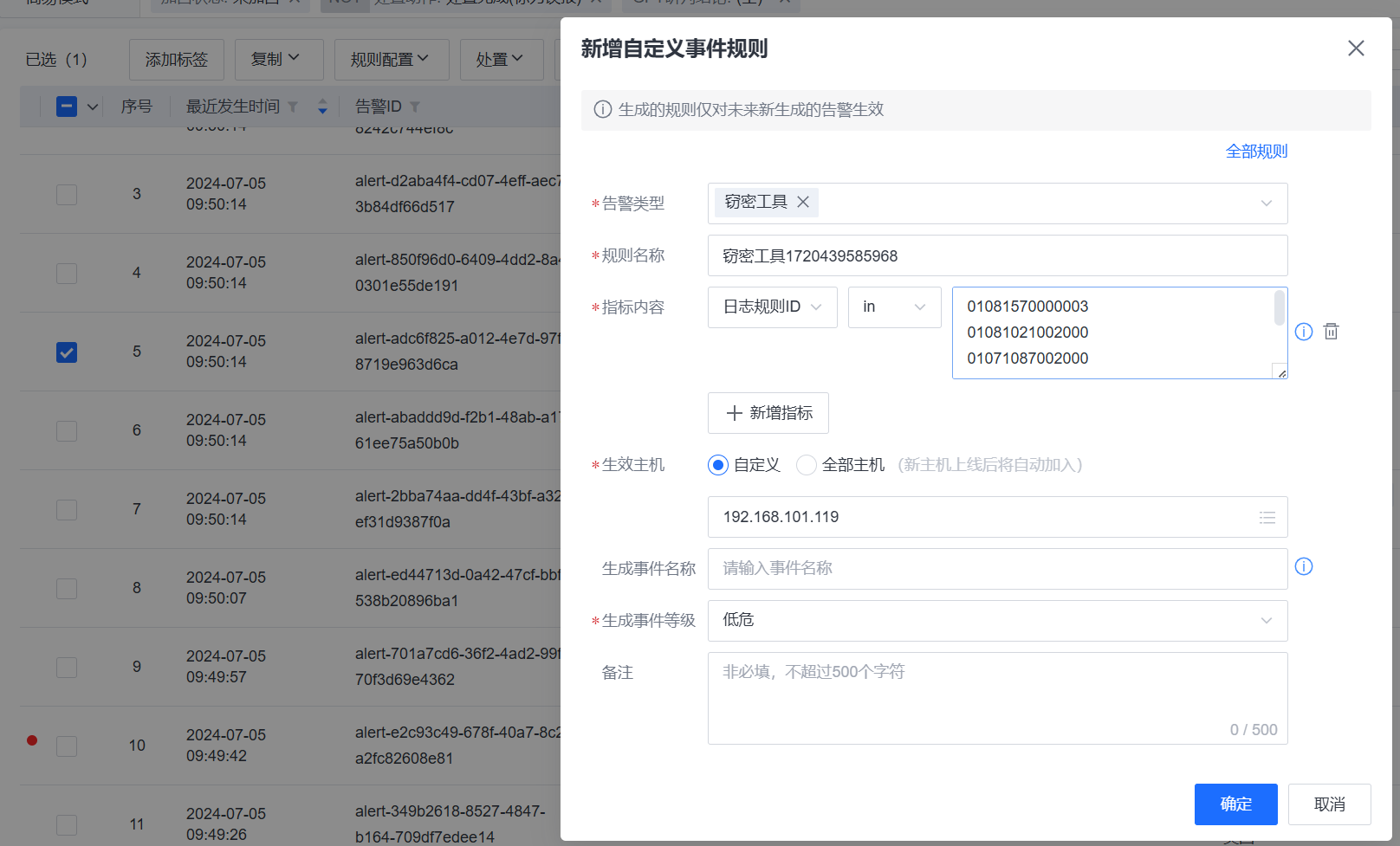

- 自定义事件规则:对未来符合条件的告警,转为安全事件。

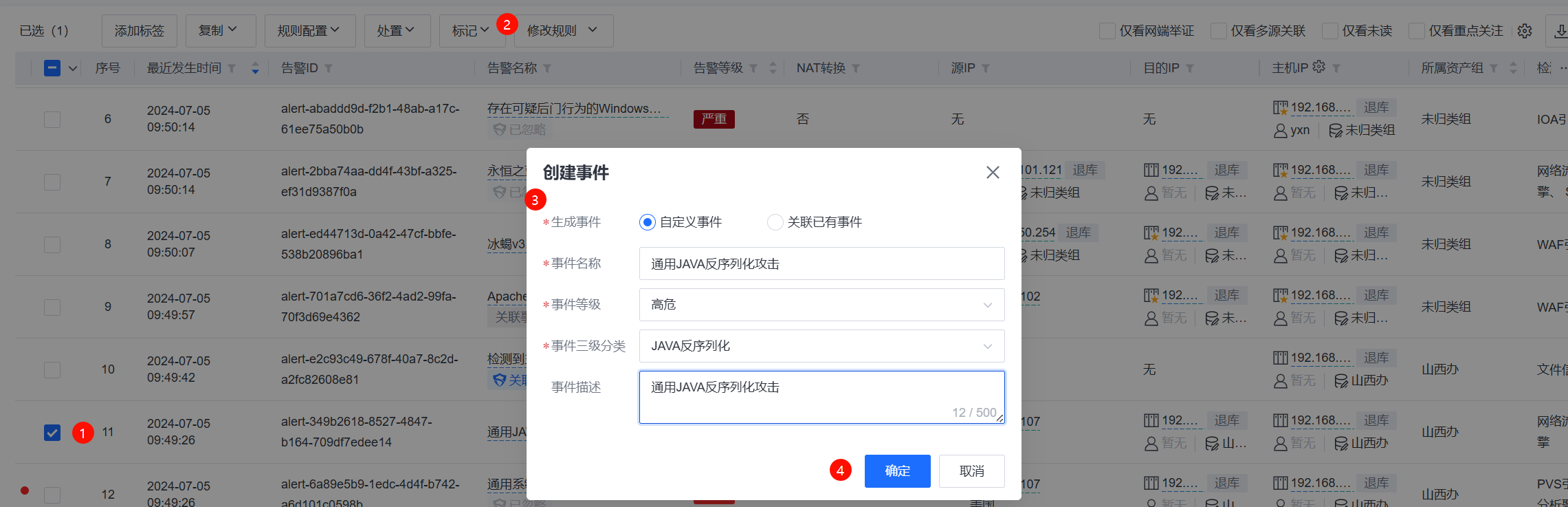

创建事件

对告警进行分析研判,判断告警攻击成功或主机失陷,但未生成安全事件,通过告警”创建事件“将告警转为自定义安全事件或关联事件。

自定义事件规则