更新时间:2024-07-17

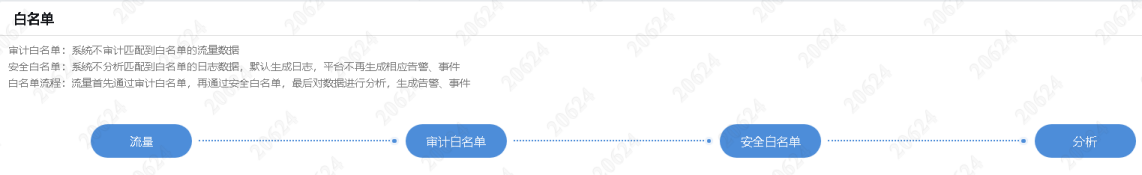

白名单功能属于安全感知平台基础且高频使用的功能,在实际运营过程中,网络内部像DNS服务器、漏扫设备等特殊设备,避免报失陷一般都需要添加到白名单。白名单包括安全白名单和审计白名单,流量先经匹配审计白名单,再匹配安全白名单,没有命中白名单的最后经过分析才会生成各类业务层面威胁数据,处理流程如下图所示。

其中:

• 审计白名单:相当于流量到日志层面的过滤器,匹配到审计白名单的流量将不会产生日志;

• 安全白名单:相当于日志到告警层面的过滤器,匹配到安全白名单的日志,不再生成后续对应的告警、事件,如下图所示。

• 分析:生成安全告警/安全事件/实现主机等威胁数据。

创建安全白名单

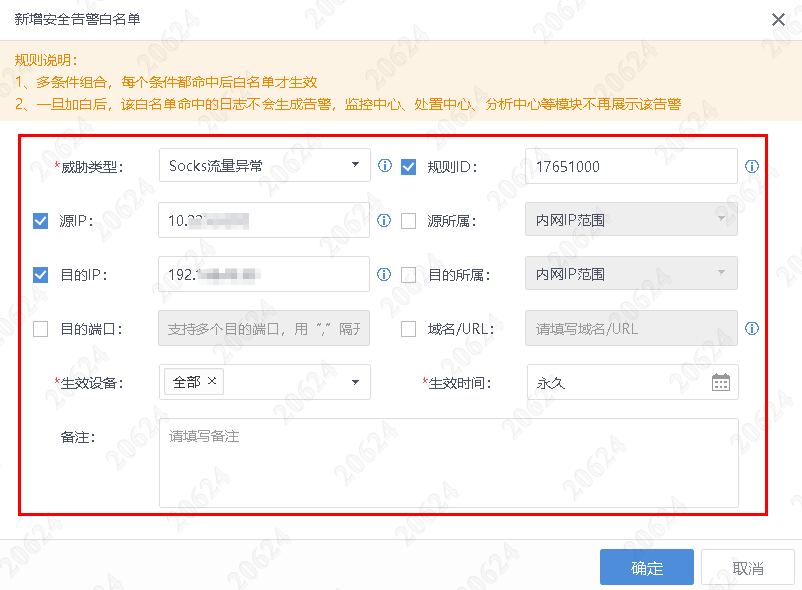

安全白名单适用于在日志层面上对安全告警或者脆弱性告警进行加白的场景,一旦加白后,该白名单命中的日志不会生成告警,监控中心、处置中心、分析中心等模块不再展示该告警。

1、安全告警白名单

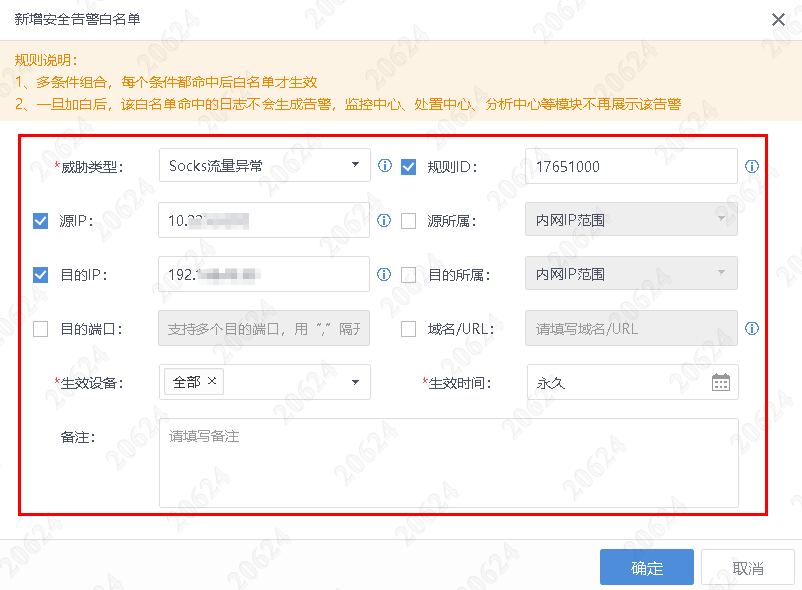

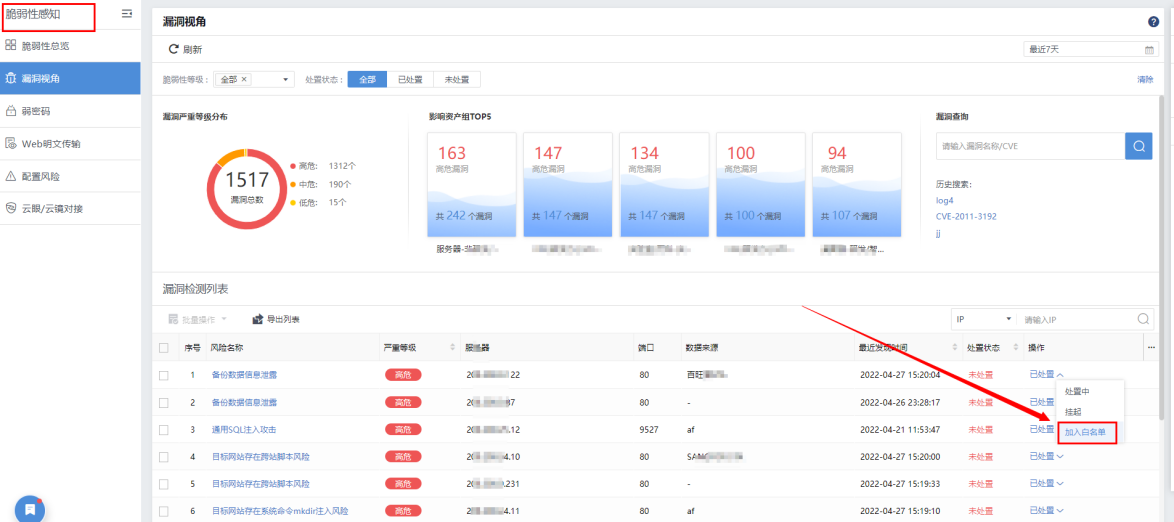

在日常使用时,通过处置中心、分析中心、重保中心等模块,对安全告警都可以直接点击<加白>,可直接跳转到白名单配置页面,示例如下图所示。

也可以在[系统设置/安全能力配置/白名单]页面手动新增,点击<安全白名单>,选择[安全告警白名单]子页签,点击<新增>进入到新增安全白名单页面,包括:告警类型、规则ID、源目IP、源目所属、生效设备、生效时间等维度,白名单的维度之间属于“且”的关系,即多个条件之间都需要匹配才会生效,如下图所示。

其中:

• 源IP:加入后,以该IP为源的数据将不记录告警;

• 目的IP:加入后,以该IP为目的的数据将不记录告警;

• 域名/URL:加入后,访问该域名/URL的数据将不记录告警;

• 告警类型:匹配到的威胁分类,可以根据实际情况全选或者选中特定的类别,根据类型下拉选择即可。

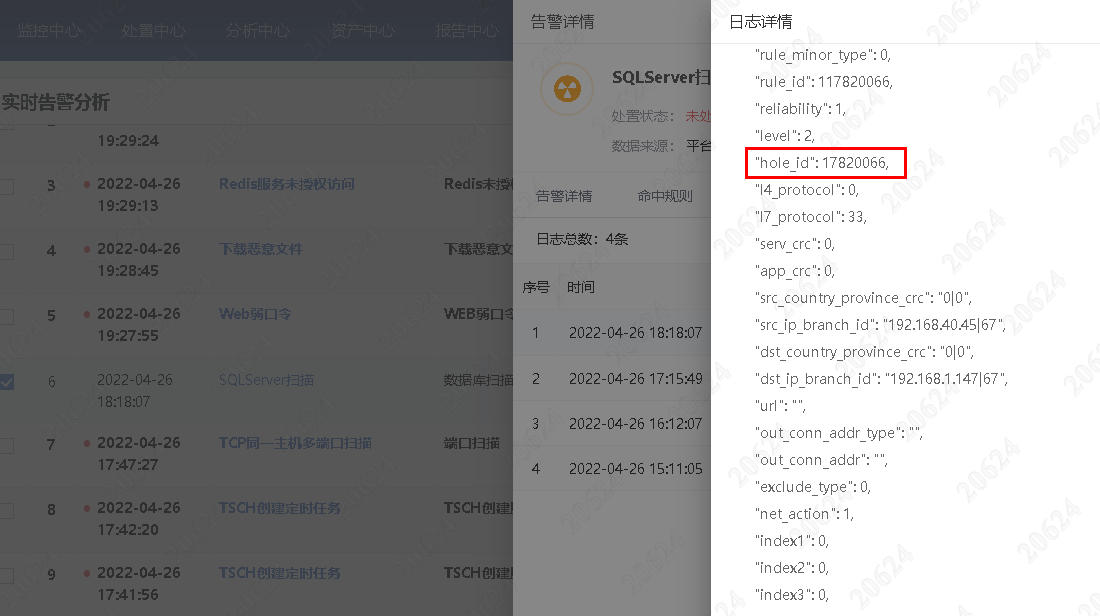

• 规则ID:匹配到对应的规则ID将不会记录告警,适用于对某威胁分类中的某些具体ID加白,比如SQL注入类攻击包括比较多的规则ID,需要根据实际情况提取加白,但是这里的规则ID不是告警ID,也不是事件ID。示例如下图所示。

日志层面对应的hole_id。

• 生效设备:默认选择全部,也可以下拉选择具体要生效的设备,和产生安全告警的设备来源有关;

• 生效时间:默认为永久生效,也可以手动修改为具体的生效时间范围

在日常使用时,通过处置中心、分析中心、重保中心等模块,对安全告警都可以直接点击<加白>,可直接跳转到白名单配置页面,示例如下图所示。

2、脆弱性检测白名单

脆弱性检测白名单主要是面向[资产中心/脆弱性感知]模块的漏洞、弱密码、web明文传输、配置风险等。这些模块日常使用时如果需要加白,可以直接点击<加入白名单>可跳转到白名单配置页面,添加确认,示例如下图所示。

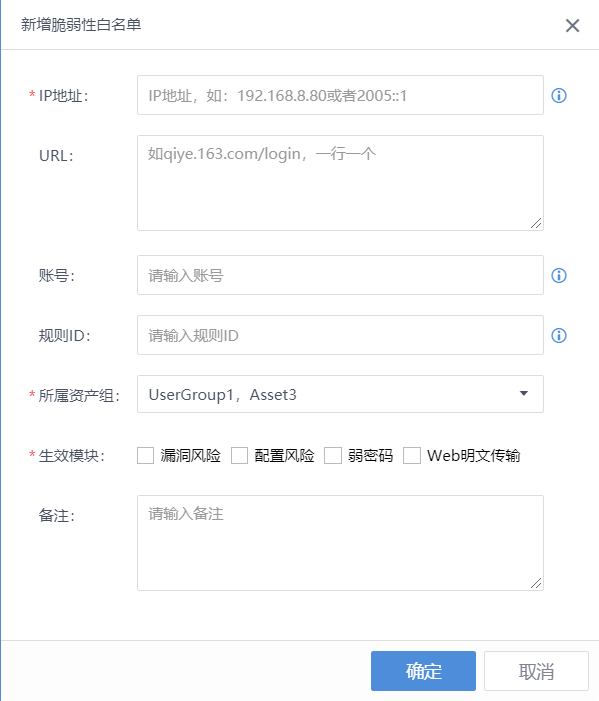

在[安全能力配置/白名单]页面,手动配置脆弱性检测白名单,点击<新增>进入到新增脆弱性白名单页面,输入IP地址、URL、账号、规则ID、所属资产组、生效模块等信息,点击<确定>,如下图所示。

审计白名单

1、审计白名单支持STA3.0.34及以上版本,当探针对接两个平台时,探针只生效主平台的审计白名单。

2、单条审计白名单多条件组合,命中所有条件后白名单才生效。

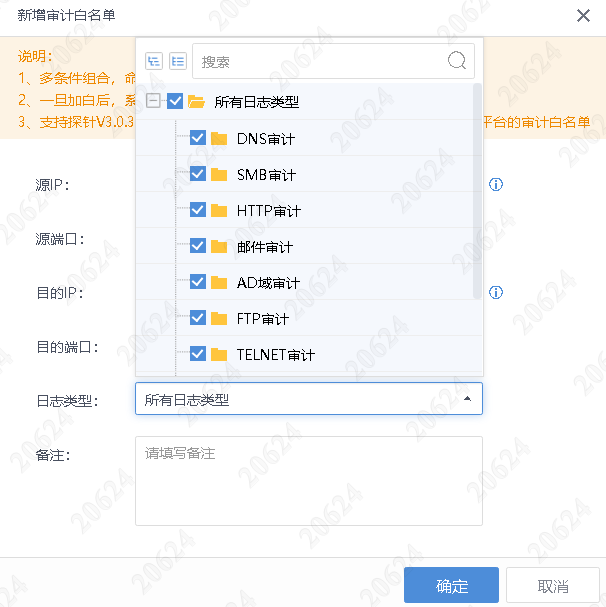

审计白名单,主要是通过在STA侧来实现,适用于在流量层面上对日志进行加白处理,加白后的白名单不会产生日志,不像安全白名单,可以通过重保中心、处置中心、分析中心、资产中心等模块自动跳转配置,审计白名单只能在页面手动添加。在[规则配置/白名单]页面,在[审计白名单]子页签下,点击<新增>弹出新增审计白名单对话框,填写源IP、目的IP、源端口、目的端口、日志类型等信息,如下图所示。

在下拉的日志类型列表中,可以根据关键字进行模糊查找,如下图所示。

• 日志类型:匹配到的日志分类,全选代表不记录对应地址的任何类型日志。

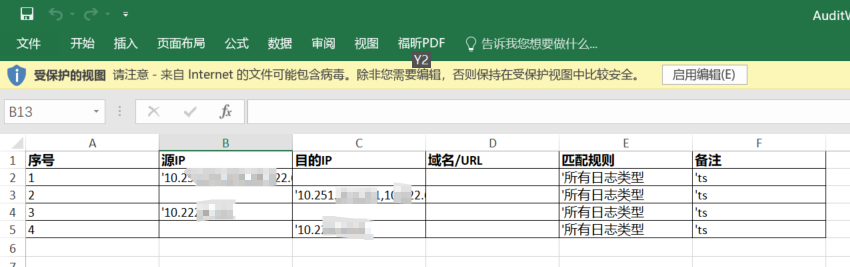

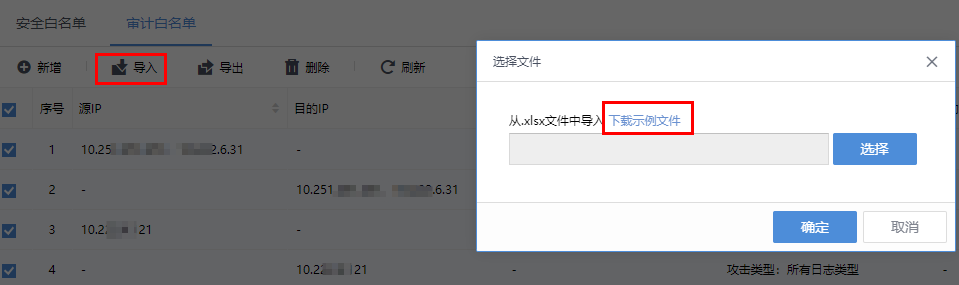

除了一条条的新增白名单,还可以对白名单进行批量导入和导出操作,比如在级联场景下全域的白名单可能是各分支白名单的一个并集,进行数量较多情况下的添加或者转移,可以使用导入和导出的功能,如下图所示。

导出

导出的结果是一个.xlsx表格,表格内部为一条条的白名单。

导入

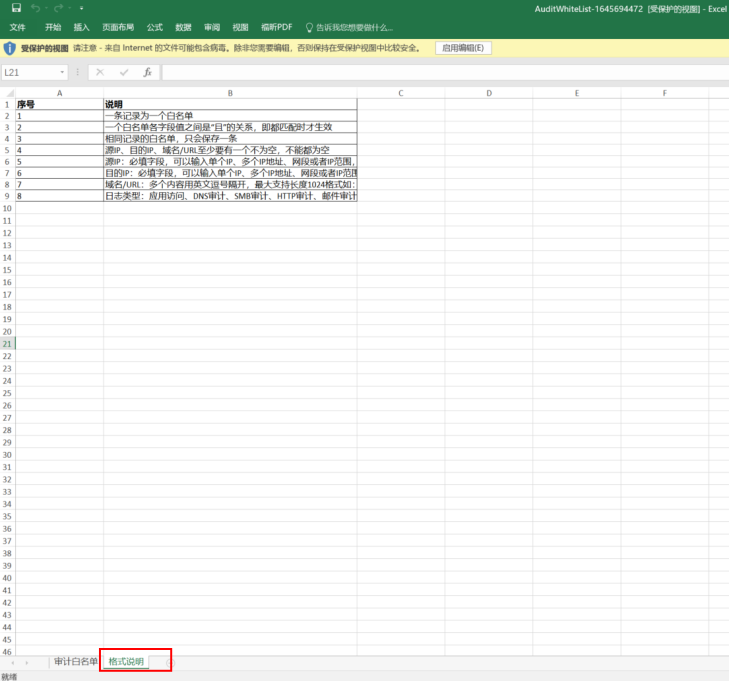

先下载模板文件

对模板表格按照格式说明进行内容补充之后,在进入导入。

在进行白名单单导入的时候,因为白名单的生效和资产范围有关,需要检查待导入的白名单资产范围是否在待导入的平台上,如不在或者不完全对等,需要手工进行修改。