更新时间:2024-07-17

聚合模式

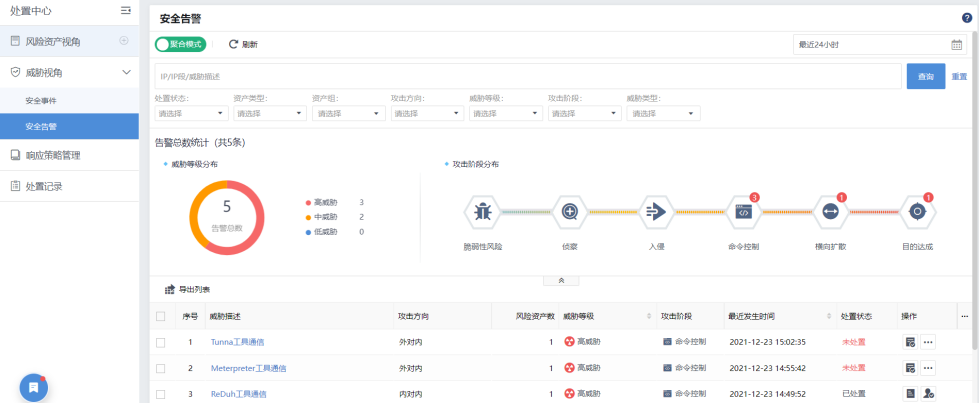

在[处置中心/威胁视角/安全告警]页面,可以看到安全告警分布,其中可以根据以下各维度进行筛选,如下图所示。

其中:

• 处置状态包括:全部、未处置、已挂起、处置中、已处理、加白等几个状态;

• 资产类型包括:全部、服务器、终端;

• 资产组:下拉可以勾选不同资产组;

• 攻击方向:代表该安全告警数据流方向性,包括:无方向、外对内、内对内、内对外,其中无方向多指本地产生的告警比如病毒蠕虫类,如下图所示。

• 威胁等级:通过对安全告警的影响范围和深度进行的综合评估,分为全部、高威胁、中威胁、底威胁;

• 攻击阶段:根据行业标准的攻击链模型进行对安全告警进行阶段匹配,分为全部、脆弱性风险、侦查、入侵、命令控制、横向扩散、目的达成等几个阶段。

• 威胁类型:包括一级分类、二级分类以及三级分类;

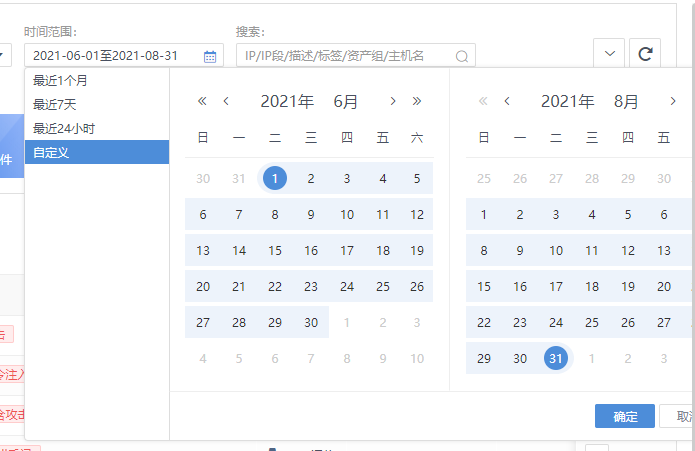

• 时间范围:根据时间段进行安全告警检索,包括最近1个月、最近7天、最近24小时、自定义,对于超出1个月的时间,使用自定义时间范围,如下图所示。

• 搜索:可以根据IP/IP段/描述/标签/资产组/主机名等方式进行模糊检索。

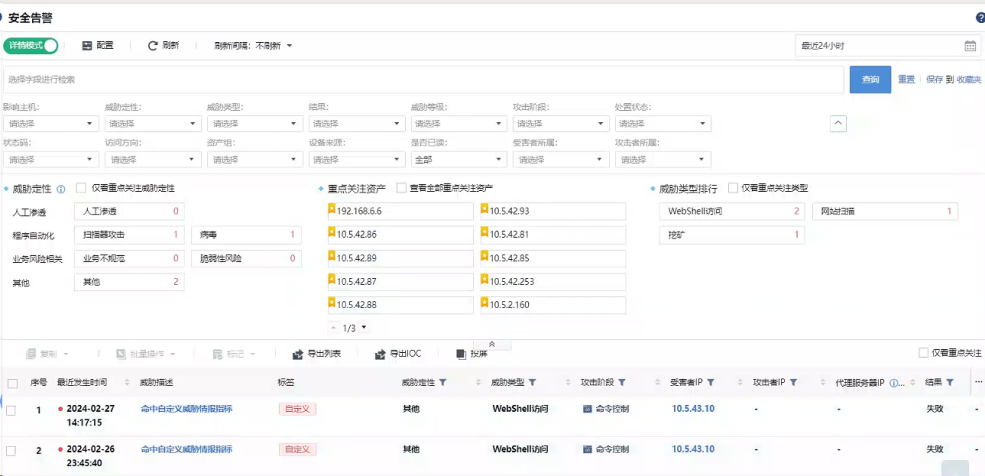

详情模式

相比聚合模式,详情模式筛选功能更加灵活,可以按照以下的维度来检索,如下图所示。

其中,

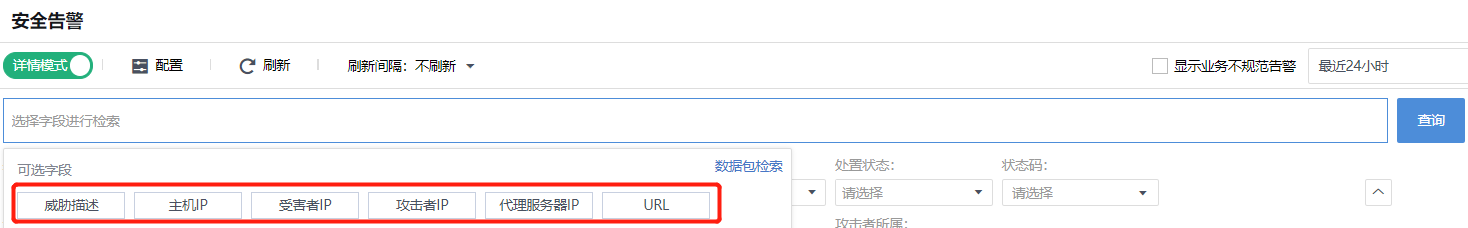

• 检索框:可以按照威胁描述、主机IP、受害者IP、攻击者IP、代理服务器IP、URL等资产进行查询,如下图所示。

• 影响主机:包括服务器和终端;

• 威胁定性:安全分析引擎对告警数据进行分析,按照人工渗透、程序自动化、业务风险相关、其他等四类进行定性,帮助安全人员高效的完成攻击告警的分析研判工作;

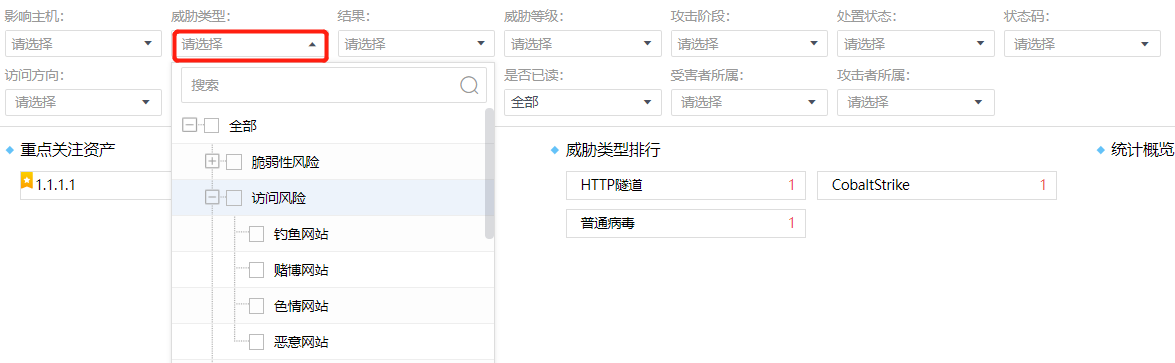

• 威胁类型:包括一级、二级、三级威胁分类,可以点击< >依次展开,也可以在搜索框输入关键字模糊搜索,如下图所示。

>依次展开,也可以在搜索框输入关键字模糊搜索,如下图所示。

• 结果:包括失陷、成功、尝试、失败,其中失陷是指在成功的基础上进行延伸的破坏等行为;

• 威胁等级:包括高威胁、中威胁、低威胁;

• 处置状态:包括未处置、已挂起、处置中、已处置;

• 状态码:分为10X、20X、30X、40X、50X,和http协议的状态码定义保持一致;

• 访问方向:按照逻辑方向分为外联、横向、外部,在每个分类中又包括不同资产类别之间的访问关系,如下图所示。

• 资产组:根据资产分组展开选择;

• 是否已读:因为详情模式下告警会会根据时间先后顺序不断刷新,已读的告警字体没有加粗,未读的告警字体有加粗,如下图所示。

重点关注

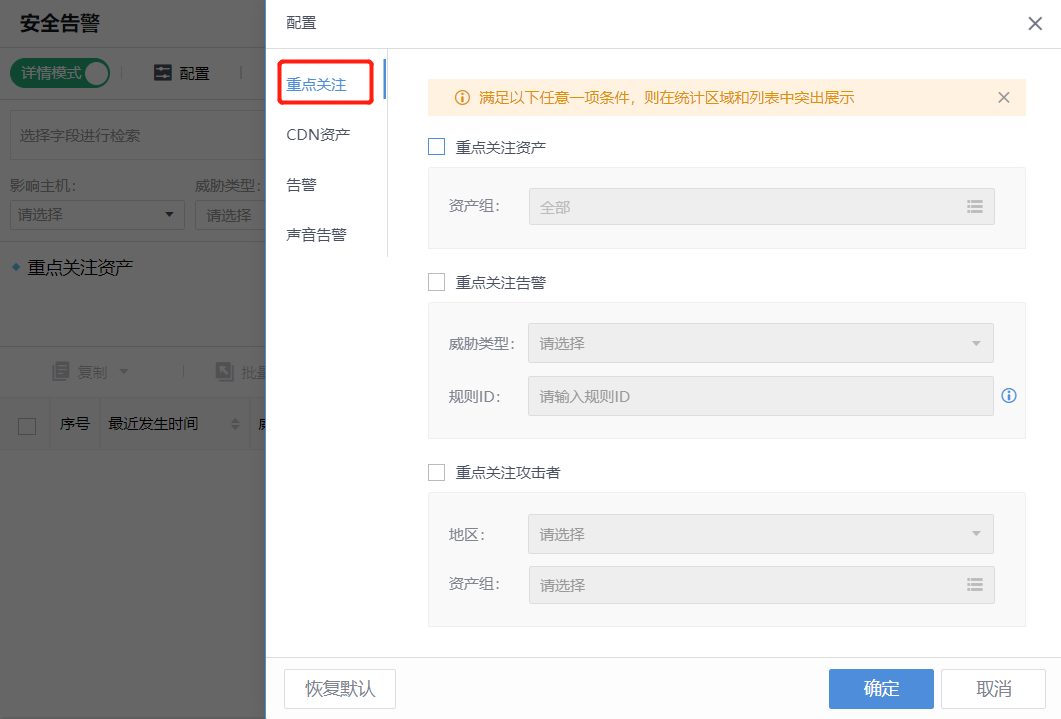

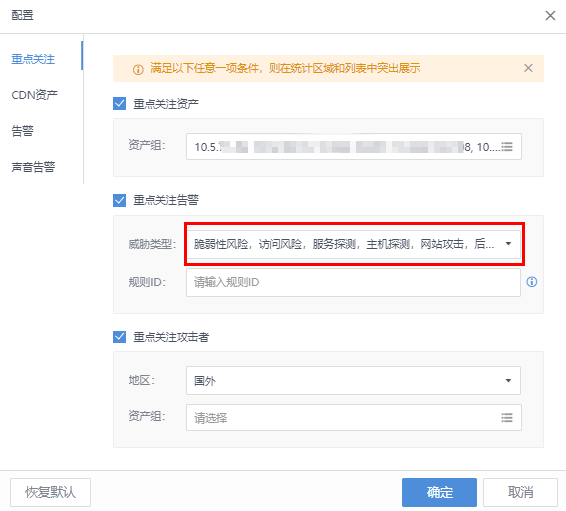

在使用详情模式下,可以进行针对性配置以圈定重点关注条件,包括:重点关注资产、终端关注告警、重点关注攻击者等重点关注内容,这些之间属于“或”的关系,即其中满足以上任一条件就会在统计区域和列表中突出展示,如下图所示。

一般情况下在设置好重点关注内容之后,可以点击<仅看重点关注>对应进行展示,默认不勾选时看到的是全量的安全告警,如下图所示。

在配置好重点关注资产之后,安全告警详情模式页面可以看到命中安全告警的重点关注资产已展示,点击<查看全部重点关注>,可以一键勾选所有展示的重点关注资产,告警列表同步刷新,如下图所示。

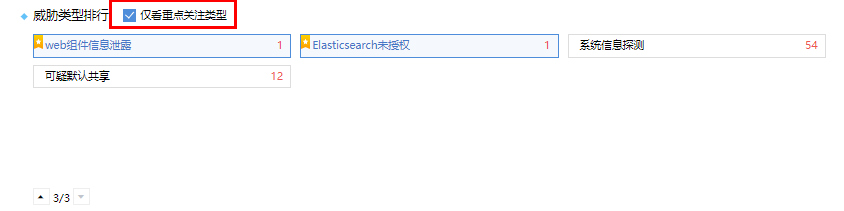

默认情况下,威胁类型排行展示的是全量告警的威胁分类,点击<仅看重点关注类型>默认会勾选上配置的重点关注攻击类型,同时告警列表也会同步展示重点关注攻击类型,如下图所示。

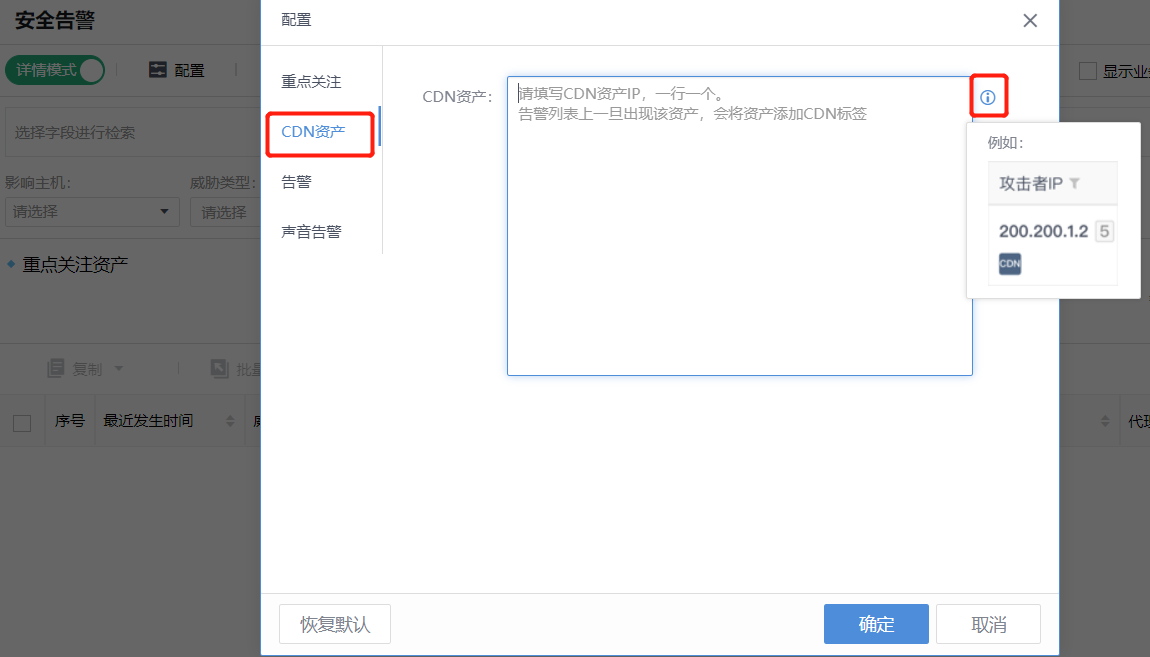

CDN资产

在客户使用CDN的场景下,可以将CDN资产单独表示出来确保在实时安全告警中能区分出来为溯源分析提供便利,按照一行一个方式填写,如下图所示。

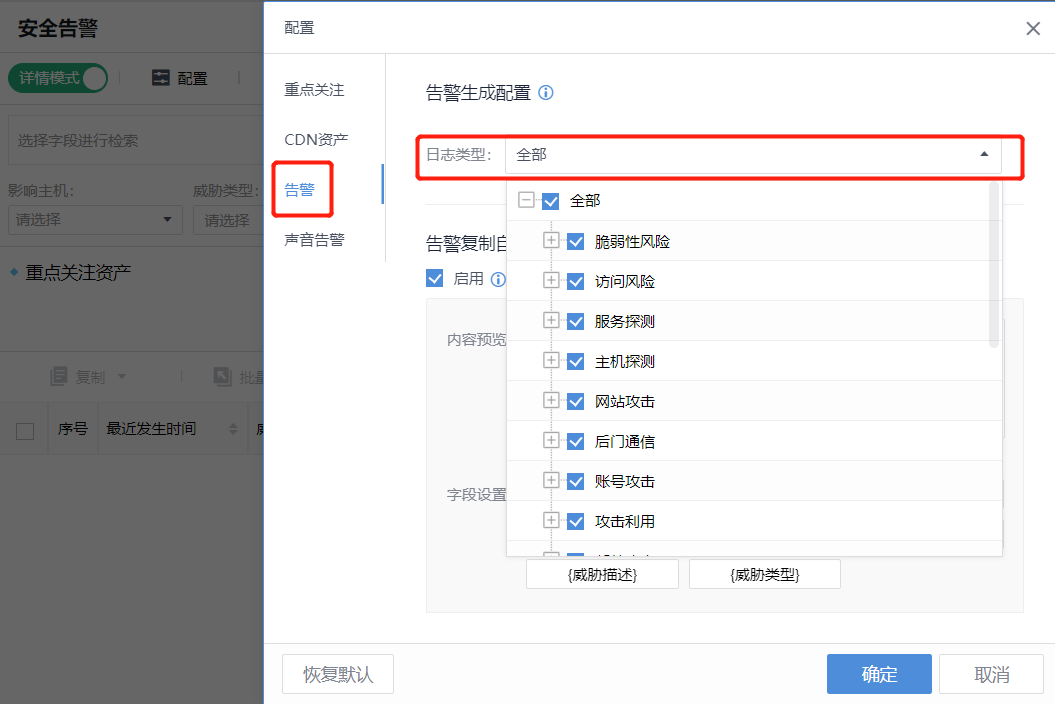

告警配置

允许用户手动选择产生安全告警的日志类型,默认情况下勾选全部,也可以根据实际情况按需勾选,如下图所示。

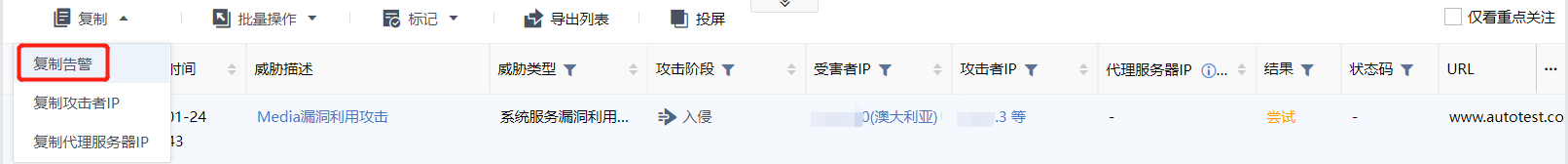

告警配置还支持对<复制>动作进行编辑,勾选<启用>,在内容预览文本框中,可以自定义内容,其中常见的参数可以使用字段设置中的常量进行填充,如下图所示。

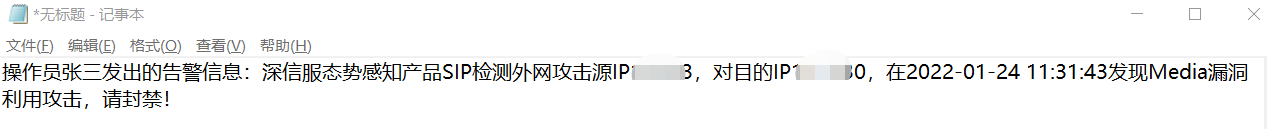

点击<确定>内容保存后,在告警列表页面选中某条告警, 点击<复制告警>,可以看到复制后的内容即为刚才编辑的内容,如下图所示。

声音告警

安全告警详情模式下,可以设置声音告警,新产生的符合声音通知条件的安全告警进行声音通知(默认1min/次),对于不符合或者没有产生新的安全告警时,即便开启声音通知也不会进行提示,如下图所示。

点击<更换>可以对默认提示音进行替换,支持mp3格式声音文件,点击<试听>可以提到具体的声音,编辑通知内容可以定义具体哪些条件下才触发声音通知,其中“重点关注”、“威胁等级”、“结果”这些维度的条件是且的关系。