更新时间:2024-07-17

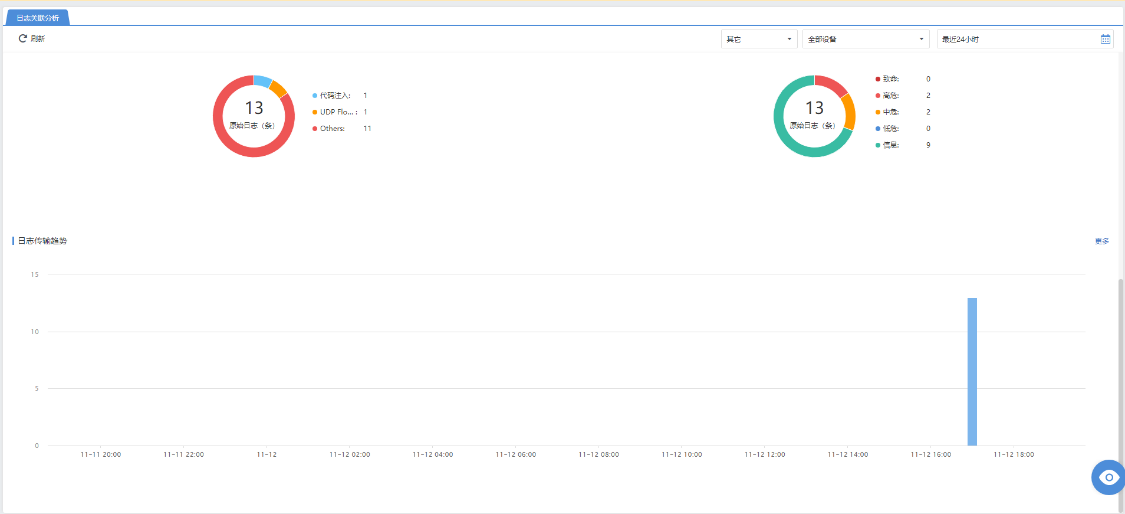

SIEM分析模块根据接入的第三方日志,通过内置解析规则进行解析、入库,并产生安全告警或者聚合成安全事件,在[分析中心/SIEM/分析系统/SIEM分析总览]页面可以看到告警个数、事件个数、关联规则统计、关联规则告警TOP5、日志统计、接入设备概况、日志等级分布等,如下图所示。

其中:

• 告警数/事件数:可以查看在指定时间段内的告警数量以及事件数量。

• 接入设备情况:展示当前接入设备情况,分为接入设备以及关联规则。

• 数据分布:分为安全事件、关联规则告警和原始日志3部分,展示在时间段内的数据分布情况。

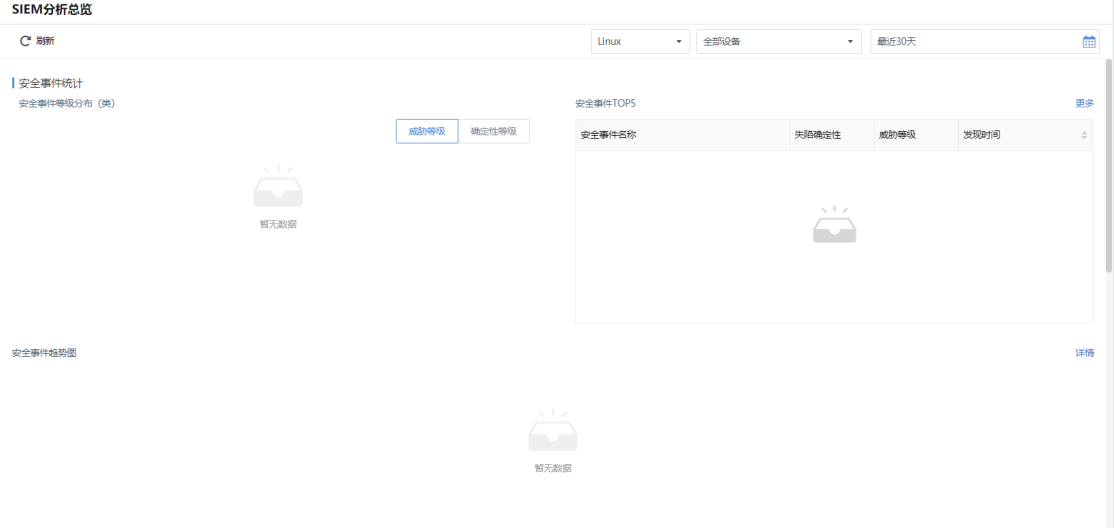

• 安全事件统计:分为安全事件趋势图和安全事件TOP5两部分,直观的展示在指定时间段内的安全事件趋势图以及排行前五的安全事件;点击<详情>或<更多>可以跳转至“安全事件视角”查看全部安全事件详情。

• 关联规则统计:分为关联规则告警趋势图和关联规则告警TOP5,直观的展示在指定时间段内的关联规则告警趋势图以及排行前五的关联规则告警名称;点击<详情>或<更多>可以跳转至“关联规则告警”查看全部关联规则告警详情。

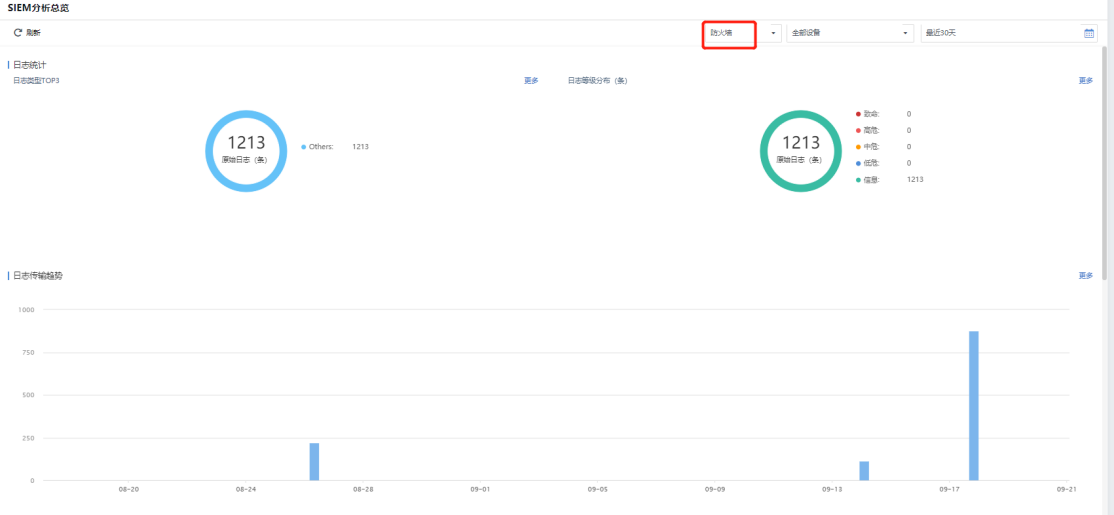

• 日志统计:分为日志类型TOP3和日志等级分布两部分,统计指定时间内的日志等级分布和排行前三的日志类型。点击<更多>可跳转至“日志检索”页面查看详情。

• 日志传输趋势:直观的展示在指定时间内的日志传输趋势图。

日志关联分析筛选

• 支持通过按场景进行筛选,如总览/防火墙/Linux/其他。

• 支持通过设备名称进行筛选。

• 也支持通过时间进行筛选,如最近24小时/最近7天/最近30天/今天/自定义。

• 支持一种或多种组合筛选方式进行精准化筛选。

防火墙日志场景

Linux场景

除以上场景外的其他设备类型的日志都会在其他中展示。