更新时间:2024-01-05

IOC (Indicator of Compromise) 告警是通过识别特定的恶意指示来监测网络安全威胁的一种方式,自定义IOC告警规则允许用户根据业务需求定义告警规则,如果XDR检测到与自定义规则匹配的IOC规则,就会触发相关告警,以帮助企业及时识别并处理安全威胁。

场景一:在重保场景中,防守方一般会共享一些实时威胁情报以便更好的进行防守工作,但对于该场景中,防守方需要面对多种多样的安全设备,需要对所有的安全设备逐个进行下发自定义情报,步骤繁琐,通过XDR平台可以实时联动安全设备下发自定义情报,实现一次下发所有联动设备均生效,简化了安全运营工作。

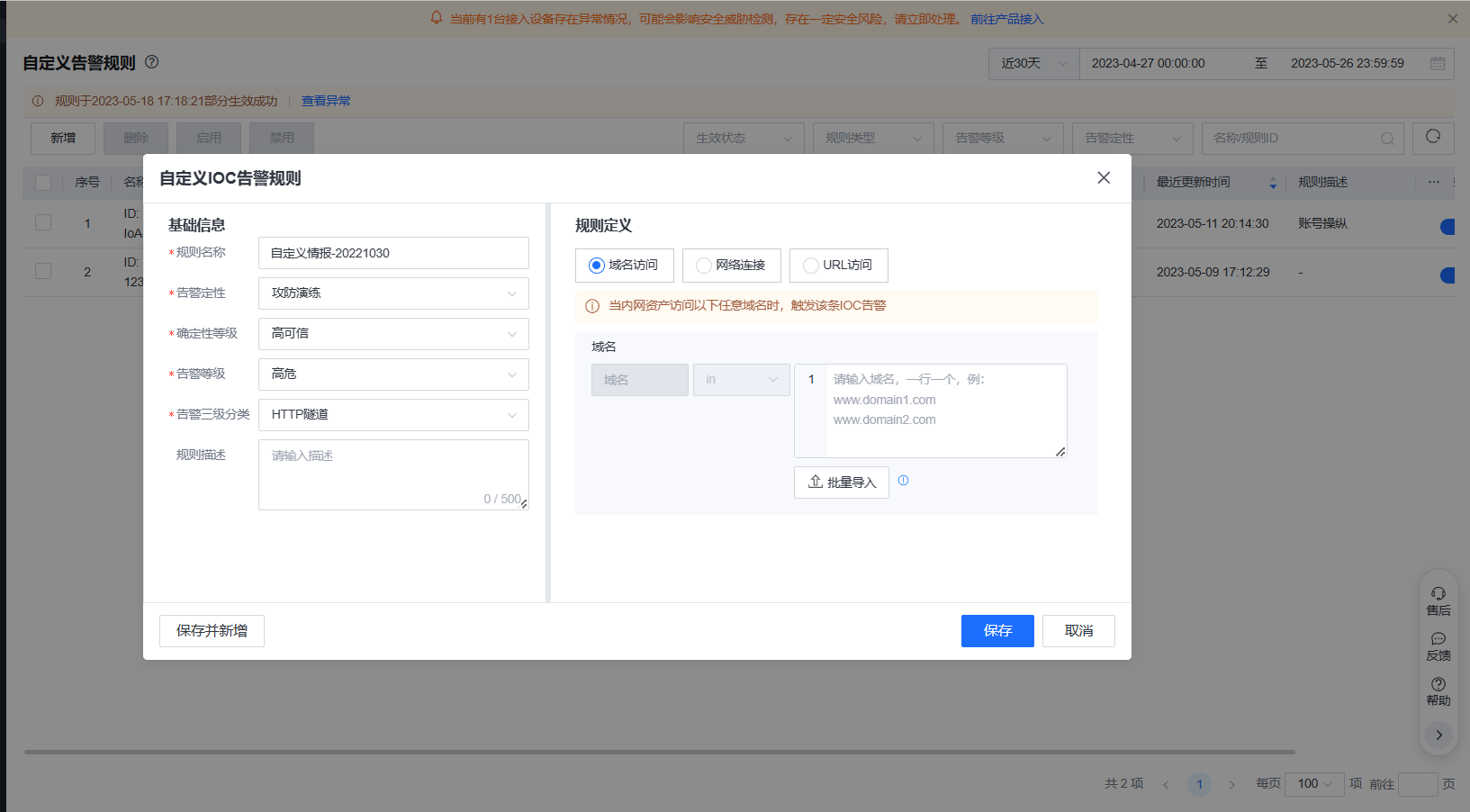

点击配置管理->自定义告警规则导航栏,点击新增,新增自定义IOC规则,规则名称填写为自定义情报-20221030,告警定性选择攻防演练,确定性等级选择高可信,告警等级为高危,告警三级分类为HTTP隧道,如下图所示

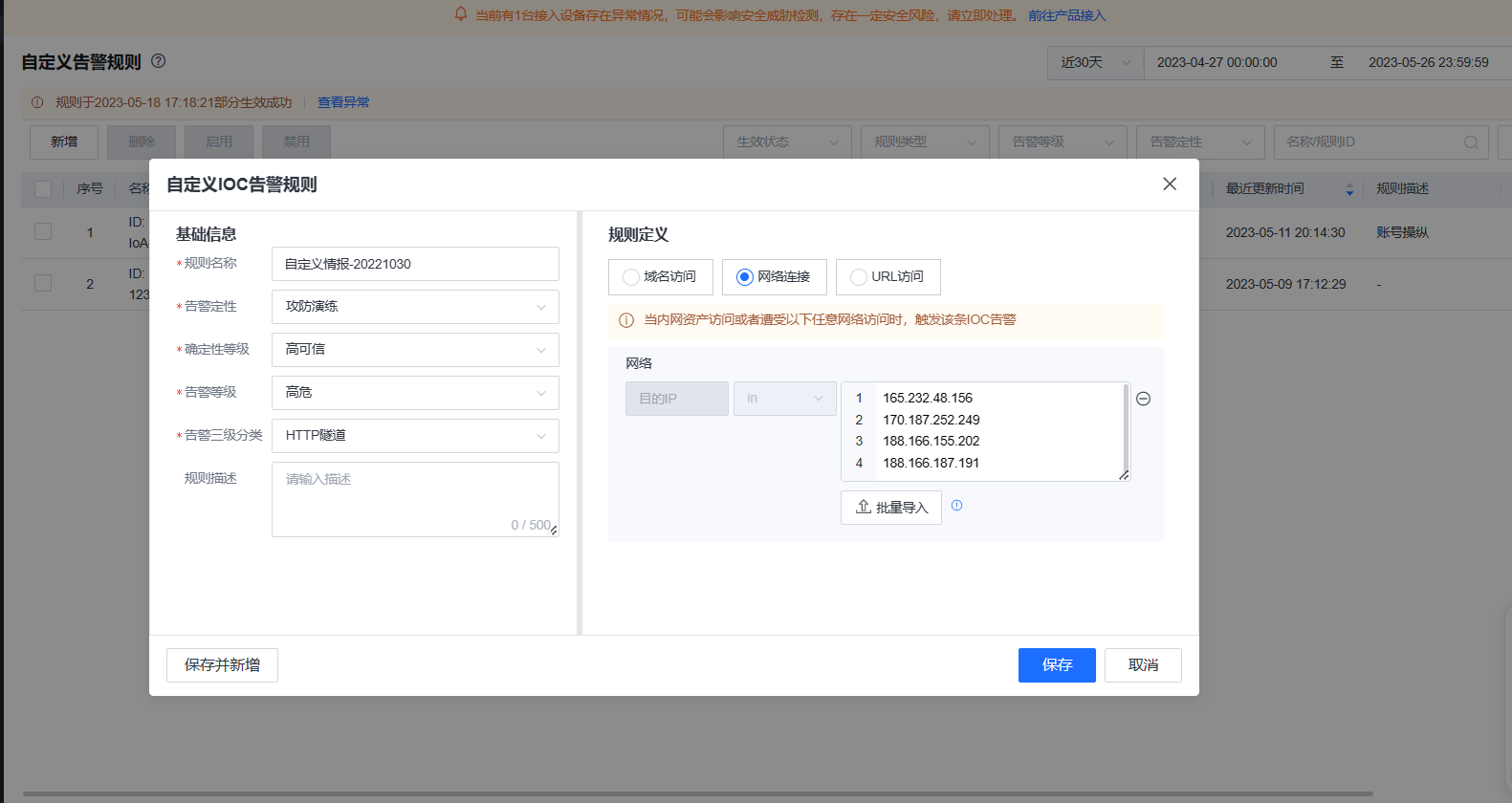

规则定义处所属分类为网络连接,网络属性为目的IP,将情报地址填入,支持批量导入。

点击保存后,选择立即下发(立即生效,但30分钟内只能点击立即下发一次)或者周期下发(一个小时内生效)对应规则会实时下发到EDR控制端生效该规则。

当有业务用户终端(已安装agent)执行相关命令后,XDR平台检测到相关IOA告警,,并为告警打上"攻防演练"的威胁定性标签,提示您该主机可能存在风险。

场景二:

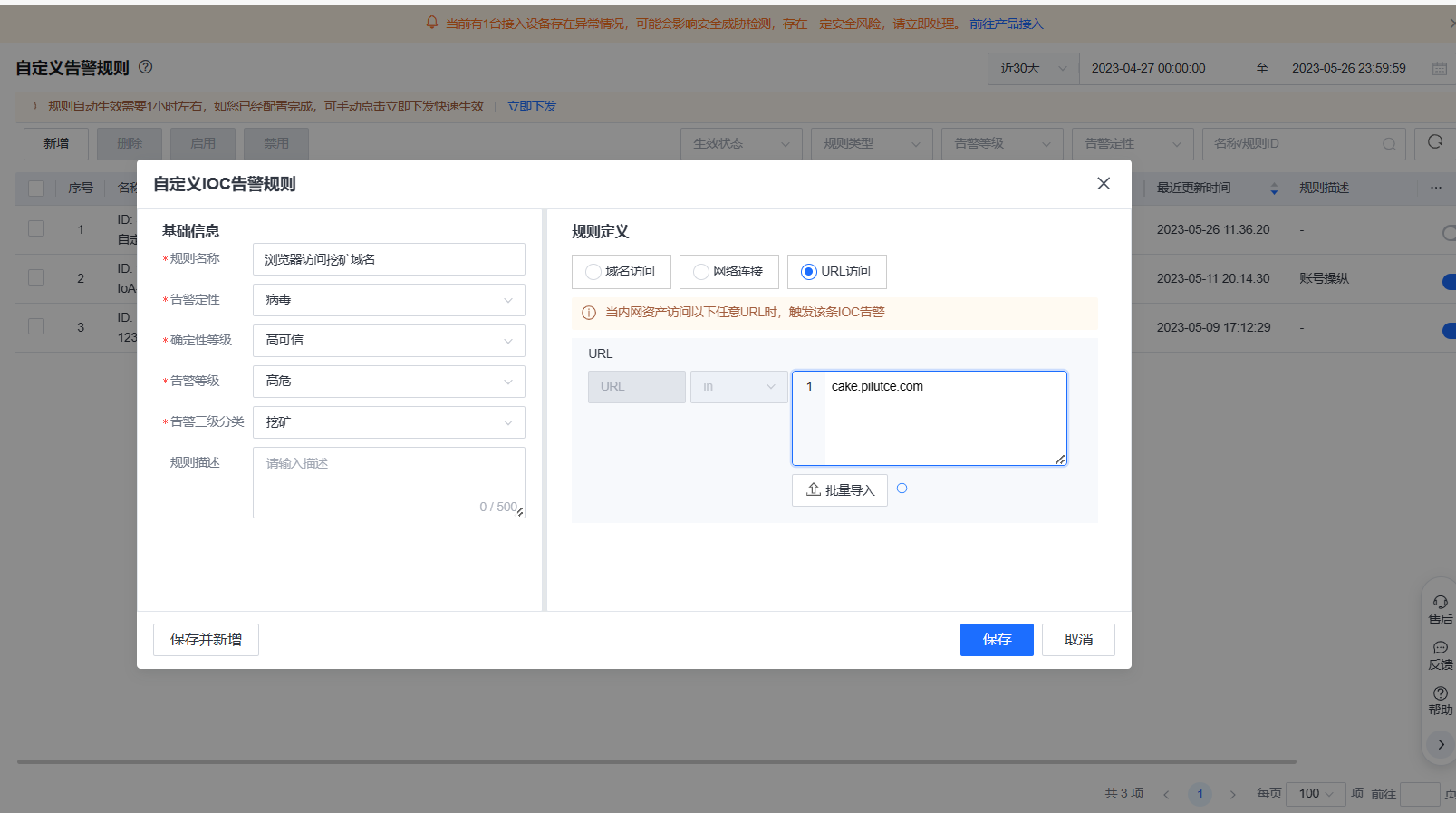

点击配置管理->自定义告警规则导航栏,点击新增,新增自定义IOC规则,规则名称填写为浏览器访问挖矿域名,告警定性选择病毒,确定性等级选择高可信,告警等级为高危,告警三级分类为挖矿,规则定义处所属分类为URL访问,将情报地址填入,支持批量导入,如下图所示

点击保存后,选择立即下发(立即生效,但30分钟内只能点击立即下发一次)或者周期下发(一个小时内生效)对应规则会实时下发到XDR引擎生效该规则。

当有业务用户终端(已安装agent)执行相关命令后,XDR平台检测到相关IOC告警,并为告警打上"病毒"的威胁定性标签,提示您该主机可能存在风险。