更新时间:2024-08-29

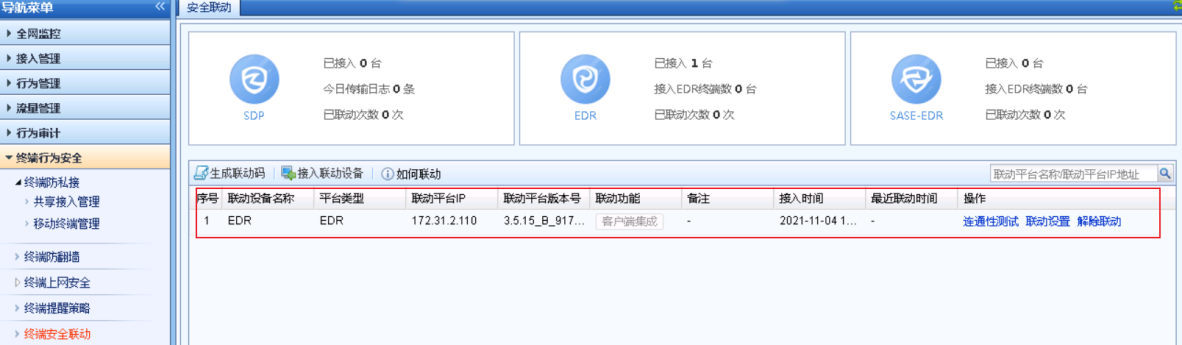

联动管理可实现aES与深信服AC、AF、SIP、aTrust、XDR、合规自检平台、X-Central及MSS的联动对接与管理,为客户提供从发现威胁到查杀闭环处理方案。打开[系统管理/联动管理],如下图所示。点击页面上的<如何接入>的按钮,可以查看不同产品的联动配置。

联动可以实现的功能

各产品与aES联动功能支持情况如下表所示。

表7联动功能

|

联动产品

|

部署Agent

|

联动隔离终端

|

日志上报

|

访问控制

|

联动下发查杀扫描

|

联动处置威胁文件

|

IOC取证

|

终端AIO

|

环境感知

|

|

AC

|

√

|

×

|

×

|

×

|

√

|

√

|

×

|

√

|

×

|

|

AF

|

×

|

×

|

×

|

×

|

√

|

√

|

√

|

×

|

×

|

|

SIP

|

×

|

√

|

√

|

√

|

√

|

√

|

√

|

×

|

×

|

|

XDR

|

×

|

√

|

√

|

×

|

×

|

√

|

√

|

×

|

×

|

|

X-Central

|

×

|

×

|

×

|

×

|

×

|

√

|

√

|

×

|

×

|

|

aTrust

|

×

|

×

|

×

|

×

|

×

|

×

|

×

|

√

|

√

|

• 说明:

深信服终端All in one(以下简称AIO)针对深信服各安全产品,提供统一客户端安装卸载、统一系统托盘、产品功能联动等特性,结合零信任安全办公,在终端与接入建立控制点,为客户提供内网办公、远程办公、混合办公一体化的整体解决方案。

联动全局配置

aES和任何产品联动,需要先启用“联动设备准入设置”和“SSL/TLS协议设置”。打开[系统管理/系统设置/基本设置],如下图,启用联动设备准入设置,并设置联动设备接入时间,联动设备需要在设置的指定时间内接入;同时“SSL/TLS协议设置”启用TLS1.0和TLS1.1。

aES与AC联动

AC与aES 联动可实现客户端统一安装和使用、统一AC和aES客户端托盘、AC联动aES下发病毒查杀、AC联动aES从终端封堵防代理软件。

联动条件

AC与aES联动需要满足以下版本要求和服务端口开放要求,防火墙需要终端与设备之间、设备与设备之间以下通信端口。

|

设备类型

|

版本

|

服务端口

|

备注

|

|

AC

|

13.0.70及以上版本

|

TCP80:客户端portal认证端口;

TCP88:准入客户端上报合规检查结果;

TCP886:客户端上报审计日志;

TCP817:客户端自动升级及安装;

TCP61111:终端代理解密上报SSL密钥;

UDP667:客户端发送保活心跳;

UDP61182:UDP自动找网关端口;

TCP61182:TCP自动找网关端口

TCP9998:AC联动通信端口

|

|

|

aES管理端

|

3.5.26及以上版本

|

TCP 443:控制台访问端口(可修改)

TCP 4430:Agent组件更新和病毒库更新(可修改)

TCP 8083:Agent和管理端业务通信端口

TCP 54120:管理端控制Agent禁用/启用/卸载

ICMP:Agent安装时,到管理端连通性探测

|

|

联动配置

1.aES管理端接入配置

在[系统管理/系统设置/网络设置/高级配置/管理端端口设置]页面,可以修改aES管理端控制台端口和终端程序升级安装端口,建议保持默认配置端口。

aES管理端接口如果存在多个IP地址,需要在[管理端多IP设置]页面配置aES管理端所有IP地址。

2.设备对接配置

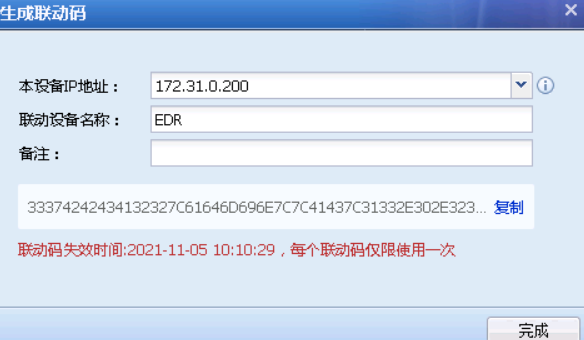

(1)AC生成联动码

登陆AC管理端,在[终端行为安全/终端安全联动]页面,选择联动设备通信的IP地址后,点击生成联动授权码。

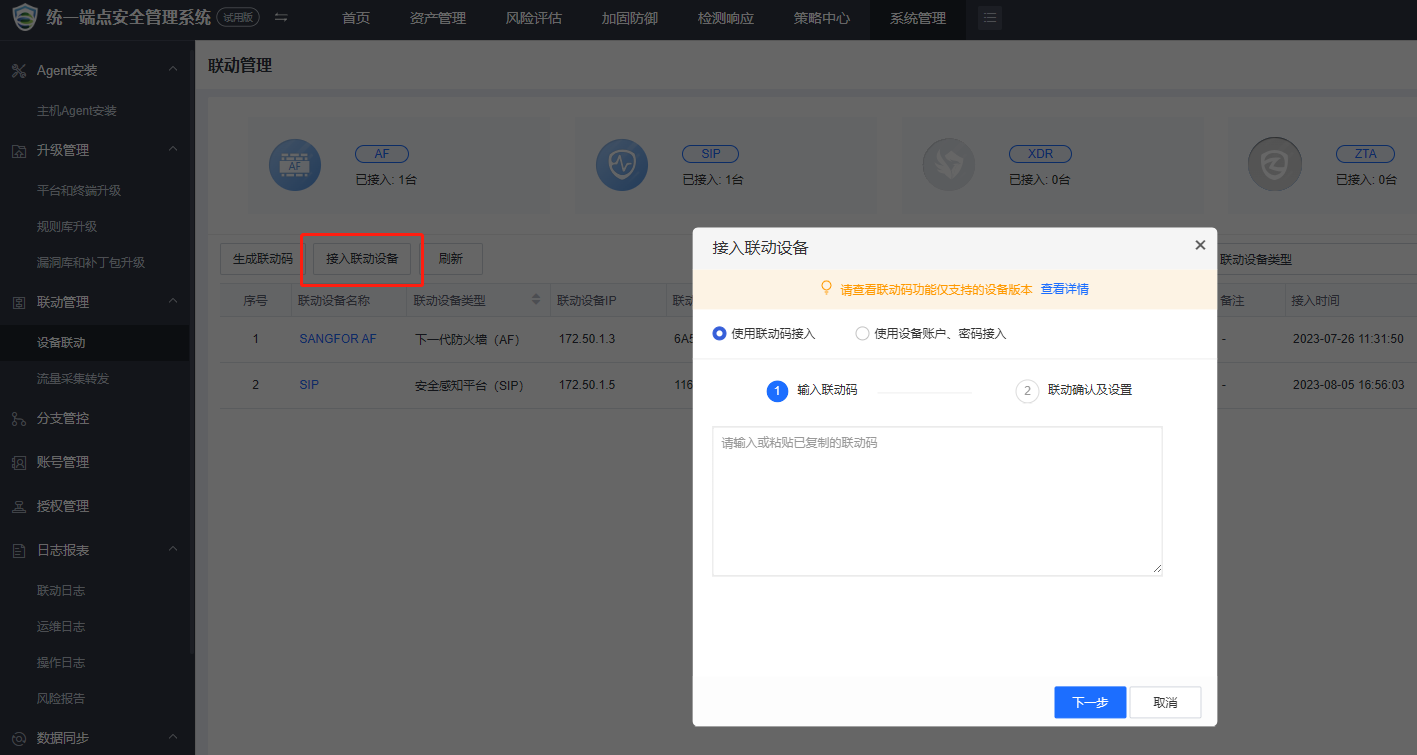

(2)aES接入联动设备

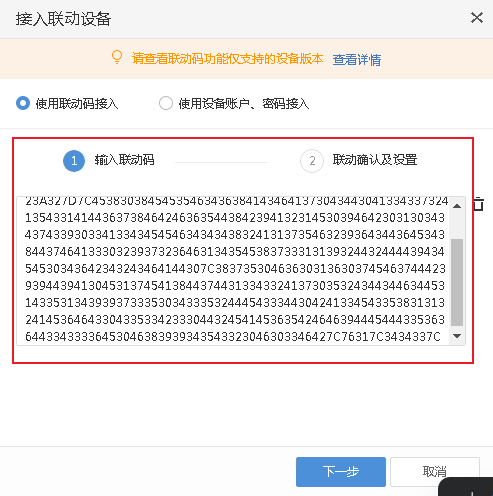

登录aES管理端,在[系统管理/联动管理]页面,点击接入联动设备,选择[使用联动码接入],粘贴AC上生成的联动码。

点击<下一步>后可以读取到AC的连接信息,选择与AC通信的IP地址后点击确定即可。

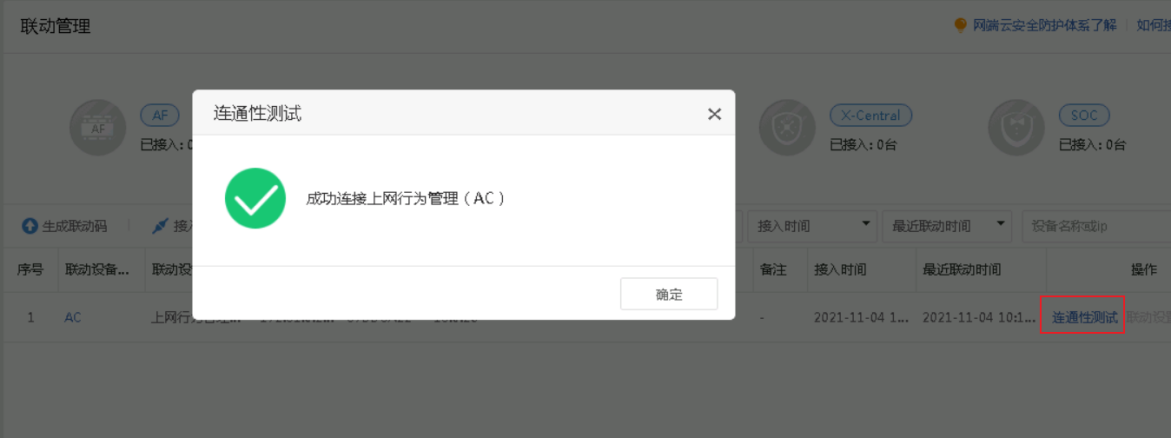

配置完成后,点击<连通性测试>测试联动配置是否成功。

通过AC也可以看到aES联动状态已经成功。

:

:

也可以在aES生成联动码,在AC识别联动码生成关联关系。

3.启用集成策略

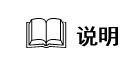

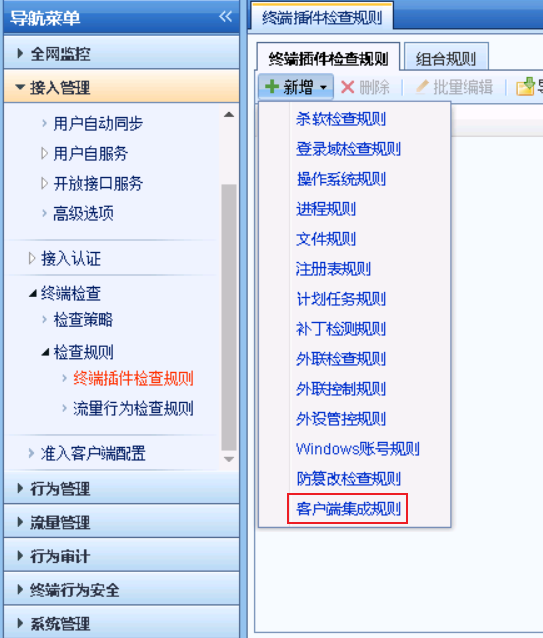

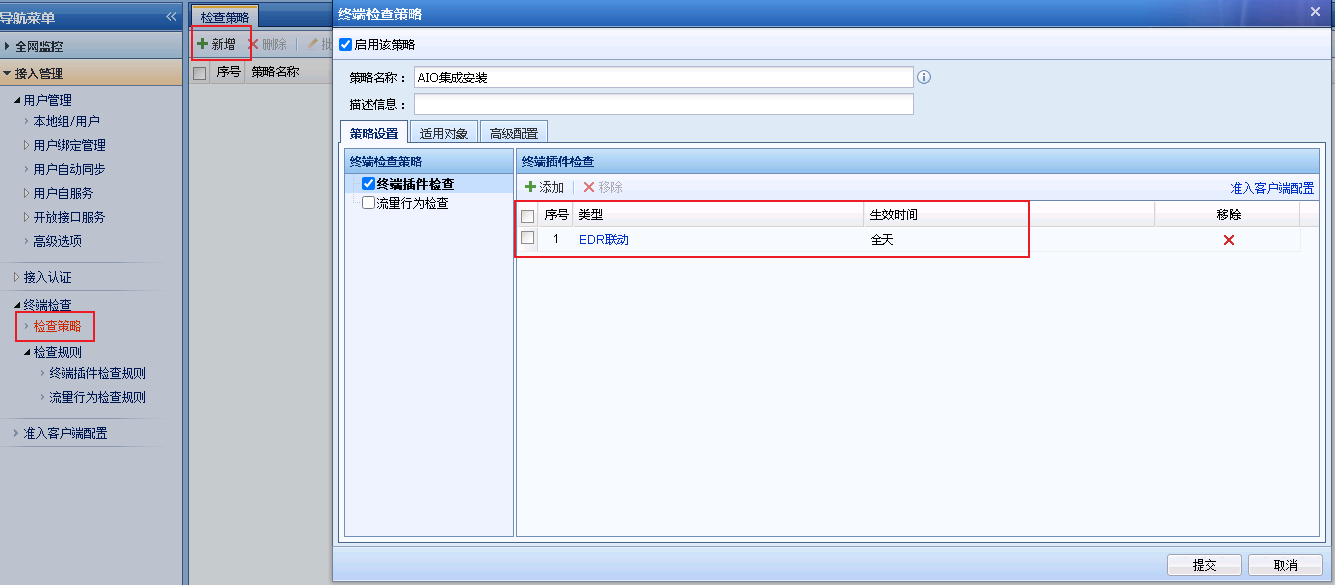

(1)AC集成策略配置

在AC管理端[接入管理/终端检查/检测规则/终端插件检查规则]页面,新增[客户端集成规则],输入规则名称、规则类型、规则描述,客户端需要集成的设备选择配置的联动的AES设备。

新增检查策略,将创建的集成策略关联给需要安装AIO客户端的用户。

:

:

准入策略启用后,目标终端会显示准入安装页面,上网过程会中断直至准入安装完毕,建议开启策略前提前通知用户。

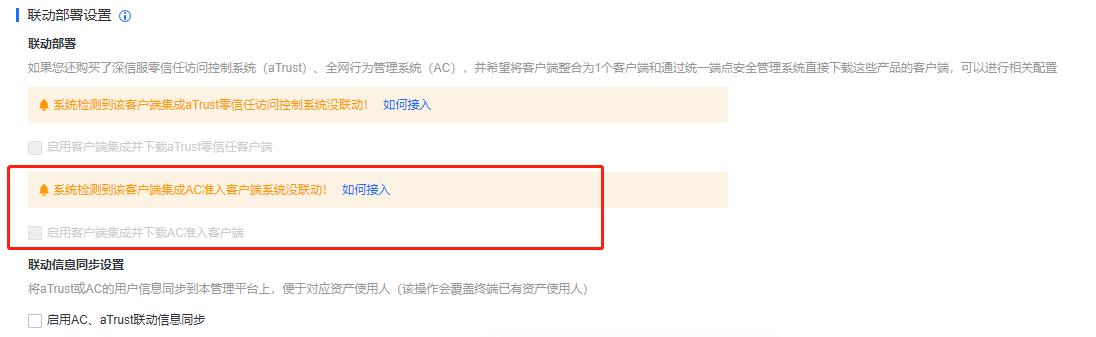

(2)aES集成策略配置

用户如果需要通过先安装aES再联动安装AC客户端,还需在aES管理端[系统管理/系统设置/部署与升级设置]页面勾选[客户端集成并下载AC准入客户端]选项。

:

:

如果所有用户均通过先安装AC准入客户端再联动下载aES客户端,也可不开启该选项。

联动效果

1.统一客户端

(1)客户端安装

全新安装场景(客户当前无AC准入和AES)

该场景面向用户新上AC准入和AES场景。

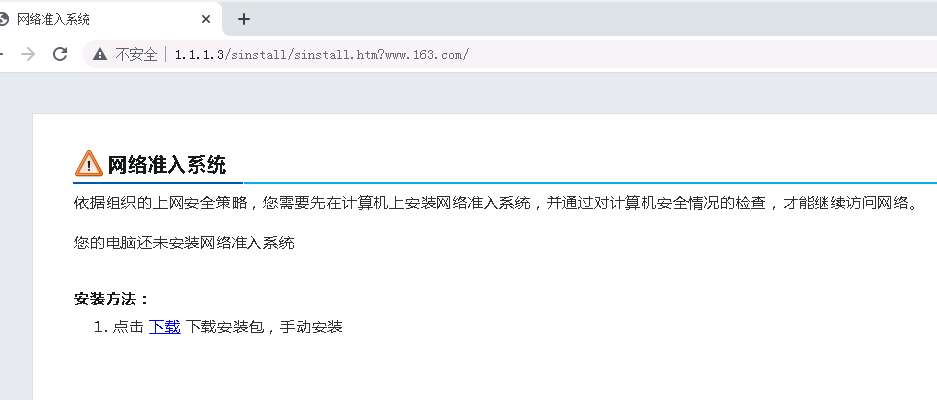

AC开启准入策略后,用户上网流量经过AC,AC会重定向用户至安装准入客户端页面。

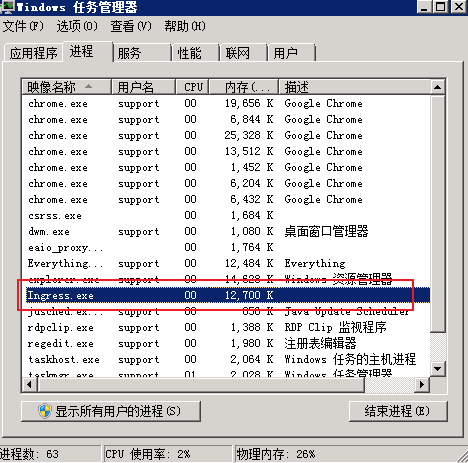

下载安装完成后,如果未开启准入认证客户端,可在任务管理器看到准入进程。

用户关联了集成安装策略,aES客户端会在后台静默下载安装(由于aES安装包比较大,内网环境需要等待5-10分钟)。

:

:

当前版本aES后台安装暂时没有下载和安装进度可以展示。

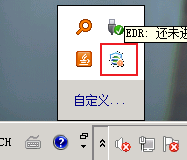

等待AES客户端安装完成后,如果用户未开启AC准入认证,系统托盘只有aES客户端。

如果用户开启了AC准入认证客户端,系统托盘会展示AIO融合后的图标。

:

:

AC+aES场景下,AIO系统托盘主界面为aES客户端。

加装场景(客户当前有AC,但是没有aES)

该场景面向已经部署AC准入客户端,新增部署aES客户端的用户。

1.用户如果部署的AC为非AIO版本,需要先完成AC设备升级,并完成aES设备部署和联动配置,具体各项配置与前述基本一致。

2.客户端AC准入找到网关后,客户端会静默升级,升级完成后会在后台静默安装aES客户端,aES静默安装过程需要耐心等待。

3.客户端升级安装全部完成后,客户端系统托盘会融合成一个,具体过程与新装和升级场景基本一致。

加装场景(客户当前有aES,但是没有AC)

该场景面向已经部署aES客户端,新增部署AC准入客户端的用户。

1.用户如果部署的aES为非AIO本,需要先完成aES管理端升级,并完成AC设备部署和联动配置,各项配置与前述基本一致。

2.aES平台升级完成以后,客户端会自动静默升级,升级过程需要耐心等待。

3.aES管理端如果同步开启了【客户端集成并下载AC准入客户端】选项,客户端更新成功后会自动在后台静默安装AC准入客户端。

4.客户端升级安装全部完成后,客户端系统托盘会融合成一个,具体过程与新装和升级场景基本一致。

(2)客户端使用

当aES与AC集成时,当AC开启准入认证策略,并且终端用户未认证前,托盘上方显示“上网认证”的按钮。

用户如果已经认证在线,则看到的是用户认证信息。

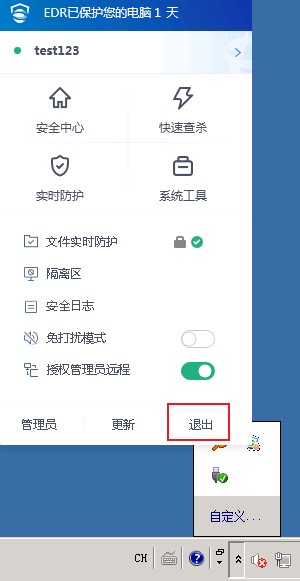

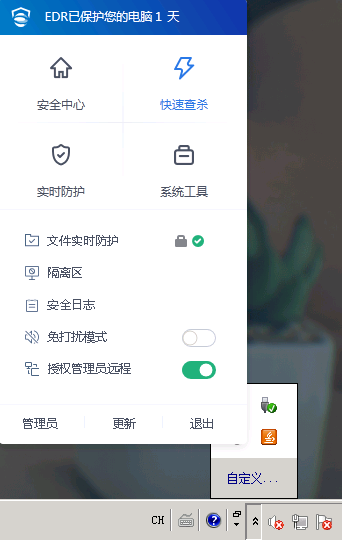

(3)客户端退出

AC和aES无法一次性整体退出,右键点击系统托盘,点击退出选项,输入aES退出密码,退出的是aES的单独客户端。

aES客户端退出后,系统托盘将变为独立的AC认证客户端托盘,如需整体退出,还需要单独再次退出AC的认证客户端,AC认证客户端退出后,用户会注销下线。

:

:

AC认证客户端退出仅关闭认证客户端,准入运行进程依然会常驻运行。

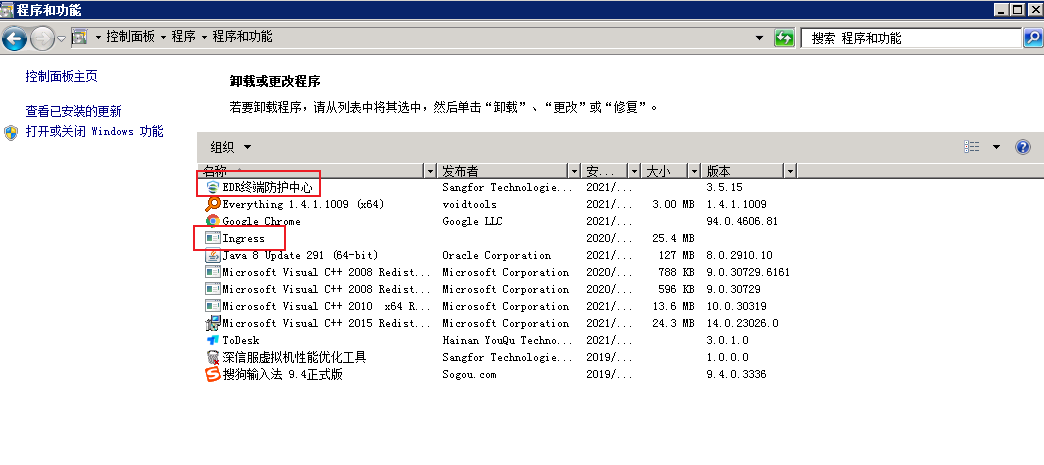

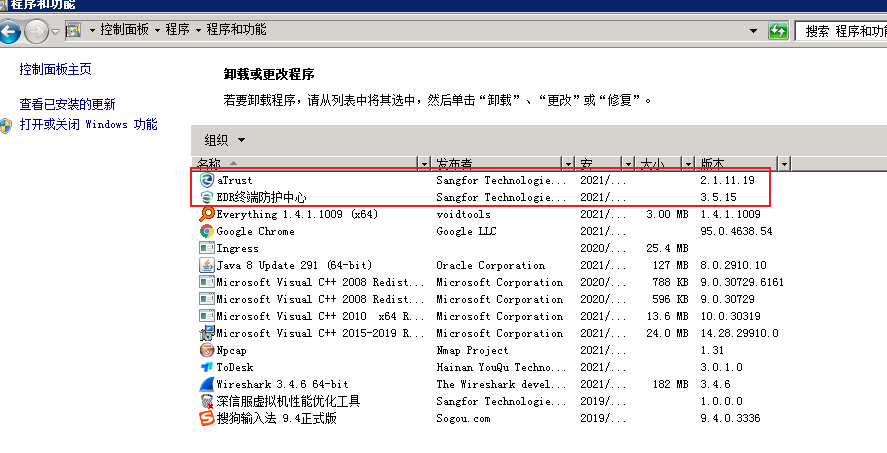

(4)客户端卸载

当前版本各产品线卸载相互独立,互不干扰。

:

:

AC与aES终端AIO功能当前仅支持 win 7、win 8、win8.1、win10和win11系统,不支持MAC OS、Linux和Windows Server操作系统。

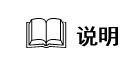

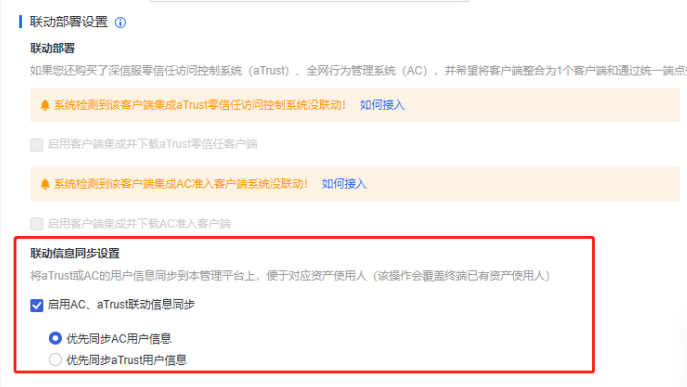

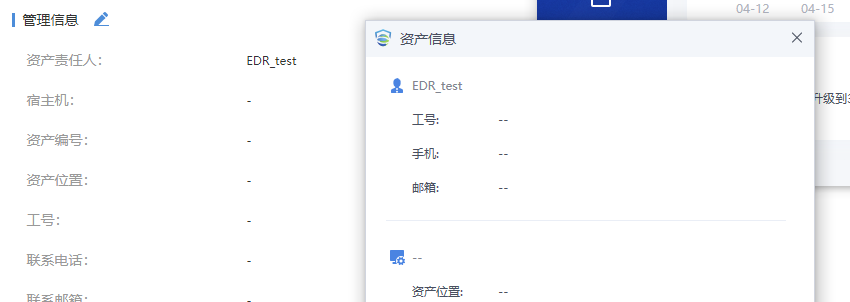

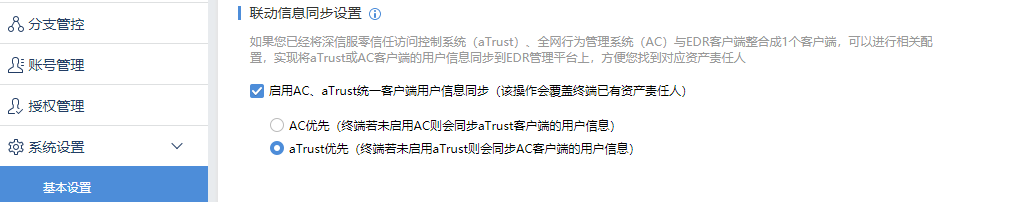

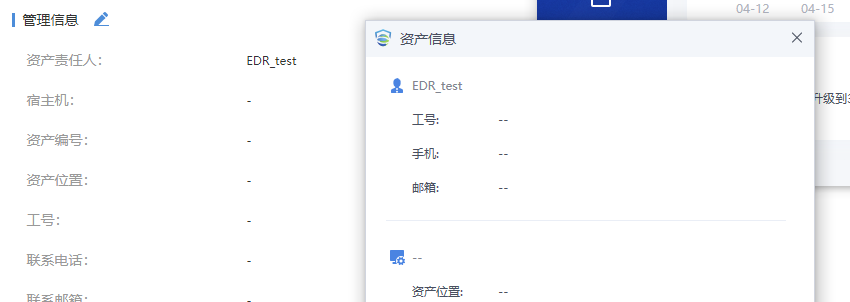

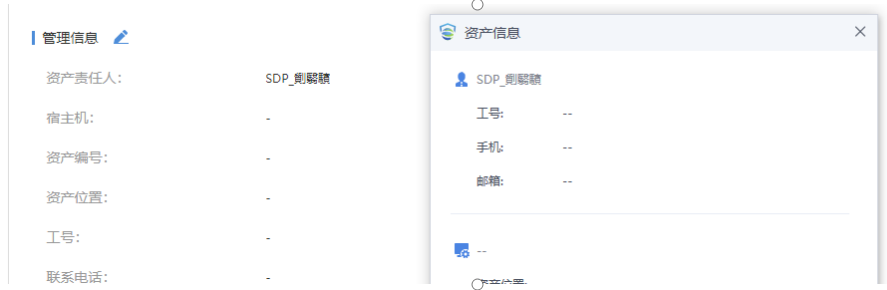

2.用户信息同步功能

aES平台可配置开启用户信息同步、实现人机对应,且可配置接受AC/aTrust用户信息的优先级,优先接受AC还是aTrust传来的信息。

AIO场景下,在终端管理平台登录AC,AC会将登陆的用户名发送给aES,aES上报到平台。AC登录用户名变化时,aES会收到新登录用户名消息,并上报给平台。如果aTrust优先级高,且aTrust此时上报了用户名消息,则会用aTrust的用户名信息。

在aES Agent界面填写后,会上报到平台,查看配置中心会发现信息来源为AES。

登录AC后,AC将用户名发送给aES,aES终端和平台的用户名显示均为AC上报的用户名。

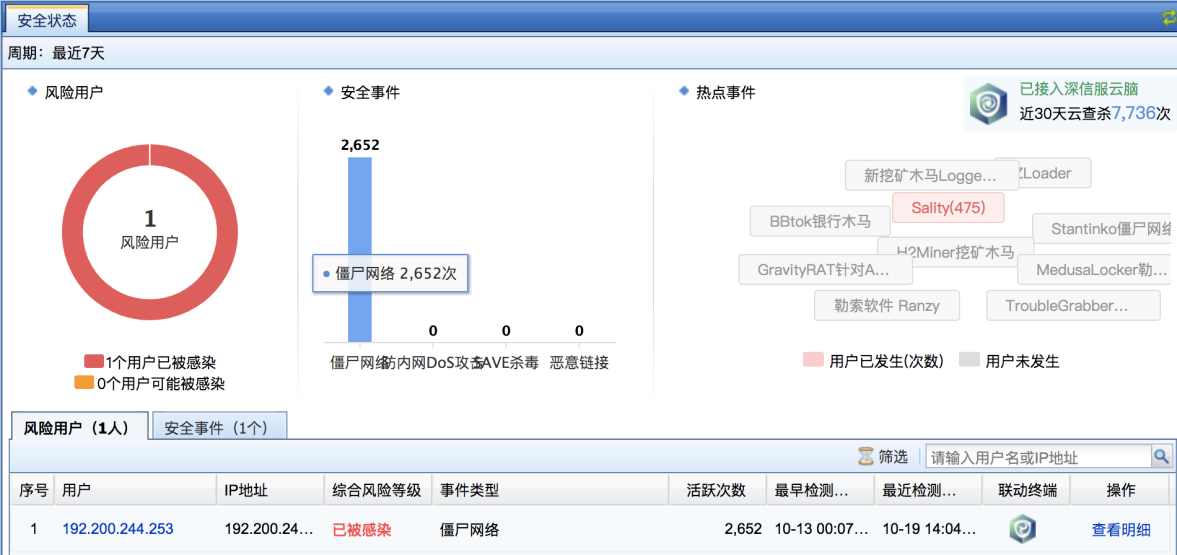

3.联动下发病毒查杀

当AC开启“僵尸主机检测”,并识别到风险终端时,可以联动aES进行查杀。打开AC设备[终端行为安全/终端上网安全/安全状态/风险用户],如下图。

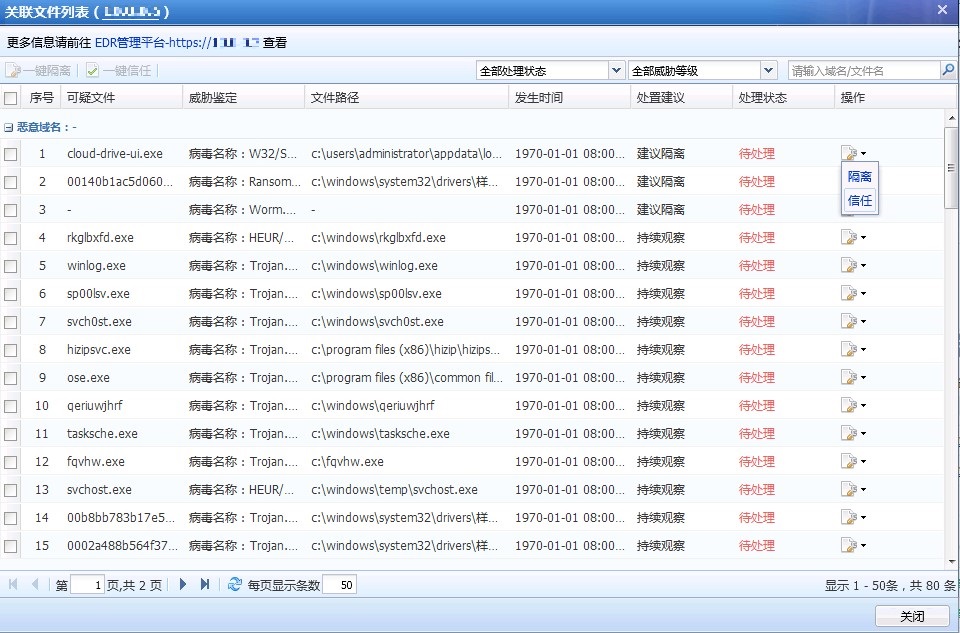

点击<查看明细>,如下图。

点击<联动aES分析>,下发对风险终端病毒查杀操作,并返回查杀结果,如下图。从AC设备可以对联动查杀发现的威胁文件可以进行“隔离”、“信任”、“忽略”等操作。

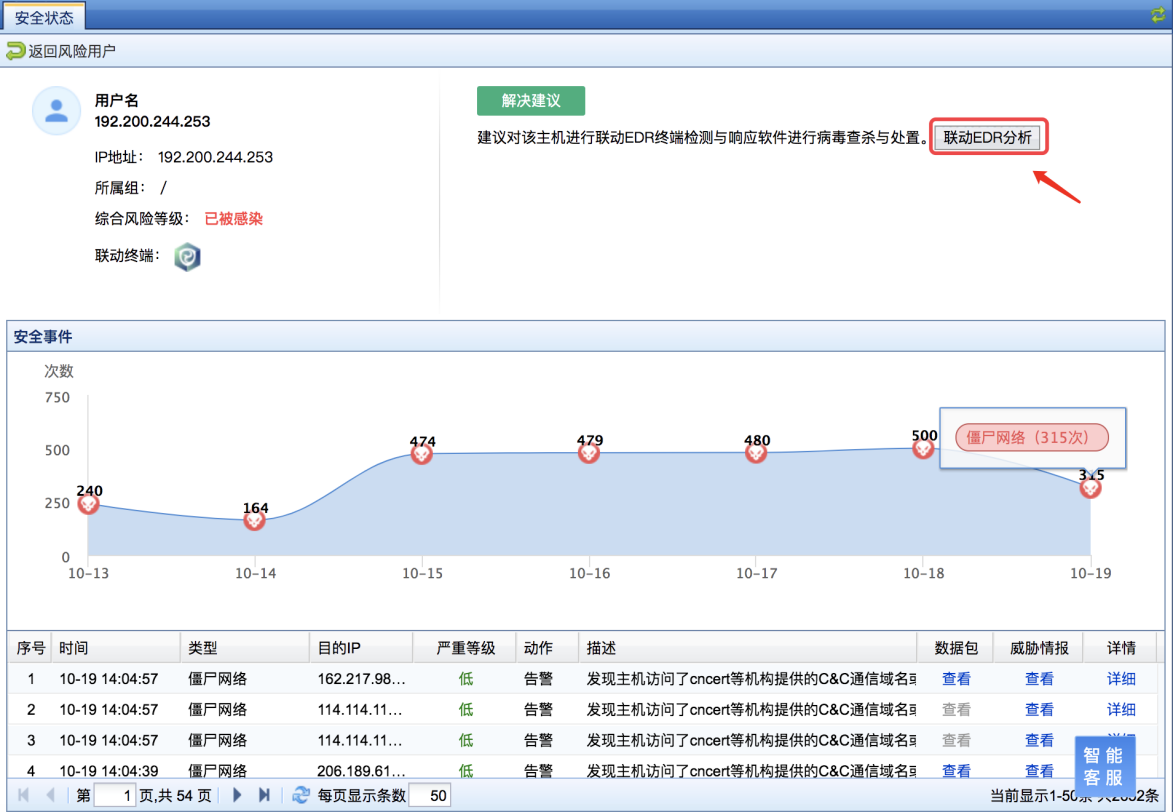

4.联动封锁防代理软件

当AC检测到终端存在防代理软件时,可以联动aES对终端防代理软件进行封堵,解决防代理软件通过网络侧设备封堵效果不佳的问题。

打开AC[终端行为安全/终端防翻墙],启用『代理工具检测』,如下图。

点击<配置选项>,启用『aES联动阻断违规代理』,如下图。

当aES检测到终端存在代理软件在运行,立即进行封堵,并弹窗告警,如下图。

打开AC[终端行为安全/终端防翻墙],如下图,显示终端的代理软件已经被AES阻断。

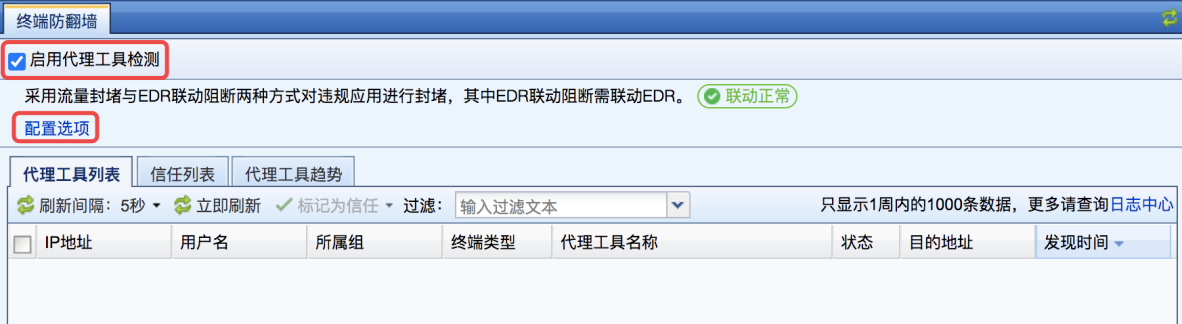

5.推广部署Agent

推广部署Agent是早期AC与AES联动安装aES客户端方案,此版本推出了AC与aES联动终端AIO方案,可优先采用AIO方案。

此方案适用于在不安装AC准入客户端的情况下安装AES客户端。

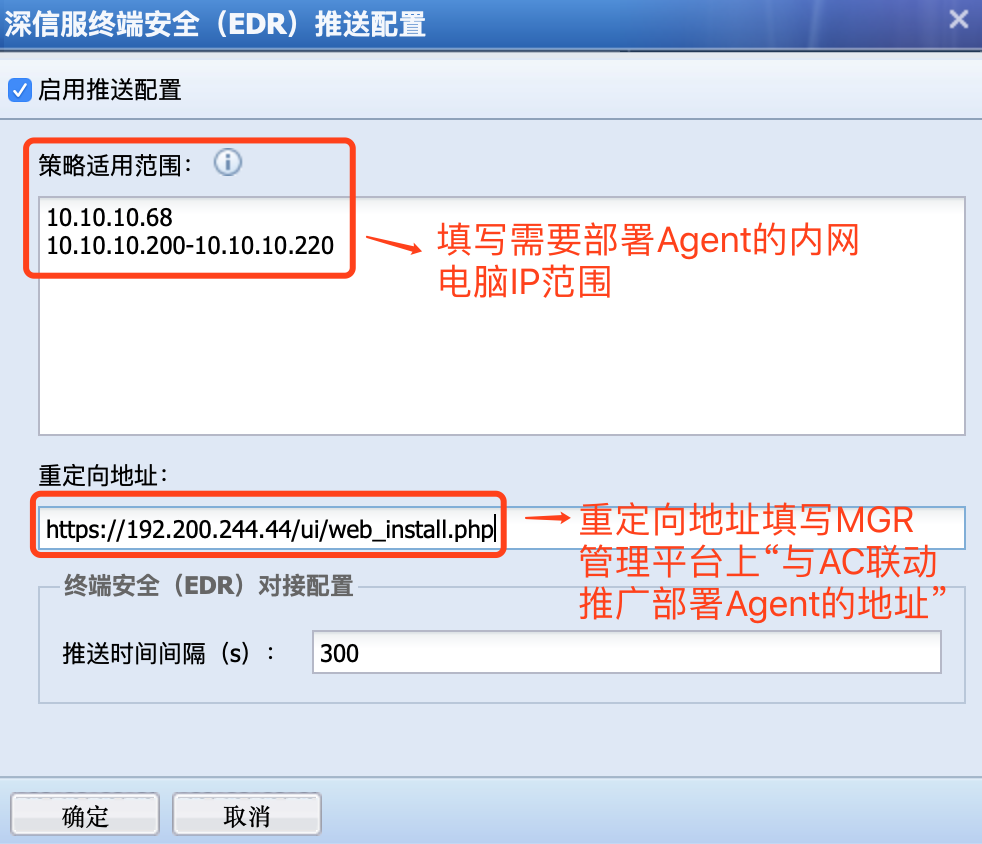

打开[终端行为安全/终端上网安全/安全能力/健全配置/终端检测与响应(EDR)],点击<推送配置>配置推广安装Agent客户端的地址范围及重定向下载Agent客户端的地址,如下图。

策略适用范围:填写需要安装Agent客户端的内网电脑IP范围。

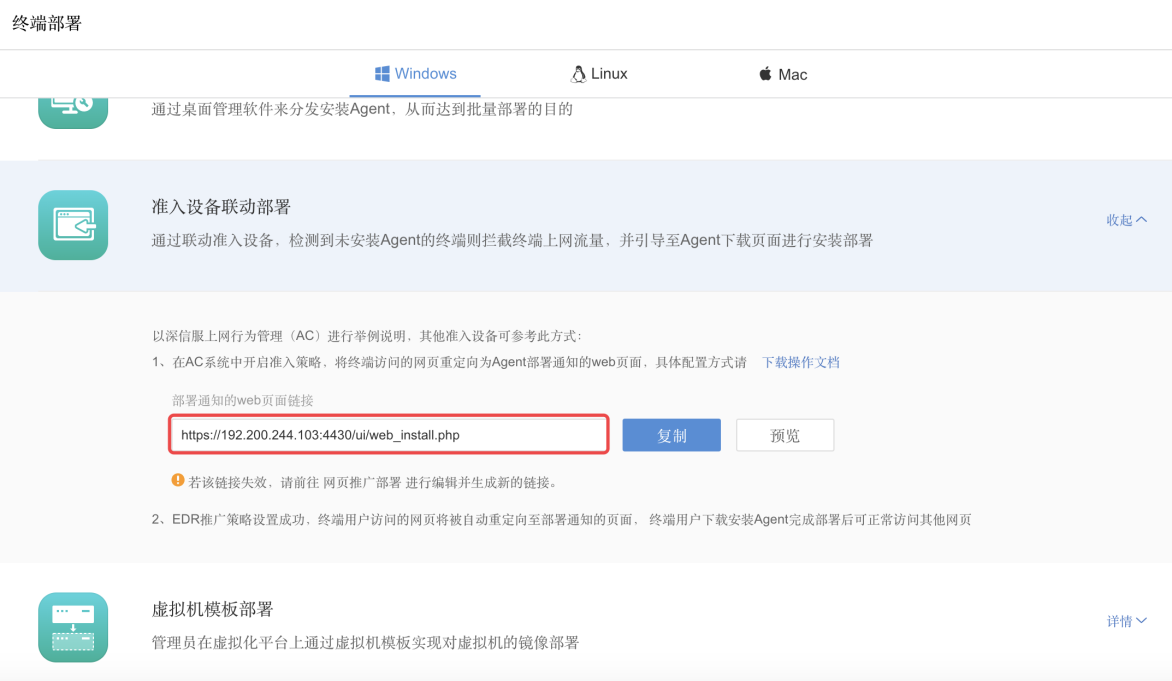

重定向地址:终端电脑上网被重定向到下载Agent客户端的地址,填写管理端[系统管理/客户端部署/终端部署],上网行为管理系统联动部署中的地址,如下图。

配置完成,用户打开网页被重定向到通知部署Agent页面,此页面定时弹出,直到用户安装了Agent为止, 如下图所示。

aES与aTrust联动

aTrust与aES 联动可实现客户端统一安装和使用、统一aTrust和aES客户端托盘、aTust联动aES对终端环境进行检测,当终端存在风险时,禁止用户通过不安全终端访问业务,隔离来自终端的风险。

联动条件

aTrust与AES联动需要满足以下版本要求和服务端口开放要求,防火墙需要终端与设备之间、设备与设备之间以下通信端口。

|

设备类型

|

版本

|

服务端口

|

备注

|

|

SDPC

(控制器)

|

2.2.6及以上版

|

TCP4488:终端接入端口(缺省443,可修改)

|

|

|

Proxy

(代理网关)

|

2.2.6及以上版

|

TCP443:WEB服务代理端口(可修改)

TCP441:隧道应用接入端口(可修改)

|

|

|

aES管理端

|

3.5.26及以上版

|

TCP 443:控制台访问端口(可修改)

TCP 4430:Agent组件更新和病毒库更新(可修改)

TCP 8083:Agent和管理端业务通信端口

TCP 54120:管理端控制Agent禁用/启用/卸载

ICMP:Agent安装时,到管理端连通性探测

|

|

联动配置

1.aES管理端接入配置

在[系统管理/系统设置/网络设置/高级配置/管理端端口设置]页面,可以修改aES管理端控制台端口和终端程序升级安装端口,建议保持默认配置端口。

aES管理端接口如果存在多个IP地址,需要在[管理端多IP设置]页面配置AES管理端所有IP地址。

2.设备对接配置

(1)aTrust生成联动码

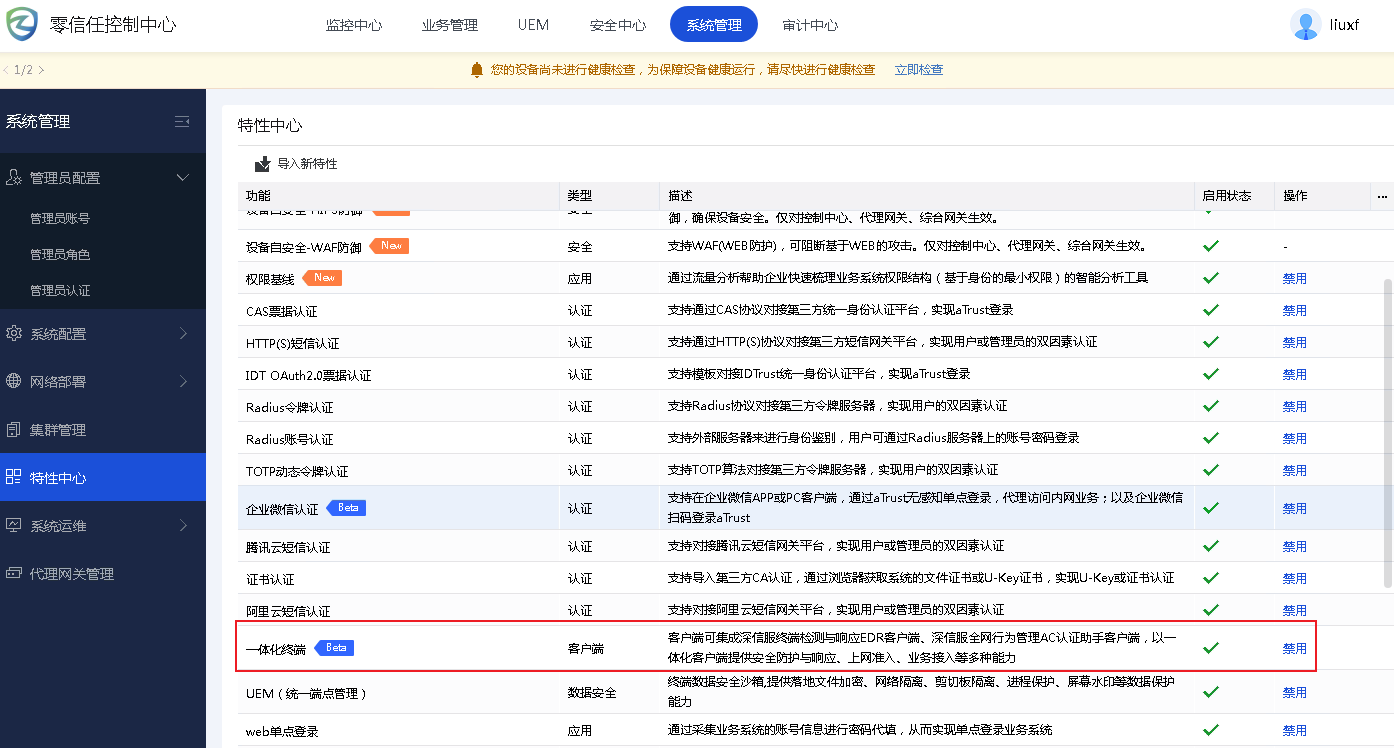

登陆aTrust管理端,打开[系统管理/特性中心],开启<一体化终端>特性。

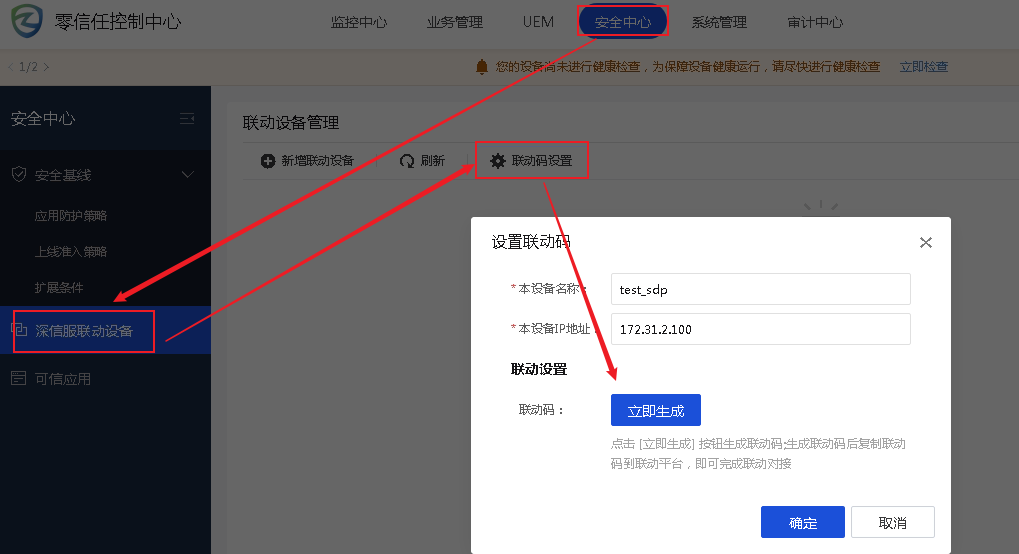

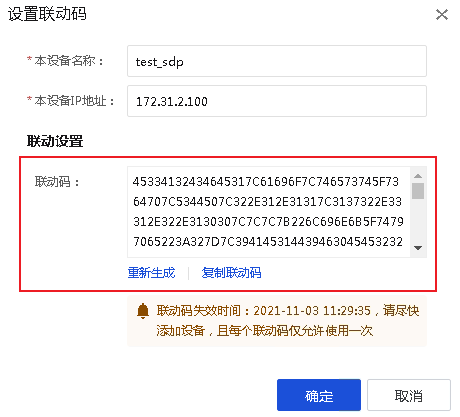

打开aTrust管理端[安全中心/深信服联动设备]页面,点击<联动码设置>,生成联动码。

(2)AES接入联动设备

登录AES管理端,打开[系统管理/联动管理]页面,点击<接入联动设备>,选择[使用联动码接入],粘贴aTrust上生成的联动码。

点击<下一步>后可以读取到aTrust的连接信息,选择与aTrust控制器通信的IP地址后点击确定即可。

配置完成后,点击<连通性测试>测试联动配置是否成功。

通过SDP也可以看到AES联动状态已经成功。

:

:

也可以在AES生成联动码,在aTrust控制器识别联动码生成关联关系。

3.启用集成策略

(1)aTrust集成策略配置

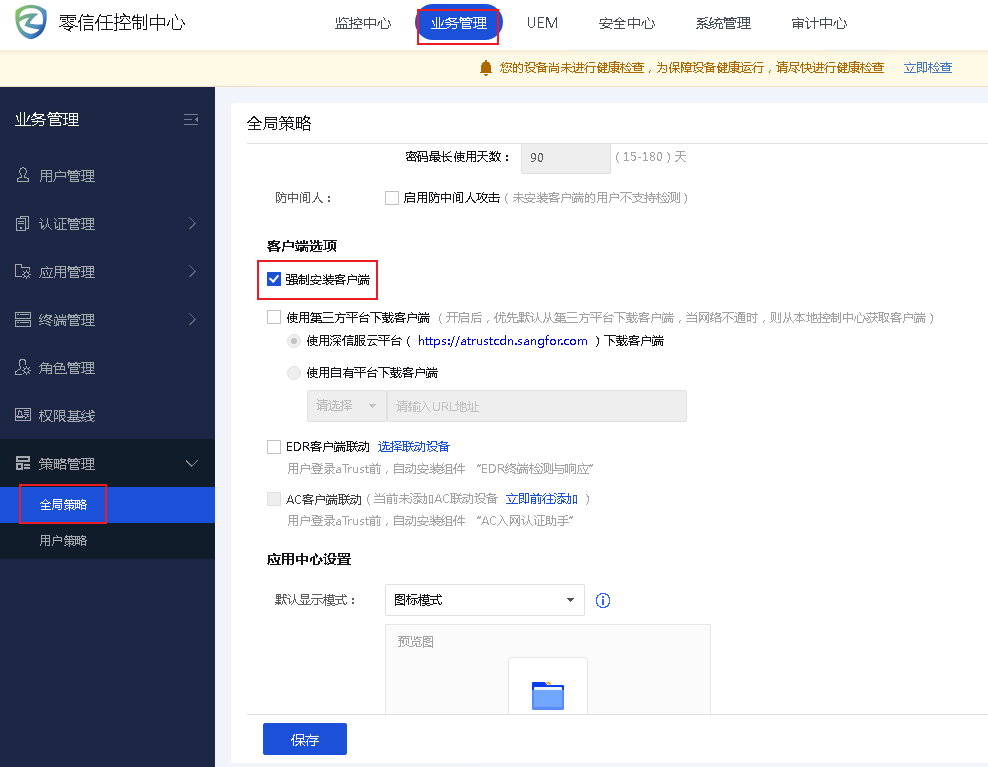

登录aTrust管理端,打开[业务管理/策略管理/全局策略]页面,勾选【强制安装客户端】开启终端强制安装。

:

:

如果不开启强制安装客户端,纯WEB资源环境下不会主动推送aTrust客户端。

集成安装策略aTrust可以设置全局推送或者针对指定用户定向推送。

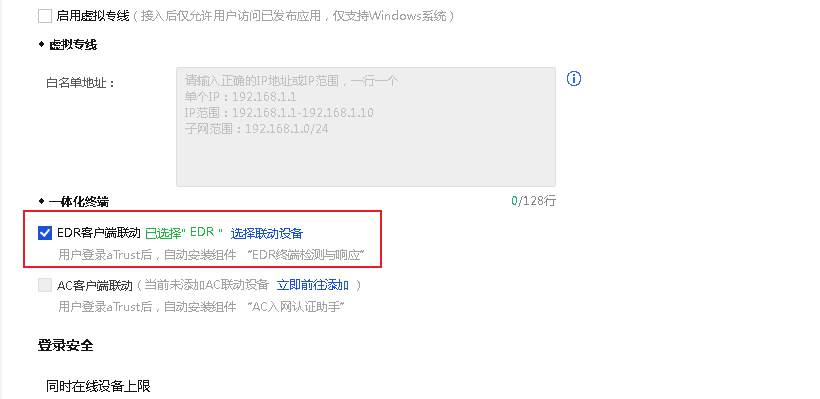

如果针对全部用户推广,可在全局策略同步勾选[AES客户端联动]选项,并选择联动的AES设备。

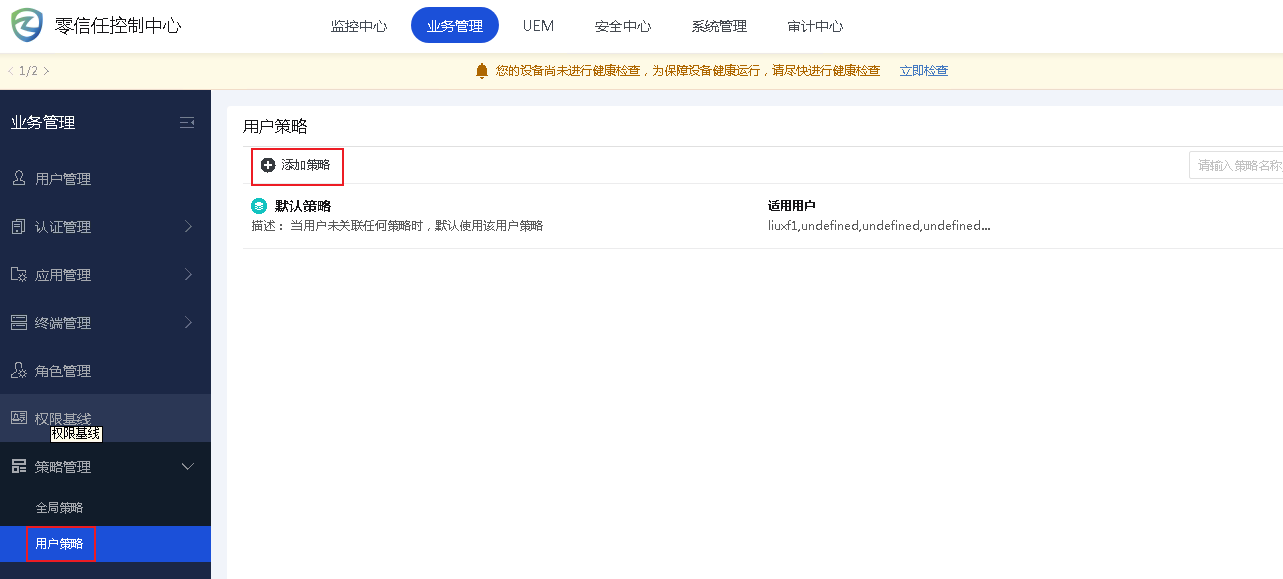

如果只针对部分用户推广,可以在aTrust管理端[业务管理/策略管理/用户策略]页面添加策略。

选择适用用户,勾选<AES客户端联动>,并选择联动的AES设备。

(2)AES集成策略配置

用户如果需要通过先安装AES再联动安装aTrust客户端,还需在AES管理端[系统管理/系统设置/部署和升级设置]页面勾选<客户端集成并下载aTrust零信任客户端>选项。

:

:

如果所有用户均通过aTrust登录客户端并联动下载AES客户端,也可不开启该选项。

联动效果

1.统一客户端

(1)客户端安装

全新安装场景(客户当前无AC准入和AES)

该场景面向用户新上aTrust和AES场景。

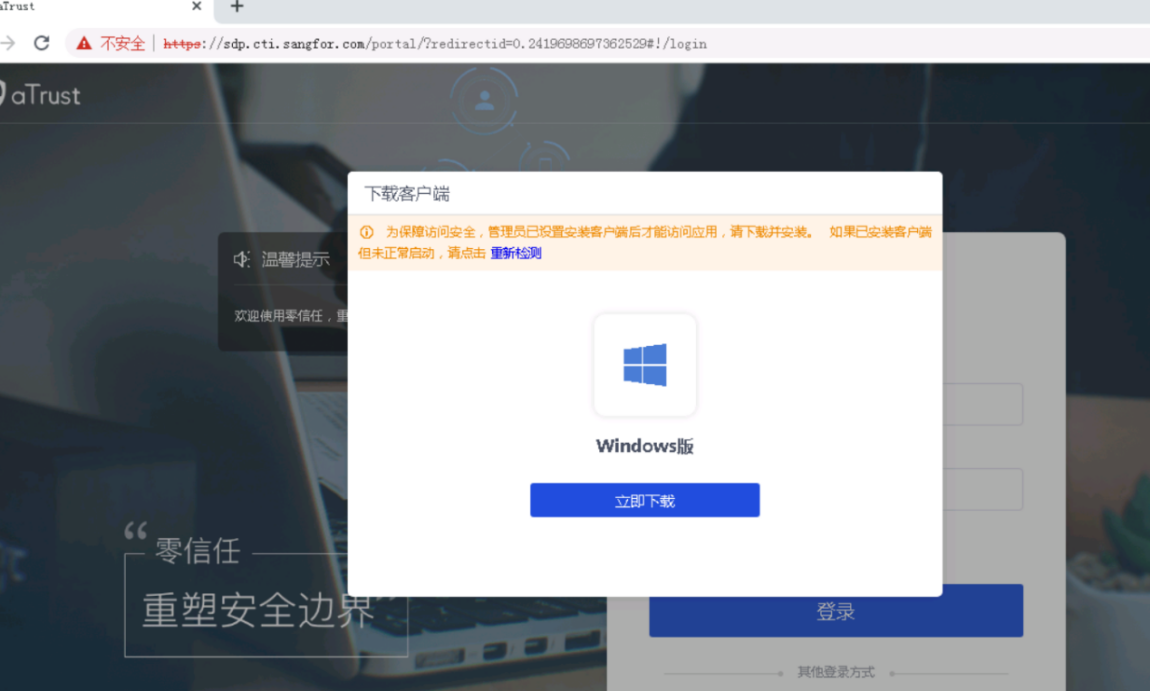

当用户需要远程访问aturst代理的业务系统,提示用户需要安装aTrust客户端。

下载安装完成后,可在客户端看到aTrust系统托盘。

如果是开启的全局策略,aTrust客户端安装完成后,AES客户端会在后台静默下载安装(由于AES安装包比较大,内网环境需要等待5-10分钟,公网环境根据实际的带宽情况可能会比较久)。

:

:

1.如果没有开启全局策略,只开启了用户策略的话,需要对应用户认证登录成功以后才会联动下载AES。

2.当前版本AES后台安装暂时没有下载和安装进度可以展示。

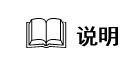

等待AES客户端安装完成后,用户可以看到All in one客户端,即aTrust托盘上有“终端检测响应”的图标,认证后可访问业务系统。

:

:

aTrust+AES场景下,AIO系统托盘主界面为aTrust客户端。

加装场景(客户当前有aTrust,但是没有AES)

该场景面向已经部署aTrust客户端,新增部署AES客户端的用户。

1.用户如果部署的aTrust为非AIO版本,需要先完成aTrust设备升级,并完成AES设备部署和联动配置,具体各项配置与前述基本一致。

2.客户端登录aTrust后,aTrust会提示升级并在后台静默安装AES客户端,AES静默安装过程需要耐心等待。

3.客户端升级安装全部完成后,客户端系统托盘会融合成一个,具体过程与新装和升级场景基本一致。

加装场景(客户当前有AES,但是没有aTrust)

该场景面向已经部署AES客户端,新增部署aTrust客户端的用户。

1.用户如果部署的AES为非AIO本,需要先完成AES管理端升级,并完成aTrust设备部署和联动配置,各项配置与前述基本一致。

2.AES平台升级完成以后,客户端会自动静默升级,升级过程需要耐心等待。

3.AES管理端如果同步开启了[客户端集成并下载aTrust零信任客户端]选项,客户端更新成功后会自动在后台静默安装aTrust客户端。

4.客户端升级安装全部完成后,客户端系统托盘会融合成一个,具体过程与新装和升级场景基本一致。

(2)客户端使用

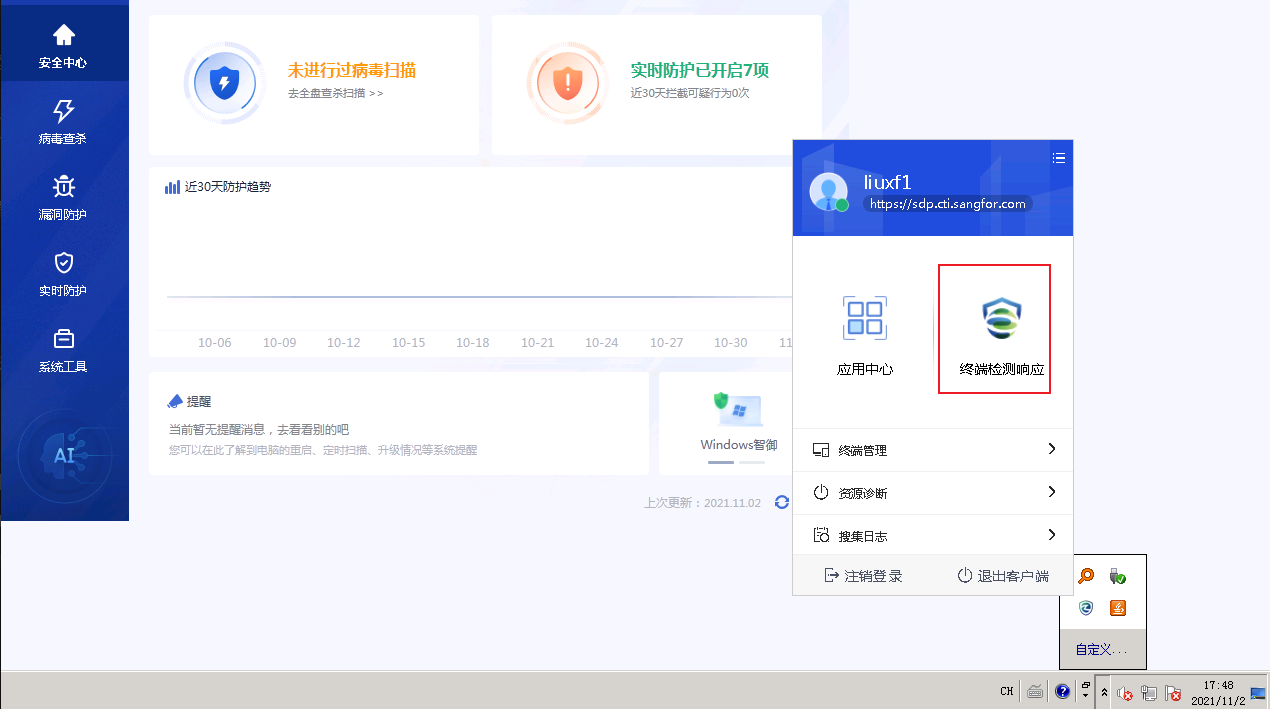

在aTrust未认证前,如果用户需要进入AES界面进行终端安全相关问题的发现和处置,点击右上角图标进入对应的AES产品界面。

在aTrust认证后,用户可点击<终端检测响应>图标,进入AES产品界面。

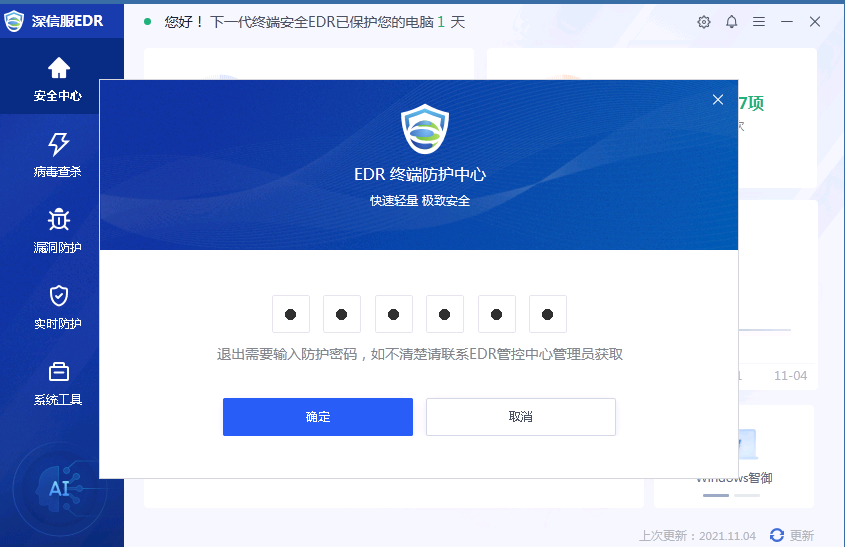

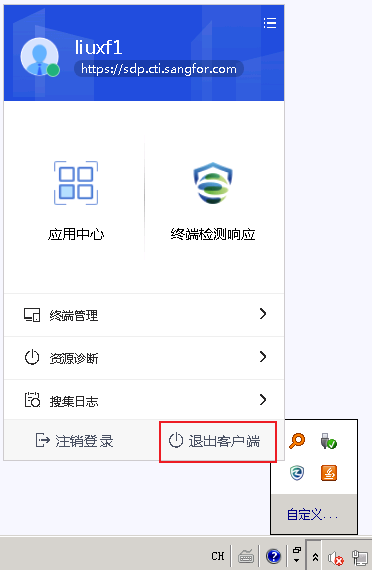

(3)客户端退出

整体退出

右键点击系统托盘,点击退出客户端选项。

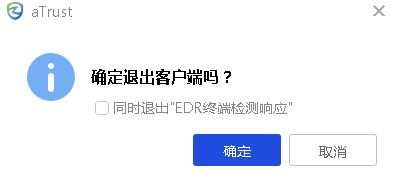

在对话中选择同时退出“AES终端检测响应”,可以同时退出aTrust和AES客户端。

AES客户端退出需要输入防护密码,需要由管理员提供,输入密码后即可整体退出客户端。

:

:

客户端完整退出后,重新登录aTrust,此时只会拉起独立的aTrust客户端。同理,如果只单独打开AES客户端,也只会开启AES独立客户端。

分开退出

右键点击系统托盘,点击退出客户端选项,在对话中缺省不选择同时退出“AES终端检测响应”选项,可单独退出aTrust客户端。

退出aTrust客户端后,系统托盘将变更为AES独立客户端托盘。

如需单独退出AES,可点击进入AES托盘图标以后,再点击退出选项,即可单独退出AES客户端。

(3)客户端卸载

当前版本各产品线卸载相互独立,互不干扰。

:

:

aTrust与AES终端AIO功能当前仅支持win 7、win10和win11系统,不支持其它操作系统。

2.用户信息同步功能

AES平台可配置开启信息同步、实现人机对应,且可配置接受AC/aTrust用户信息的优先级,优先接受AC还是aTrust传来的信息。

AIO场景下,在终端管理平台登录aTrust,aTrust会将登陆的用户名发送给AES,AES上报到平台。AC登录用户名变化时,AES会收到新登录用户名消息,并上报给平台。如果aTrust优先级高,且aTrust此时上报了用户名消息,则会用aTrust的用户名信息。

在AES Agent界面填写后,会上报到平台,查看配置中心会发现信息来源为AES。

登录aTrust后,aTrust将用户名发送给AES,AES终端和平台的用户名显示均为aTrust上报的用户名。

3.环境感知

aTrust通过与AES联动,对终端环境进行检测并给出评分,当终端环境存在风险,不满足aTrust安全要求时,可以禁止用户访问业务,隔离来自终端的风险。

aTrust与AES联动实现此功能,除了上述基础联动配置,还需要按如下进行配置。

(1)AES配置

:

:

配置前,我们需要提前跟了解客户的业务场景和安全策略,沟通清楚对各项安全风险的容忍度,以便合理设计扣分值。例如,在电子政务外网中,客户严格要求不允许终端接入业务系统的时候有外接互联网的行为,我们可以将违规外联监控的扣分设置一个相对较高的值,以便发生这种行为aTrust能感知并禁止用户接入,保障客户业务安全,以下配置以该需求为例。

登录AES管理端,打开[策略中心/策略组管理/环境感知]页面,勾选[开启环境感知]选项,勾选需要关注的环境感知项目如违规外联监控、漏洞监控、病毒监控、Windows防火墙监控等,并根据实际的业务场景和客户安全需求设置扣除的分数。

打开[策略中心/策略组管理/桌面管控]页面,开启终端违规外联防护策略,并设置探测间隔、探测域名以及发生外联行为以后的处置策略。例如,如果探测终端有连接www.baidu.com的行为,就认为终端有违规外联的行为,由于检测外联行为的目的是联动aTrust,因此发现外联行为设置的策略是不处理,仅提醒。

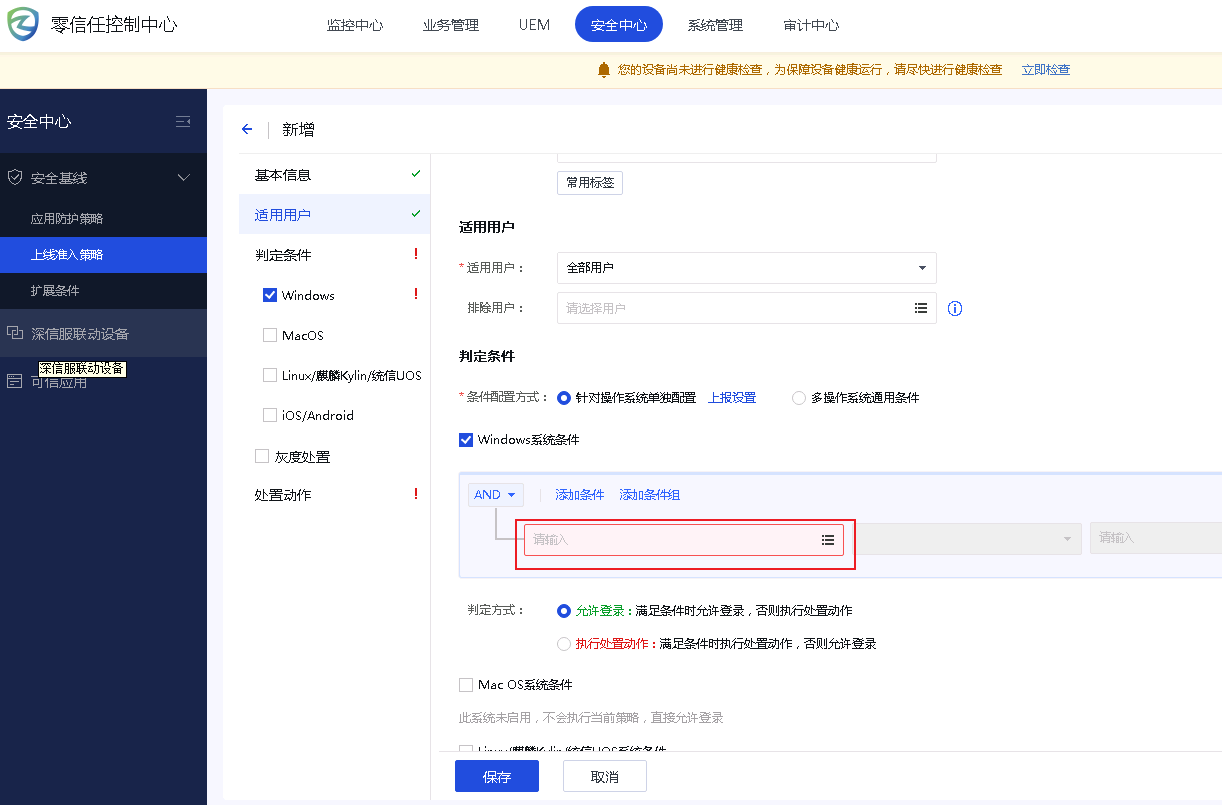

(2)aTrust配置

登录aTrust管理端,打开[安全中心/安全基线/上线准入策略]页面新增一条策略,设置Windows系统条件。

使用外部变量中的[AES终端检测评分]。

根据实际用户需求选择判断条件,例如此处设置>=90分才允许登录。

(3)环境感知联动效果

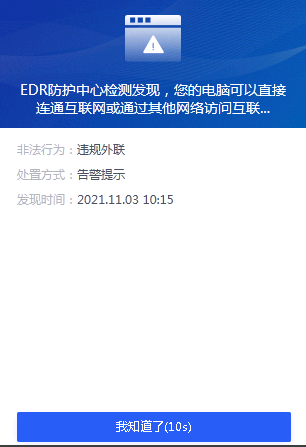

当终端环境不满足上线准入策略要求时,用户登录aTrust被准入策略拒绝登录。

如果用户aTrust当前处于在线状态,被检测到不符合准入策略要求,用户会被强制注销下线。

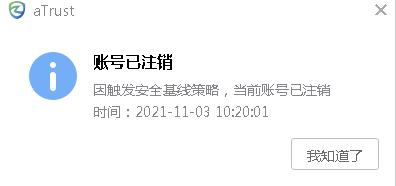

通过AES管理端查看终端详情,在终端环境评分结果中可以看到当前终端的评分结果以及具体扣分项。

:

:

由于AES各项策略的检查周期不是实时的,例如外联检测缺省时间为300s,最小可以设置为60s,同时aTrust向AES管理端获取评分的周期是5分钟,并且下发策略存在1分钟左右的延时,因此配置完策略后,客户端可能需要等待一段时间才会被强制注销下线。

aES与SIP 联动

SIP与aES联动可实现SIP检测到风险资产,联动AES对主机进行联动隔离、访问控制、一键查杀、IOC取证。同时,AES安全日志和资产可上报至SIP平台,由SIP进行集中分析。

联动条件

网络连通性:SIP需与AES的TCP443端口通信,AES管理端可与SIP的TCP7443端口通信;

版本要求:SIP需使用3.0.59及以上版本。

联动配置

SIP平台联动配置:

1.配置SIP接入aES

登录SIP平台,打开[系统设置/设备管理],点击<新增>,如下图所示。

其中:

接入设备IP:请填写AES管理端的IP地址

设备名称:可自定义易识别的设备名称

设备类型:请选择“终端安全管理系统”

联动通信端口:请填写AES管理端控制台登录端口。

认证帐号和认证密码:定义联动帐号和密码,可以任意设置。

2.添加AES应用实例

登录SIP平台,打开[系统设置/联动响应],点击<深信服终端检测与响应平台>,如下图。

点击<新增>,添加AES应用实例,如下图。

其中:

请求地址:请填写AES管理端的IP地址;

请求端口号:请填写7443;

用户名和密码:请填写步骤1中“配置SIP接入AES”时设置的用户名和密码。

AES平台联动配置:

登录AES管理端,打开[系统管理/联动管理],点击<接入联动设备>,选择[使用设备账户、密码接入],填写设备类型、名称、IP及本机联动IP等信息,如下图。

其中:

设备类型:请选择[安全感知平台(SIP)]

设备名称:可自定义易识别的设备名称;

设备IP:请填写SIP平台的IP地址;

本机联动IP:填写AES管理端可以和SIP通信的IP地址;

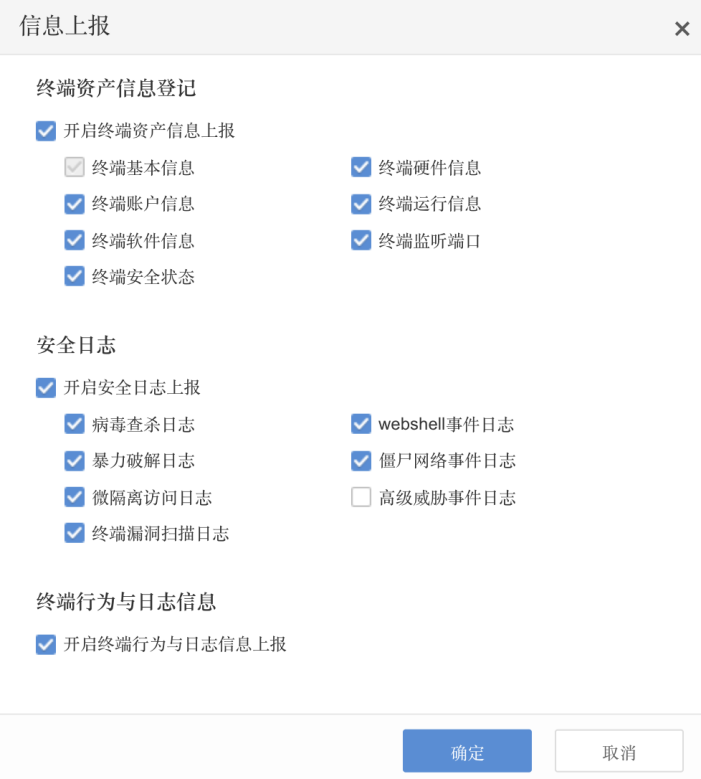

点击<下一步>,跳转至[信息上报]页,如下图,启用终端资产信息上报和安全日志上报至SIP平台。

联动效果

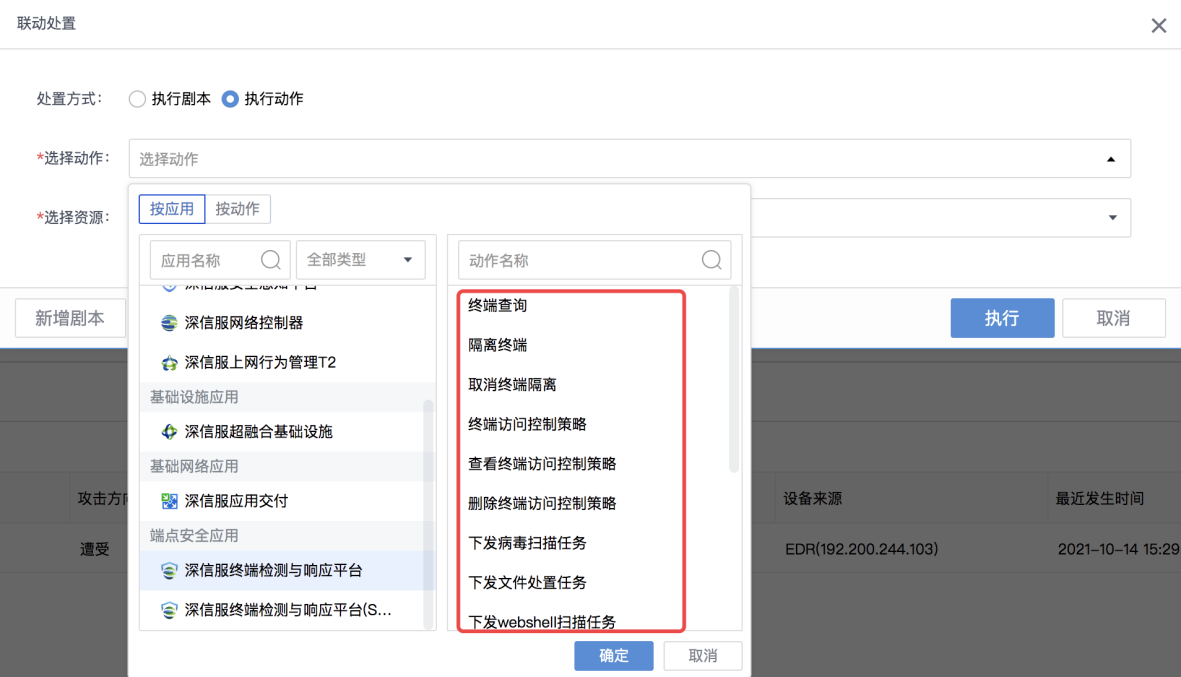

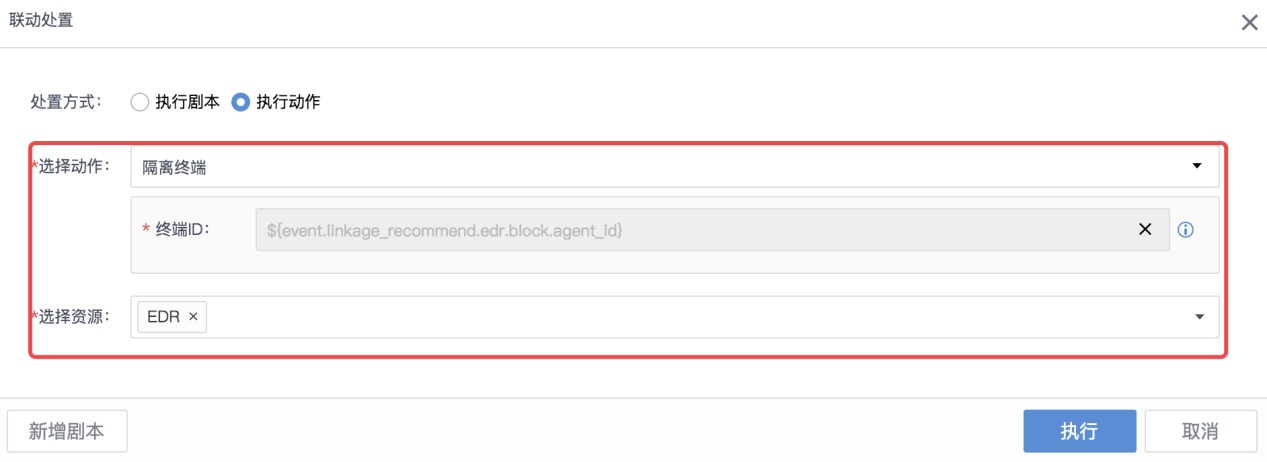

当SIP检测到已失陷主机时,可以联动AES对主机进行联动隔离、访问控制、一键查杀、IOC取证。打开SIP[处置中心/风险资产视角],打开具体风险资产,点击<联动处置>,可以进行具体联动处置操作,如下图。

- 联动下发封锁

联动封锁可以在SIP上联动AES下发对风险资产隔离,如下图配置。

- 联动下发访问控制

访问控制可以在SIP上联动AES下发对风险主机出站、入站流量进行控制,基于IP、端口进行控制,如下图配置。

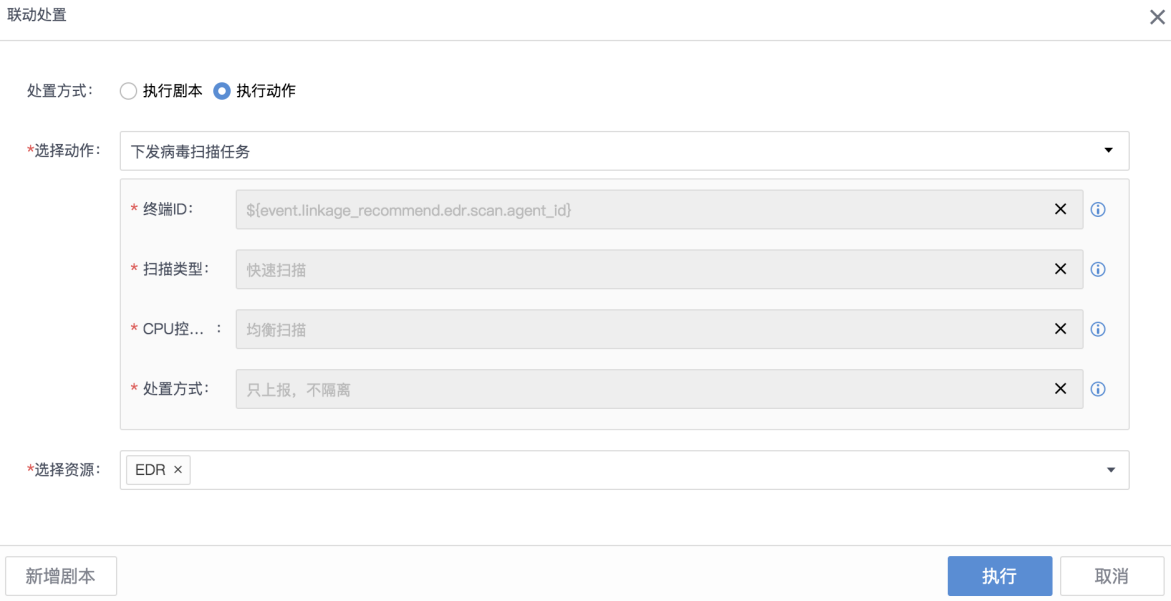

- 联动下发病毒查杀

联动下发病毒查杀可以在SIP上联动AES对风险主机下发病毒查杀操作,可以下发快速查杀或全盘查杀,如下图配置。

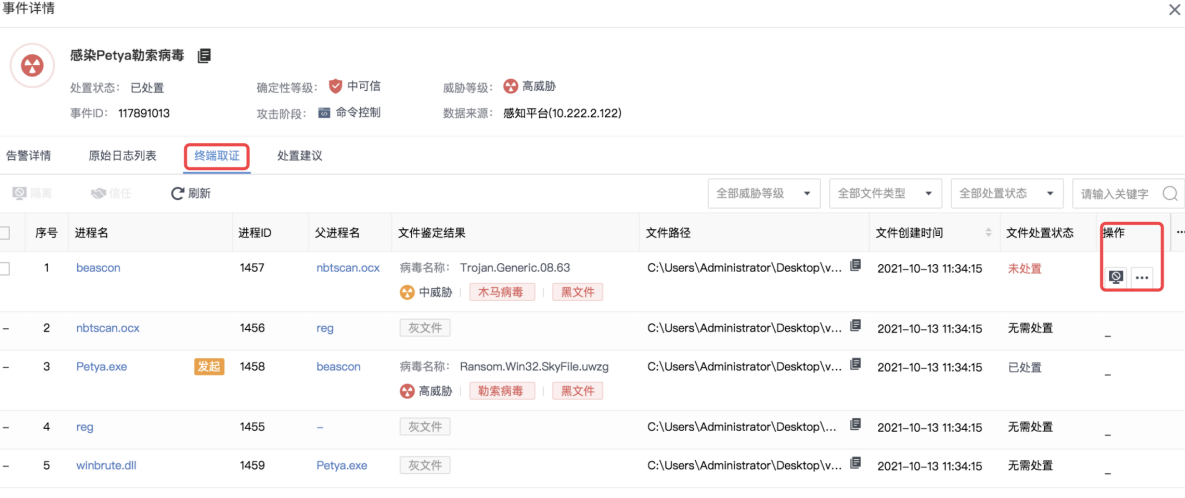

当查杀发现威胁文件时,可从SIP联动AES对威胁文件进行隔离操作,如下图。

4.IOA取证

当SIP检测到风险主机有恶意外联行为,可以根据外联的恶意域名或五元组信息自动联动AES进行IOC取证,如下图。

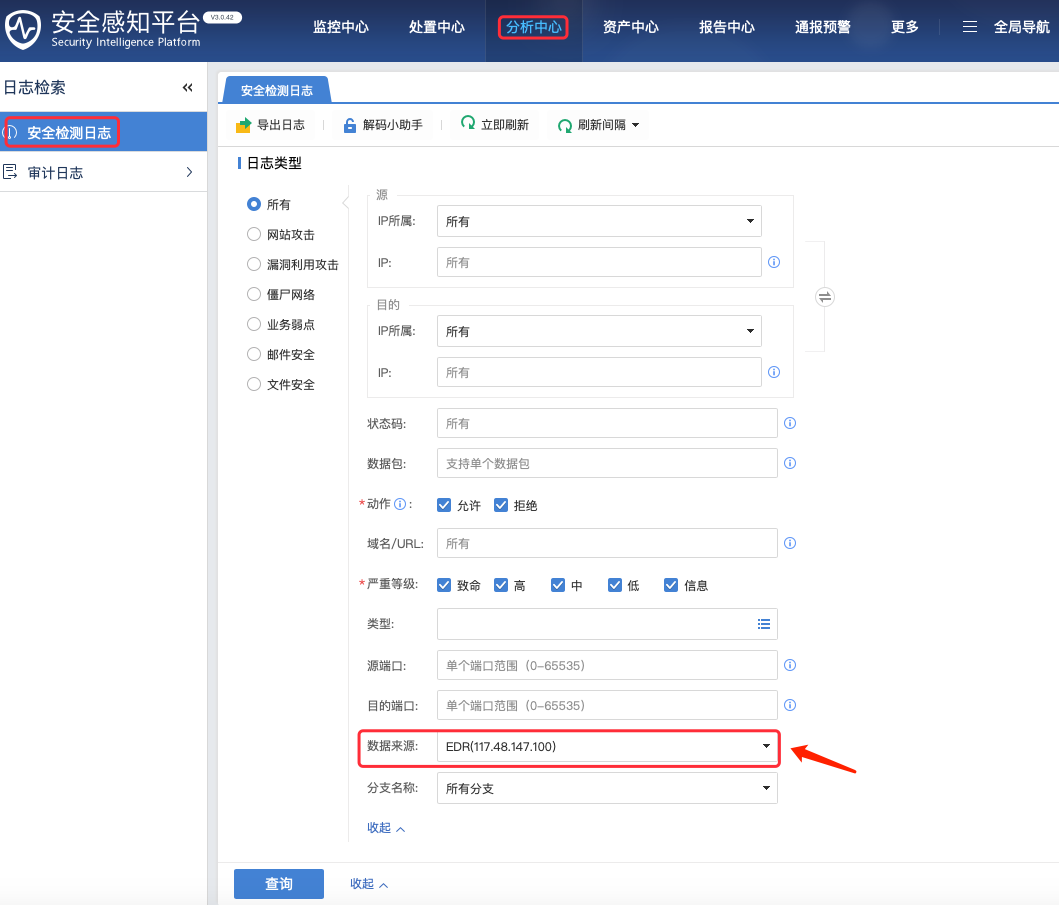

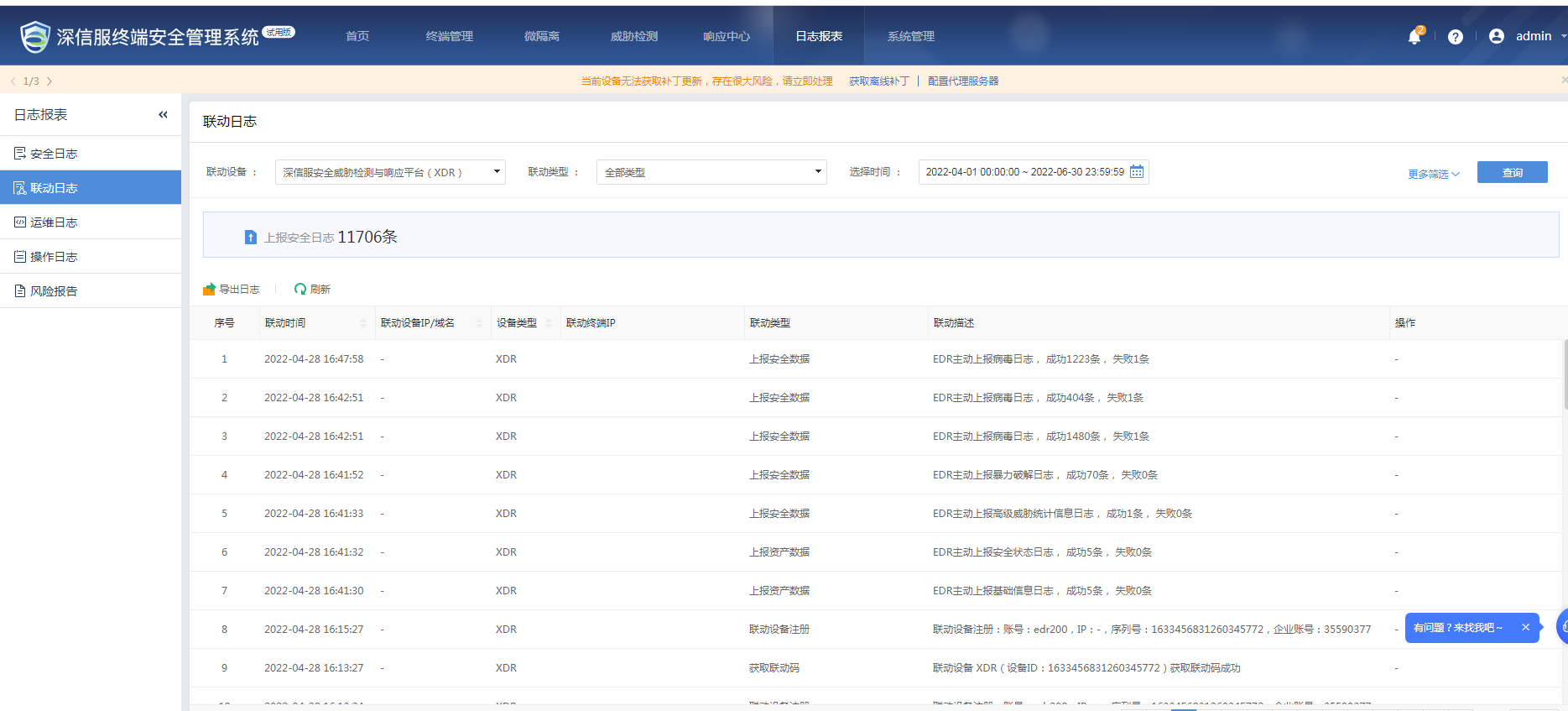

5.安全日志上报

联动成功后,AES将安全日志上报至SIP平台,实现集中分析与运营。可在SIP平台的[日志中心/日志检索/安全日志检索]页签下,通过选择对应AES作为数据来源,实现AES上报的安全日志查询与分析,如下图所示。

6.资产上报

联动成功后,AES将终端信息上报至SIP,帮助用户进行资产管理。如下图,SIP资产中心中的资产来源为AES上报。

点击资产主机名,能看到AES上报的该资产的硬件、软件、开放端口等所有信息,如下图。

aES与AF联动

AF与AES联动可实现联动下发病毒查杀及僵尸网络域名访问进程取证。

联动条件

网络连通性:AF与AES的TCP443端口可以正常通信;

版本要求:AF使用8.0.12及以上版本。

联动配置

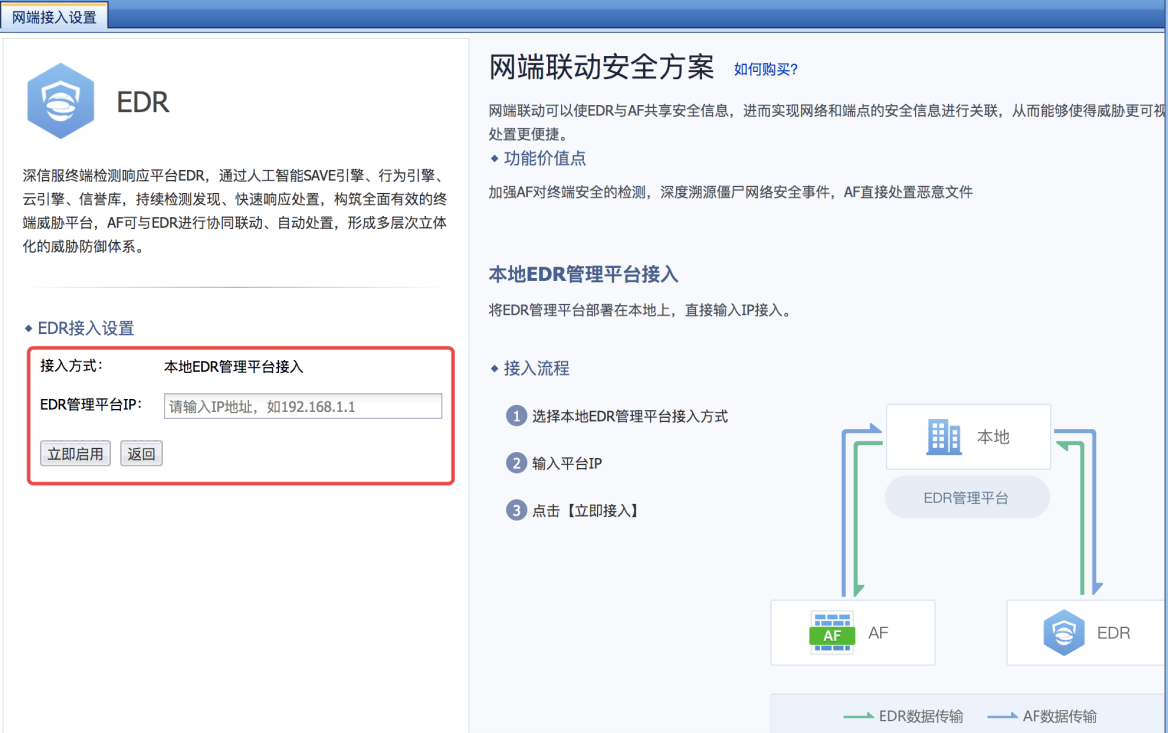

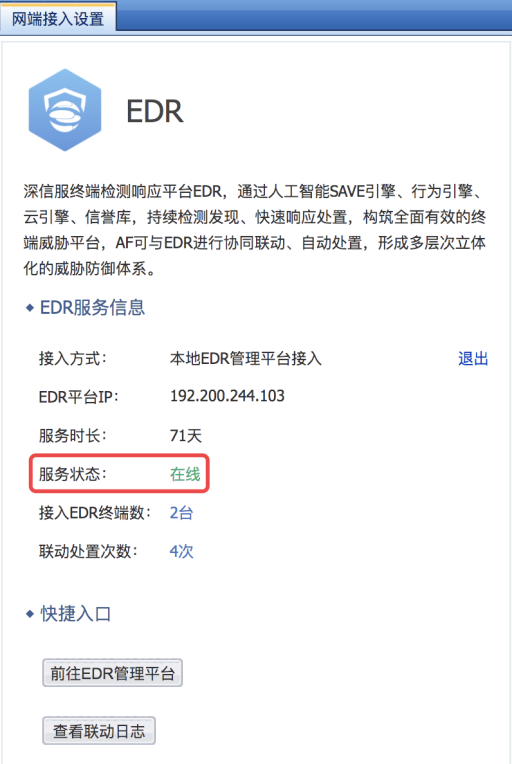

1.登录AF平台,在[下一代安全防护体系/网端联动/网端联动接入设置]页签下,输入AES管理端IP,编辑完成后点击<立即启用>,配置页面如下图所示。

2.联动成功后,在上页面可看到服务状态为在线标识,如下图所示。

联动效果

联动成功后,可实现AF与AES联动下发病毒查杀及访问僵尸网络进程举证等操作。

- 联动下发病毒查杀

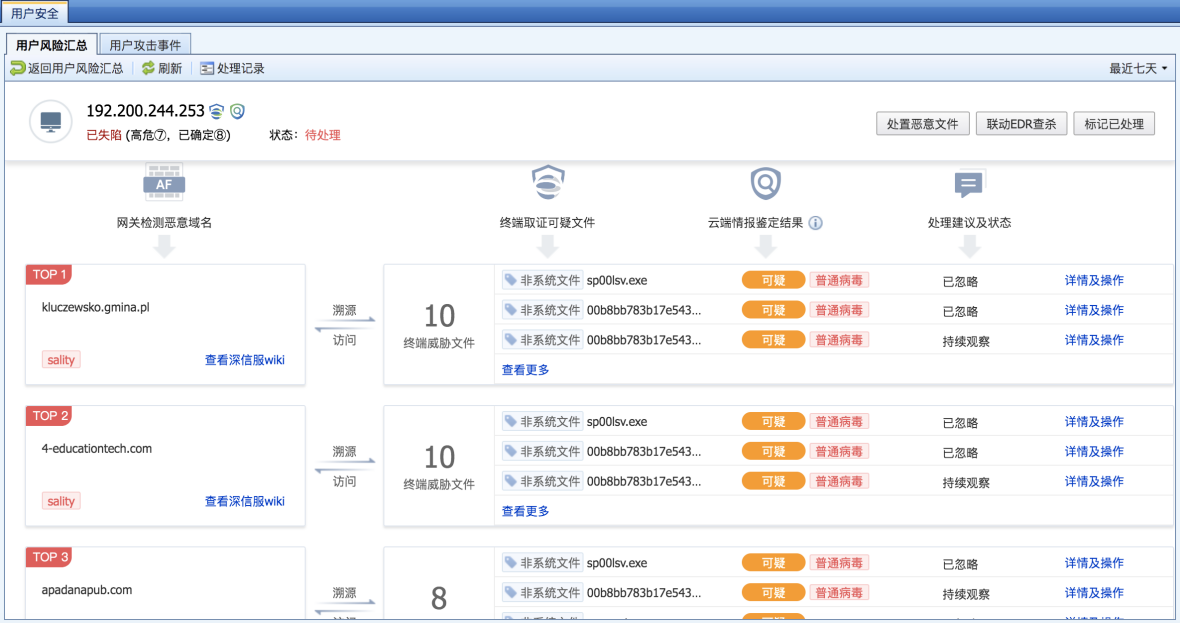

当AF识别到风险终端时,可联动AES进行查杀。在AF平台的[运行状态/用户安全]页签下,可实现针对发现的风险终端联动AES进行病毒查杀、对识别到的威胁文件进行隔离、信任等操作,联动页面如下图所示。

- 联动举证访问僵尸网络进程

AES能够记录终端访问的域名及访问域名的进程,当AF上发现僵尸网络日志时,可联动AES进行举证、溯源,帮助用户有效举证终端访问僵尸网络域名的具体进程及进程关联文件。在AF平台的[运行状态/用户安全]页签下,可查看具体风险终端对应的[终端取证可疑文件],即是AF联动AES进行僵尸网络举证的结果,如下图所示。

同时可点击<详情及操作>查看AES举证的恶意域名访问溯源结果,并对威胁文件进行相关处置,如下图所示。

aES与合规自检平台联动

合规自检平台是部署SIP、云镜、云图、X-SEC上的等保合规检测工具。合规自检平台与AES联动可实现对终端联动下发等保基线检查,并对检查结果进行分析,给出整改建议。

联动条件

网络连通性:AES与合规自检平台的TCP443端口可以正常通信。

联动配置

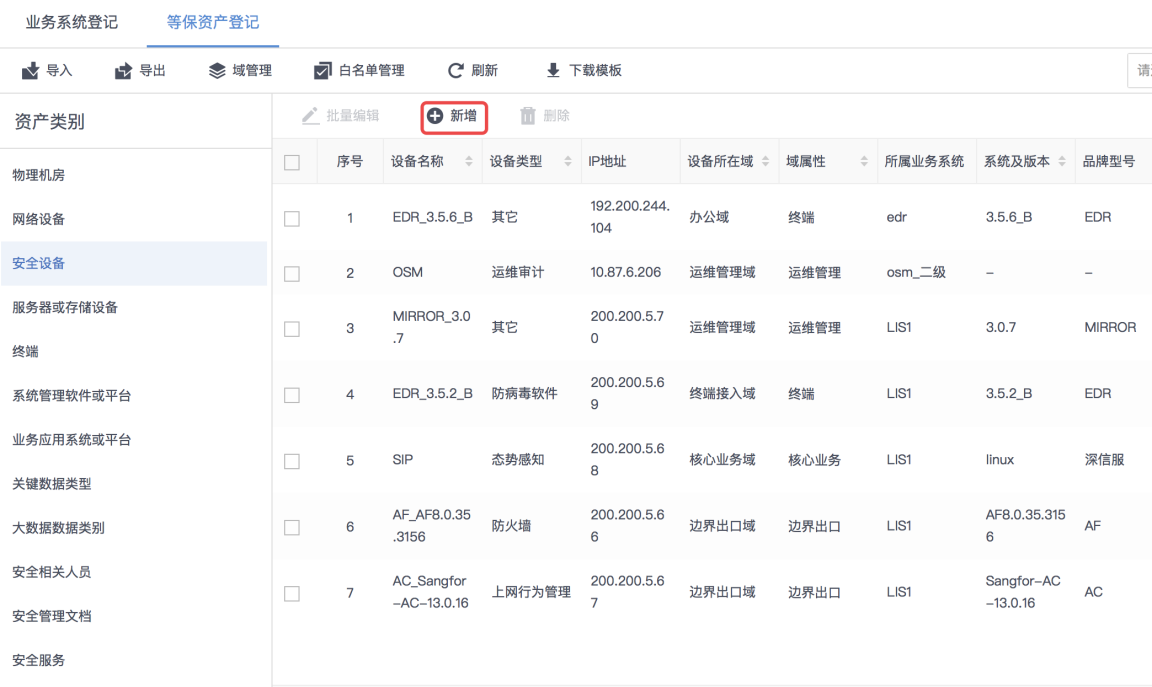

- 合规自检平台登记资产

登录合规自检平台,打开[等保资产中心/等保资产登记],点击<安全设备>,登记AES管理端,如下图。

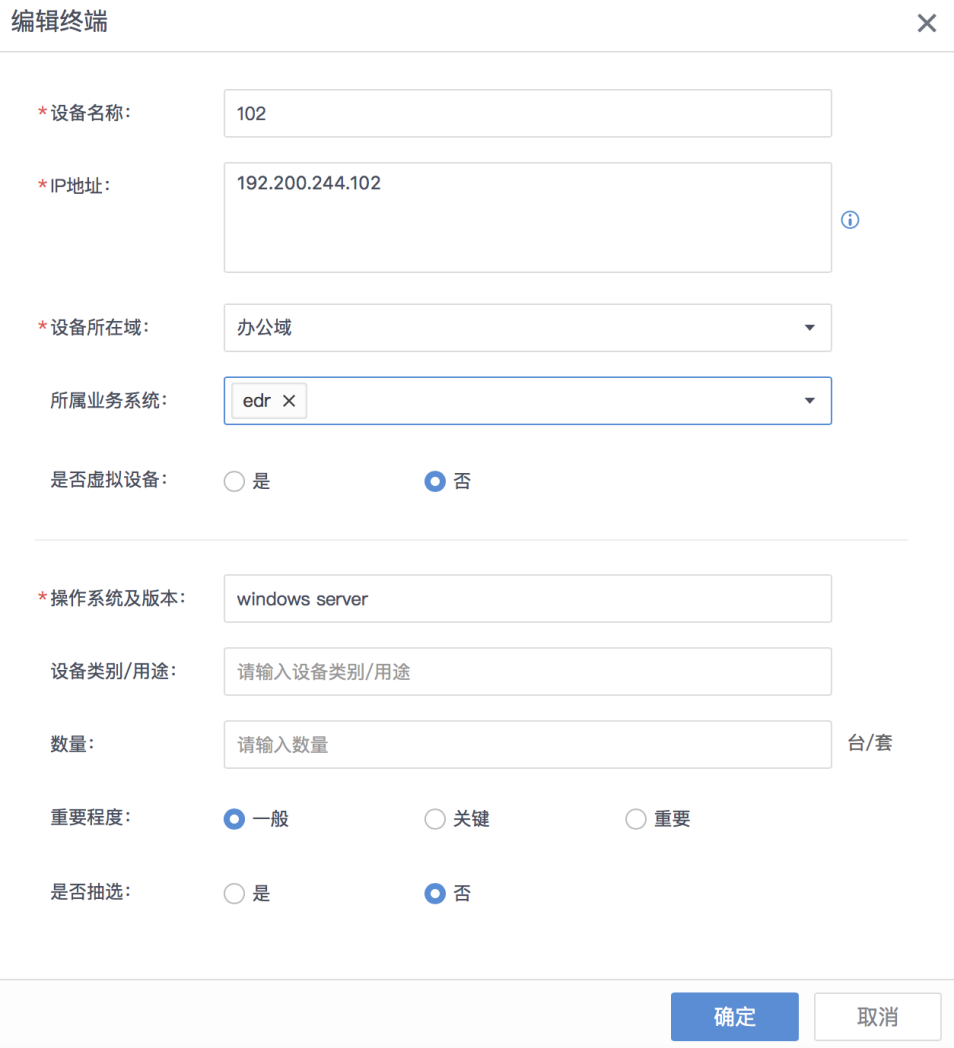

点击<终端>,登记需要评估的终端,如下图。

- 配置AES与合规自检平台联动

登录AES管理端,打开[系统管理/联动管理],点击<接入联动设备>,选择[使用设备账户、密码接入],填写设备类型、名称、IP及本机联动IP等信息,如下图。

设备类型:选择 合规自检平台

接入方式:选择 IP/端口

设备IP:配置合规自检平台访问地址

设备端口:配置合规自检平台控制台访问端口,默认配置443

本机联动IP:选择 与合规自检平台通信的IP地址。

联动成功,如下图所示。

联动效果

从合规自检平台下发检测。登录合规自检平台,打开[等保监测中心],点击<新建检测>,如下图。

点击<开始检测>,下发检测中,如下图

等待检测完成,返回检测结果如下图。

aES与MSS联动

安全运营服务(MSS)是深信服公司提供的一套基于安全运营服务平台(MSS)和安全服务平台(SSP)两大平台,为客户提供的一套系统化、标准化、持续化的安全风险管理和安全运营管理方案。aES与MSS联动,能够将aES安全日志上报至MSS平台集中分析,并支持从MSS对终端下发病毒查杀、webshell查杀、下发命令等操作,方便通过MSS对终端运维。aES与MSS联动配置如下:

MSS平台配置

aES接入MSS需要提前获取MSS企业ID、接入MSS帐号和密码。

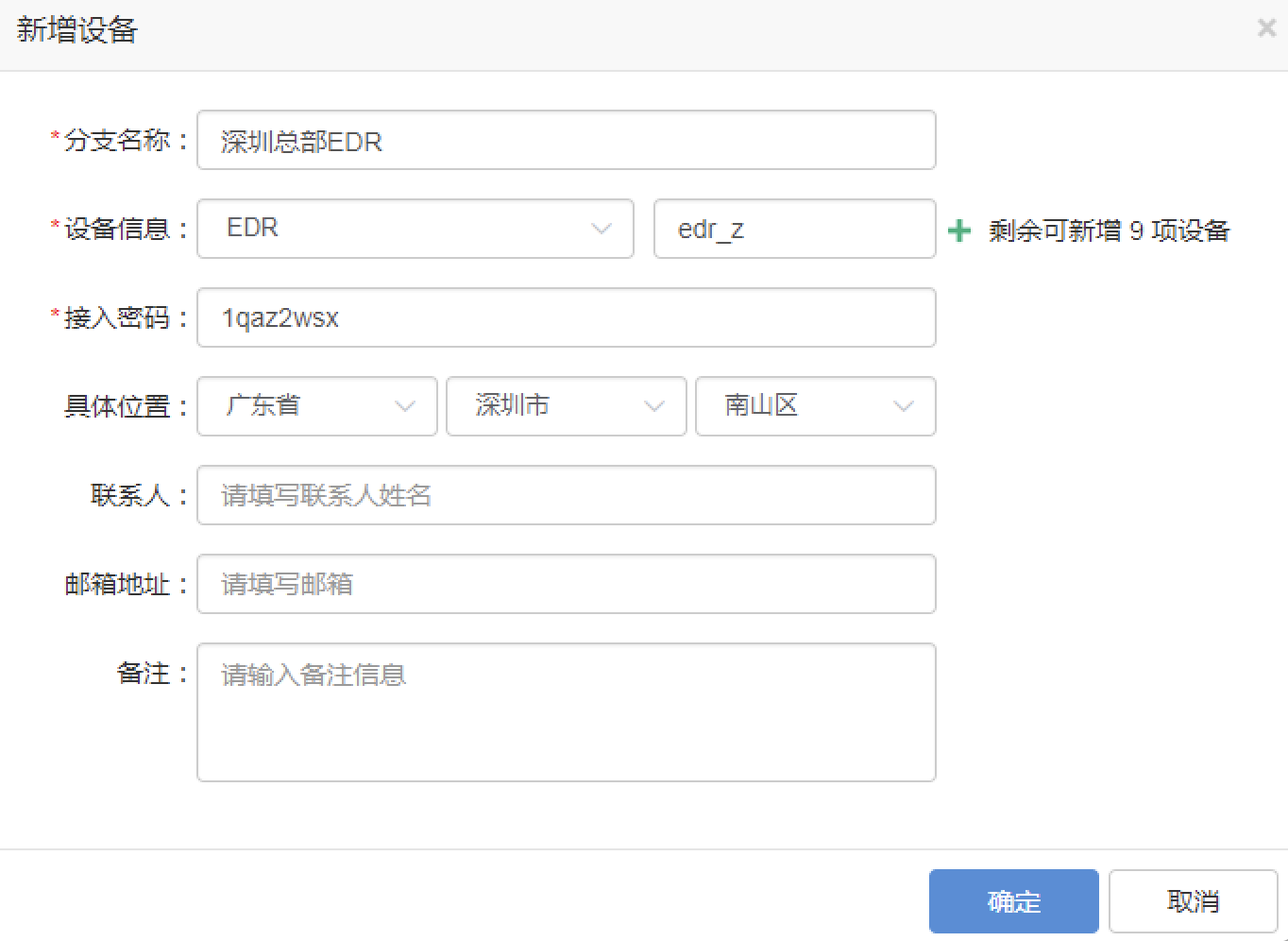

打开MSS客户管理页面,新增或者选择现有客户的设备管理『进入设备管理页面』,点击<新增>按钮,如下图。

在下图弹窗页面填写必填项“设备信息”和“接入密码”,即可完成MSS平台的联动信息输入。创建的账号和密码即为aES平台接入MSS的认证账号和密码。

完成上述步骤后,返回客户管理页面,获取上述新增AES设备的客户ID信息(用于在AES平台对接MSS时填写企业ID)

AES平台配置

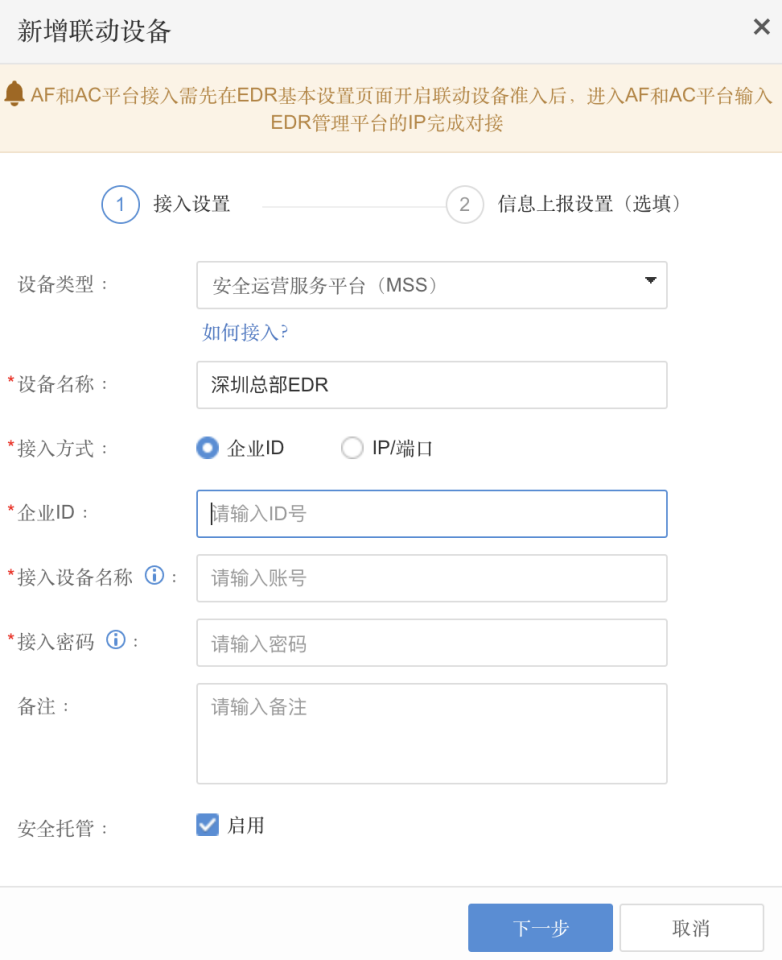

登录AES管理端,打开[系统管理/联动管理],点击<接入联动设备>,选择[使用设备账户、密码接入],填写企业ID、接入帐号和密码,如下图。点击<下一步>启用日志上报,即完成AES接入MSS配置。

aES与XDR联动

安全检测与响应管理(XDR)是深信服公司提供的一套基于安全检测与响应管理的平台,为客户提供的一套系统化、标准化、持续化的安全风险管理和安全运营管理方案。aES与XDR联动,支持从XDR对终端下发联动主机隔离、联动威胁处置、联动脚本下发等操作,方便通过XDR对终端运维。aES与XDR联动配置如下。

联动条件

1、版本要求:aES需要3.5.24版本及以上

2、aES需要放行到以下域名和端口通信

|

需要放通IP/域名

|

需要放通端口

|

方向

|

|

device.scloud.sangfor.com.cn

device.sangfor.com.cn

|

TCP443和TCP5000

|

组件->SAAS XDR

|

|

dlauth.sangfor.com.cn

|

TCP443

|

组件->SAAS XDR

|

|

datalake.sangfor.com.cn

|

TCP443

|

组件->SAAS XDR

|

|

分布式XDR集群业务口

|

TCP443

|

组件->SAAS XDR

|

|

分布式XDR集群业务口

|

TCP19666

|

组件->SAAS XDR

|

联动配置

XDR平台配置

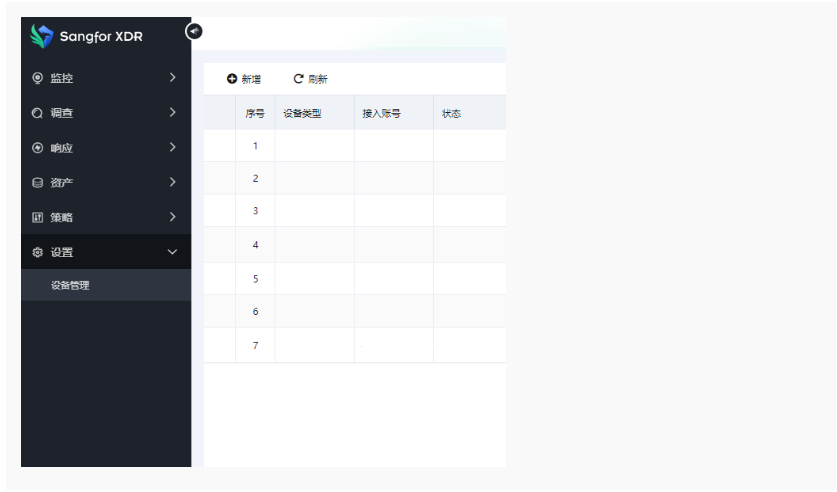

在XDR的设备管理页面,点击新增按钮

在新增弹窗填写必填项“设备信息”和“接入密码”即可完成XDR平台的联动信息输入,此步骤创建的账号和密码即为AES平台填写需要输入的认证账号和密码。

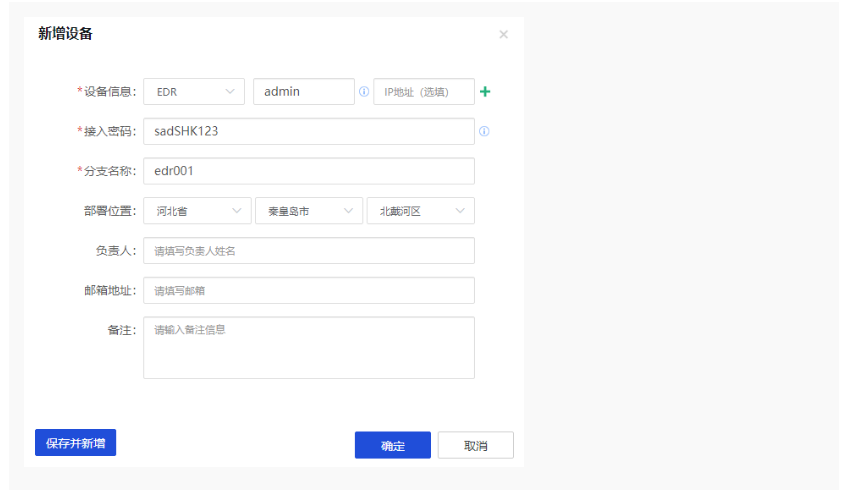

AES平台配置

在AES的“系统管理>联动管理”页面,点击“接入联动设备”按钮

在AES的“系统管理>联动管理”页面,点击“接入联动设备”按钮

完成上述步骤后,获取上述新增AES设备设备信息”和“接入密码”的客户ID信息(用于在AES平台对接XDR时填写企业ID)

联动效果

AES将安全日志、行为日志上报至XDR进行展示分析。

• 说明:

企业ID需要在XDR平台获取;认证账号和密码需与XDR创建的设备账号和密码保持一致; 确保AES管控平台网络要能联通XDR平台

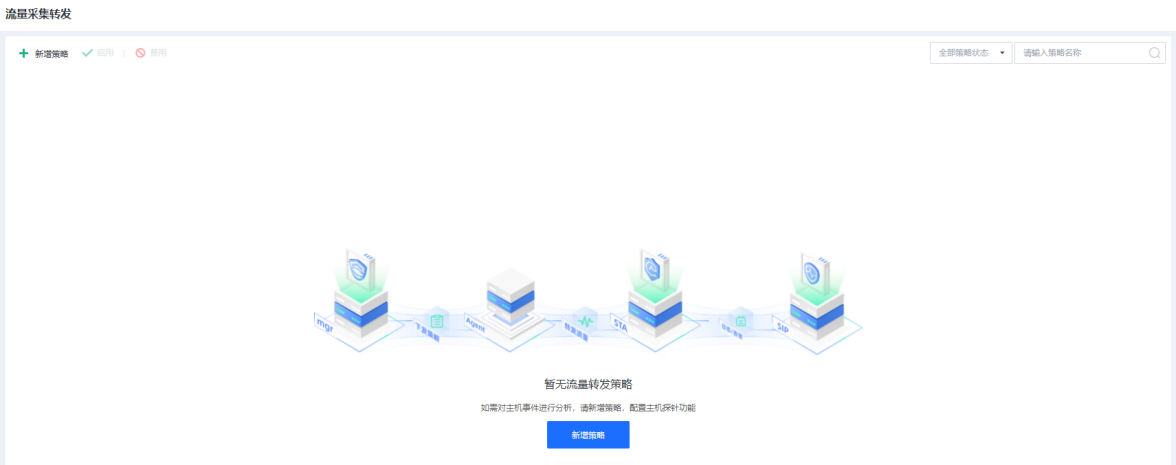

流量采集转发

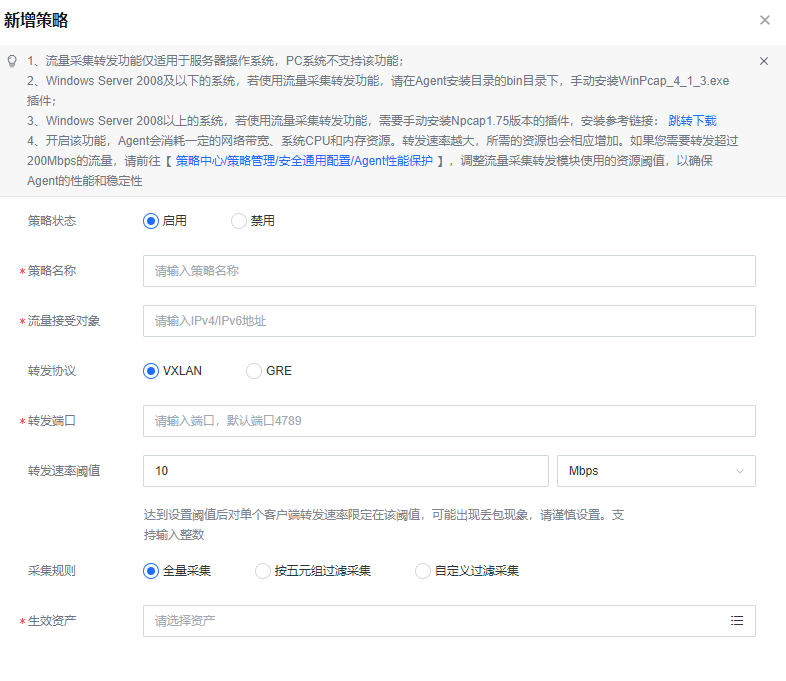

流量采集转发采集主机网卡的原始流量,转发给STA设备,做威胁分析,由SIP统一呈现STA分析的安全日志,解决虚拟化场景下流量无法镜像的问题。该功能仅支持服务器。

点击<新增策略>,配置转发策略。流量接受对象填写STA地址,转发协议选择vxlan,转发速率阀值控制最大支持1Gbps,也可以支持全量采集及五元组过滤采集