更新时间:2023-12-07

前提条件

已完成“aSEC安装”。

注意事项

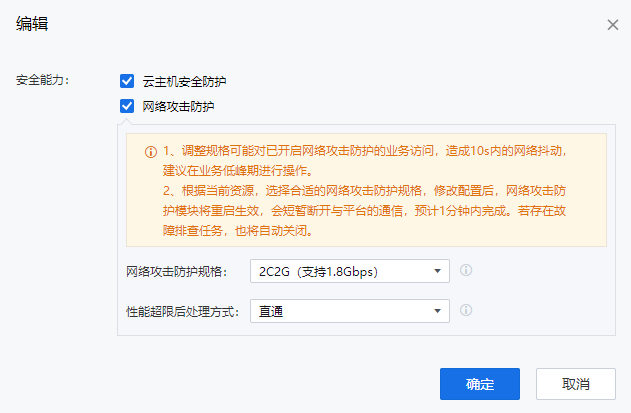

- 调整规格对业务的影响:可能对已开启网络攻击防护的业务访问,造成极少量丢包(1~2个数据包),引起轻微的(10s内)网络抖动,建议在业务低峰期进行操作。

- 修改网络攻击防护配置后,网络攻击防护模块将重启生效,重启会断开与平台的通信,出现短暂的无法访问情况,预计1分钟完成。若存在故障排查任务,也将自动关闭。

- 开启网络攻击防护后,会占用每个物理主机相应的CPU和内存资源,默认是1C1G,最大8C8G。

操作步骤

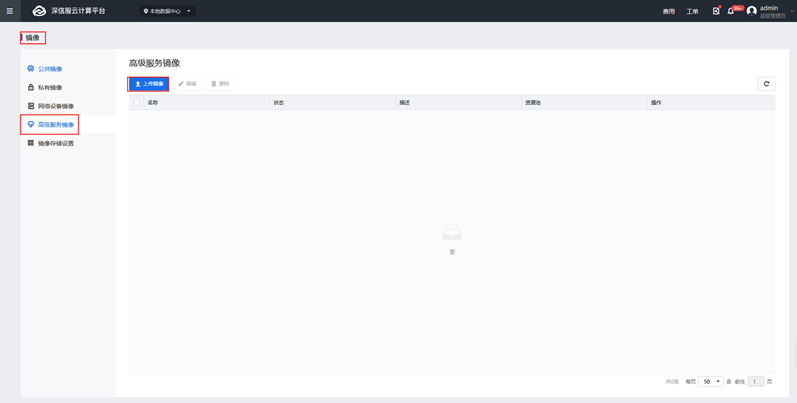

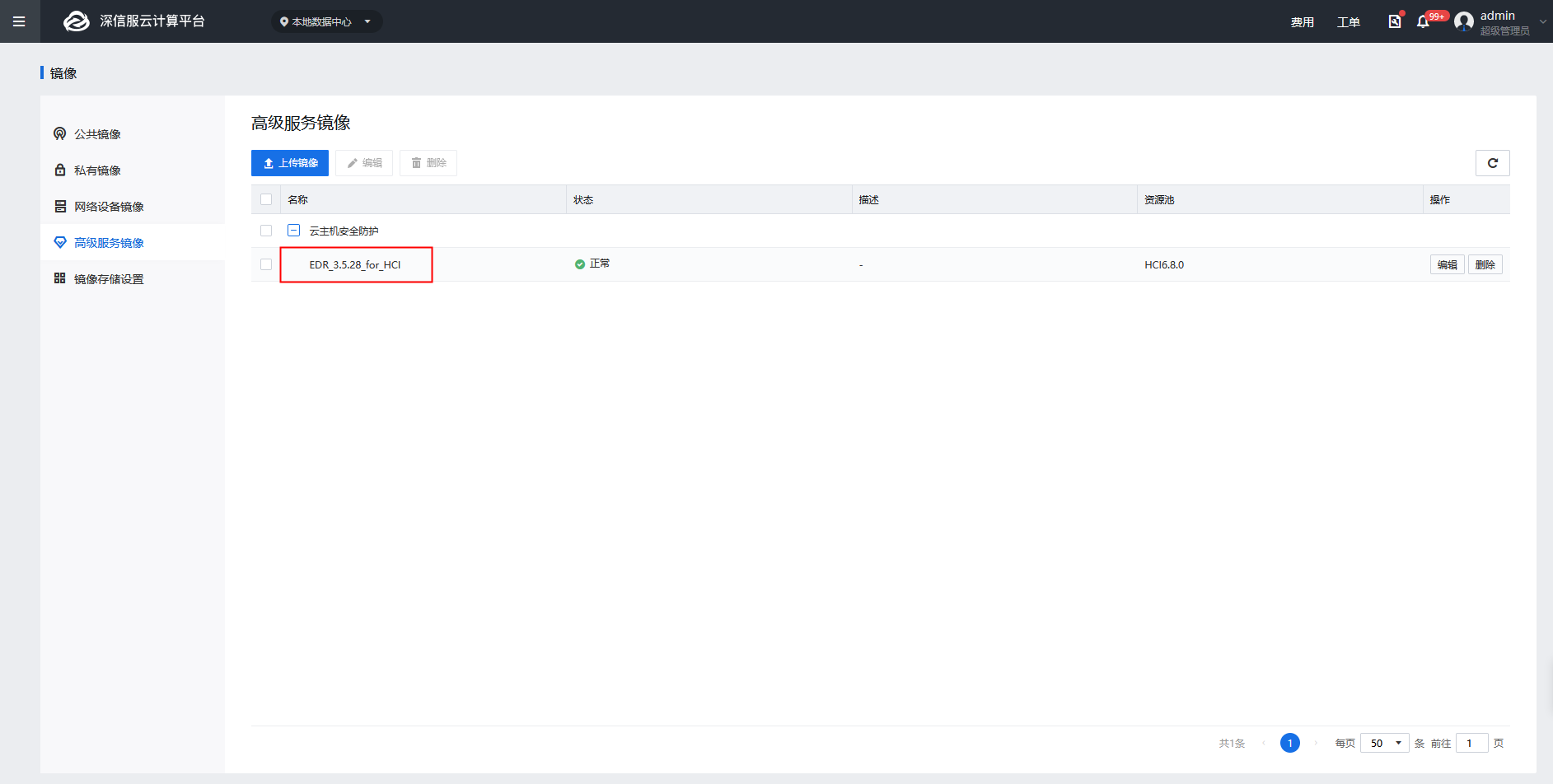

- 登录SCP平台,选择[计算/镜像/高级服务镜像],点击<上传镜像>按钮(镜像文件可以从深信服技术支持平台下载)。

- 选择需要上传的本地高级服务镜像文件(vma格式),选择服务类型,以及需要分发到的资源池,点击<开始上传>按钮。

类型:云主机安全防护

资源池:云安全中心云主机所运行的资源池

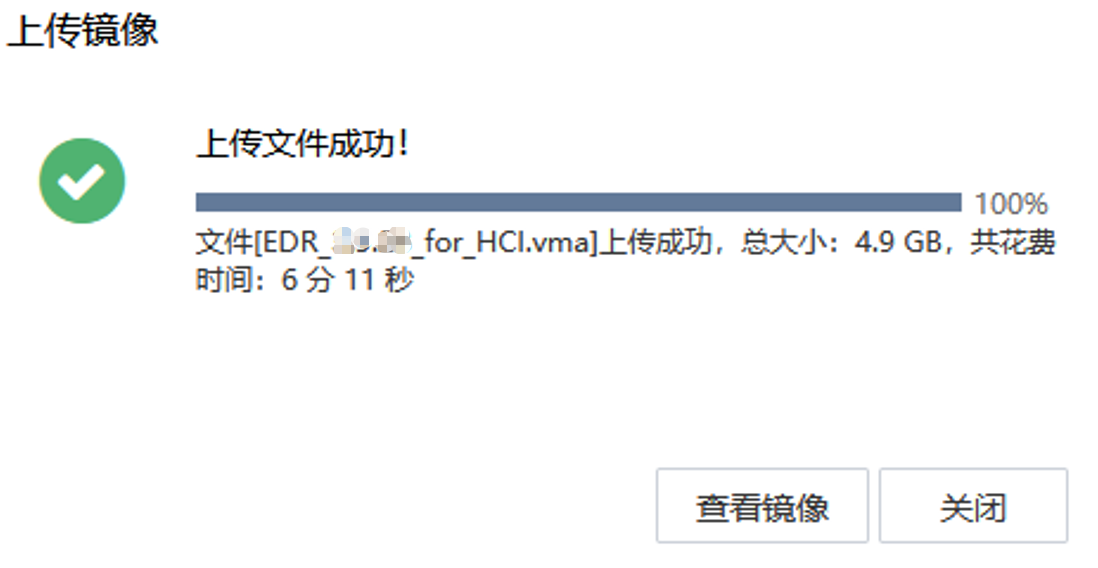

- 上传完成后,点击<查看镜像>按钮回到[高级服务镜像]页面,或者点击<关闭>按钮。

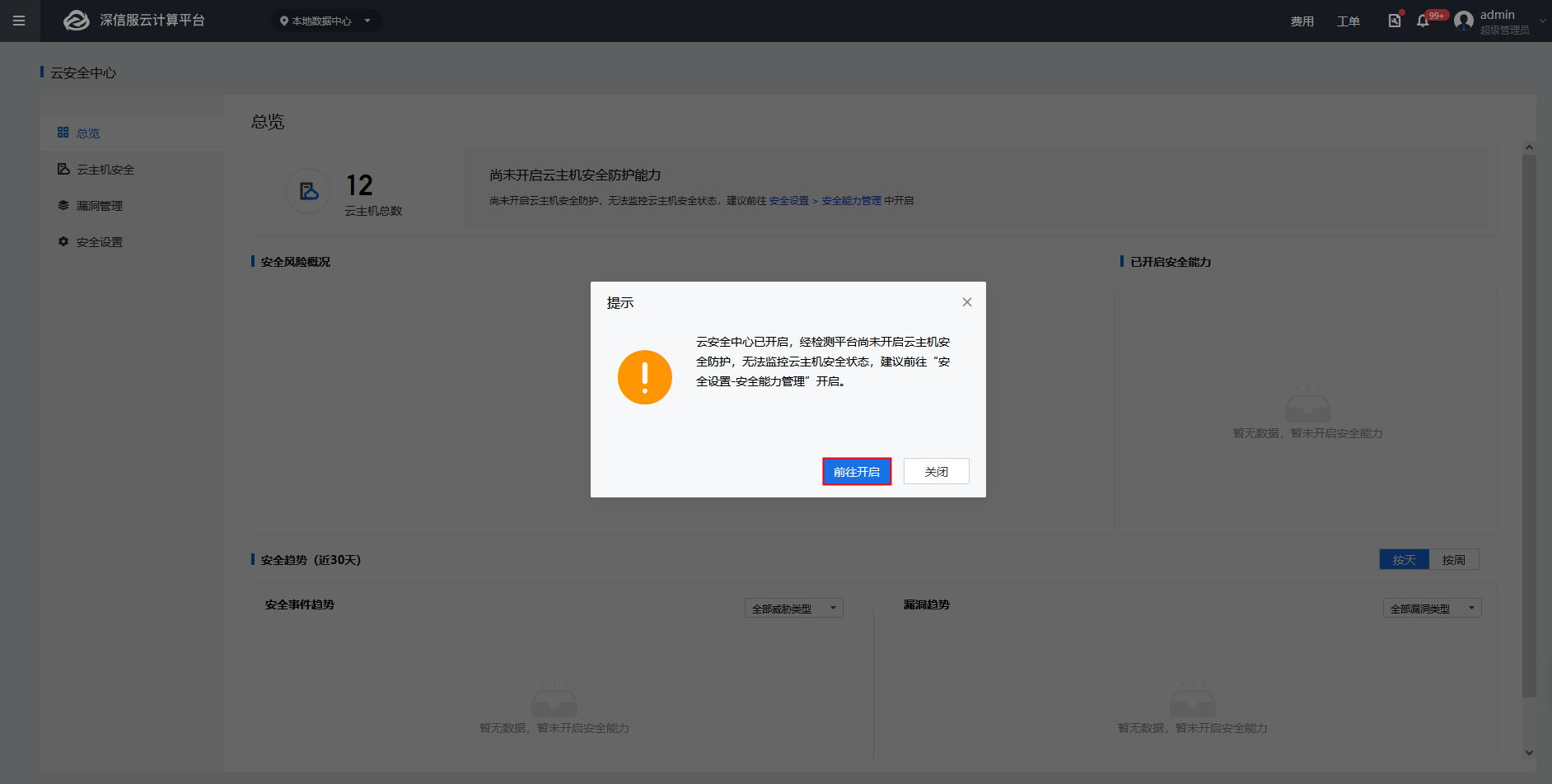

- 完成aSEC安装后,进入[云安全中心]页面,在弹出的提示页面点击<前往开启>,开启云主机安全防护。

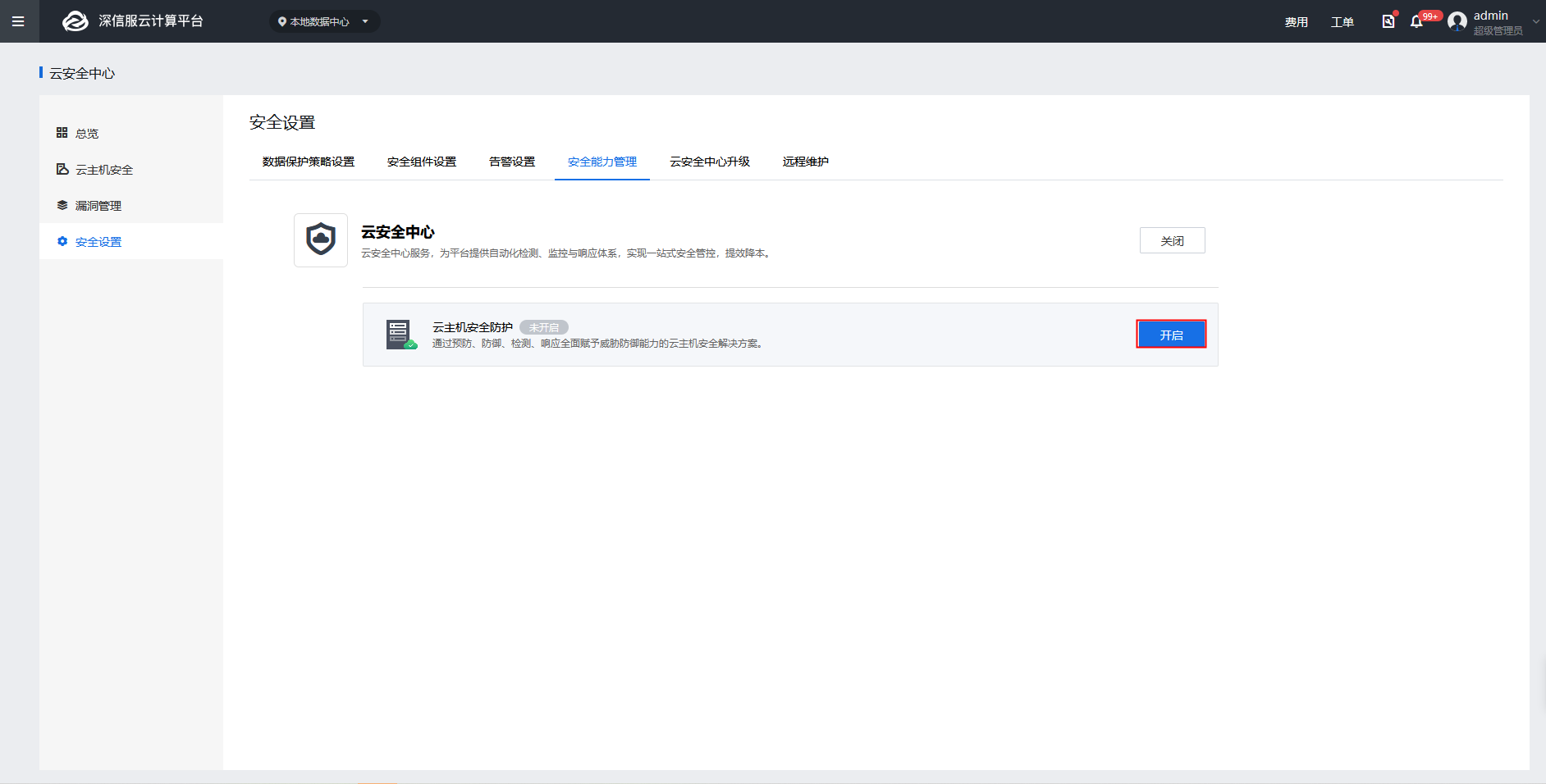

- 进入[设置/安全能力管理]页面,点击“虚拟机安全防护”的<开启>按钮。

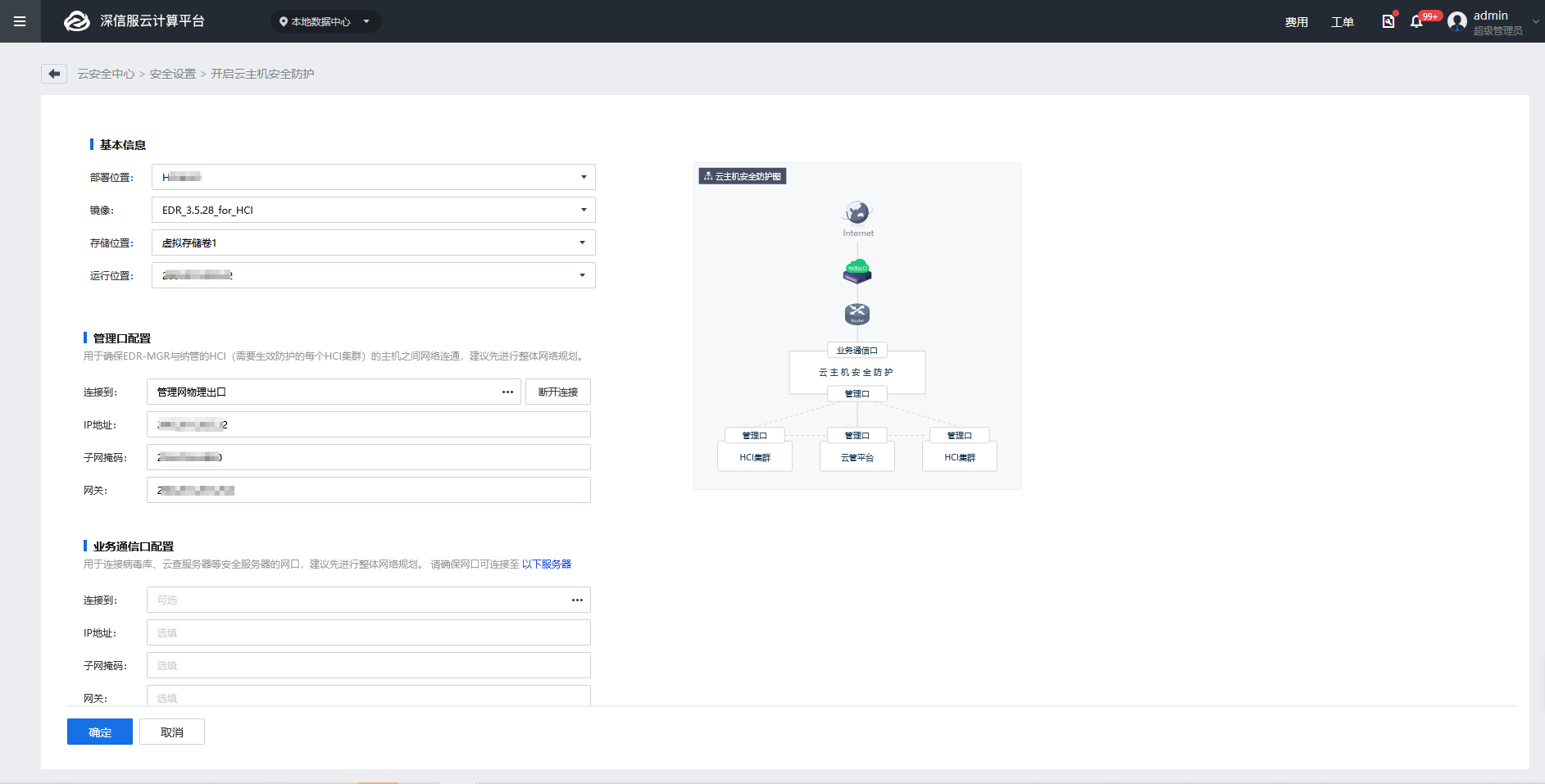

- 配置部署EDR_MGR管理平台。

• 基本信息

部署位置:优先云安全中心云主机所运行集群

镜像:高级服务镜像中导入的云主机安全防护镜像

存储位置:优先选择虚拟存储卷

运行位置:保持默认即可

• 管理口配置:连接到物理出口(该物理出口必须可以访问HCI和SCP管理口,推荐与SCP管理网规划成同一网段)。

• 业务通信口配置(可选):连接到业务网物理出口,用于连接病毒库、云查服务等安全服务器,且需确保网口可连接至以下服务器:

病毒库:http://download.sangfor.com.cn/download/product/edr

漏洞补丁:https://upd.sangfor.com.cn

云脑:https://auth.sangfor.com.cn

云查服务器:https://analysis.sangfor.com.cn

云安全计划:https://clt.sangfor.com.cn

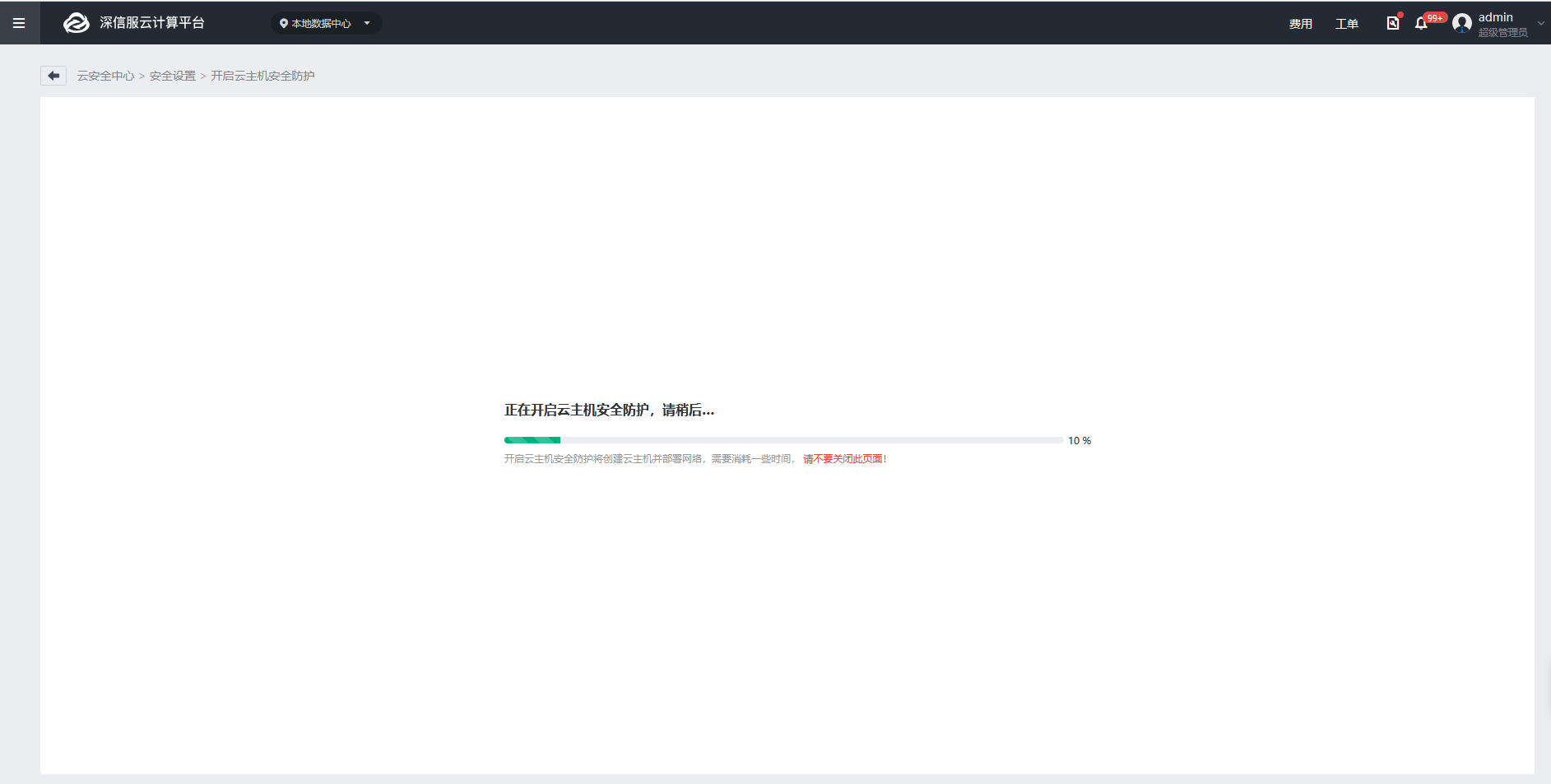

- 点击<确定>,开始部署云主机安全防护。

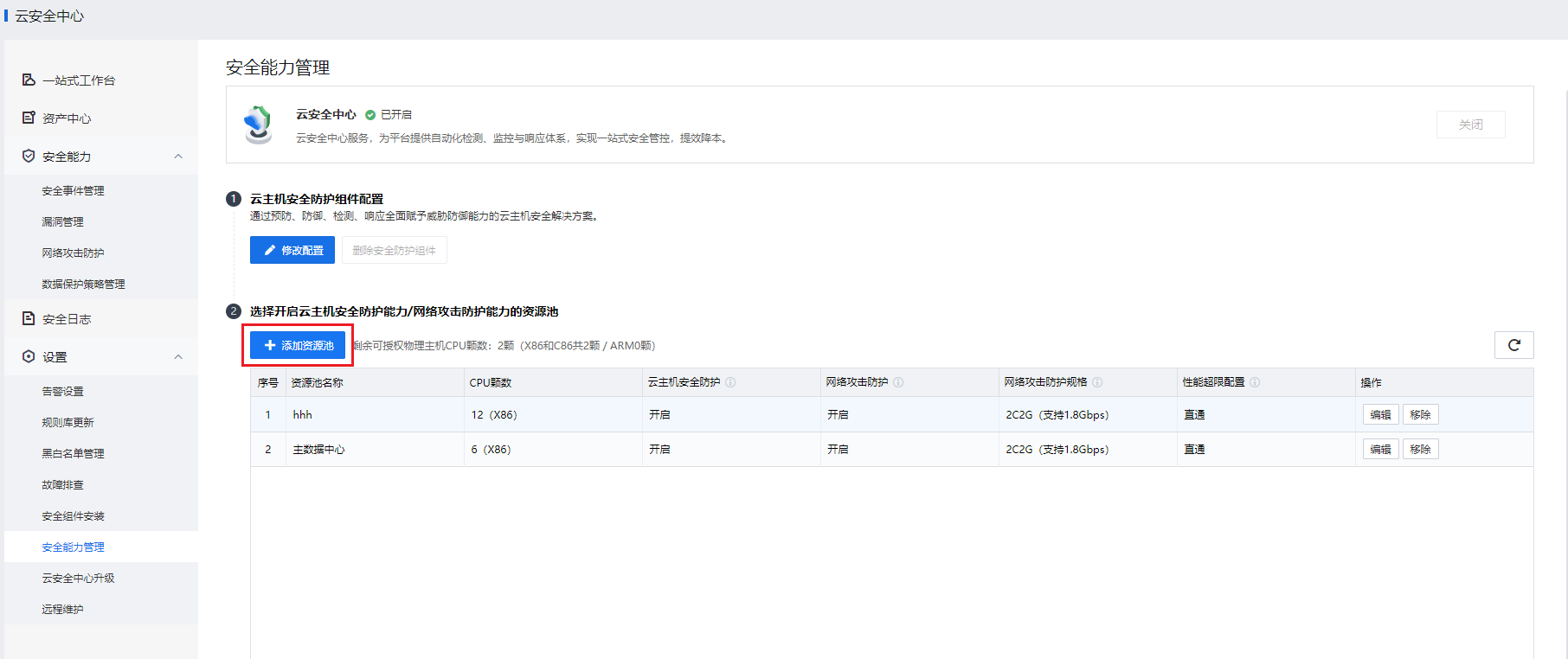

- 部署成功后继续回到[安全能力管理]页面,点击<添加资源池>,为资源池开启云主机安全防护、网络攻击防护能力。

• 网络攻击防护规格:需根据资源,选择合适的防护规格。(若选择的规格与物理主机剩余资源不匹配,即资源不足时,可能导致开启失败)

容器实例的资源规格 | 支持最大流量吞吐率 | vAF参照值 | 备注 |

1vCPU 1G内存 | 800Mbps | 50Mbps | vAF为1C2G |

2vCPU 2G内存 | 1.8Gbps | 200Mbps | vAF为2C4G |

4vCPU 4G内存 | 3.3Gbps | 400Mbps | vAF为4C8G |

8vCPU 8G内存 | 5.2Gbps | 1.6Gbps | vAF为8C16G |

• 性能超限后处理:

直通:平台检测到流量超过限制后,会自动开启策略放通模式,避免业务出现中断情况。

丢包:平台检测到流量超过限制后,检测到的数据将会直接丢包,可能导致业务中断。