更新时间:2024-07-29

基础功能介绍

日志检索的主要目的是帮助管理员收集、分析和展示网络中的原始信息,通过使用日志检索,管理员可以更快地调查和解决安全问题,从而确保网络中业务系统的正常运行。

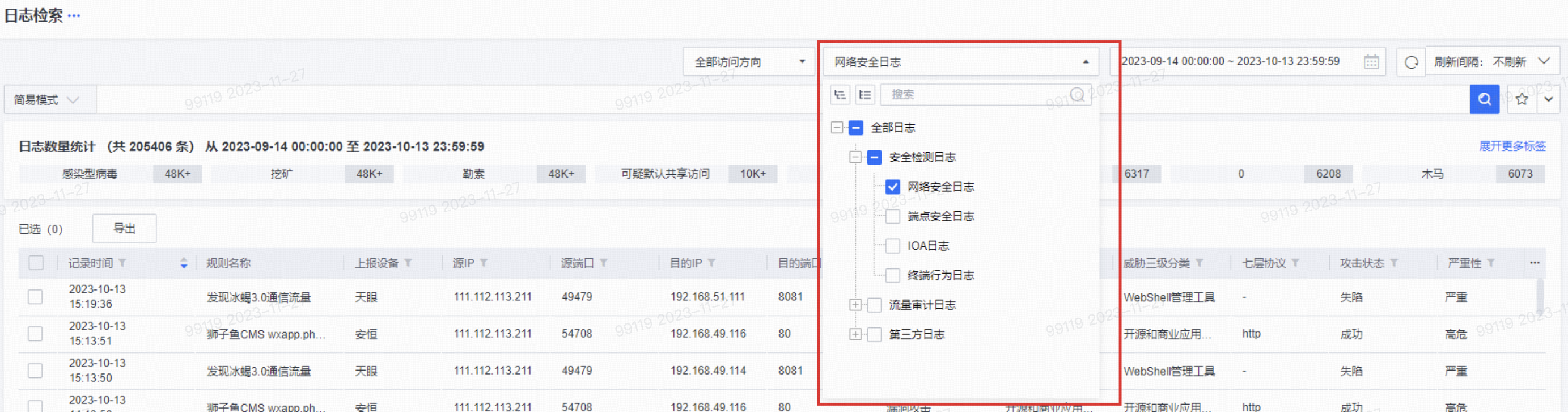

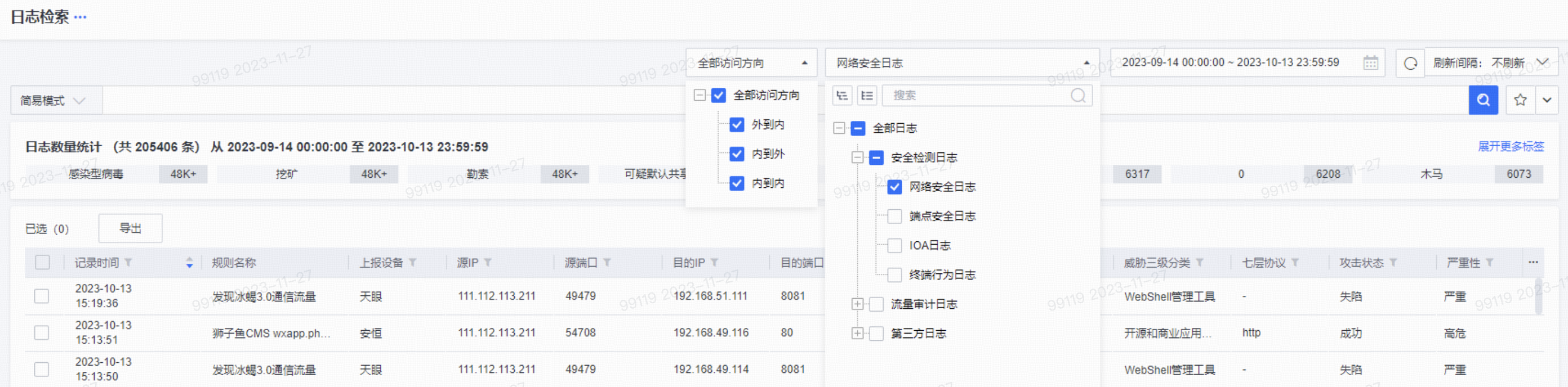

日志视图

日志检索涵盖了三种不同的日志视图:安全检测日志、流量审计日志以及第三方日志,其中:

安全检测日志包括网络安全日志、端点安全日志、IOA日志;

流量审计日志包括HTTP协议审计日志、 DNS协议审计日志等共24种协议审计日志;

第三方日志为通过第三方安全设备、操作系统、应用程序等第三方设备获取到的日志;

查看时可以根据访问方向进一步过滤日志;

时间范围

页面右上角的时间筛选器是控制整个日志检索页面检索时间范围的组件,最多支持查看和检索最近6个月的数据,在自定义输入中也无法输入超过最近6个月的时间范围;

刷新时间组件用于设置页面定时刷新,自定义时长输入最高限制4位数:

日志趋势图

点击右侧的“展开趋势图”和“收起趋势图”可对趋势图板块进行收放,趋势图用于展示检索时间范围内,对应检索条件下所产生的的日志数量趋势。

鼠标悬浮到某一条柱子可以看到对应的区间以及日志数量,点击柱子可以下钻检索对应的时间区间,当区间范围到达秒级时,不可再进行下钻。

快捷统计

在日志表的上方,点击右侧展开更多标签,可以看到根据告警“威胁三级分类”字段统计出来的各类威胁告警总数,要注意,仅有安全日志支持统计分类,审计日志、第三方日志等其他日志无法统计分类;可以通过点击对应的统计标签,将其添加到检索条件中对日志内容进行过滤:

日志列表

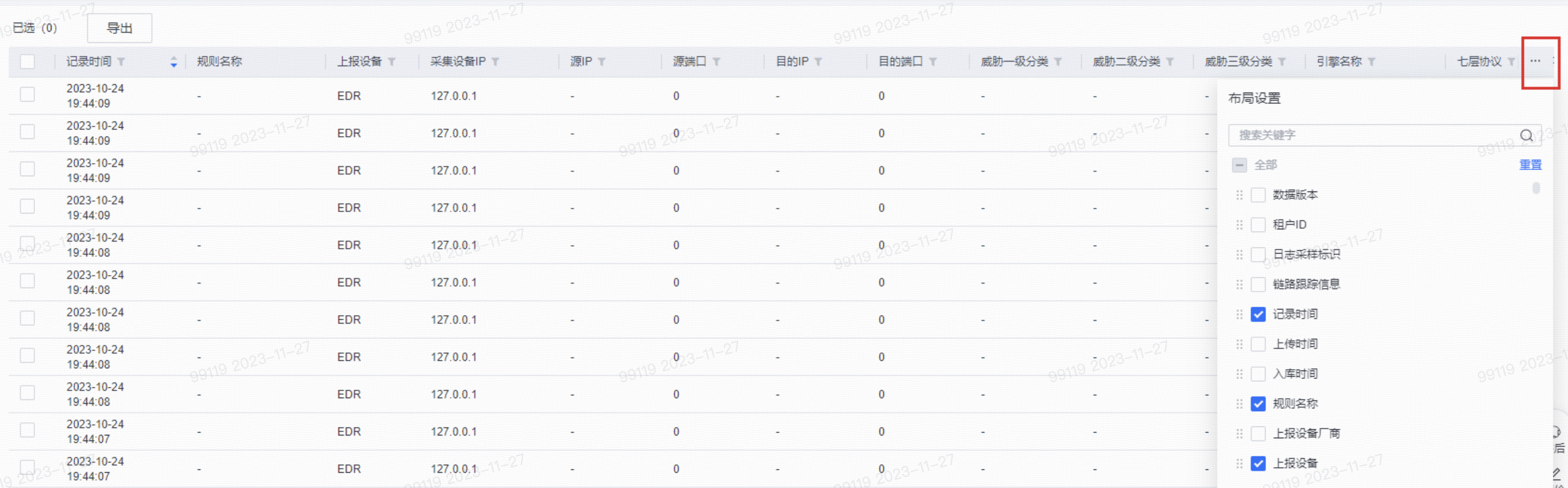

满足检索条件的日志会在日志列表中展示,根据选中的日志视图不同,表格默认展示列也不同,可根据需要在表头调整列宽;

表头右侧点击更多按钮可以选择需要展示的字段,并且可以调整从左至右的展示顺序,表头字段较多,支持关键词模糊搜索:

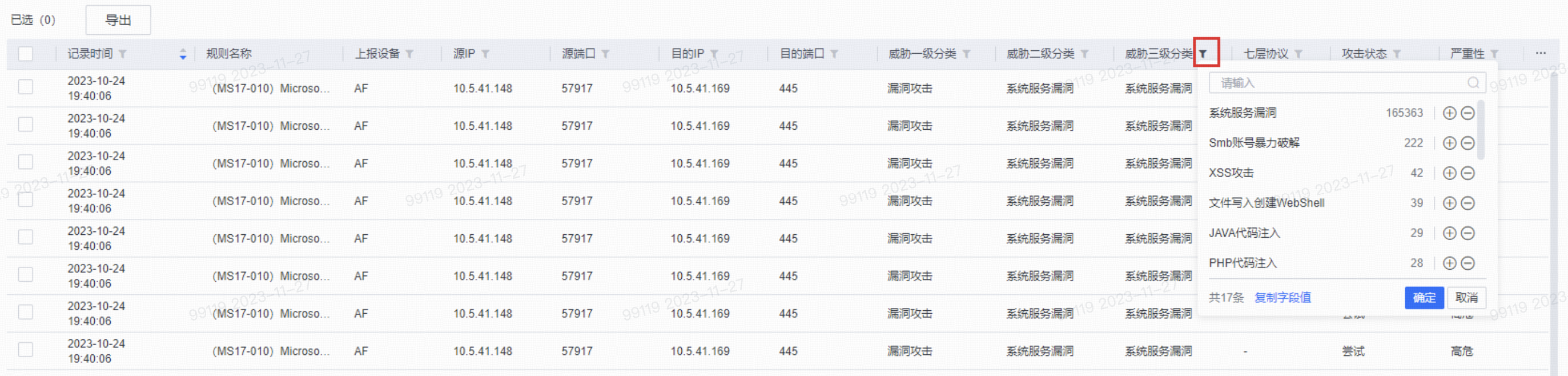

带有漏斗的表头可以统计改字段下所有的值,以及出现的次数,在统计弹窗汇总可以搜索关键词以查询是否有自己关注的内容,也可以通过“+”“-”将该值在搜索条件中添加或排除;

专家模式

语法说明

逻辑符

|

逻辑符

|

功能说明

|

用法示例

|

|

=

|

等于

|

源IP = "192.168.1.1"�源端口 = 8080

|

|

!=

|

不等于

|

源IP != "192.168.1.1"�源端口 != 8080

|

|

in

|

包含于,与不同的功能符号搭配产生不同的效果:

():开区间

[]:闭区间

{}:多个枚举值

|

源IP in ("192.168.1.1, 192.168.1.4")

源IP in ["192.168.1.1, 192.168.1.4"]

源IP in {"192.168.1.1", "192.168.1.2", "192.168.1.3"}

源端口 in (80, 90)�源端口 in [80, 90]�源端口 in {80, 90}

|

|

>

|

大于

|

源端口 > 80

|

|

>=

|

大于等于

|

源端口 >= 80

|

|

<

|

小于

|

源端口 < 80

|

|

<=

|

小于等于

|

源端口 <= 80

|

|

like

|

模糊匹配

|

源IP like "196"

|

|

rlike

|

正则匹配

|

进程名称 rlike ".*java.*"

|

字段选择

常见字段类型

|

字段类型

|

典型字段

|

支持语法

|

示例

|

|

IP(IP地址)

|

源IP、目的IP、主机IP

|

=

!=

in

like

rlike

|

搜索源IP为1.1.1.1的数据:源IP ="192.168.1.1"

搜索源IP不为192.168.1.1的数据:源IP != "192.168.1.1"

搜索源IP在某个范围的数据(开区间):源IP in ("192.168.1.1", "192.168.1.4")

搜索源IP在某个范围的数据(闭区间):源IP in ["192.168.1.1", "192.168.1.4"]

搜索源IP为192.168.1.1或192.168.1.2的数据:源IP in {"192.168.1.1", "192.168.1.2"}

模糊搜索源IP包含192的数据:源IP like "192"

正则匹配源IP:源IP rlike ".*192.*"

|

|

INT(整型)

|

源端口、目的端口、响应状态码

|

=�!=

>

>=

<

<=

|

搜索源端口等于80的数据:源端口 = 80

搜索源端口不等于80的数据:源端口 != 80

搜素源端口大于80的数据:源端口 > 80

搜索源端口大于等于80的数据:源端口 >= 80

搜索源端口小于80的数据:源端口 < 80

搜索源端口小于等于80的数据:源端口 <= 80

|

|

STRING(字符串)

|

规则名称、病毒名称、文件MD5、告警名称、进程名称、进程路径

|

=

!=

in

like

rlike

|

搜索进程名称等于cmd.exe的数据:进程名称 = "cmd.exe"

搜索进程名称不等于cmd.exe的数据:进程名称 != "cmd.exe"

搜索进程名称为cmd.exe或svchost.exe的数据:进程名称 in {"cmd.exe", "svchost.exe"}

模糊搜索进程名称包含cmd的数据:进程名称 like "cmd"

正则匹配进程名称:进程名称 rlike ".*cmd.*"

|