更新时间:2023-12-28

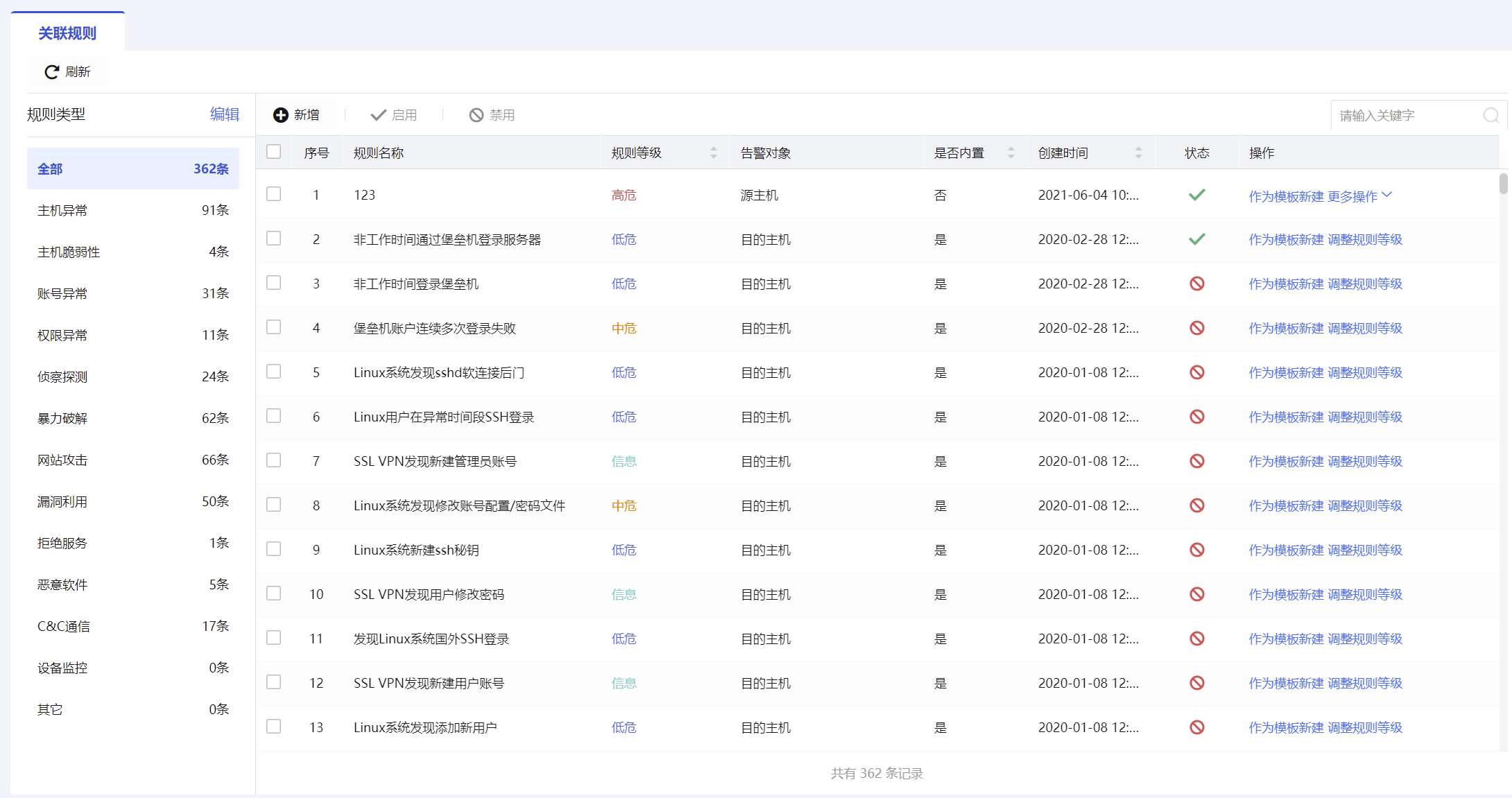

关联规则

关联规则是指可根据不同时间节点、不同设备的多条日志进行相互关联,触发关联规则条件后会产生对应的关联事件。

在【关联规则】页面下,管理员可对关联规则进行新增、编辑、启用与禁用的管理操作,同时支持通过右上角搜索栏进行规则检索。

管理员可点击<新增>进行关联规则创建,创建流程主要包括基础信息、规则内容、告警设定等。

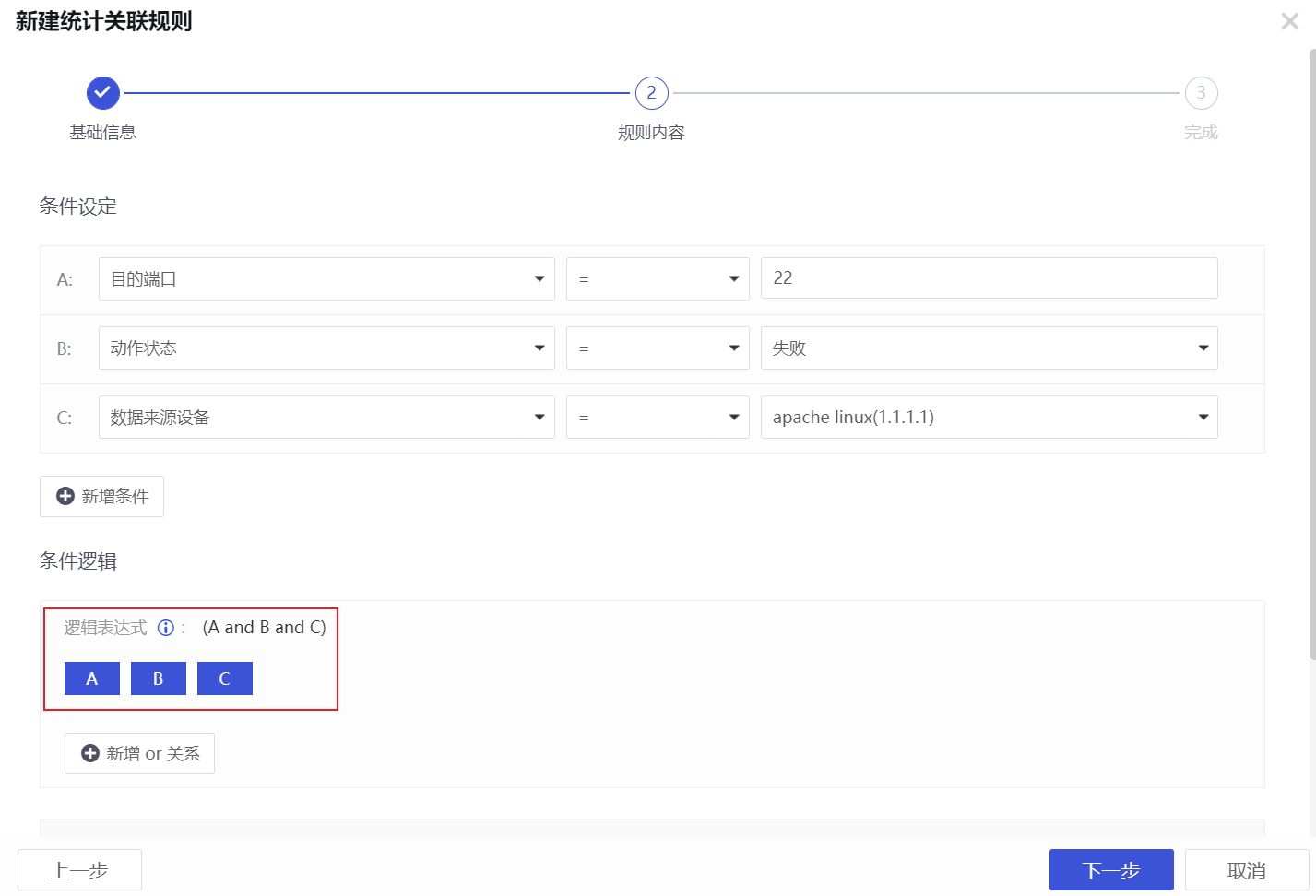

新增关联规则:定义多个事件并顺序发生,场景如:Linux系统发现1分钟内多次ssh登录失败则产生中危告警,具体配置步骤如下:

(1)填写规则基础信息

(2)制定规则内容

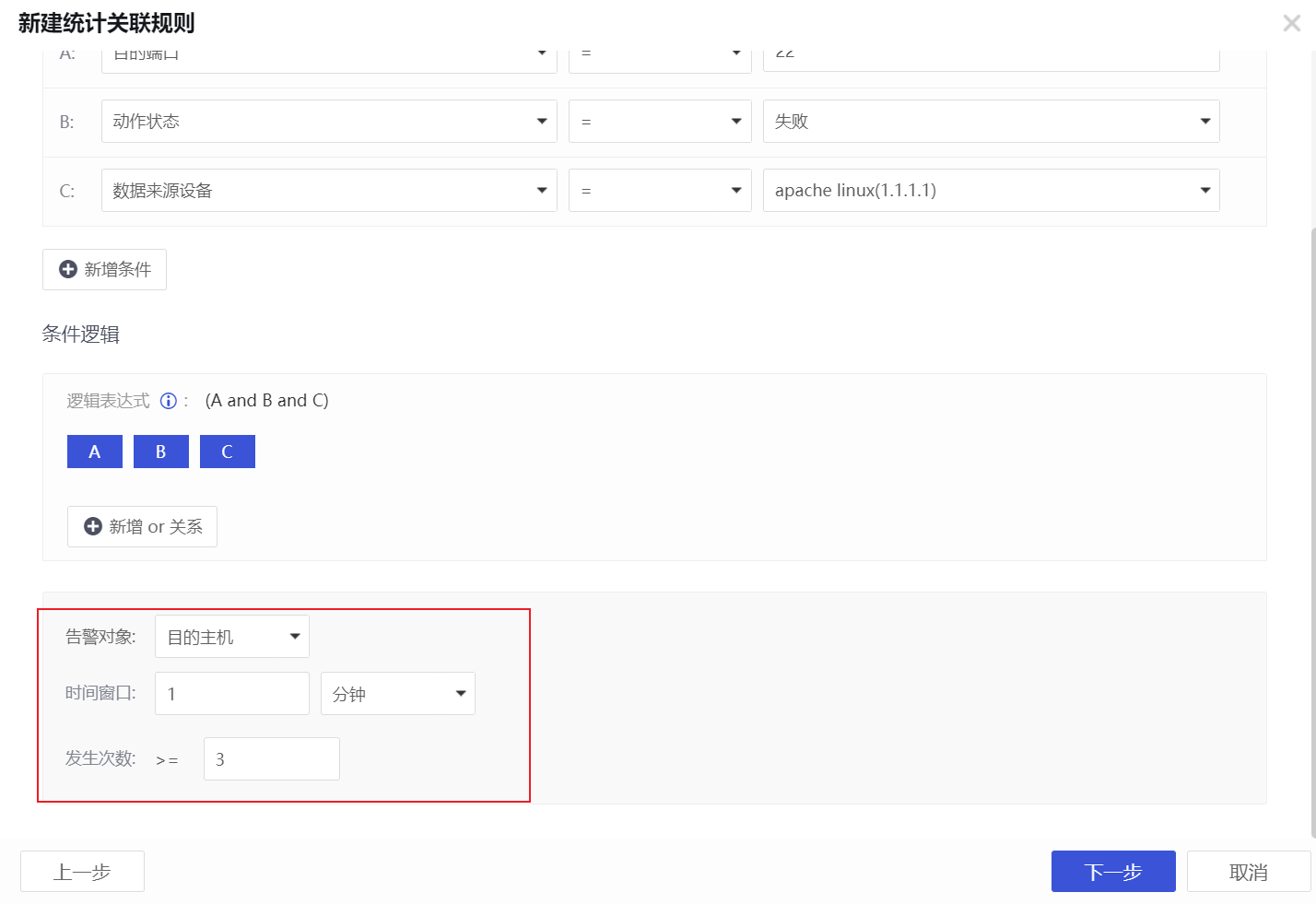

条件设定为数据来源设备即日志源设备为用户网络中的Linux(apache)设备,目的端口设定为实际的22端口,动作状态为失败,对ABC三个条件做与运算,保证三者必须都满足,此规则才生效。

定义1分钟内发生次数大于等于3次,则命中此关联策略。

(3)保存配置

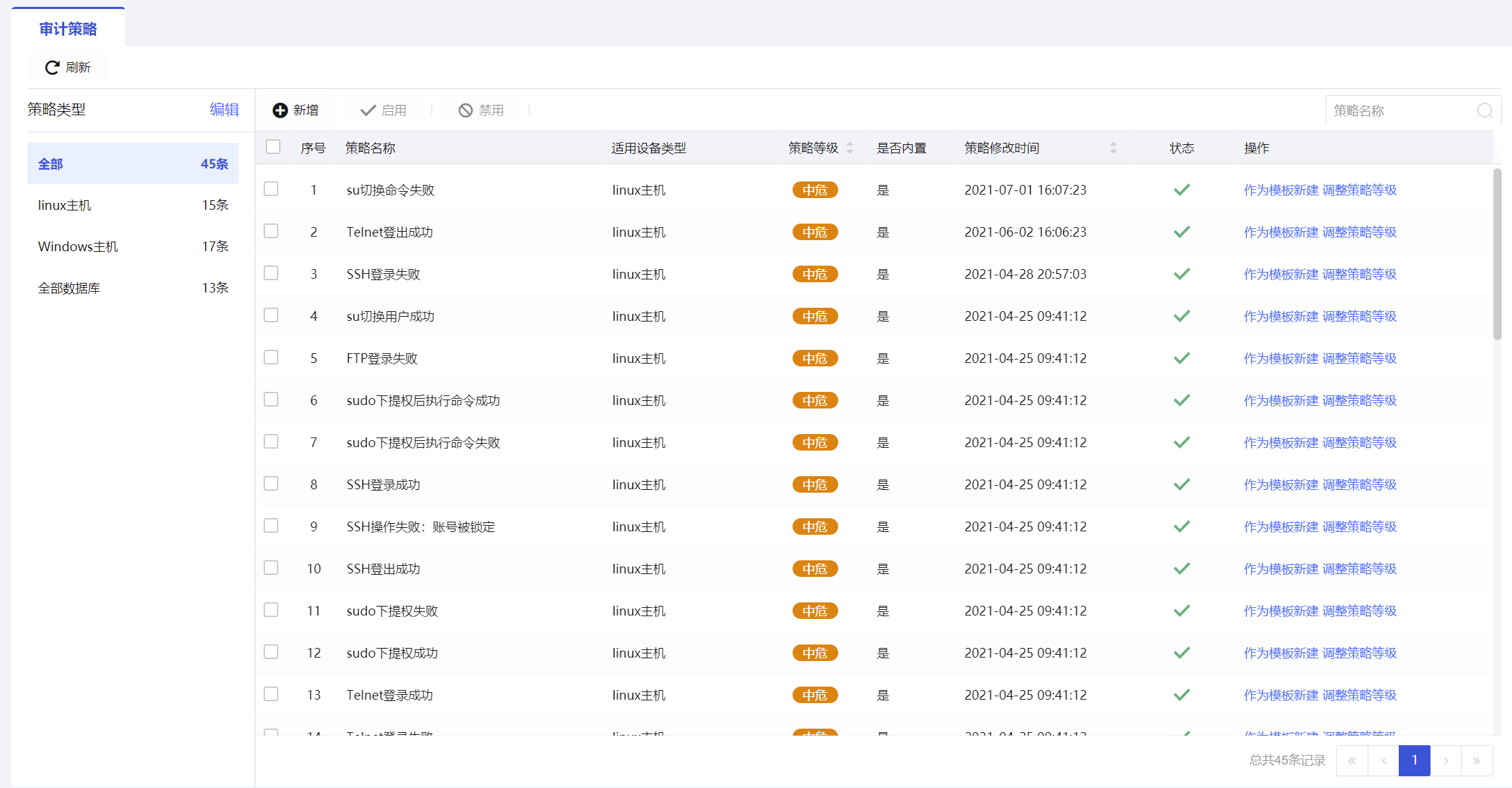

审计策略

审计策略是指对单一设备的多个维度的策略,比如Linux主机类审计策略:针对的就是主机的多个维度,如登陆类、操作类等维度的审计,触发审计策略后会产生对应的审计事件。

在【审计策略】页面下,管理员可对审计策略进行新增、编辑、启用与禁用的管理操作,同时支持通过右上角[搜索栏]进行策略检索。

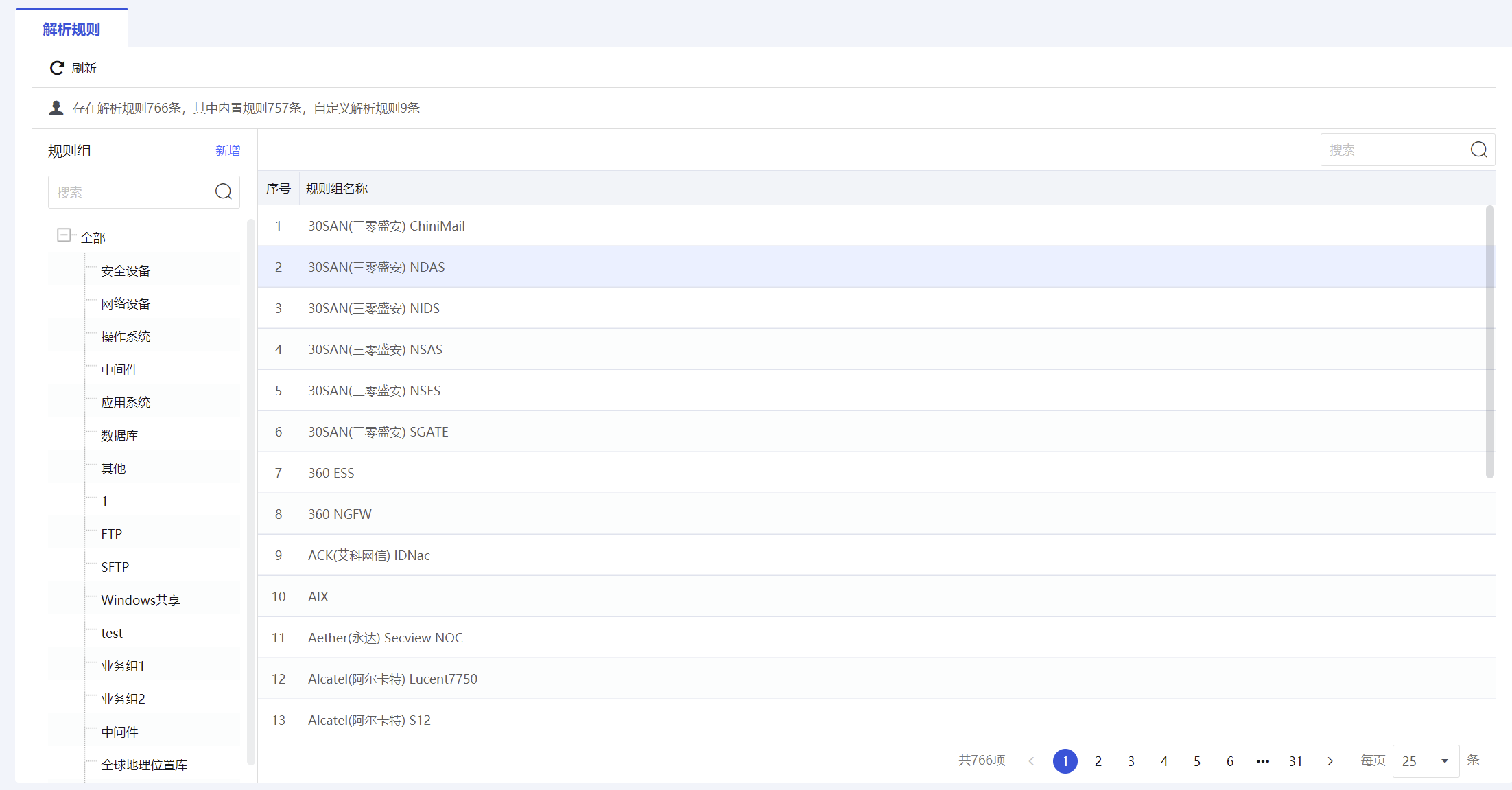

采集策略

展示日志分析管理系统平台当前支持接入的数据源采集器,即对目标设备的解析规则。

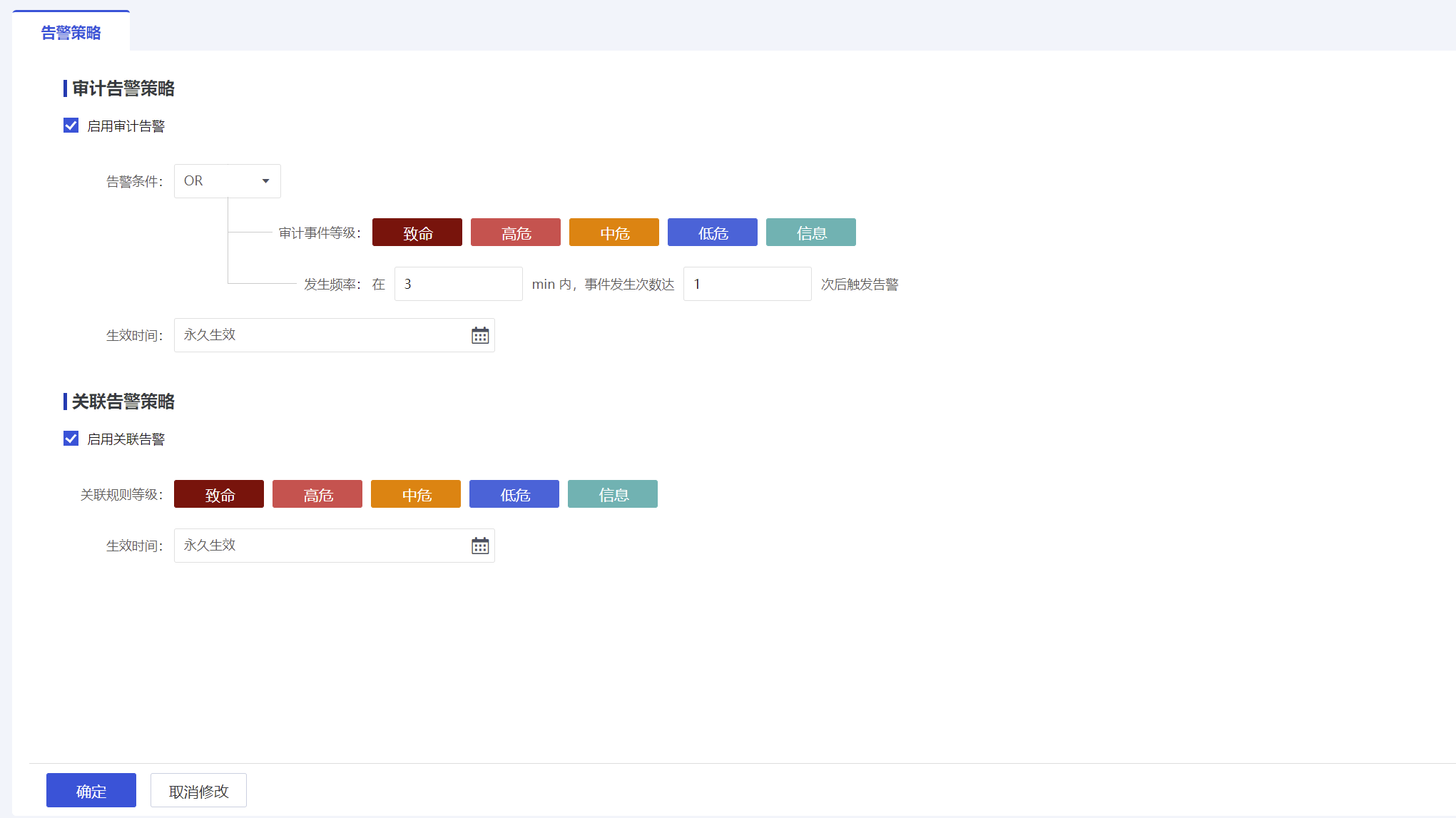

告警策略

1.审计告警策略:

(1)告警条件:告警条件分为“AND/OR”两种,对下方两个条件进行约束。

(2)审计事件等级:审计事件等级为包括“致命、高危、中危、低危、信息”5种,为多选标签,默认选中“致命、高危、中危”三种。

2.关联告警策略:

(1)生效时间:告警的生效时间范围,默认为“永久生效”,支持自定义生效时间,点击“自定义”选项时,仅允许选择当前日期之后的时间范围,默认选择从当天开始的30天时间,到达用户设置的默认生效时间后,自动关闭告警策略复选框。

注:告警策略可手动关闭,关闭后默认产生的审计和关联事件不告警。