更新时间:2023-06-06

6.2.1.1.数据存储安全

虚拟化分布式存储(VS)

VS基于底层Hypervisor之上,通过主机管理、磁盘管理、缓存技术、存储网络、冗余副本等技术,管理集群内所有硬盘,“池化”集群所有硬盘存储的空间,通过向VMP提供访问接口,使得虚拟机可以进行业务数据的保存、管理和读写等整个存储过程中的操作。

VS副本颗粒度是文件级别。例如两个副本,即把文件A同时保存到磁盘1和磁盘2上。并且保证在无故障情况下,两个副本始终保持一致。

![D:\QQfile\421697430\FileRecv\MobileFile\Image\VJDNMR0%]YRM}]DJ%32LQ`N.png](https://support.sangfor.com.cn/_static/to_html/20230606/32fd4b5a-01e8-4202-b91e-addfe3b21eca/image/index.917.png)

数据访问控制

VMP系统对每个数据副本定义不同的访问策略,没有访问该数据副本权限的用户不能访问该数据副本,只有数据副本的真正使用者(或者有该数据副本访问权限的用户)才可以访问该文件,每个数据副本之间是互相隔离的。

数据备份与恢复

VS采用多重备份机制,每一份数据都以双副本的方式保存在不同服务器的不同磁盘中,由于不同物理位置磁盘同时出现故障的概率极低,因此即使有一份副本出现故障,也不会引起数据丢失和业务终止。

在存储网络出现脑裂等情况时,可利用虚拟存储的仲裁机制,及时进行数据仲裁,快速恢复副本数据一致性。

虚拟存储支持热备盘,当出现硬盘损坏时,热备盘会自动替换原有的损坏的硬盘,并同步原有损坏磁盘上的数据,避免数据单副本运行,保障集群数据的安全性。

6.2.1.2.虚拟机隔离

Hypervisor是一种运行在物理服务器和操作系统之间的中间软件层,可允许多个操作系统和应用共享一套基础物理硬件,因此也可以看作是虚拟环境中的“元”操作系统,它可以协调访问服务器上的所有物理设备和虚拟机,也叫虚拟机监视器(Virtual Machine Monitor)。

Hypervisor是所有虚拟化技术的核心。非中断地支持多工作负载迁移的能力是Hypervisor的基本功能。当服务器启动并执行Hypervisor时,它会给每一台虚拟机分配适量的内存、CPU、网络和磁盘,并加载所有虚拟机的客户操作系统。

vCPU指令隔离

对虚拟机来说,不直接感知物理 CPU,虚拟机的计算单元通过 vCPU 对象来呈现。虚拟机只看到 VMM 呈现给它的 vCPU。在 VMM 中,每个 vCPU 对应一个 VMCS(Virtual-MachineControl Structure)结构,当 vCPU 被从物理 CPU 上切换下来的时候,其运行上下文会被保存在其对应的 VMCS 结构中;当 vCPU 被切换到物理CPU 上运行时,其运行上下文会从对应的 VMCS 结构中导入到物理 CPU 上。通过这种方式,实现各 vCPU 之间的独立运行。

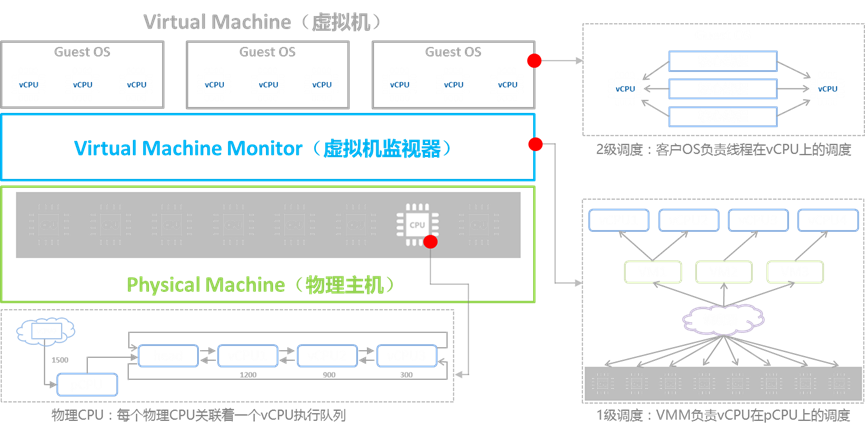

从虚拟机系统的结构与功能划分可以看出,客户操作系统与虚拟机监视器共同构成了虚拟机系统的两级调度框架,如图所示是一个多核环境下虚拟机系统的两级调度框架。客户操作系统负责第 2 级调度, 即线程或进程在 vCPU 上的调度(将核心线程映射到相应的虚拟 CPU 上)。虚拟机监视器负责第 1 级调度, 即 vCPU 在物理处理单元上的调度。两级调度的调度策略和机制不存在依赖关系。vCPU 调度器负责物理处理器资源在各个虚拟机之间的分配与调度,本质上即把各个虚拟机中的 vCPU 按照一定的策略和机制调度在物理处理单元上可以采用任意的策略来分配物理资源, 满足虚拟机的不同需求。vCPU 可以调度在一个或多个物理处理单元执行(分时复用或空间复用物理处理单元), 也可以与物理处理单元建立一对一固定的映射关系(限制访问指定的物理处理单元)。

内存隔离

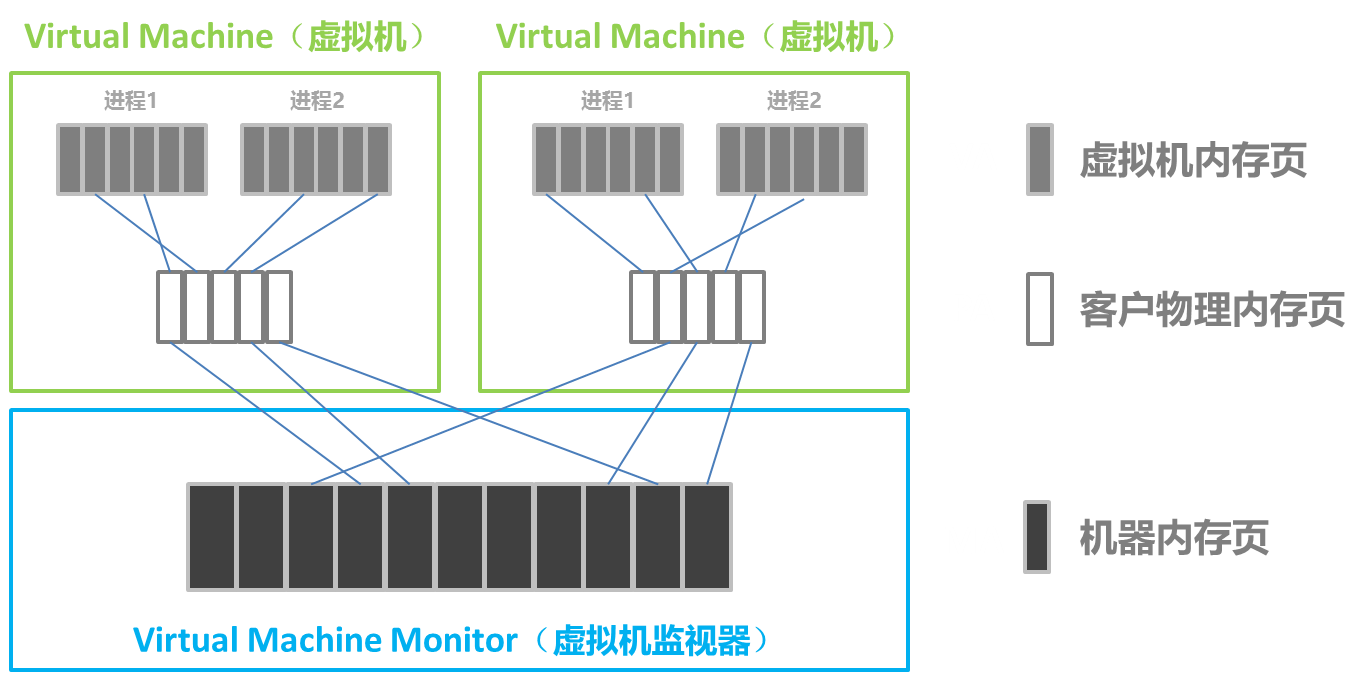

内存虚拟化三层模型

因为 VMM (Virtual Machine Monitor) 掌控所有系统资源,因此 VMM 握有整个内存资源,其负责页式内存管理,维护虚拟地址到机器地址的映射关系。因 Guest OS 本身亦有页式内存管理机制,则有 VMM 的整个系统就比正常系统多了一层映射:

A. 虚拟地址(VA),指Guest OS 提供给其应用程序使用的线性地址空间。

B. 物理地址(PA),经VMM 抽象的、虚拟机看到的伪物理地址。

C. 机器地址(MA),真实的机器地址,即地址总线上出现的地址信号。

映射关系如下:Guest OS: PA = f(VA)、VMM: MA = g(PA)VMM 维护一套页表,负责 PA 到 MA 的映射。Guest OS 维护一套页表,负责 VA 到PA 的映射。实际运行时,用户程序访问 VA1,经 Guest OS 的页表转换得到 PA1,再由VMM 介入,使用 VMM 的页表将 PA1 转换为 MA1。

I/O隔离

虚拟机所有的 I/O 操作都会由 Hypervisor 截获处理,Hypervisor 保证虚拟机只能访问分配给该虚拟机的物理磁盘,实现不同虚拟机硬盘的隔离。

6.2.1.3.网络安全

网络分层

桌面云集群根据功能不同,划分为管理网、存储私网、业务网以及终端接入网四种网络,理想情况每个网络应采用独立网口做到完全物理隔离。

• 业务平面

以桌面云服务器业务通信端口作为物理传输端口,对接虚拟机网卡的虚拟机业务数据通信平台,供虚拟机访问外部业务。

• 存储平面

通过深信服虚拟化分布式存储组件,为虚拟机提供存储资源,不直接与虚拟机通信,而通过虚拟化管理平台VMP连接。存储数据通过独立服务器网口进行通信。

• 管理平面

承担桌面云平台管理、业务部署、平台更新等流量。该平台通过独立服务器网络进行通信,且通常与其他平面隔离。

• 终端接入平面

客户端通过接入平面完成与VDC间的认证通信,而后通过与VMP集群的“终端与主机通信口”互通,获取虚拟机画面,实际部署中终端接入和管理网复用,同时建议服务器前端防火墙隔离用户终端访问VMP和VDC的控制台权限。

详细组网配置,请参考 “组网说明”章节。

传输安全

为了防止桌面云数据在传输过程中被嗅探、复制、窃取、伪造、截断,深信服桌面云传输安全从以下几个方面保障数据安全的完整性、机密性和有效性。

• 用户接入、管理员接入均采用HTTPS方式,传输通道采用SSL、TLS加密。

• 接入终端访问VDC进行用户认证时的传输通道,采用SSL加密。

• VDI组件(VDC、VMP、VS)之间采用专用传输通道进行传输,包含鉴权、加密特性。

访问控制

深信服桌面云首创基于用户的防火墙策略访问控制,不局限于传统的基于IP或虚拟机配置防火墙策略,用户可以不借助任何第三方设备即可达到限制虚拟机网络的目的。配置灵活,可以支持针对ip范围、vdc本地用户/用户组/ldap外部用户映射到本地组/从ldap导入到本地的用户/用户组、虚拟机/资源/资源组进行配置。

详细配置,请参考“分布式防火墙策略”章节。