更新时间:2023-08-23

功能说明

当企业内网具有支持LDAP/LDAPS协议对接的第三方身份认证服务器时,VDC可以与其对接,使用第三方服务器上的用户账户作为VDI账号进行登录。

前提条件

无。

注意事项

新建或者修改LDAP服务器后,需要点击控制台界面的<立即生效>才会正式生效。

操作步骤

- 登录设备控制台,进入[业务中心→认证管理→外部认证]界面,点击<新建>,选择“新建LDAP服务器”,进入【新建LDAP服务器】界面;

- 在【新建LDAP服务器】界面,根据现场实际环境完成LDAP服务器相应参数填写保存即可

• 配置认证状态及LDAP服务器的设置,如下如所示。

| 参数 |

作用 |

| 认证状态 |

用于控制此LDAP服务器是否作为认证服务器使用,默认为启用,配置为禁用时,此LDAP服务器将仅用于对接。 |

| 服务器名称 |

标识LDAP服务器的名称,可填写便于记忆的文字,必填项。 |

| 服务器描述 |

用于描述LDAP服务器用途,可填写便于记忆的文字,选填项。 |

| 认证协议: |

LDAP:轻量级目录访问协议。 LDAPS:通过使用SSL/TLS加密的LDAP,增强认证安全、提高数据传输过程的数据保密性和数据完整性。 |

| 服务器地址 |

用于设置 LDAP 服务器的 IP 地址和所使用的端口,此处可设置多个服务器地址和端口,他们之间是主备关系,第一个服务器为主服务器,其余都为备服务器,当第一个服务器连不上,才尝试连接第二个服务器认证,以此类推。 |

| 管理员全路径(DN) |

填写 LDAP 服务器内一个有效的账号,用于读取 LDAP 结构。所填写的帐号一般要以域中 DN 的形式填写,且该账号在 LDAP 服务器必须有读取用户路径的权限。 |

| 管理员密码 |

之前填写账号的密码。 |

| 搜索入口 |

用于选择需要用于认证的 LDAP 用户账号所在路径。 |

| 搜索子树 |

若勾选[搜索子树],该路径下的所有子路径的用户账号都包含进来; 若不勾选[搜索子树],则只包含该路径下的本级用户账号。 |

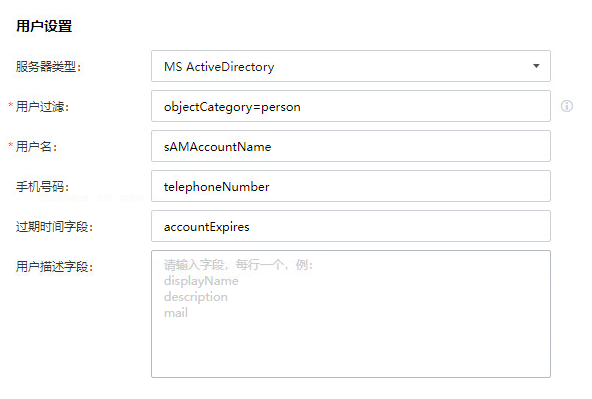

• 配置用户设置的相关信息。

| 参数 |

作用 |

| 服务器类型 |

设置LDAP服务器类型,系统支持LDAP Server和微软的 MS ActiveDirectory、MS ActiveDirectory VPN三种类型。 |

| 用户过滤 |

用于筛选符合条件用户的账号。例如:对于MS-AD,以“objectCategory=person”作为过滤用户账号的条件,对于普通 LDAP 协议,以“objectclass=person”作为过滤用户账号的条件。 |

| 用户名 |

用于指定识别LDAP服务器上的用户对象中可作为VDI用户登录的账户名称的LDAP属性字段,必填项。 |

| 手机号码 |

用于指定识别LDAP服务器上的用户对象中存储用户手机号信息的LDAP属性字段,选填项。 |

| 过期时间字段 |

用于指定识别LDAP服务器上的用户对象中存储账户过期时间信息的LDAP属性字段,选填项。 |

| 用户描述字段 |

用于指定识别LDAP服务器上的用户对象中存储其他有用信息的LDAP属性字段,选填项。aSpace Portal将对相关字段信息作为用户描述信息显示 |

• 配置认证选项,设置密码的加密方式、超时时间等。

| 参数 |

作用 |

| 认证密码加密方式 |

选择VDC向LDAP服务器发起密码校验时密码加密的选项,包括不加密、MD5加密和SHA1加密三种方式,密码会按对应的方式进行加密传输到LDAP服务器上,相应的LDAP服务器要配置同样的加密方式才能解密,否则将校验失败。默认为不加密。 |

| 认证超时时间 |

可设置经过多久没有认证成功就返回认证失败。默认15秒。 |

| 允许空密码的LDAP用户登录 |

勾选后,LDAP服务器上无密码的用户可以用空密码登录VDI,默认不允许。 |

| 允许用户在客户端修改LDAP账号密码 |

可设置允许用户在客户端修改域用户密码,且必须设置提示信息。 |

| 需要输入“用户名@域名”进行认证 |

勾选后,用户登录需要输入“用户名@域名”作为账号进行登录,适用于企业存在多套域,且域间存在同名用户的场景。 |

| 当LDAP服务器故障时运行使用VDC本地缓存认证 |

此配置仅对将LDAP用户导入VDC本地的场景有效。启用此配置后,已经登录过的用户会在VDC本地根据最后一次成功登录信息生成一份校验凭证,在LDAP服务器故障时,VDC会对用户的认证密码进行计算后和凭证进行校验,保证用户仍能正常登录。VDC缓存的凭证有效期为30天。 |

• 当管理员不希望将域用户导入到VDC进行管理时,可在“其他属性”配置OU组映射和安全组映射,实现对域用户的策略以及资源的关联。

• OU组映射

针对没有导入到本地的LDAP服务器的用户,管理员可以通过配置映射关系将OU与VDC本地的用户组绑定,从而让相应OU中的用户登录VDI之后就会拥有本地被绑定用户组的角色权限与策略控制。

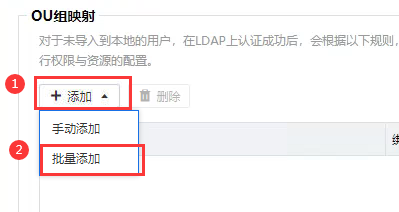

映射配置支持“手动添加”与“批量添加”两种方式,两种方式适用场景如下表所示

| 添加方式 |

说明 |

| 手动添加 |

“手动添加”适合需要为OU单独关联VDC本地已有用户组场景,管理员可以将OU指定关联到现有的用户组,节省用户组创建、策略组和角色关联的配置工作。 |

| 批量添加 |

“批量添加”适合于需要大量创建OU的映射关系且VDC本地没有现成用户组的场景,VDC会自动在本地创建于OU同名的用户组进行绑定,管理员还需要为自动创建的用户组关联策略组和角色。 |

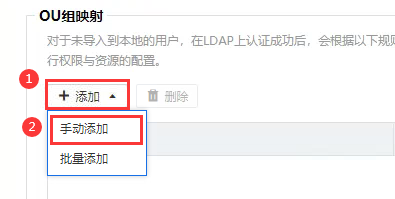

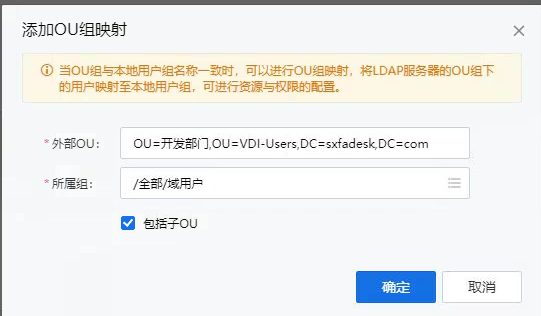

• 手动添加操作方法如下:

点击<添加>选择“手动添加”,进入【添加OU组映射】配置窗口,管理员按需填写需要映射的OU信息和要映射到的本地用户组即可。

手动添加OU组映射各配置参数说明如下表所示:

| 参数 |

作用 |

| 外部OU |

填写需要映射的OU在域中的DN路径,如:OU=开发部门,OU=VDI-Users,DC=sxfadesk,DC=com |

| 所属组 |

用于选择该OU所要映射的本地用户组。 |

| 包含子OU |

用于设置是否包含所选OU的子OU。若勾选[包含子OU],则该OU下的所有子OU的用户账号都包含进来;若不勾选[包含子OU],则只包含该OU下的本级用户账号。 |

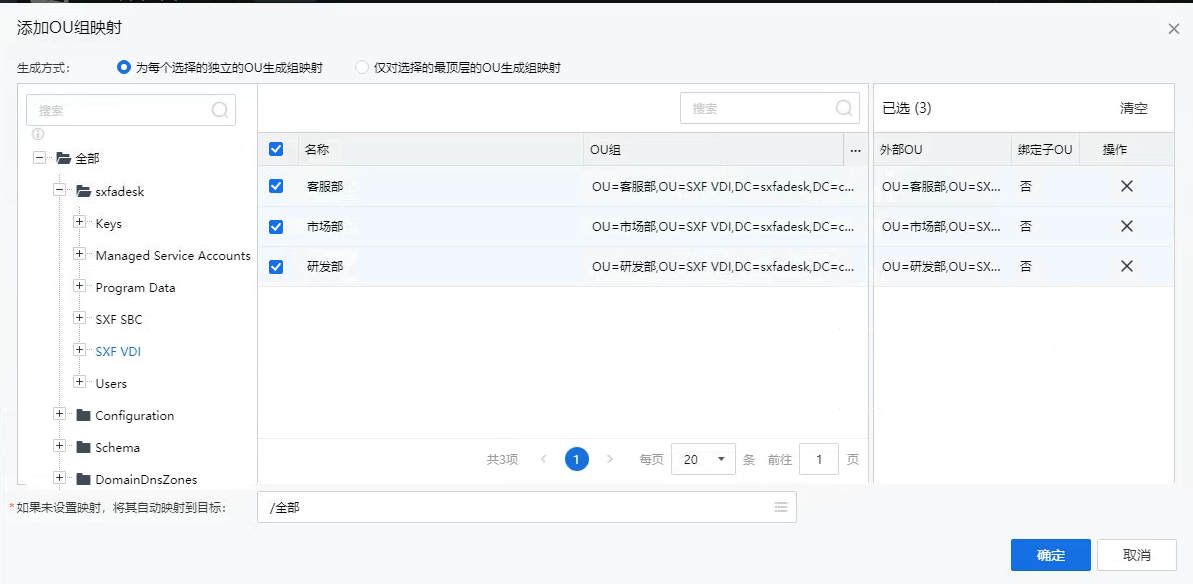

• 批量添加操作方法如下:

点击<添加>选择“批量添加”,进入【添加OU组映射】配置窗口,管理员按需选择需要进行映射的OU即可。

批量添加OU组映射各配置参数说明如下表所示:

| 参数 |

作用 |

| 为每个选择的独立的OU生成组映射 |

设为此模式时,管理员需要逐个选择每一个需要进行映射的OU,VDC会将将管理员所勾选的所有OU都在本地生成一个用户组并自动映射到该组,但映射的OU如果有子OU但没有勾选,则子OU下的用户不会被VDC映射到其父OU映射的用户组。并且导入之后组织结构不会变化 |

| 仅对选择的最顶层的OU生成组映射 |

设置为此模式时,管理员选择一个OU后将无法再选择此OU的子OU,VDC会将管理员勾选的OU在本地生成一个用户组,该OU及其下级OU的用户都会自动映射到该用户组。 |

| 选择自动映射到本地的起始位置 |

用于指定本次需要批量映射中VDC需要创建的映射用户组创建在本地的哪个用户组目录下。 |

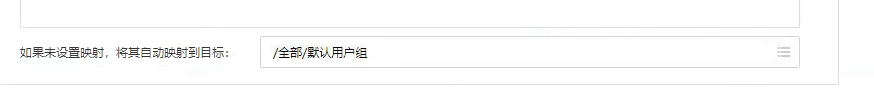

• 未配置映射OU的用户处理:

对于没有配置指定映射用户组的OU,管理员可在“如果未设置映射,将其自动映射到目标”处设置此类OU下的用户认证通过之后自动匹配为管理员指定的用户组的用户。

• 安全组映射

针对没有导入到本地的域用户,管理员可以通过配置映射关系将用于将域服务器中的安全组映射到VDC本地的角色绑定,从而让域中隶属于该安全组的用户通过VDI认证之后自动匹配到该角色,获得该角色关联的资源的访问权限。配置页面如下图,勾选“启用安全组映射”即可启用此功能。

映射配置支持“手动添加”与“批量添加”两种方式,两种方式适用场景如下表所示

| 添加方式 |

说明 |

| 手动添加 |

“手动添加”适合需要将安全组单独关联VDC本地已有角色的场景,管理员可以将安全组指定关联到现有的角色,节省角色创建与资源关联的配置工作。 |

| 批量添加 |

“批量添加”适合于需要大量创建安全组的映射关系且VDC本地没有现成角色的场景,VDC会自动在本地创建于安全组同名的角色进行绑定,管理员还需要为自动创建的角色进行资源关联。 |

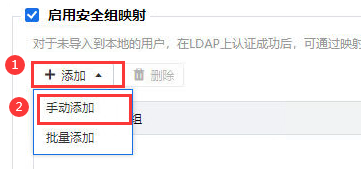

• 手动添加操作方法如下:

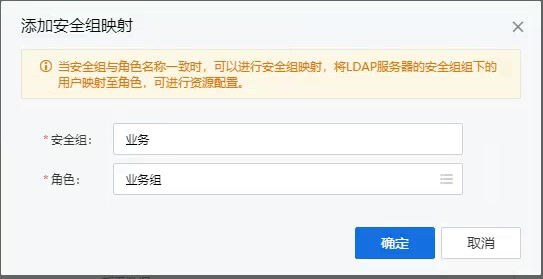

点击<添加>选择“手动添加”,进入【添加安全组映射】配置窗口,管理员按需填写需要映射的安全组信息和要映射到的本地角色即可。

手动添加安全组映射各配置参数说明如下表所示:

| 参数 |

作用 |

| 安全组 |

填写需要映射的安全组名,如要映射安全组“业务”,则直接填写业务即可。 |

| 角色 |

用于选择该安全组所要映射的本地角色。 |

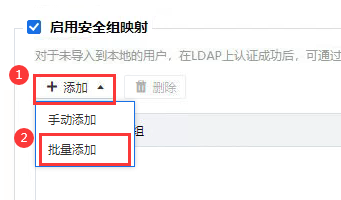

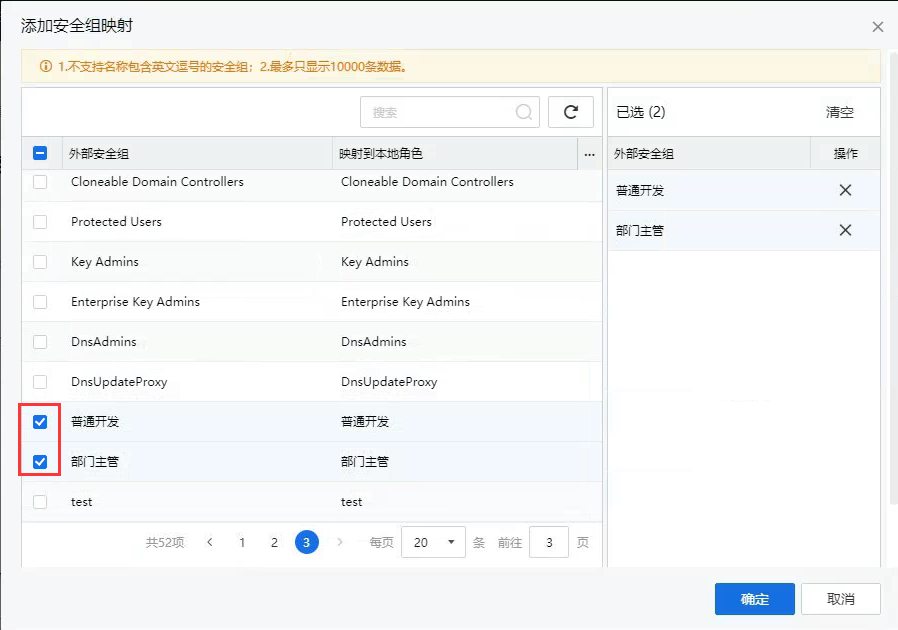

• 批量添加操作方法如下:

点击<添加>选择“批量添加”,进入【添加安全组映射】配置窗口,管理员按需选择需要进行映射的安全组即可。