更新时间:2023-05-25

可以通过实时攻击分析界面查看当前安全告警条目,包括当前的攻击者、攻击手段、威胁等级和类型、攻击结果、攻击方向和资产组等信息。可以根据以上信息维度进行快速检索、联动处置、手工处置、加白等操作。

总览

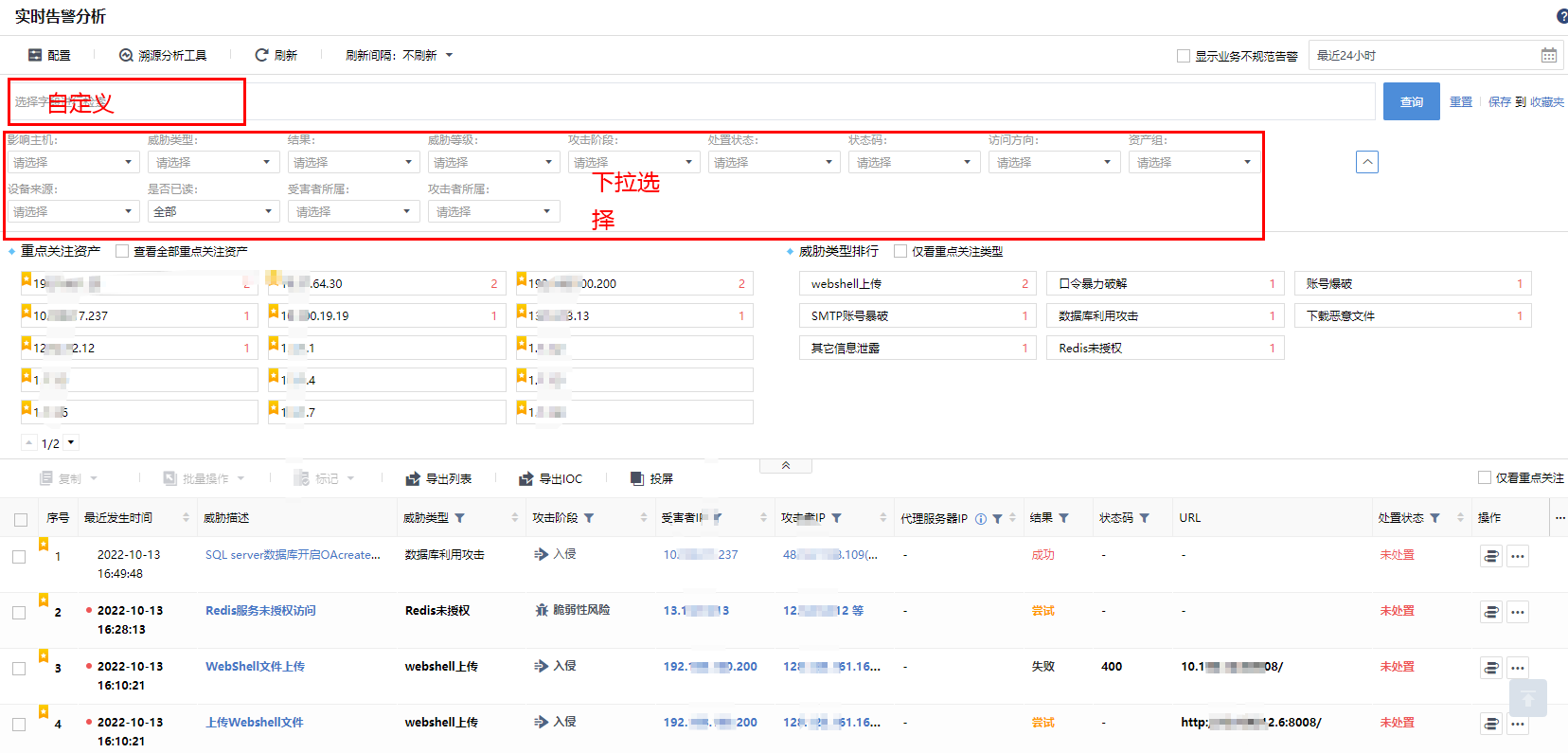

管理员登录平台在[重保中心/实时告警分析]页面,主要包括三部分内容:①检索查询部分,②重点关注资产和威胁类型部分,③实时告警列表部分。

1、检索查询

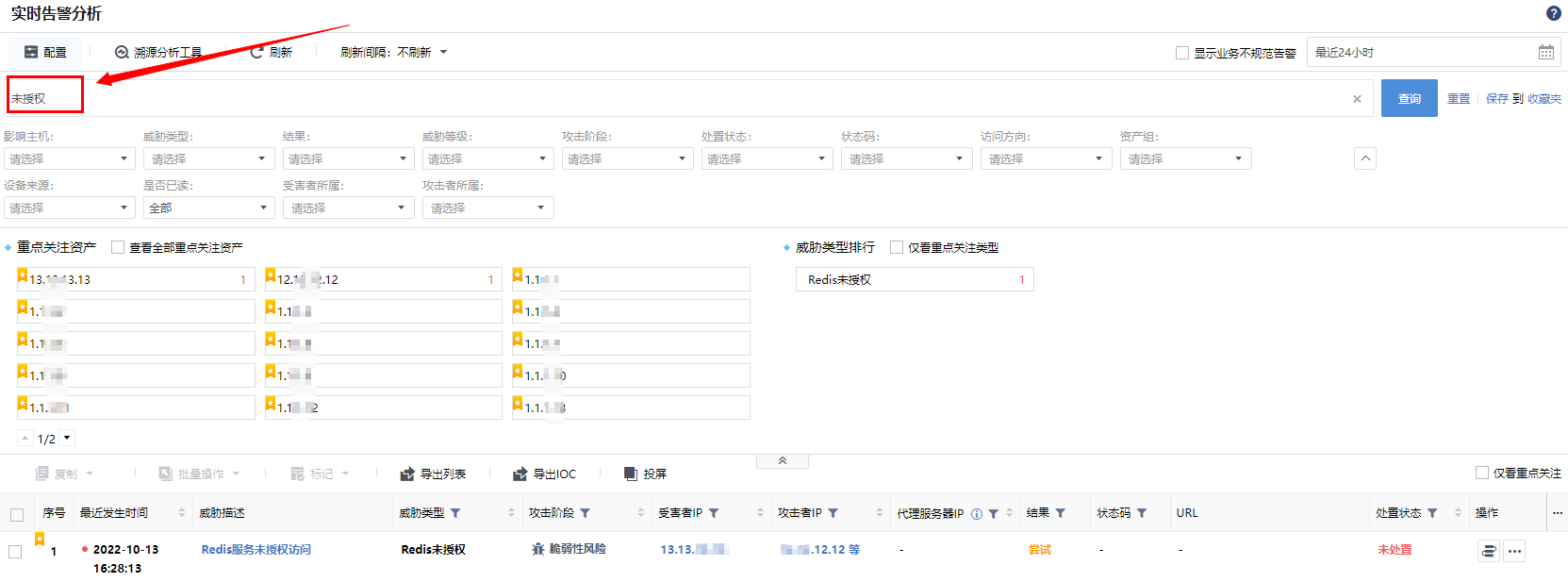

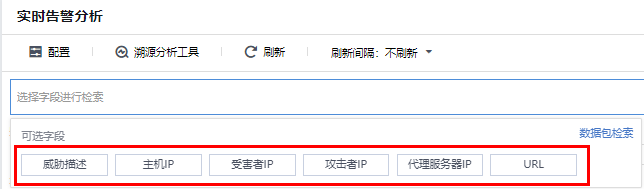

检索查询部分包括自定义和下拉选择类查询,自定义部分可以直接输入关键字段(不低于3个字符)检索,也可以借助可选字段补充内容,如下图所示。

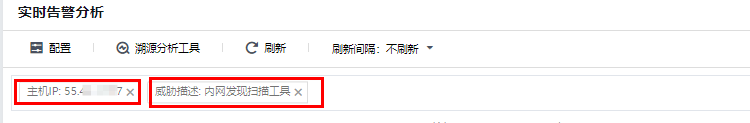

在不使用直接自定义的方式下,可以选择重要字段检索,可以多个字段联合查询,如下图所示。

管理员可以通过时间进行筛选,常见的有最近24小时、7天、14天、30天、也可以自定义时间,也可以通过以下方式进行筛选,如下表所示。

参数 | 作用 |

影响主机 | 影响主机包含全部、服务器以及终端,可以通过影响主机进行筛选。 |

威胁类型 | 威胁类型包含脆弱性、访问风险、服务探测、网站攻击等,可在页面展开通过威胁类型进行精准筛选。 |

结果 | 攻击结果包含全部、失陷、成功、失败及待研判,其中在告警数据量比较大的场景下,重点关注成功、失陷维度的告警。 |

威胁等级 | 威胁等级包含全部、高威胁、中威胁、低威胁,可根据等级进行筛选。 |

攻击阶段 | 攻击阶段包括脆弱性风险、侦查、入侵、命令控制、横向扩散、目的达成,可根据不同的攻击阶段进行筛选。 |

处置状态 | 处置状态包括全部、已处置、未处置、处置中及已忽略状态,可以对不同状态进行筛选。 |

状态码 | 状态码包括全部、100、200、300、400、500等状态码,可以根据不同的状态码进行筛选以及处置。 |

访问方向 | 访问方向包括全部访问方向、外联、横向及外部等,可以根据不同的访问方向做对应的筛选。 |

资产组 | 资产组包含全部、资产组名称等,根据不同资产组进行筛选。 |

设备来源 | 设备来源包含全部、平台、探针、EDR等接入设备,在分支场景中可以根据设备来源检索提高溯源研判效率。 |

是否已读 | 包含全部、未读、已读等情况,可以根据不同的状态进行筛选。 |

受害者所属 | 包括受害者所属的资产组 |

攻击者所属 | 包括攻击者所在的资产组,分为内网和互联网两大类。 |

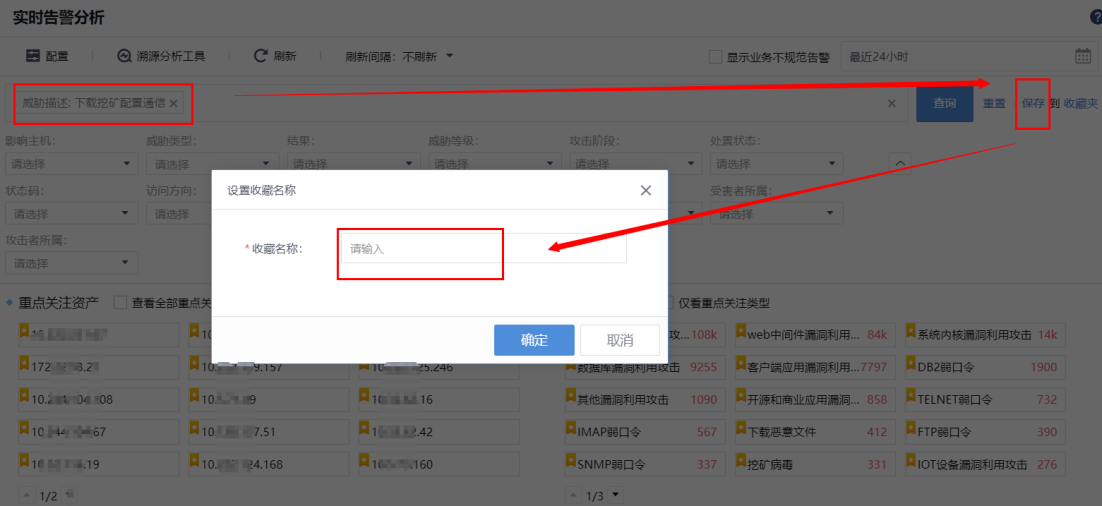

除了检索的能力之外。对于高频的查询条件,可以保存到收藏夹方便后续直接点击查询提高效率,如下图所示。

点击<收藏夹>可以看到收藏记录,如下图所示。

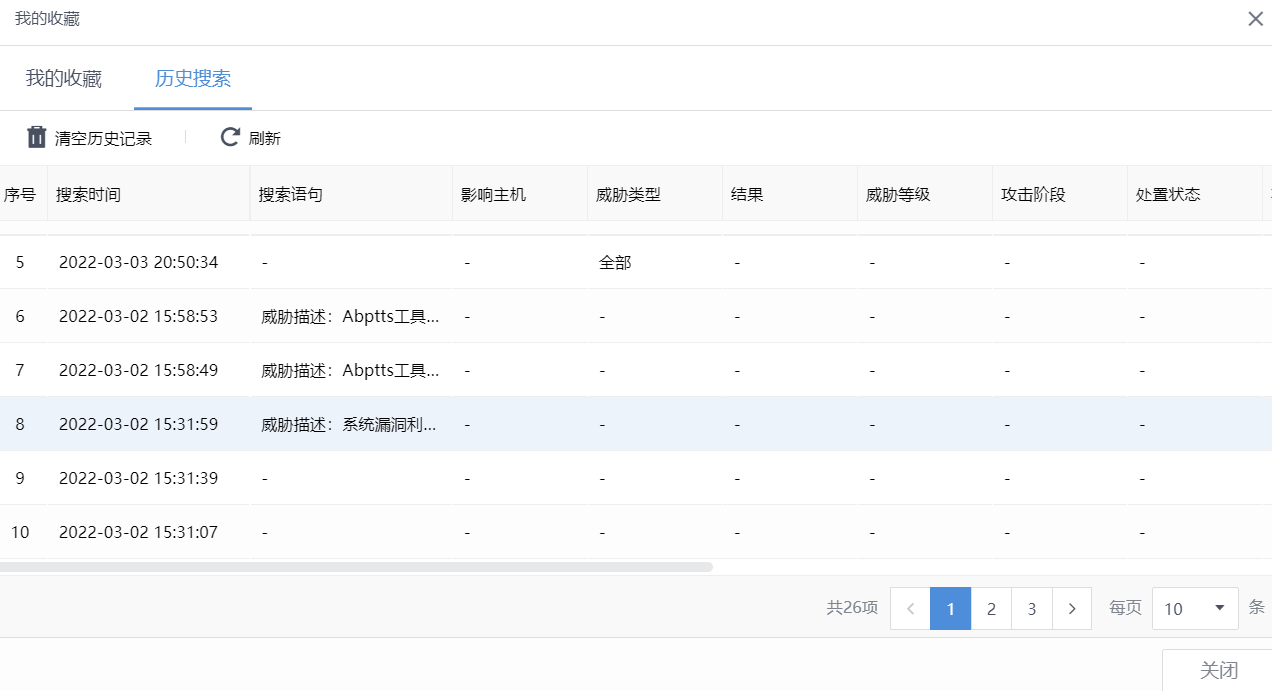

除了收藏夹功能,还可以对历史搜索进行回溯,如下图所示。

在“我的收藏”或“历史搜索”页面,下滑条往右侧拉可以看到对应的图标进行点击查看。

2、重点关注资产和威胁类型

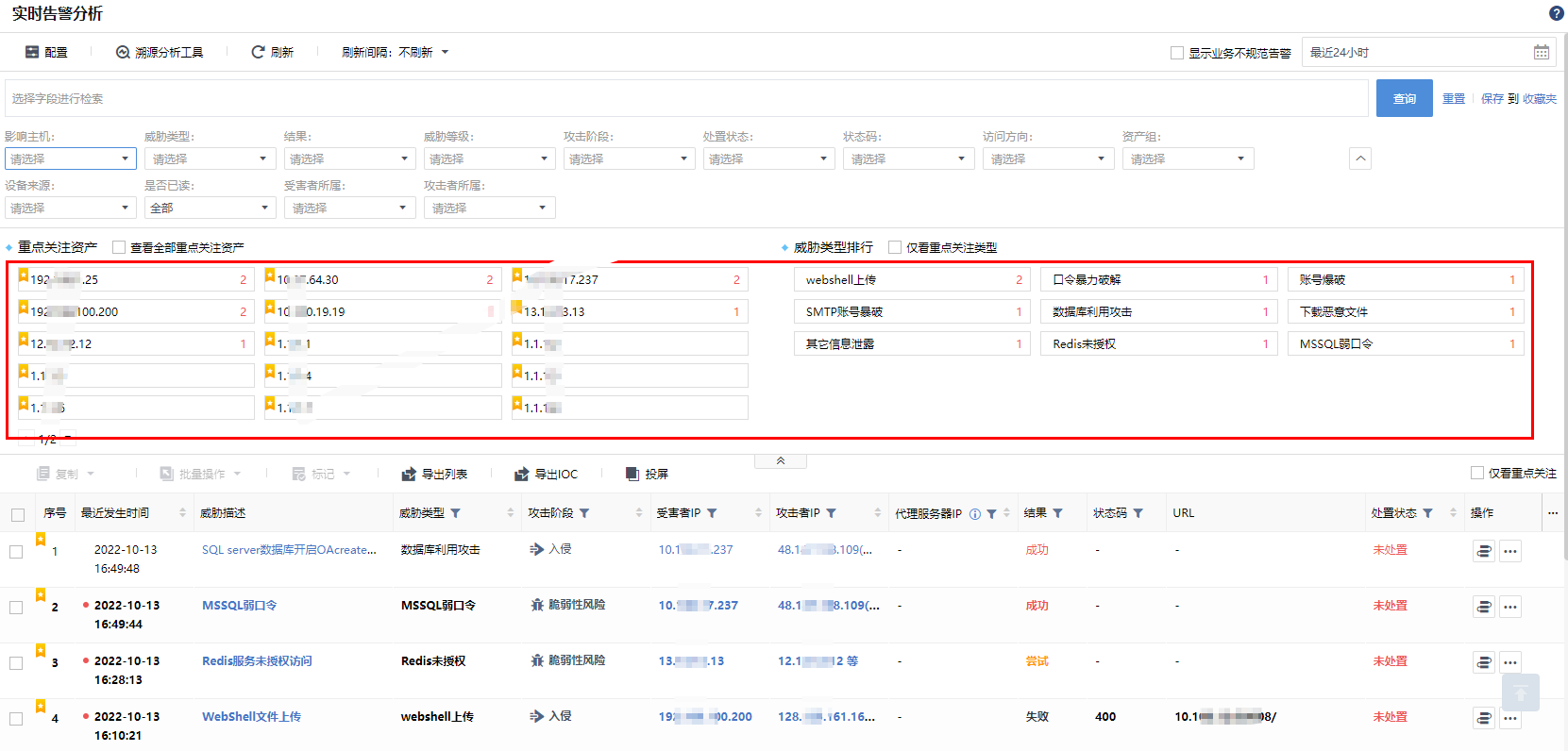

可以对重保中心进行配置,配置重点关注,展示重点关注资产情况、威胁类型排行等,如下图所示。

其中:

• 重点关注资产:可以展示当前配置的重点关注资产范围内,有哪些资产命中了安全告警,勾选<查看全部重点关注资产>可以一键全选。

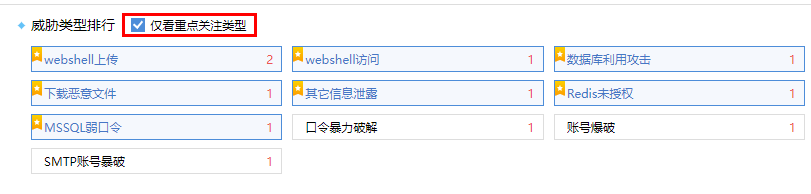

• 威胁类型排行:展示当前发生的威胁类型以及告警数量,该处展示的是全量的告警数据威胁类型排行以及每一类的命中数量,勾选<仅看重点关注类型>可以一键勾选有哪些威胁类型命中了配置的重点关注威胁类型。

3、重点关注配置

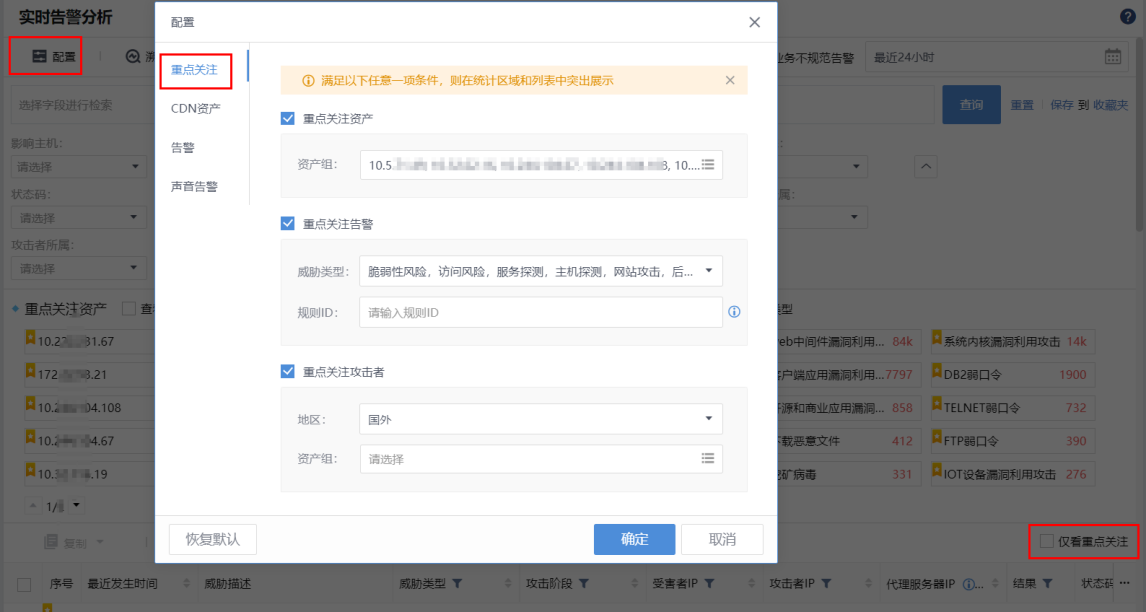

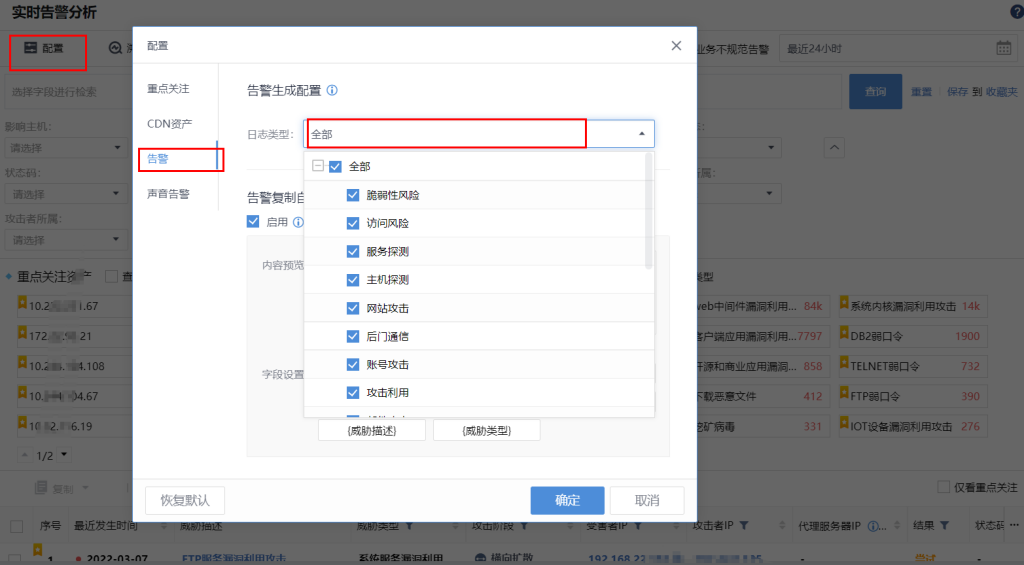

[重保中心/实时告警分析]页面,管理员点击<配置>可以进行重保的重点关注配置,包括:“重点关注”、“CDN资产”、“告警”、“声音告警”等方面。

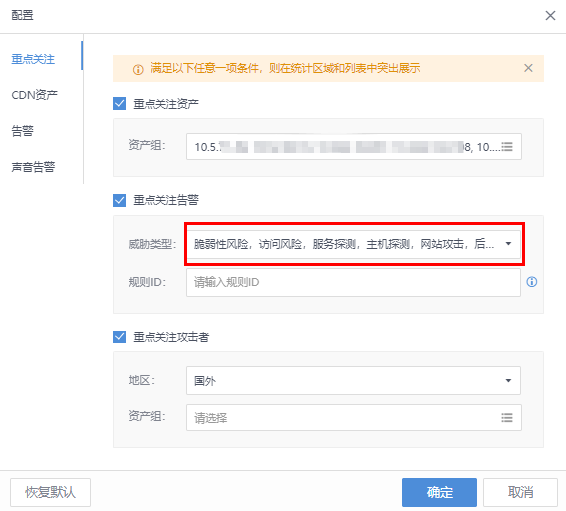

重点关注主要是圈定关注的内容,包括:重点关注资产、终端关注告警、重点关注攻击者等重点关注内容,这些条件之间属于“或”的关系,即其中满足以上任一条件,在告警列表部分勾选<仅看重点关注>就会在列表中展示,如下图所示。

默认不勾选<仅看重点关注>时看到的是全量的安全告警,如下图所示。

在配置好重点关注资产之后,安全告警详情模式页面可以看到命中安全告警的重点关注资产已展示,点击<查看全部重点关注>,可以一键勾选所有展示的重点关注资产,告警列表同步刷新,如下图所示。

默认情况下,威胁类型排行展示的是全量告警的威胁分类,点击<仅看重点关注类型>默认会勾选上配置的重点关注攻击类型,同时告警列表也会同步展示重点关注攻击类型,如下图所示。

CDN资产

在客户使用CDN的场景下,可以将CDN资产单独表示出来确保在实时安全告警中能区分出来为溯源分析提供便利,按照一行一个方式填写,如下图所示。

告警列表

管理员在列表详情可以查看安全告警的最近发生时间、标签、威胁类型、威胁等级、确定性等级、受害者IP等。若勾选<仅看重点关注>,列表只展示命中重点配置范围内的安全告警详情。

告警配置

允许用户手动选择产生安全告警的日志类型,默认情况下勾选全部,也可以根据实际情况按需勾选,如下图所示。

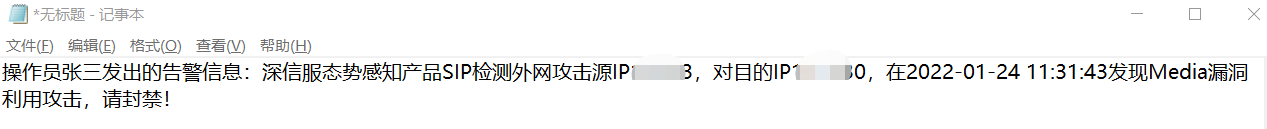

告警配置还支持对<复制>动作进行编辑,勾选<启用>,在内容预览文本框中,可以自定义内容,其中常见的参数可以使用字段设置中的常量进行填充,如下图所示。

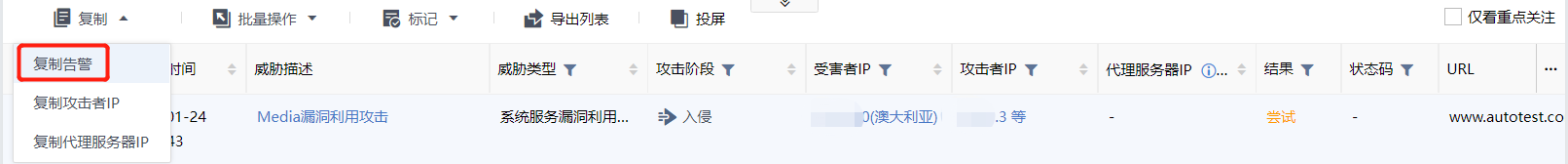

点击<确定>内容保存后,在告警列表页面选中某条告警, 点击<复制告警>,可以看到复制后的内容即为刚才编辑的内容,如下图所示。

声音告警

重保中心可以设置声音告警,新产生的符合声音通知条件的安全告警进行声音通知(默认1min/次),对于不符合或者没有产生新的安全告警时,即便开启声音通知也不会进行提示,如下图所示。

点击<更换>可以对默认提示音进行替换,支持mp3格式声音文件,点击<试听>可以提到具体的声音,编辑通知内容可以定义具体哪些条件下才触发声音通知,其中“重点关注”、“威胁等级”、“结果”这些维度的条件是且的关系。

告警处置

选择需要处置的安全告警,点击“威胁描述”,可以查看告警详情,详情包含告警的详细信息、原理、处置建议等;管理员通过分析安全告警进行如下处置:

• 针对安全告警,可以点击<联动处置>进行处置,如联动AC/AF/EDR等设备进行处置,处置完成后可以选择“标记已处置”,处置中可以选择“标记为处置中”,若不需要处置,则选择“忽略”。

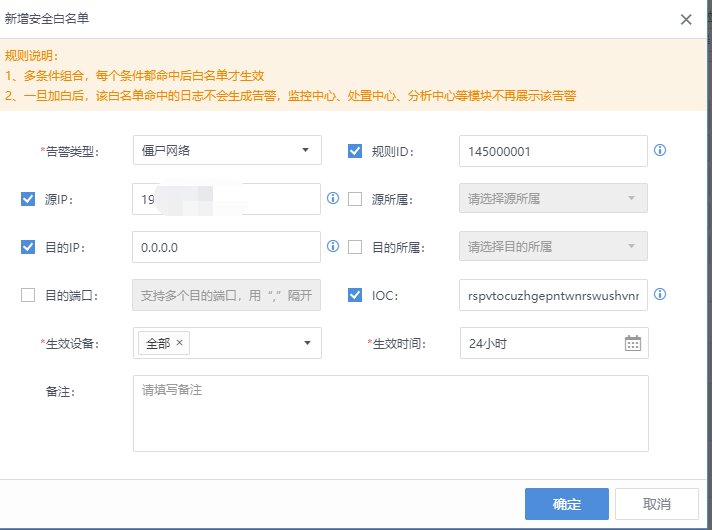

• 若管理员分析该安全告警不存在安全风险,可以点击<…>的处置,点击<加白名单>在弹出的弹窗进行编辑,如下图所示。

若没有对接AF设备进行联动处置,管理员可以选择复制告警(复制攻击者IP/复制代理) ,线下封锁攻击IP,然后再平台上进行标记处置,同样,来选择攻击者发生的相关告警进行标记处置。支持对多个告警进行批量处置。点击<导出列表>,可以导出数据列表,如下图所示。

在安全告警中,部分告警的威胁情报字段值会有命中,如果想查看这些威胁情报可以点击<导出IOC>,会将威胁情报字段导出到txt文档,供日常使用过程中统计某段时间内命中威胁情报的安全告警,如下图所示。

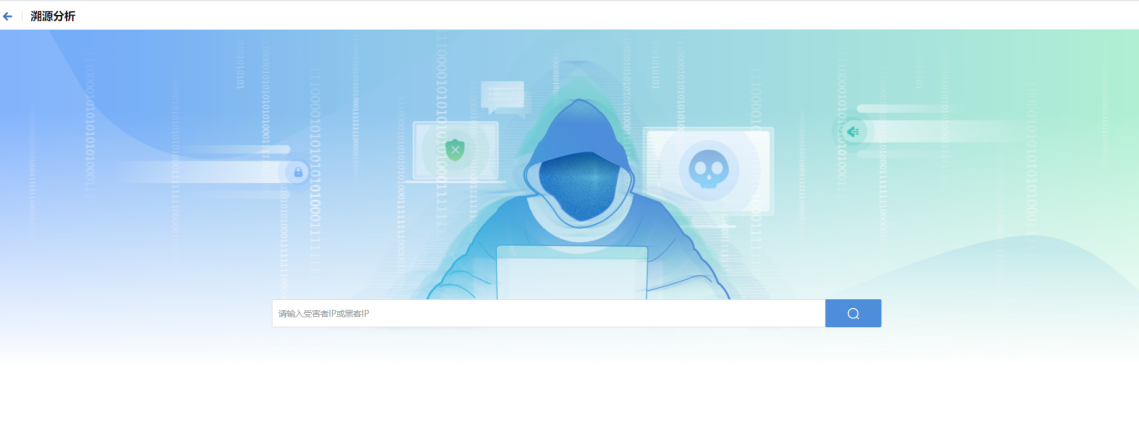

溯源分析工具,可以输入受害者IP或黑客IP进行溯源分析。

使用溯源分析工具的前提是:1、不能是内网IP范围的地址;2、需要在日志检索中,安全检测类日志中,要检索的IP匹配源地址类型,基于上述两个依赖条件才能检索到数据;