更新时间:2023-05-26

在典型攻击链中,邮件威胁也是入口点的重要一环,通过钓鱼邮件、邮件附件等方式入侵内网主机,导致主机被控制或敏感数据被盗,是网络犯罪集团所利用的最直接途径。SIP可通过邮件威胁专块,整体展示邮件威胁情况,并可针对具体威胁事件进行进一步分析。

告警展示

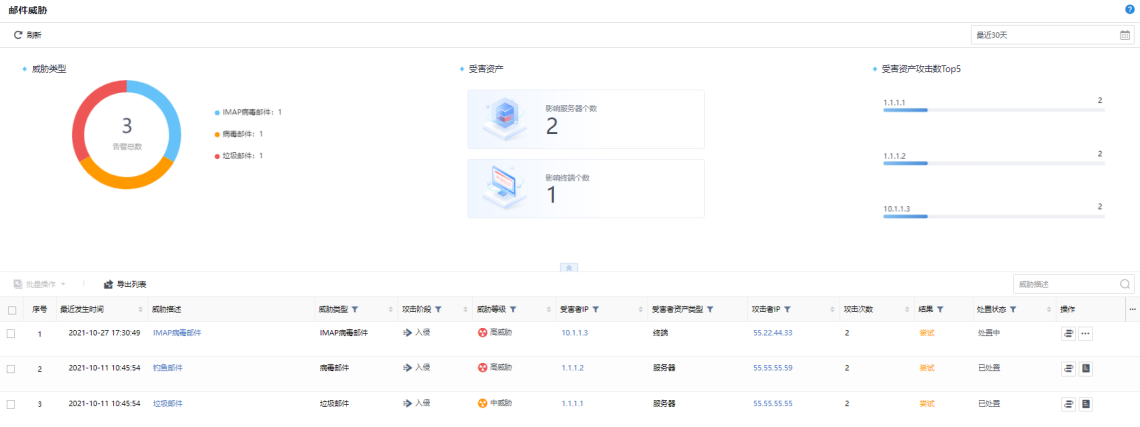

邮件威胁专项页面主要包括告警总数、威胁类型、受害资产、受害资产攻击者Top5、告警列表,如下图所示。

其中:

• 威胁类型:包括比特币欺诈、伪造发件人、钓鱼邮件、垃圾邮件这四类;

• 受害资产:包括受影响服务器、受影响终端两大类,点击可以根据类型检索。

告警查看

选中某个邮件威胁告警,点击<威胁描述>列的具体名称下钻到<告警详情>页面,分为告警详情、命中规则、原始日志列表、攻击者分析、处置建议等子页面,告警详情包括处置状态、威胁等级、数据来源、攻击阶段、基本详情等维度信息,如下图所示。

命中规则可以看到该告警关联的规则ID列表,包括规则ID、规则名称、检测引擎、威胁类型、威胁等级、ATT&CK攻击图谱中关联的类别等,如下图所示。

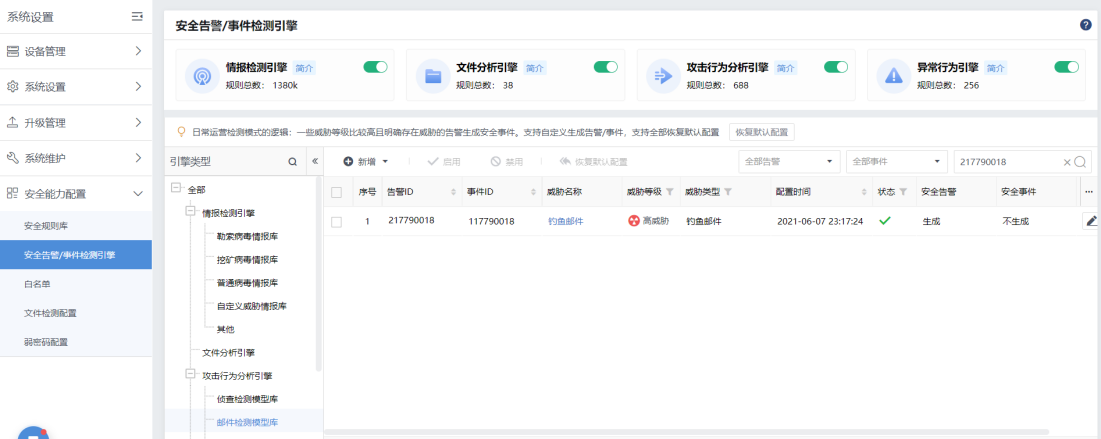

点击“规则ID”值,页面会跳转到[系统设置/安全能力配置/安全告警/事件检测引擎]页面该规则的信息,并再次基础上可以进行规则详情查看或编辑等操作,如下图所示。

<原始日志列表>可以查看告警关联的日志列表,如下图所示。

点击“描述”字段内容可以跳转到该条原始日志信息,提高研判效率,如下图所示。

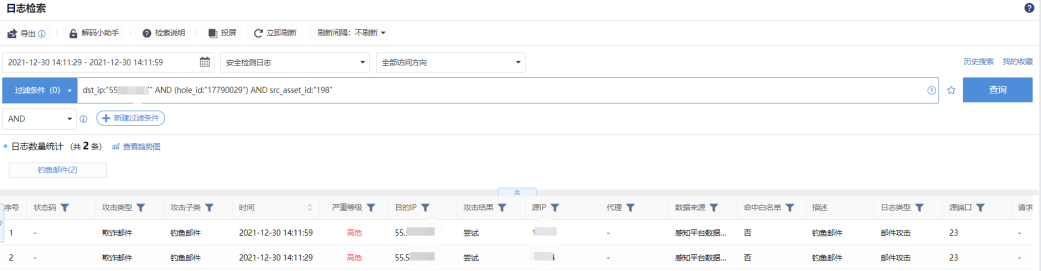

点击<前往日志检索>会跳转到日志检索页面,自动筛选出该告警关联的日志信息,如下图所示。

攻击者分析可以对攻击者维度的信息包括:攻击者IP、地区、代理IP、攻击次数、同网段攻击者数、受害者IP数、首次攻击时间、最近攻击时间、状态等信息进行统计,如下图所示。

处置建议主要包括该告警相关的威胁原理、风险危害、排查建议、处置建议等概要性指导,如下图所示。

告警处置

联动处置

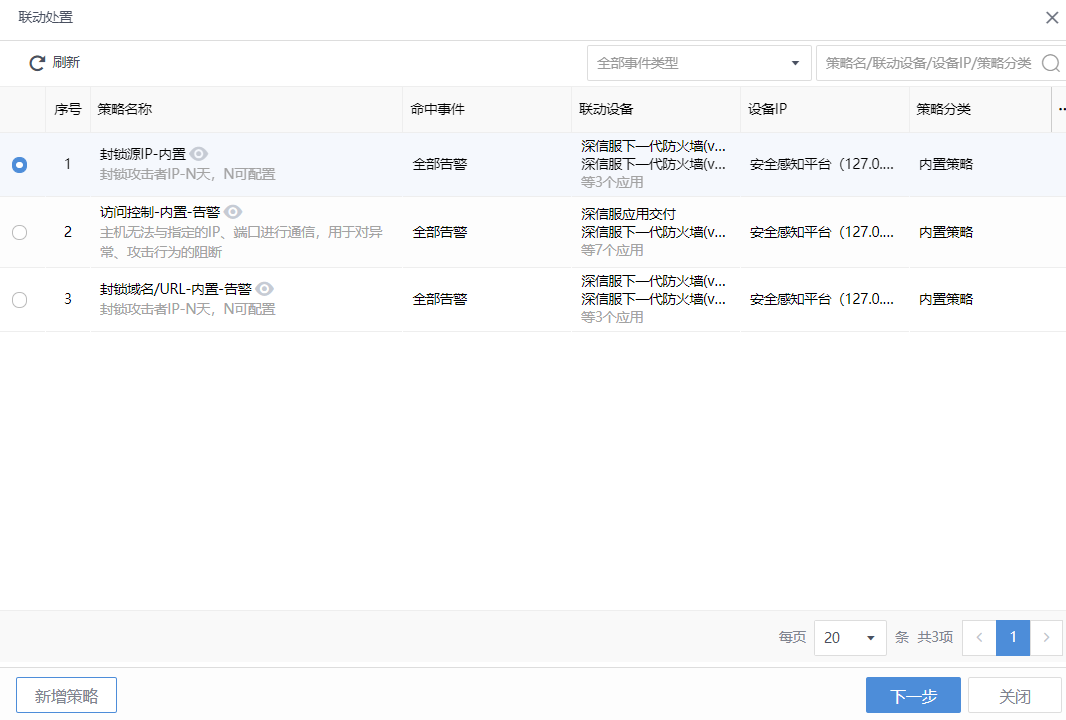

在邮件威胁分析页面告警列表,点击< >联动处置图标,进入到联动处置导航,可以根据响应策略进行处置,以内置的封锁源IP示例,如下图所示。

>联动处置图标,进入到联动处置导航,可以根据响应策略进行处置,以内置的封锁源IP示例,如下图所示。

点击<下一步>,选择关联的设备,配置封锁时长等参数,点击<执行>,如下图所示。

其中:

• 设备IP:可以看到具体实例名称以及对应的IP地址,默认全选,也可以根据情况手动调整,这些实例都是通过[系统设置/设备管理/联动响应]页面的信息对应。

• 源IP:要封锁的源IP地址,会自动填充;

• 封锁时长:可以下拉天/小时/分钟等不同颗粒度配置;

执行后会弹出<执行成功>提示窗口。

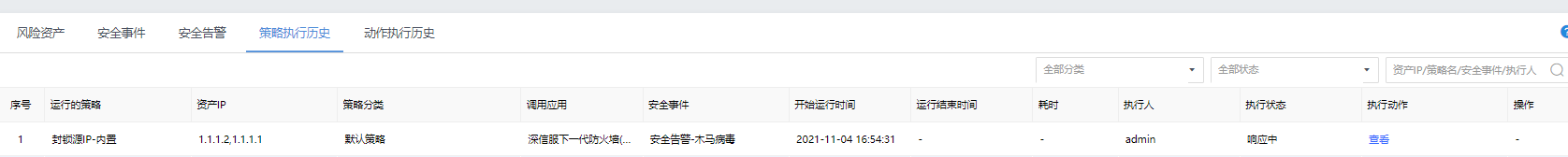

如果需要对联动处置的执行结果进行查看,可以在[处置中心/处置记录]查看相应策略的执行历史,如下图所示。

手工处置

手工处置包括中方式,告警批量处置、单个告警处置,下面分别展开说明。

1.批量处置

下拉<批量操作>菜单,也可以根据列表进行选择并批量进行处置,如下图所示。

2. 单个处置

选中某个告警,点击< >,进行手工处置,包括:处置中、已处置、挂起、加白四个选项,如下图所示。

>,进行手工处置,包括:处置中、已处置、挂起、加白四个选项,如下图所示。