更新时间:2023-05-25

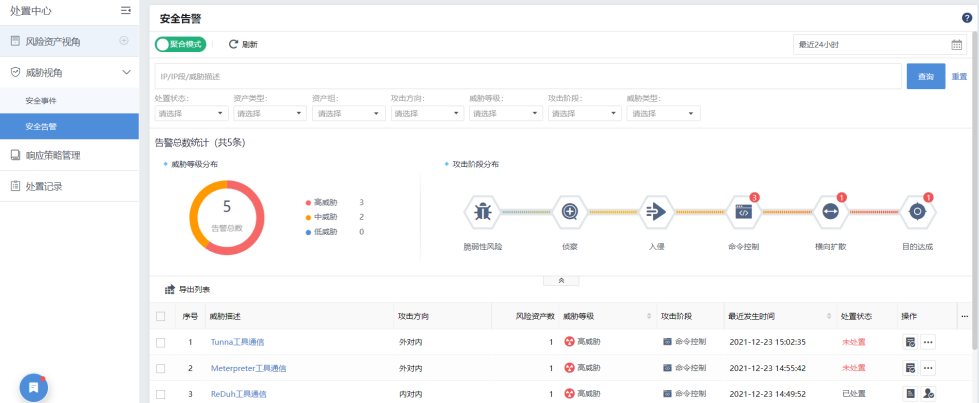

和安全事件一样,安全告警也属于高频使用的功能模块,在运营使用中发挥着不可替代的作用。其中主要分为“聚合模式”和“详情模式”两种,聚合模式是告警视角的攻击者和受害者多对多的关系,详情模式往往是一对一或者一对多的关系,在实际使用时两种模式可以一键切换,如下图所示。

告警筛选

聚合模式

在[处置中心/威胁视角/安全告警]页面,可以看到安全告警分布,其中可以根据以下各维度进行筛选,如下图所示。

其中:

• 处置状态包括:全部、未处置、已挂起、处置中、已处理、加白等几个状态;

• 资产类型包括:全部、服务器、终端;

• 资产组:下拉可以勾选不同资产组;

• 攻击方向:代表该安全告警数据流方向性,包括:无方向、外对内、内对内、内对外,其中无方向多指本地产生的告警比如病毒蠕虫类,如下图所示。

• 威胁等级:通过对安全告警的影响范围和深度进行的综合评估,分为全部、高威胁、中威胁、底威胁;

• 攻击阶段:根据行业标准的攻击链模型进行对安全告警进行阶段匹配,分为全部、脆弱性风险、侦查、入侵、命令控制、横向扩散、目的达成等几个阶段。

• 威胁类型:包括一级分类、二级分类以及三级分类;

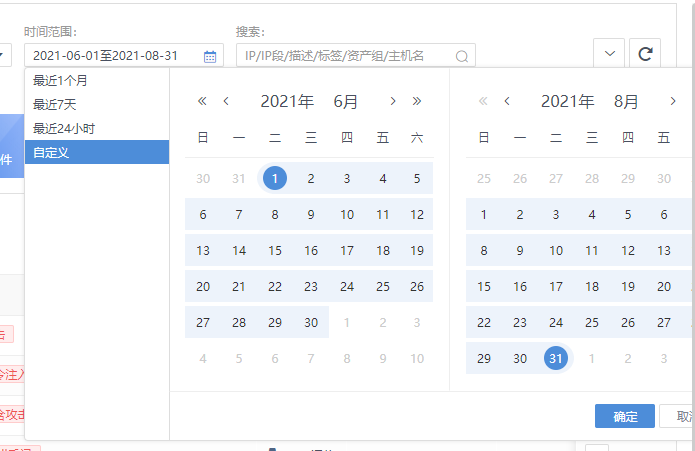

• 时间范围:根据时间段进行安全告警检索,包括最近1个月、最近7天、最近24小时、自定义,对于超出1个月的时间,使用自定义时间范围,如下图所示。

• 搜索:可以根据IP/IP段/描述/标签/资产组/主机名等方式进行模糊检索。

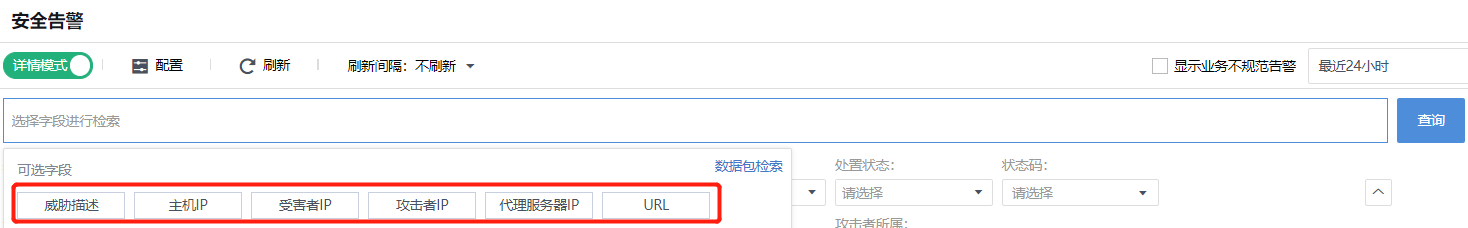

详情模式

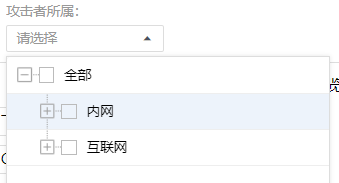

相比聚合模式,详情模式筛选功能更加灵活,可以按照以下的维度来检索,如下图所示。

其中,

• 检索框:可以按照威胁描述、主机IP、受害者IP、攻击者IP、代理服务器IP、URL等资产进行查询,如下图所示。

• 影响主机:包括服务器和终端;

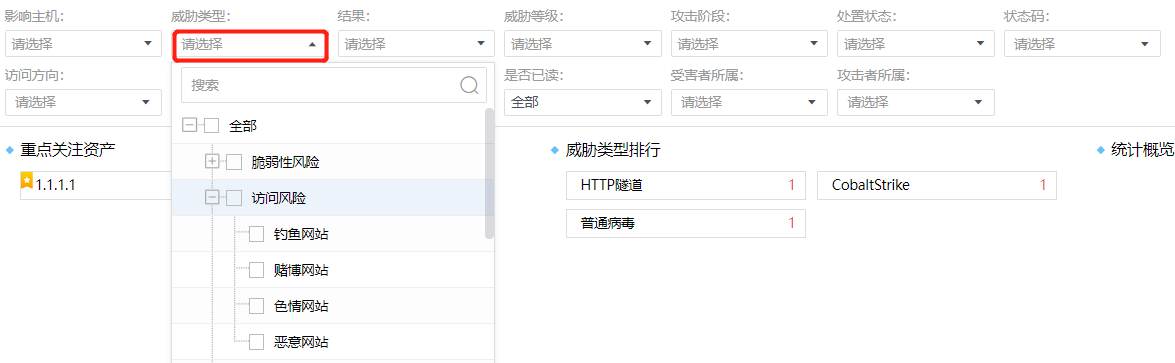

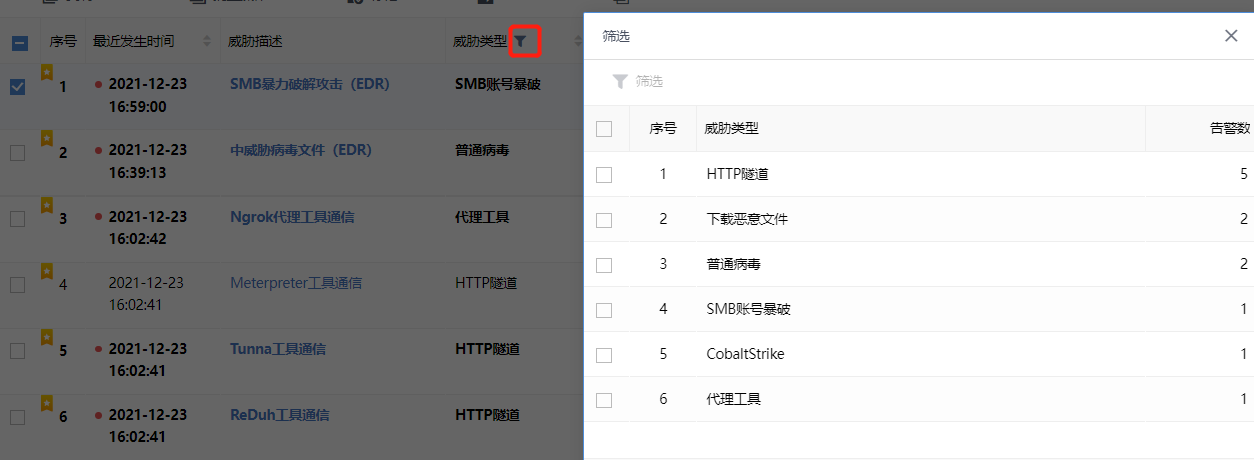

• 威胁类型:包括一级、二级、三级威胁分类,可以点击< >依次展开,也可以在搜索框输入关键字模糊搜索,如下图所示。

>依次展开,也可以在搜索框输入关键字模糊搜索,如下图所示。

• 结果:包括失陷、成功、尝试、失败,其中失陷是指在成功的基础上进行延伸的破坏等行为;

• 威胁等级:包括高威胁、中威胁、低威胁;

• 处置状态:包括未处置、已挂起、处置中、已处置;

• 状态码:分为10X、20X、30X、40X、50X,和http协议的状态码定义保持一致;

• 访问方向:按照逻辑方向分为外联、横向、外部,在每个分类中又包括不同资产类别之间的访问关系,如下图所示。

• 资产组:根据资产分组展开选择;

• 是否已读:因为详情模式下告警会会根据时间先后顺序不断刷新,已读的告警字体没有加粗,未读的告警字体有加粗,如下图所示。

重点关注

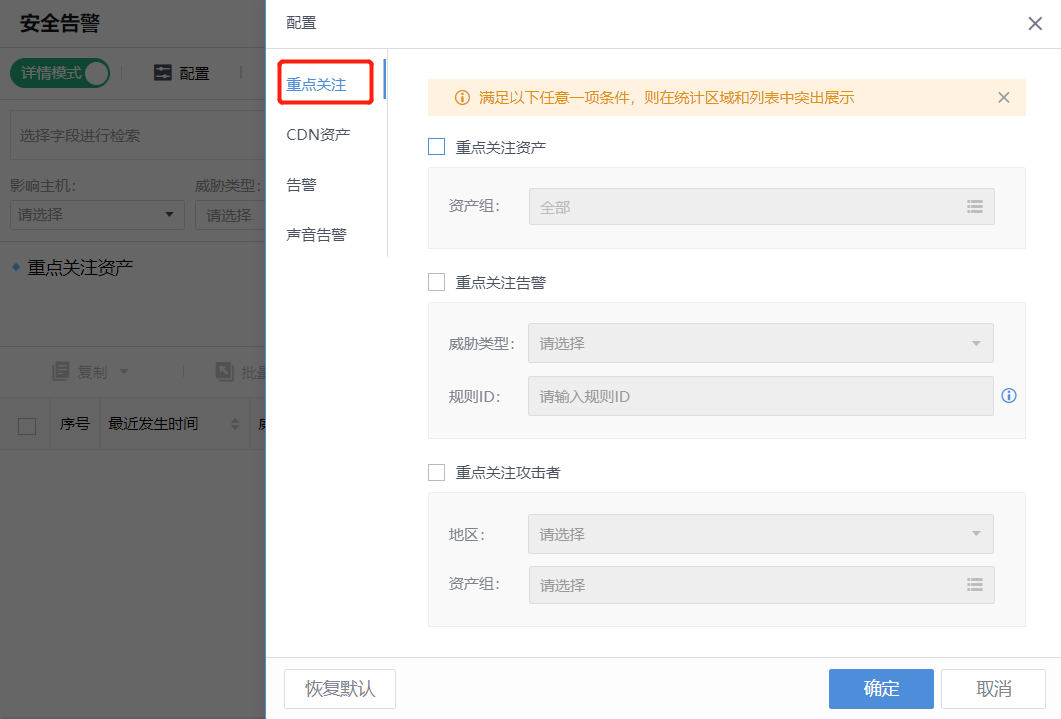

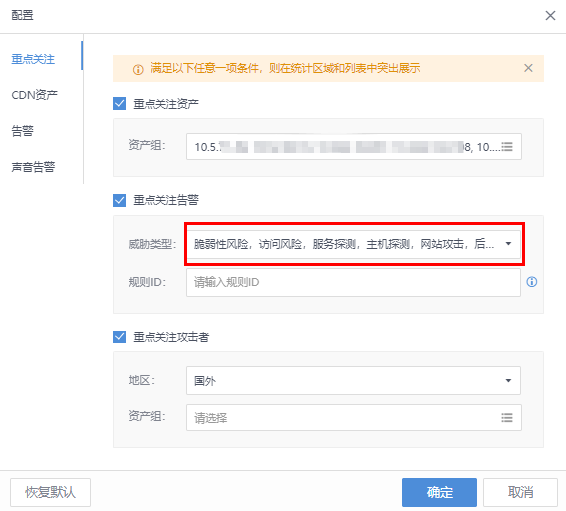

在使用详情模式下,可以进行针对性配置以圈定重点关注条件,包括:重点关注资产、终端关注告警、重点关注攻击者等重点关注内容,这些之间属于“或”的关系,即其中满足以上任一条件就会在统计区域和列表中突出展示,如下图所示。

一般情况下在设置好重点关注内容之后,可以点击<仅看重点关注>对应进行展示,默认不勾选时看到的是全量的安全告警,如下图所示。

在配置好重点关注资产之后,安全告警详情模式页面可以看到命中安全告警的重点关注资产已展示,点击<查看全部重点关注>,可以一键勾选所有展示的重点关注资产,告警列表同步刷新,如下图所示。

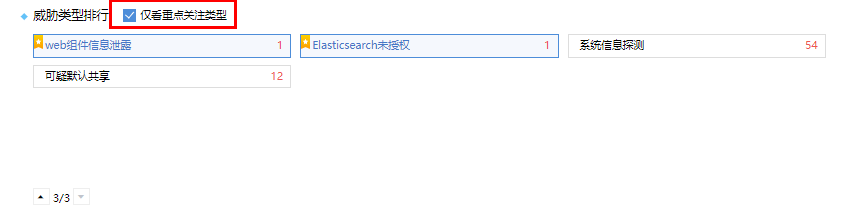

默认情况下,威胁类型排行展示的是全量告警的威胁分类,点击<仅看重点关注类型>默认会勾选上配置的重点关注攻击类型,同时告警列表也会同步展示重点关注攻击类型,如下图所示。

CDN资产

在客户使用CDN的场景下,可以将CDN资产单独表示出来确保在实时安全告警中能区分出来为溯源分析提供便利,按照一行一个方式填写,如下图所示。

告警配置

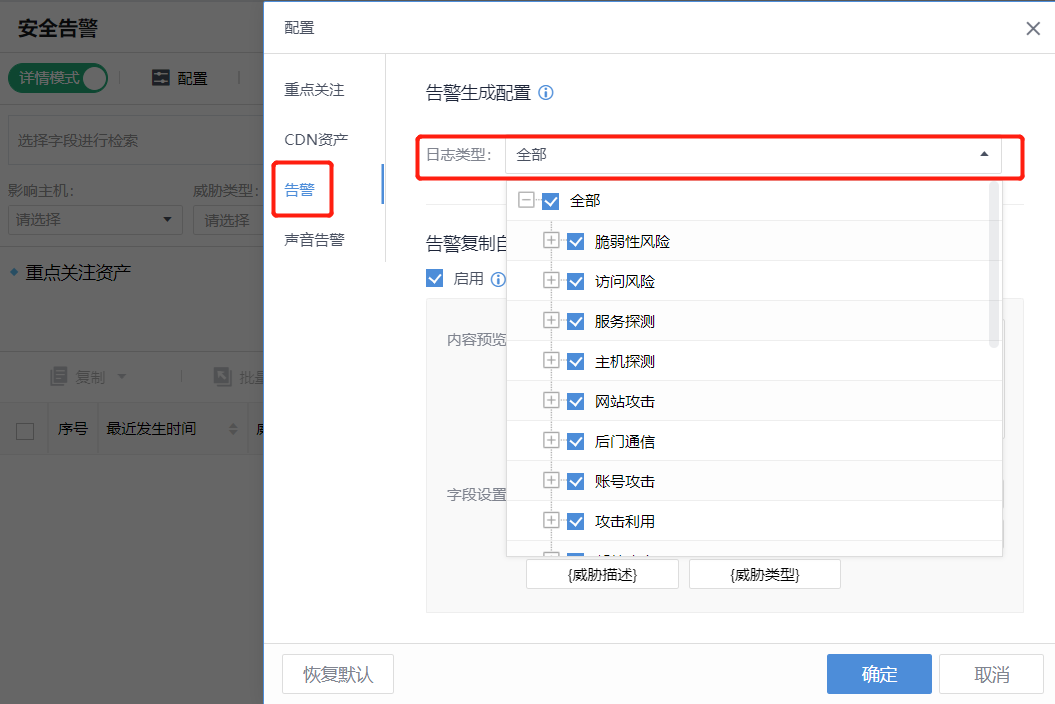

允许用户手动选择产生安全告警的日志类型,默认情况下勾选全部,也可以根据实际情况按需勾选,如下图所示。

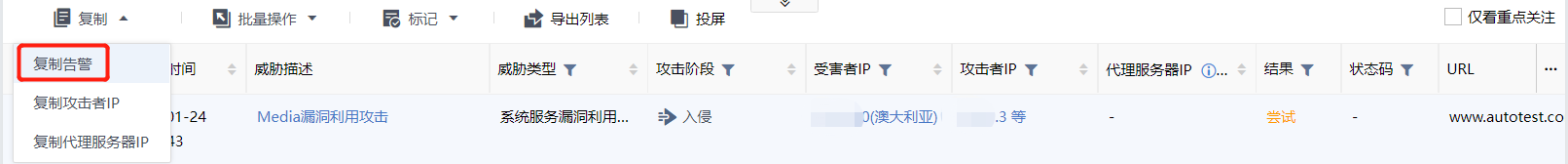

告警配置还支持对<复制>动作进行编辑,勾选<启用>,在内容预览文本框中,可以自定义内容,其中常见的参数可以使用字段设置中的常量进行填充,如下图所示。

点击<确定>内容保存后,在告警列表页面选中某条告警, 点击<复制告警>,可以看到复制后的内容即为刚才编辑的内容,如下图所示。

声音告警

安全告警详情模式下,可以设置声音告警,新产生的符合声音通知条件的安全告警进行声音通知(默认1min/次),对于不符合或者没有产生新的安全告警时,即便开启声音通知也不会进行提示,如下图所示。

点击<更换>可以对默认提示音进行替换,支持mp3格式声音文件,点击<试听>可以提到具体的声音,编辑通知内容可以定义具体哪些条件下才触发声音通知,其中“重点关注”、“威胁等级”、“结果”这些维度的条件是且的关系。

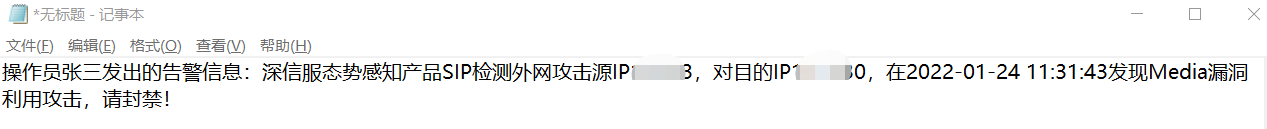

告警统计

在聚合模式下,[处置中心/威胁视角/安全告警]页面中间部分为告警统计内容,根据告警等级分布分为:高威胁、中威胁、低威胁等三部分,每部分有具体的量化统计,如下图所示。

安全告警根据攻击阶段进行量化匹配,其总数和事件属性分类的合计总数量上是一致的,如下图所示。

告警查看

聚合模式

根据上述条件检索可以看到具体的安全告警列表,每一个安全事件的维度包括:威胁描述、攻击方向、风险资产数、威胁等级、攻击阶段、检测引擎、威胁类型、最近发生时间、处置状态、操作等维度,如下图所示。

其中:

• 风险资产数:代表该安全告警关联的风险资产数量,在告警详情页面选择风险资产子页面可以查看到,如下图所示。

• 攻击方向:代表该安全告警数据流方向性,包括:无方向、外对内(比如外部发起的攻击)、内对内(比如横向)、内对外(比如恶意外联)等,如下图所示。

• 处置状态分为:未处置、处置中、挂起;

• 最近发生时间:代表该告警内部的所有风险资产关联的告警日志的最近一条的时间,如下图所示。

• 检测引擎:代表识别该告警通过的内置检测引擎名称。

• 处置状态:代表安全告警的处置状态,假如有多个风险资产,且所有风险资产全部为已处置的状态时该处会显示[已处置],如果存在有未处置的风险资产,该处会显示[未处置],如下图所示。

详情模式

详情模式下每条告警的属性包括:最近发生时间、威胁描述、威胁类型、攻击阶段、威胁等级、受害者IP、受害者所属、攻击者IP、攻击者所属、代理服务器、攻击结果、状态码、攻击次数、URL、威胁情报、设备来源、数据来源、处置状态、处置操作等,如下图所示。

其中,

• 威胁类型:告警所属的威胁子类;

• 威胁等级:包括高威胁、中威胁、低威胁;

• 受害者所属:受害者所在的资产分组名称;

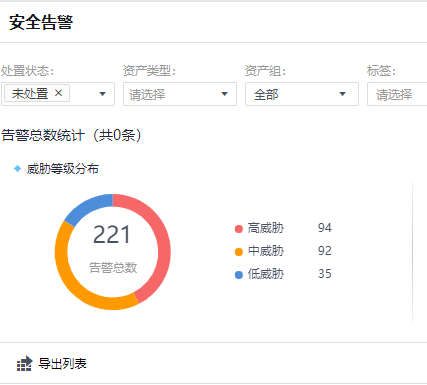

• 攻击者所属:包括互联网区域或者内网某个资产分组,如下图所示。

• 代理服务器:记录代理场景的Cdn-Src-Ip、X-Forwarded-For、X-Real-IP和Clienttip字段信息,在有代理场景时确保在流量探针侧开启了源地址记录开关。

• URL:告警详情中涉及的域名/URL信息;

• 数据来源:分为本平台或者级联环境中的下级平台;

• 设备来源:包括AF、EDR、以及探针等接入设备;

• 操作:分为手工处置和策略联动处置。

其中在上述所有属性中,可以对威胁类型、攻击阶段、威胁等级、受害者IP、受害者所属、攻击者IP、攻击者所属、结果、状态码、设备来源、处置状态这些属性,通过< >图标下钻子类查询,如下图所示。

>图标下钻子类查询,如下图所示。

告警详情

聚合模式

选中安全告警下钻进入到告警详情页面,主要包括告警摘要、威胁分析、命中规则、攻击者分析、风险资产-受害者、处置建议等,如下图所示。

告警摘要

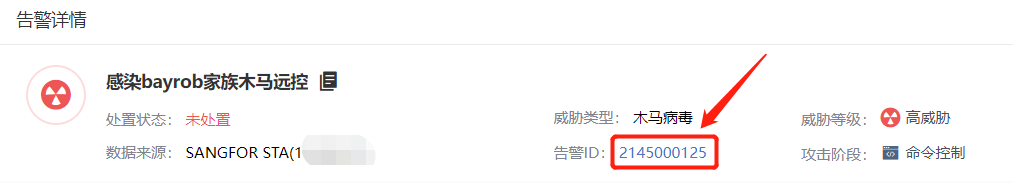

可以看到告警的处置状态、威胁类型、威胁等级、数据来源、所处的攻击阶段、告警ID(可以在系统设置/安全能力配置页面查看详情)等,如下图所示。

点击<告警ID>值,可以直接跳转到[系统设置/安全能力配置]页面,继续查看该告警ID的详情等信息,如下图所示。

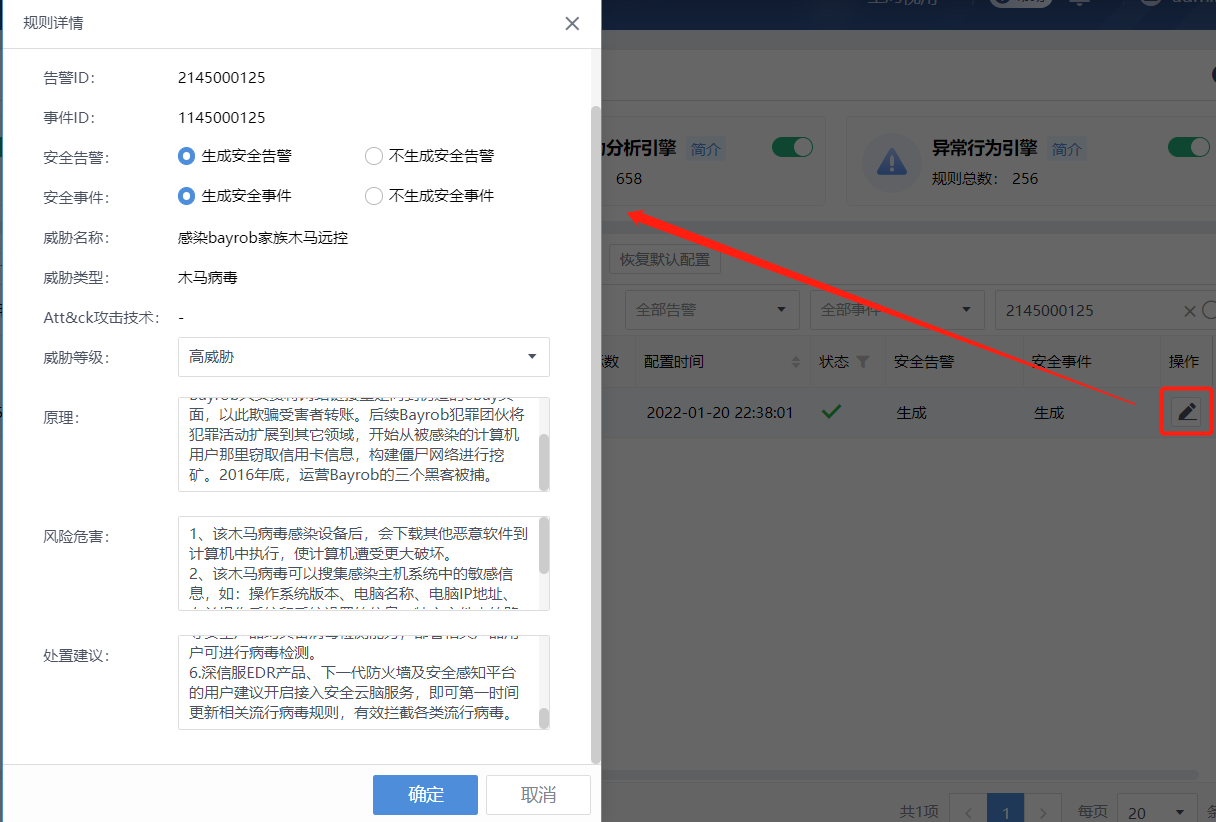

除了对告警ID进行查看,点击< >还可以进行编辑,包括:控制是否生成安全告警、是否生成安全事件、调整威胁等级、对原理、危害、处置建议自定义修改等,如下图所示。

>还可以进行编辑,包括:控制是否生成安全告警、是否生成安全事件、调整威胁等级、对原理、危害、处置建议自定义修改等,如下图所示。

威胁分析

威胁分析页面展示受害者梳理、告警次数统计、单个告警详情、相关联的日志列表等,如下图所示。

基本详情部分鼠标滚动可以看到数据包信息,如下图所示。

点击<原始日志列表>查看告警关联的日志列表,如下图所示。

点击“描述”字段内容可以跳转到该条原始日志信息,提高研判效率,如下图所示。

点击<前往日志检索>会跳转到日志检索页面,自动筛选出该告警关联的日志信息,如下图所示。

命中规则

可以看到该告警关联的规则ID列表,包括规则ID、规则名称、检测引擎、威胁类型、威胁等级、ATT&CK攻击图谱中关联的类别等,如下图所示。

点击“规则ID”值,页面会跳转到[系统设置/安全能力配置/安全告警/事件检测引擎]页面该规则的信息,并再次基础上可以进行规则详情查看或编辑等操作,如下图所示。

攻击者分析

可以查看攻击者IP、地区、次数、同网段攻击者数、受害者IP数、首次攻击时间、最近攻击时间、封锁状态、对攻击者查看威胁情报和攻击者画像,如下图所示。

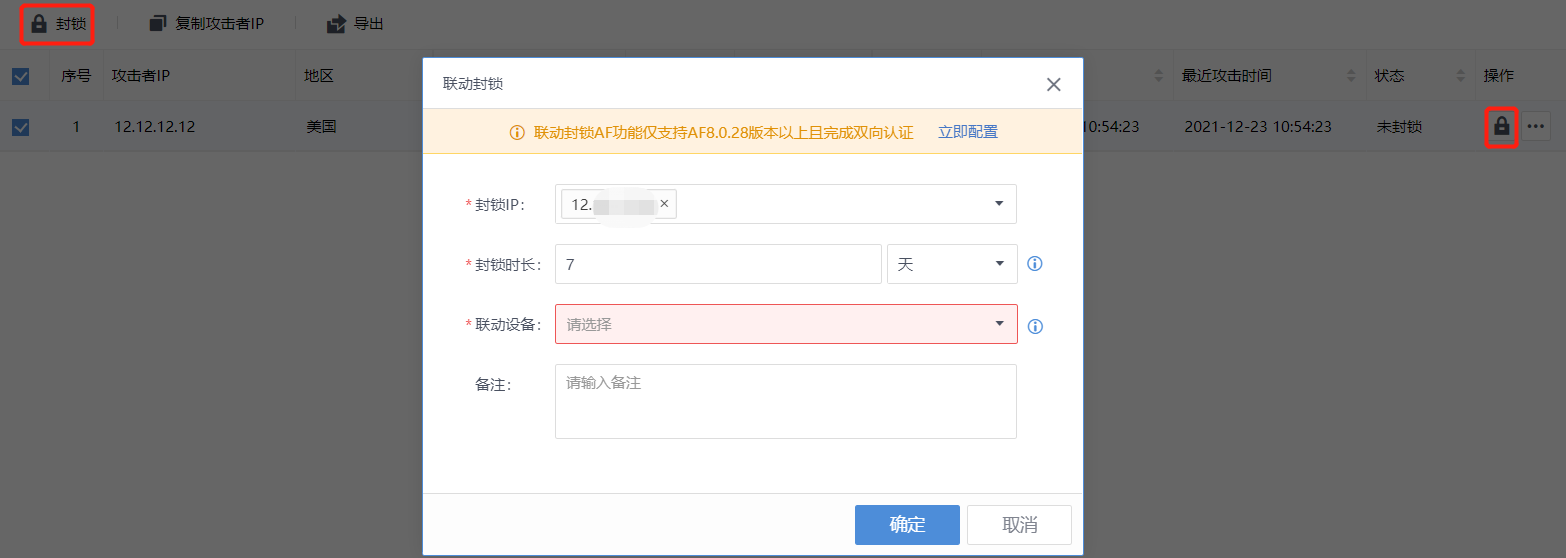

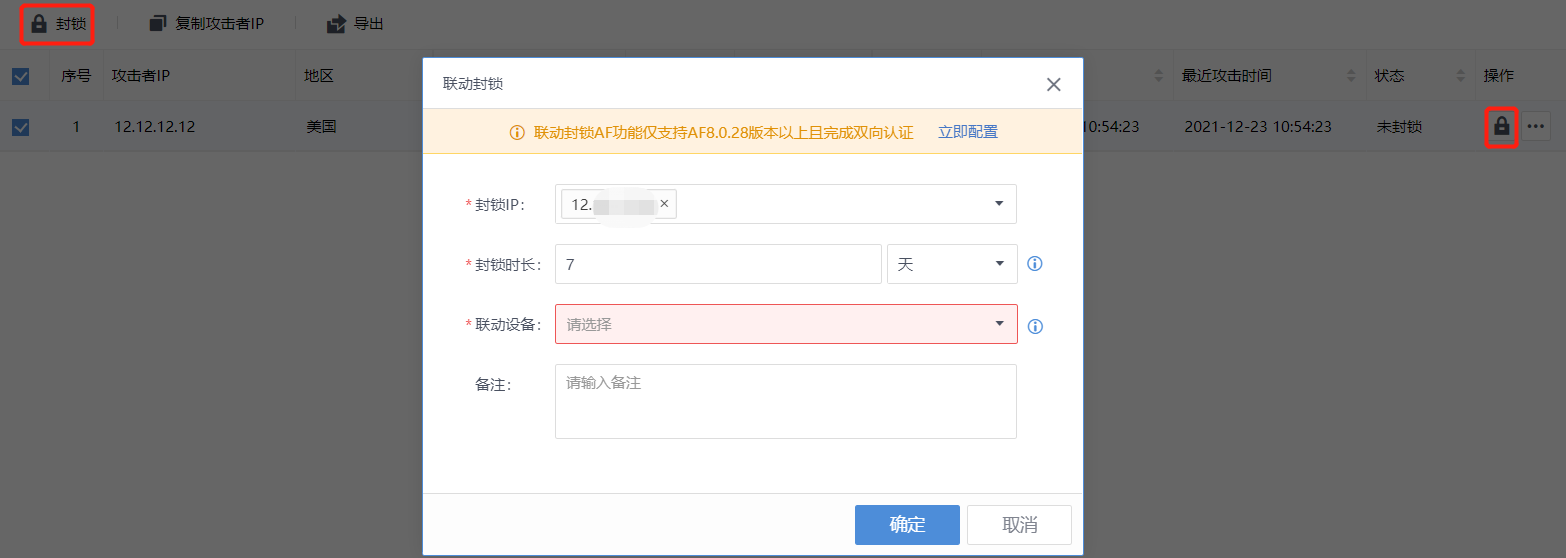

点击<封锁>或者<  >标志,可以选择重保中心配置的AF进行联动封锁,如下图所示。

>标志,可以选择重保中心配置的AF进行联动封锁,如下图所示。

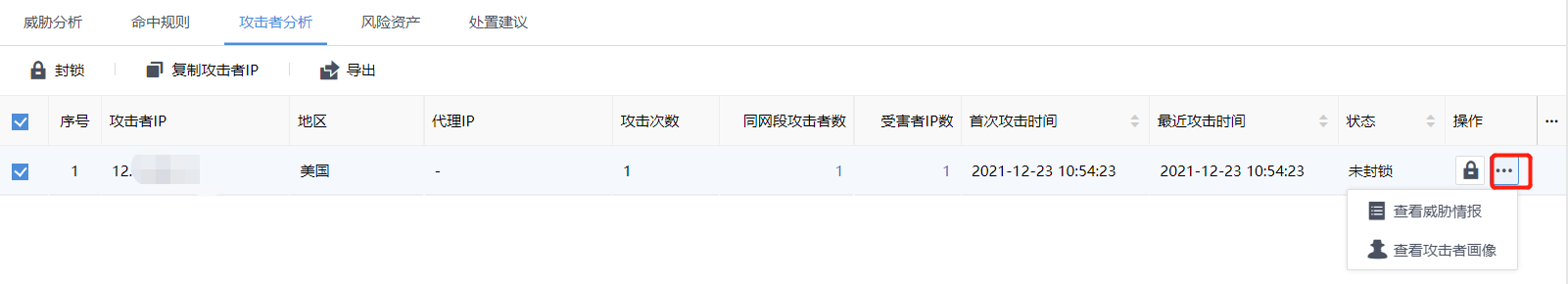

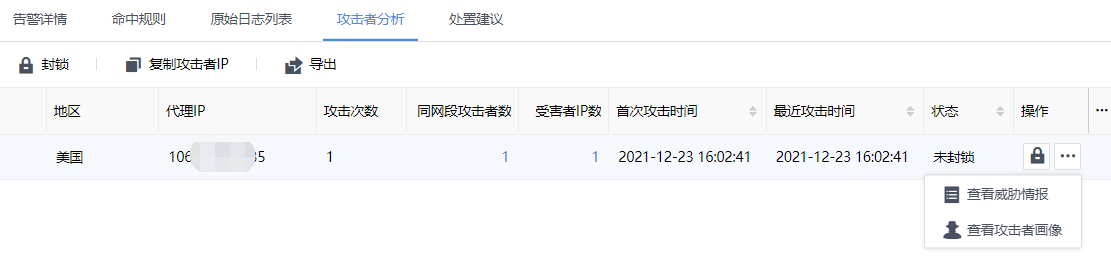

点击<  >可以进行威胁情报或者攻击者画像查看,如下图所示。

>可以进行威胁情报或者攻击者画像查看,如下图所示。

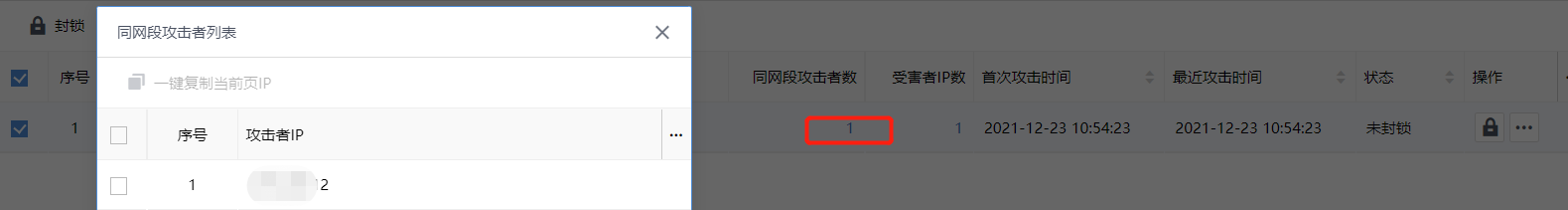

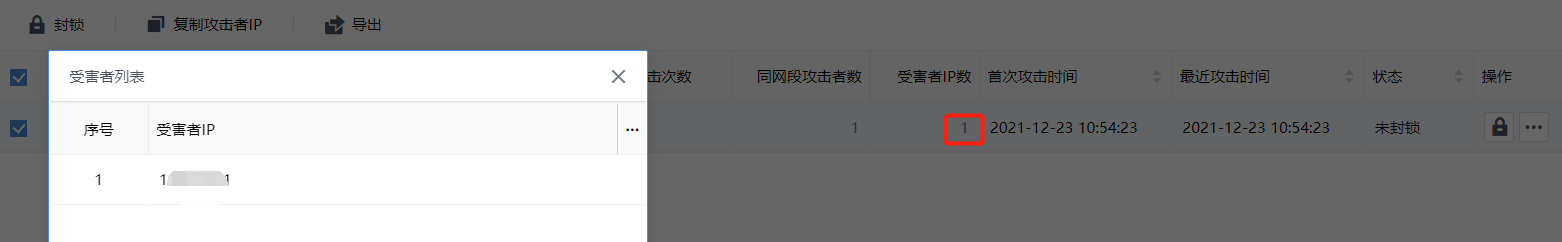

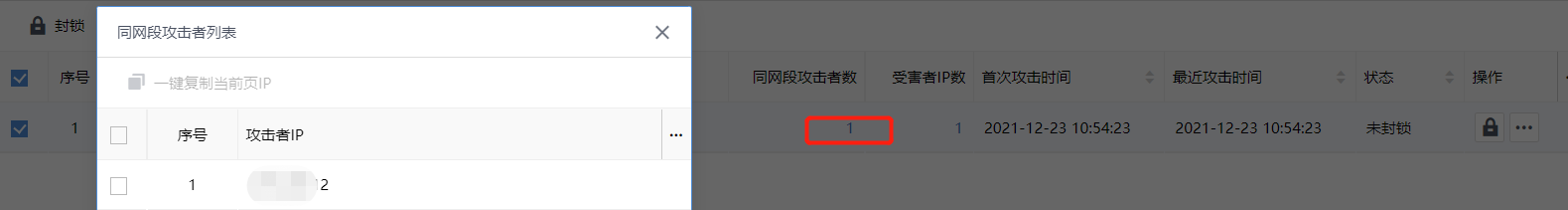

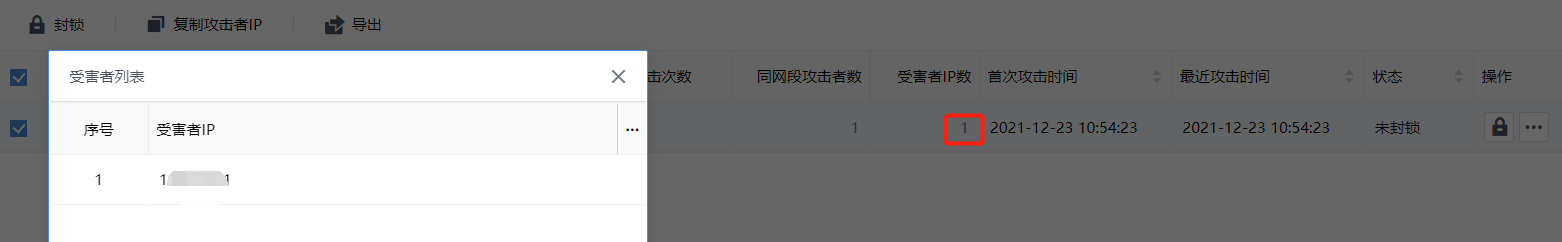

点击“同网段攻击者数”或者“受害者IP数”属性列对应的值可以看到同网段的攻击者IP和受害者IP统计,如下图所示。

在安全告警关联的攻击者数目较多的情况下,可以点击以xlsx格式<导出>。

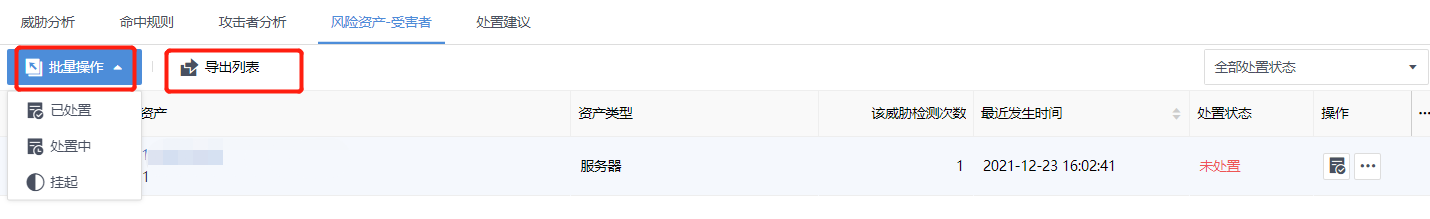

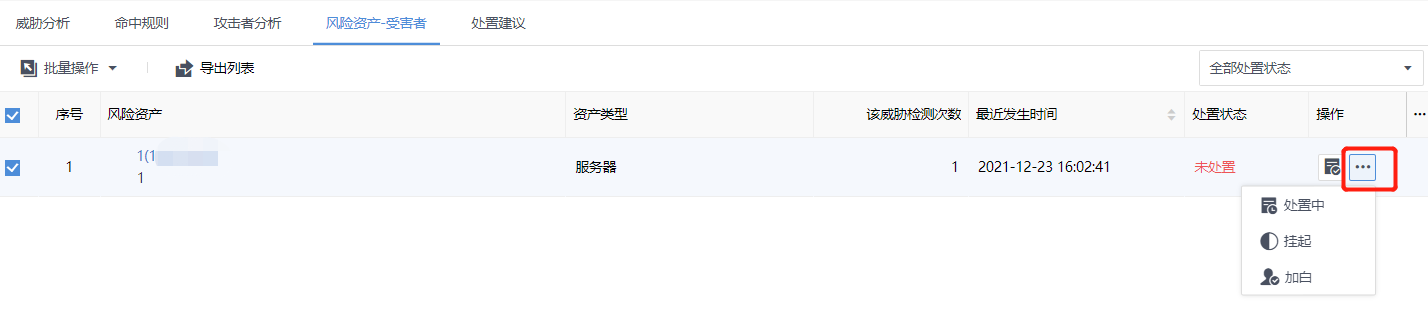

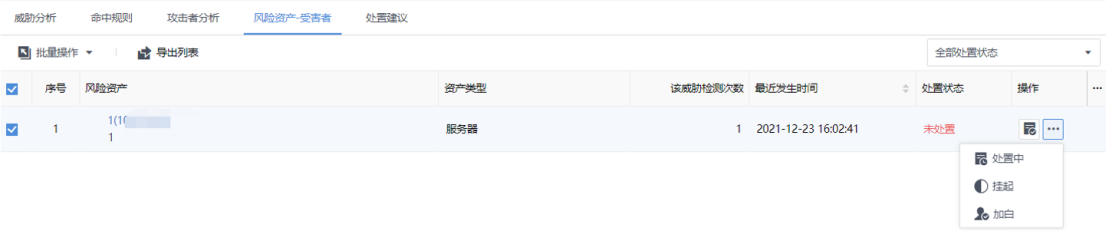

风险资产-受害者

该安全告警关联的风险资产列表信息,并且还可以对风险资产进行导出、批量处置相关操作、手动处置等,如下图所示。

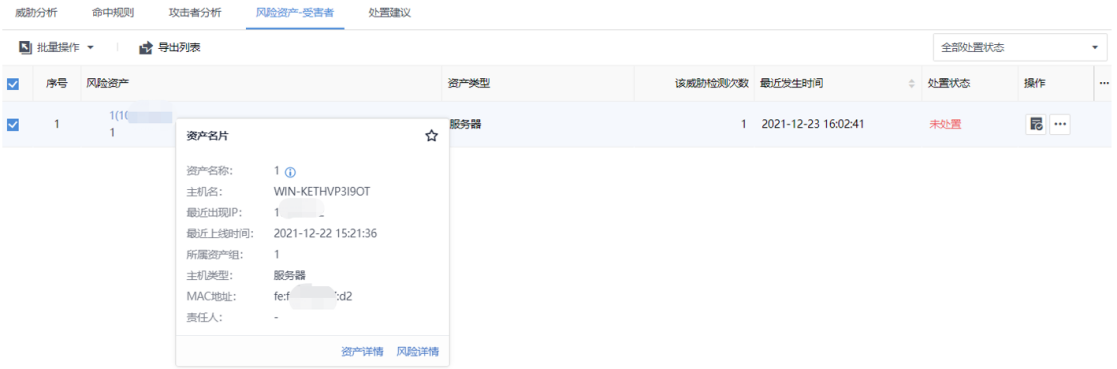

鼠标放置风险资产位置,可以选择关联查看资产详情或者风险详情,如下图所示。

处置建议

基于该告警的原理、风险危害等信息给出排查建议、处置建议和日常维护建议,如下图所示。

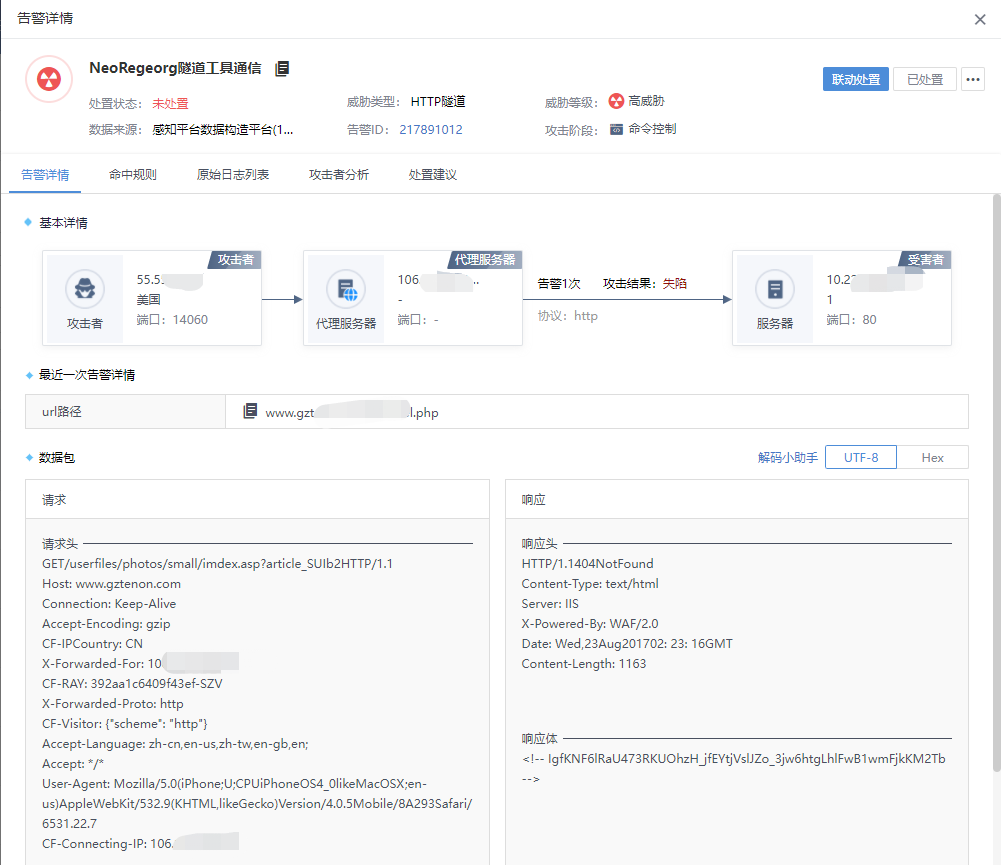

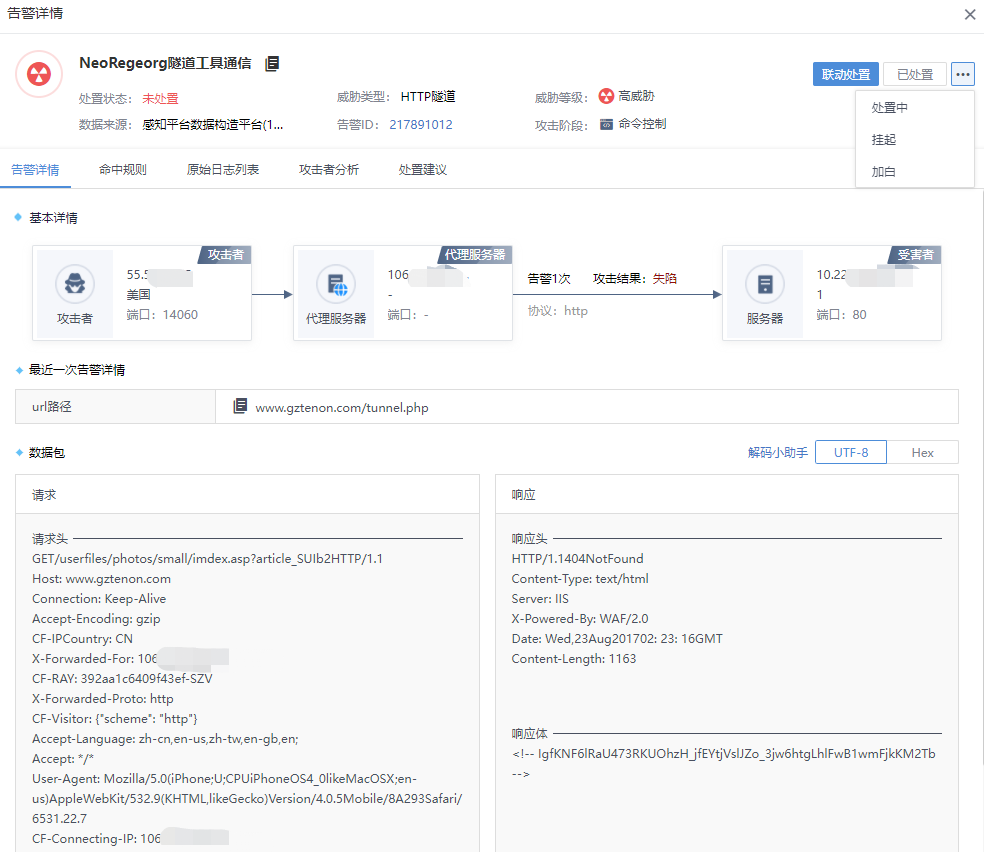

详情模式

安全告警详情模式,详情页面主要包括告警摘要、告警详情、命中规则、原始日志列表、攻击者分析、处置建议等,如下图所示。

告警摘要

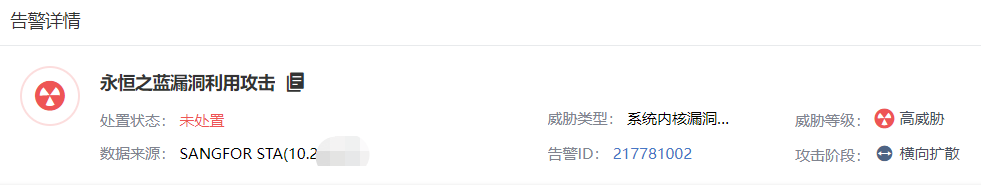

可以看到告警的处置状态、威胁类型、威胁等级、数据来源、所处的攻击阶段、告警ID(可以在系统设置/安全能力配置页面查看详情)等,如下图所示。

告警详情

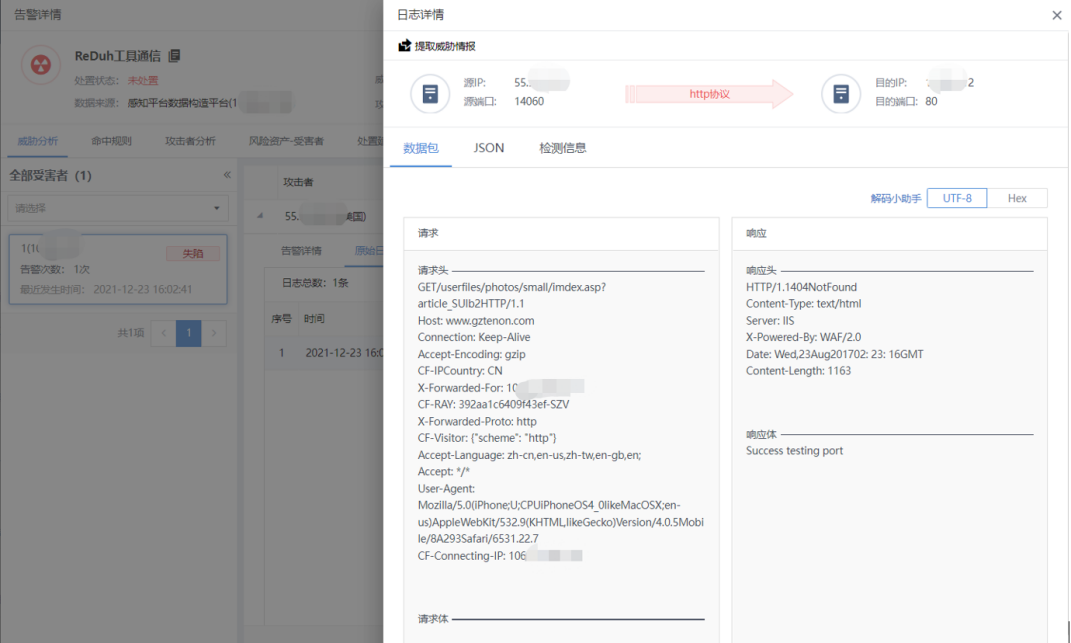

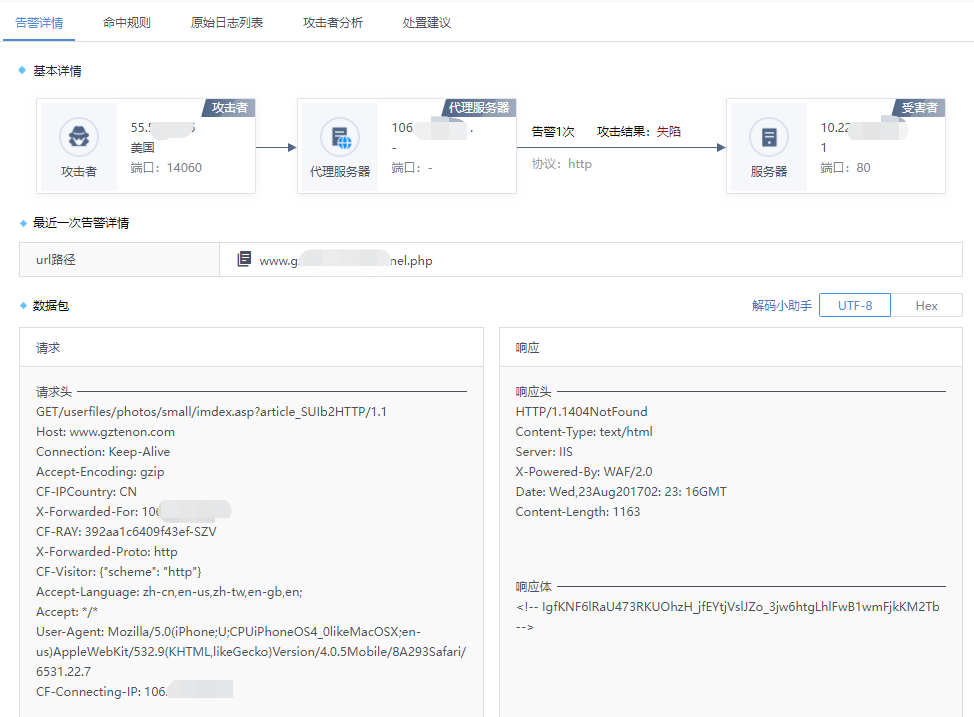

展示攻击发起方向、源IP、目的IP、中间代理等、最近一条告警日志详情和对应数据包信息,如下图所示。

命中规则

可以看到该事件关联的规则ID列表,包括规则ID、规则名称、检测引擎、威胁类型、威胁等级、ATT&CK攻击图谱中关联的类别等,如下图所示。

点击“规则ID”值,页面会跳转到[系统设置/安全能力配置/安全告警/事件检测引擎]页面该规则的信息,并再次基础上可以进行规则详情查看或编辑等操作,如下图所示。

原始日志列表

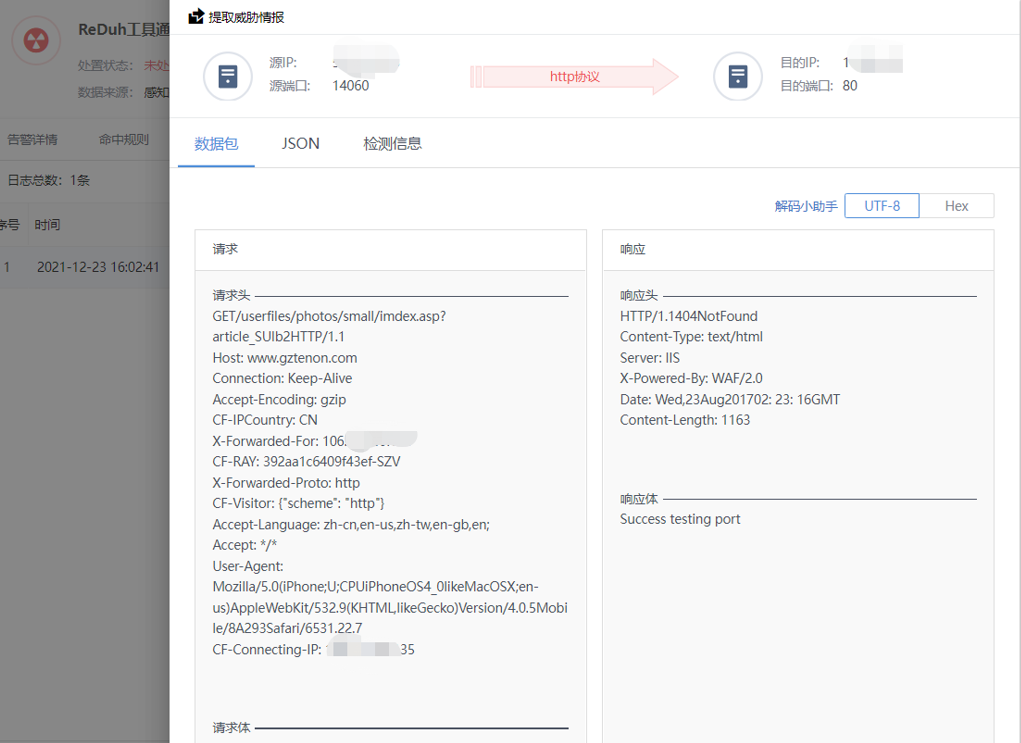

原始日志列表查看告警关联的日志列表,如下图所示。

点击“描述”字段内容可以跳转到该条原始日志信息,提高研判效率,如下图所示。

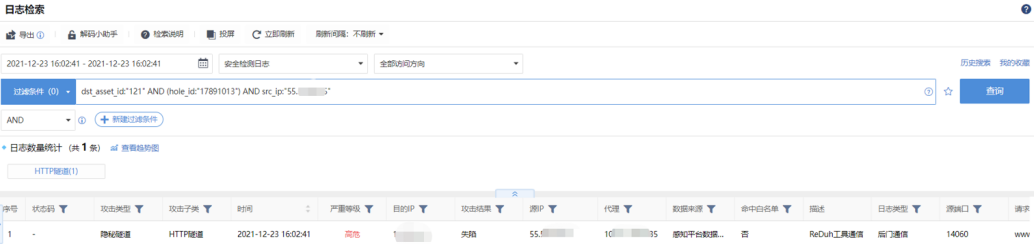

点击<前往日志检索>会跳转到日志检索页面,自动筛选出该告警关联的日志信息,如下图所示。

攻击者分析

可以查看攻击者IP、地区、次数、同网段攻击者数、受害者IP数、首次攻击时间、最近攻击时间、封锁状态、对攻击者查看威胁情报和攻击者画像,如下图所示。

点击<封锁>或者<  >标志,可以选择重保中心配置的AF进行联动封锁,如下图所示。

>标志,可以选择重保中心配置的AF进行联动封锁,如下图所示。

点击<  >可以进行威胁情报或者攻击者画像查看,如下图所示。

>可以进行威胁情报或者攻击者画像查看,如下图所示。

点击“同网段攻击者数”或者“受害者IP数”属性列对应的值可以看到同网段的攻击者IP和受害者IP统计,如下图所示。

在安全告警关联的攻击者数目较多的情况下,可以点击以xlsx格式<导出>。

处置建议

基于该告警的原理、风险危害等信息给出排查建议、处置建议和日常维护建议,如下图所示。

告警处置

聚合模式仅支持手工处置,不支持联动处置,详情模式既可以手工处置也可以联动处置。

手动处置

方法1 直接处置

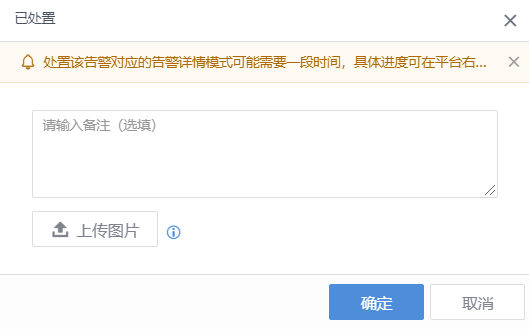

聚合模式下在选中安全告警,根据实际情况勾选<已处置>、<处置中>、<挂起>,处置状态变化后页面会更新。如下图所示。

详情模式下选中安全告警,根据实际情况勾选<已处置>、<处置中>、<挂起>、<加白>等,如下图所示。

方法2 在告警详情页面处置

聚合模式下选中安全告警,下钻到安全告警详情页面,点击页面右上角处置选项,如下图所示。

方法3 告警关联的风险资产处置

聚合模式下告警详情页面的风险资产-攻击者子页面,可以以风险资产颗粒度进行处置,如下图所示。

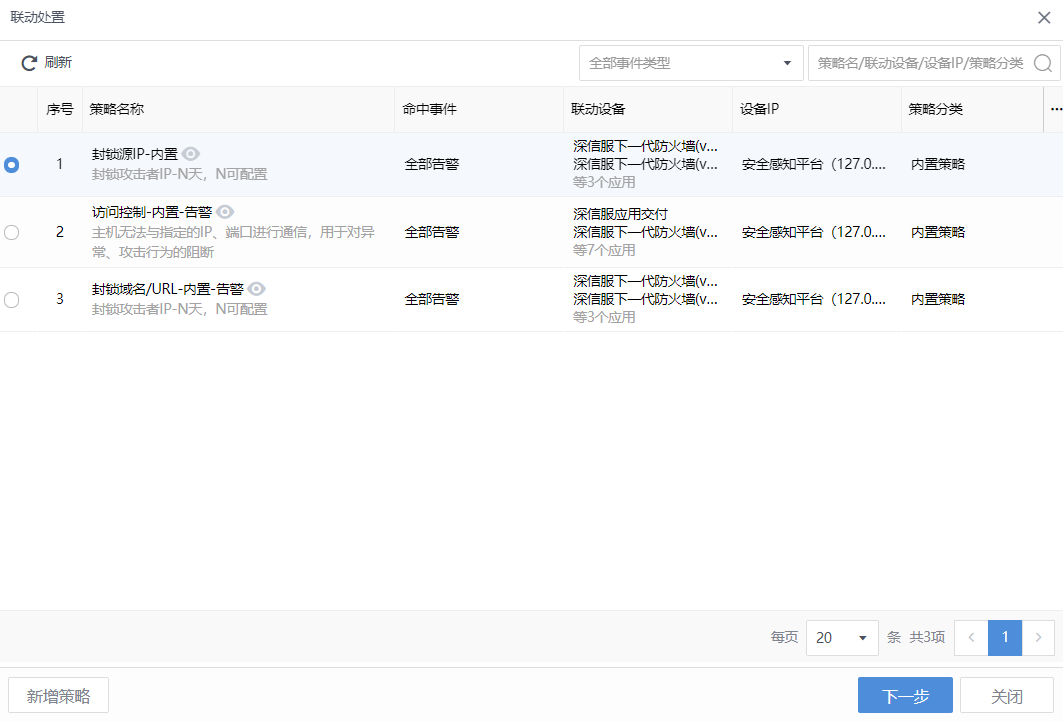

联动处置

在详情模式下,点击< >图标,弹出联动处置对话框,如下图所示。

>图标,弹出联动处置对话框,如下图所示。

进入到联动处置对话框,根据安全告警类型选择下拉,可以看到可选的响应策略,包括内置策略中的:一键查杀、封锁域名/URL、虚拟机挂起、快照、新增虚拟机、虚拟机关机、隔离主机、冻结账号、上网提醒、冻结终端、访问控制等,还有通过克隆编辑或者自定义的策略,如下图所示。

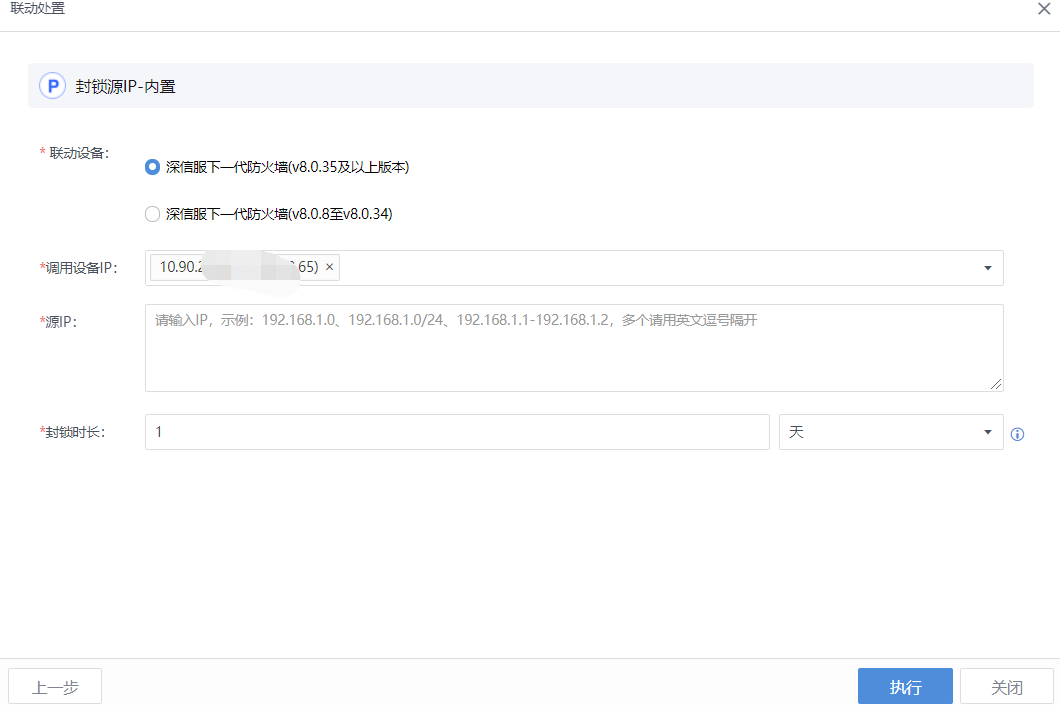

点击<下一步>,会根据所选的动作进入到联动处置参数配置阶段,包括:匹配的联动设备选择、动作处置关联的选项等参数,不同策略参数不一样,示例以内置的封锁源IP,如下图所示。

点击<执行>,进行处置动作下发,可以看到页面上方提示<执行成功>,如下图所示。

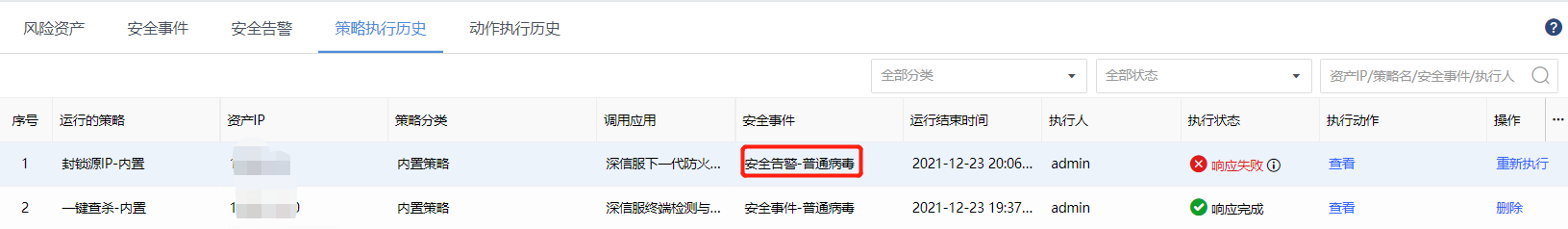

在[处置中心/处置记录/策略执行历史]页面,可以看到既往的处置历史,包括状态、结果、策略相关的信息等,如下图所示。

告警加白

除了对安全告警进行处置还可以进行手动加白处理,选中告警点击< >图标,下拉选中<加白>,会自动弹出[新增安全白名单]弹框,且默认已填写了源目IP、规则信息等,人工需要勾选确认,并且指定生效设备、生效时间等。

>图标,下拉选中<加白>,会自动弹出[新增安全白名单]弹框,且默认已填写了源目IP、规则信息等,人工需要勾选确认,并且指定生效设备、生效时间等。

加白功能是面向安全告警,安全事件不能加白。