更新时间:2023-06-20

设备可以通过tcpdump的方式抓包,并将抓取的数据包保存在设备的控制台界面,需要在电脑上安装wireshark或Sniffer之类的抓包软件,才能打开此数据包进行分析。抓包的操作流程如下。

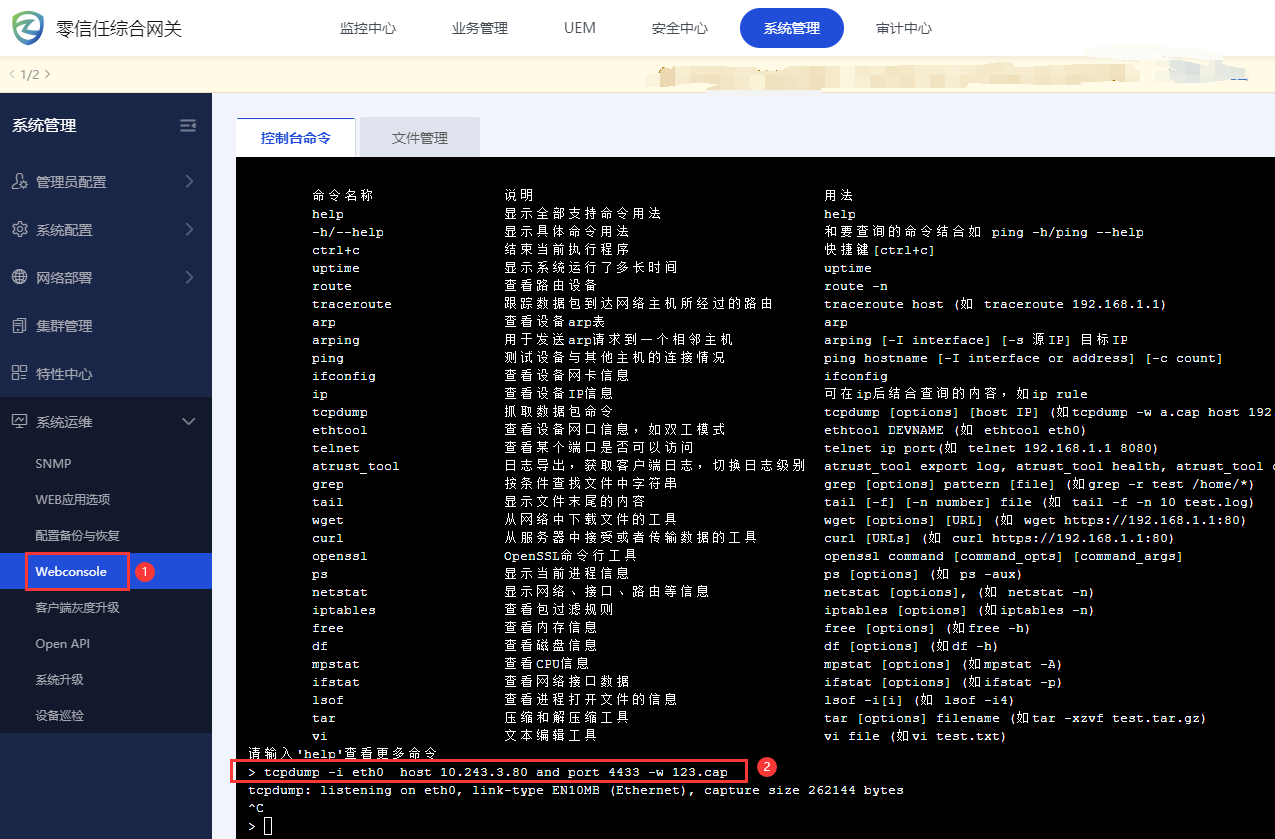

步骤1.在[系统管理/系统运维/webconsole/控制台命令]页面,输入tcpdump的抓包命令。

:

:

设备抓包采用的语法为linux通用的tcpdump语法。

tcpdump抓包语句举例:tcpdump -i eth0 host 10.243.3.80 and port 4433 -w 123.cap

举例说明:

1、抓包命令都以tcpdump开头。

2、-i用于指定接口,其后填写具体的网络接口如eth0,填any代表抓任意端口。

3、host用于指定抓哪个IP的包,其后填写IP地址。

4、port用于指定抓哪个端口的包,其后填端口号(此为选填内容,可不填)。

5、-w代表保存到设备,其后填包文件全称,格式为xxx.cap即可(xxx为名称,cap为文件后缀)。

步骤2.抓包完成后,按ctrl+c停止抓包,然后在[系统管理/系统运维/webconsole/文件管理]处,点击<刷新>,然后下载对应的包即可。