更新时间:2023-06-05

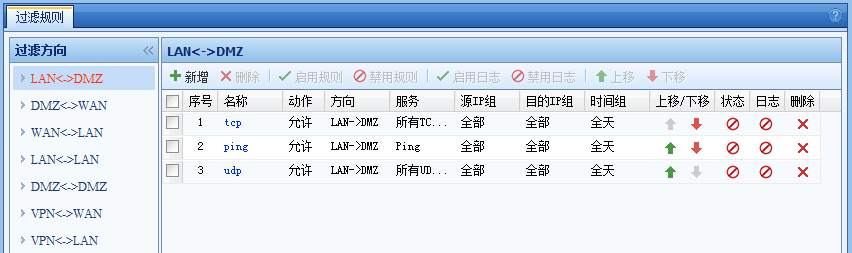

过滤规则可通过过滤规则的设置对设备各个接口之间的数据转发进行过滤,过滤的条件包括目标协议和端口、源IP、目标IP、时间等;在过滤方向中选择需要设置过滤规则的方向,包括:[LAN<->DMZ]、[DMZ<->WAN]、[WAN<->LAN]、[LAN<->LAN]、[DMZ<->DMZ]、[PN<->WAN]、[VPN<->LAN],选择过滤方向后可以在右边页面对过滤规则进行管理、添加或删除。

需求背景

用户在设备的DMZ口区接了内网的WEB服务器,LAN口区接内网的普通用户。为保证服务器的安全,要求LAN区用户只能访问DMZ区服务器的TCP80端口即WEB服务,其他数据不允许转发到DMZ区,此时需要设置LAN<->DMZ的过滤规则。

操作步骤

步骤1.选择[过滤规则]下的[LAN<->DMZ],右边进入[LAN<->DMZ]编辑页面,点击<新增>然后按钮,进入新增界面(如下图)。此处分别引用了对象:[对象定义/网络服务]、[对象定义/IP组]、[对象定义/时间计划组]。

步骤2.在[规则名称]中填入该规则的名称,在[规则序号]填上序号,序号是用于设置规则匹配的优先级的,序号越小优先级越高。[规则描述]用于设置此条规则的描述信息。

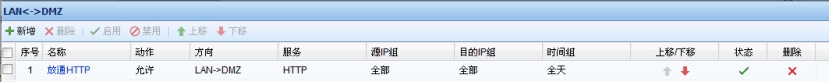

步骤3.设置一条规则放通LAN->DMZ的HTTP协议,选择[动作]为允许;选择[网络服务]为HTTP;[源IP组]和[目标IP组]默认选择全部,也可以指定某IP组;[时间组]选择全天,也可以指定时间段;[方向]选择LAN->DMZ。设置完成后具体如下图。

步骤4.设置完成后界面如下:用户要求只放通HTTP协议,其他数据拒绝,防火墙模块默认是拒绝的,将LAN-DMZ方向设备自带的一条允许所有的规则删除,规则中没有设置的协议数据就会拒绝,所以用户的需求设置完毕。

步骤5.如果需要编辑已经设置完成的过滤规则,点击对应的规则名称,在弹出的编辑框中即可进行编辑。

:

:

1.防火墙模块默认是拒绝的,但是lan-wan双向,lan-dmz单向这个在出厂的时候会通过配置防火墙过滤规则放通。

2.设备内置的LAN策略仅包含Lan1在有多个LAN口的情况下需要手动添加。