更新时间:2022-01-10

案例需求

某公司总部只允许接入总部的 VPN 分支(172.16.1.0/24) 的其中一部分 IP 地址(172.16.1.100-172.16.1.200)访问总部内网服务器(192.168.10.20)的 WEB 服务,但禁止这一部分 IP 访问总部内网服务器的 SQL SERVER 服务。

配置步骤

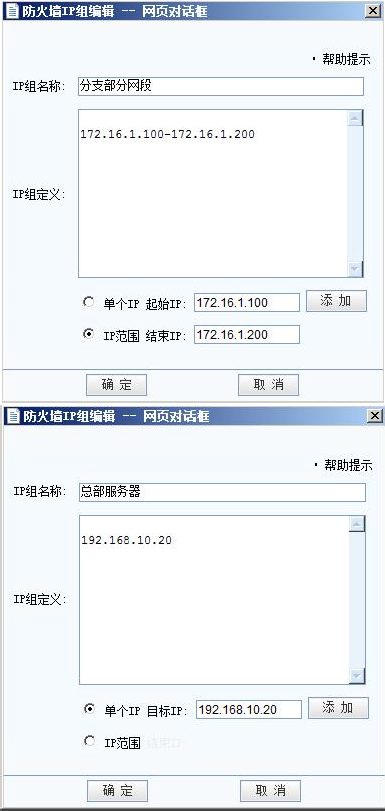

第一步:在『防火墙设置』→『IP 组定义』中定义分支内网的 IP 地址范围及内网服务器的 IP 地址,配置页面如下:

第二步:在『防火墙设置』→『过滤规则设置』→『VPN<->LAN』中新建 WEB 服务过滤规则,配置页面如下:

『规则名称』自定义规则名称。

『规则方向』设置为 VPN->LAN。

『规则动作』设置为对此类数据允许通过。

『服务对象』设置为 HTTP。

『源 IP 组』选择 IP 组中定义好的分支部分网段

『目的 IP』选择 IP 组中定义好的总部服务器

『时间组』设置规则生效的时间。勾选[启用规则』选项,确定完成。

新建 SQL 服务过滤规则,配置页面如下:

『规则名称』自定义规则名称。

『规则方向』设置为 VPN->LAN。

『规则动作』设置为对此类数据拒绝。

『服务对象』设置为 SQL。

『源 IP 组』选择 IP 组中定义好的分支部分网段

『目的 IP』选择 IP 组中定义好的总部服务器

『时间组』设置规则生效的时间。勾选[启用规则』选项,确定完成。

完成上述设置后,即可实现对 VPN 数据的有效过滤。

注意:其他如限制总部访问分支服务、限制分支通过总部上网的数据等需求都可以通过在相应接口之间设置过滤规则实现。