更新时间:2022-01-10

案例需求

总部内网有域服务器,某客户希望通过移动终端使用 L2TP 接入 SSL 设备,使用域账号通过认证访问内网资源,通过移动终端办公。

配置步骤

SSL 设备的配置:

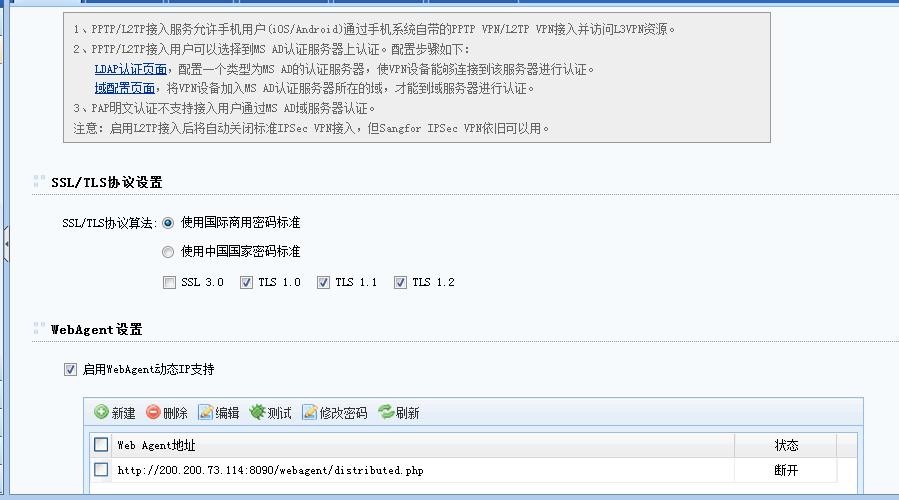

第一步:进入『系统设置』→『SSL VPN 选项』→『系统选项』→『接入选项』页面, 勾选“使用 L2TP 接入服务”和设置 L2TP 共享密钥,界面如下图所示:

第二步:进入『SSL VPN 设置』→『认证设置』页面,在“LDAP 认证”后点击设置,新增 LDAP 服务器,界面如下图所示:

『其他属性』 →『组映射』,新增组映射:

第三步:进入『SSL VPN 设置』→『认证设置』页面,在“域单点登录认证”后点击设置,配置把 SSL 设备加入 AD 域。配置页面如下图所示:

第四步:进入『SSL VPN 设置』→『策略组管理』页面,新增策略组,勾选“允许使用 PPTP/L2TP 方式接入”,界面如下图所示:

第五步:进入『SSL VPN 设置』→『用户管理』页面,在需要 L2TP 接入的用户和用户组属性中关联第四步设置的组策略。

第六步:进入『SSL VPN 设置』→『资源管理』页面,新建 L3VPN 资源,添加需要通过 L2TP 访问的资源。

第七步:进入『SSL VPN 设置』→『角色授权』页面,新建角色,关联用户/用户组和资源。

L2TP 客户端接入配置:

此处以用户通过 IPhone 配置 L2TP 访问资源举例

进入『设置』→『通用』→『VPN』页面,点击添加 VPN 配置,如下图所示:

[描述]:填写 VPN 连接的名称。

[服务器]:填写 SSL 设备的公网连接地址。

[账户]:填写接入 SSL 设备认证的用户名。如果是结合总部内网 AD 域认证,则填写域用户名。

[密码]:填写接入 SSL 设备认证的密码。

[密钥]:与 SSL 设备上设置的 L2TP 共享密钥一致。

注意:

1、SSL 设备单臂模式部署时,需要(1)前端设备除了映射 SSL 用户接入的 TCP 80和 443 端口外,还需要映射 UDP 500,UDP4500 和 UDP1701 端口;(2)前端设备必须支持 L2TP 应用穿透。

2、通过 L2TP 访问的应用,必须添加成 L3VPN 资源。如果应用本身通过 WEB 应用就能访问到,则可以直接接入 SSL VPN 访问,无需再建立 PPTP 连接去访问。

3、个别地区电信运营商(如北京联通)会封锁 3G 网络的 L2TP,如部署好后发现通过 wifi 可以接入,但通过 3G 不行,很可能就是运营商封锁。

4、开启了 L2TP 接入服务, SSL 设备自带的标准 IPSec VPN 服务将不能使用,SANGFOR VPN 功能不受影响。