更新时间:2023-05-12

WEB应用配置案例

案例背景:某客户有以下几个服务器提供给公司成员访问,并且客户内网已经有自己的DNS服务器。

1、 192.168.1.10 一个OA系统,公司成员主要就是在这个系统上进行办公。

2、 192.168.1.11 公司成员的内部交流平台

3、 192.168.1.12 公司的邮件系统

4、 192.168.1.13 公司的文件共享系统

案例需求:公司成员登录SSLVPN后,可以实现按需访问各种资源,并且希望不要装插件就可以实现访问目的。

解决方案:客户的OA系统是用JSP所写的系统,系统交互复杂,并且脚本、控件调用极多,不适合使用WEB应用,只能使用TCP应用或L3VPN。但是其它服务均为静态的WEB服务,可以使用WEB应用。

配置步骤如下:

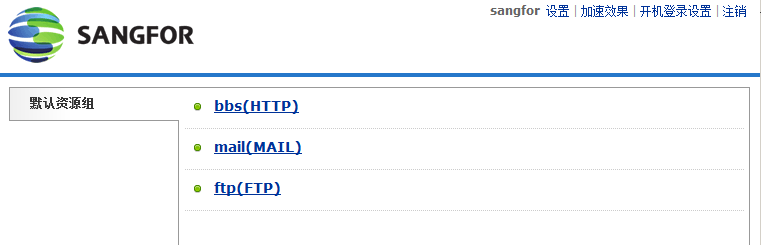

WEBUI路径:『SSLVPN设置』→『资源管理』。

第一步:添加资源;

打开资源管理页面,点击新建按钮,选择『WEB应用』,在弹出的『编辑WEB应用资源』页面中进行如下图设置:

完成后点击保存。把这个资源在角色授权中,与客户的账号关联即可。设置角色请参照章节“角色授权”。

第二步:添加资源;

点击新建按钮,选择『WEB应用』,在弹出的『编辑WEB应用资源』页面中进行如下图设置:

其中URL中填写MAIL服务器的IP,域名填写MAIL服务器的域名。

完成后点击保存。把这个资源在角色授权中,与客户的账号关联即可。设置角色请参照章节“角色授权”。

第三步:添加资源;

点击新建按钮,选择『WEB应用』,在弹出的『编辑WEB应用资源』页面中进行如下图设置:

完成后点击保存。

第四步:进入『SSLVPN设置』→『角色授权』页面,新建角色,将用户sangfor与这三个资源关联起来。界面如下图所示:

第五步:配置完成后,登录SSL VPN,效果如下图:

直接点击资源链接即可访问。

资源地址伪装案例

案例背景:移动用户通过SSL VPN接入访问内网的WEB资源时,会暴露资源的IP地址。客户认为这样非常的不安全,希望隐藏资源的URL地址,防止内部服务器地址泄露。

配置步骤如下:

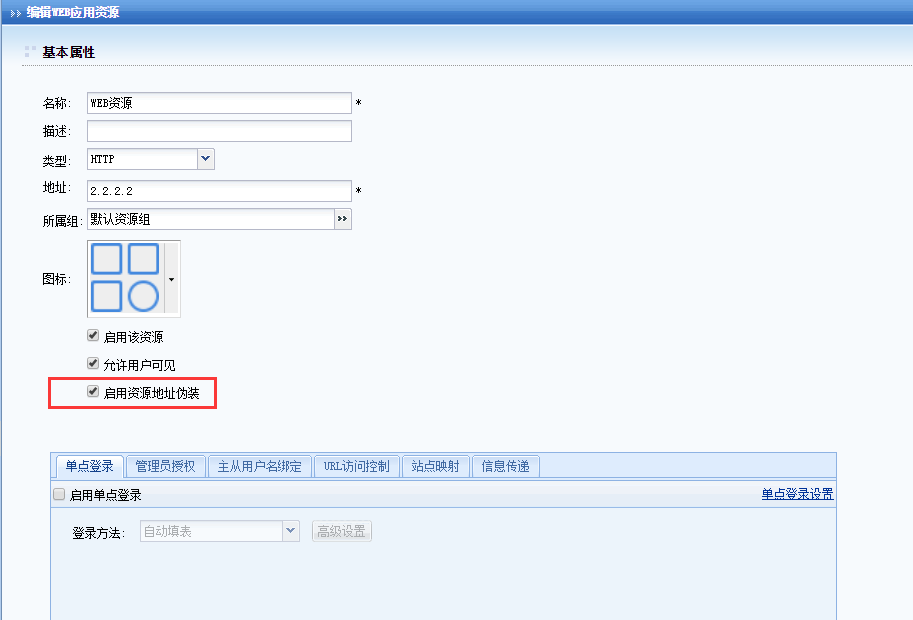

第一步:进入『SSLVPN设置』→『资源管理』页面,新建一个WEB应用,类型选择HTTP,地址填。

如下图所示:

第二步:勾选“启用资源地址伪装”,如下图所示:

第三步:进入『SSLVPN设置』→『角色授权』页面,新建角色,将用户sangfor与资源关联起来。有关用户、角色的配置此处不再赘述。

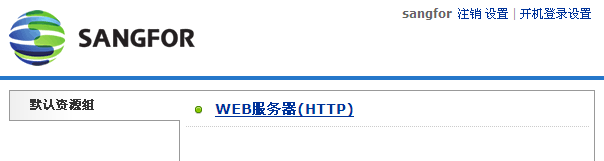

第四步:登录SSL VPN,打开资源页面,如下图所示:

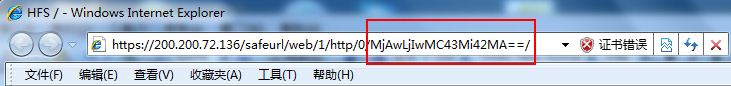

点击该资源的超链接,观察打开的URL地址:

可以看到,WEB服务器的真实地址200.200.72.60已经被一串编码替换,用户是看不到真实的IP地址的。

WEB应用的HTTP、HTTPS、Mail、FTP类型的资源都支持资源地址伪装,FileShare类型的资源不支持资源地址伪装。

WEB应用的HTTP、HTTPS、Mail、FTP类型的资源都支持资源地址伪装,FileShare类型的资源不支持资源地址伪装。

WEB文件共享配置案例

案例环境:某客户网关模式部署了SSL设备,客户内网有一台文件共享服务器(200.200.72.169),需要提供给移动用户(ssl1)访问,并希望实现自动认证登录到服务器,无需移动用户手动输入账号密码。

配置步骤如下:

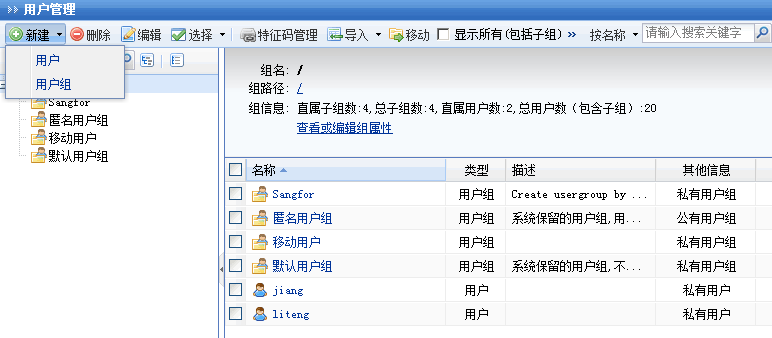

第一步:进入『SSL VPN设置』→『用户管理』页面,新建一个移动用户账号,界面如下:

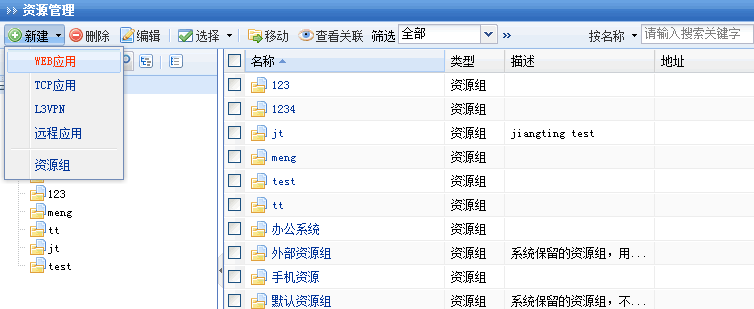

第二步:进入『SSL VPN设置』→『资源管理』页面,新建一个WEB应用,并且配置web文件共享资源,界面如下:

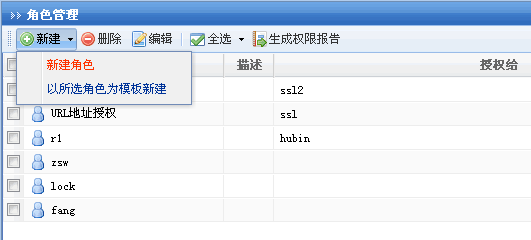

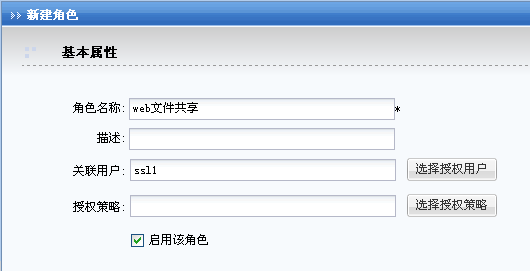

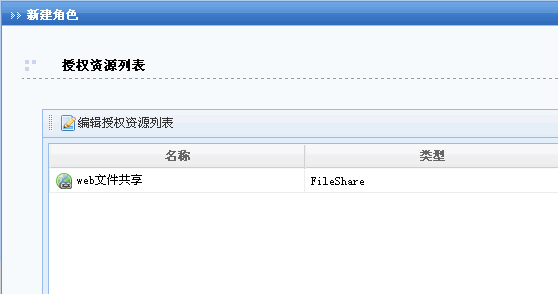

第三步:进入『SSL VPN设置』→『角色授权』页面,新建一个角色,在角色中把web文件共享资源授权给移动用户ssl1访问,如下图所示:

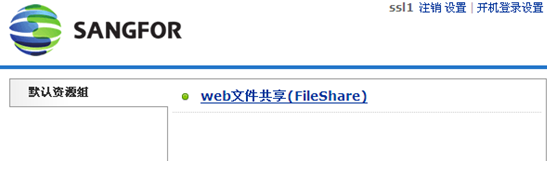

第四步:移动用户ssl1登录SSL VPN,点击“web文件共享(FileShare)”进行访问,界面如下图所示:

EasyLink配置案例

Web资源使用URL地址,通过超链接把各资源联系在一起。出于部署的方便,开发会大量使用相对、绝对路径,而不依赖主机地址中的域名、IP、端口。SANGFOR提出一种通用Web之外的单资源代理Web服务,称为EasyLink,通过将接入域名指向SSL设备,或是在SSL设备上新开端口映射到Web应用。特别适合于解决企业OA等逻辑复杂、大量使用Applet 、ActiveX控件的资源。

案例背景:某客户网络拓扑如下图所示,客户网关模式部署了SSL设备,客户内部有一业务系统提供给公司成员访问,客户的业务系统是用JSP所写的系统,系统交互复杂,并且大量使用了ActiveX控件。

解决方案:客户的业务系统是用JSP所写的系统,系统交互复杂,并且大量使用了ActiveX控件,除了使用普通的WEB应用外,还需要启用Easylink,即站点映射。

配置步骤如下:

第一步:进入『SSLVPN设置』→『资源管理』页面,新建一个WEB应用。点击新建按钮,选择『WEB应用』,在弹出的『编辑WEB应用资源』页面中进行如下图设置:

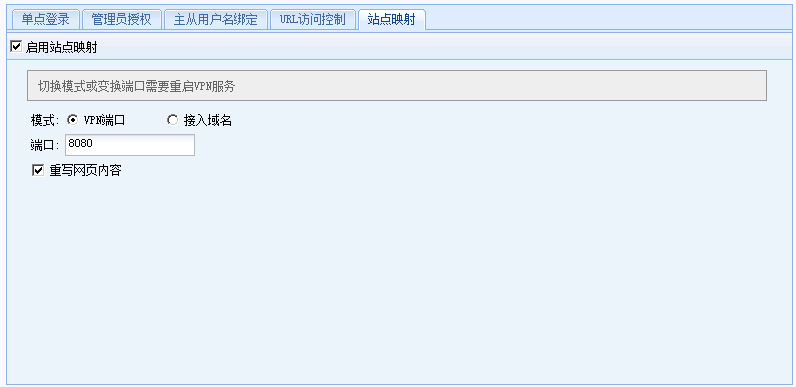

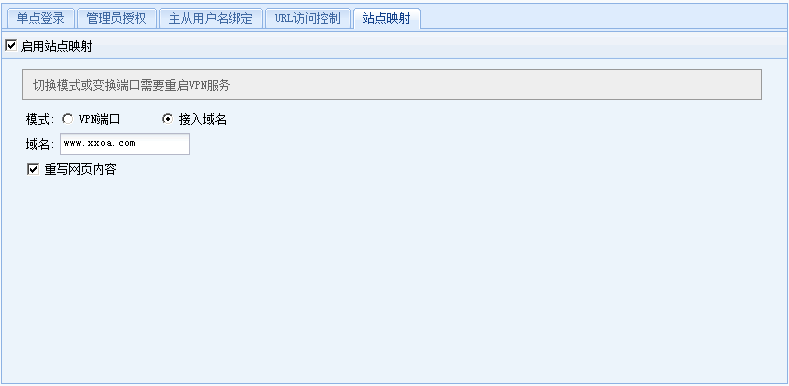

第二步:在WEB资源的下方,启用站点映射,选择“VPN端口”模式,将SSL的8080端口映射给业务系统。建议在这里启用[重写网页内容],启用后,会加入对JS脚本的修正和重写,可以弥补对一些包含大量JS脚本的交互式页面修正不足的情况。界面如下图所示:

第三步:进入『SSLVPN设置』→『角色授权』页面,新建角色,将用户sangfor与这个资源关联起来。有关用户、角色的配置此处不再赘述。

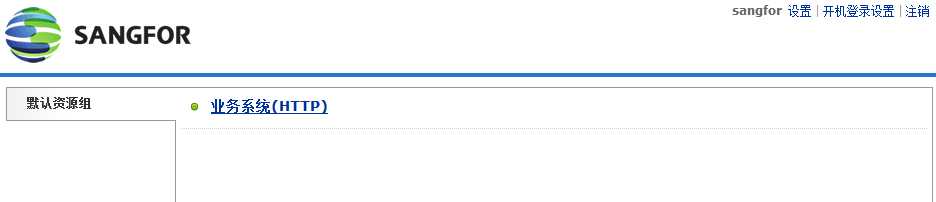

第四步:配置完成后,使用sangfor账号登录SSL,效果如下图所示:

此时,点击资源进行访问,可以看到该OA系统的URL为,该OA系统能够正常访问且无法看到其真实的IP地址。

补充:

若用户在ISP处申请了域名设备,同样可以将SSL的接入域名映射给内网的WEB应用。在配置时选择[接入域名]模式,填写SSL的接入域名,即可将SSL的接入域名映射给内网的WEB应用。

1.资源地址伪装与站点映射(即Easylink)无法同时启用,两者只能任选其一。

1.资源地址伪装与站点映射(即Easylink)无法同时启用,两者只能任选其一。

2.使用SSL的端口映射到WEB应用时,该端口不能被其他应用占用。

3.使用SSL的接入域名映射到WEB应用后,客户端不能使用该域名接入SSL,但可以通过SSL设备的IP地址或者是没有做域名映射的域名接入SSL。SSL的一个接入域名只能对应内网的一个WEB应用。

4. 端口映射方式的EasyLink资源可以通过手动打开IE的方式进行访问,但是域名映射方式的EasyLink资源不能通过手动打开IE的方式进行访问。

5.SSL单臂模式部署时,启用了端口映射后,如某个WEB应用映射了SSL的8080端口,前置防火墙除了映射默认的TCP443端口外,还需要映射8080端口以及放通8080端口的访问。