更新时间:2023-05-05

步骤1、在[系统管理/特性中心]中开启特性“一体化终端”。

步骤2、在[安全中心/深信服联动设备]中,点击<联动码设置>,然后输入本机名称和本设备IP地址后,点击<立即生成>,然后将联动码复制下来。

:

:

在aTrust设备上生成联动码时,填写“本设备IP地址”有以下几个方面需要注意:

深信服AC设备可以通过aTrust的联动码读取出aTrust设备的通讯地址和端口。

当aTrust用户接入地址使用443端口时,在联动码设置处填写“本设备IP地址”时,可以不带端口号。

如果aTrust用户接入地址使用的是非443端口,例如当用户接入地址的URL是https://1.1.1.1:4431时,则“本设备IP地址”处应填1.1.1.1:4431。

如果AC设备使用公网IP为源的方式访问aTrust的时(即AC和aTrust设备不在同一个局域网内,双方均通过对方的出口公网IP及端口互访),在生成联动码时,应填写aTrust设备对应的公网IP和端口(如果端口是443则不需要带端口),例如:100.100.100.100:1443。

一个联动码仅能使用一次。

如果aTrust控制中心组建了集群,则“本设备IP地址”应填写集群IP。

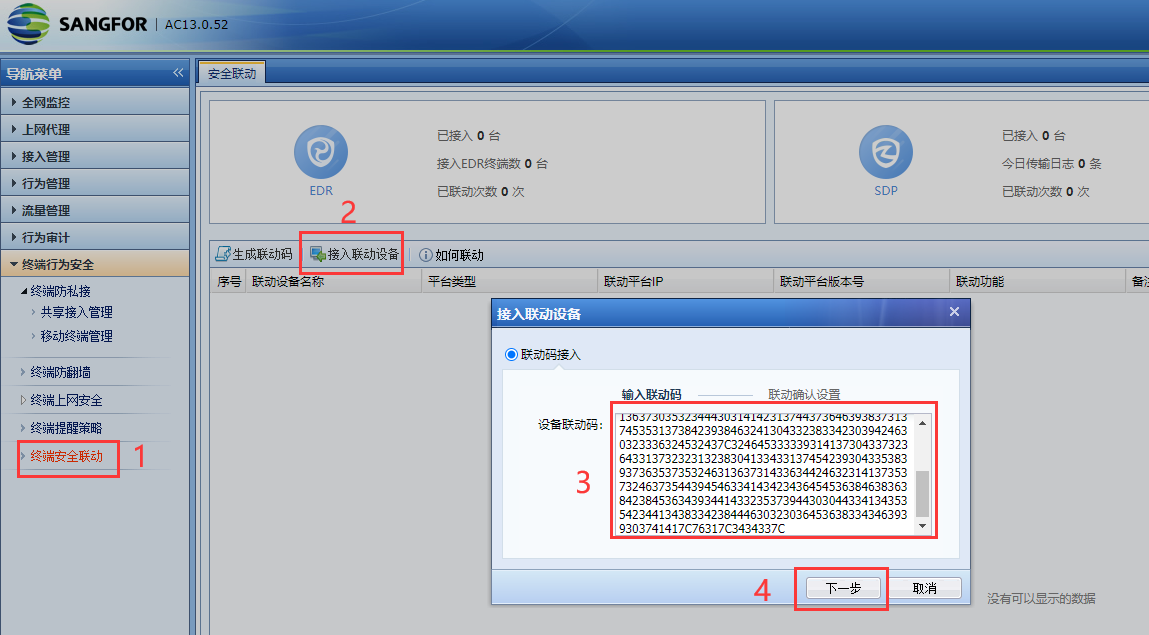

步骤3、在AC设备控制台[终端行为安全/终端安全联动]处,点击<接入联动设备>,并输入步骤2中获取到的联动码,点击<下一步>。

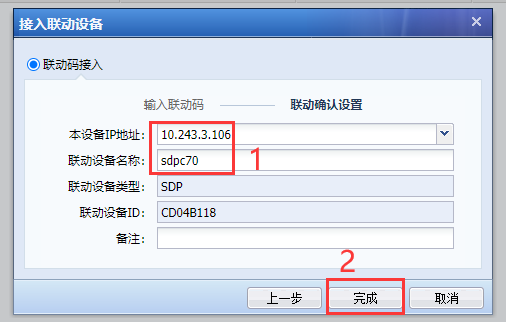

检查各项信息是否正确,尤其是“本机IP”,然后输入联动设备名称以便于接入多台设备时方便区分,确认各项信息无误后,点击<完成>。

:

:

AC设备的“本机IP”填写规范,和步骤2中所述的注意事项一致(重点关注第3点)。

即:如果AC的接入地址使用的是非443端口,例如当用户接入地址的URL是https://1.1.1.1:4431时,则“本设备IP地址”处应填1.1.1.1:4431。

如果AC设备使用公网IP为源的方式访问aTrust的时(即AC和aTrust设备不在同一个局域网内,双方均通过对方的出口公网IP及端口互访),在生成联动码时,应填写AC设备对应的公网IP和端口(如果端口是443则不需要带端口),例如:100.100.100.100:4431。

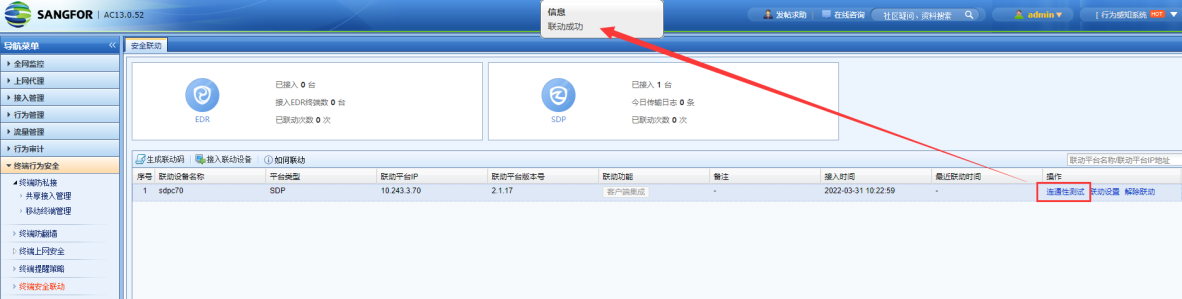

步骤4、等待约几秒后,设备联动即可成功,可以在AC控制台的[终端行为安全/终端安全联动]中看到已经接入的aTrust设备,点击<连通性测试>,可以联动成功即代表联动正常。

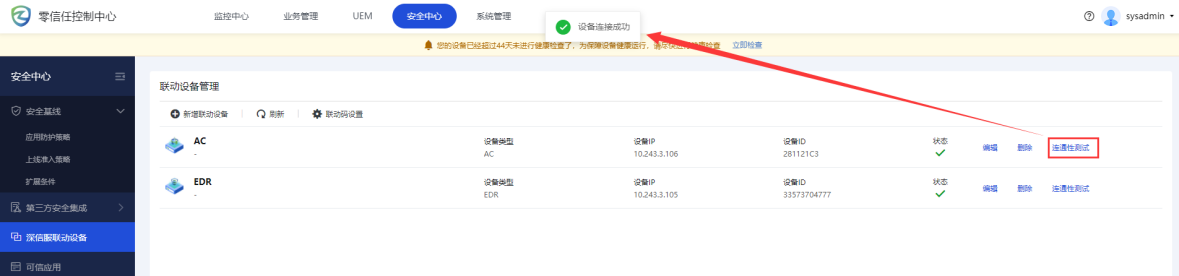

在aTrust控制台[安全中心/深信服联动设备]处也可以看到已经联动成功的AC设备。

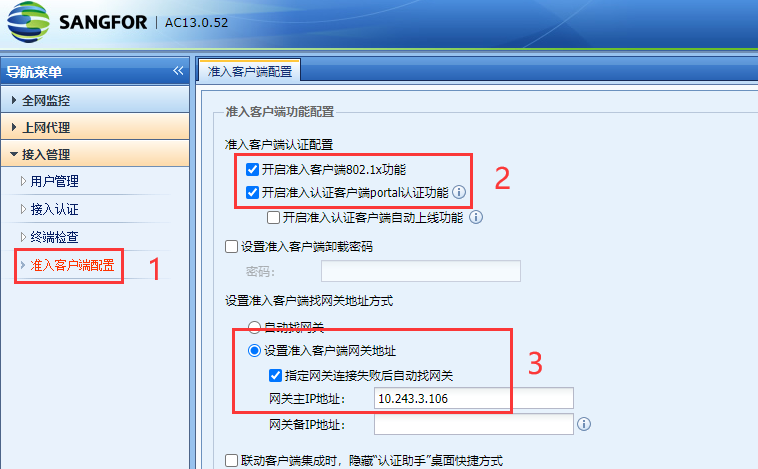

步骤5、在AC控制台[接入管理/准入客户端配置/]处开启802.1x相关功能,并设置准入客户端网关地址(如果此处不配置地址,则会导致准入客户端因找不到AC从而无法正常拉起)。

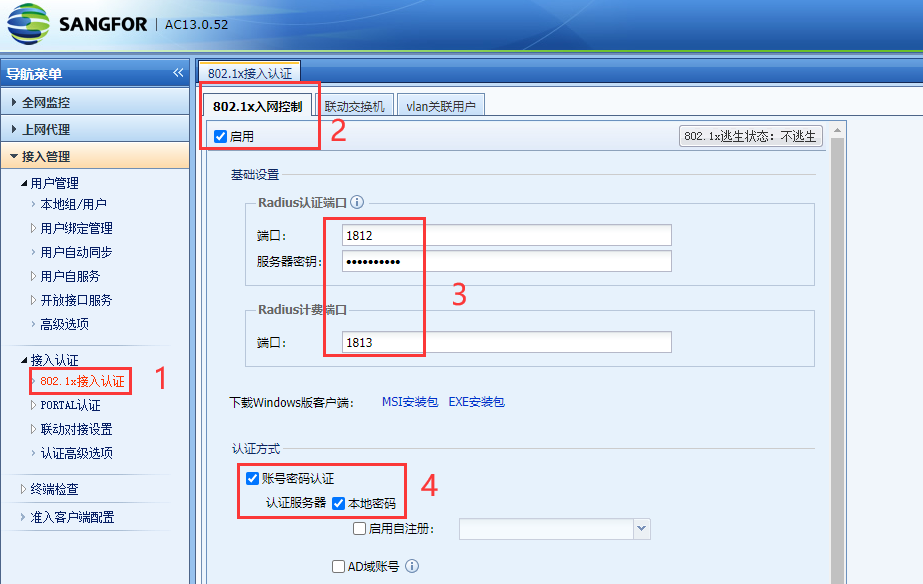

在[接入管理/接入认证/802.1x接入认证/802.1x入网控制]中编辑其基础设置和认证方式(更多AC相关操作说明,请参阅AC用户手册),然后点击下方<提交>。

步骤6、在aTrust控制台[业务管理/策略管理]中启用AC客户端联动,这里有两种方式开启联动:

1.在全局策略中启用AC联动并选择对应的已联动设备;

2.在个人策略中启用AC联动并选择对应的已联动设备。

:

:

关于在策略管理中开启AC联动的说明:

如果在全局策略中开启,则对所有用户都生效,所有用户都会在登录后自动安装AC客户端,此方式适用于全局推广AC准入客户端且无外部用户(即不需要安装AC的用户)的场景。

如果全局策略不开启,仅在个人策略中开启AC客户端联动,则只有该策略中的对应用户再登录后才会自动安装AC。

当前版本支持对接多个AC,但仅支持使用其中的一个:a.如果全局策略中关联的是AC1,用户策略中关联的是AC2,此时将以全局策略为准;b.如果全局策略未开启联动AC,但是用户A关联的是AC1,用户B关联的是AC2,则可能会产生不可预期的故障,请勿这样配置。

全局策略开启方式:

个人策略开启方式:

至此服务端配置完成。