更新时间:2023-05-05

步骤1.在设备控制台[UEM/移动应用安全/移动应用中心]处点击新增。

步骤2.点击<自封装应用>。

步骤3.上传应用,并编辑应用的工作台显示名和应用分组,然后点击<下一步>。

步骤4.配置“封装配置”中的相关内容(相关选项的含义详见下表),然后点击下一步。

| 操作 |

说明 |

| 主从类型 |

主应用/独立应用:经封装后可独立运行,认证,建立隧道的应用,可以将自身的认证信息等共享给从应用,如aTrust app。

从应用:依赖于主应用启动,共享主应用的用户认证信息和隧道。 |

| 接入地址 |

用于应用连接aTrust服务端,此处默认会填入用户地址中所设置的地址,管理员可以对此处进行修改。 |

| 封装类型 |

标准化封装:默认选择标准化封装,系统将为应用封装标准版SDK。

定制化封装:若您有定制、技术支持等需求,深信服侧在了解并开发完成后将提供特定的封装单号给您,您可选择定制化封装并填写该单号,系统将为应用封装定制版SDK。 |

| 文件保护 |

如开启,可禁止iOS的iTunes读取应用所产生的文件,从而实现文件加密隔离的效果,此时只有其它安全应用(即在aTrust上做过封装的应用)方可访问。 |

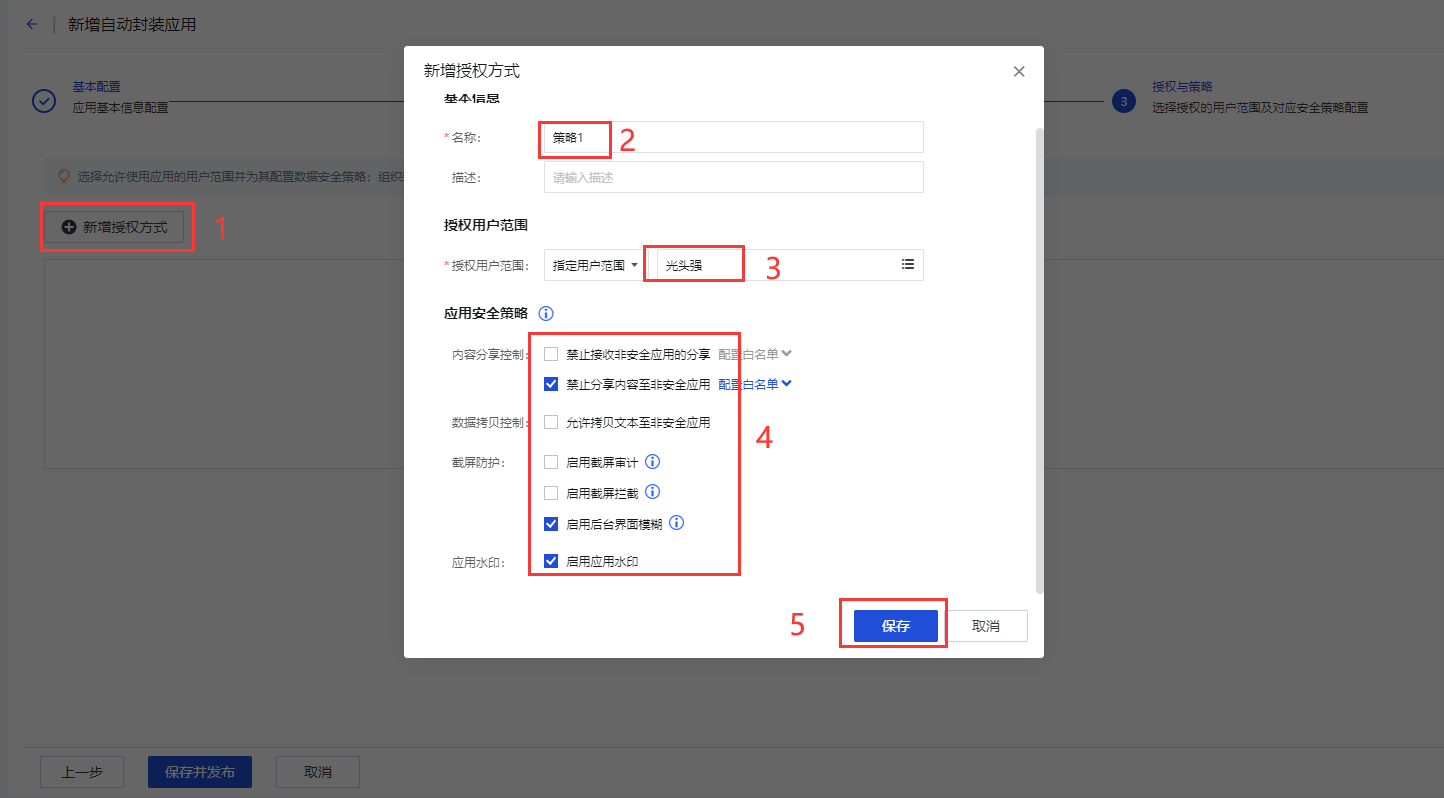

步骤5.配置授权与策略:只有授权的用户,才能登录和使用该应用;通过策略可以实现对应用的安全控制(对于“授权和策略”配置内容的说明详见下表),策略配置完成后,点击<保存>。

| 操作 |

说明 |

| 名称 |

策略名称必填 |

| 描述 |

策略描述,可自定义或不填 |

| 授权用户范围 |

只有授权的用户才能使用该设备封装应用。 |

| 内容分享控制 |

①禁止接受非安全应用的分享:不允许非安全分享内容(如文件,图片)到安全应用中。

②禁止分享内容至非安全应用:不允许从安全应用中分享内容(如文件,图片)到其它非安全应用。 |

| 数据拷贝控制 |

允许拷贝文本至非安全应用:允许从安全应用中拷贝任意/一定数量(1-4096)的字符到其它应用(如微信)。 |

| 截屏防护 |

①启用截屏审计(iOS):对截屏信息进行审计并上传至外置数据中心(需提前部署好零信任外置数据中心)。

②启用截屏拦截(iOS):由于iOS系统的截屏行为无法被禁止,因此在截屏时,安全应用内部的截屏阻断模块会使用内部的阻断界面视图覆盖掉现有视图层,从而实现截屏拦截。

③启用后台界面模糊(iOS):安全应用进入后台时,用户通过应用只能看到一个模糊界面,有效阻止用户通过后台截屏的方式窃取数据。 |

| 应用水印 |

启动应用水印:在app运行界面显示水印,水印内容支持显示用户名和时间。 |

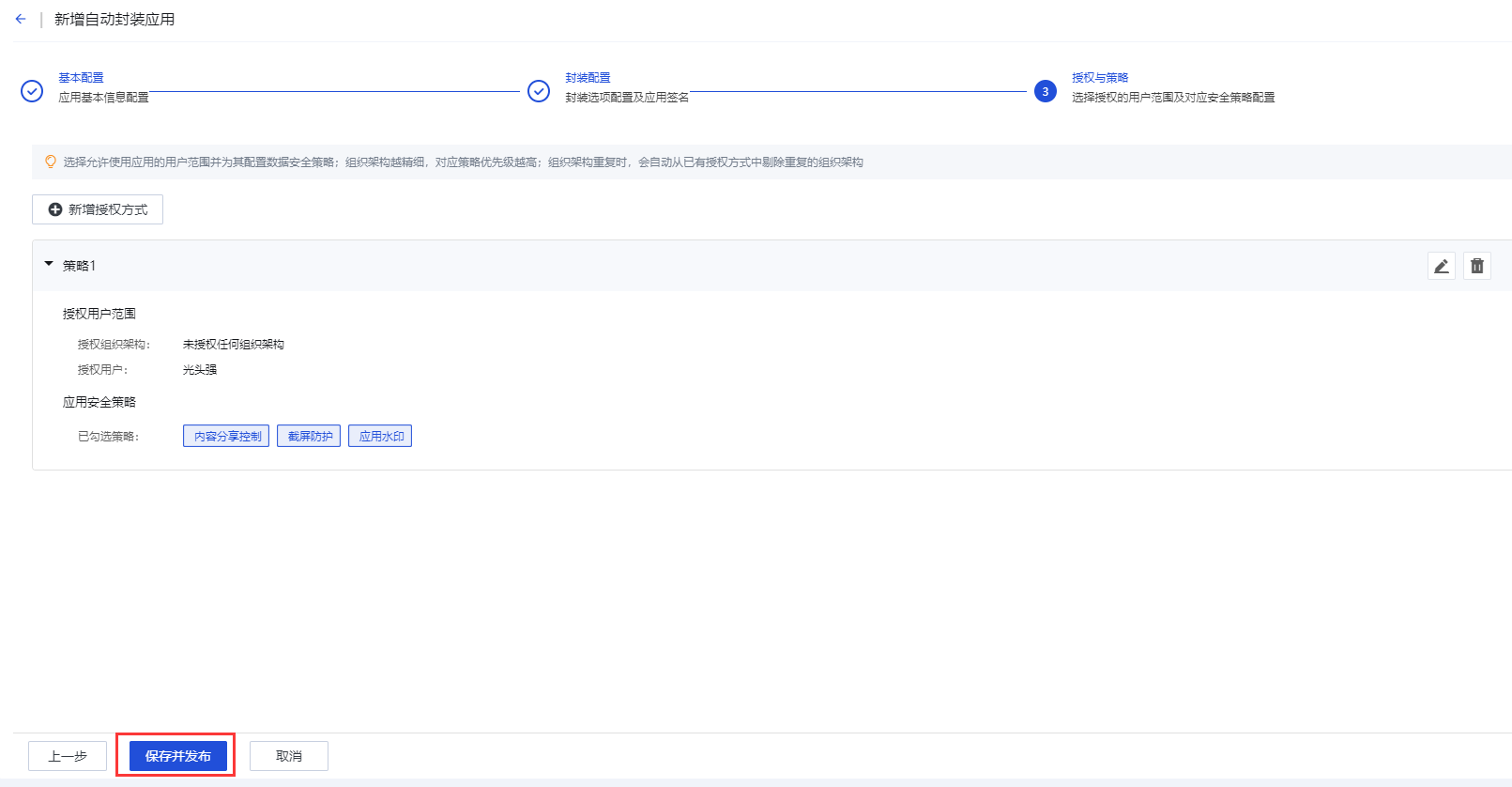

配置完一条“授权&策略”后的效果如下,单应用最多可以配置10条,完成所有配置后,即可点击<保存并发布>即可完成应用的封装。

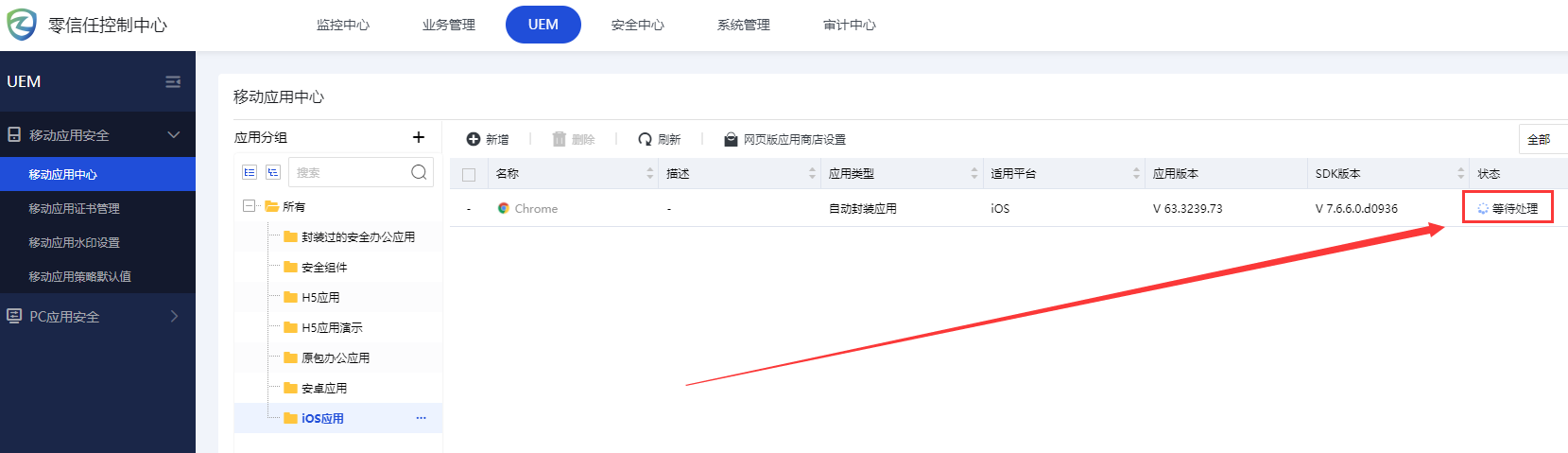

步骤6.接下来设备会对该应用进行自动封装,可以在[移动应用中心]看到该应用的状态为“正在处理”。

当应用状态转为“已发布”时,代表应用发布完成。