更新时间:2023-05-05

在本菜单,可以对PC端工作空间进行管理,如对内置工作空间、个人空间进行策略编辑,以及新增/编辑/删除非内置的工作空间。

6.4.2.1.1. 内置工作空间

内置工作空间初始即存在,无法删除,在[UEM/PC端数据安全/工作空间管理]处点击<内置工作空间>,即可进入其编辑界面。

进入其编辑界面后,可以对工作空间进行如下设置:

一、基本信息

基本信息中的各项配置说明见下表。

| 名称 |

说明 |

| 图标 |

图标支持选择内置图标或上传自定义图标,其主要是便于区分,支持拓展名*.jpeg、*.jpg或*.png,尺寸建议40*40像素。 |

| 名称 |

工作空间名称。 |

| 描述 |

对工作空间的描信息,可留空。 |

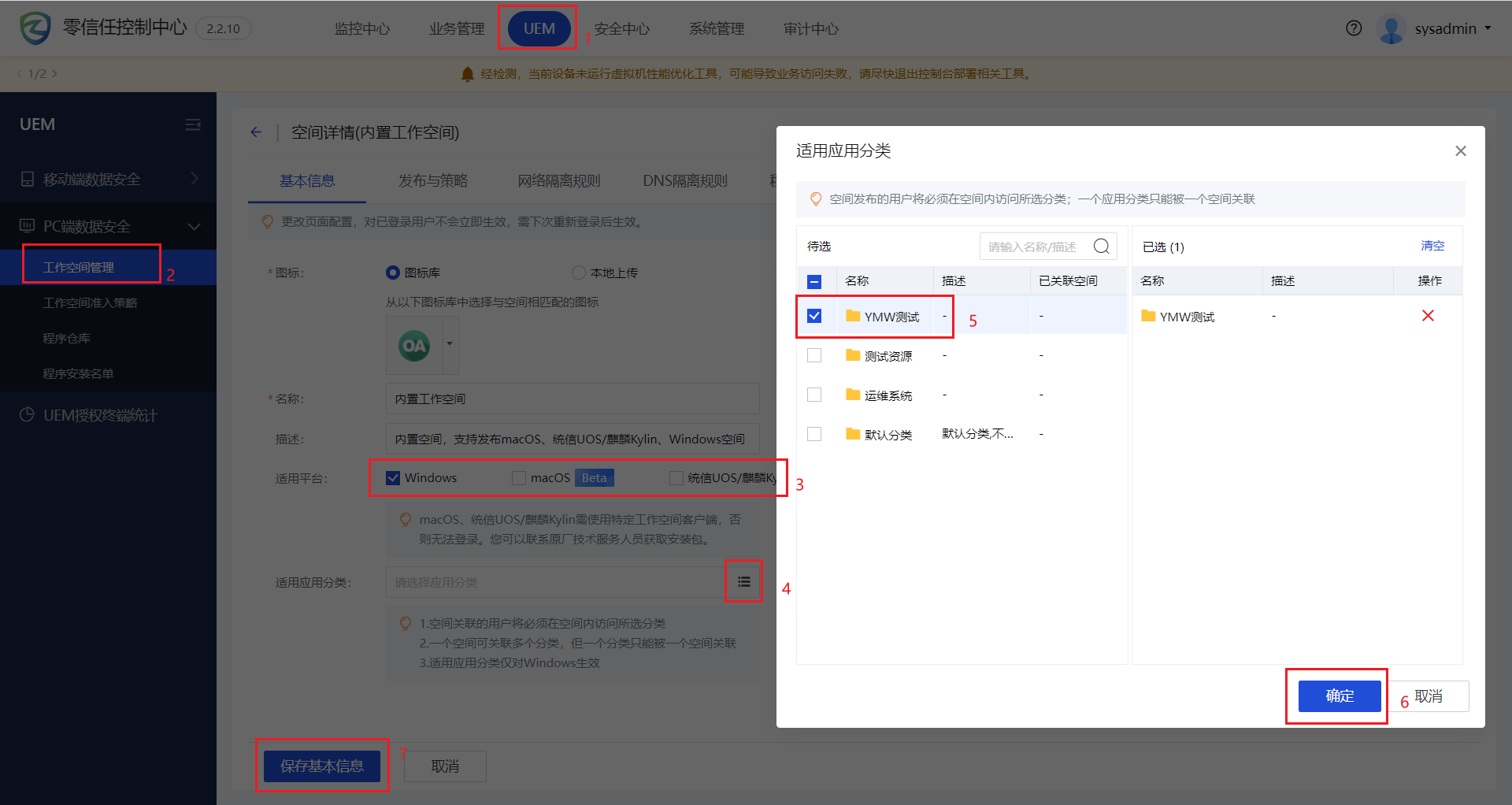

| 适用平台 |

用于关联终端操作系统平台,如:当Windows平台被勾选后,那么当本空间的适用用户在Windows平台登录aTrust时,会被提示安装工作空间且必须在本工作空间才可以访问本空间关联的应用分类中的隧道资源。

Ps:目前服务端未内置带UEM能力的统信UOS/麒麟Kylin系统客户端,如需体验请联系我司客服电话400-630-6430获取对应安装包。 |

| 适用应用分类 |

此处用于关联应用分类,适用用户必须在此工作空间才可以访问这个应用分类中的隧道资源。

一个工作空间可以关联多个应用分类,一个应用分类仅能被一个工作空间关联。

如果是B/S架构的网站类应用,且在应用中配置了应用访问入口时,用户可在工作台面板可直接点击该应用的图标,接下来工作台会在该应用所属分类所关联的工作空间中拉起指定的浏览器并打开此应用(如果终端无此浏览器则拉起默认浏览器打开)。

Ps:MacOS、统信UOS和麒麟系统仅支持此内置工作空间,因此“适用应用分类”仅对windows有效,在MacOS、统信UOS/麒麟环境下,对应的适用应用分类是所有分类。 |

基本信息配置示例。

二、发布与策略

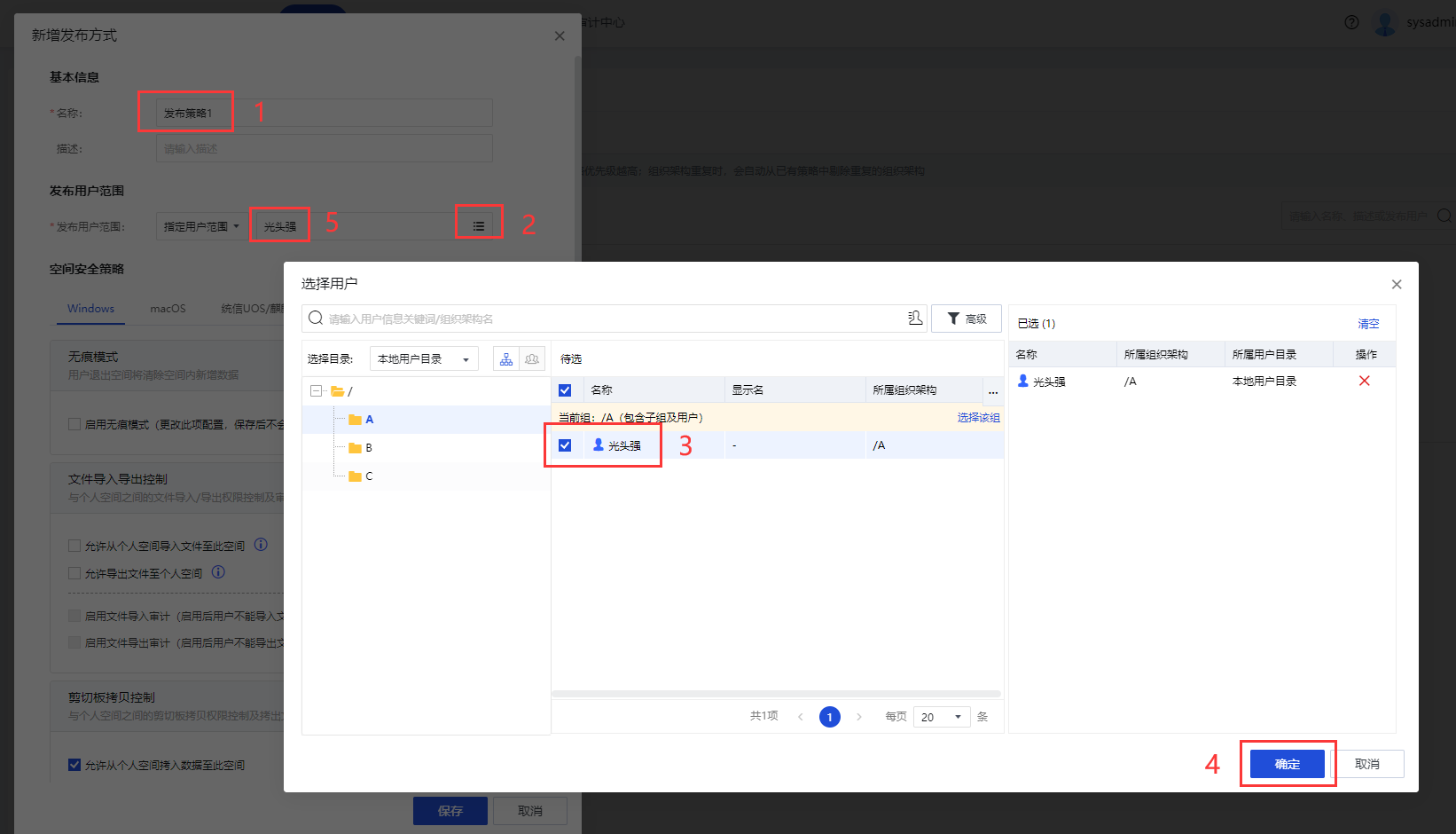

在“发布与策略”中,可以新增发布方式、排除用户配置和设置水印内容。

通过“发布方式”可以将工作空间关联给用户,并设置其在本工作空间的使用策略。

配置方式:在“发布与策略”界面点击<新增发布方式>,并编辑对应信息,其中各项功能的说明如下表。

| 名称 |

说明 |

| 名称 |

本发布策略的名称。 |

| 描述 |

本发布策略的描述信息,可留空 |

| 发布用户范围 |

用于选择本空间关联的用户,可以选择全部用户、指定的用户/用户组/群组/用户目录、未导入的外部用户。 |

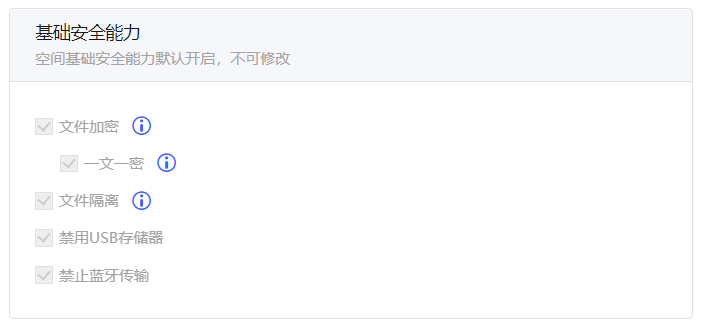

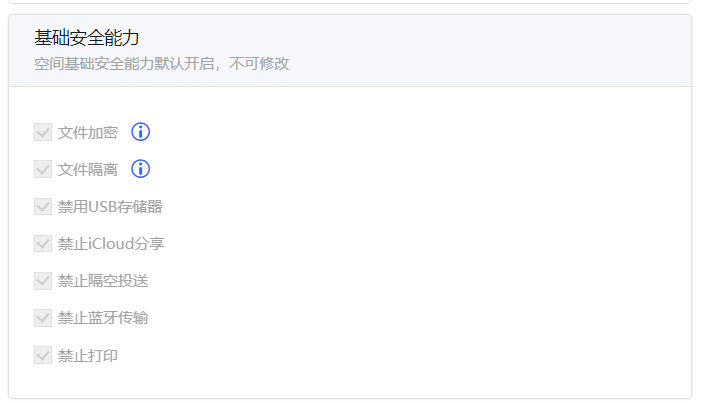

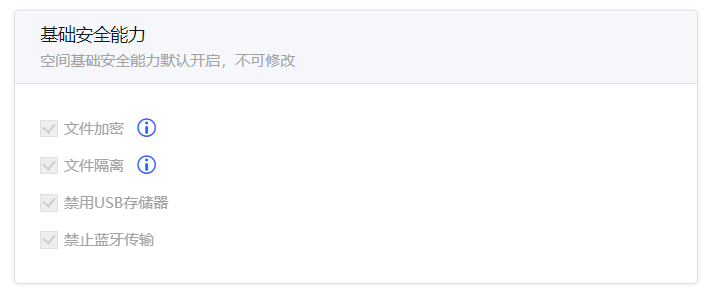

| 空间安全策略 |

不同操作系统支持的安全策略存在差异,因此需要分别设置。 |

| Windows |

| 无痕模式 |

开启无痕模式后,用户每次退出时都会清除工作空间在使用期间新增的文件。 |

| 文件导入导出控制 |

通过此项可以控制是否允许用户从工作空间导出文件到个人空间,或从个人空间导入文件到工作空间,并可以对相关操作进行审计。

如需对导入导出操作进行审计,需要aTrust对接零信任数据中心,如设备和零信任数据中心通讯异常且策略中开启了审计策略时,会导致在该工作空间无法进行导入导出文件的操作。 |

| 剪切板拷贝控制 |

通过此项可以控制是否允许用户将数据从工作空间拷出至个人空间或从个人空间拷入到工作空间,并支持拷入拷出富文本(图片或带格式的文字),支持对拷入拷出操作进行审计。

如需对拷出操作进行审计,需要aTrust对接零信任数据中心,如设备和零信任数据中心通讯异常且策略中开启了审计策略时,会导致在该工作空间无法进行拷出操作。

注意:只支持审计纯文本拷出,且最大4096个字符,需要勾选“仅允许拷出纯文本,且单次最多拷出_个字符”,并设置字符数限制时方可进行拷出审计。 |

| 打印权限限制 |

可以允许/禁止用户在工作空间打印。 |

| 窗口保护 |

禁止截屏:开启后不允许个人空间程序对工作空间程序进行截屏/录屏(不支持win7)。

禁止截屏白名单适用场景:

1.部分程序在开启禁止截屏后会运行异常,此需要对应用加白(即该应用界面可被截屏),设备默认添加了iexplore.exe和vmware-view.exe这两个程序;2.部分应用需要分享屏幕如线上会议的屏幕共享功能。

启用窗口水印:开启后,在工作空间运行的程序界面会显示水印,水印显示内容可以在<水印内容配置>处设置。 |

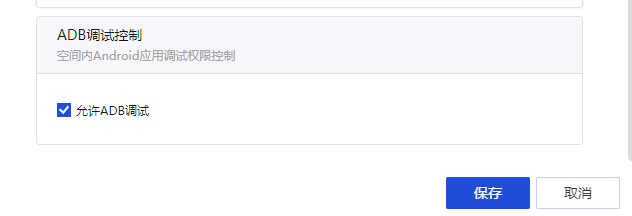

| ADB调试控制 |

默认禁止,开启后可以允许用户在工作空间运行ADB工具对安卓进行调试。 |

| MacOS |

| 剪切板拷贝 |

默认禁止在工作空间拷入拷出文字/文件,可在此处开启后允许拷贝。

暂不支持拷贝审计。 |

| 窗口保护 |

禁止截屏:开启后不允许个人空间程序对工作空间程序进行截屏/录屏。

启用窗口水印:开启后,在工作空间运行的程序界面会显示水印,水印显示内容可以在<水印内容配置>处设置。 |

| 统信UOS/麒麟Kylin |

| 剪切板拷贝控制 |

默认禁止在工作空间拷入拷出纯文本/富文本,可以在此处设置允许拷贝。 |

| 打印权限控制 |

勾选“允许打印”后,将允许打印,但是访问该打印机的途径必须是经隧道访问。

如勾选“允许使用局域网打印机”,则可以访问不通过隧道即可访问的同局域网的打印机。 |

| 光盘权限控制 |

默认禁止在工作空间读取、刻录光盘,勾选“允许读取、刻录光盘”后即可在工作空间执行相关操作。 |

| 窗口保护 |

启用窗口安全标记:启用后,工作空间内打开的程序窗口右下角将常驻此处设置的文案内容。

启用窗口水印:开启后,在工作空间运行的程序界面会显示水印,水印显示内容可以在<水印内容配置>处设置。 |

配置示例:

发布方式:

步骤1、在“发布与策略”界面,点击<新增发布方式>。

步骤2、配置基本信息和发布用户范围。

步骤3、配置Windows系统下的工作空间安全策略。

步骤4、配置MacOS系统下的工作空间安全策略。

步骤5、配置统信UOS/麒麟Kylin系统下的工作空间安全策略。

最后点击<保存>即可完成配置,效果如下图。

排除用户设置:

在“发布于策略”中点击<排除用户配置>用户排除部分用户

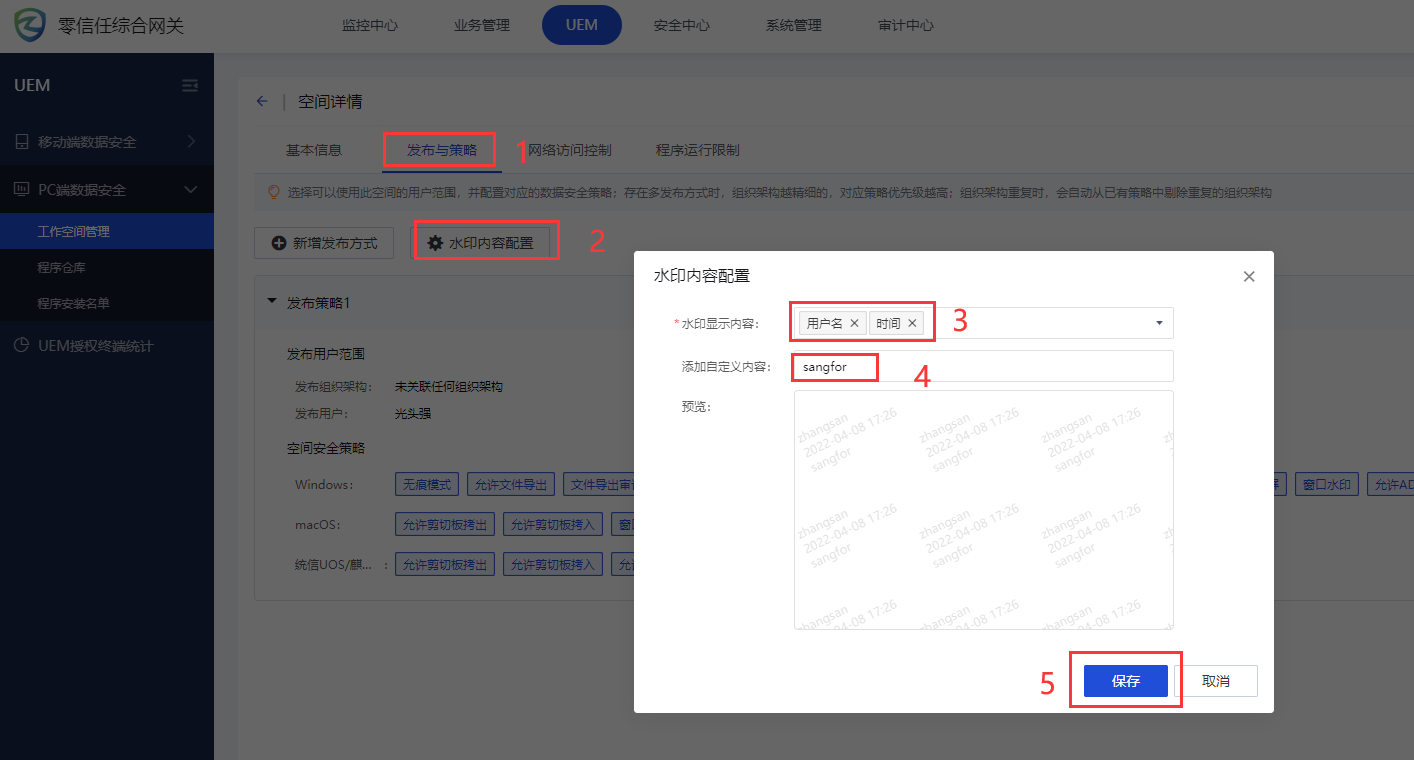

水印内容设置:

水印内容设置:

在“发布与策略”中点击<水印内容配置>可以设置水印显示的内容。

三、网络访问控制。

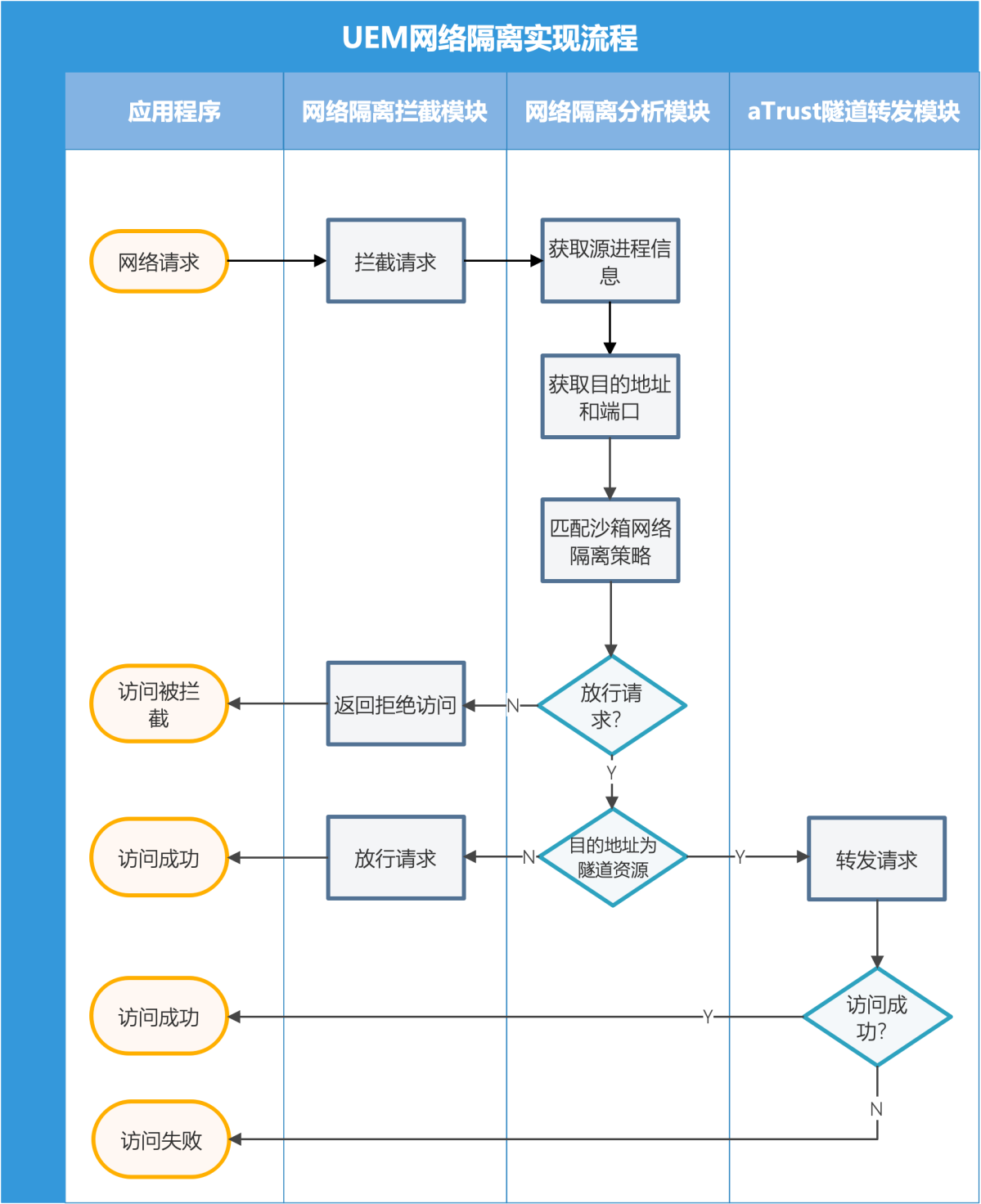

功能原理:

工作空间与个人空间的网络进行了隔离,拉起工作空间后,会在网络驱动添加一个过滤层,所有应用软件的网络请求最终都会经过网络隔离模块再到网卡转发,流程如下:

Step1:拦截应用程序的网络请求。

Step2:获取发起请求的进程信息和目的地址端口。

Step3:将进程所在空间、请求的目的地址端口信息与网络隔离策略匹配,判断是否允许该网络请求。

Step4-1:匹配结果为禁止,则返回拒绝访问。

Step4-2:匹配结果为允许,如目的地址是隧道资源则将请求转发到零信任网关。目的地址不是隧道资源则将请求转发到本地网卡路由,走本地网卡访问。

以上流程均在驱动中完成,沙箱运行时工作,沙箱退出即停止。

工作空间网络访问控制规则(仅Windows系统有效):

单个工作空间的网络访问控制策略仅在本工作空间内生效。

访问控制策略仅对隧道应用生效,对web应用无影响。

策略可精确到用户、进程级别。

工作空间内默认禁止用户访问任意IP,但内置的一条策略允许用户访问本工作空间关联的隧道应用(注意:同时此应用必须已授权给用户),内置的策略不可以删除但可以禁用,禁用后用户在空间将无法访问空间关联的应用。

自定义的网络访问控制策略仅支持Windows。MacOS和统信UOS/麒麟Kylin系统下用户的隧道应用仅允许在工作空间中访问。

支持配置多条策略,但是需要根据优先级来匹配,即策略是从上到下匹配的,优先级编号越小越优先。

配置方法及说明:

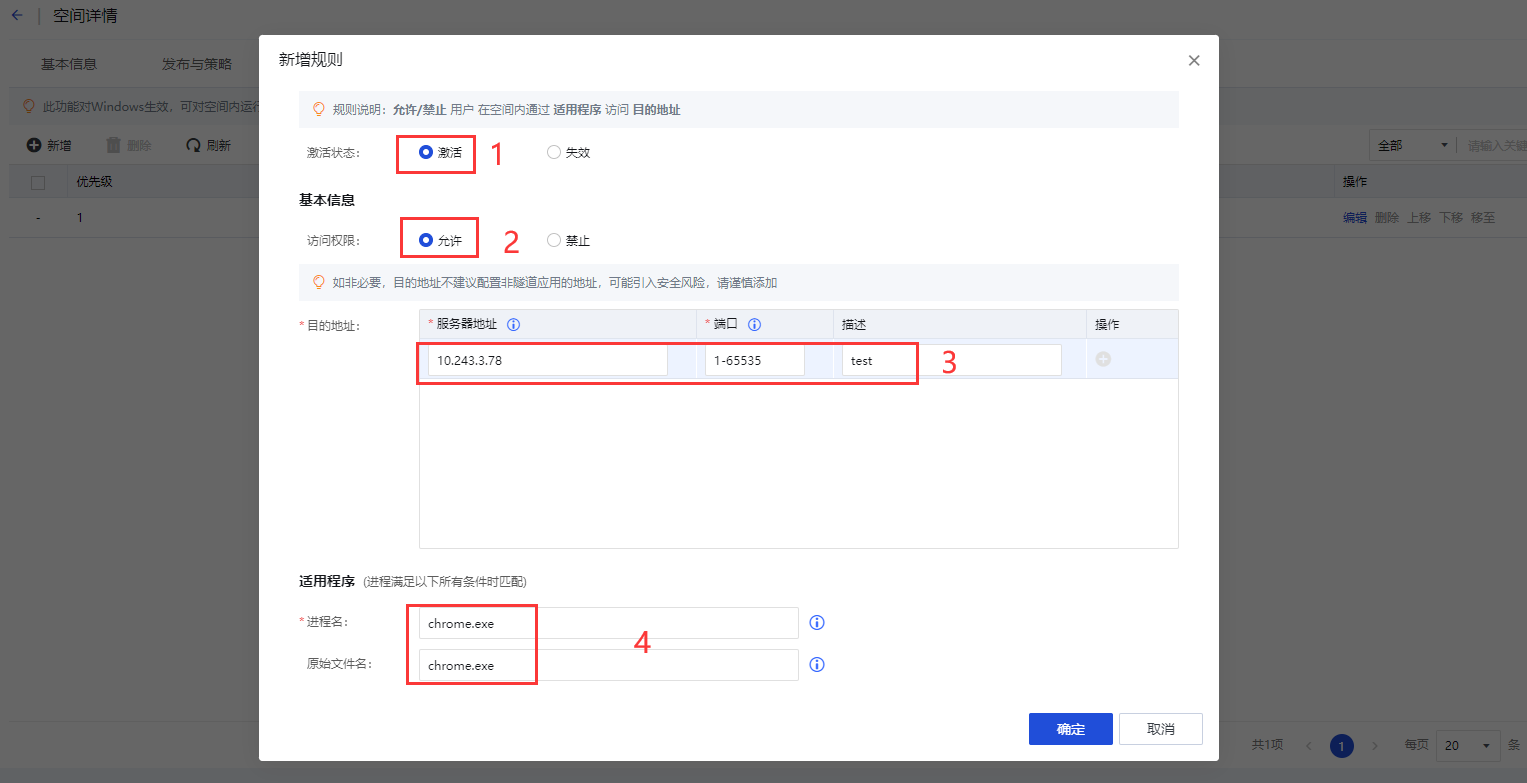

步骤1、在内置工作空间的[网络访问控制]处点击<新增>。

步骤2、编辑策略内容,为方便验证,本案例填写一个不在零信任应用列表中的地址(各项内容的配置说明见下表)。

| 名称 |

说明 |

| 激活状态 |

可选激活/失效状态,如选激活则策略正常生效,如选失效则策略停止运行不生效。 |

| 访问权限 |

本策略对用户执行的动作。 |

| 目的地址 |

填写允许/禁止用户访问的服务器地址和端口,填写规则如下:

服务器地址:

支持单个IP、IP范围、IP段及域名,域名支持通配符,如:

通配符示例:*.domain.com

单个IP:192.168.1.1

IP范围:192.168.1.1-192.168.1.10

IP段:192.168.1.1/24

端口:

支持单个IP、IP范围、IP段及域名,域名支持通配符,如:

通配符示例:*.domain.com

单个IP:192.168.1.1

IP范围:192.168.1.1-192.168.1.10

IP段:192.168.1.1/24

点击右侧的“+”可以添加多行。 |

| 进程名 |

此处填写本策略所适用的进程的进程名称,关于进程名的填写:

1.可以在程序的安装目录中找到用于启动该程序的进程文件名;

2.不区分大小写;

3.支持通配符*,例:*.exe、*sangfor.exe。 |

| 原始文件名 |

非必填,如希望更准确匹配进程,可以填写其原始文件名,关于原始文件名的填写:

1.不区分大小写;

2.Windows系统查询原名称的方法:【右键进程文件】>【属性】>【详细信息】>【原始文件名】。

|

配置完成后可以看到策略列表中的新策略,并且可以看到工作空间的内置策略的优先级是比新增的策略的优先级低而且不可以调整的(因为是置底策略)。

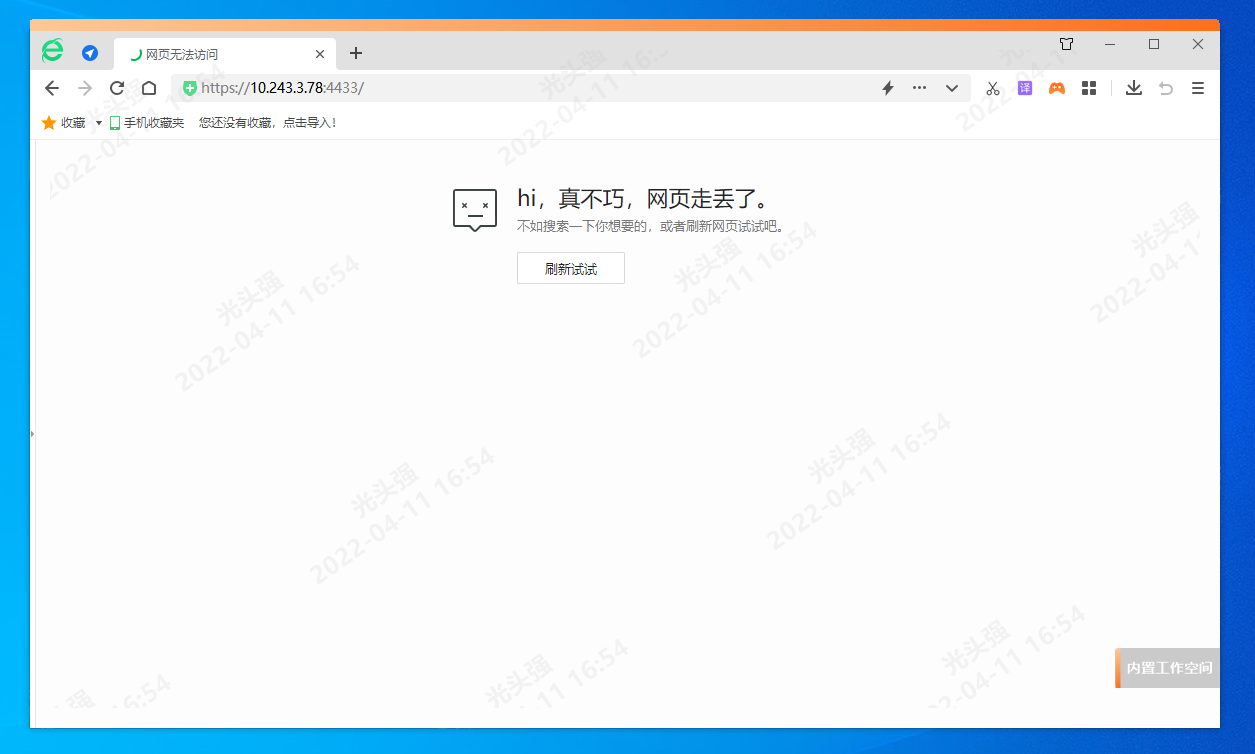

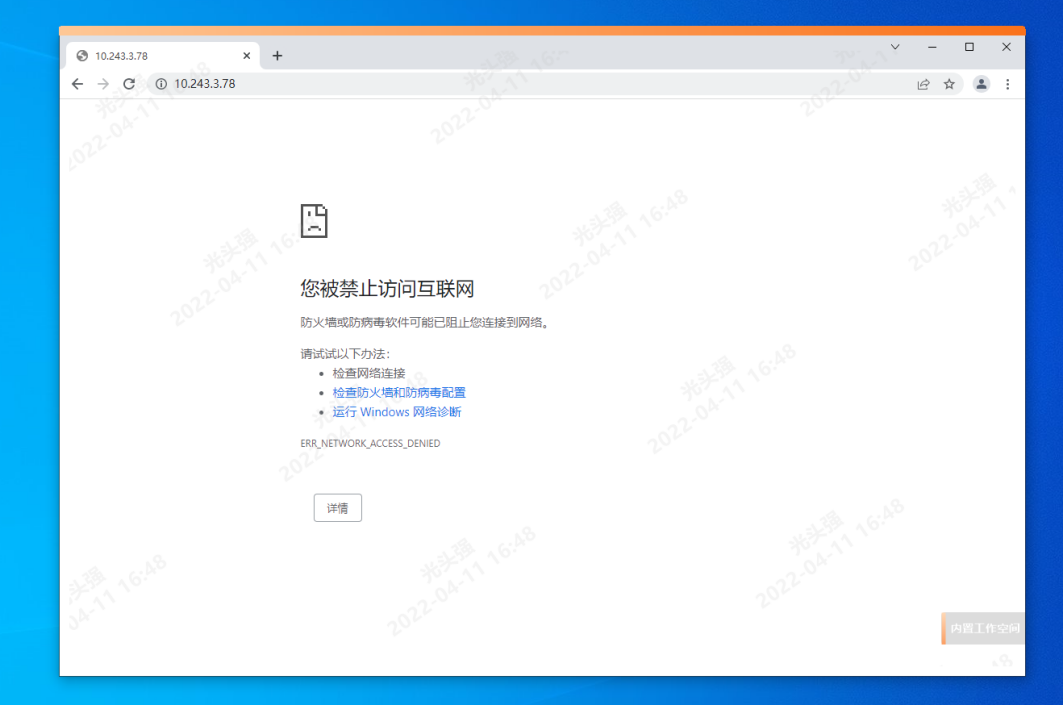

效果验证:

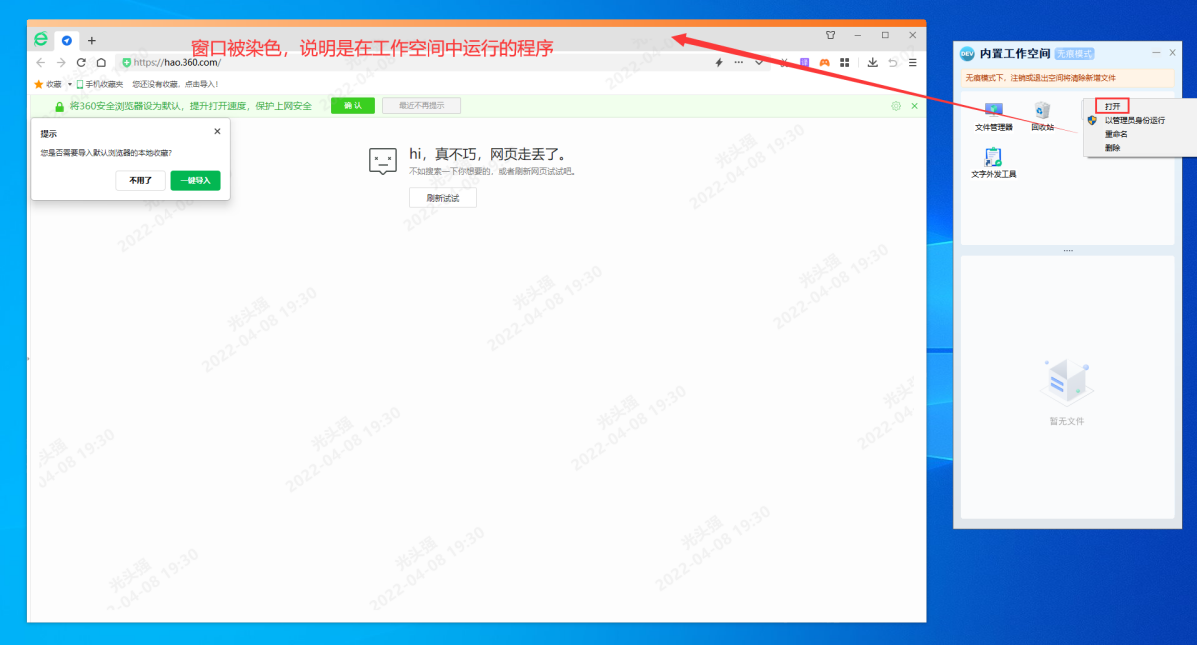

步骤1、用户登录aTrust后在内置工作空间内打开谷歌浏览器,并访问策略中填写的服务器地址,是可以访问成功的。

步骤2、在内置工作空间内打开其它浏览器,并访问策略中填写的服务器地址,是无法访问的。

步骤3、将策略的激活状态修改为“失效”重新打开谷歌浏览器访问服务器地址。

可以看到策略被禁用后,在内置工作空间使用谷歌浏览器无法访问对应服务器。

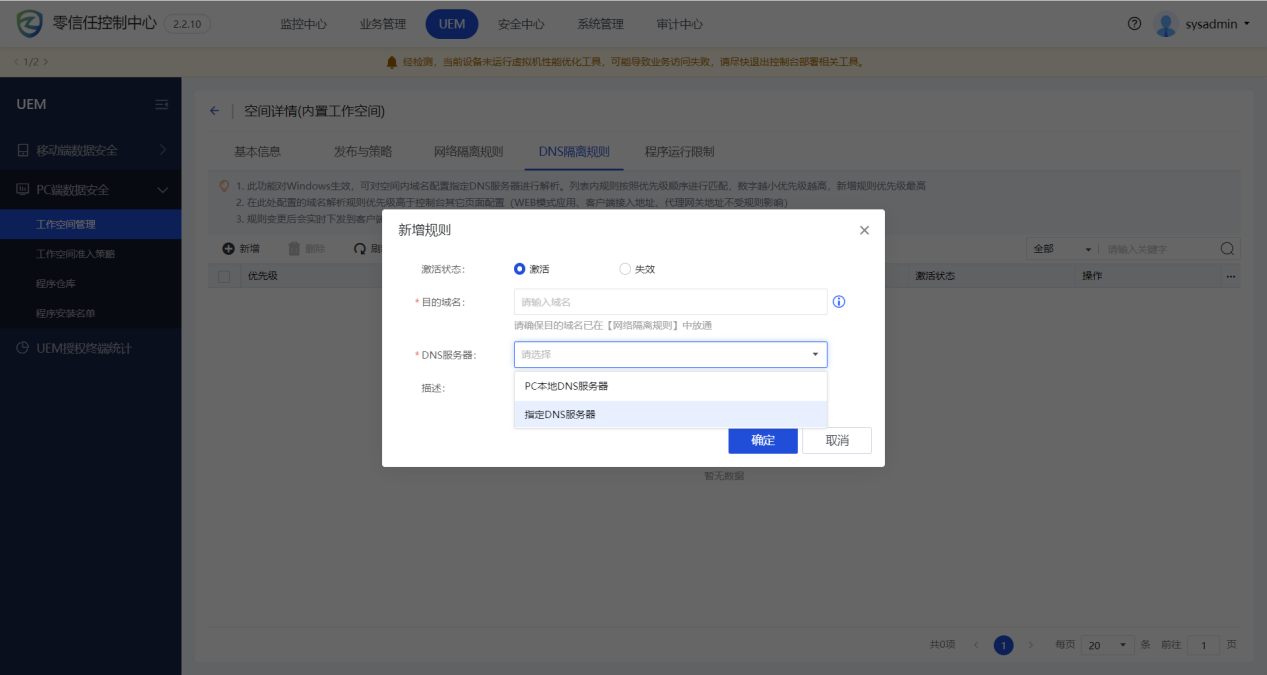

四、DNS隔离规则

本功能仅对Windows工作空间有效。

1、可对空间内域名配置指定DNS服务器进行解析。列表内规则按照优先级顺序进行匹配,数字越小优先级越高,新增规则优先级最高。

2. 在此处配置的域名解析规则优先级高于控制台其它页面配置(WEB模式应用、客户端接入地址、代理网关地址不受规则影响)。

3. 规则变更后会实时下发到客户端,但可能由于DNS缓存影响而对已登录用户不生效,此时可通过清理DNS缓存或重新登录客户端使其生效。

五、程序运行限制。

本功能仅对Windows工作空间有效。

默认情况下,工作空间允许任意程序运行,当开启程序运行限制功能后,则将禁止所有程序运行(该限制对Windows的常用自带程序无效),此时需要在程序运行限制的功能配置界面手动添加允许运行的程序后,对应程序才可以在该工作空间中运行。

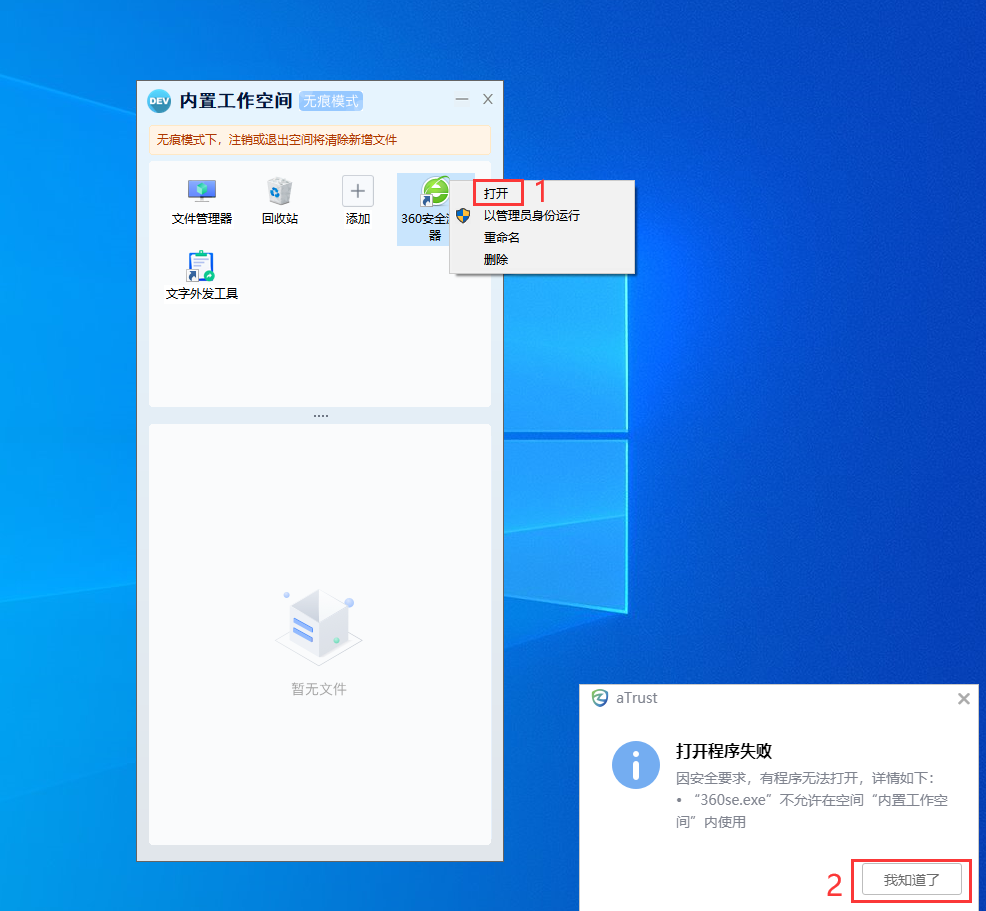

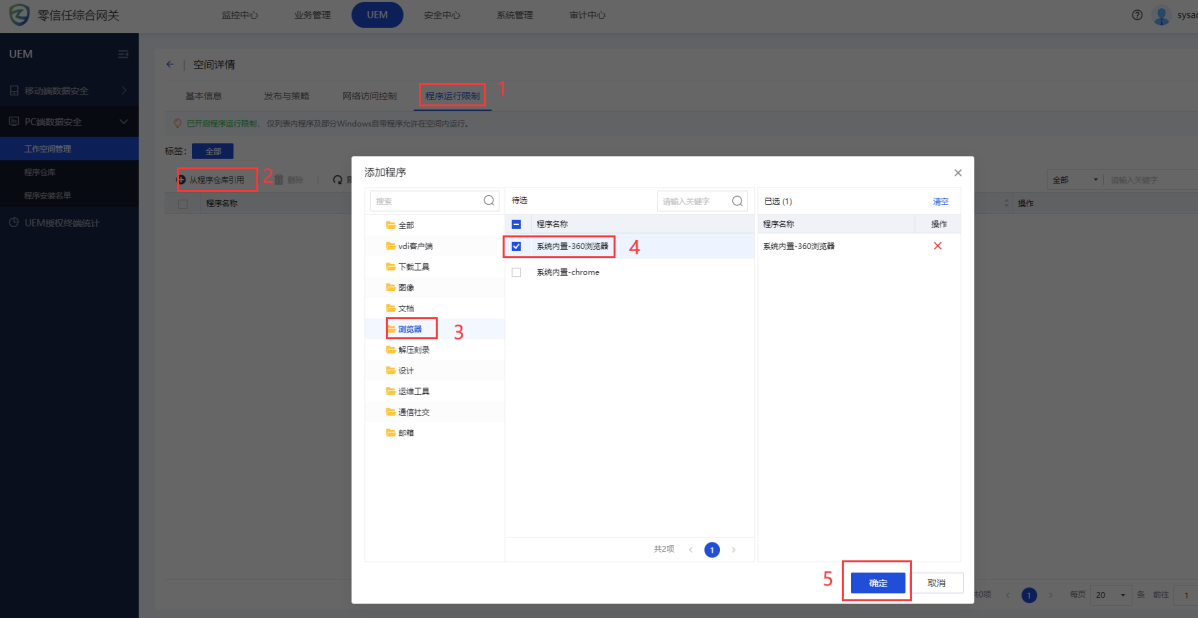

具体配置步骤及效果验证:

步骤1、开启功能:在程序运行限制配置界面,点击<开启限制>。

步骤2、使用适用用户的账号登录aTrust,在进入沙箱界面后尝试运行一个普通程序(非系统自带的进程,如360浏览器。此外需注意提前配置好发布策略并关联给测试用户,具体配置方法请参考本节关于发布策略的内容)。

会发现该程序无法打开。

步骤3、在程序运行限制配置界面,点击<从程序仓库引用>,选择内置的360浏览器后,点击<确定>。

添加完成后界面如下。

步骤4、再次运行360浏览器,可以正常打开。

如果想要添加的程序没有在内置程序仓库中,管理员可以在[UEM/PC端数据安全/程序仓库]中添加自定义程序,具体如何操作请参考章节3.3.2.2.的内容。

6.4.2.1.2.普通工作空间

普通工作空间和内置工作空间基本一致,主要的区别在于:

内置工作空间可以适用于多个PC平台(内置空间支持Windows,macOS,统信UOS/麒麟Kylin,因此想要在非Windows平台使用工作空间,就需要将内置空间发布给用户)而普通工作空间仅适用于Windows平台(除Windows系统外其它系统还不支持多工作空间)。

内置工作空间仅有一个,且不可删除,而普通工作空间可自由新增和删除。

新建工作空间流程如下:

步骤1、在[UEM/PC端数据安全/工作空间管理]处点击<新增>。

步骤2、配置完基本信息后点击<下一步>。

步骤3、根据实际情况配置发布策略、排除用户配置和水印配置(具体操作方法请参考章节3.3.2.1.1.的相关内容),也可以直接点击<保存与发布>完成沙箱的创建。

步骤3、根据实际情况配置发布策略、排除用户配置和水印配置(具体操作方法请参考章节3.3.2.1.1.的相关内容),也可以直接点击<保存与发布>完成沙箱的创建。

步骤4、然后在[UEM/PC端数据安全/工作空间管理]处可以看到新建的工作空间。

步骤5、点击工作空间的名称或者右侧的<编辑>可以进入工作空间的编辑界面,可以对工作空间的基本信息、发布与策略、网络访问控制和程序运行限制进行配置,如何操作可以参考章节3.3.2.1.1.的相关说明,此处不做赘述。

6.4.2.1.3.个人空间

在设备控制台[UEM/PC端数据安全/工作空间管理]处,可以点击<个人空间>进入编辑页面。

在个人空间配置页面支持新增/配置/删除网络访问策略,个人空间的访问控制规则如下:

个人空间的网络访问控制策略仅对开启了工作空间的用户有效。

访问控制策略仅对隧道应用生效,对web应用无影响。

策略可精确到用户、进程级别。

个人空间默认允许用户访问任意IP,但内置了一条策略禁止用户访问关联了工作空间的隧道应用(该策略不可删除,但可以禁用,禁用默认策略后用户就可以在个人空间访问关联了工作空间的隧道应用了)。

支持配置多条策略,但是需要根据优先级来匹配,即策略是从上到下匹配的,优先级编号越小越优先。

网络访问控制策略的配置方法和相关说明已经在章节3.3.2.1.1.的第三部分进行了讲解,此处不再赘述。

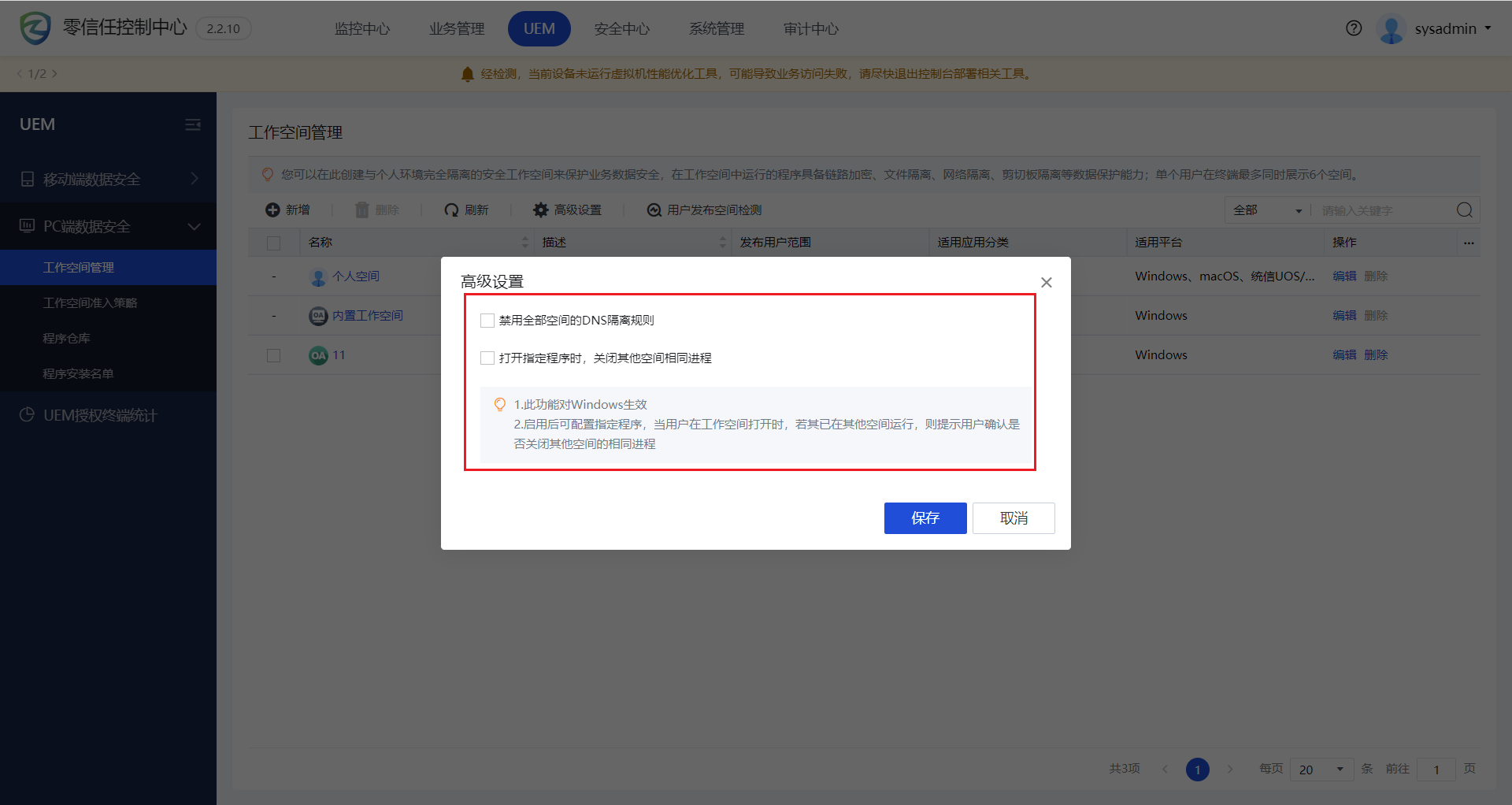

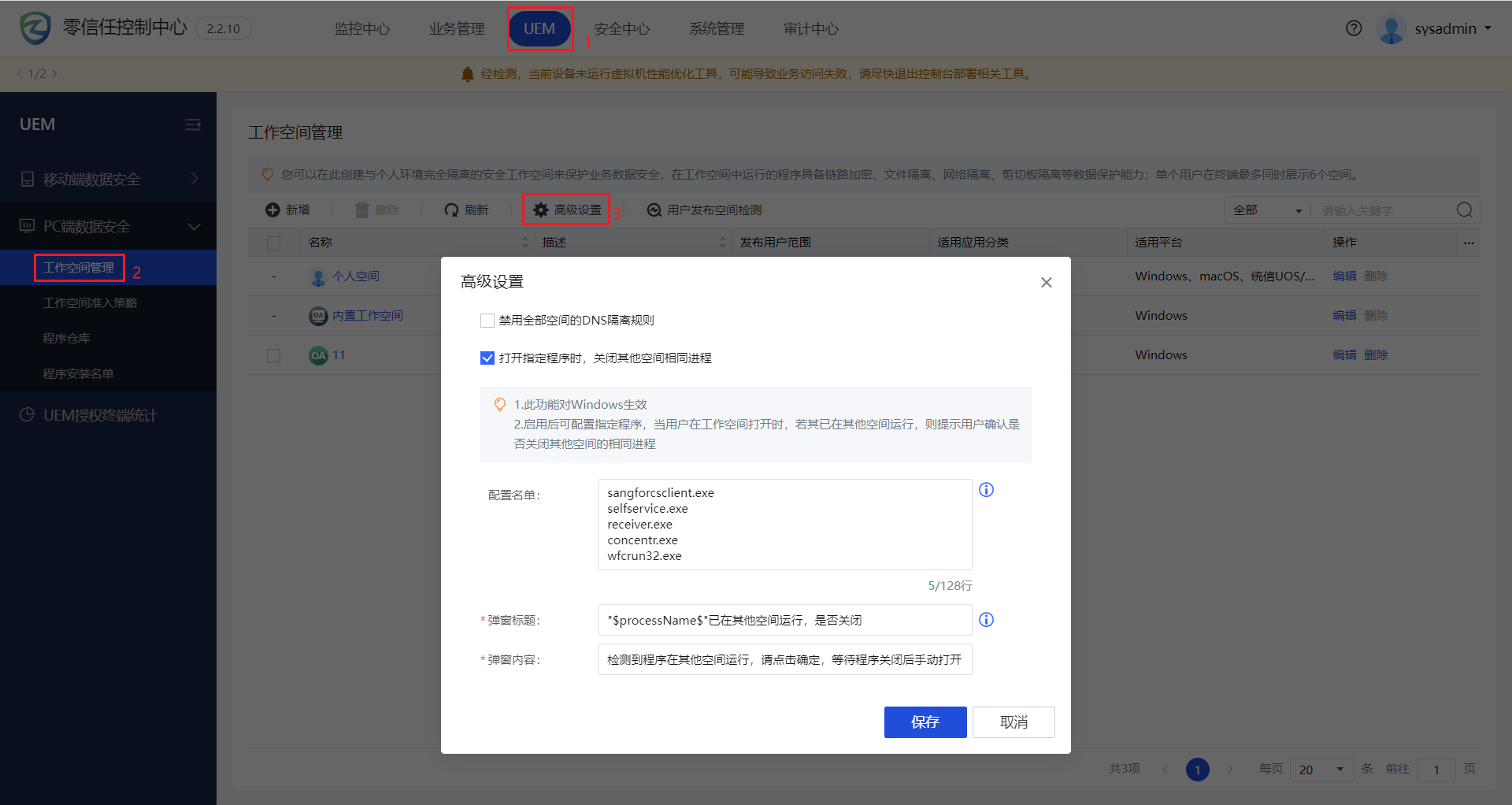

6.4.2.1.4.高级设置

本菜单可以配置“禁用全部空间的DNS隔离规则”和“打开指定程序时,关闭其他空间相同进程”。