更新时间:2023-05-05

aTrust提供移动应用中心,可在其中进行以下操作:

上传应用原生安装包并对其进行二次封装,使其具备安全接入能力;

上传已集成SDK的应用到移动应用中心;

创建H5应用(网页应用)到移动应用中心;

直接上传应用原生安装包(未经任何封装)到移动应用中心,用于企业内没有好的app分发方式场景下的解决方案。

下面具体讲解这类似应用如何上传。

6.4.1.3.1.设备封装应用

通过设备封装应用的场景:用户希望应用具备安全能力,但是无开发能力,此时可以选择通过设备对该应用进行封装和发布。

操作步骤:

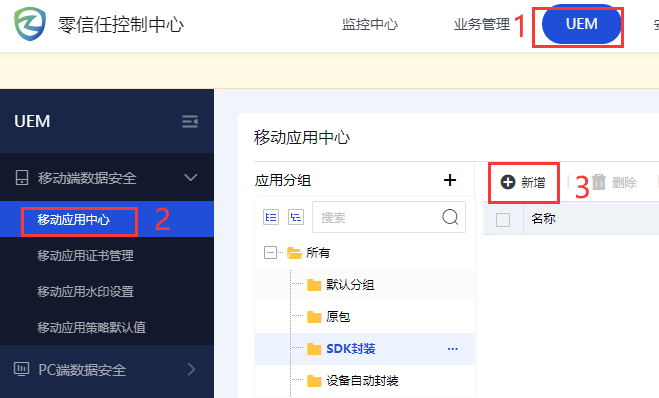

步骤1.在设备控制台[UEM/移动应用安全/移动应用中心]点击<新增>。

步骤2.点击<自动封装应用>。

步骤3.上传应用原生安装包。

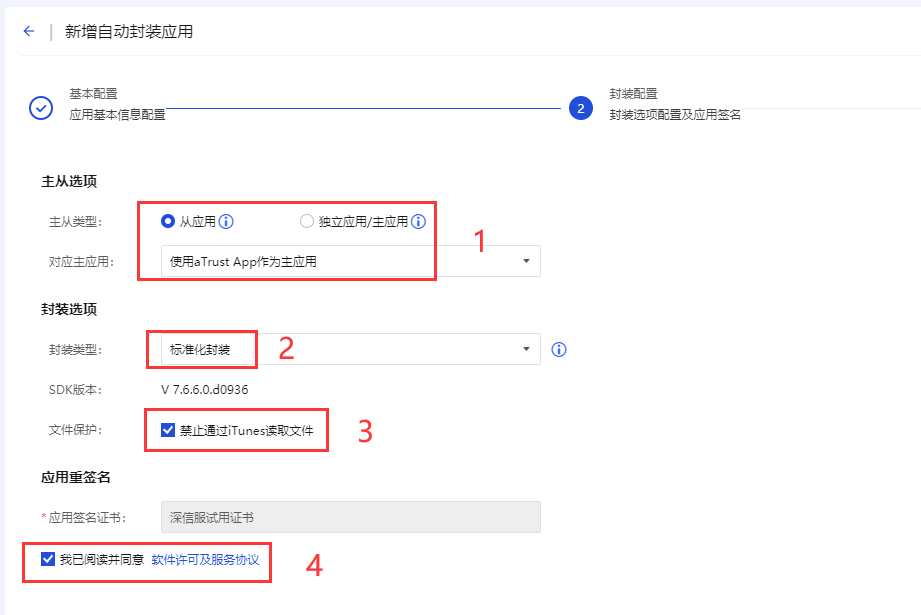

步骤4.配置“封装配置”中主从选项、封装选项和勾选“软件许可及服务协议”。

封装配置说明表

| 选项 |

说明 |

| 主从类型 |

①从应用:从应用将能够获取并共享主应用的网关认证信息,从应用的上线依赖于主应用已上线。

②独立应用/主应用的适用场景:

A.待封装应用是独立的业务应用,不需要与其他应用共享网关认证信息。

B.待封装应用是门户型应用,想要共享网关认证信息给其他应用(从应用)。 |

| 对应主应用 |

当主从类型选择从应用时,需要配置对应的主应用,一般来说,主应用可以是aTrust手机客户端,或者主应用任意。 |

| 接入地址 |

当主从类型选择独立应用/主应用时,需要配置aTrust认证接入地址。 |

| 封装类型 |

①标准化封装:类型默认选择标准化封装,系统将为应用封装标准版SDK。

②定制化封装:若有定制、技术支持等需求,深信服侧在了解并开发完成后将提供特定的封装单号,此时可选择定制化封装并填写该单号,系统将为应用封装定制版SDK。 |

| 文件保护 |

开启文件保护可以实现禁止iTunes读取软件所产生的数据,实现数据防泄密的需求。 |

| 软件许可和服务协议 |

此选项必须勾选,否则无法进行下一步。 |

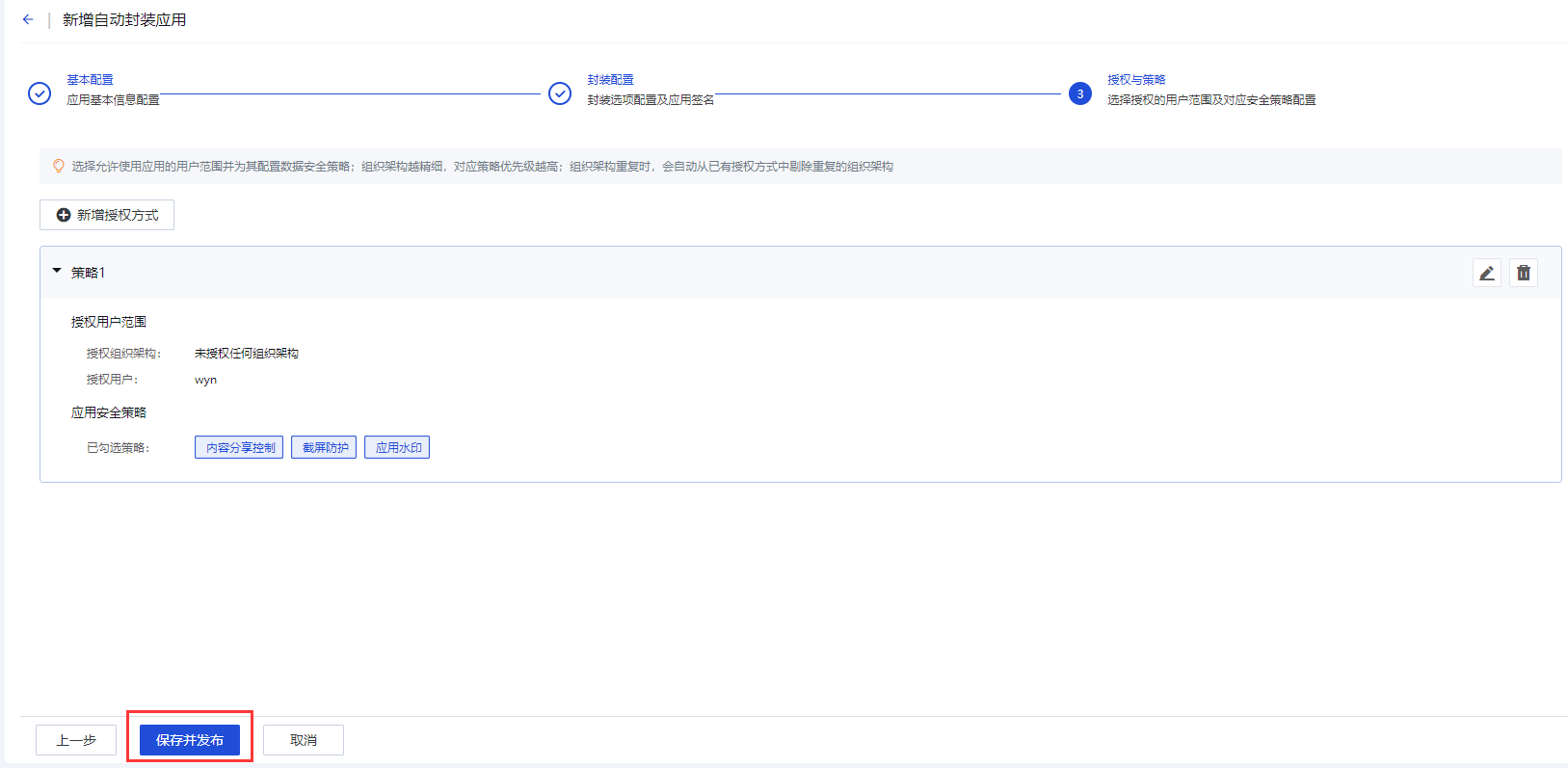

步骤5.配置授权方式,功能详情参考下表:

用户策略操作说明表

| 操作 |

说明 |

| 名称 |

策略名称必填 |

| 描述 |

策略描述,可自定义或不填 |

| 授权用户范围 |

可指定哪个范围的用户可使用此应用。 |

| 文件读取控制(仅安卓) |

禁止读取非安全应用文件(安卓系统):禁止安全应用读取非安全应用(如微信)文件。 |

| 内容分享控制 |

①禁止接受非安全应用的分享:不允许非安全分享内容(如文件,图片)到安全应用中。

②禁止分享内容至非安全应用:不允许从安全应用中分享内容(如文件,图片)到其它非安全应用。 |

| 数据拷贝控制 |

允许拷贝文本至非安全应用:允许从安全应用中拷贝任意/一定数量(1-4096)的字符到其它应用(如微信)。 |

| 截屏防护 |

①禁止应用内截屏(安卓系统):启用后,截屏行为将被禁止。

②启用截屏审计(iOS):对截屏信息进行审计并上传至外置数据中心(需提前部署好零信任外置数据中心)。

③启用截屏拦截(iOS):由于ios系统的截屏行为无法被禁止,因此在截屏时,安全应用内部的截屏阻断模块会使用内部的阻断界面视图覆盖掉现有视图层,从而实现截屏拦截。

④启用后台界面模糊(iOS):安全应用进入后台时,用户通过应用只能看到一个模糊界面,有效阻止用户通过后台截屏的方式窃取数据。 |

| 应用水印 |

启动应用水印:在app运行界面显示水印,水印内容支持显示用户名和时间。 |

| 启动应用锁 |

开启后后实现用户离开应用(可选0~1440)分钟或关闭应用后再次进入时,需要验证手势图案或指纹。仅对使用aTrust App作为主应用的从应用生效。 |

如不配置授权与策略,则任何用户都不可以使用该应用。

新增授权方式的界面如下。

步骤6.点击<保存并发布>。

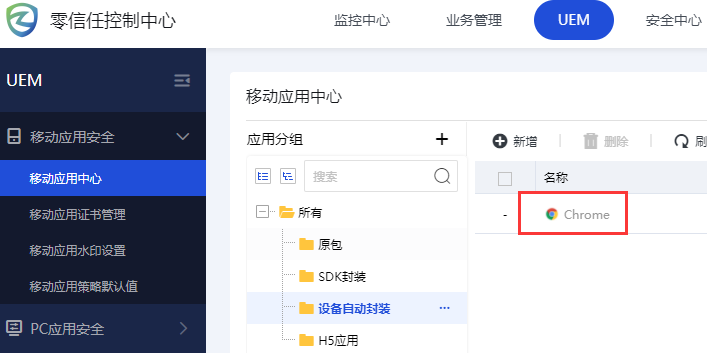

步骤7.可以在移动应用中心看到该应用。

当该应用状态为已发布时,代表该应用封装和发布完成。

6.4.1.3.2.上传集成SDK应用

将我司SDK和应用包进行集成后,该SDK应用仅具备零信任接入能力,如需具备沙箱能力,则需要将该SDK应用安装包上传到应用中心,然后在应用中心通过发布沙箱策略的方式关联给用户,这样该SDK应用方可具备沙箱能力(如数据隔离、数据落地加密、防截屏等)。

集成SDK应用分为两种:

公有化应用:客户的app已经上传到了应用商店/日常下载就是通过公网下载,且app已经在正式版本集成了aTrust的sdk软件包。(目前版本默认展示泛微OA和致远OA,也可自定义上传)。

私有化应用:客户的app未上传到应用商店/必须通过内网环境下载,且因单独的项目需求才进行了aTrust sdk软件包的集成,此时需要将集成后的软件包上传到控制中心,通过控制进行分发。

步骤1.在设备控制台[UEM/移动应用安全/移动应用中心]处,点击<新增>。

步骤2.点击<SDK生态应用>。

步骤3.上传应用包。

步骤4.配置授权方式,功能详情参考下表:

用户策略操作说明表

| 操作 |

说明 |

| 名称 |

策略名称必填 |

| 描述 |

策略描述,可自定义或不填 |

| 授权用户范围 |

可指定哪个范围的用户可使用此应用。 |

| 文件读取控制(仅安卓) |

禁止读取非安全应用文件(安卓系统):禁止安全应用读取非安全应用(如微信)文件。 |

| 内容分享控制 |

①禁止接受非安全应用的分享:不允许非安全分享内容(如文件,图片)到安全应用中。

②禁止分享内容至非安全应用:不允许从安全应用中分享内容(如文件,图片)到其它非安全应用。 |

| 数据拷贝控制 |

允许拷贝文本至非安全应用:允许从安全应用中拷贝任意/一定数量(1-4096)的字符到其它应用(如微信)。 |

| 截屏防护 |

①禁止应用内截屏(安卓系统):启用后,截屏行为将被禁止。

②启用截屏审计(iOS):对截屏信息进行审计并上传至外置数据中心(需提前部署好零信任外置数据中心)。

③启用截屏拦截(iOS):由于ios系统的截屏行为无法被禁止,因此在截屏时,安全应用内部的截屏阻断模块会使用内部的阻断界面视图覆盖掉现有视图层,从而实现截屏拦截。

④启用后台界面模糊(iOS):安全应用进入后台时,用户通过应用只能看到一个模糊界面,有效阻止用户通过后台截屏的方式窃取数据。 |

| 应用水印 |

启动应用水印:在app运行界面显示水印,水印内容支持显示用户名和时间。 |

| 启用应用锁 |

开启后后实现用户离开应用(可选0~1440)分钟或关闭应用后再次进入时,需要验证手势图案或指纹。仅对使用aTrust App作为主应用的从应用生效。 |

如不配置授权与策略,则用户在使用该应用时将不具备任何沙箱能力(不同于设备封装应用,用户是可以在没有做策略授权的情况下使用SDK集成应用的,但是仅具备接入能力)。

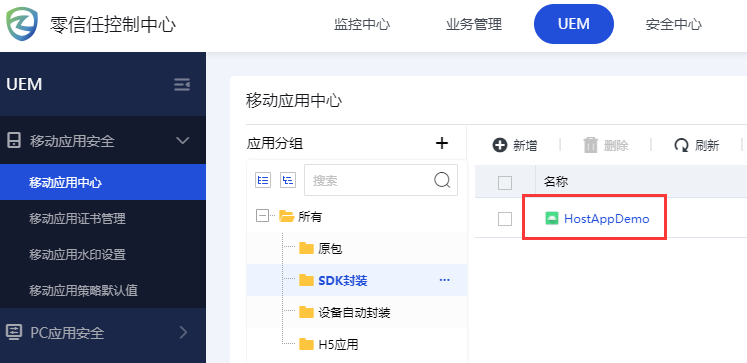

步骤5.配置完成后,可以在移动应用中心看到该应用。

6.4.1.3.3.发布H5应用

背景:对于关联了任意封装应用、H5应用、原包应用或集成SDK应用的用户,其在移动端登录aTrust客户端后,应用中心将被隐藏,取而代之的是工作台。

这类工作台用户登录的终端上的普通未封装应用的数据是无法进入隧道的,此时,非客户端类应用是可以通过封装或集成sdk实现数据走隧道,但是B/S应用由于依赖浏览器,从而导致通过普通浏览器无法访问web应用。

为了解决这个问题,可以通过在移动应用中心发布H5应用的方式,这样就可以在工作台内置浏览器来访问B/S应用了。

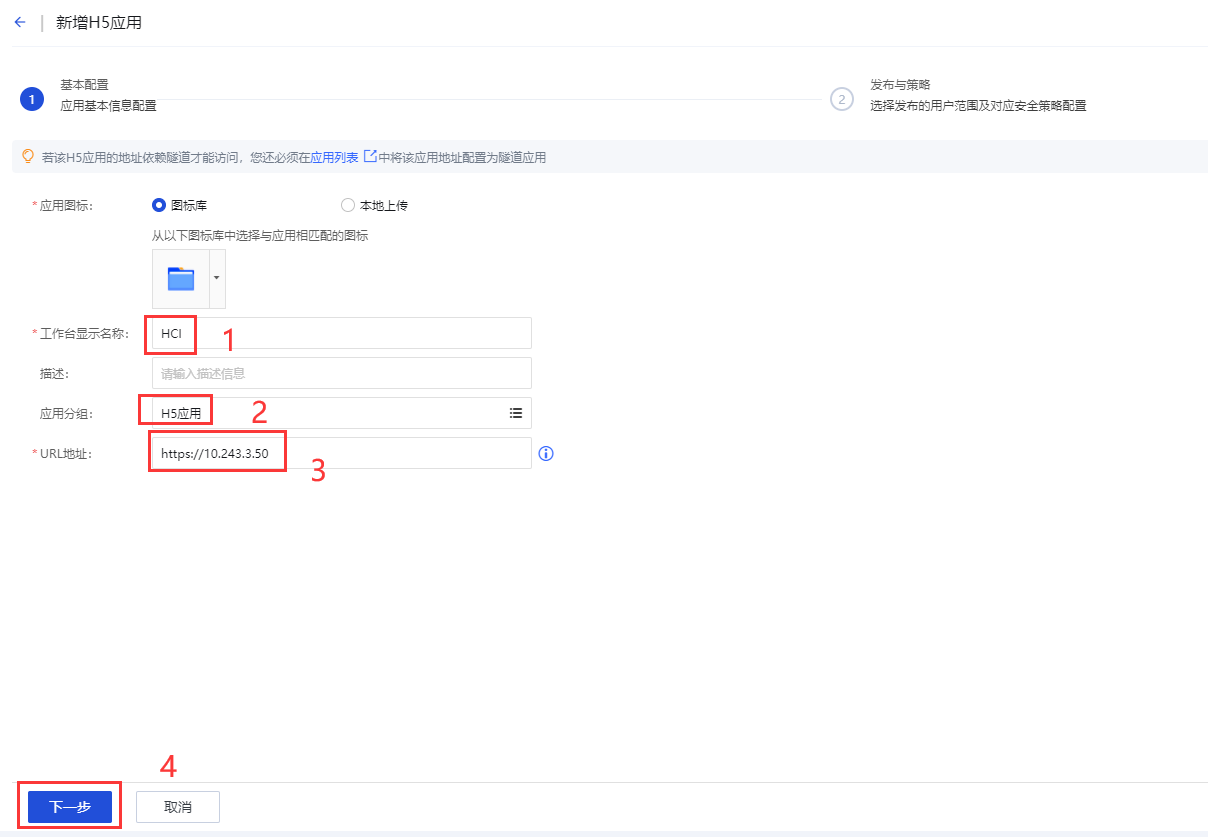

步骤1.在设备控制台[UEM/移动应用安全/移动应用中心]处,点击<新增>。

步骤2.点击<H5应用>。

步骤3.输入应用的显示名称,选择应用所在的分组,以及填写H5应用的详细URL访问地址。

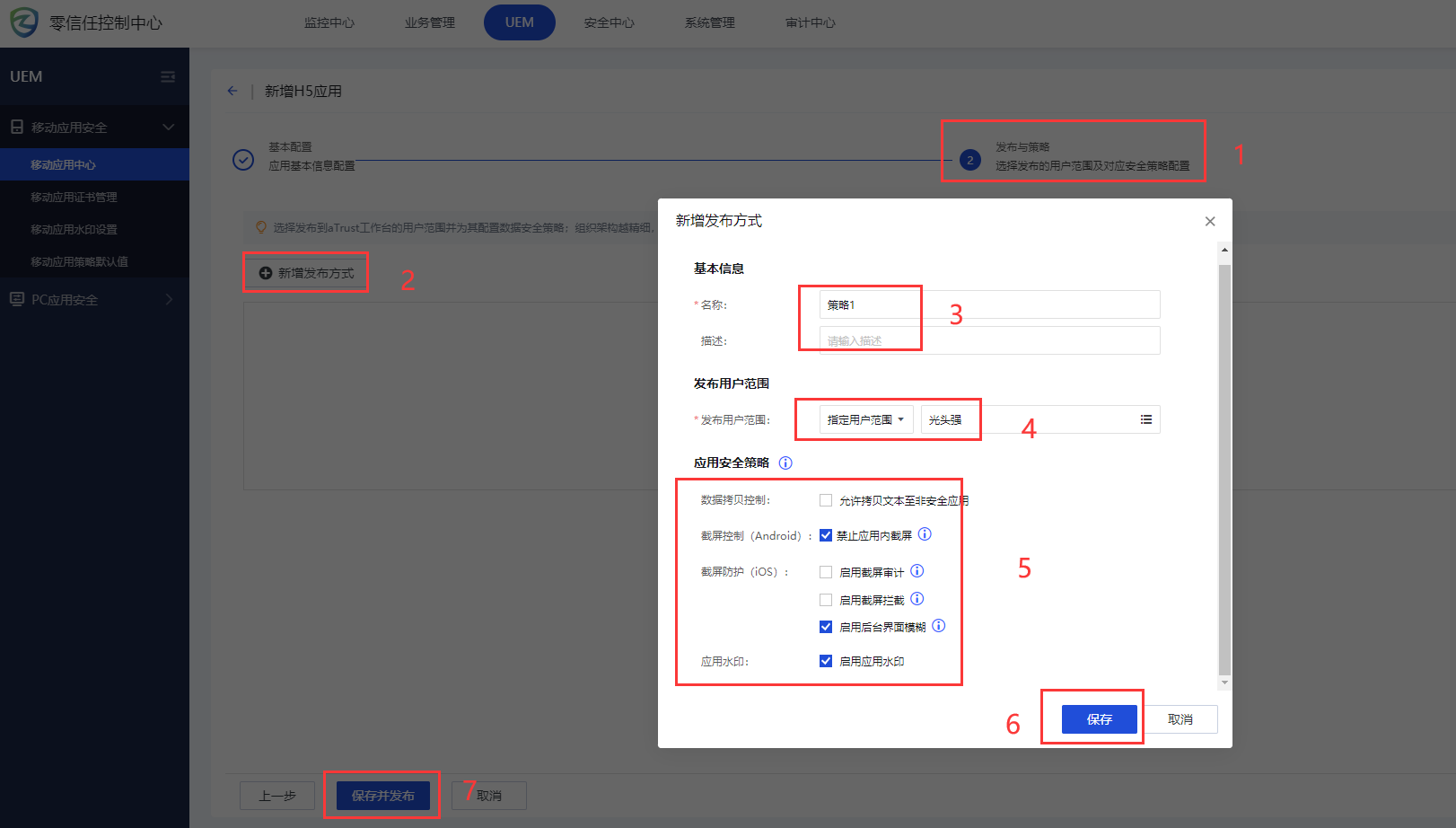

步骤4.在[发布与策略]中,可以新增发布方式,在发布方式中可以设置发布的用范围和应用安全策略。

发布方式操作说明表

| 操作 |

说明 |

| 名称 |

策略名称必填 |

| 描述 |

策略描述,可自定义或不填 |

| 授权用户范围 |

可指定哪个范围的用户可使用此应用。 |

| 数据拷贝控制 |

允许拷贝文本至非安全应用:允许从安全应用中拷贝任意/一定数量(1-4096)的字符到其它应用(如微信)。 |

| 截屏防护 |

①禁止应用内截屏(安卓系统):启用后,截屏行为将被禁止。

②启用截屏审计(iOS):对截屏信息进行审计并上传至外置数据中心(需提前部署好零信任外置数据中心)。

③启用截屏拦截(iOS):由于ios系统的截屏行为无法被禁止,因此在截屏时,安全应用内部的截屏阻断模块会使用内部的阻断界面视图覆盖掉现有视图层,从而实现截屏拦截。

④启用后台界面模糊(iOS):安全应用进入后台时,用户通过应用只能看到一个模糊界面,有效阻止用户通过后台截屏的方式窃取数据。 |

| 应用水印 |

启动应用水印:在H5应用界面显示水印,水印内容支持显示用户名和时间。 |

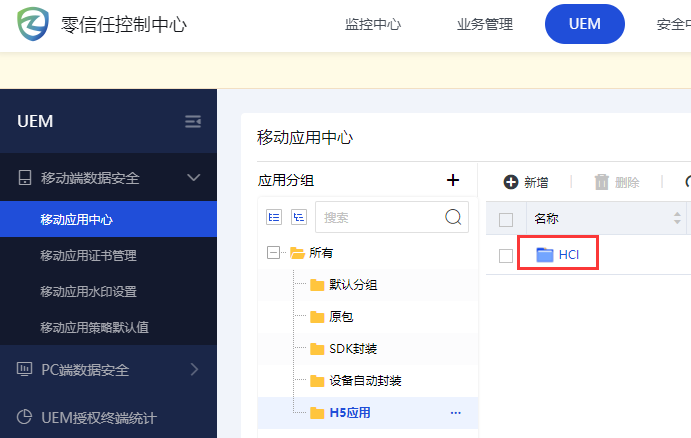

步骤5.发布完成后,可以在移动应用中心看到该应用。

步骤6.单单发布H5应用是不能使用的,还需要在[业务管理/应用管理/应用列表]中点击[新增],然后配置一个同样的隧道应用并关联给用户方可。

6.4.1.3.4.原包应用

原包应用,即未做过任何二次开发的原生安装包。当企业内部没有统一的软件下载平台时,可以通过把原包上传到移动应用中心,从而用户可以在aTrust网页版应用商店下载供用户下载。

操作步骤:

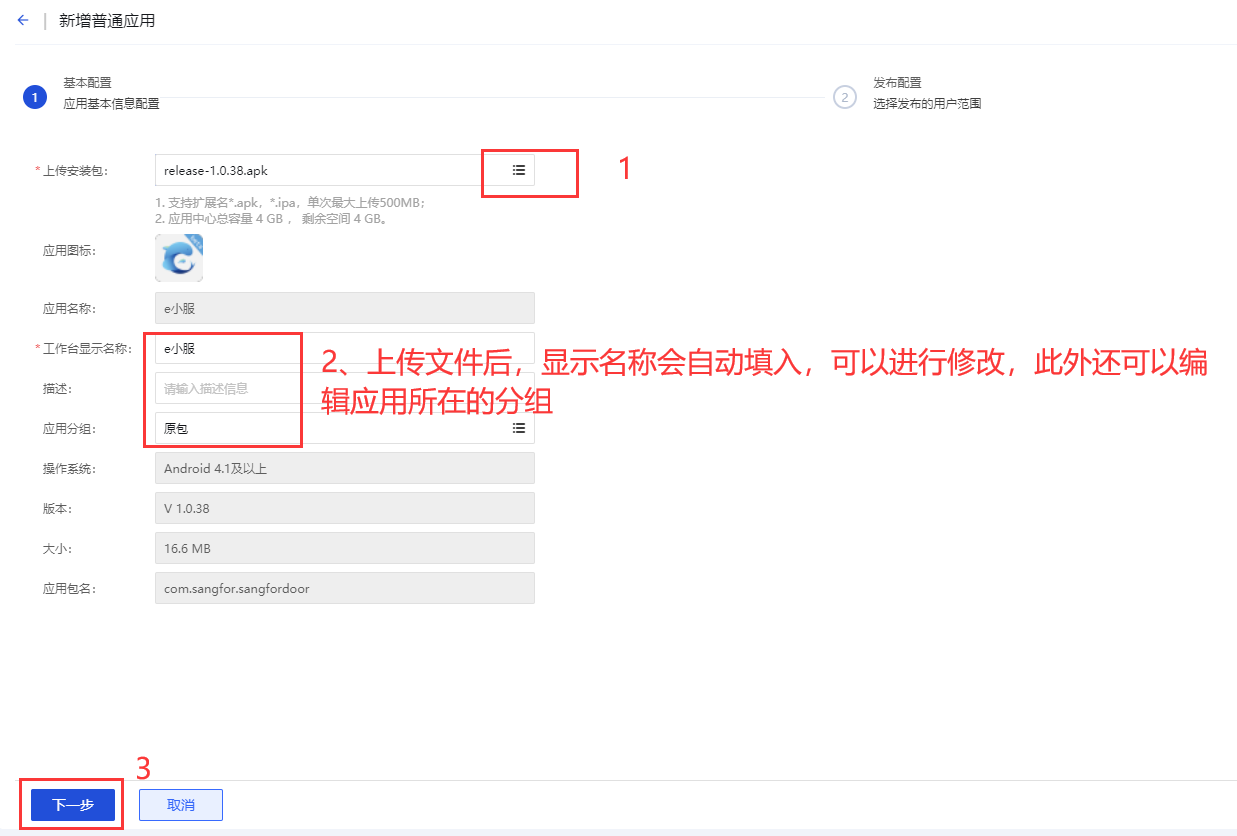

步骤1.在设备控制台[UEM/移动应用安全/移动应用中心]处,点击<新增>。

步骤2.点击<普通应用>。

步骤3.上传升级包。

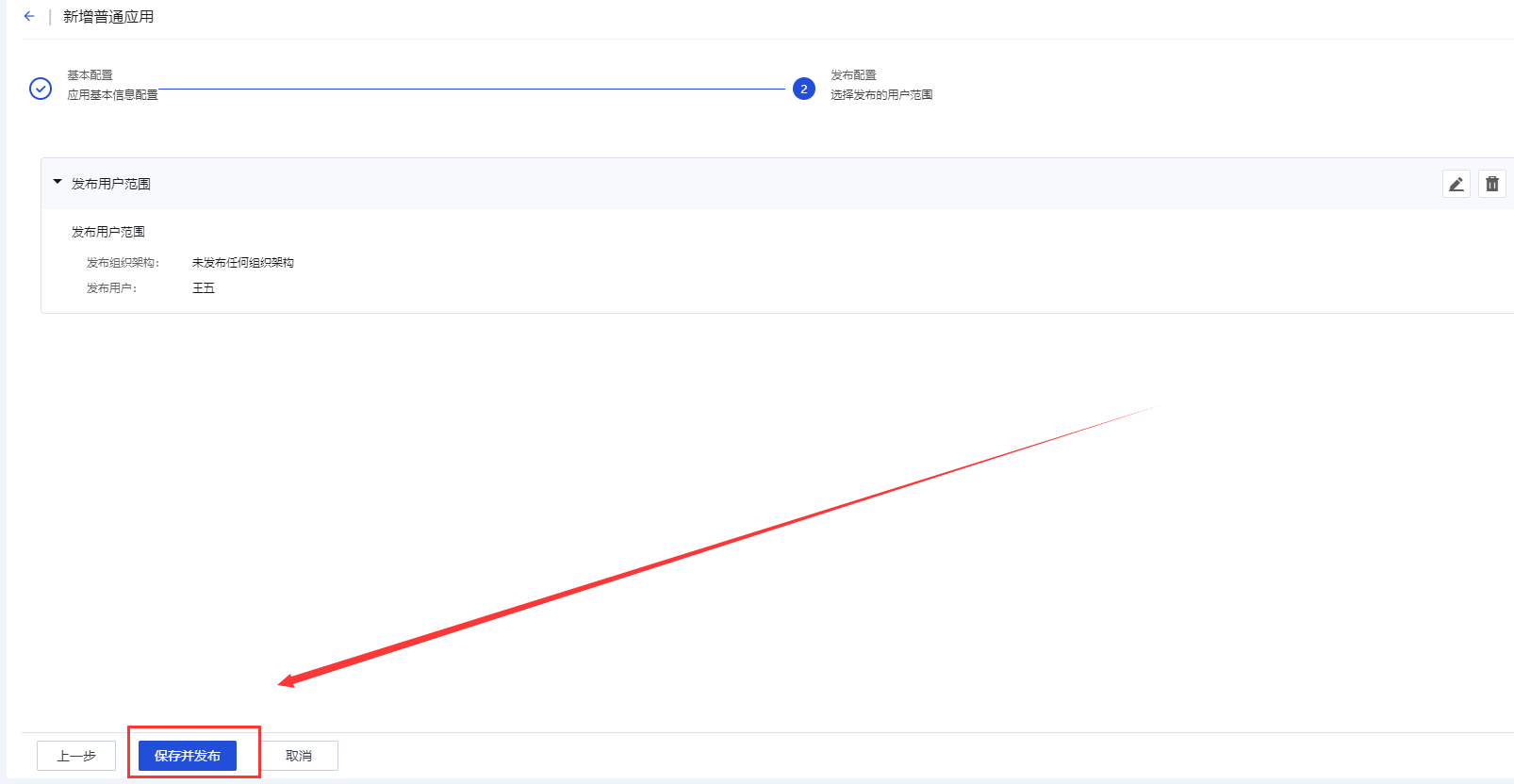

步骤4.选择发布用户范围(可选全部用户或部分用户)。

步骤5.点击<保存并发布>。

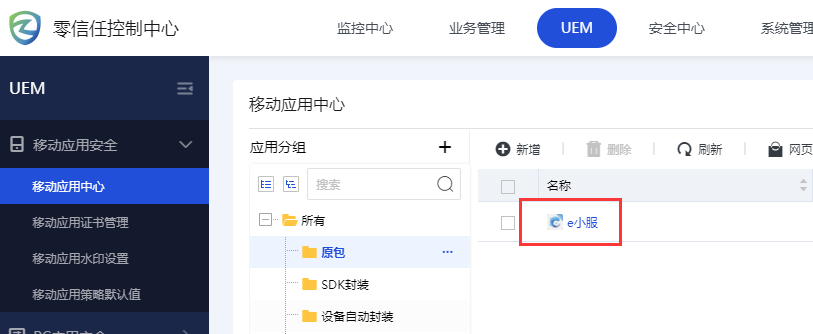

步骤6.可以在移动应用中心看到上传成功的原包。

6.4.1.3.5.网页版应用商店

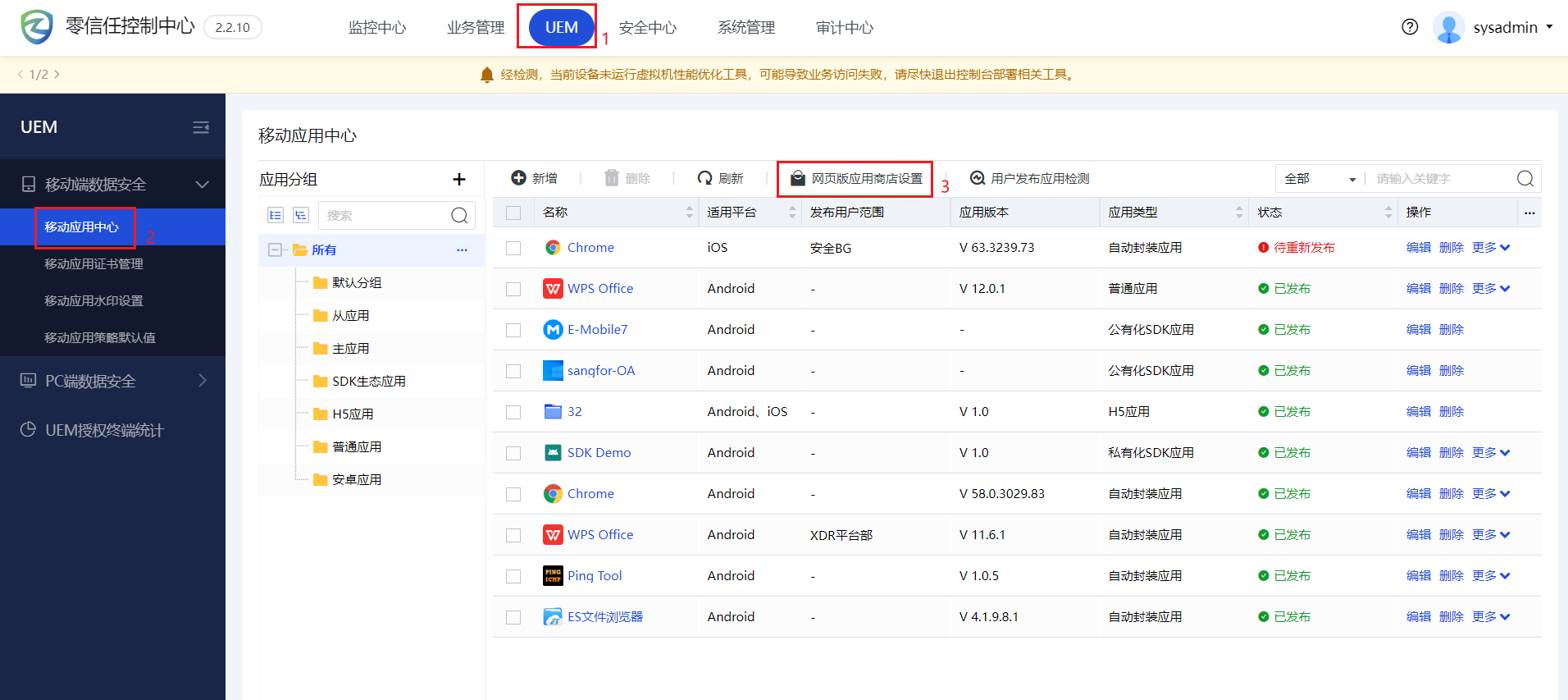

移动应用中心提供网页版应用商店,用户可以在该应用商店下载移动应用中心中的“设备封装的应用”、“集成SDK的应用”和“原包应用”。

如何启用网页版应用商店:

步骤1.在设备控制台[UEM/移动应用安全/移动应用中心]处点击<网页版应用商店设置>。

步骤2.勾选<启用网页版应用商店>后点击<保存>即可。

:

:

认证设置如选择需要认证,则用户在浏览器扫码打开该应用商店时需要先进行认证,认证完成后,即可以看到登录账号所关联的应用包。

认证设置如选择无需认证,则任意移动终端在浏览器扫码打开应用商店后,是无需进行认证即可直接打开的,并且可以看到移动应用中心中所有已上传的应用包。

扫描二维码后所打开的应用商店地址是和用户登录地址相关联的,因此需要确保扫码的终端所在的网络环境是可以访问的对应的地址的。

6.4.1.3.6.编辑已封装应用

在SDK应用成功上传到移动应用中心或设备将应用封装好后,可以在移动应用中找到对应的应用,然后点击应用名或右侧的<编辑>可进入应用的编辑界面。

在[基本信息]处可以进行更新安装包、修改工作台显示名称、修改应用分组、修改主从选项、修改封装选项登录信息。其操作和新增封装应用时的注意事项一致,此处不做赘述。

在[授权与策略]处可以新增、编辑、删除授权方式,这个和新增封装应用时所进行的新增策略授权时的注意事项一致,此处不做赘述。

6.4.1.3.7.网络隔离

在封装应用、SDK应用的编辑界面的[网络隔离]处可以设置应用的网络权限。有以下权限供选择:

不限制:即对应用的网络权限不做任何管控,只要是可达的地址,不管是隧道资源还是普通互联网IP都是可以访问的。

仅允许访问用户关联的隧道应用地址:除了用户关联的隧道应用对应的地址,其他的地址一律不允许应用访问;

在允许访问用户关联的隧道应用地址的同时,还允许其它访问特定的地址和端口,但是需要手动添加。

6.4.1.3.8.单点登录录制

一、本功能的开发背景

目前c/s类的移动端app没有统一的单点登录方式或协议,而很多用户希望在登录零信任客户端后,在打开封装应用时无需手动输入账号密码即能实现自动登录app。

二、解决方案

针对上述需求,我司移动端UEM提供单点登录录制功能,即aTrust设备可以将封装应用(以aTrust为主应用的从应用)的登录过程做完整录制(其重点是对各个关键动作如输入账号密码、点击登录按钮等动作进行记录,并定义其行为特征),从而后续用户在打开该封装应用时,应用可自动根据录制过程中所设置的动作自动执行如“填写信息”、“点击按钮”等操作。

三、配置方法

在从应用(须是将aTrust app作为主应用的从应用)的编辑界面,即可设置[单点登录录制]功能。注意:主应用、SDK集成应用不支持单点登录录制。

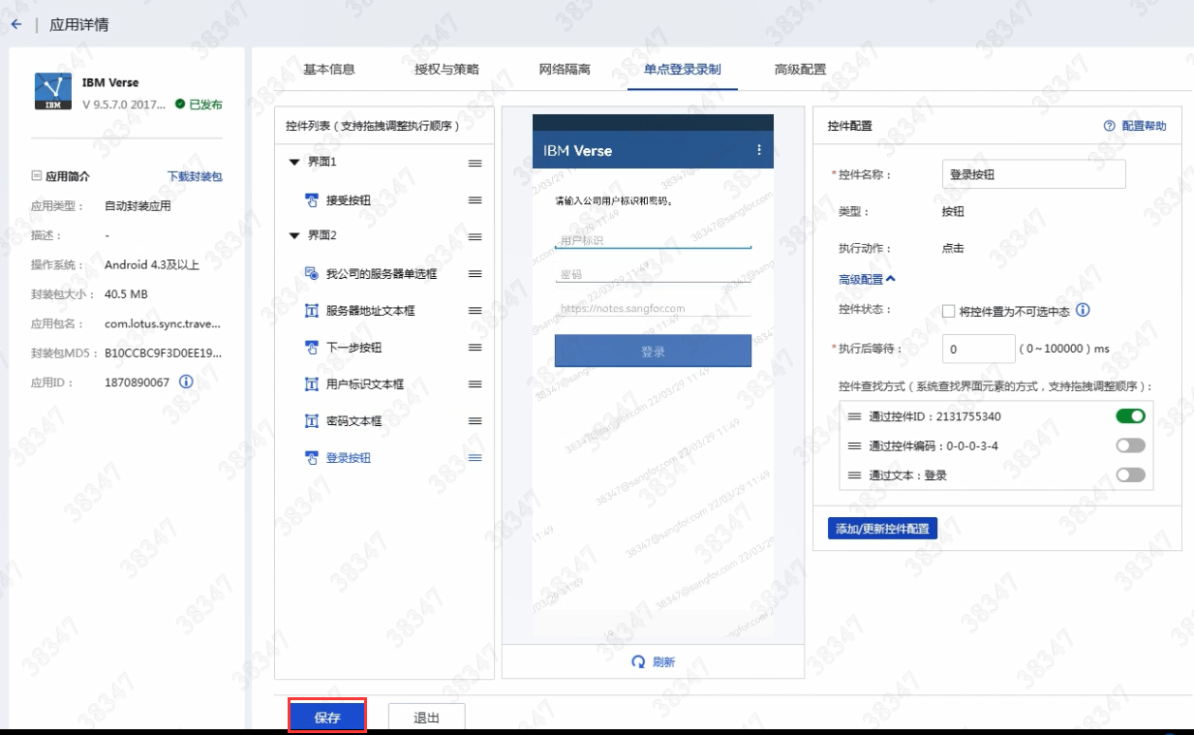

四、典型案例说明

下面提供一个单点登录录制案例(以手机终端为例,平板同理不做赘述)来具体讲解如何进行app登录过程录制:

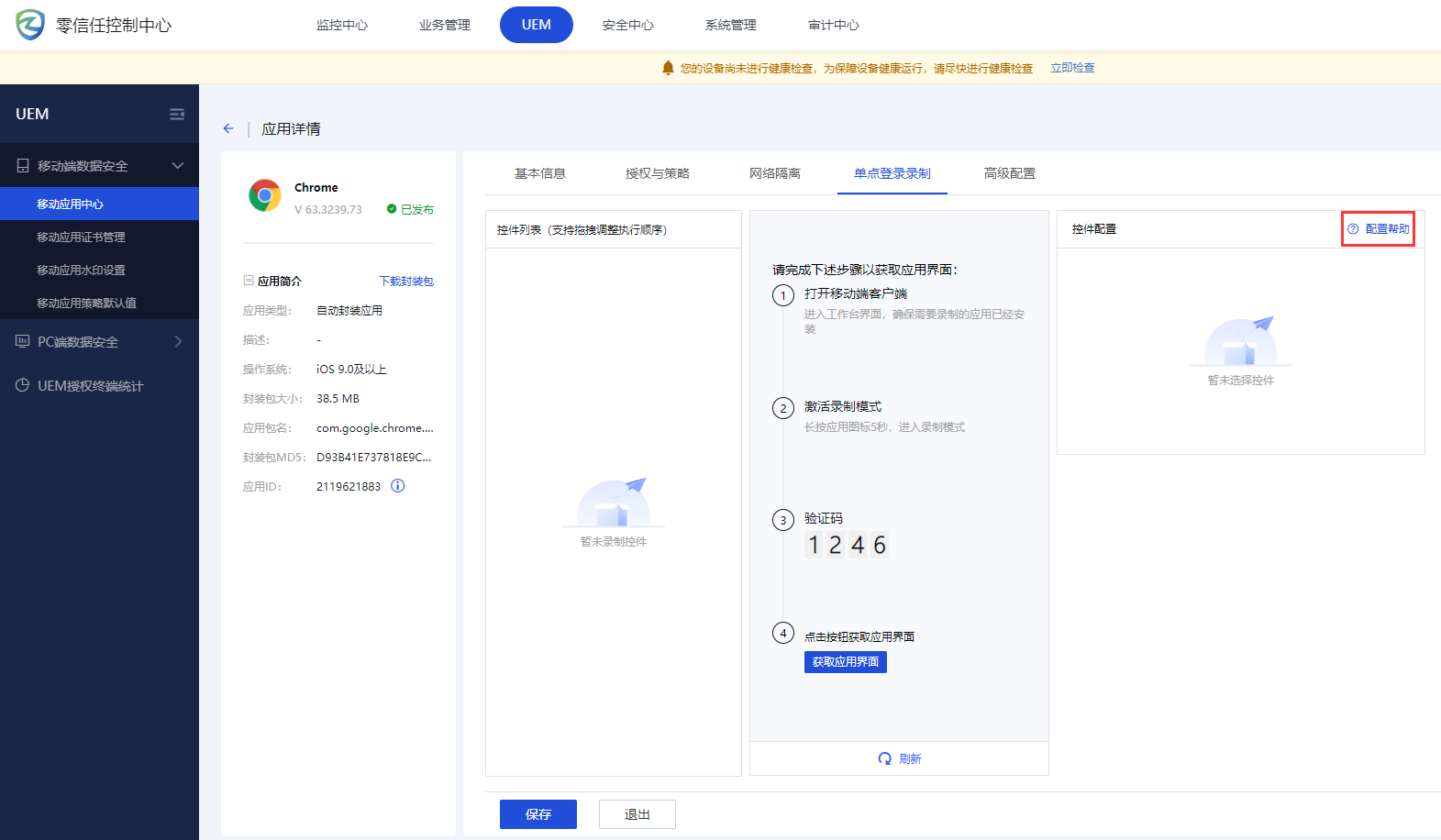

步骤1、在[单点登录录制]配置页面,点击<开始录制>。

然后进入录制界面,可以看到验证码。

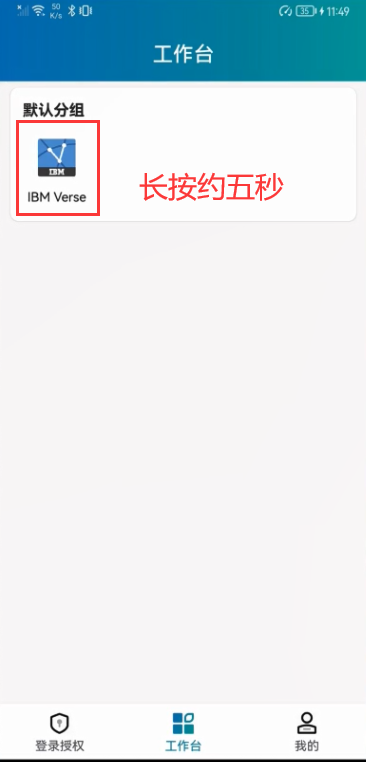

步骤2、在移动端的aTrust app工作台,找到需要做单点登录录制的从应用,长按应用图标约五秒然后会出现提示是否以录制模式启动该应用,此时点击<确定>。

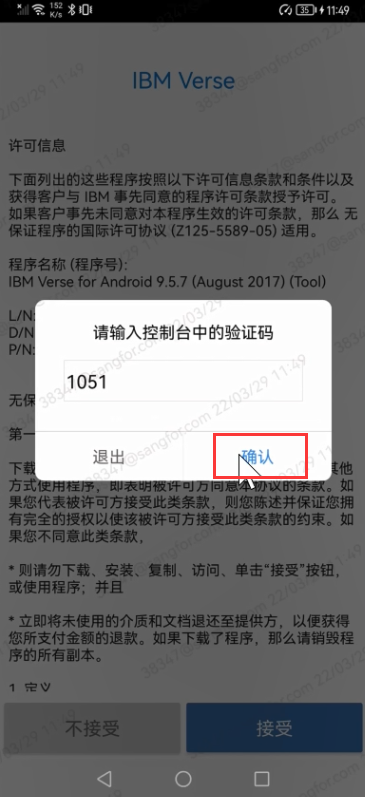

步骤3、根据界面提示,输入步骤1中看到的控制台验证码后点击<确定>。

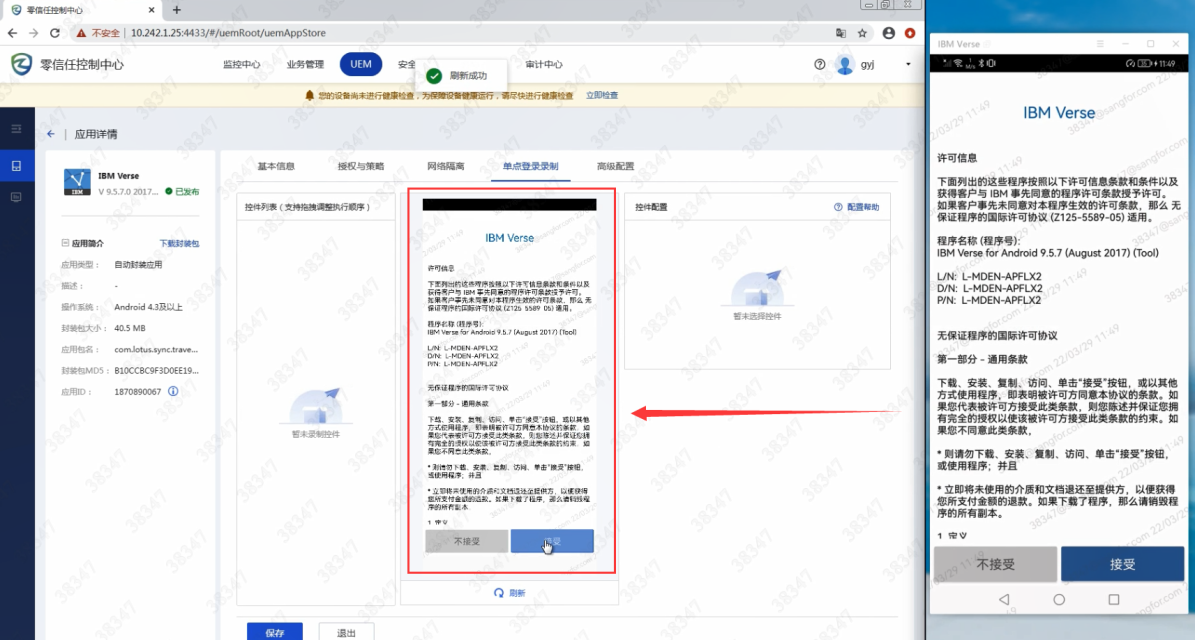

步骤4、然后就正式开始录制流程了,此时点击控制台界面的<刷新>按钮便可以在设备界面获取到移动端的应用页面。

步骤5、可以看到本案例的app要求在登录前,需要接受其相关许可信息,这个点击<接受>按钮的动作可以由应用代点击,其操作方法为:在设备控制台的录制界面,点击对应的<接受>按钮。

然后旁边就会出现一个“控件配置”框,可以看到这个实际是一个按钮,因此如需应用代为点击时,可以在此处点击<添加/更新控制配置>,添加成功后,可以看到“控件列表”中该动作已经被添加进来。

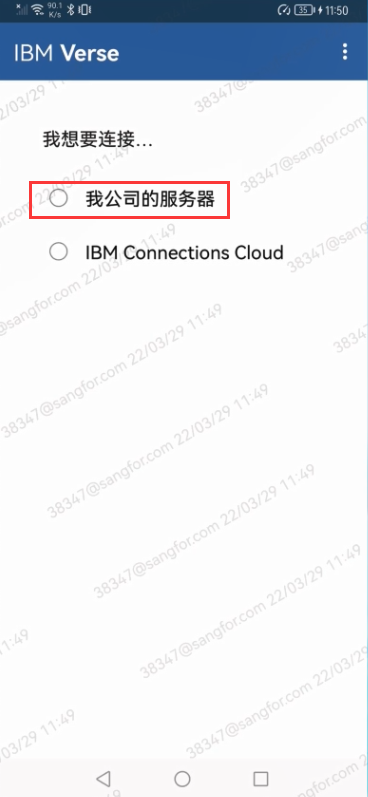

步骤6、添加完代点击<接受>按钮后,在手机上点击<接受>,然后进入下一个界面。

可以看到下一个界面需要选择需要连接的服务器,这个操作也是支持录制的。

步骤7、在设备控制台点击刷新,获取到移动端的新界面后,点击对应服务器。

选择好对应的选项后,然后设置好对应的动作为“选中”,然后点击<添加/更新控件配置>。

步骤8、添加成功该动作后,继续在手机界面点击操作,并进入到下一个页面。

步骤8、添加成功该动作后,继续在手机界面点击操作,并进入到下一个页面。

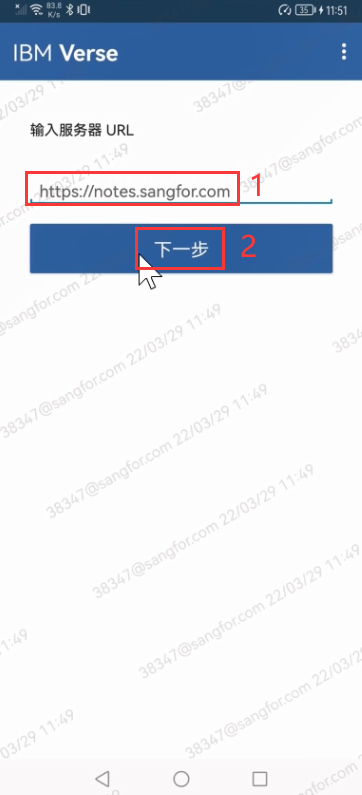

可以看到此界面需要输入服务器URL后再点击<下一步>。

步骤9、在设备控制台点击刷新获取到新的界面,然后点击服务器URL输入框,在右侧的空间配置界面,选择输入内容为“指定值”,然后输入指定的地址后点击<添加/更新空间配置>。

然后点击控制台录制界面中的<下一步>,并添加下一步这个按钮到控件列表。

步骤10、接下来在移动端应用界面输入服务器URL,点击<下一步>以进入到下一个界面。

可以看到此界面需要输入用户账号密码。

步骤11、在控制台点击<刷新>以获取到移动端的最新界面。

然后点击界面的用户名输入框,并在控件配置界面,将输入内容设置为“与aTrust账号相同”,然后点击<添加/更新控件配置>以新增自动填写aTrust账号的操作。

:

:

由于用户名的是属于变化性质的输入内容,因此有以下填写方式供选择:

与aTrust账号同名:在输入框中输入和aTrust用户相同的账号,这个要求aTrust app在进行登录时,必须是在aTrust应用界面输入的账号密码,支持的方式有本地账号密码认证、LDAP认证、radius账号认证、https账号认证,非填写账号密码的认证方式不支持,如短信主认证。

自学习:首次需要用户输入,后续由应用自动填写。

固定值:这个选项一般用于填写服务器地址这类信息,如果所有用户都使用同样的账号密码,那也可以使用此选项。

然后点击界面的密码输入框,并在控件配置界面,将输入内容设置为“与aTrust密码相同”,然后点击<添加/更新控件配置>以新增自动填写密码的操作。

:

:

由于密码是属于变化性质的输入内容,因此有以下填写方式供选择:

与aTrust密码同名:在输入框中输入和aTrust用户相同的密码,这个要求aTrust app在进行登录时,必须是在aTrust应用界面输入的账号密码,支持的方式有本地账号密码认证、LDAP认证、radius账号认证、https账号认证,非填写账号密码的认证方式则不支持,如短信主认证。

自学习:首次需要用户输入,后续由应用自动填写。

固定值:这个选项一般用于填写服务器地址这类信息,如果所有用户都使用同样的账号密码,那也可以使用此选项。

然后将点击<登录>这个动作录制。

步骤12、至此整个登录流程录制完成,点击<保存>完成录制。

保存完成后的效果如下。

后续需要修改相关录制动作时,可以点击<编辑>进行修改,或删除后重新录制。

:

:

录制时,“控件配置”中的高级选项主要用于我司技术支持人员调试用,非技术支持人员无需关注。

此案例基本涵盖了各类软件在登录时需要做的操作如输入账号密码,填写服务器地址等,如需了解更多信息,可以在录制界面点击<配置帮助>获取更多录制说明和注意事项。

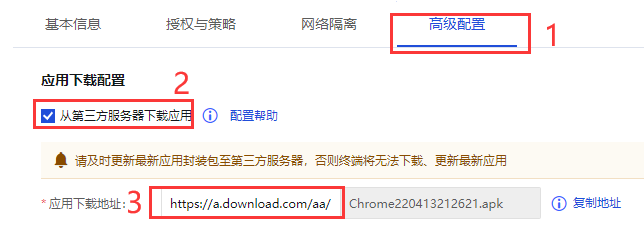

6.4.1.3.10.高级配置

在封装应用的编辑界面[高级设置]处可以设置“应用下载配置”。

其使用场景为:设备自身网络带宽/性能有限时,如果用户统一从设备下载封装应用会导致网络/设备无法承受。此时可提供一个带宽/性能充裕的WEB服务器(或FTP服务器),并在高级配置页面将应用包下载下来后,上传到该服务器的某个目录下,然后将该WEB下载地址和路径填写到设备上的应用下载地址中,后续用户在下载安装此应用包时,就会从该WEB下载地址下载,从而避免因下载应用导致对设备带宽/性能产生的消耗。

其界面配置如下:

在该界面有配置帮助文档,详细操作流程可参考其中内容。