更新时间:2023-05-05

CAS票据认证是最常见的用户认证协议,aTrust可实现跟CAS认证服务器对接后,用户登录aTrust或访问web应用时可跳转至CAS认证平台进行用户认证,用户认证成功后,可实现用户在aTrust和CAS认证服务器上线。

本节主要介绍了aTrust对接IDtrust CAS认证服务器方案,该方案中用户源为IDtrust提供的LADP/AD域服务器,认证协议为CAS。完成配置后,可实现用户远程办公接入,访问aTrust客户端接入地址,跳转至CAS认证服务器进行用户认证,并跳转至用户的应用中心。

准备工作

一、获取aTrust和CAS基础信息

由于是将aTrust作为CAS认证平台的子应用,在aTrust和CAS双方都需进行配置。

aTrust互联网接入地址:https://sdpc.company.com,该地址互联网可直接访问并完成登录。CAS SSO的内网地址为:https://10.243.3.65

CAS SSO的外网地址为:https://sso.company.com,该地址互联网可以正常访问并完成登录(将该SSO的外网域名地址的解析关系更改为代理网关,并将代理网关的443端口做映射。若考虑到在测试前期不想将原有域名做解析更改(影响原有用户认证),可申请一个新的域名,本次举例以该域名解析更改至代理网关举例)。

获取CAS认证信息

本文是使用IDtrust做CAS认证服务器进行举例说明,首先需到IDtrust平台,创建一个CAS认证应用,具体如下。

获取客户的认证接口文档(若无接口文档,需提供配置CAS认证的相关信息包括CAS登录地址/注销地址和认证接口地址)。

获取目的:这些信息需要配置到aTrust系统上,以便完成配置对接工作。

在CAS认证平台上为aTrust进行子应用配置和授权,典型的方式为,在CAS系统上创建一个新的子应用,并填写相 应内容完成配置。由于各CAS系统配置有所不同,此处以Sangfor IDTrust为例进行示例,具体如下。

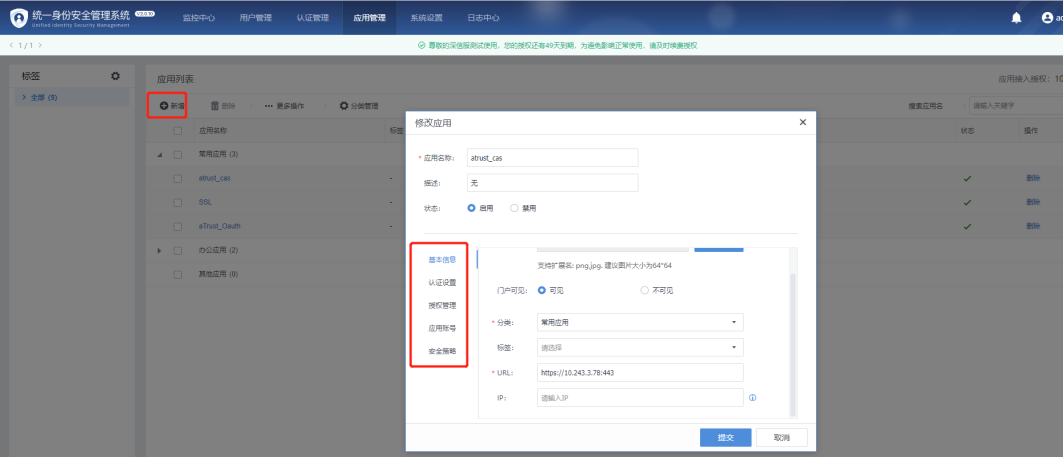

登录IDTrust平台,在[应用管理]新增一个CAS认证应用,完成基本信息配置,URL地址填写为aTrust客户端接入地址。

注:URL地址表明允许指定的地址发送访问请求,即地址加白。

完成认证设置配置,应用类型选择web,SSO协议选择CAS,登录跳转URL地址填写为[https://sdp域名地址:端口/passport/v1/auth/cas],同时在该页面下载CAS的接口说明文档,用于给aTrust对接做参考。

注:URL地址表明OAuth服务器通过用户验证后,将认证信息返回的目标地址路径。

获取IDtrust的LDAP服务信息,用户atrust获取用户信息。

最终根据配置和IDtrust接口文档获取可得。

aTrust平台配置免认证应用

客户的认证服务器在内网,无法在公网直接访问。故为保证用户远程办公接入时能到CAS认证服务器进行认证,可在aTrust控制中心配置免认证应用。 用以解决外网无法直接访问到CAS认证服务器,由代理网关代理访问CAS认证服务器完成认证。

管理员登录aTurst控制台,进入[业务管理/应用管理/免认证应用]配置页面,点击<新增>。

进入免认证应用配置页面,配置逻辑与普通的web应用配置一致。即前端访问地址填写域名(域名的A记录解析地址需指向代理网关,同时将对应的端口做公网端口映射),后端服务器地址填写认证服务器的内网域名地址或IP地址。点击<保存>完成免认证应用的配置。

CAS认证服务器对接配置

获取CAS认证服务器API接口文档, 登录SDPC控制台,进入[业务管理/认证管理认证服务器/]点击新增,新建CAS认证服务器。

需要完成基本信息、认证配置和注销配置的信息配置。

基本信息配置:

| 字段 |

说明 |

| 名称 |

名称可以根据实际情况填写。此处命名为IDTrust-CAS认证 |

| 认证域 |

主要是在多个认证方式的情况下,区分认证方式的,员工可以看到,建议可读性好一些。此处命名为@sso- company。 |

| 认证超时 |

设定用户认证的超时时间。 |

| 认证图标 |

可自定义设定认证服务器在认证页面显示的图标 |

| CAS登录地址 |

浏览器发起请求的地址,会显示出认证页面,该地址需在互联网正常访问,配合免认证应用一起使用。该地址填写前面配置的免认证应用的前端访问地址,通过代理网关代理转发,一定程度上隐藏了真实地址。根据前面的配置可得,该地址填写https://sso.company.com/cas/login。 |

| CAS注销地址 |

浏览器发起的请求地址,用户注销用户在CAS认证服务器和aTrust设备上注销下线。该地址需在互联网正常访问,配合免认证应用一起使用。该地址填写前面配置的免认证应用的前端访问地址,通过代理网关代理转发,一定程度上隐藏了真实地址。根据前面的配置可得,该地址填写https://sso.company.com/cas/logout。 |

认证配置:

须填写认证接口地址,认证超时,接受模板格式和接收字段配置。

认证接口地址:该地址作为aTrust控制中心与认证服务器的认证信息的交互地址,CAS认证服务器认证通过后,会将认证信息反馈给aTrust设备,使得用户在aTrust平台上线。该地址建议填写认证服务器的内网地址,根据上面的信息可得地址为:https://10.243.3.65/cas/p3/serviceValidate。

认证超时:设置用户认证登录过程的超时时间,登录时间超过设定时间将登录失败。

接受模板格式:提供两种格式,分别为XML和JSON。

接受字段配置:该字段需配置CAS认证服务器相对的认证字段信息,包括不限于用户名,组织架构,手机号码等。

用户源设置有两种场景配置,分别是如下:

场景1. 已配置好的LDAP/AD认证服务器的用户目录,可直接选择。

场景2. 如果未新建好,可直接点击新增 ,会跳转到用户目录新建页面,用户源选择在线(支持对接MS ActiveDirectory/Open LDAP/Sangfor IDTrust LDAP)或本地(可批量导入本地用户),具体配置可在该页面查看右侧帮助教程。

认证服务器的用户源配置完成后,即可自动生成相对应的用户目录认证策略,默认为账号密码认证,如需改变用户登录的认证流程(比如,二次认证、一键上线、豁免认证等)可在[业务管理/认证管理/认证策略]进行配置。

完成对接后,输入aTrust客户端接入地址,页面可重定向到CAS认证服务器认证页面,也可显示我们的认证界面选择不同的认证方式。

方式一:浏览器输入客户端接入地址,重定向跳转至CAS认证服务器的认证页面。

管理员登录控制中心,在[系统管理/系统设置/登录门户/门户设置]-选择默认跳转三方登录。

方式二:浏览器输入客户端接入地址,不直接重定向至CAS认证服务器的认证页面,而是显示aTrust自己的认证界面。

管理员登录控制中心,在[系统管理/系统设置/登录门户/门户设置]-选择手动点击后跳转登录。

注意事项

CAS认证服务器对接,需保证SDPC与CAS服务器网络通信正常。

aTrust与IDtrust对接后,用户退出会有异常现场,这是因为IDtrust没有注销模块。对接CAS认证服务器后,如没有导入组织架构或用户时,想要用CAS服务器用户登录,需在创建用户源时选择用户未导入时,允许登录,使用默认授权。

当前不支持直接从CAS服务器上导用户,只有当CAS服务器有管理接口AD域时,支持用户的搜索导入添加,其余只能通过手动录入方式进行添加外部用户

当前只支持添加一个CAS认证服务器

添加认证服务器时,倘若存在认证服务器的接收字段配置与真实认证服务器上字段不一致的话,将导致该字段类型无法完成票据认证,无法接收到信息