更新时间:2024-09-12

背景

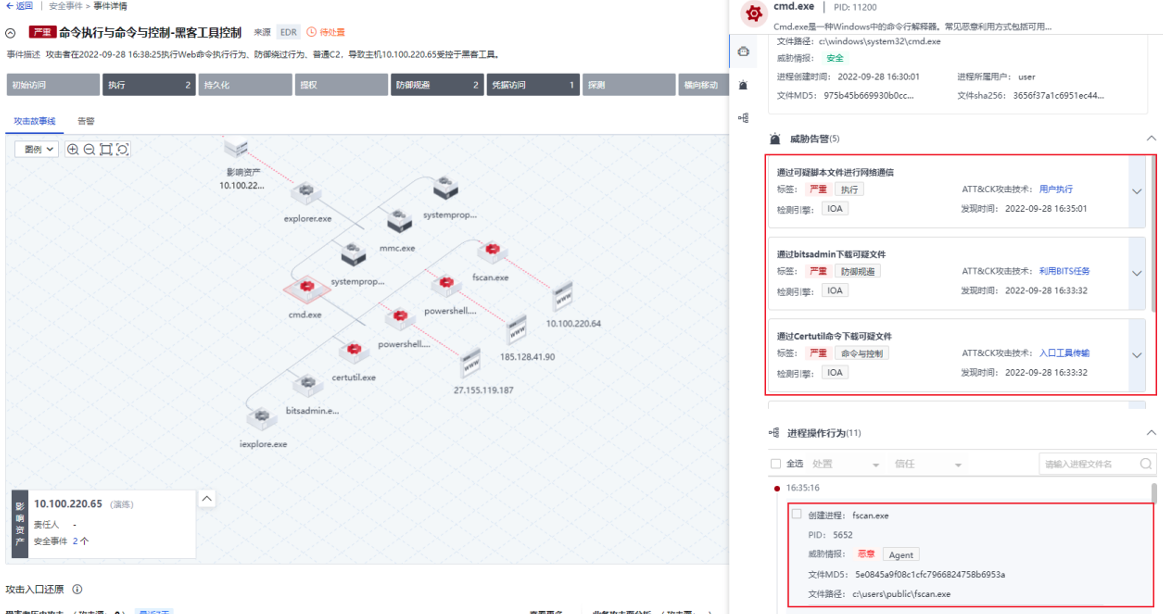

XDR平台检出事件等级为严重的安全事件,事件名称为命令执行与命令与控制-黑客工具控制,主机IP为10.100.220.65

安全事件分析

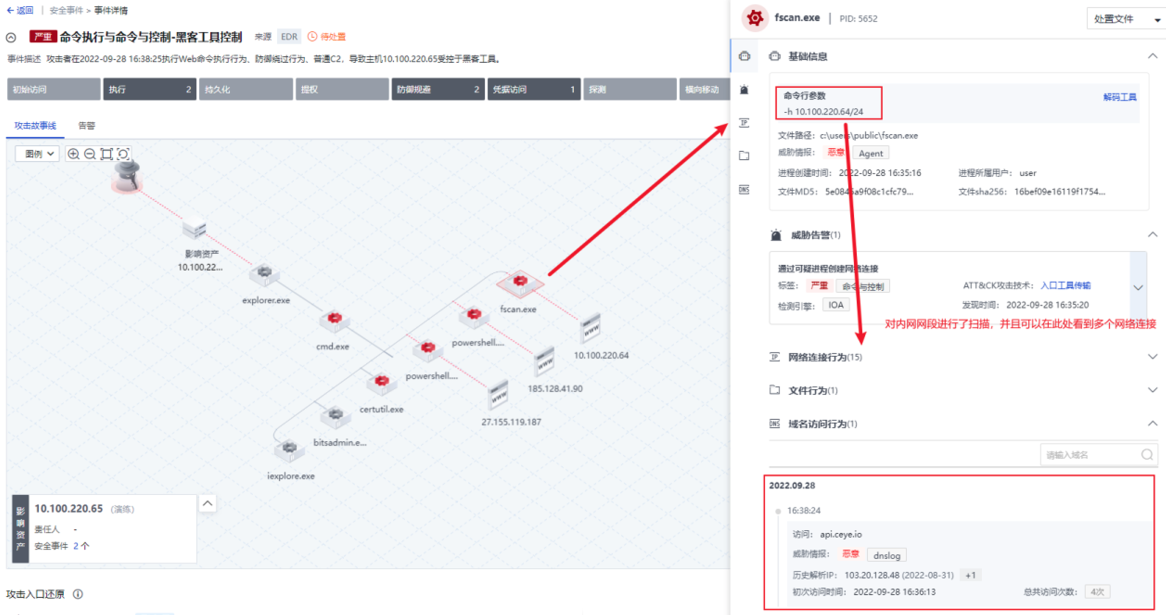

点击查看故事线详情,发现触发的恶意行为有通过脚本进行网络通信、通过bitsadmin下载可疑文件、通过certutil下载可疑文件等多个可疑行为。并且还看到在进程操作行为中fscan.exe该进程对应的文件被EDR判定为恶意文件,且对应的参数指向了一个网段10.100.220.64/24,然后在网络连接行为中看到了多个该网段中的请求,符合了fscan的行为,因此初步判定为一个恶意攻击行为。接下来通过该进程链尝试对整个攻击链进行还原,确认攻击者的入侵途径。

通过分析fscan的兄弟进程,发现攻击者是通过Windows系统白进程bitsadmin下载了fscan.exe该文件,并且在XDR的进程链上还能够看到其下载的外联地址。

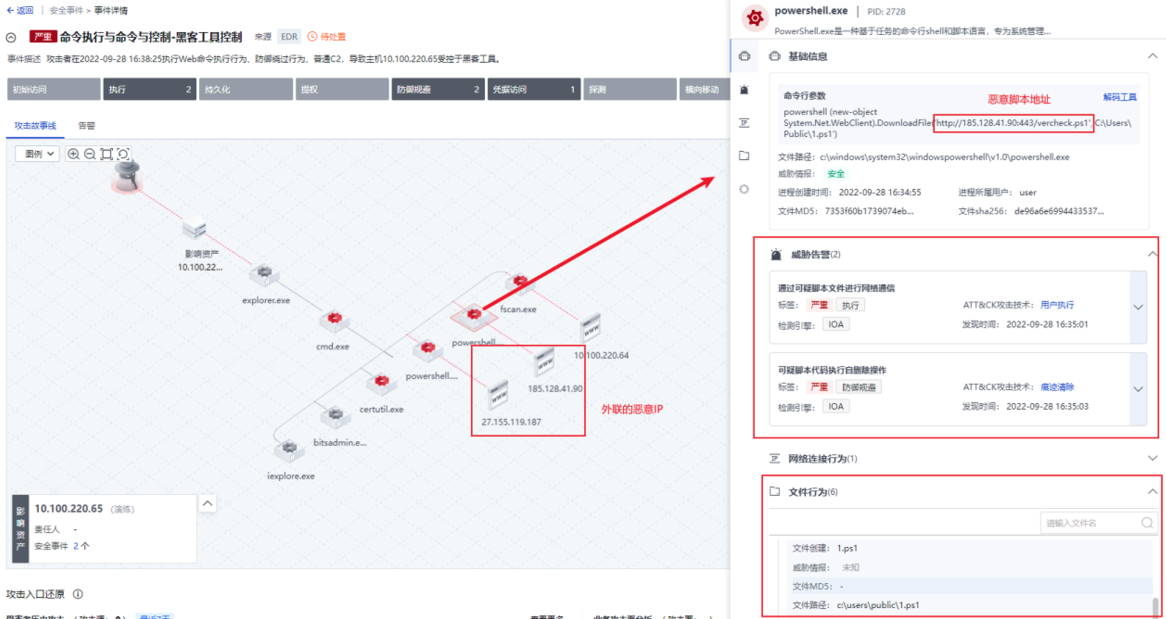

并且分析其他进程发现主机还通过certutil和powershell分别下载了1.ps1恶意脚本Fvuln.exe和2.exe恶意文件,放置在C:\Users\Public该目录下,并且外联的攻击者恶意IP有27.155.119.197和185.128.41.90。

然后分析父节点,发现这些恶意进程均是由cmd.exe父进程创建,该进程执行了义煤住房公积金缴费详情.bat 。可以看到cmd.exe的父进程是explorer.exe,可以推断是该文件是通过双击执行的,并且该bat的路径是位于C:\Users\user\Downloads\义煤住房公积金缴费详情\该目录下,可能是由一个名为义煤住房公积金缴费详情的压缩包解压后产生的。因此很有可能是攻击者通过钓鱼的方式让客户下载该钓鱼的压缩包文件,并且客户在下载目录下进行了解压,之后又主动点击执行了该恶意文件,导致被攻击者控制下载了恶意文件。

最后查看客户XDR上该主机其他的IOA告警,发现确实是由chrome下载了一个义煤住房公积金缴费详情.zip,侧面印证了我们的想法,并且EDR的病毒查杀也对应了进程链中的攻击者落地的恶意文件。