更新时间:2022-07-29

关联规则管理

在[关联规则]页面下,管理员可对关联规则进行新增、编辑、启用与禁用的管理操作,同时支持通过右上角[搜索栏]进行规则检索。

关联规则新增与编辑

管理员可点击<新增>进行关联规则创建,规则分为统计关联规则与序列关联规则两类,创建流程主要包括基础信息、规则内容、告警设定等。

同时,管理员可在具体规则的最后一栏,点击<编辑>,进行规则等级的更新。

关联规则启用与禁用

管理员可勾选已有的规则,通过点击<启用>/<禁用>进行单点/批量的规则的管理,如下图所示。

原始日志告警

在接入第三方日志并解析成功之后,会在日志告警页面根据日志威胁等级进行展示,如下图所示。

点击<查看日志>,可以跳转至“日志检索”页面,查看时间详情,进行相应处置。

自定义解析规则

支持在可视化界面种导入样例日志、配置正则表达式、字段映射等操作,无需用户修改底层代码或者配置文件;

支持正则表达式、分隔符、json、xml数据解析类型;

数据解析支持添加字段、删除字段、字段重命名、合并字段等功能;

支持自动发现接入日志设备,网络中发现有相关网络安全设备在向SIP发送日志信息时,SIP则会自动发现该设备,并支持用户一键添加该设备,优化接入过程。

操作步骤

管理员在[分析中心/SIEM分析系统/日志源对接]页面下,点击<解析规则>。

可以查看当前平台的解析规则数量,包括内置规则和自定义解析规则,若需要自定义解析规则,需先增加一个规则组,点击<新增>。

在自定义的规则组,新增解析规则,点击<新增解析规则>按钮,如下图所示。

添加样本日志,如果选择规则类型为正则,可以选择自己写正则表达式,也可以开启<开启划词辅助>,然后选中样本日志中的字符串,即可自动生成正则表达式。

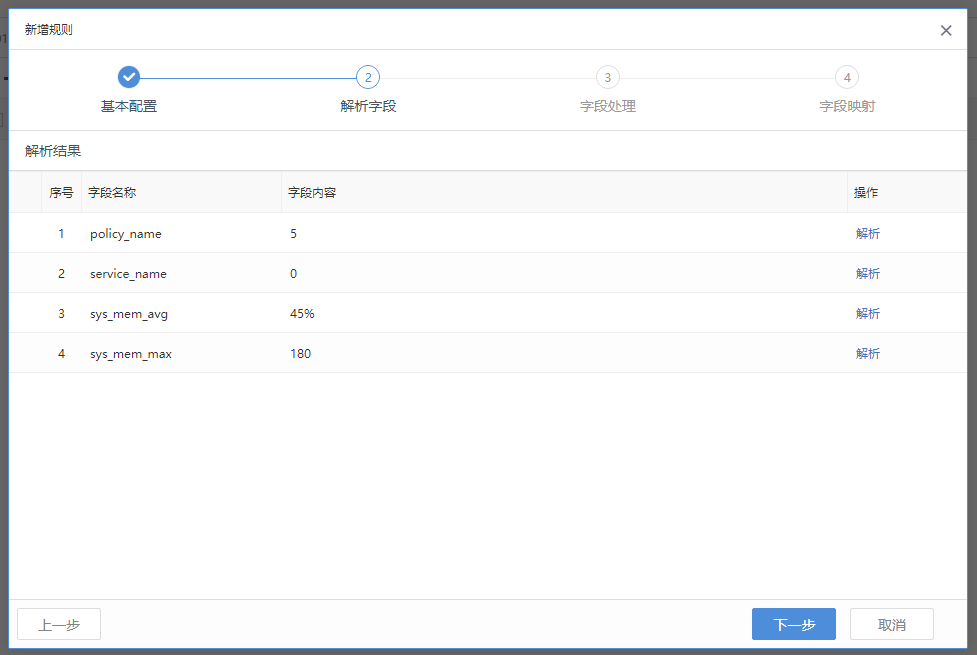

点击<下一步>,进行解析字段。

如果改自动还嵌入具体的日志,那么可以点解析,继续往下解析。

对解析的字段有需要修改的,可以在<字段处理>步骤中处理。

选择对应映射的字段,点击<确定>即可。

同时日志样本支持多个规则类型,包括:正则、分隔符、json、xml等多种格式。

新增解析规则后,在日志源管理页面,点击<新增>,可以新增对应的设备接入,选择创建的解析规则。

配置完成后如下所示。解析后的日志将在日志检索、整个SIEM模块中展示。