更新时间:2022-07-29

ATT&CK 模型主要整合了历史的黑客组织和攻击事件,以攻击策略为线索将不同攻击策略所对应的攻击技术和软件相联系。为信息安全从业者提供了一个可执行的中等抽象化的模型。ATT&CK能力图谱将内网安全现状映射模型的各个阶段,如下图所示。

其中:

攻击组织或事件:既往著名的黑客组织或者攻击事件,如:APT32、APT28、DarkVishnya、Kinsing等。

检测引擎:包括SIP自身的5大类检测引擎,文件分析引擎、规则检测引擎、攻击行为检测引擎、情报检测引擎、异常行为检测引擎。

命中攻击技术:代表SIP平台目前所命中的图谱中的技术数量;

已支持检测技术:代表该版本SIP所能支持的检测技术数量。

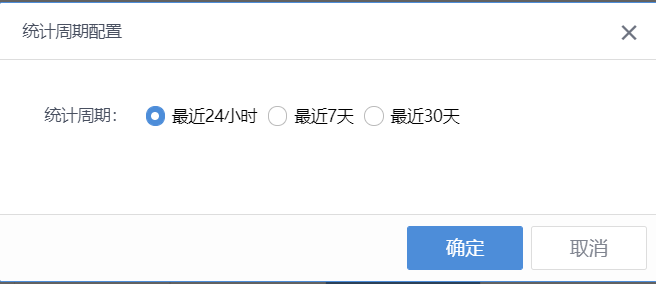

时间段修改:默认显示最近24小时的数据,还支持最近7天和最近30天的数据显示可以点击< >进行调整,图下图所示。

>进行调整,图下图所示。

ATT&CK能力图谱的颜色分布和检测技术分布,会随着版本发展和SIP在内网部署的时间以及攻击等异常流量的变化而变化。

在ATT&CK图谱的每个阶段,会匹配到SIP的若干个检测技术,点击检测技术桌面右侧弹出<详情信息>说明页面,如下图所示。

在<详情信息>页面,主要包括检测能力图谱和攻击技术简介,检测引擎包括:文件分析引擎、情报检测引擎、攻击行为分析引擎、异常行为引擎、规则检测引擎,其中蓝色代表该类引擎总共的规则数,紫色数据代表当前状态已命中的规则数,如下图所示。

点击数字会自动跳转到[系统设置/安全能力配置/安全告警检测引擎]页面,如下图所示。

ATT&CK和安全告警是两条独立的模块,逻辑上前后两者之间没有依赖,规则的属性中既包括ATT&CK相关字列,也有安全告警相关列。