更新时间:2022-06-17

主要认证方式包括本地密码认证和LDAP认证。

本地密码认证

点击本地密码认证后面的<设置>,界面如下。

密码安全策略:用于设置用户的一些密码策略,详细可参见上图。启用密码安全策略后,用户下次登录会进行密码安全检查,不符合安全策略的会要求修改密码。

用户名策略:用户登录时,设置是否区分输入用户名的大小写。如果在启用该选项之前,组织结构中已经存大小写不同的相同用户名,则会修改失败并导出同名用户,需要先修改冲突的用户名,再启用该选项。

:

:

上述策略只对本地密码认证的用户有效。

LDAP认证

点击LDAP认证后面的<设置>,弹出[认证设置]页面。如下图所示。

点击<新增>可新增一个LDAP服务器,弹出LDAP外部认证服务器的参数设置界面。配置如下图。

服务器名称和服务器描述:可随便填写便于记忆的文字。

服务器地址:用于设置LDAP服务器的IP地址和所使用的端口,此处可设置多个服务器地址和端口,他们之间是主备关系,第一个服务器为主服务器,其余都为备服务器,当第一个服务器连不上,才尝试连接第二个服务器认证,以此类推。

点击图标 ,出现服务器IP地址和端口的设置页面如下。

,出现服务器IP地址和端口的设置页面如下。

管理员全路径(DN)和管理员密码填写LDAP服务器内一个有效的账号和密码,用于读取LDAP结构。所填写的账号一般要以域中DN的形式填写。该账号在LDAP服务器必须有读取用户路径的权限。

搜索入口:用于选择需要用于认证的LDAP用户账号所在路径。

在所选择用户账号所在路径时,在包含(嵌套)子路径的情况下,若勾选[搜索子树],该路径下的所有子路径的用户账号都包含进来;若不勾选[搜索子树],则只包含该路径下的本级用户账号。

认证超时:当连接到服务器但服务器超过这里所设置的时间仍然没有回应,就认为客户端认证失败。

是否启用:用于设置是否启用该LDAP外部认证服务器。

高级设置配置如下图。

高级设置相关配置,请征询LDAP服务器管理员的意见才能进行修改。系统支持普通的LDAP协议和支持微软的MS Active Directory协议。对于MS-AD,用户是以属性sAMAccountName认证属性,以“objectCategory=person”作为过滤用户账号的条件;对于普通LDAP协议,用户是以属性uid为认证属性,以“objectclass=person”作为过滤用户账号的条件。用户也可以自定义其他属性来得到用户名和组名称。

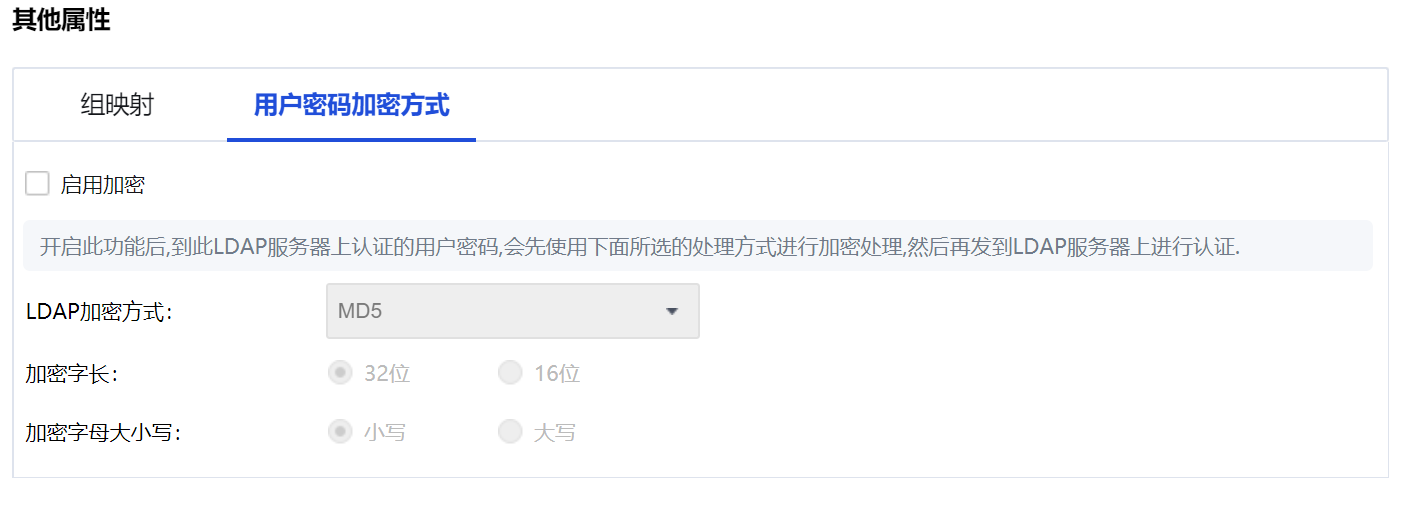

其他属性包含:组映射和用户名密码加密方式。如下图所示。

组映射针对没有导入到本地的LDAP服务器的用户,用于设置将LDAP服务器中的OU和SSL VPN网关本地的用户组绑定起来,那么该OU中的用户登录SSL VPN之后就会拥有本地被绑定用户组的权限。

点击<添加>,出现组映射配置页面如下。

外部OU:填写需要映射的OU在域中的DN。

所属组:选择该OU所要映射的本地用户组。

包含子OU:用于设置是否包含所选OU的子OU。若勾选[包含子OU],则该OU下的所有子OU的用户账号都包含进来;若不勾选[包含子OU],则只包含该OU下的本级用户账号。

如果未设置映射,将其自动映射到目标:用于设置当某个OU没有映射到本地用户组的时候,这个OU里边的用户认证通过之后自动匹配为那个用户组的用户。

点击<删除>,可以删除所选的组映射规则。

点击<编辑>,可以编辑所选的组映射规则。

点击<自动生成组映射关系>,出现配置页面如下。

为每个选择的独立的OU生成组映射:用于设置将我们所勾选的所有OU都在本地生成一个用户组并自动映射到该组。并且导入之后组织结构不会变化。

仅对选择的最顶层的OU生成组映射:用于设置只将我们勾选的最上级OU在本地生成一个用户组,该OU及其下级OU都映射到该组。

选择自动映射到本地的起始位置:用于设置最上级OU映射到的本地用户组。

点击<下一步>,出现预览映射关系页面如下图。

点击<完成>,则在[用户管理]中生成用户组并一一映射,如下图所示。

用户名密码加密方式用于将用户的密码将通过加密处理,再转发到LDAP服务器上进行认证。配置页面如下图所示。

启用加密:开启用户密码加密功能。

LDAP加密方式:可选择MD5和SHA1这两种加密方式。

加密字长:可选择32位或者16位。

加密字母大小写:可选择将密码转换成小写或者大写。