更新时间:2022-06-17

设置工程部192.168.1.0/255.255.255.0网段的计算机结合LDAP服务器做第三方密码认证,新用户自动添加到“/工程师”组,同时用户名要和IP绑定做双向绑定,即用户名要和IP一一对应。内网其他网段的用户不需要认证,以IP作为用户名,新用户自动添加到“/默认组”。(此例中以外部服务器LDAP为例,其他类型的外部认证服务器设置步骤类似)

设置[外部认证服务器],设置LDAP认证服务器。

设置[用户认证/认证策略],点击<新增>,弹出[认证策略]窗口。名称:填写认证策略的名称,必填项,描述:填写对策略的描述,补充说明,可选项。

策略适用IP/MAC范围:填写IP、IP段或者MAC地址,这里填写的地址是匹配条件,当未通过认证的用户通过设备上网时,设备会根据数据包的IP或MAC匹配用户对应的[认证策略]。此例中需要设置:192.168.1.0/255.255.255.0。

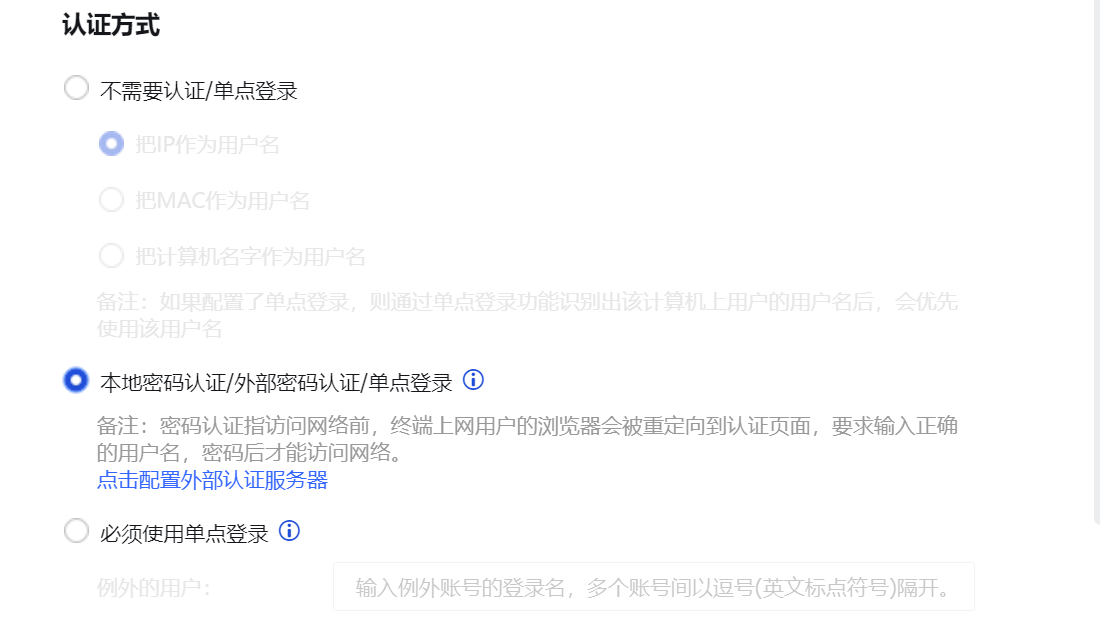

设置[认证策略/认证方式],用于设置匹配条件的用户采用何种认证方式。

[认证策略]的认证方式有三种选择:不需要认证/单点登录、本地密码认证/外部密码认证/单点登录、必须使用单点登录(三种认证方式的说明请参见本章概述部分)。

本例中需要做第三方服务器密码认证,勾选[本地密码认证/外部密码认证/单点登录]。

设置[认证策略/新用户选项],设置对新用户的处理方式。

勾选[添加到指定的本地组中]:表示用户可以自动添加到设备的用户列表中,在[选择组]:中选择新加用户需要加入的用户组,用户将自动添加到此组中。此例中将第三方认证自动添加的用户加到/工程师组,所以此处选择“/工程师”。

勾选[到外部LDAP上认证的新用户,不添加到选择的本地组,而是自动触发该用户的同步,添加到相应的组中]:此项勾选表示用户如果是LDAP第三方认证或者是单点登录的用户,并且设备上设置了相关的LDAP同步策略,那么此时会根据LDAP同步的策略将用户同步过来,并且加入相应的组中,上一步[选择组]:则不生效了。

[添加用户其他属性设置]包括账号公共属性和绑定IP/MAC地址。

账号公共属性:可以选择允许多人同时使用和仅允许一人使用,此选择对认证用户有效,对不需要认证的用户无效。

绑定IP/MAC地址:分两种绑定方式:单向绑定和双向绑定。

单向绑定:用户只能使用指定的地址认证,但其它用户也允许使用该地址进行认证。

双向绑定:用户只能使用指定的地址认证,并且指定的地址仅供该用户使用。

此例中需要选择双向绑定的绑定方式,并且勾选第一项[绑定第一次登录的IP地址,MAC地址不绑定]。

勾选[仅作为临时账号,不添加到本地用户列表中]表示新用户不添加到用户列表,仅以临时用户的权限进行上网,在[使用该组的上网权限]:中选择某个组,则临时用户以选择的指定组的权限进行上网。

勾选[不允许新用户上网],则不允许添加新用户,不在用户列表中的用户认证不通过,不允许上网,只能使用[用户认证/认证选项/其他认证选项]中设置未通过认证用户权限。

设置其他网段用户的认证策略,内网其他网段的用户不需要认证,以IP作为用户名,新用户自动添加到“/默认组”。编辑[认证策略]中的[默认策略],认证方式:勾选[不需要认证/单点登录]中的[以IP作为用户名]。

新用户选项:勾选[添加到指定的本地组中],并选择“/默认组/”。

认证策略是从上往下匹配的,所以本例中设置的两条认证策略,设置顺序如下图所示。