更新时间:2022-06-17

在“/工程师”组设置一个用户为主管,此用户不需要认证,并且将此用户和主管计算机的IP/MAC进行双向绑定,即只有主管的计算机才可以使用此账号上网。主管计算机的IP/MAC是:192.168.1.117(00-0C-29-7F-0B-47)。

在[用户认证/认证策略]中设置认证策略,设置此用户的IP或者MAC范围,勾选认证方式为[不需要认证/单点登录]。设置认证策略前首先需要设置认证区域。如图,本例以选择内网区做认证为例。

在[组织结构]中选择需要添加用户的用户组,右边进入管理页面,在[组织成员]窗口中,点击<新增>按钮,选择新增类型[用户]。

进入[添加用户]窗口。勾选[启用该用户],填写登录名、描述、显示名和当前所属组。

[绑定IP/MAC地址]:用于将该用户和IP/MAC地址绑定。此例中需要:双向绑定IP/MAC为192.168.1.117/ 00-0C-29-7F-0B-47(即此用户认证时必须使用此IP/MAC,并且其他用户不能使用此IP/MAC)。

点击[绑定方式],在弹出的页面中选择[用户和地址双向绑定],勾选[绑定IP和MAC],在输入框中填入192.168.1.117(00-0C-29-7F-0B-47)。

由于此用户只绑定了一个IP/MAC地址,所以此用户默认是私有账号。

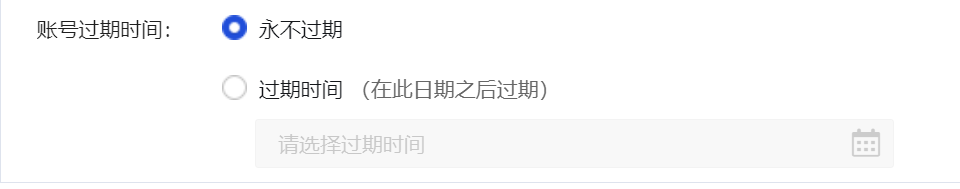

过期时间:用于设置该用户的过期时间。

完成用户属性的编辑后,点击<确定>,完成用户的添加。

通过设备上网时,验证IP和MAC是否正确,如果正确则认证通过,客户端不会弹出认证页面。如果IP/MAC地址和绑定的IP/MAC不符,则认证不通过,此时没有提示页面,但客户端的现象是上不了网。